Azure VMware Solution-resources verplaatsen naar een andere regio

Belangrijk

De stappen in dit artikel zijn strikt bedoeld voor het verplaatsen van Azure VMware Solution (bron) in één regio naar Azure VMware Solution (doel) in een andere regio.

U kunt Azure VMware Solution-resources om verschillende redenen naar een andere regio verplaatsen. Implementeer bijvoorbeeld functies of services die alleen beschikbaar zijn in specifieke regio's, voldoen aan beleids- en governancevereisten of reageren op vereisten voor capaciteitsplanning.

Dit artikel helpt u bij het plannen en migreren van Azure VMware Solution van de ene Azure-regio naar de andere, zoals Azure-regio A naar Azure-regio B.

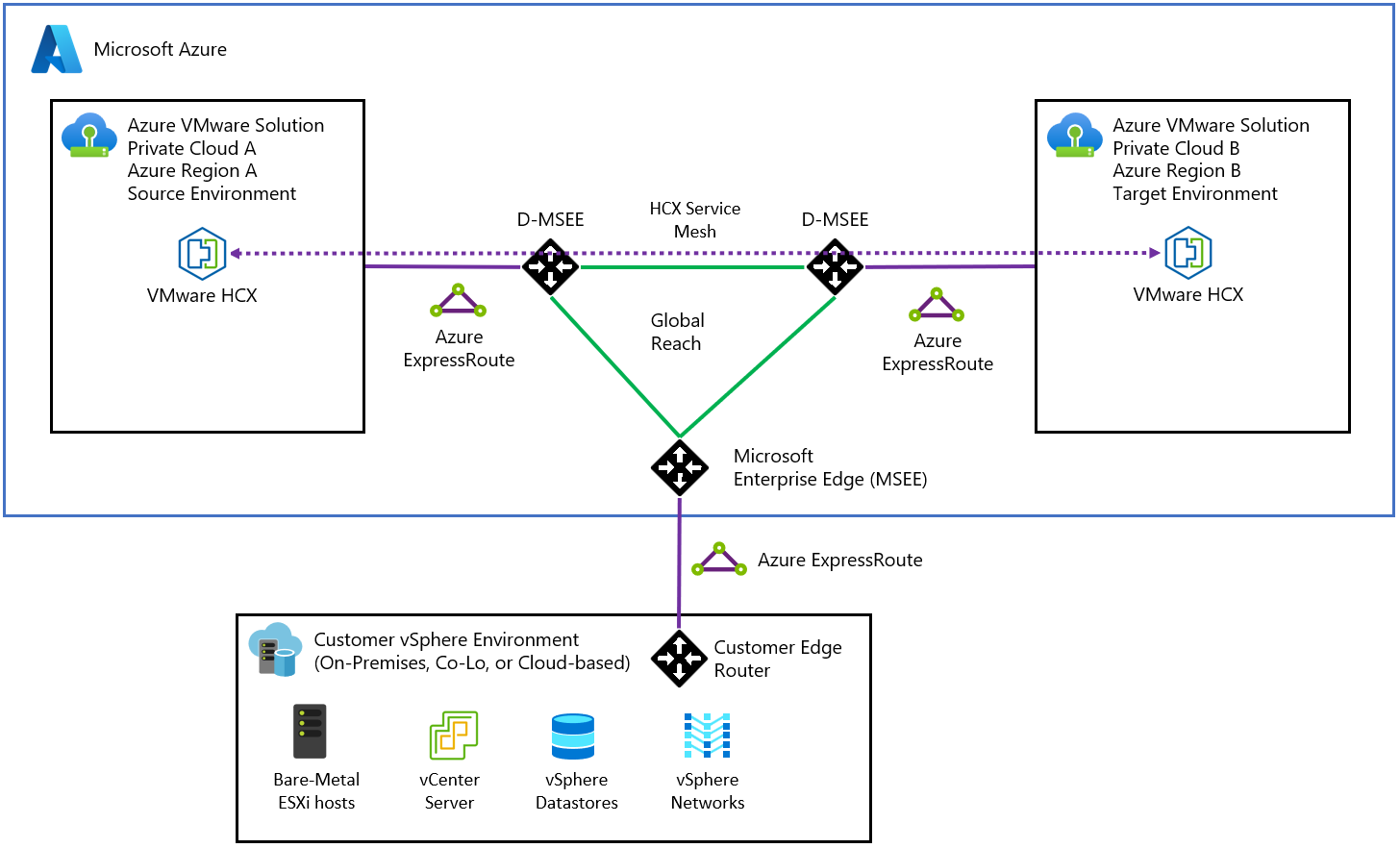

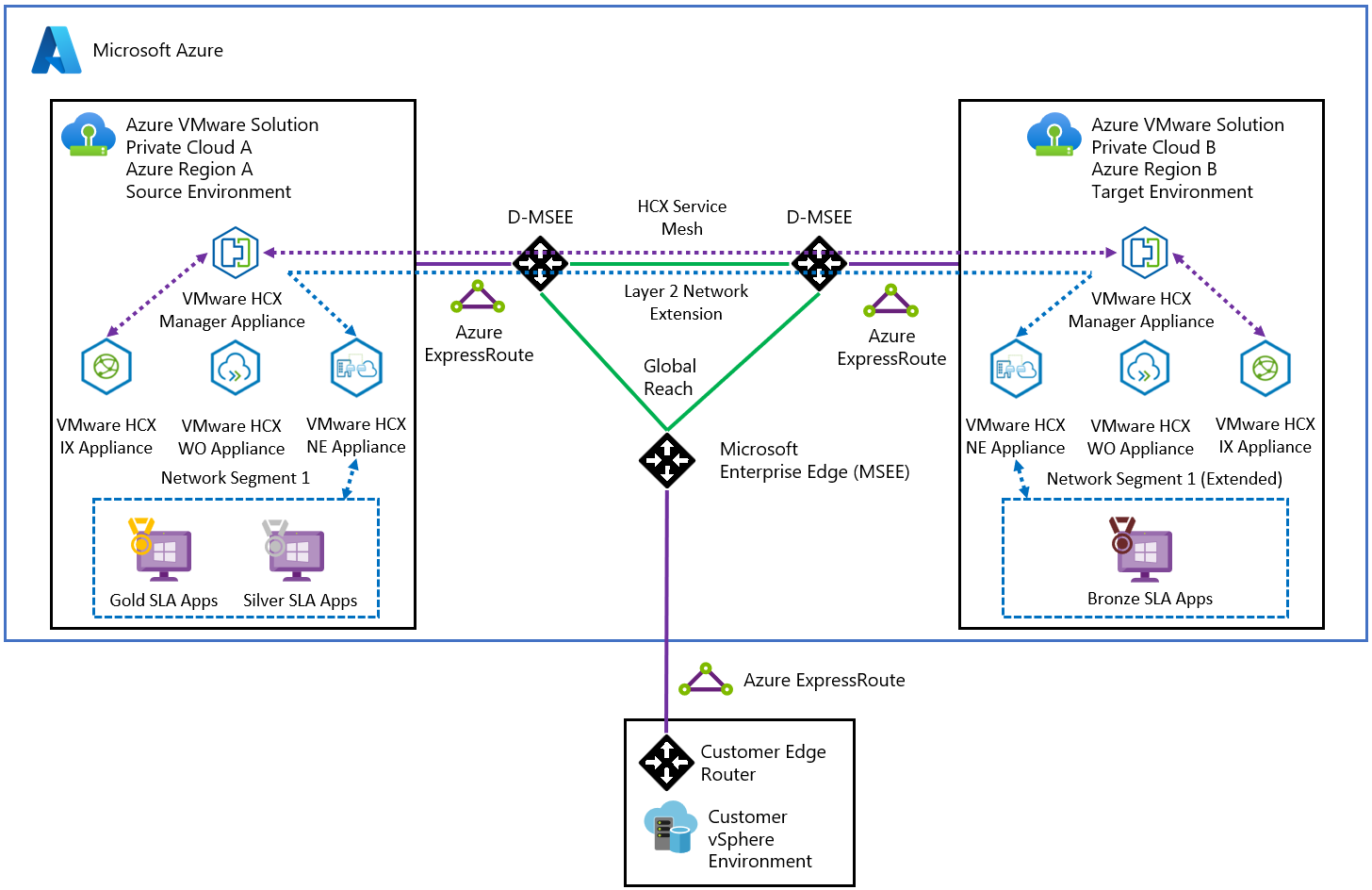

Het diagram toont de aanbevolen ExpressRoute-connectiviteit tussen de twee Azure VMware Solution-omgevingen. Er wordt een hcX-sitekoppeling en service-mesh gemaakt tussen de twee omgevingen. Het HCX-migratieverkeer en laag-2-extensie worden verplaatst (weergegeven door de paarse lijn) tussen de twee omgevingen. Zie Een HCX-migratie plannen voor VMware-aanbevolen HCX-planning.

Notitie

U hoeft geen werkstroom weer naar on-premises te migreren omdat het verkeer tussen de privéclouds stroomt (bron en doel):

Azure VMware Solution-privécloud (bron) > ExpressRoute-gateway (bron) > Global Reach -> ExpressRoute-gateway (doel) > Azure VMware Solution-privécloud (doel)

Het diagram toont de connectiviteit tussen beide Azure VMware Solution-omgevingen.

In dit artikel doorloopt u de stappen voor het volgende:

- De overstap naar een andere Azure-regio voorbereiden en plannen

- Netwerkconnectiviteit tot stand brengen tussen de twee Azure VMware Solution-privéclouds

- De configuratie exporteren uit de Bronomgeving van Azure VMware Solution

- De ondersteunde configuratie-elementen opnieuw toepassen op de Doelomgeving van Azure VMware Solution

- Workloads migreren met VMware HCX

Vereisten

VMware HCX-apparaat wordt bijgewerkt naar de nieuwste patch om migratieproblemen te voorkomen, indien van toepassing.

De lokale inhoudsbibliotheek van de bron is een gepubliceerde inhoudsbibliotheek.

Voorbereiden

De volgende stappen laten zien hoe u uw Azure VMware Solution-privécloud voorbereidt om over te stappen op een andere Azure VMware Solution-privécloud.

De bronconfiguratie exporteren

Exporteer vanuit de bron de uitgebreide segmenten, firewallregels, poortdetails en routetabellen.

De inhoud van een inventarislijstweergave exporteren naar een CSV-bestand.

De doelomgeving implementeren

Voordat u de bronconfiguratie kunt verplaatsen, moet u de doelomgeving implementeren.

Een back-up maken van de bronconfiguratie

Maak een back-up van de Azure VMware Solution-configuratie (bron) met vCenter Server, NSX-T-datacentrum en firewallbeleid en -regels.

Compute: Bestaande inventarisconfiguratie exporteren. Voor inventarisback-up kunt u RVTools (een opensource-app) gebruiken.

Netwerk- en firewallbeleid en -regels: dit is opgenomen als onderdeel van de VMware HCX-netwerkextensie.

Azure VMware Solution ondersteunt alle back-upoplossingen. U hebt CloudAdmin-bevoegdheden nodig om back-ups te installeren, back-ups te maken en back-ups te herstellen. Zie Back-upoplossingen voor Azure VMware Solution-VM's voor meer informatie.

Back-up van VM-werkbelasting met behulp van de Commvault-oplossing:

Maak een VMware-client vanuit het Command Center voor Azure VMware Solution vCenter.

Maak een VM-groep met de vereiste VM's voor back-ups.

Virtuele machines herstellen.

Back-up van VM-workloads met behulp van de Veritas NetBackup-oplossing.

Tip

U kunt Azure Resource Mover gebruiken om de lijst met ondersteunde resources te controleren en te migreren voor verplaatsing tussen regio's, die afhankelijk zijn van Azure VMware Solution.

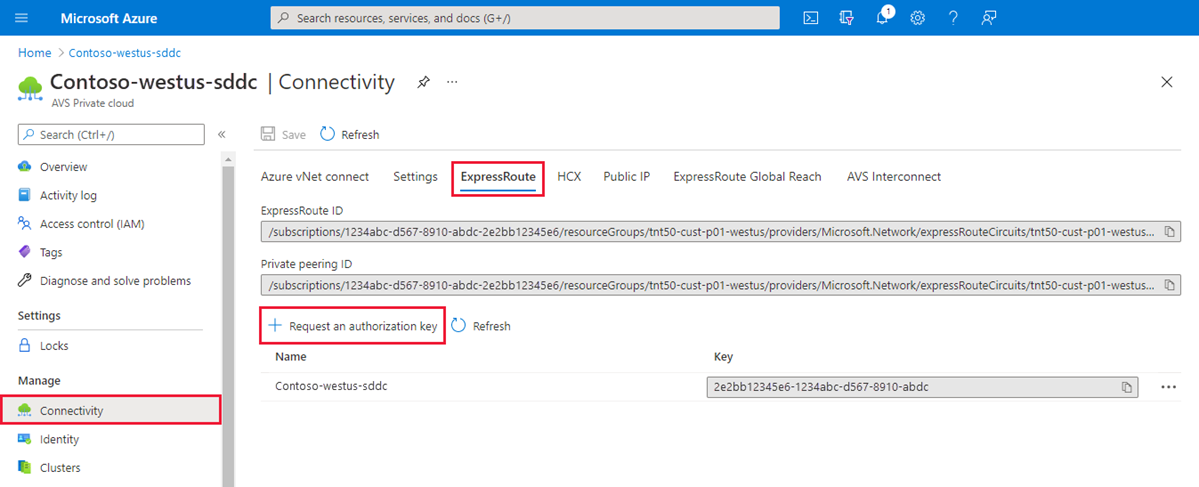

Zoek de expressRoute-broncircuit-id

Meld u vanuit de bron aan bij Azure Portal.

Selecteer Connectiviteits-ExpressRoute beheren>>.

Kopieer de ExpressRoute-id van de bron. U hebt deze nodig om te peeren tussen de privéclouds.

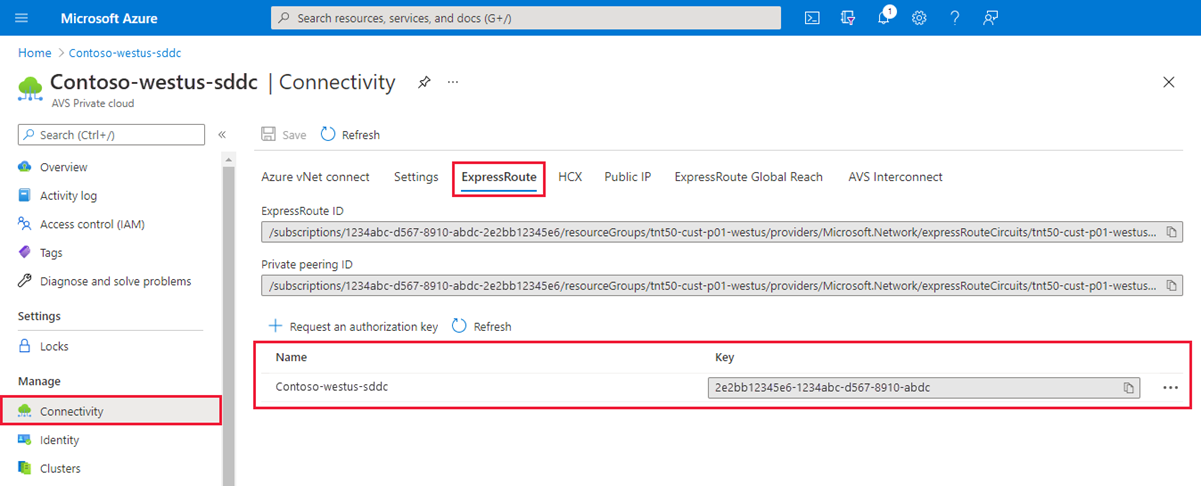

De autorisatiesleutel van het doel maken

Meld u vanuit het doel aan bij Azure Portal.

Notitie

Als u toegang nodig hebt tot de Azure US Gov-portal, gaat u naar https://portal.azure.us/

Selecteer ExpressRoute beheren>>en selecteer vervolgens + Een autorisatiesleutel aanvragen.

Geef er een naam voor op en selecteer Maken.

Het kan ongeveer 30 seconden duren om de sleutel te maken. Zodra de nieuwe sleutel is gemaakt, wordt deze weergegeven in de lijst met autorisatiesleutels voor de privécloud.

Kopieer de autorisatiesleutel en ExpressRoute-id. U hebt ze nodig om de peering te voltooien. De autorisatiesleutel verdwijnt na enige tijd, dus kopieer deze zodra deze wordt weergegeven.

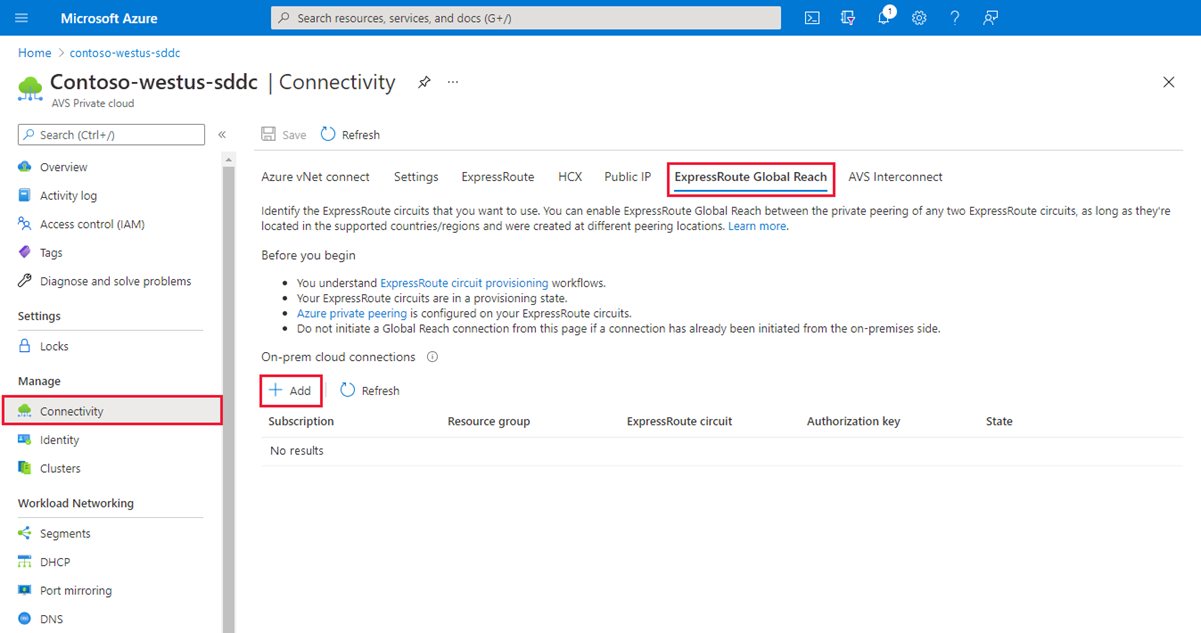

Peeren tussen privéclouds

Nu u de ExpressRoute-circuit-id's en autorisatiesleutels voor beide omgevingen hebt, kunt u de bron koppelen aan het doel. U gebruikt de resource-id en autorisatiesleutel van uw ExpressRoute-circuit in de privécloud om de peering te voltooien.

Meld u vanuit het doel aan bij Azure Portal met hetzelfde abonnement als het ExpressRoute-circuit van de bron.

Notitie

Als u toegang nodig hebt tot de Azure US Gov-portal, gaat u naar https://portal.azure.us/

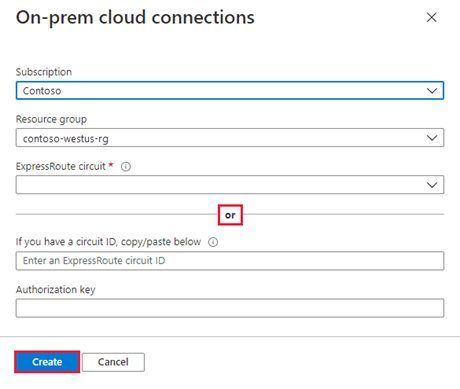

Selecteer Onder Beheren de optie Connectiviteit>expressRoute Global Reach>toevoegen.

Plak de ExpressRoute-circuit-id en de autorisatiesleutel van het doel die u in de vorige stap hebt gemaakt. Selecteer vervolgens Maken:

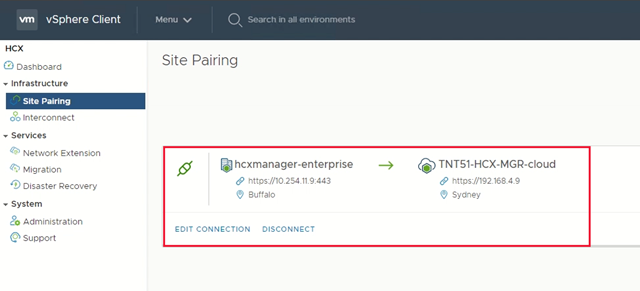

Een sitekoppeling maken tussen privéclouds

Nadat u verbinding hebt gemaakt, maakt u een VMware HCX-sitekoppeling tussen de privéclouds om de migratie van uw VM's te vergemakkelijken. U kunt de VMware HCX Cloud Manager in Azure VMware Solution verbinden of koppelen met de VMware HCX-connector in uw datacenter.

Meld u aan bij de vCenter-server van uw bron en selecteer onder Start HCX.

Selecteer onder Infrastructuur sitekoppeling en selecteer de optie Verbinding maken met externe site (in het midden van het scherm).

Voer de URL of het IP-adres van Azure VMware Solution HCX Cloud Manager in die u eerder

https://x.x.x.9hebt genoteerd, de gebruikersnaam van Azure VMware Solution cloudadmin@vsphere.local en het wachtwoord. Selecteer vervolgens Connect.Notitie

Een site-paar maken:

Uw VMware HCX-connector moet het IP-adres van uw HCX-cloudbeheerder kunnen omleiden via poort 443.

Gebruik hetzelfde wachtwoord dat u hebt gebruikt om u aan te melden bij vCenter Server. U hebt dit wachtwoord op het eerste implementatiescherm gedefinieerd.

U ziet een scherm waarin wordt weergegeven dat uw VMware HCX Cloud Manager in Azure VMware Solution en uw on-premises VMware HCX-connector zijn verbonden (gekoppeld).

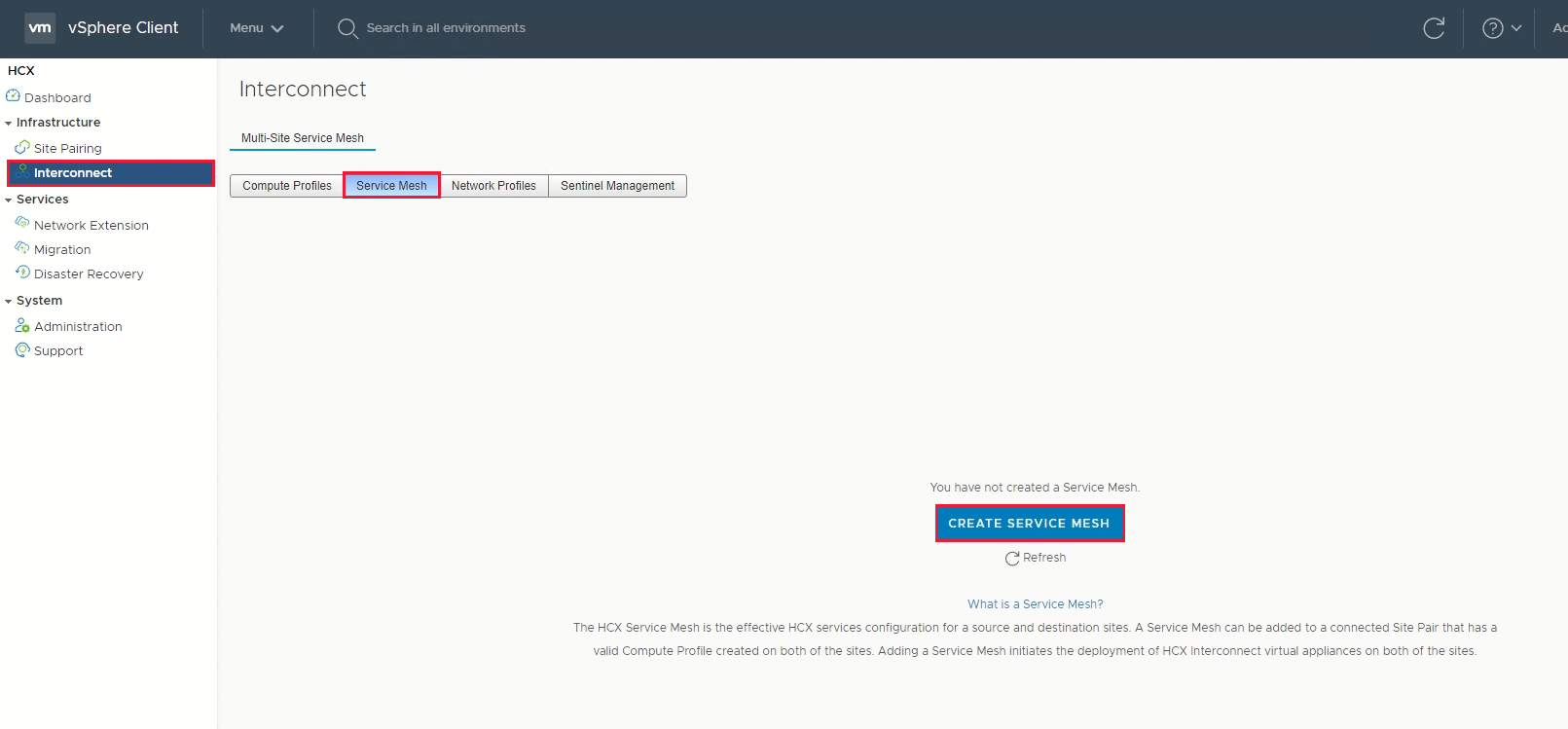

Een service-mesh maken tussen privéclouds

Notitie

Een service-mesh maken met Azure VMware Solution:

Poorten UDP 500/4500 zijn geopend tussen uw on-premises VMware HCX-connector 'uplink'-netwerkprofieladressen en de 'uplink'-netwerkprofieladressen voor Azure VMware Solution HCX Cloud.

Vergeet niet De voor VMware HCX vereiste poorten te raadplegen.

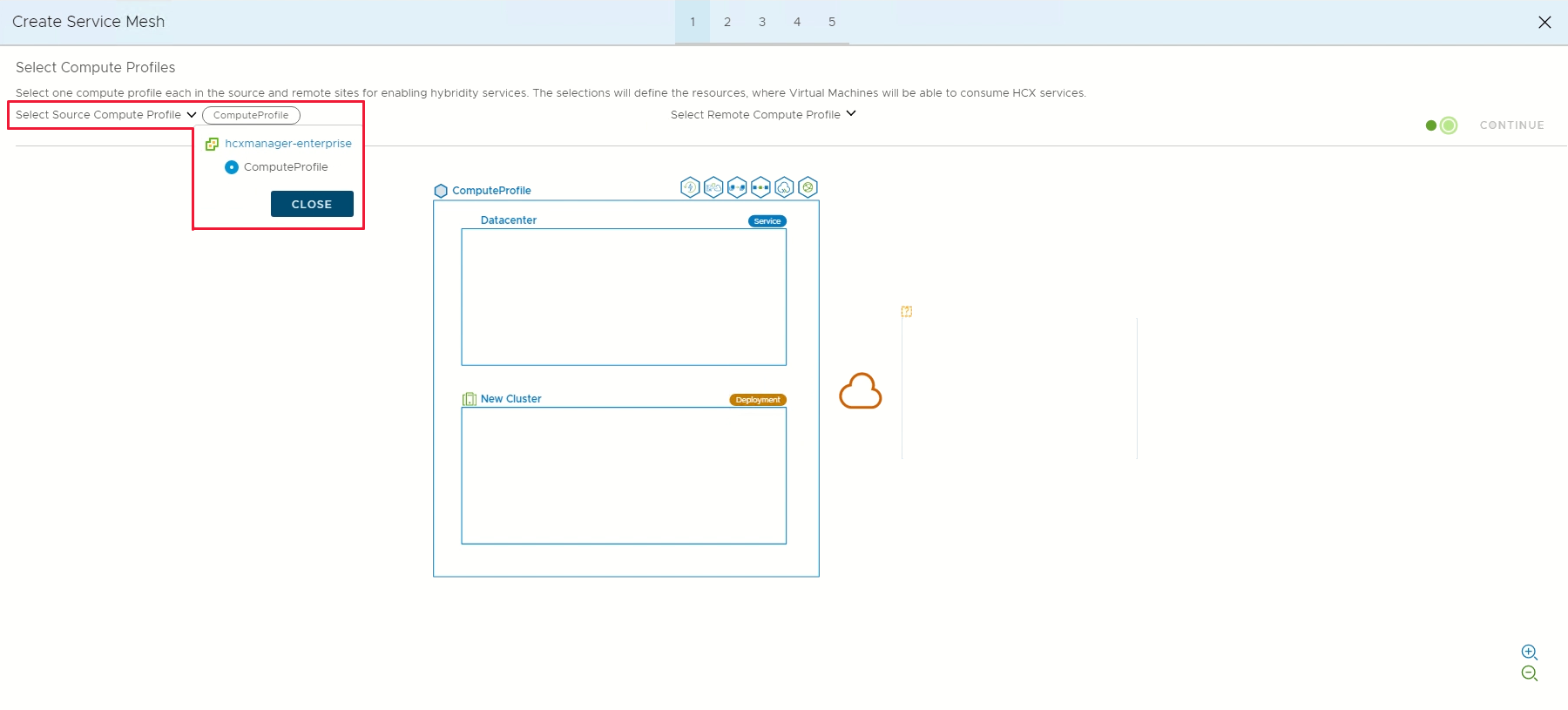

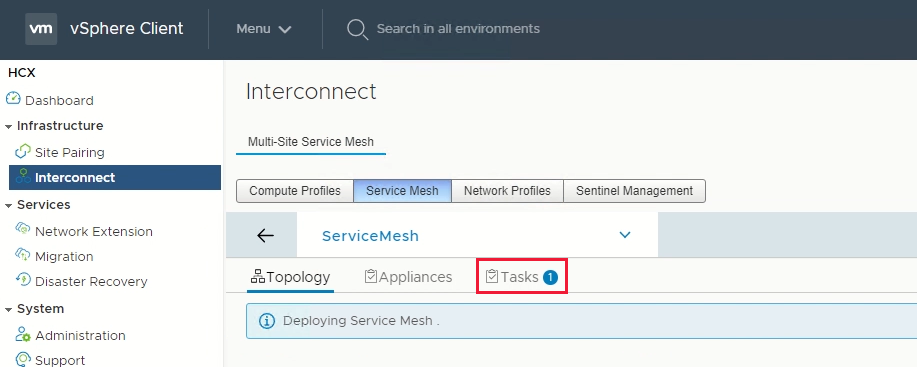

Selecteer onder Infrastructure achtereenvolgens Interconnect>Service Mesh>Create Service Mesh.

Controleer de vooraf ingevulde sites en selecteer Vervolgens Doorgaan.

Notitie

Als dit uw eerste service-meshconfiguratie is, hoeft u dit scherm niet te wijzigen.

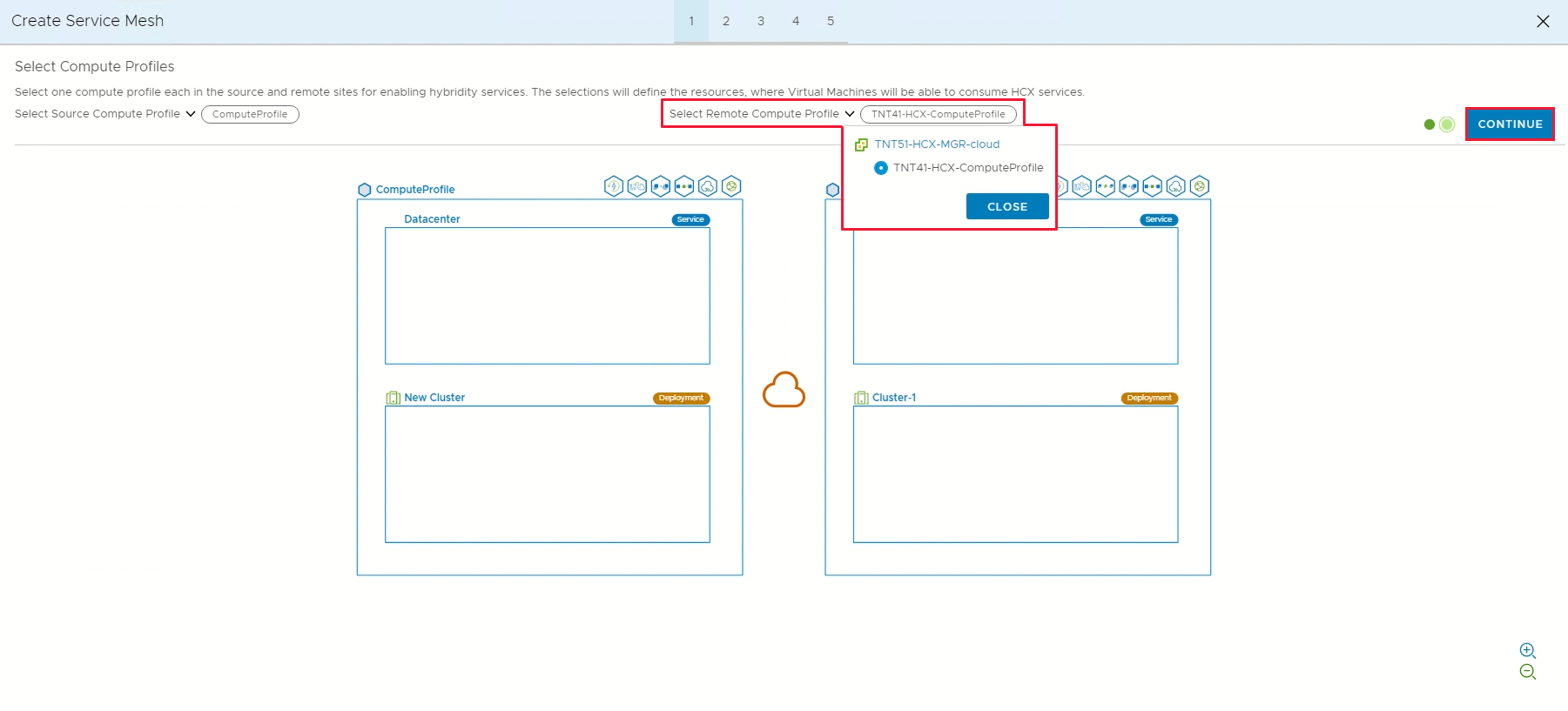

Selecteer de bron en externe rekenprofielen in de vervolgkeuzelijsten en selecteer Continue.

De selecties definiëren de resources waarin VM's VMware HCX-services kunnen gebruiken.

Controleer de services die u wilt inschakelen en selecteer vervolgens Doorgaan.

Selecteer in Advanced Configuration - Override Uplink Network profiles de optie Continue.

Uplink-netwerkprofielen maken verbinding met het netwerk via welk de verbindingsapparaten van de externe site kunnen worden bereikt.

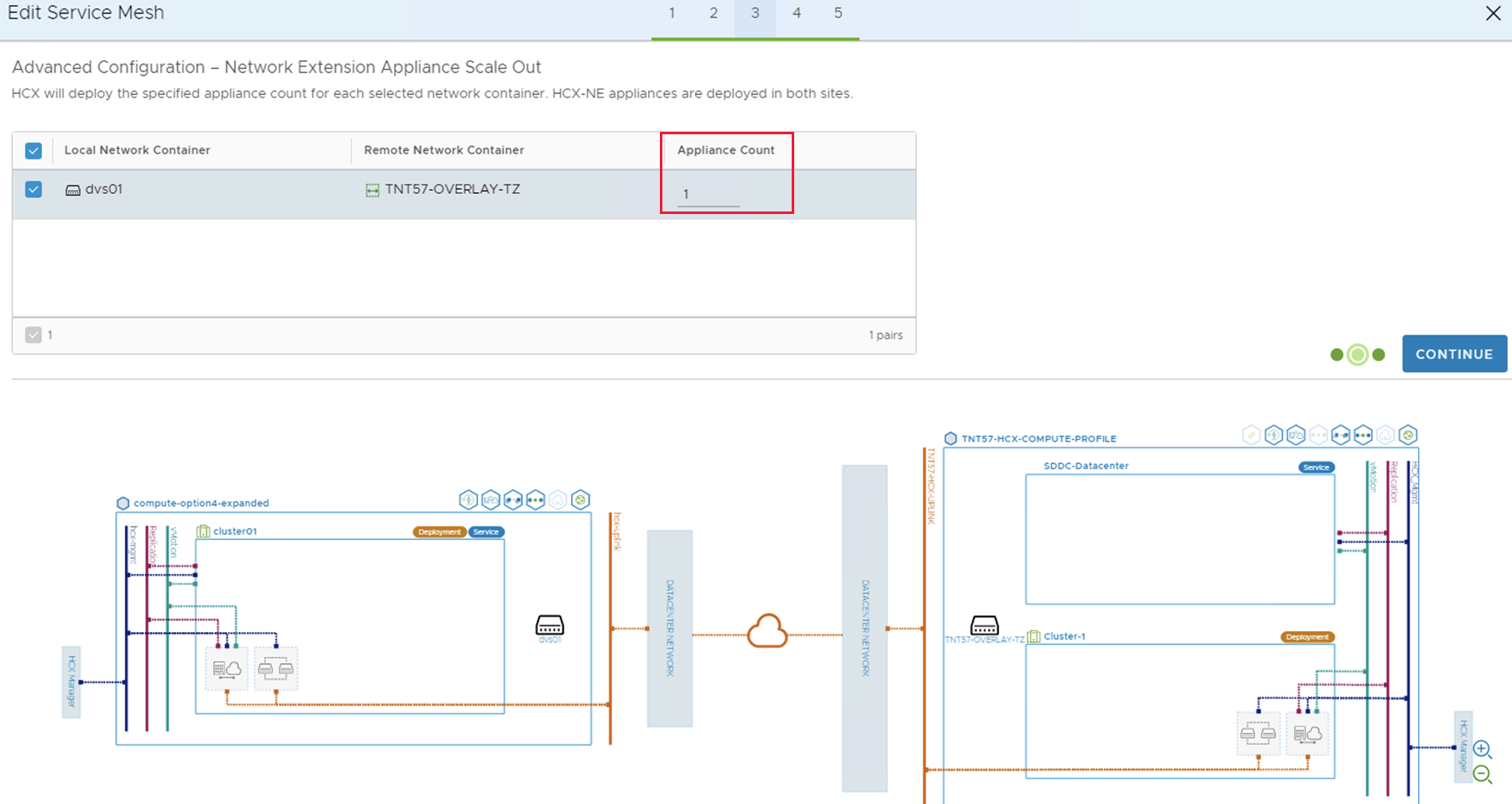

Controleer de gegevens in Advanced Configuration - Network Extension Appliance Scale Out en selecteer Continue.

U kunt maximaal acht netwerksegmenten per apparaat hebben, maar u kunt een ander apparaat implementeren om nog acht netwerksegmenten toe te voegen. U moet ook IP-ruimte hebben om rekening te houden met de meer apparaten en het is één IP per apparaat. Zie Limieten voor VMware HCX-configuratie voor meer informatie.

Controleer de gegevens in Advanced Configuration - Traffic Engineering, breng de benodigde wijzigingen aan en selecteer Continue.

Bekijk de preview van de topologie en selecteer Continue.

Voer een gebruiksvriendelijke naam in voor deze service-mesh en selecteer Finish om de bewerking te voltooien.

Selecteer View Tasks om de implementatie te controleren.

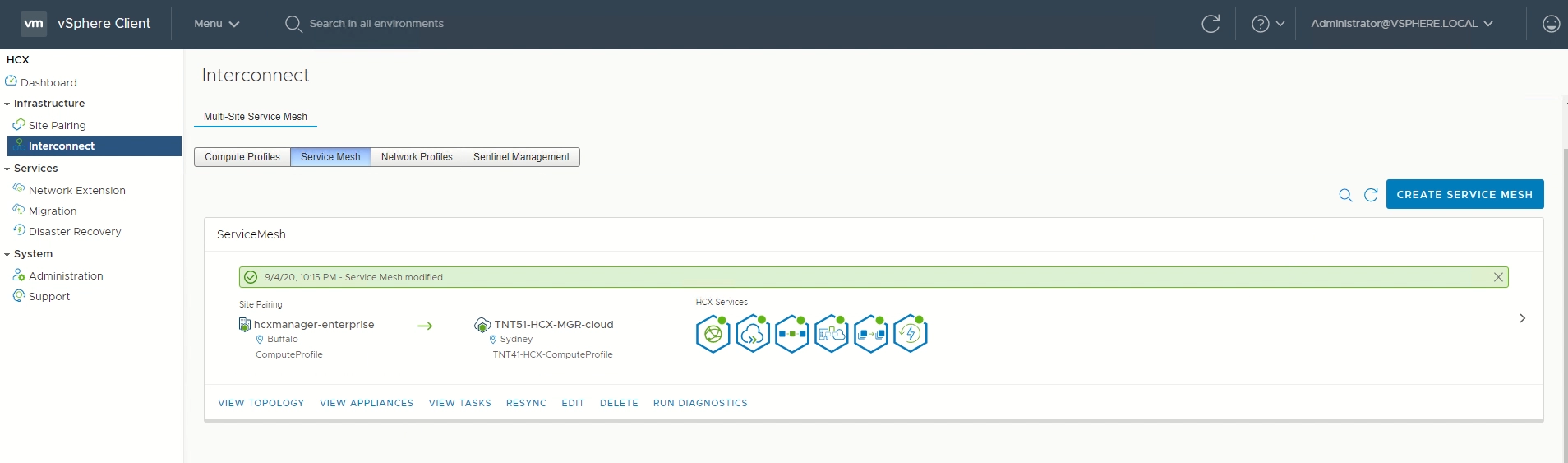

Wanneer de implementatie van de service-mesh is voltooid, ziet u de services groen.

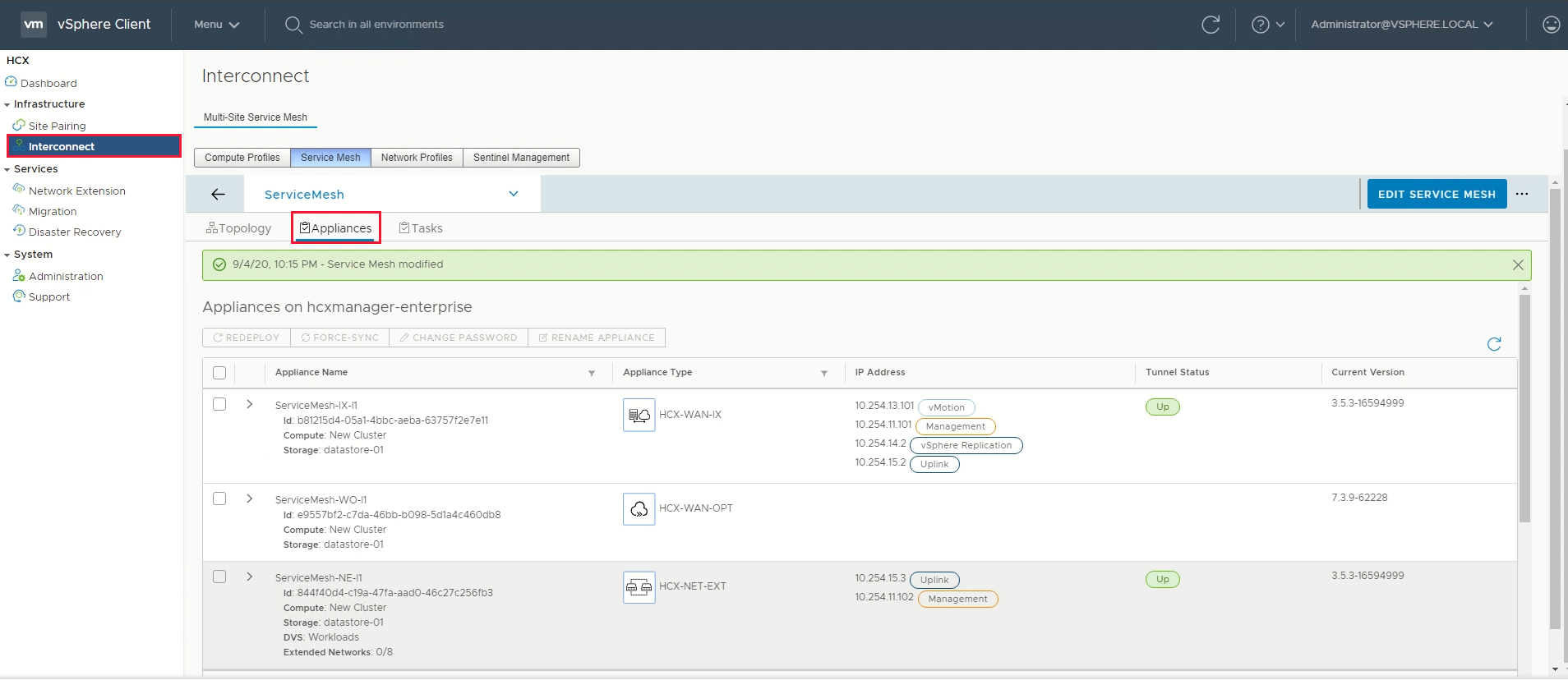

Verifieer de status van de service-mesh door de status van het apparaat te controleren.

Selecteer Interconnect>Appliances.

Verplaatsen

De volgende stappen laten zien hoe u uw Azure VMware Solution-privécloudresources verplaatst naar een andere Azure VMware Solution-privécloud in een andere regio.

In deze sectie migreert u het volgende:

Configuratie van resourcegroep en het maken van mappen

VM-sjablonen en de bijbehorende tags

Implementatie van logische segmenten op basis van de poortgroepen en gekoppelde VLAN's van de bron

Netwerkbeveiligingsservices en -groepen

Firewallbeleid en -regels van de gateway op basis van het firewallbeleid van de bron

De vSphere-bronconfiguratie migreren

In deze stap kopieert u de vSphere-bronconfiguratie en verplaatst u deze naar de doelomgeving.

Gebruik vanuit de vCenter-bronserver dezelfde resourcegroepconfiguratie en maak dezelfde resourcegroepconfiguratie op de vCenter-server van het doel.

Gebruik vanuit de vCenter-server van de bron dezelfde naam voor de VM-map en maak dezelfde VM-map op de vCenter-server van het doel onder Mappen.

Gebruik VMware HCX om alle VM-sjablonen van de vCenter-server van de bron te migreren naar de vCenter-server van het doel.

Converteer vanuit de bron de bestaande sjablonen naar VM's en migreer ze vervolgens naar het doel.

Converteer de VM's vanuit het doel naar VM-sjablonen.

Gebruik in de bronomgeving dezelfde naam voor VM-tags en maak deze in het vCenter van het doel.

Gebruik vanuit de vCenter Server-inhoudsbibliotheek van de bron de optie voor de geabonneerde bibliotheek om de ISO-, OVF-, OVA- en VM-sjablonen te kopiëren naar de doelinhoudsbibliotheek:

Als de inhoudsbibliotheek nog niet is gepubliceerd, selecteert u de optie Publicatie inschakelen.

Kopieer vanuit de inhoudsbibliotheek van de bron de URL van de gepubliceerde bibliotheek.

Maak vanuit het doel een geabonneerde inhoudsbibliotheek met de URL uit de bronbibliotheek.

Selecteer Nu synchroniseren.

De doel-NSX-T-datacentrumomgeving configureren

In deze stap gebruikt u de bron-NSX-T-datacenterconfiguratie om de doel-NSX-T-datacenteromgeving te configureren.

Notitie

U hebt meerdere functies geconfigureerd in het NSX-T-brondatacentrum, dus u moet kopiëren of lezen uit het NSX-T-datacenter van de bron en deze opnieuw maken in de privécloud van het doel. Gebruik de L2-extensie om hetzelfde IP-adres en Mac-adres van de VIRTUELE machine te behouden tijdens het migreren van de bron naar de privécloud van Azure VMware Solution om downtime te voorkomen vanwege ip-wijzigingen en gerelateerde configuraties.

Configureer NSX-T-datacentrumnetwerkonderdelen die zijn vereist in de doelomgeving onder de standaardlaag-1-gateway.

Maak de configuratie van de beveiligingsgroep.

Maak het firewallbeleid en de regels voor de gateway.

Poortspiegeling configureren.

Configureer een nieuwe tier-1-gateway (anders dan standaard). Deze configuratie is gebaseerd op het NSX-T-datacentrum dat op de bron is geconfigureerd.

De VM's migreren van de bron

In deze stap gebruikt u VMware HCX om de VM's van de bron naar het doel te migreren. U kunt ervoor kiezen om een Laag-2-extensie uit de bron uit te voeren en HCX te gebruiken om de VM's van de bron naar het doel te verplaatsen met minimale onderbrekingen.

Naast vMotion worden ook andere methoden, zoals Bulk en Cold vMotion, aanbevolen. Meer informatie over:

Uitgebreide cutover-netwerken

Voer in deze stap een laatste gateway-cutover uit om de uitgebreide netwerken te beëindigen. Verplaats (migreer) de gateways van de Azure VMware Solution-bronomgeving naar de doelomgeving.

Belangrijk

U moet de cutover van de gateway-cutover uitvoeren na de migratie van VLAN-workloads naar de Azure VMware Solution-doelomgeving. Er mag ook geen VM-afhankelijkheid zijn van de bron- en doelomgevingen.

Controleer vóór de cutover van de gateway alle gemigreerde workloadservices en prestaties. Zodra eigenaren van toepassingen en webservices de prestaties accepteren (met uitzondering van eventuele latentieproblemen), kunt u doorgaan met de cutover van de gateway. Zodra de cutover is voltooid, moet u de openbare DNS A- en PTR-records wijzigen.

Zie Cutover van uitgebreide netwerken voor VMware-aanbevelingen.

Openbaar IP DNAT voor gemigreerde DMZ-VM's

Hiertoe hebt u de workloads gemigreerd naar de doelomgeving. Deze toepassingsworkloads moeten bereikbaar zijn vanaf het openbare internet. De doelomgeving biedt twee manieren om elke toepassing te hosten. Toepassingen kunnen:

Gehost en gepubliceerd onder de load balancer van de toepassingsgateway.

Gepubliceerd via de openbare IP-functie in vWAN.

Openbaar IP-adres is doorgaans de doel-NAT die is vertaald in de Azure-firewall. Met DNAT-regels zou het firewallbeleid de aanvraag voor het openbare IP-adres vertalen naar een privéadres (webserver) met een poort. Zie De openbare IP-functionaliteit in Azure Virtual WAN gebruiken voor meer informatie.

Notitie

SNAT is standaard geconfigureerd in Azure VMware Solution, dus u moet SNAT inschakelen vanuit de connectiviteitsinstellingen voor privéclouds van Azure VMware Solution op het tabblad Beheren.

Uit bedrijf nemen

Voor deze laatste stap controleert u of alle VM-workloads zijn gemigreerd, inclusief de netwerkconfiguratie. Als er geen afhankelijkheid is, kunt u de verbinding verbreken tussen de mesh van de HCX-service, het koppelen van sites en de netwerkverbinding vanuit de bronomgeving.

Notitie

Zodra u de privécloud buiten gebruik stelt, kunt u deze niet ongedaan maken omdat de configuratie en gegevens verloren gaan.

Volgende stappen

Meer informatie over: