Zelfstudie: Een NSX-netwerksegment toevoegen in Azure VMware Solution

Nadat u Azure VMware Solution hebt geïmplementeerd, kunt u een NSX-netwerksegment configureren vanuit NSX Manager of Azure Portal. Zodra de segmenten zijn geconfigureerd, zijn deze zichtbaar in Azure VMware Solution, NSX Manager en vCenter Server. NSX wordt standaard vooraf ingericht met een NSX Tier-0-gateway in de modus Actief/Actief en een standaard NSX Tier-1-gateway in de modus Actief/Stand-by . Met deze gateways kunt u de segmenten (logische switches) verbinden en connectiviteit bieden tussen Oost-West en Noord-Zuid.

Tip

Azure Portal biedt een vereenvoudigde weergave van NSX-bewerkingen die een VMware-beheerder regelmatig nodig heeft en gericht is op gebruikers die niet bekend zijn met NSX Manager.

In deze zelfstudie leert u het volgende:

- Netwerksegmenten toevoegen met NSX Manager of Azure Portal

- Het nieuwe netwerksegment controleren

Vereisten

Een azure VMware Solution-privécloud met toegang tot de vCenter Server- en NSX Manager-interfaces. Zie de zelfstudie Netwerken configureren voor meer informatie.

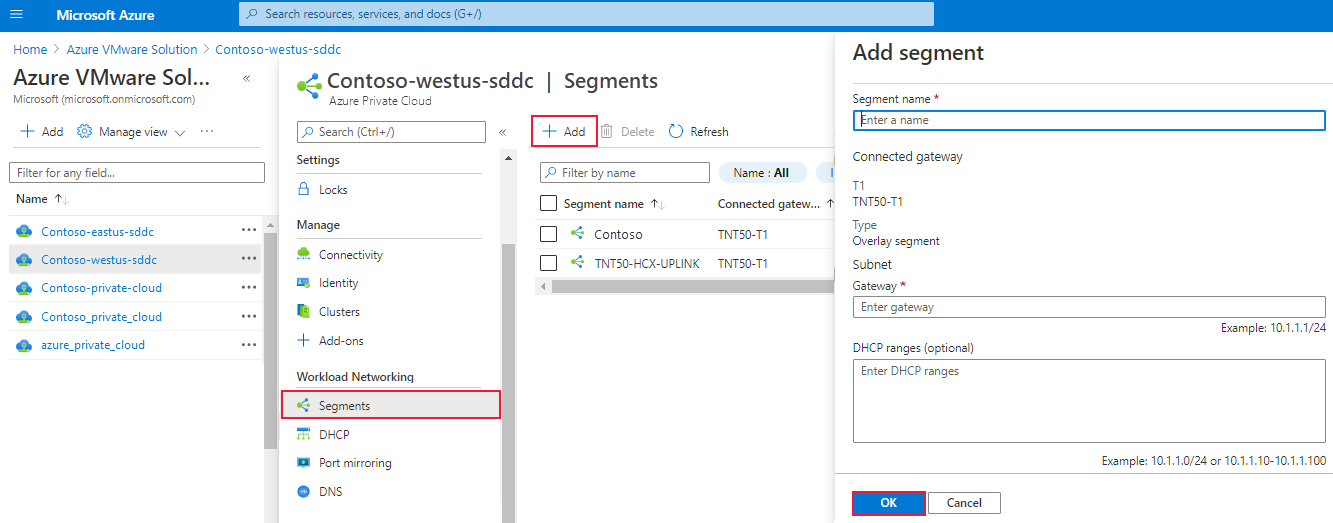

Azure Portal gebruiken om een NSX-netwerksegment toe te voegen

Notitie

Als u DHCP wilt gebruiken, moet u een DHCP-server of DHCP-relay configureren voordat u een NSX-netwerksegment kunt configureren.

Selecteer In uw Azure VMware Solution-privécloud onder Workloadnetwerken de optie Segmenten>toevoegen.

Geef de details op voor het nieuwe logische segment en selecteer OK.

Segmentnaam: de naam van het segment dat zichtbaar is in vCenter Server.

Subnetgateway : gateway-IP-adres voor het subnet van het segment met een subnetmasker. VM's worden gekoppeld aan een logisch segment en alle VM's die verbinding maken met dit segment, behoren tot hetzelfde subnet. Bovendien moeten alle VM's die aan dit logische segment zijn gekoppeld, een IP-adres uit hetzelfde segment bevatten.

DHCP (optioneel): DHCP-bereiken voor een logisch segment. U moet een DHCP-server of DHCP-relay configureren om DHCP op segmenten te gebruiken.

Notitie

De verbonden gateway is standaard geselecteerd en heeft het kenmerk Alleen-lezen. Het toont Laag-1 Gateway en het type segmentinformatie.

T1 - Naam van de laag-1-gateway in NSX-beheer. Een privécloud wordt geleverd met een NSX-laag-0-gateway in de modus Actief/Actief en een standaard NSX Tier-1 Gateway in de modus Actief/Stand-by. Segmenten die zijn gemaakt via de Azure VMware Solution-console, maken alleen verbinding met de standaard tier-1-gateway en de workloads van deze segmenten krijgen de connectiviteit Oost-West en Noord-Zuid. U kunt alleen meer tier-1-gateways maken via NSX Manager. Laag-1-gateways die zijn gemaakt op basis van de NSX Manager-console, zijn niet zichtbaar in de Azure VMware Solution-console.

Type - Overlay-segment dat wordt ondersteund door Azure VMware Solution.

Het segment is nu zichtbaar in Azure VMware Solution, NSX Manager en vCenter Server.

NSX Manager gebruiken om netwerksegment toe te voegen

De virtuele machines (VM's) die in vCenter Server zijn gemaakt, worden op de netwerksegmenten geplaatst die zijn gemaakt in NSX en zijn zichtbaar in vCenter Server.

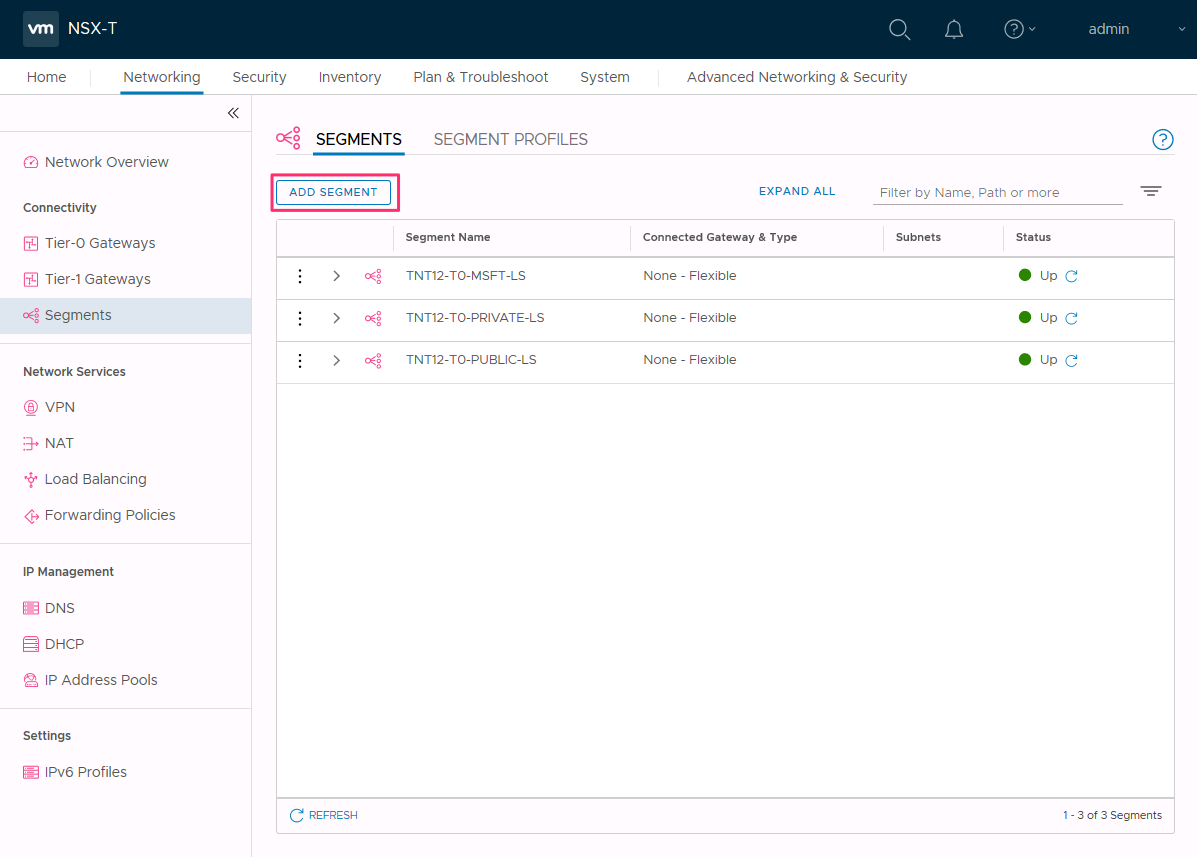

Selecteer netwerksegmenten> in NSX Manager en selecteer vervolgens Segment toevoegen.

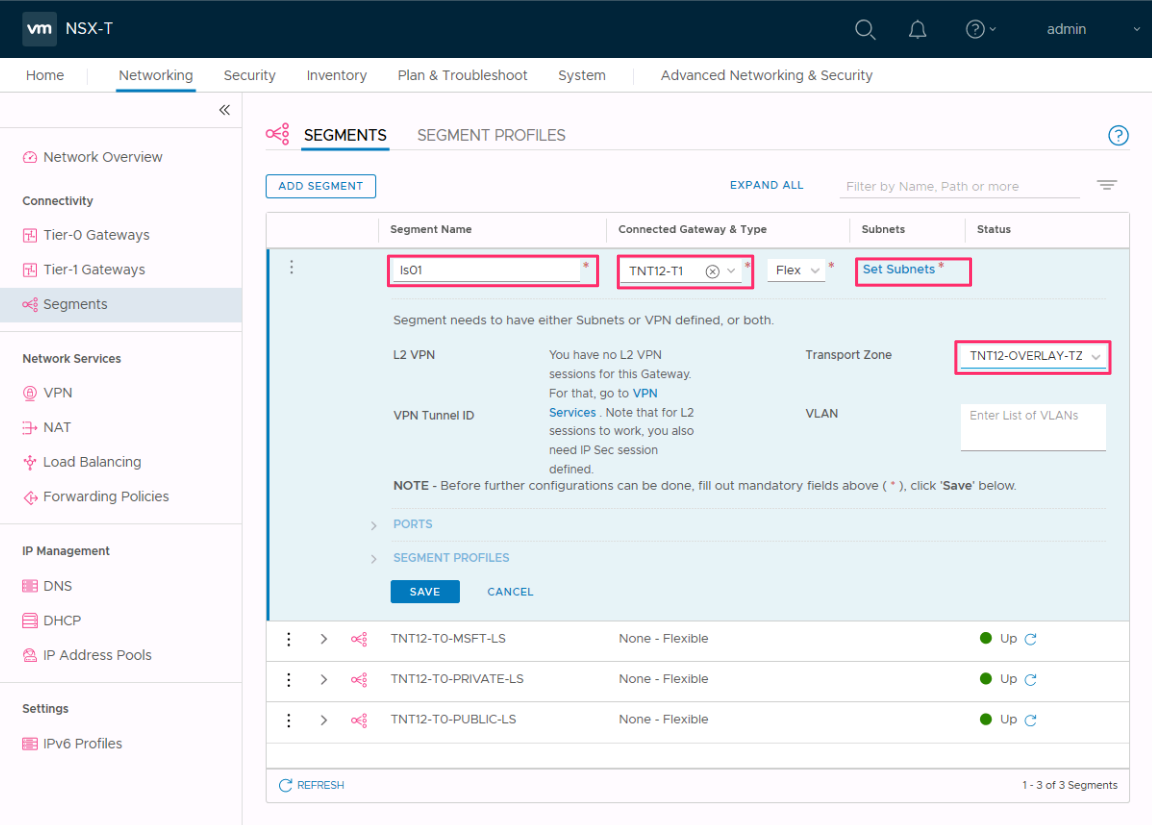

Voer een naam in voor het segment.

Selecteer de Laag-1-gateway (TNTxx-T1) als de verbonden gateway en laat het type als flexibel.

Selecteer de vooraf geconfigureerde overlaytransportzone (TNTxx-OVERLAY-TZ) en selecteer vervolgens Subnetten instellen.

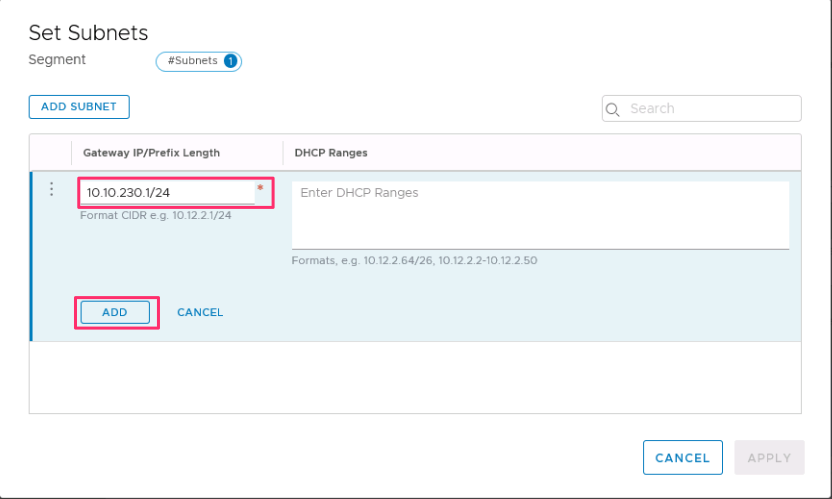

Voer het IP-adres van de gateway in en selecteer Vervolgens Toevoegen.

Belangrijk

Het IP-adres moet zich op een niet-overlappend RFC1918-adresblok bevinden, zodat u verbinding kunt maken met de VM's op het nieuwe segment.

Selecteer Apply en vervolgens Save.

Selecteer Nee om de optie te weigeren om het segment te gaan configureren.

Het nieuwe netwerksegment controleren

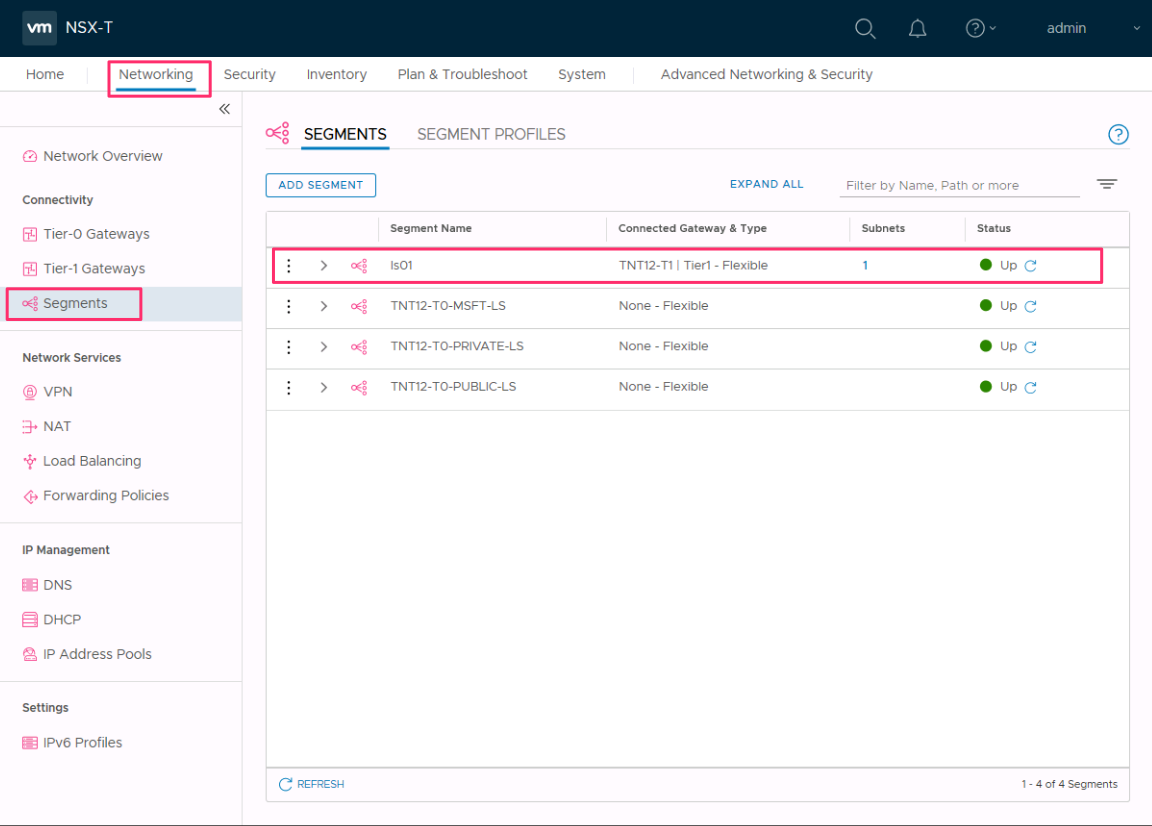

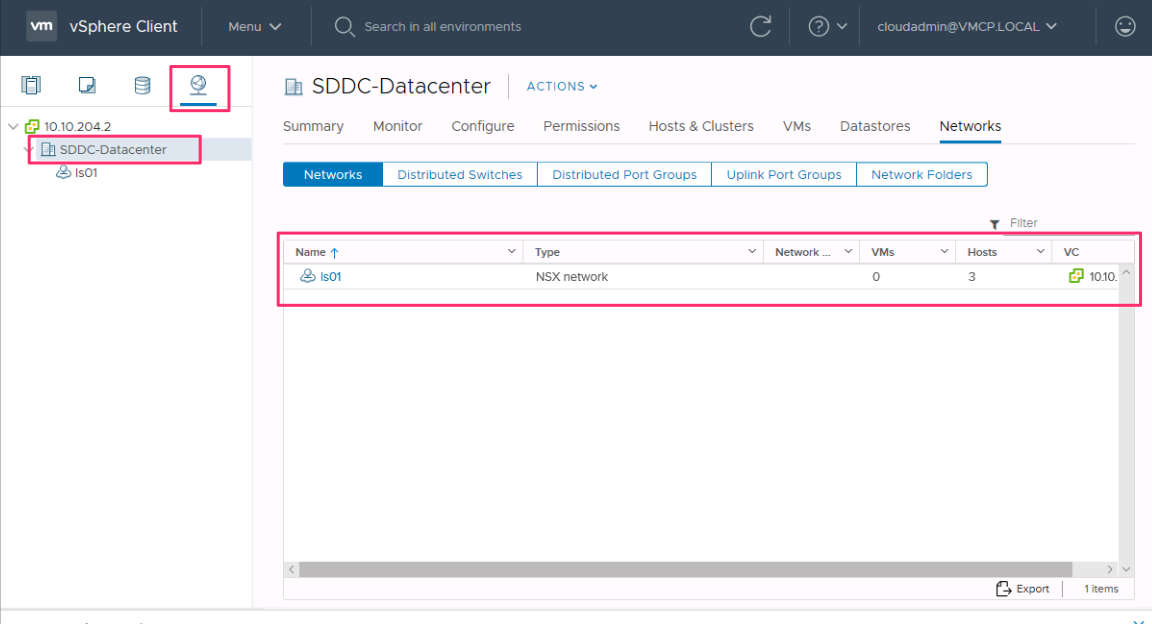

Controleer de aanwezigheid van het nieuwe netwerksegment. In dit voorbeeld is Is01 het nieuwe netwerksegment.

Selecteer netwerksegmenten> in NSX Manager.

Selecteer Netwerken>SDDC-Datacenter in vCenter Server.

Volgende stappen

In deze zelfstudie hebt u een NSX-netwerksegment gemaakt dat moet worden gebruikt voor VM's in vCenter Server.

U kunt nu: