Door de klant beheerde sleutels voor meerdere tenants met transparante gegevensversleuteling

Van toepassing op: Azure SQL Database

Azure Synapse Analytics (alleen toegewezen SQL-pools)

Azure SQL biedt nu ondersteuning voor door de klant beheerde sleutels (CMK) voor meerdere tenants met TDE (Transparent Data Encryption). CMK voor meerdere tenants breidt het BYOK-scenario (Bring Your Own Key) uit voor het gebruik van TDE zonder dat de logische server in Azure in dezelfde Microsoft Entra-tenant hoeft te worden gebruikt als de Azure Key Vault waarin de door de klant beheerde sleutel wordt opgeslagen die wordt gebruikt om de server te beveiligen.

U kunt TDE configureren met CMK voor Azure SQL Database voor sleutels die zijn opgeslagen in sleutelkluizen die zijn geconfigureerd in verschillende Microsoft Entra-tenants. Microsoft Entra ID (voorheen Azure Active Directory) introduceert een functie genaamd workloadidentiteitsfederatie en biedt Azure-resources van de ene Microsoft Entra-tenant de mogelijkheid om toegang te krijgen tot resources in een andere Microsoft Entra-tenant.

Zie Azure Synapse Analytics-versleuteling voor documentatie over transparante gegevensversleuteling voor toegewezen SQL-pools in Synapse-werkruimten.

Notitie

Microsoft Entra-id is de nieuwe naam voor Azure Active Directory (Azure AD). Op dit moment wordt de documentatie bijgewerkt.

Scenario voor algemeen gebruik

Met CMK-mogelijkheden voor meerdere tenants kunnen serviceproviders of onafhankelijke softwareleveranciers (ISV) services bouwen boven op Azure SQL om de TDE van Azure SQL uit te breiden met CMK-mogelijkheden voor hun respectieve klanten. Als CMK-ondersteuning voor meerdere tenants is ingeschakeld, kunnen ISV-klanten eigenaar zijn van de sleutelkluis en versleutelingssleutels in hun eigen abonnement en Microsoft Entra-tenant. De klant heeft volledige controle over sleutelbeheerbewerkingen en heeft toegang tot Azure SQL-resources in de ISV-tenant.

Interacties tussen tenants

Interactie tussen meerdere tenants tussen Azure SQL en een sleutelkluis in een andere Microsoft Entra-tenant is ingeschakeld met de Functie Microsoft Entra, federatie van workloadidentiteit.

ISV's die Azure SQL-services implementeren, kunnen een toepassing met meerdere tenants maken in Microsoft Entra ID en vervolgens een federatieve identiteitsreferentie voor deze toepassing configureren met behulp van een door de gebruiker toegewezen beheerde identiteit. Met de juiste toepassingsnaam en toepassings-id kan een client of ISV-klant de door ISV gemaakte toepassing in hun eigen tenant installeren. De klant verleent vervolgens de service-principal die is gekoppeld aan de toepassingsmachtigingen (die nodig zijn voor Azure SQL) aan hun sleutelkluis in hun tenant en deelt de sleutellocatie met de ISV. Zodra de ISV de beheerde identiteit en federatieve clientidentiteit toewijst aan de Azure SQL-resource, heeft de Azure SQL-resource in de tenant van de ISV toegang tot de sleutelkluis van de klant.

Zie voor meer informatie:

- Door de klant beheerde sleutels voor meerdere tenants configureren voor een nieuw opslagaccount

- Door de klant beheerde sleutels voor meerdere tenants configureren voor een bestaand opslagaccount

CMK voor meerdere tenants instellen

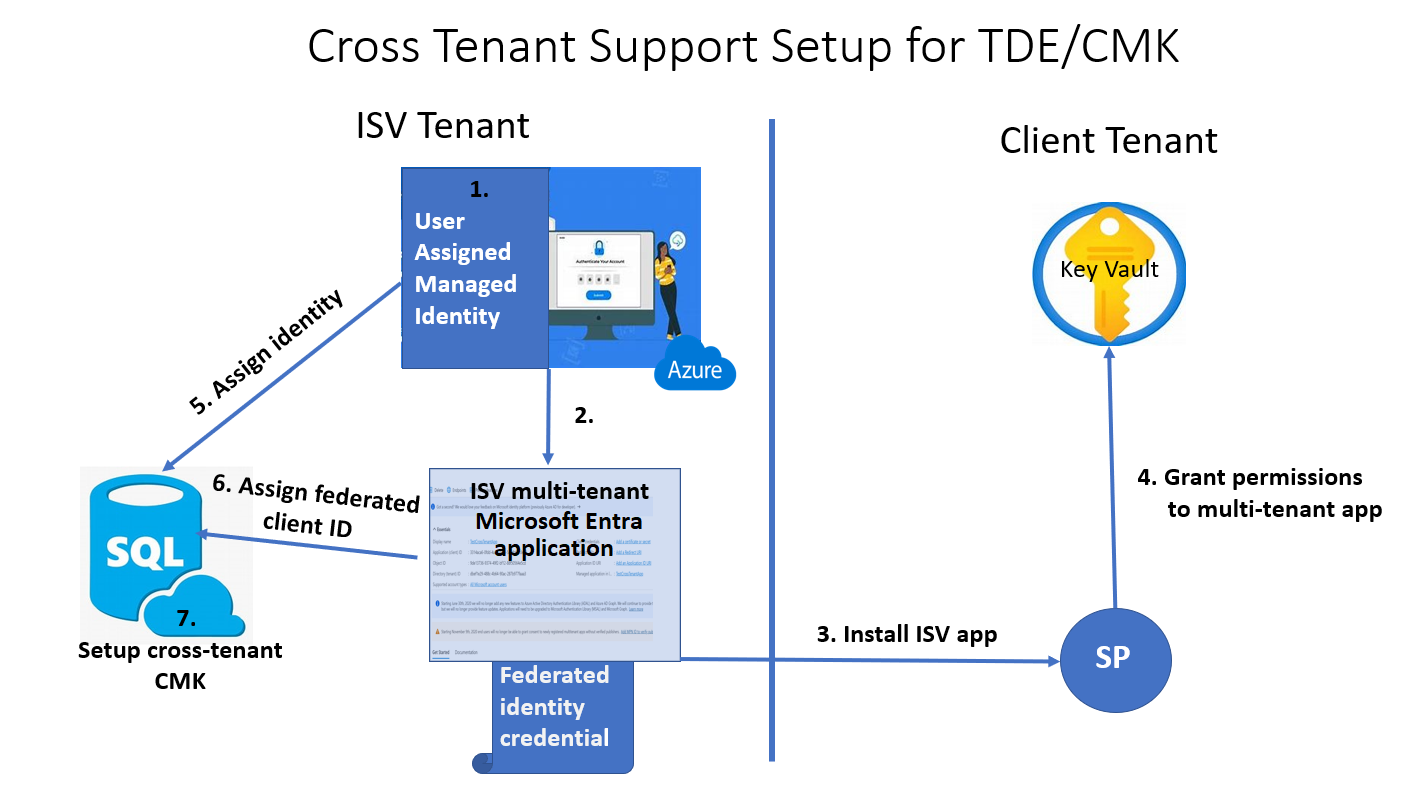

Het volgende diagram vertegenwoordigt de stappen voor een scenario dat gebruikmaakt van een logische Azure SQL-server die gebruikmaakt van TDE om de data-at-rest te versleutelen met behulp van een CMK voor meerdere tenants met een door de gebruiker toegewezen beheerde identiteit.

Overzicht van de installatie

Op de ISV-tenant

Een door de gebruiker toegewezen beheerde identiteit maken

Een toepassing met meerdere tenants maken

- De door de gebruiker toegewezen beheerde identiteit configureren als federatieve referentie voor de toepassing

Op de clienttenant

Bestaande sleutelkluis maken of gebruiken en sleutelmachtigingen verlenen aan de toepassing met meerdere tenants

Een nieuwe sleutel maken of een bestaande sleutel gebruiken

Haal de sleutel op uit Key Vault en noteer de sleutel-id

Op de ISV-tenant

De door de gebruiker toegewezen beheerde identiteit toewijzen die is gemaakt als de primaire identiteit in het menu Azure SQL-resourceidentiteit in Azure Portal

Wijs de federatieve clientidentiteit toe in hetzelfde identiteitsmenu en gebruik de toepassingsnaam

Wijs in het menu Transparante gegevensversleuteling van de Azure SQL-resource een sleutel-id toe met behulp van de sleutel-id van de klant die is verkregen uit de clienttenant.

Opmerkingen

- De CMK voor meerdere tenants met TDE-functie wordt alleen ondersteund voor door de gebruiker toegewezen beheerde identiteiten. U kunt geen door het systeem toegewezen beheerde identiteit gebruiken voor CMK voor meerdere tenants met TDE.

- Het instellen van CMK voor meerdere tenants met TDE wordt ondersteund op serverniveau en op databaseniveau voor Azure SQL Database. Zie TDE (Transparent Data Encryption) met door de klant beheerde sleutels op databaseniveau voor meer informatie.

Volgende stappen

Zie ook

- Een Azure SQL-database maken die is geconfigureerd met door de gebruiker toegewezen beheerde identiteit en door de klant beheerde TDE

- Door de klant beheerde sleutels voor meerdere tenants configureren voor een nieuw opslagaccount

- Door de klant beheerde sleutels voor meerdere tenants configureren voor een bestaand opslagaccount

- Transparent Data Encryption (TDE) met door de klant beheerde sleutels op databaseniveau

- Geo-replicatie en back-upherstel configureren voor transparante gegevensversleuteling met door de klant beheerde sleutels op databaseniveau

- Identiteits- en sleutelbeheer voor TDE met door de klant beheerde sleutels op databaseniveau