Connectiviteitsinstellingen voor Azure SQL Database en Azure Synapse Analytics

van toepassing op:Azure SQL Database

Azure Synapse Analytics (alleen toegewezen SQL-pools)

In dit artikel worden instellingen geïntroduceerd die de connectiviteit met de server voor Azure SQL Database beheren en toegewezen SQL-pool (voorheen SQL DW) in Azure Synapse Analytics.

- Zie connectiviteitsarchitectuurvoor meer informatie over verschillende onderdelen die netwerkverkeer en verbindingsbeleid omleiden.

- Dit artikel is niet van toepassing op Azure SQL Managed Instance. Zie in plaats daarvan Uw toepassing verbinden met Azure SQL Managed Instance.

- Dit artikel is niet van toepassing op toegewezen SQL-pools in Azure Synapse Analytics-werkruimten. Zie IP-firewallregels van Azure Synapse Analytics voor hulp bij het configureren van IP-firewallregels voor Azure Synapse Analytics met werkruimten.

Netwerken en connectiviteit

U kunt deze instellingen wijzigen in uw logische server. Een logische SQL-server kan zowel Azure SQL-databases als zelfstandige toegewezen SQL-pools hosten die zich niet in een Azure Synapse Analytics-werkruimte bevinden.

Notitie

Deze instellingen zijn van toepassing op Azure SQL-databases en toegewezen SQL-pools (voorheen SQL DW) die zijn gekoppeld aan de logische server. Deze instructies zijn niet van toepassing op toegewezen SQL-pools in een Azure Synapse Analytics-werkruimte.

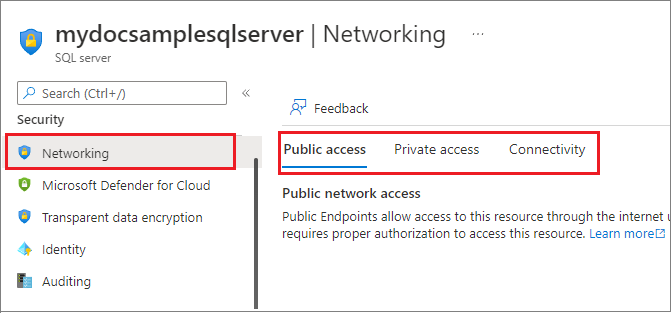

Openbare netwerktoegang wijzigen

Het is mogelijk om de openbare netwerktoegang voor uw Azure SQL Database of zelfstandige toegewezen SQL-pool te wijzigen via Azure Portal, Azure PowerShell en de Azure CLI.

Notitie

Deze instellingen worden onmiddellijk van kracht nadat ze zijn toegepast. Uw klanten kunnen verbindingsverlies ondervinden als ze niet voldoen aan de vereisten voor elke instelling.

Openbare netwerktoegang inschakelen voor de logische server die als host fungeert voor uw databases:

- Ga naar de Azure-portal en open de -logische server in Azure.

- Selecteer onder Securityde pagina Networking.

- Kies het tabblad Openbare toegang en stel vervolgens de openbare netwerktoegang in op Netwerken selecteren.

Op deze pagina kunt u een regel voor een virtueel netwerk toevoegen en firewallregels configureren voor uw openbare eindpunt.

Kies het tabblad Privétoegang om een privé-eindpunt te configureren.

Openbare netwerktoegang weigeren

De standaardinstelling voor openbare netwerktoegang is uitschakelen. Klanten kunnen ervoor kiezen om verbinding te maken met een database met behulp van openbare eindpunten (met firewallregels op IP-niveau op serverniveau of met firewallregels voor virtuele netwerken) of privé-eindpunten (met behulp van Azure Private Link), zoals wordt beschreven in het overzicht van netwerktoegang.

Wanneer openbare netwerktoegang is ingesteld op uitschakelen, zijn alleen verbindingen van privé-eindpunten toegestaan. Alle verbindingen van openbare eindpunten worden geweigerd met een foutbericht dat vergelijkbaar is met:

Error 47073

An instance-specific error occurred while establishing a connection to SQL Server.

The public network interface on this server is not accessible.

To connect to this server, use the Private Endpoint from inside your virtual network.

Wanneer openbare netwerktoegang is ingesteld op uitschakelen, worden pogingen om firewallregels toe te voegen, te verwijderen of te bewerken geweigerd met een foutbericht dat vergelijkbaar is met:

Error 42101

Unable to create or modify firewall rules when public network interface for the server is disabled.

To manage server or database level firewall rules, please enable the public network interface.

Zorg ervoor dat openbare netwerktoegang is ingesteld op geselecteerde netwerken om firewallregels voor Azure SQL Database en Azure Synapse Analytics toe te voegen, te verwijderen of te bewerken.

Minimale TLS-versie

Met de minimale TLS--versie-instelling (Transport Layer Security) kunnen klanten kiezen welke versie van TLS hun SQL-database gebruikt. Het is mogelijk om de minimale TLS-versie te wijzigen met behulp van Azure Portal, Azure PowerShell en de Azure CLI.

Momenteel ondersteunt Azure SQL Database TLS 1.0, 1.1, 1.2 en 1.3. Als u een minimale TLS-versie instelt, zorgt u ervoor dat nieuwere TLS-versies worden ondersteund. Als u bijvoorbeeld een TLS-versie 1.1 kiest, worden alleen verbindingen met TLS 1.1 en 1.2 geaccepteerd en worden verbindingen met TLS 1.0 geweigerd. Nadat u hebt getest of uw toepassingen dit ondersteunen, wordt u aangeraden de minimale TLS-versie in te stellen op 1.3. Deze versie bevat oplossingen voor beveiligingsproblemen in eerdere versies en is de hoogste versie van TLS die wordt ondersteund in Azure SQL Database.

Toekomstige pensioenwijzigingen

Azure heeft aangekondigd dat de ondersteuning voor oudere TLS-versies (TLS 1.0 en 1.1) eindigt op 31 augustus 2025. Zie afschaffing van TLS 1.0 en 1.1voor meer informatie.

Vanaf november 2024 kunt u de minimale TLS-versie voor Azure SQL Database- en Azure Synapse Analytics-clientverbindingen onder TLS 1.2 niet meer instellen.

Minimale TLS-versie configureren

U kunt de minimale TLS-versie voor clientverbindingen configureren met behulp van Azure Portal, Azure PowerShell of De Azure CLI.

Voorzichtigheid

- De standaardinstelling voor de minimale TLS-versie is om alle versies toe te staan. Nadat u een versie van TLS hebt afgedwongen, is het niet mogelijk om terug te keren naar de standaardinstelling.

- Het afdwingen van minimaal TLS 1.3 kan problemen veroorzaken voor verbindingen van clients die TLS 1.3 niet ondersteunen, omdat niet alle stuurprogramma's en besturingssystemen TLS 1.3 ondersteunen.

Voor klanten met toepassingen die afhankelijk zijn van oudere versies van TLS, raden we u aan om de minimale TLS-versie in te stellen op basis van de vereisten van uw toepassingen. Als toepassingsvereisten onbekend zijn of workloads afhankelijk zijn van oudere stuurprogramma's die niet meer worden onderhouden, raden we u aan geen minimale TLS-versie in te stellen.

Zie TLS-overwegingen voor SQL Database-connectiviteitvoor meer informatie.

Nadat u de minimale TLS-versie hebt ingesteld, kunnen klanten die een TLS-versie gebruiken die lager is dan de minimale TLS-versie van de server, niet verifiëren, met de volgende fout:

Error 47072

Login failed with invalid TLS version

Notitie

De minimale TLS-versie wordt afgedwongen op de toepassingslaag. Hulpprogramma's die TLS-ondersteuning op de protocollaag proberen te bepalen, kunnen TLS-versies retourneren naast de minimaal vereiste versie wanneer ze rechtstreeks worden uitgevoerd op het SQL Database-eindpunt.

- Ga naar de Azure-portal en open de -logische server in Azure.

- Selecteer onder Securityde pagina Networking.

- Kies het tabblad Connectiviteit. Selecteer de minimale TLS-versie gewenst voor alle databases die aan de server zijn gekoppeld en selecteer Opslaan.

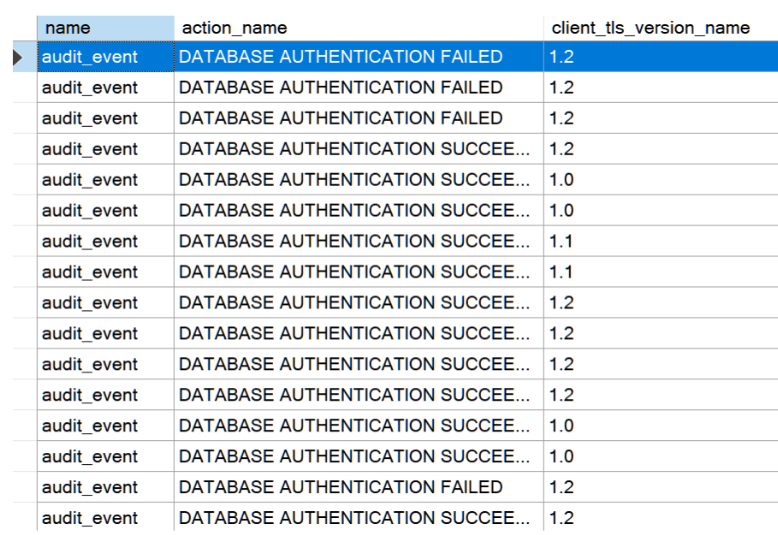

Clientverbindingen identificeren

U kunt de Azure-portal en SQL-auditlogboeken gebruiken om clients te identificeren die verbinding maken met behulp van TLS 1.0 en 1.1.

Ga in Azure Portal naar Metrische gegevens onder Bewakings- voor uw databaseresource en filter vervolgens op Geslaagde verbindingenen TLS-versies = 1.0 en 1.1:

U kunt ook rechtstreeks in uw database query's uitvoeren op sys.fn_get_audit_file om de client_tls_version_name in het auditbestand weer te geven:

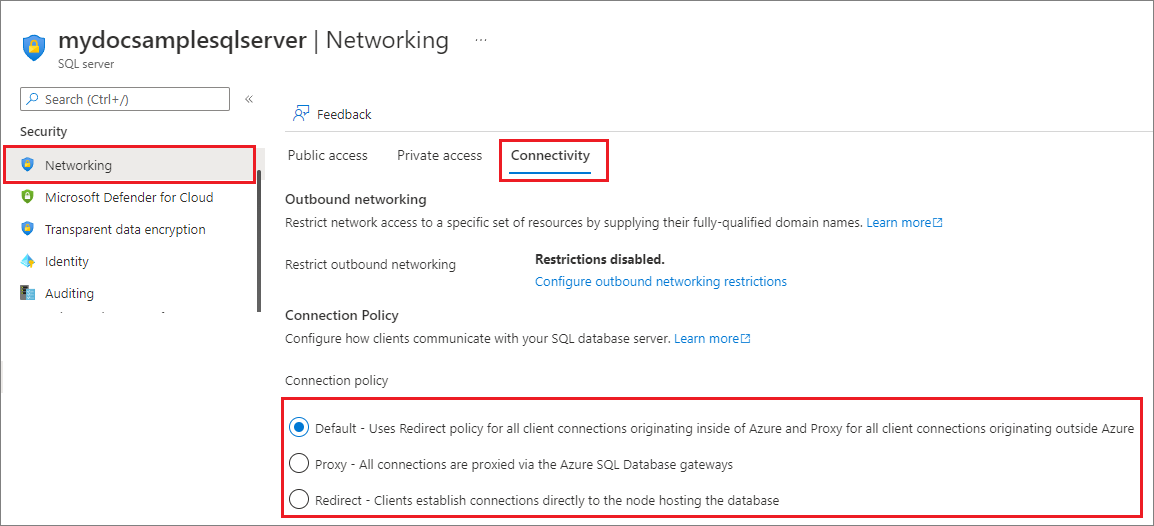

Het verbindingsbeleid wijzigen

Verbindingsbeleid bepaalt hoe klanten verbinding maken. We raden het Redirect-verbindingsbeleid ten zeerste aan boven het Proxy-verbindingsbeleid voor de laagste latentie en de hoogste doorvoer.

Het is mogelijk om het verbindingsbeleid te wijzigen met behulp van Azure Portal, Azure PowerShell en de Azure CLI.

Het is mogelijk om uw verbindingsbeleid voor uw logische server te wijzigen met behulp van Azure Portal.

- Ga naar Azure Portal. Ga naar de logische server in Azure.

- Selecteer onder Securityde pagina Networking.

- Kies het tabblad Connectiviteit. Kies het gewenste verbindingsbeleid en selecteer Opslaan.