Metrische prometheus-gegevens verzenden van virtuele machines, schaalsets of Kubernetes-clusters naar een Azure Monitor-werkruimte

Prometheus is niet beperkt tot het bewaken van Kubernetes-clusters. Gebruik Prometheus om toepassingen en services te bewaken die worden uitgevoerd op uw servers, waar ze ook worden uitgevoerd. U kunt bijvoorbeeld toepassingen bewaken die worden uitgevoerd op virtuele machines, virtuele-machineschaalsets of zelfs on-premises servers. U kunt prometheus-metrische gegevens ook verzenden naar een Azure Monitor-werkruimte vanuit uw zelfbeheerde cluster en Prometheus-server.

In dit artikel wordt uitgelegd hoe u externe schrijfbewerkingen configureert voor het verzenden van gegevens van een zelfbeheerd Prometheus-exemplaar naar een Azure Monitor-werkruimte.

Opties voor extern schrijven

Zelfbeheerde Prometheus kan worden uitgevoerd in Azure- en niet-Azure-omgevingen. Hier volgen verificatieopties voor extern schrijven naar een Azure Monitor-werkruimte, op basis van de omgeving waarin Prometheus wordt uitgevoerd.

Door Azure beheerde virtuele machines, virtuele-machineschaalsets en Kubernetes-clusters

Gebruik door de gebruiker toegewezen beheerde identiteitverificatie voor services met zelfbeheerde Prometheus in een Azure-omgeving. Door Azure beheerde services zijn onder andere:

- Azure Virtual Machines

- Azure-schaalvergrotingssets voor virtuele machines

- Azure Kubernetes Service (AKS)

Als u externe schrijfbewerkingen wilt instellen voor door Azure beheerde resources, raadpleegt u Extern schrijven met behulp van door de gebruiker toegewezen verificatie van beheerde identiteiten verderop in dit artikel.

Virtuele machines en Kubernetes-clusters die worden uitgevoerd in niet-Azure-omgevingen

Als u virtuele machines of een Kubernetes-cluster in niet-Azure-omgevingen hebt of als u onboarding hebt uitgevoerd naar Azure Arc, installeert u zelfbeheerde Prometheus en configureert u extern schrijven met behulp van Microsoft Entra-toepassingsverificatie. Zie Schrijf op afstand met microsoft Entra-toepassingsverificatie verderop in dit artikel voor meer informatie.

Met onboarding naar servers met Azure Arc kunt u niet-Azure-VM's beheren en configureren in Azure. Zie Servers met Azure Arc en Kubernetes met Azure Arc voor meer informatie. Servers met Azure Arc ondersteunen alleen Microsoft Entra-verificatie.

Notitie

Door het systeem toegewezen beheerde identiteiten worden niet ondersteund voor externe schrijfbewerkingen naar Azure Monitor-werkruimten. Gebruik een door de gebruiker toegewezen beheerde identiteit of Microsoft Entra-toepassingsverificatie.

Vereisten

Ondersteunde versies

- Prometheus-versies hoger dan 2.45 zijn vereist voor verificatie van beheerde identiteiten.

- Prometheus-versies hoger dan 2.48 zijn vereist voor verificatie van Microsoft Entra-toepassingen.

Azure Monitor-werkruimte

Dit artikel bevat informatie over het verzenden van metrische Prometheus-gegevens naar een Azure Monitor-werkruimte. Zie Een Azure Monitor-werkruimte beheren om een Azure Monitor-werkruimte te maken.

Machtigingen

Beheerdersmachtigingen voor het cluster of de resource zijn vereist om de stappen in dit artikel uit te voeren.

Verificatie instellen voor extern schrijven

Afhankelijk van de omgeving waarin Prometheus wordt uitgevoerd, kunt u extern schrijven configureren voor het gebruik van een door de gebruiker toegewezen beheerde identiteit of Microsoft Entra-toepassingsverificatie om gegevens naar een Azure Monitor-werkruimte te verzenden.

Gebruik Azure Portal of de Azure CLI om een door de gebruiker toegewezen beheerde identiteit of Microsoft Entra-toepassing te maken.

- Extern schrijven met een door de gebruiker toegewezen beheerde identiteit

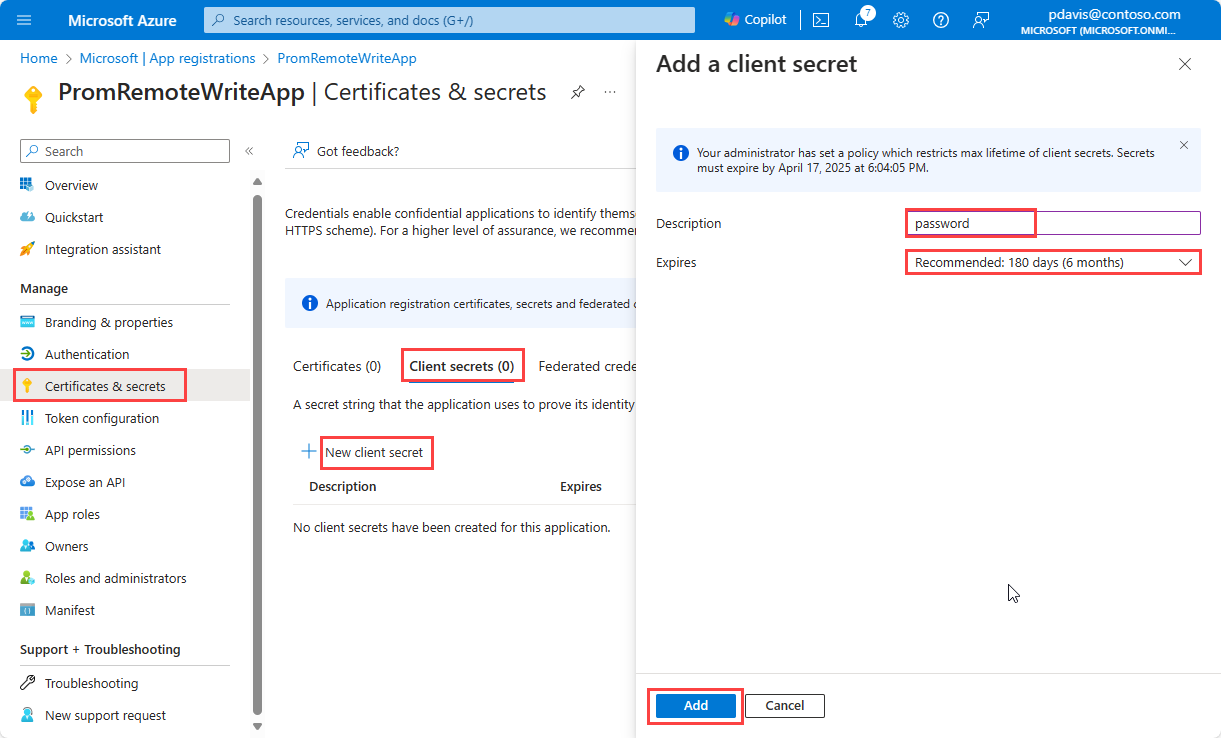

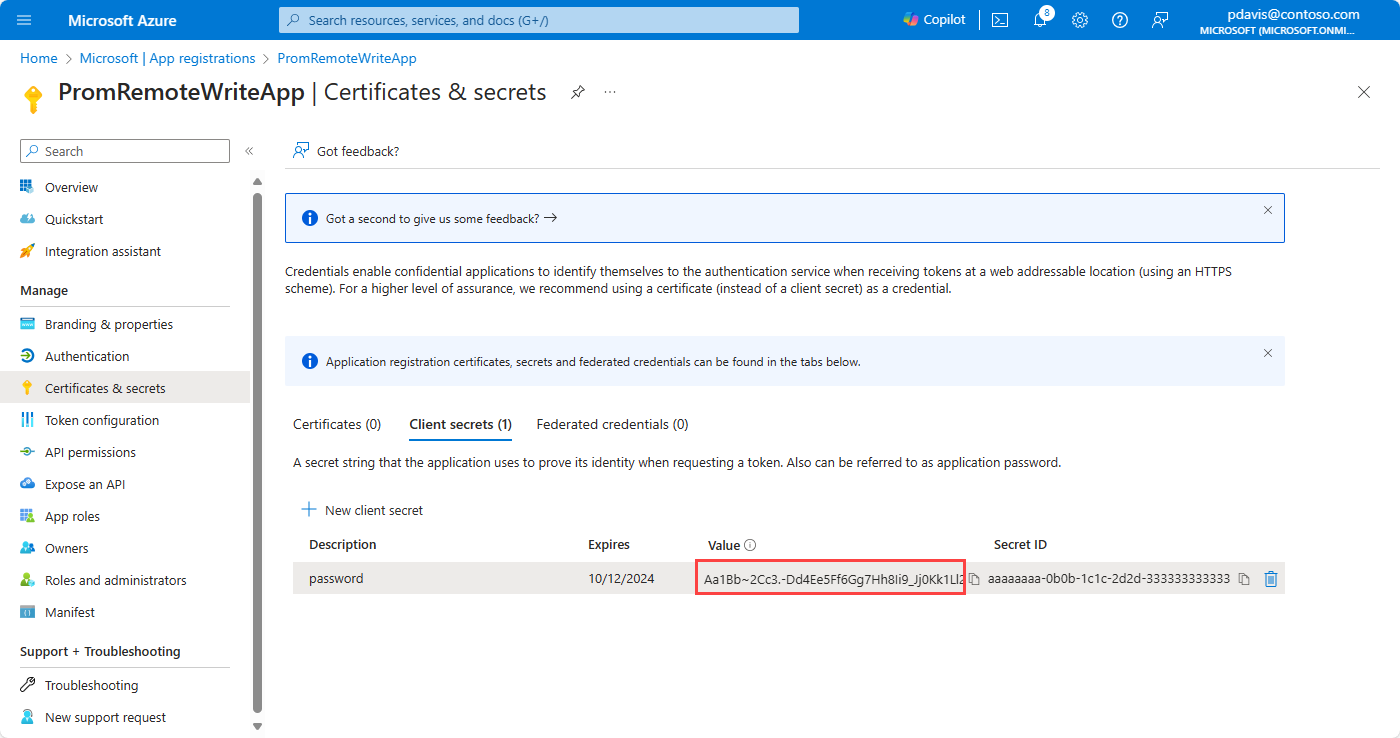

- Microsoft Entra ID-toepassing

- Azure-CLI

Schrijven op afstand met door de gebruiker toegewezen beheerde identiteitverificatie

Door de gebruiker toegewezen verificatie van beheerde identiteiten kan worden gebruikt in elke door Azure beheerde omgeving. Als uw Prometheus-service wordt uitgevoerd in een niet-Azure-omgeving, kunt u microsoft Entra-toepassingsverificatie gebruiken.

Voer de volgende stappen uit om een door de gebruiker toegewezen beheerde identiteit te configureren voor extern schrijven naar een Azure Monitor-werkruimte.

Een door de gebruiker toegewezen beheerde identiteit maken

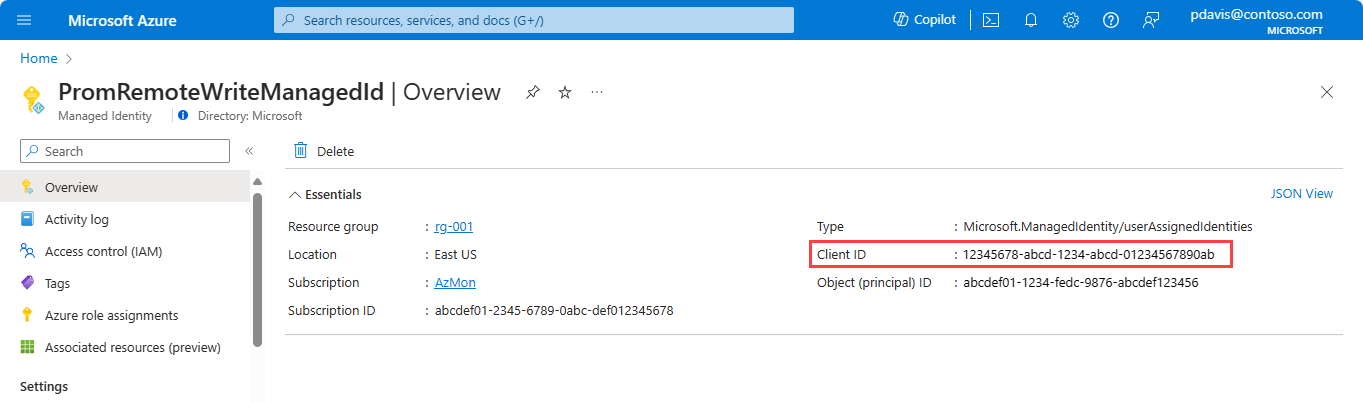

Noteer de waarde van clientId de beheerde identiteit die u hebt gemaakt. Deze id wordt gebruikt in de externe schrijfconfiguratie van Prometheus.

De rol Monitoring Metrics Publisher toewijzen aan de toepassing

Wijs in de regel voor gegevensverzameling van de werkruimte de rol Monitoring Metrics Publisher toe aan de beheerde identiteit:

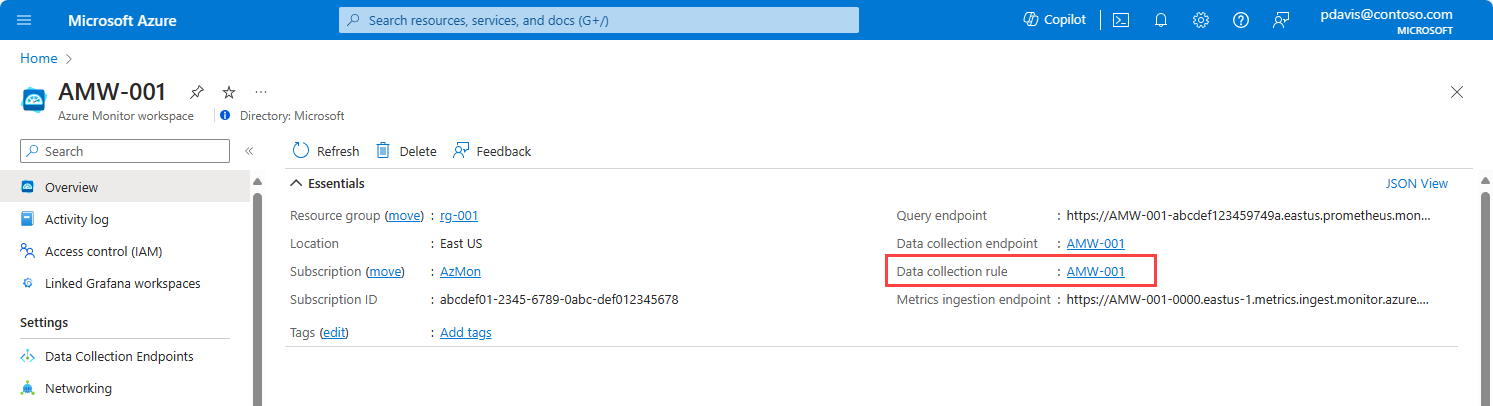

Selecteer in het overzichtsvenster van de Azure Monitor-werkruimte de koppeling gegevensverzamelingsregel .

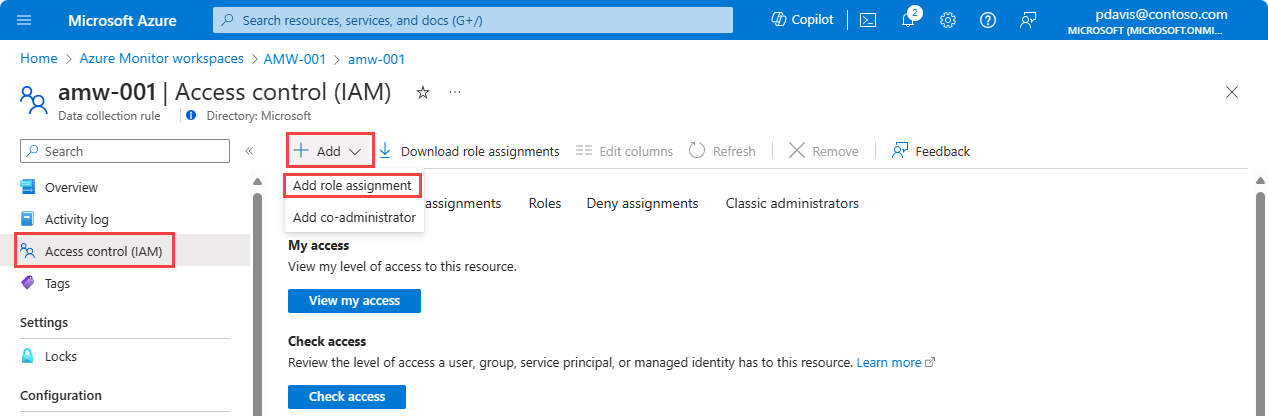

Selecteer op de pagina voor de regel voor gegevensverzameling toegangsbeheer (IAM).

Selecteer Toevoegen>Roltoewijzing toevoegen.

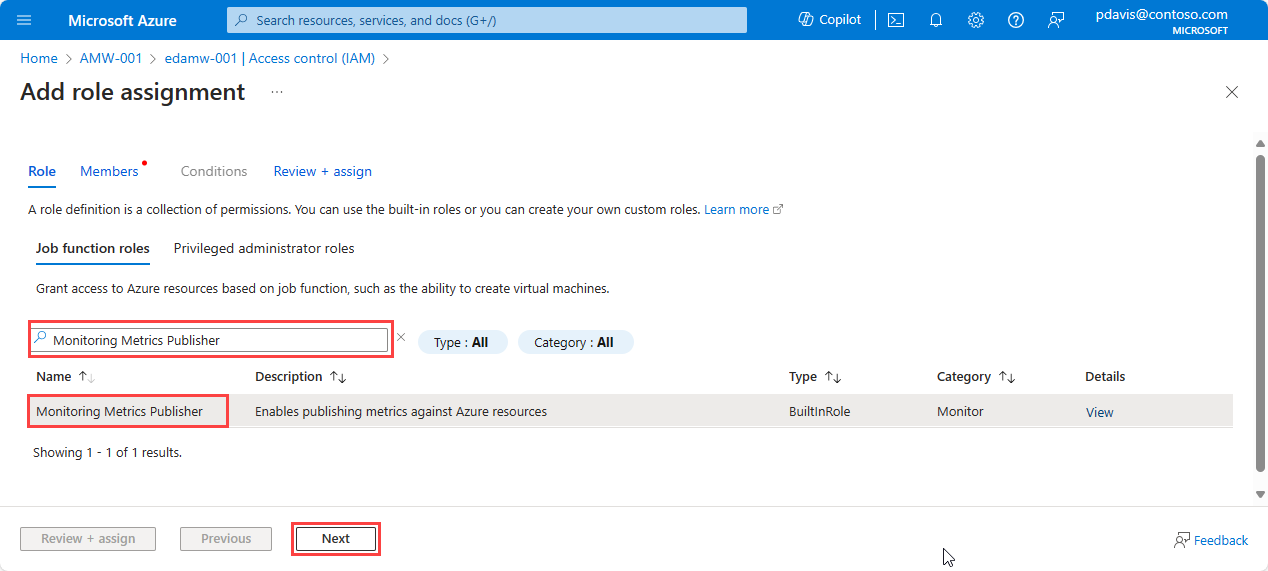

Zoek en selecteer Monitoring Metrics Publisher en selecteer vervolgens Volgende.

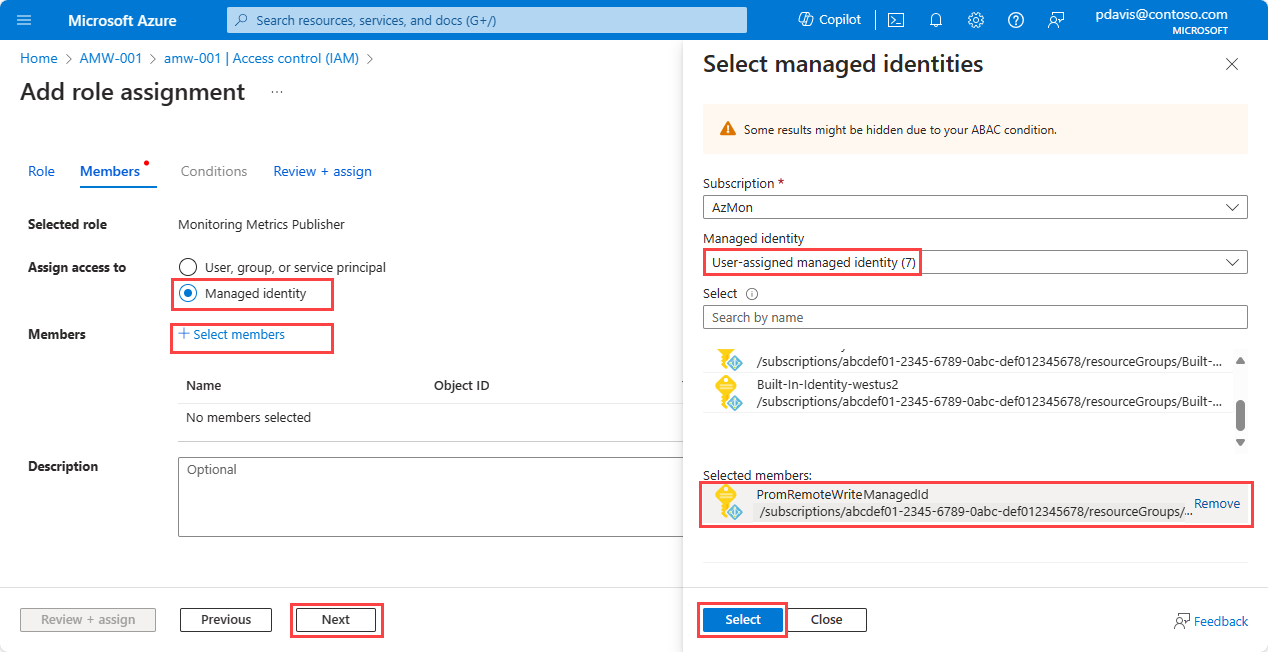

Selecteer Beheerde identiteit.

Kies Leden selecteren.

Selecteer in de vervolgkeuzelijst Beheerde identiteit de door de gebruiker toegewezen beheerde identiteit.

Selecteer de door de gebruiker toegewezen identiteit die u wilt gebruiken en kies vervolgens Selecteren.

Selecteer Beoordelen en toewijzen om de roltoewijzing te voltooien.

De beheerde identiteit toewijzen aan een virtuele machine of een virtuele-machineschaalset

Belangrijk

Als u de stappen in deze sectie wilt voltooien, moet u de machtigingen Eigenaar of Beheerder voor gebruikerstoegang hebben voor de virtuele machine of de virtuele-machineschaalset.

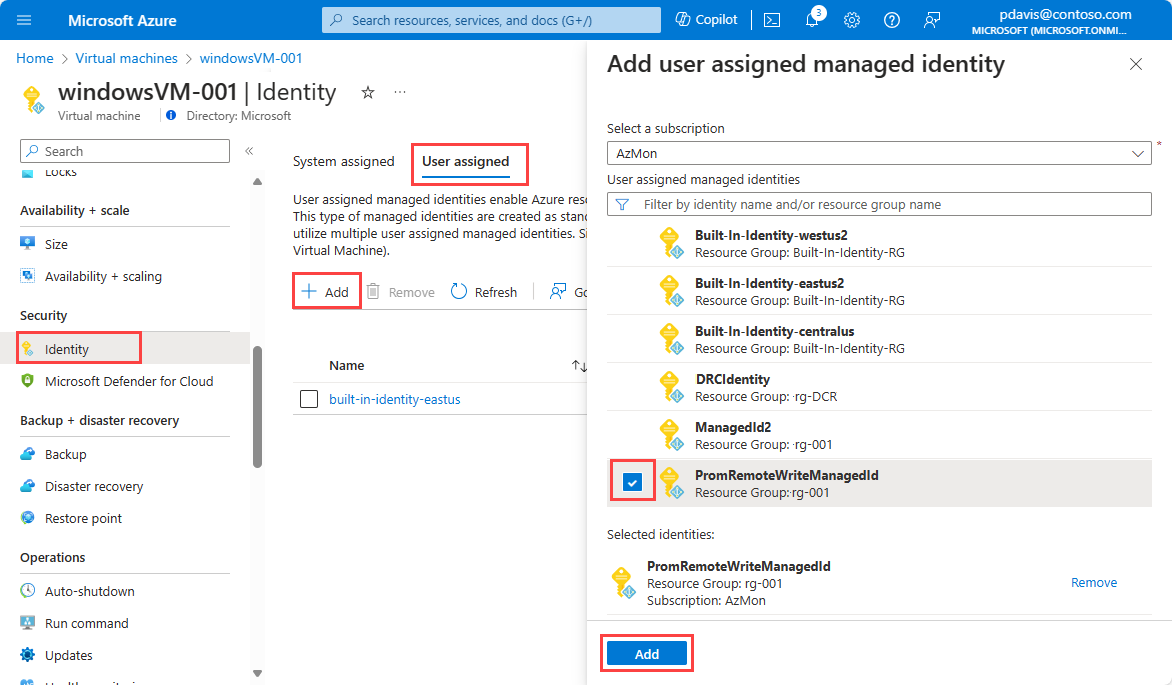

Ga in Azure Portal naar de pagina voor het cluster, de virtuele machine of de virtuele-machineschaalset.

Selecteer Identiteit.

Selecteer Gebruiker toegewezen.

Selecteer Toevoegen.

Selecteer de door de gebruiker toegewezen beheerde identiteit die u hebt gemaakt en selecteer vervolgens Toevoegen.

De beheerde identiteit toewijzen voor Azure Kubernetes Service

Voor Azure Kubernetes Service moet de beheerde identiteit worden toegewezen aan virtuele-machineschaalsets.

AKS maakt een resourcegroep die de virtuele-machineschaalsets bevat. De naam van de resourcegroep heeft de indeling MC_<resource group name>_<AKS cluster name>_<region>.

Wijs voor elke virtuele-machineschaalset in de resourcegroep de beheerde identiteit toe volgens de stappen in de vorige sectie, Wijs de beheerde identiteit toe aan een virtuele machine of een virtuele-machineschaalset.

Externe schrijfbewerkingen configureren

Extern schrijven is geconfigureerd in het Prometheus-configuratiebestand prometheus.yml of in Prometheus-operator.

Zie dit Prometheus.io artikel: Configuratie voor meer informatie over het configureren van externe schrijfbewerkingen. Zie Extern schrijven afstemmen voor informatie over het afstemmen van de externe schrijfconfiguratie.

- Externe schrijfbewerking configureren voor Prometheus die wordt uitgevoerd op virtuele machines

- Externe schrijfbewerkingen op Kubernetes configureren voor Prometheus-operator

Als u gegevens naar uw Azure Monitor-werkruimte wilt verzenden, voegt u de volgende sectie toe aan het configuratiebestand (prometheus.yml) van uw zelfbeheerde Prometheus-exemplaar:

remote_write:

- url: "<metrics ingestion endpoint for your Azure Monitor workspace>"

# Microsoft Entra ID configuration.

# The Azure cloud. Options are 'AzurePublic', 'AzureChina', or 'AzureGovernment'.

azuread:

cloud: 'AzurePublic'

managed_identity:

client_id: "<client-id of the managed identity>"

oauth:

client_id: "<client-id from the Entra app>"

client_secret: "<client secret from the Entra app>"

tenant_id: "<Azure subscription tenant Id>"

De url parameter geeft het eindpunt voor opname van metrische gegevens van de Azure Monitor-werkruimte op. U vindt deze in het overzichtsvenster voor uw Azure Monitor-werkruimte in Azure Portal.

Gebruik een managed_identity van beide of oauth voor Verificatie van Microsoft Entra-toepassingen, afhankelijk van uw implementatie. Verwijder het object dat u niet gebruikt.

Zoek uw client-id voor de beheerde identiteit met behulp van de volgende Azure CLI-opdracht:

az identity list --resource-group <resource group name>

Zie az identity list voor meer informatie.

Als u uw client wilt zoeken voor verificatie van beheerde identiteiten in de portal, gaat u naar Beheerde identiteiten in Azure Portal en selecteert u de relevante identiteitsnaam. Kopieer de waarde van de client-id in het deelvenster Overzicht van de beheerde identiteit.

Als u de client-id voor de Microsoft Entra ID-toepassing wilt vinden, gebruikt u de volgende Azure CLI-opdracht (of raadpleegt u de eerste stap in de eerdere sectie Externe schrijfbewerking met behulp van De verificatie van Microsoft Entra-toepassingen):

$ az ad app list --display-name < application name>

Zie az ad app list voor meer informatie.

Notitie

Nadat u het configuratiebestand hebt bewerkt, start u Prometheus opnieuw om de wijzigingen toe te passen.

Controleren of externe schrijfgegevens stromen

Gebruik de volgende methoden om te controleren of Prometheus-gegevens naar uw Azure Monitor-werkruimte worden verzonden.

Azure Monitor Metrics Explorer met PromQL

Als u wilt controleren of de metrische gegevens naar de Azure Monitor-werkruimte stromen, selecteert u Metrische gegevens vanuit uw Azure Monitor-werkruimte in Azure Portal. Gebruik Metrics Explorer met Prometheus Query Language (PromQL) om een query uit te voeren op de metrische gegevens die u verwacht van de zelfbeheerde Prometheus-omgeving. Zie Azure Monitor Metrics Explorer met PromQL voor meer informatie.

Prometheus Explorer in de Azure Monitor-werkruimte

Prometheus Explorer biedt een handige manier om te communiceren met metrische prometheus-gegevens in uw Azure-omgeving, zodat bewaking en probleemoplossing efficiënter zijn. Als u Prometheus Explorer wilt gebruiken, gaat u naar uw Azure Monitor-werkruimte in Azure Portal en selecteert u Prometheus Explorer. Vervolgens kunt u een query uitvoeren op de metrische gegevens die u verwacht uit de zelfbeheerde Prometheus-omgeving.

Zie Query Prometheus-metrische gegevens met behulp van Azure-werkmappen voor meer informatie.

Grafana

Gebruik PromQL-query's in Grafana om te controleren of de resultaten de verwachte gegevens retourneren. Zie het artikel over het instellen van Grafana met beheerde Prometheus om Grafana te configureren.

Problemen met extern schrijven oplossen

Als externe gegevens niet worden weergegeven in uw Azure Monitor-werkruimte, raadpleegt u Externe schrijfbewerkingen oplossen voor veelvoorkomende problemen en oplossingen.