Privéconnectiviteit gebruiken voor Kubernetes-clusters met Arc met private link (preview)

Met Azure Private Link kunt u Azure-services veilig koppelen aan uw virtuele netwerk met behulp van privé-eindpunten. Dit betekent dat u uw on-premises Kubernetes-clusters kunt verbinden met Azure Arc en al het verkeer via een Azure ExpressRoute- of site-naar-site-VPN-verbinding kunt verzenden in plaats van openbare netwerken te gebruiken. In Azure Arc kunt u een Private Link Scope-model gebruiken om meerdere Kubernetes-clusters te laten communiceren met hun Azure Arc-resources met behulp van één privé-eindpunt.

In dit document wordt beschreven wanneer u Azure Arc Private Link (preview) moet gebruiken en instellen.

Belangrijk

De functie Azure Arc Private Link bevindt zich momenteel in preview in alle regio's waar Kubernetes met Azure Arc aanwezig is, met uitzondering van Azië - zuidoost. Raadpleeg de Aanvullende voorwaarden voor Microsoft Azure-previews voor juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta of preview zijn of die anders nog niet algemeen beschikbaar zijn.

Voordelen

Met Private Link kunt u het volgende doen:

- Maak privé verbinding met Azure Arc zonder openbare netwerktoegang te openen.

- Zorg ervoor dat gegevens uit het Kubernetes-cluster met Arc alleen toegankelijk zijn via geautoriseerde privénetwerken.

- Voorkom gegevensexfiltratie van uw privénetwerken door specifieke Kubernetes-clusters met Azure Arc en andere Azure-servicesbronnen, zoals Azure Monitor, te definiëren die verbinding maken via uw privé-eindpunt.

- Verbind uw privé on-premises netwerk veilig met Azure Arc met behulp van ExpressRoute en Private Link.

- Houd al het verkeer binnen het Backbone-netwerk van Microsoft Azure.

Zie De belangrijkste voordelen van Azure Private Link voor meer informatie.

Hoe het werkt

Azure Arc Private Link Scope verbindt privé-eindpunten (en de virtuele netwerken waarin ze zich bevinden) met een Azure-resource, in dit geval Kubernetes-clusters met Azure Arc. Wanneer u een Kubernetes-clusterextensie met Arc inschakelt, is voor deze scenario's mogelijk verbinding met andere Azure-resources vereist. Met Azure Monitor worden bijvoorbeeld logboeken die van het cluster zijn verzameld, verzonden naar de Log Analytics-werkruimte.

Voor connectiviteit met de andere Azure-resources van een Kubernetes-cluster met Arc dat eerder wordt vermeld, moet Private Link voor elke service worden geconfigureerd. Zie Private Link voor Azure Monitor voor een voorbeeld.

Huidige beperkingen

Houd rekening met deze huidige beperkingen bij het plannen van uw Private Link-installatie.

U kunt slechts één Azure Arc Private Link-bereik koppelen aan een virtueel netwerk.

Een Kubernetes-cluster met Azure Arc kan slechts verbinding maken met één Azure Arc Private Link-bereik.

Alle on-premises Kubernetes-clusters moeten hetzelfde privé-eindpunt gebruiken door de juiste privé-eindpuntgegevens (FQDN-recordnaam en privé-IP-adres) op te lossen met dezelfde DNS-doorstuurserver. Zie privé-DNS-zonewaarden van Azure Private Endpoint voor meer informatie. Het Kubernetes-cluster met Azure Arc, het Azure Arc Private Link-bereik en het virtuele netwerk moeten zich in dezelfde Azure-regio bevinden. Het privé-eindpunt en het virtuele netwerk moeten zich ook in dezelfde Azure-regio bevinden, maar deze regio kan afwijken van die van uw Azure Arc Private Link-bereik en Kubernetes-cluster met Arc.

Verkeer naar Microsoft Entra ID, Azure Resource Manager en Microsoft Container Registry-servicetags moeten tijdens de preview worden toegestaan via uw on-premises netwerkfirewall.

Andere Azure-services die u gebruikt, zoals Azure Monitor, vereisen mogelijk hun eigen privé-eindpunten in uw virtuele netwerk.

Notitie

De functie Cluster Connect (en daarom de aangepaste locatie) wordt momenteel niet ondersteund op Kubernetes-clusters met Azure Arc waarvoor privéconnectiviteit is ingeschakeld. Netwerkconnectiviteit met behulp van privékoppelingen voor Azure Arc-services, zoals gegevensservices met Azure Arc en App-services met Azure Arc die gebruikmaken van deze functies, worden momenteel ook niet ondersteund.

Clusterextensies die netwerkconnectiviteit ondersteunen via privékoppelingen

Op Kubernetes-clusters met Azure Arc die zijn geconfigureerd met privékoppelingen, bieden deze extensies ondersteuning voor end-to-end-connectiviteit via privékoppelingen:

Uw Private Link-installatie plannen

Als u uw Kubernetes-cluster via een privékoppeling wilt verbinden met Azure Arc, configureert u uw netwerk als volgt:

- Maak een verbinding tussen uw on-premises netwerk en een virtueel Azure-netwerk met behulp van een site-naar-site-VPN - of ExpressRoute-circuit .

- Implementeer een Azure Arc Private Link-bereik, waarmee wordt bepaald welke Kubernetes-clusters kunnen communiceren met Azure Arc via privé-eindpunten en deze kunnen koppelen aan uw virtuele Azure-netwerk met behulp van een privé-eindpunt.

- Werk de DNS-configuratie op uw lokale netwerk bij om de privé-eindpuntadressen op te lossen.

- Configureer uw lokale firewall om toegang te verlenen tot Microsoft Entra ID, Azure Resource Manager en Microsoft Container Registry.

- Koppel de Kubernetes-clusters met Azure Arc aan het Azure Arc Private Link-bereik.

- Implementeer desgewenst privé-eindpunten voor andere Azure-services die worden gebruikt met uw Kubernetes-cluster met Azure Arc, zoals Azure Monitor.

In de rest van dit artikel wordt ervan uitgegaan dat u al uw ExpressRoute-circuit of site-naar-site-VPN-verbinding hebt ingesteld.

Netwerkconfiguratie

Kubernetes met Azure Arc kan worden geïntegreerd met verschillende Azure-services om cloudbeheer en -governance toe te voegen aan uw hybride Kubernetes-clusters. De meeste van deze services bieden al privé-eindpunten. U moet echter uw firewall- en routeringsregels configureren om toegang tot Microsoft Entra ID en Azure Resource Manager via internet toe te staan totdat deze services privé-eindpunten bieden. U moet ook toegang verlenen tot Microsoft Container Registry (en AzureFrontDoor.FirstParty als voorloper voor Microsoft Container Registry) om installatiekopieën en Helm-grafieken op te halen om services zoals Azure Monitor in te schakelen en voor de eerste installatie van Azure Arc-agents op Kubernetes-clusters.

U kunt deze configuratie op twee manieren inschakelen:

Als uw netwerk is geconfigureerd voor het routeren van al het internetverkeer via het Azure VPN- of ExpressRoute-circuit, kunt u de netwerkbeveiligingsgroep (NSG) configureren die is gekoppeld aan uw subnet in Azure om uitgaande TCP 443-toegang (HTTPS) tot Microsoft Entra ID, Azure Resource Manager, Azure Front Door en Microsoft Container Registry toe te staan met behulp van servicetags. De NSG-regels moeten er als volgt uitzien:

Instelling Microsoft Entra ID-regel Azure Resource Manager-regel AzureFrontDoorFirstParty-regel Microsoft Container Registry-regel Bron Virtual Network Virtual Network Virtual Network Virtual Network Bronpoortbereiken * * * * Bestemming Servicetag Servicetag Servicetag Servicetag Doelservicetag AzureActiveDirectoryAzureResourceManagerAzureFrontDoor.FirstPartyMicrosoftContainerRegistryPoortbereiken van doel 443 443 443 443 Protocol TCP TCP TCP TCP Actie Toestaan Toestaan Toestaan (zowel inkomend als uitgaand) Toestaan Prioriteit 150 (moet lager zijn dan regels die internettoegang blokkeren) 151 (moet lager zijn dan regels die internettoegang blokkeren) 152 (moet lager zijn dan regels die internettoegang blokkeren) 153 (moet lager zijn dan regels die internettoegang blokkeren) Naam AllowAADOutboundAccessAllowAzOutboundAccessAllowAzureFrontDoorFirstPartyAccessAllowMCROutboundAccessU kunt ook de firewall op uw lokale netwerk zo configureren dat uitgaande TCP 443-toegang (HTTPS) tot Microsoft Entra ID, Azure Resource Manager en Microsoft Container Registry en binnenkomende en uitgaande toegang tot

AzureFrontDoor.FirstPartyhet gebruik van downloadbare servicetagbestanden wordt toegestaan. Het JSON-bestand bevat alle openbare IP-adresbereiken die worden gebruikt door Microsoft Entra ID, Azure Resource ManagerAzureFrontDoor.FirstPartyen Microsoft Container Registry en wordt maandelijks bijgewerkt om eventuele wijzigingen weer te geven. De Servicetag van Microsoft Entra is, de servicetag van Azure Resource Manager isAzureActiveDirectoryAzureResourceManager, de servicetag van Microsoft Container Registry isMicrosoftContainerRegistryen de servicetag van Azure Front Door isAzureFrontDoor.FirstParty. Raadpleeg uw netwerkbeheerder en netwerkfirewallleverancier voor meer informatie over het configureren van uw firewallregels.

Een Azure Arc Private Link-bereik maken

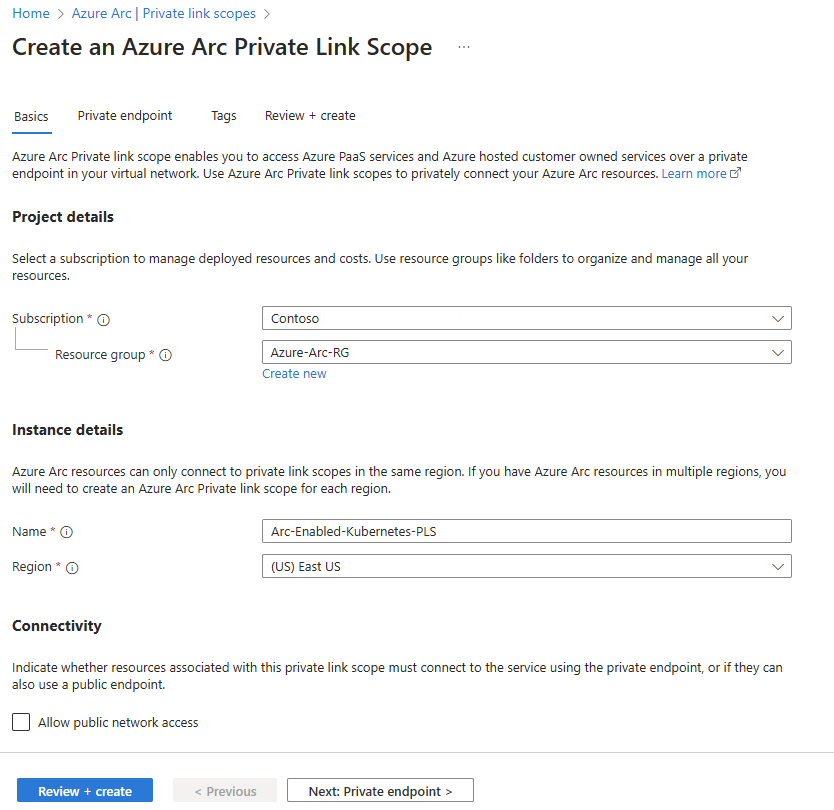

Meld u aan bij het Azure-portaal.

Ga naar Een resource maken in Azure Portal en zoek naar Azure Arc Private Link Scope en selecteer Vervolgens Maken. U kunt ook rechtstreeks naar de pagina Azure Arc Private Link-bereiken in De Azure-portal gaan en vervolgens azure Arc Private Link-bereik maken selecteren.

Selecteer een abonnement en resourcegroep. Tijdens de preview moeten uw virtuele netwerk en Kubernetes-clusters met Azure Arc zich in hetzelfde abonnement bevinden als het Azure Arc Private Link-bereik.

Geef het Azure Arc Private Link-bereik een naam.

Als u wilt vereisen dat elk Kubernetes-cluster met Arc dat is gekoppeld aan dit Azure Arc Private Link-bereik om gegevens naar de service te verzenden via het privé-eindpunt, selecteert u Openbare netwerktoegang toestaan. Als u dit doet, kunnen Kubernetes-clusters die zijn gekoppeld aan dit Azure Arc Private Link-bereik communiceren met de service via zowel privénetwerken als openbare netwerken. U kunt deze instelling wijzigen nadat u het bereik indien nodig hebt gemaakt.

Selecteer Controleren + maken.

Nadat de validatie is voltooid, selecteert u Maken.

Een privé-eindpunt maken

Zodra uw Azure Arc Private Link-bereik is gemaakt, moet u het verbinden met een of meer virtuele netwerken met behulp van een privé-eindpunt. Het privé-eindpunt biedt toegang tot de Azure Arc-services op een privé-IP-adres in uw virtuele netwerkadresruimte.

Met het privé-eindpunt in uw virtuele netwerk kunt u Kubernetes-clustereindpunten met Azure Arc bereiken via privé-IP-adressen uit de groep van uw netwerk, in plaats van te gebruiken voor de openbare IP-adressen van deze eindpunten. Hierdoor kunt u uw Kubernetes-clusters met Azure Arc blijven gebruiken zonder uw VNet te openen voor niet-opgehaald uitgaand verkeer. Verkeer van het privé-eindpunt naar uw resources gaat via Microsoft Azure en wordt niet doorgestuurd naar openbare netwerken.

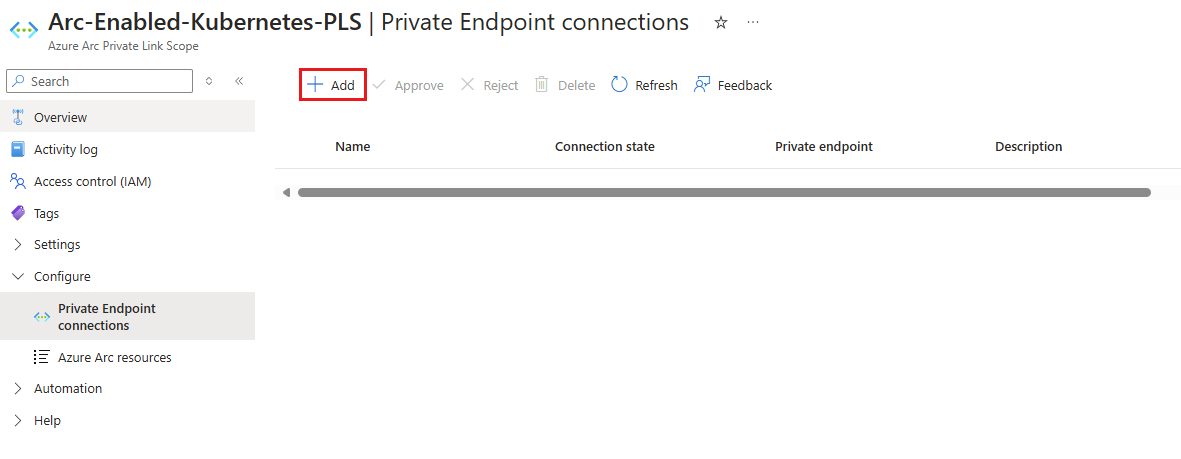

Navigeer in Azure Portal naar uw Azure Arc Private Link Scope-resource.

Selecteer privé-eindpuntverbindingen in het resourcemenu onder Configureren.

Selecteer Toevoegen om het proces voor het maken van het eindpunt te starten. U kunt ook verbindingen goedkeuren die zijn gestart in het Private Link-centrum door ze te selecteren en vervolgens Goedkeuren te selecteren.

Selecteer het abonnement en de resourcegroep en voer een naam in voor het eindpunt. Selecteer dezelfde regio als uw virtuele netwerk.

Selecteer Volgende: Resource.

Ga als volgt te werk op de pagina Resource als deze waarden nog niet zijn geselecteerd:

- Selecteer het abonnement dat uw Azure Arc Private Link-bereikresource bevat.

- Kies

Microsoft.HybridCompute/privateLinkScopesvoor resourcetype. - Kies voor Resource het Azure Arc Private Link-bereik dat u eerder hebt gemaakt.

- Selecteer Volgende: Virtueel netwerk.

Op de pagina Virtueel netwerk :

- Selecteer het virtuele netwerk en subnet waaruit u verbinding wilt maken met Kubernetes-clusters met Azure Arc.

- Selecteer Volgende: DNS.

Op de PAGINA DNS :

Selecteer Ja voor Integratie met privé-DNS-zone. Er wordt een nieuwe Privé-DNS zone gemaakt.

Als u dns-records handmatig wilt beheren, selecteert u Ook Nee, voltooit u het instellen van uw Private Link, inclusief dit privé-eindpunt en de configuratie van het privébereik. Configureer vervolgens uw DNS volgens de instructies in de privé-DNS-zonewaarden van Azure Private Endpoint. Zorg ervoor dat u geen lege records maakt als voorbereiding voor het instellen van uw privékoppeling. De DNS-records die u maakt, kunnen bestaande instellingen overschrijven en van invloed zijn op uw connectiviteit met Kubernetes-clusters met Arc.

Belangrijk

Dezelfde VNET-/DNS-zone kan niet worden gebruikt voor zowel Arc-resources met behulp van private link als die geen private link gebruiken. Arc-resources die geen privékoppeling zijn verbonden, moeten worden omgezet in openbare eindpunten.

Selecteer Controleren + maken.

Laat de validatie slagen.

Selecteer Maken.

On-premises DNS-doorsturen configureren

Uw on-premises Kubernetes-clusters moeten de DNS-records van de privékoppeling kunnen omzetten in de IP-adressen van het privé-eindpunt. Configuratiestappen variëren, afhankelijk van of u privé-DNS-zones van Azure gebruikt om DNS-records te onderhouden of uw eigen DNS-server on-premises.

DNS-configuratie met behulp van door Azure geïntegreerde privé-DNS-zones

Als u Ja hebt geselecteerd voor Integreren met een privé-DNS-zone bij het maken van het privé-eindpunt, moeten uw on-premises Kubernetes-clusters DNS-query's kunnen doorsturen naar de ingebouwde Azure DNS-servers om de privé-eindpuntadressen correct op te lossen. U hebt een DNS-doorstuurserver in Azure nodig (een speciaal gebouwde VM of een Azure Firewall-exemplaar waarvoor DNS-proxy is ingeschakeld), waarna u uw on-premises DNS-server kunt configureren om query's door te sturen naar Azure om IP-adressen van privé-eindpunten op te lossen.

Zie Azure Private Resolver met on-premises DNS-doorstuurserver voor meer informatie.

Handmatige DNS-serverconfiguratie

Als u zich hebt afgemeld voor het gebruik van privé-DNS-zones van Azure tijdens het maken van een privé-eindpunt, moet u de vereiste DNS-records maken op uw on-premises DNS-server.

- Navigeer in Azure Portal naar de privé-eindpuntresource die is gekoppeld aan uw virtuele netwerk en het bereik van private link.

- Selecteer in het servicemenu onder Instellingen de DNS-configuratie om een lijst met de DNS-records en de bijbehorende IP-adressen te zien die u op uw DNS-server moet instellen. De FQDN's en IP-adressen worden gewijzigd op basis van de regio die u hebt geselecteerd voor uw privé-eindpunt en de beschikbare IP-adressen in uw subnet.

- Volg de richtlijnen van de leverancier van uw DNS-server om de benodigde DNS-zones en A-records toe te voegen die overeenkomen met de tabel in de portal. Zorg ervoor dat u een DNS-server selecteert die het juiste bereik heeft voor uw netwerk. Elk Kubernetes-cluster dat gebruikmaakt van deze DNS-server lost nu de IP-adressen van het privé-eindpunt op en moet zijn gekoppeld aan het Azure Arc Private Link-bereik, anders wordt de verbinding geweigerd.

Privékoppelingen configureren

Notitie

Het configureren van privékoppelingen voor Kubernetes-clusters met Azure Arc wordt ondersteund vanaf versie 1.3.0 van de connectedk8s CLI-extensie, maar vereist azure CLI-versie hoger dan 2.3.0. Als u een versie van meer dan 1.3.0 gebruikt voor de connectedk8s CLI-extensie, hebben we validaties geïntroduceerd om het cluster alleen te controleren en te verbinden met Azure Arc als u azure CLI-versie groter dan 2.3.0 gebruikt.

U kunt privékoppelingen configureren voor een bestaand Kubernetes-cluster met Azure Arc of wanneer u voor het eerst een Kubernetes-cluster naar Azure Arc onboardt met behulp van de volgende opdracht:

az connectedk8s connect -g <resource-group-name> -n <connected-cluster-name> -l <location> --enable-private-link true --private-link-scope-resource-id <pls-arm-id>

| Parameternaam | Beschrijving |

|---|---|

--enable-private-link |

Hiermee schakelt u de private link-functie in als deze is ingesteld op True. |

--private-link-scope-resource-id |

Id van de private link-bereikresource die u eerder hebt gemaakt. Bijvoorbeeld: /subscriptions//resourceGroups//providers/Microsoft.HybridCompute/privateLinkScopes/ |

Configureer voor Kubernetes-clusters met Azure Arc die zijn ingesteld voordat u het bereik van azure Arc Private Link configureert in Azure Portal met behulp van de volgende stappen:

- Navigeer in Azure Portal naar uw Azure Arc Private Link Scope-resource.

- Selecteer Azure Arc-resources in het servicemenu onder Configureren. Selecteer vervolgens Toevoegen.

- U ziet alle Kubernetes-clusters met Arc in hetzelfde abonnement en dezelfde regio als uw Private Link-bereik. Schakel het selectievakje in voor elk Kubernetes-cluster dat u wilt koppelen aan het Private Link-bereik. Wanneer u klaar bent, kiest u Selecteren om uw wijzigingen op te slaan.

Probleemoplossing

Als u problemen ondervindt, kunnen de volgende suggesties helpen:

Controleer uw on-premises DNS-server om te controleren of deze wordt doorgestuurd naar Azure DNS of is geconfigureerd met de juiste A-records in uw privékoppelingszone. Deze opzoekopdrachten moeten privé-IP-adressen retourneren in uw virtuele Azure-netwerk. Als ze openbare IP-adressen omzetten, controleert u de DNS-configuratie van uw server en het netwerk.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.com nslookup dp.kubernetesconfiguration.azure.comVoor problemen met onboarding van uw Kubernetes-cluster controleert u of u de Microsoft Entra-id, Azure Resource Manager, AzureFrontDoor.FirstParty en Microsoft Container Registry-servicetags hebt toegevoegd aan uw lokale netwerkfirewall.

Zie Verbindingsproblemen met Azure Private Endpoint oplossen voor meer tips voor probleemoplossing.

Volgende stappen

- Meer informatie over Azure Private Endpoint.

- Meer informatie over het oplossen van verbindingsproblemen met azure-privé-eindpunten.

- Meer informatie over het configureren van Private Link voor Azure Monitor.