SQL Server ingeschakeld door Azure Arc in Active Directory-verificatie met door het systeem beheerde keytab - vereisten

In dit document wordt uitgelegd hoe u de implementatie van azure Arc-gegevensservices met AD-verificatie (Active Directory) voorbereidt. In het artikel worden Active Directory-objecten beschreven die u moet configureren voordat kubernetes-resources worden geïmplementeerd.

In de inleiding worden twee verschillende integratiemodi beschreven:

- Met de door het systeem beheerde keytabmodus kan het systeem de AD-accounts voor elk beheerd SQL-exemplaar maken en beheren.

- Met de door de klant beheerde keytabmodus kunt u de AD-accounts voor elk beheerd SQL-exemplaar maken en beheren.

De vereisten en aanbevelingen verschillen voor de twee integratiemodi.

| Active Directory-object | Door de klant beheerde sleuteltab | Door het systeem beheerde sleuteltab |

|---|---|---|

| Organisatie-eenheid (OE) | Aanbevolen | Vereist |

| Active Directory Domain Service Account (DSA) voor Active Directory Connector | Niet vereist | Vereist |

| Active Directory-account voor SQL Managed Instance | Gemaakt voor elk beheerd exemplaar | Het systeem maakt een AD-account voor elk beheerd exemplaar |

DSA-account - door het systeem beheerde keytabmodus

Als u alle vereiste objecten in Active Directory automatisch wilt kunnen maken, heeft AD Connector een domeinserviceaccount (DSA) nodig. De DSA is een Active Directory-account met specifieke machtigingen voor het maken, beheren en verwijderen van gebruikersaccounts binnen de opgegeven organisatie-eenheid (OE). In dit artikel wordt uitgelegd hoe u de machtiging van dit Active Directory-account configureert. In de voorbeelden wordt het DSA-account arcdsa aangeroepen als voorbeeld in dit artikel.

Automatisch gegenereerde Active Directory-objecten

Een sql Managed Instance-implementatie met Arc genereert automatisch accounts in de door het systeem beheerde keytabmodus. Elk van de accounts vertegenwoordigt een met SQL beheerd exemplaar en wordt gedurende de levensduur van SQL beheerd door het systeem. Deze accounts zijn eigenaar van de SPN's (Service Principal Names) die vereist zijn voor elke SQL.

In de onderstaande stappen wordt ervan uitgegaan dat u al een Active Directory-domeincontroller hebt. Als u geen domeincontroller hebt, bevat de volgende handleiding de stappen die nuttig kunnen zijn.

Active Directory-objecten maken

Ga als volgt te werk voordat u een met Arc ingeschakeld SQL Managed Instance met AD-verificatie implementeert:

- Maak een organisatie-eenheid (OE) voor alle AD-objecten die zijn gerelateerd aan SQL Managed Instance met Arc. U kunt ook een bestaande organisatie-eenheid kiezen bij de implementatie.

- Maak een AD-account voor de AD-connector of gebruik een bestaand account en geef dit account de juiste machtigingen op voor de organisatie-eenheid die u in de vorige stap hebt gemaakt.

Een organisatie-eenheid maken

Voor de door het systeem beheerde keytabmodus is een aangewezen organisatie-eenheid vereist. Voor de door de klant beheerde keytabmodus wordt een organisatie-eenheid aanbevolen.

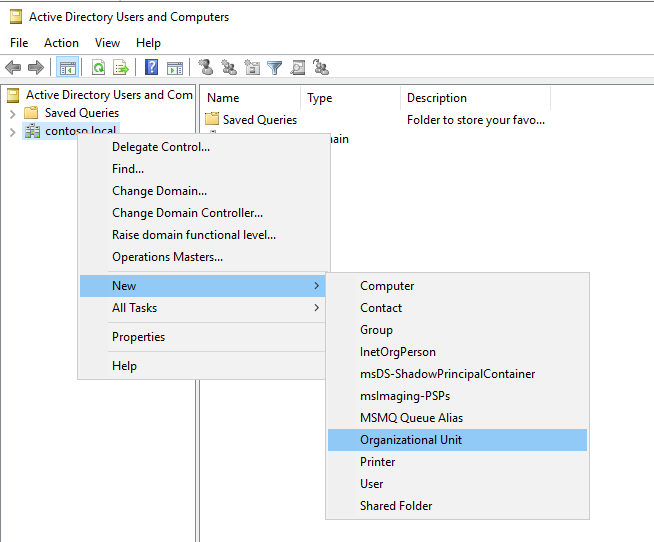

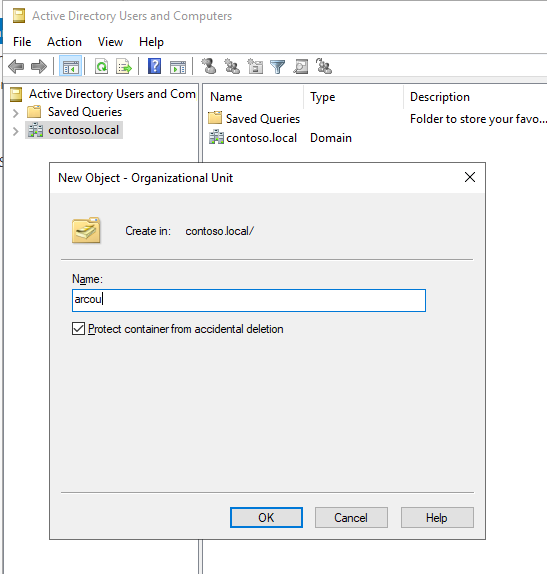

Open Active Directory op de domeincontroller. Klik in het linkerdeelvenster met de rechtermuisknop op de map waaronder u de organisatie-eenheid wilt maken en selecteer Nieuwe>organisatie-eenheid en volg de aanwijzingen van de wizard om de organisatie-eenheid te maken. U kunt ook een organisatie-eenheid maken met PowerShell:

New-ADOrganizationalUnit -Name "<name>" -Path "<Distinguished name of the directory you wish to create the OU in>"

De voorbeelden in dit artikel gebruiken arcou voor de naam van de organisatie-eenheid.

Het domeinserviceaccount (DSA) maken

Voor de door het systeem beheerde keytabmodus hebt u een AD-domeinserviceaccount nodig.

Maak de Active Directory-gebruiker die u als domeinserviceaccount gaat gebruiken. Voor dit account zijn specifieke machtigingen vereist. Zorg ervoor dat u een bestaand Active Directory-account hebt of een nieuw account maakt, dat met Sql Managed Instance met Arc kan worden gebruikt om de benodigde objecten in te stellen.

Als u een nieuwe gebruiker in AD wilt maken, klikt u met de rechtermuisknop op het domein of de organisatie-eenheid en selecteert u Nieuwe>gebruiker:

Dit account wordt in dit artikel arcdsa genoemd.

Machtigingen instellen voor de DSA

Voor de door het systeem beheerde keytabmodus moet u de machtigingen voor de DSA instellen.

Of u nu een nieuw account voor de DSA hebt gemaakt of een bestaand Active Directory-gebruikersaccount gebruikt, er zijn bepaalde machtigingen die het account moet hebben. De DSA moet gebruikers, groepen en computeraccounts kunnen maken in de organisatie-eenheid. In de volgende stappen is arcdsade naam van het sql Managed Instance-domeinserviceaccount met Arc ingeschakeld.

Belangrijk

U kunt elke naam voor de DSA kiezen, maar we raden u niet aan de accountnaam te wijzigen zodra AD Connector is geïmplementeerd.

Open Active Directory op de domeincontroller, klik op Weergave, selecteer Geavanceerde functies

Navigeer in het linkerdeelvenster naar uw domein en vervolgens naar de organisatie-eenheid die

arcouwordt gebruiktKlik met de rechtermuisknop op de organisatie-eenheid en selecteer Eigenschappen.

Notitie

Zorg ervoor dat u Geavanceerde functies hebt geselecteerd door met de rechtermuisknop op de organisatie-eenheid te klikken en Weergave te selecteren

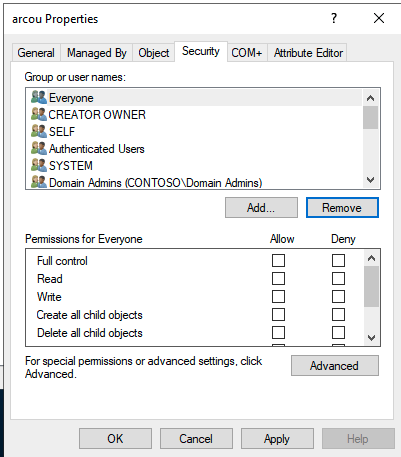

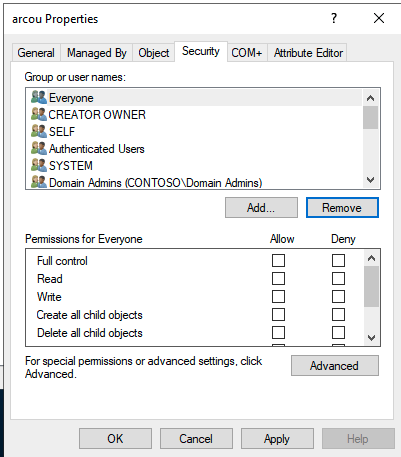

Ga naar het tabblad Beveiliging. Selecteer Geavanceerde functies met de rechtermuisknop op de organisatie-eenheid en selecteer Weergeven.

Selecteer Toevoegen... en voeg de arcdsa-gebruiker toe.

Selecteer de arcdsa-gebruiker en wis alle machtigingen en selecteer Geavanceerd.

Selecteer Toevoegen

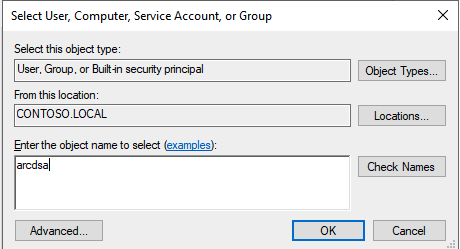

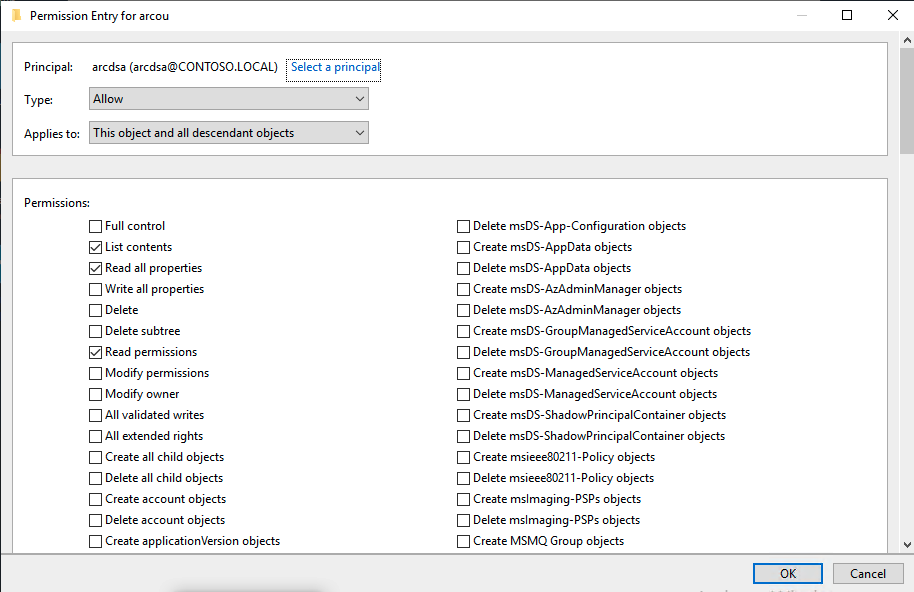

Selecteer een principal, voeg arcdsa in en selecteer OK.

Stel het type in op Toestaan.

Instellen is van toepassing op dit object en alle onderliggende objecten.

Schuif omlaag naar beneden en selecteer Alles wissen.

Schuif terug naar de bovenkant en selecteer:

- Alle eigenschappen lezen

- Alle eigenschappen schrijven

- Gebruikersobjecten maken

- Gebruikersobjecten verwijderen

Selecteer OK.

Selecteer Toevoegen.

Selecteer een principal, voeg arcdsa in en selecteer OK.

Stel het type in op Toestaan.

Ingesteld op van toepassing op onderliggende gebruikersobjecten.

Schuif omlaag naar beneden en selecteer Alles wissen.

Schuif terug naar de bovenkant en selecteer Wachtwoord opnieuw instellen.

Selecteer OK.

- Selecteer NOG twee keer OK om dialoogvensters te sluiten.

Gerelateerde inhoud

- Een door de klant beheerde keytab Active Directory-connector (AD) implementeren

- Een door het systeem beheerde keytab Active Directory-connector (AD) implementeren

- Een met SQL beheerd exemplaar implementeren dat is ingeschakeld door Azure Arc in Active Directory (AD)

- Verbinding maken met SQL Managed Instance ingeschakeld door Azure Arc met behulp van Active Directory-verificatie