Zelfstudie: Active Directory-connector (AD) implementeren in de door de klant beheerde keytabmodus

In dit artikel wordt uitgelegd hoe u de Active Directory-connector (AD) implementeert in de door de klant beheerde keytabmodus. De connector is een belangrijk onderdeel om Active Directory-verificatie in te schakelen voor SQL Managed Instance die is ingeschakeld door Azure Arc.

Active Directory-connector in door de klant beheerde keytabmodus

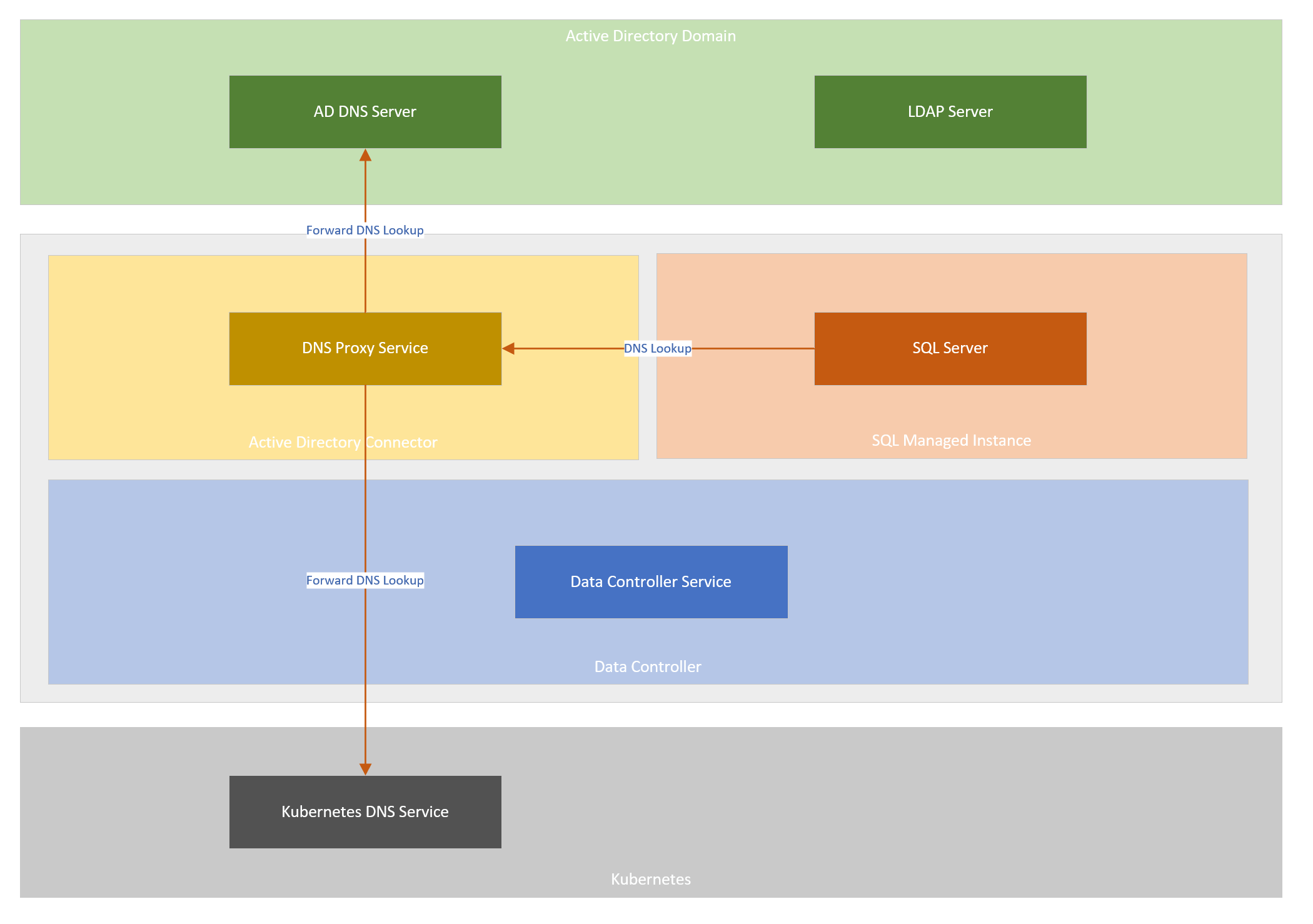

In de door de klant beheerde keytabmodus implementeert een Active Directory-connector een DNS-proxyservice die de DNS-aanvragen van het beheerde exemplaar proxyt naar een van de twee upstream-DNS-services:

- Active Directory DNS-servers

- Kubernetes DNS-servers

De AD-connector faciliteert de omgeving die sql nodig heeft om AD-aanmeldingen te verifiëren.

In het volgende diagram ziet u de functionaliteit van de AD-connector en de DNS-proxyservice in de door de klant beheerde keytabmodus:

Vereisten

Voordat u verdergaat, moet u het volgende hebben:

- Een exemplaar van de gegevenscontroller geïmplementeerd op een ondersteunde versie van Kubernetes

- Een Active Directory-domein (AD)

Invoer voor het implementeren van Active Directory (AD) Connector

Als u een exemplaar van Een Active Directory-connector wilt implementeren, zijn er verschillende invoer nodig uit de Active Directory-domeinomgeving.

Deze invoer wordt geleverd in een YAML-specificatie van het AD Connector-exemplaar.

De volgende metagegevens over het AD-domein moeten beschikbaar zijn voordat u een exemplaar van AD Connector implementeert:

- Naam van het Active Directory-domein

- Lijst met domeincontrollers (fully qualified domain names)

- Lijst met IP-adressen van de DNS-server

De volgende invoervelden worden weergegeven voor de gebruikers in de active Directory-connectorspecificatie:

Vereist

spec.activeDirectory.realmNaam van het Active Directory-domein in hoofdletters. Dit is het AD-domein waaraan dit exemplaar van AD Connector wordt gekoppeld.spec.activeDirectory.dns.nameserverIpAddressesLijst met IP-adressen van Active Directory DNS-server. De DNS-proxyservice stuurt DNS-query's in de opgegeven domeinnaam door naar deze servers.

Optioneel

spec.activeDirectory.netbiosDomainNameNetBIOS-naam van het Active Directory-domein. Dit is de korte domeinnaam (pre-Windows 2000-naam) van uw Active Directory-domein. Dit wordt vaak gebruikt om accounts in het AD-domein in aanmerking te komen. Bijvoorbeeld als de accounts in het domein worden aangeduid als CONTOSO\admin, is CONTOSO de NETBIOS-domeinnaam.Dit veld is optioneel. Wanneer deze niet is opgegeven, wordt de waarde standaard ingesteld op het eerste label van het

spec.activeDirectory.realmveld.In de meeste domeinomgevingen is dit ingesteld op de standaardwaarde, maar sommige domeinomgevingen hebben mogelijk een niet-standaardwaarde. U moet dit veld alleen gebruiken wanneer de NetBIOS-naam van uw domein niet overeenkomt met het eerste label van de volledig gekwalificeerde naam.

spec.activeDirectory.dns.domainNameDNS-domeinnaam waarvoor DNS-zoekacties moeten worden doorgestuurd naar de Dns-servers van Active Directory.Een DNS-zoekactie voor elke naam die deel uitmaakt van dit domein of de onderliggende domeinen, wordt doorgestuurd naar Active Directory.

Dit veld is optioneel. Wanneer deze niet is opgegeven, wordt standaard de waarde gebruikt die is opgegeven voor

spec.activeDirectory.realmconversie naar kleine letters.spec.activeDirectory.dns.replicasAantal replica's voor DNS-proxyservice. Dit veld is optioneel en wordt standaard ingesteld op 1 wanneer dit niet is opgegeven.spec.activeDirectory.dns.preferK8sDnsForPtrLookupsVlag die aangeeft of u de voorkeur geeft aan kubernetes DNS-serverantwoord via AD DNS-serverantwoord voor IP-adreszoekacties.De DNS-proxyservice is afhankelijk van dit veld om te bepalen welke upstreamgroep van DNS-servers de voorkeur geeft aan IP-adreszoekacties.

Dit veld is optioneel. Als deze niet is opgegeven, wordt deze standaard ingesteld op

truede DNS-zoekacties van IP-adressen die eerst worden doorgestuurd naar Kubernetes DNS-servers. Als Kubernetes DNS-servers de zoekactie niet beantwoorden, wordt de query vervolgens doorgestuurd naar AD DNS-servers. Indien ingesteld opfalse, worden deze DNS-zoekacties eerst doorgestuurd naar AD DNS-servers en na een fout terug te vallen op Kubernetes.

Een door de klant beheerde keytab Active Directory-connector (AD) implementeren

Als u een AD-connector wilt implementeren, maakt u een YAML-specificatiebestand met de naam active-directory-connector.yaml.

In het volgende voorbeeld ziet u een voorbeeld van een door de klant beheerde keytab AD-connector die gebruikmaakt van een AD-domeinnaam CONTOSO.LOCAL. Zorg ervoor dat u de waarden vervangt door de waarden voor uw AD-domein.

apiVersion: arcdata.microsoft.com/v1beta1

kind: ActiveDirectoryConnector

metadata:

name: adarc

namespace: <namespace>

spec:

activeDirectory:

realm: CONTOSO.LOCAL

dns:

preferK8sDnsForPtrLookups: false

nameserverIPAddresses:

- <DNS Server 1 IP address>

- <DNS Server 2 IP address>

Met de volgende opdracht wordt het EXEMPLAAR van de AD-connector geïmplementeerd. Op dit moment wordt alleen de kube-systeemeigen implementatiebenadering ondersteund.

kubectl apply –f active-directory-connector.yaml

Nadat u de implementatie van het AD Connector-exemplaar hebt ingediend, kunt u de status van de implementatie controleren met behulp van de volgende opdracht.

kubectl get adc -n <namespace>