Een op extensies gebaseerde Windows- of Linux User Hybrid Runbook Worker implementeren in Azure Automation

De onboarding op basis van extensies is alleen bedoeld voor Hybrid Runbook Workers voor gebruikers . In dit artikel wordt beschreven hoe u een gebruiker Hybrid Runbook Worker implementeert op een Windows- of Linux-computer, de werkrol verwijdert en een Hybrid Runbook Worker-groep verwijdert.

Zie Een Windows Hybrid Runbook Worker implementeren in Automation of een op agents gebaseerde Linux Hybrid Runbook Worker implementeren in Automation voor onboarding van Hybrid Runbook Worker van het systeem.

U kunt de functie Hybrid Runbook Worker van Azure Automation gebruiken om runbooks rechtstreeks uit te voeren op een Azure- of niet-Azure-machine, waaronder servers met Azure Arc, VMware vSphere met Arc en SCVMM met Arc. Vanaf de computer of server waarop de rol wordt gehost, kunt u runbooks rechtstreeks op de computer of server uitvoeren om deze lokale resources te beheren. Azure Automation slaat runbooks op en beheert deze en levert deze vervolgens aan een of meer gekozen machines. Nadat u een runbook worker hebt geïmplementeerd, controleert u Runbooks op een Hybrid Runbook Worker om te leren hoe u uw runbooks configureert om processen in uw on-premises datacenter of andere cloudomgeving te automatiseren.

Notitie

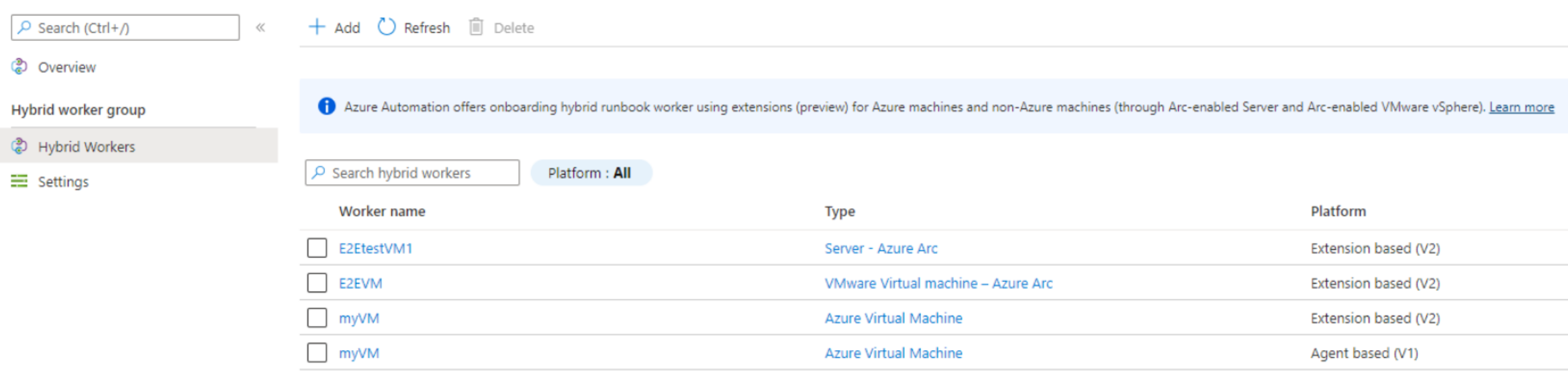

Een hybrid worker kan naast beide platforms bestaan: op agents gebaseerde (V1) en extensie (V2). Als u extensie (V2) installeert op een hybrid worker waarop agent al wordt uitgevoerd (V1), ziet u twee vermeldingen van de Hybrid Runbook Worker in de groep. Een met platformextensie (V2) en de andere op agents gebaseerde (V1). Meer informatie.

Vereisten

Minimale vereisten voor machine

- Twee kernen

- 4 GB aan RAM-geheugen

-

Op niet-Azure-machines moet de Azure Connected Machine-agent zijn geïnstalleerd. Zie Hybride machines verbinden met Azure vanuit Azure Portal voor servers met Arc om de

AzureConnectedMachineAgenthybride machines te installeren. Zie Arc-agent installeren voor VMware-VM's met Arc om gastbeheer in te schakelen voor VMware vSphere-VM's met Arc en Arc-agent voor SCVMM met Arc te installeren om gastbeheer in te schakelen voor SCVMM-VM's met Arc. - De door het systeem toegewezen beheerde identiteit moet zijn ingeschakeld op de virtuele Azure-machine, server met Arc, VMware vSphere-VM met Arc of SCVMM-VM met Arc. Als de door het systeem toegewezen beheerde identiteit niet is ingeschakeld, wordt deze ingeschakeld als onderdeel van het toevoegproces.

Ondersteunde besturingssystemen

| Windows (x64) | Linux (x64) |

|---|---|

| ● Windows Server 2022 (inclusief Server Core) ● Windows Server 2019 (inclusief Server Core) ● Windows Server 2016, versie 1709 en 1803 (met uitzondering van Server Core) ● Windows Server 2012, 2012 R2 (met uitzondering van Server Core) ● Windows 10 Enterprise (inclusief meerdere sessies) en Pro |

● Debian GNU/Linux 8, 9, 10 en 11 ● Ubuntu 18.04 LTS, 20.04 LTS en 22.04 LTS ● SUSE Linux Enterprise Server 15.2, 15.3, 15.4, 15.5 en 15.6 ● Red Hat Enterprise Linux Server 7, 8 en 9 ● Rocky Linux 9 ● Oracle Linux 7, 8 en 9 De Hybrid Worker-extensie volgt de ondersteuningstijdlijnen van de leverancier van het besturingssysteem. |

Andere vereisten

| Windows (x64) | Linux (x64) |

|---|---|

| Windows PowerShell 5.1 (download WMF 5.1). PowerShell Core wordt niet ondersteund. | Linux-beveiliging mag niet zijn ingeschakeld. |

| .NET framework 4.6.2 of hoger. |

Pakketvereisten voor Linux

| Vereist pakket | Beschrijving | Minimumversie |

|---|---|---|

| Glibc | GNU C-bibliotheek | 2.5-12 |

| Openssl | OpenSSL-bibliotheken | 1.0 (TLS 1.1 en 1.2 worden ondersteund) |

| Curl | cURL-webclient | 7.15.5 |

| Python-ctypes | Externe functiebibliotheek voor Python | Python 2.x of Python 3.x is vereist. |

| PAM | Pluggable-verificatiemodules |

Notitie

Hybrid Runbook Worker wordt momenteel niet ondersteund voor Virtual Machine Scale Sets (VMSS).

We raden u ten zeerste aan om de Hybrid Worker-extensie nooit te configureren op een virtuele machine die als host fungeert voor een domeincontroller. Aanbevolen beveiligingsprocedures adviseren dergelijke instellingen niet vanwege de risicovolle aard van het blootstellen van domeincontrollers aan mogelijke aanvalsvectoren via Azure Automation-taken. Domeincontrollers moeten zeer beveiligd en geïsoleerd zijn van niet-essentiële services om onbevoegde toegang te voorkomen en de integriteit van de omgeving Active Directory-domein Services (ADDS) te behouden.

Machtigingen voor Hybrid Worker-referenties

Als hybrid worker op basis van extensies aangepaste Hybrid Worker-referenties gebruikt, moet u ervoor zorgen dat de volgende mapmachtigingen zijn toegewezen aan de aangepaste gebruiker om te voorkomen dat taken worden onderbroken.

| Resourcetype | Mapmachtigingen |

|---|---|

| Azure VM | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (lezen en uitvoeren) |

| Servers met Arc | C:\ProgramData\AzureConnectedMachineAgent\Tokens (lezen) C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (lezen en uitvoeren). |

Notitie

- Wanneer een systeem UAC/LUA heeft ingesteld, moeten machtigingen rechtstreeks worden verleend en niet via een groepslidmaatschap. Meer informatie.

- Vanwege een huidige beperking worden deze mapmachtigingen verwijderd uit de map C:\ProgramData\AzureConnectedMachineAgent\Tokens op Azure Arc-machines wanneer de Azure Connected Machine-agent wordt bijgewerkt. De huidige resolutie is het opnieuw toepassen van deze machtigingen op de map. Meer informatie.

Vereisten voor netwerkfirewall

Gebruik van proxyserver

Als u een proxy server gebruikt voor communicatie tussen Azure Automation en computers waarop de extensie-basis Hybrid Runbook Worker wordt uitgevoerd, moet u ervoor zorgen dat de juiste resources toegankelijk zijn. De time-out voor aanvragen van de Hybrid Runbook Worker en Automation-services is 30 seconden. Na drie pogingen mislukt een aanvraag.

Notitie

Voor Azure-VM's en Servers met Arc kunt u de proxy-instellingen instellen met behulp van PowerShell-cmdlets of API. Dit wordt momenteel niet ondersteund voor VMware vSphere-VM's met Arc.

De extensie installeren met cmdlets:

Haal de details van het Automation-account op met behulp van de onderstaande API-aanroep.

GET https://westcentralus.management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Automation/automationAccounts/{automationAccountName}?api-version=2021-06-22De API-aanroep levert de waarde met de sleutel:

AutomationHybridServiceUrl. Gebruik de URL in de volgende stap om de extensie op de VIRTUELE machine in te schakelen.Installeer de Hybrid Worker-extensie op de virtuele machine door de volgende PowerShell-cmdlet uit te voeren (vereiste module: Az.Compute).

properties.automationHybridServiceUrlDe bovenstaande API-aanroep gebruiken

Proxyserverinstellingen

$settings = @{

"AutomationAccountURL" = "<registrationurl>";

"ProxySettings" = @{

"ProxyServer" = "<ipaddress>:<port>";

"UserName"="test";

}

};

$protectedsettings = @{

"ProxyPassword" = "password";

};

Azure VM's

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -ProtectedSettings $protectedsettings -EnableAutomaticUpgrade $true/$false

Vm's met Azure Arc

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -ProtectedSetting $protectedsettings -NoWait -EnableAutomaticUpgrade

Gebruik van firewall

Als u een firewall gebruikt om toegang tot internet te beperken, moet u de firewall zodanig configureren dat toegang wordt toegestaan. De volgende poort en URL's zijn vereist voor de Hybrid Runbook Worker en voor Automation State Configuration om te communiceren met Azure Automation.

| Eigenschappen | Beschrijving |

|---|---|

| Poort | 443 voor uitgaande internettoegang |

| Globale URL | *.azure-automation.net |

| Globale URL van US Gov Virginia | *.azure-automation.us |

CPU-quotumlimiet

Er is een CPU-quotumlimiet van 25% tijdens het configureren van op extensies gebaseerde Linux Hybrid Runbook Worker. Er is geen dergelijke limiet voor Windows Hybrid Runbook Worker.

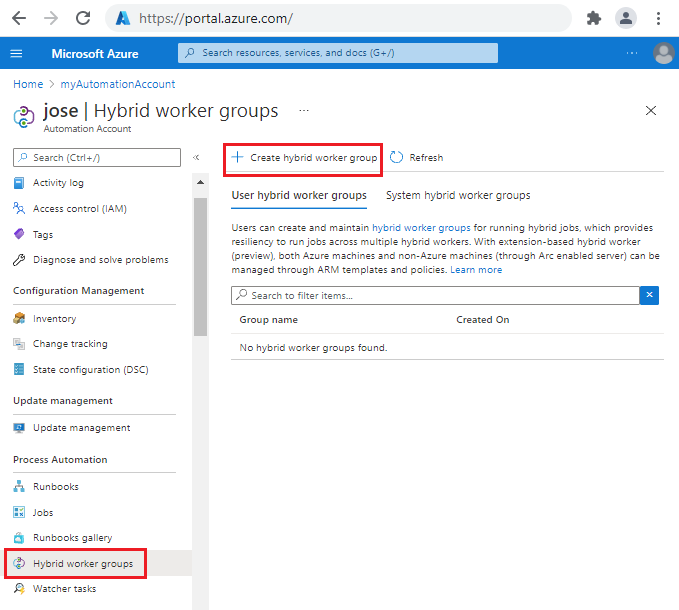

Hybrid Worker-groep maken

Voer de volgende stappen uit om een hybrid worker-groep te maken in Azure Portal:

Meld u aan bij het Azure-portaal.

Ga naar je Automation-account.

Onder Procesautomatisering selecteer je Hybrid Worker-groepen.

Selecteer + Hybrid Worker-groep maken.

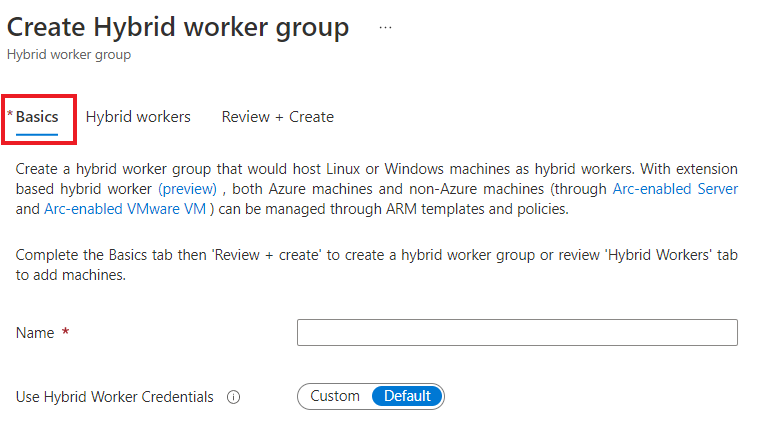

Voer op het tabblad Basisinformatie in het tekstvak Naam een naam in voor de Hybrid Worker-groep.

Voor de optie Hybrid Worker-referenties gebruiken:

- Als je Standaard selecteert, wordt de hybride extensie geïnstalleerd met behulp van het lokale systeemaccount.

- Als je Aangepast selecteert, kun je in de vervolgkeuzelijst de referentieasset selecteren.

Selecteer Volgende om naar het tabblad Hybride werknemers te gaan. U kunt virtuele Azure-machines, servers met Azure Arc, VMware vSphere en SCVMM met Azure Arc selecteren die moeten worden toegevoegd aan deze Hybrid Worker-groep. Als je geen computers selecteert, wordt er een lege Hybrid Worker-groep gemaakt. Je kunt ook later nog computers toevoegen.

Selecteer Machines toevoegen om naar de pagina Machines toevoegen als Hybrid Worker te gaan. Je ziet alleen computers die geen deel uitmaken van een andere Hybrid Worker-groep.

Schakel het selectievakje in naast de computers die u wilt toevoegen aan de hybrid worker-groep. Als de niet-Azure-machine niet wordt weergegeven, controleert u of de Azure Arc Connected Machine-agent op de computer is geïnstalleerd.

Selecteer Toevoegen.

Selecteer Volgende om naar het tabblad Controleren en maken te gaan.

Selecteer Maken.

De Hybrid Worker-extensie wordt op de computer geïnstalleerd en de Hybrid Worker wordt geregistreerd bij de Hybrid Worker-groep. Hybrid Workers worden onmiddellijk aan de groep toegevoegd. De installatie van de extensie kan enkele minuten duren. Selecteer Vernieuwen om de nieuwe groep weer te geven. Selecteer de groepsnaam om de details van de Hybrid Worker weer te geven.

Notitie

Een geselecteerde machine wordt niet toegevoegd aan een hybrid worker-groep als deze al deel uitmaakt van een andere hybrid worker-groep.

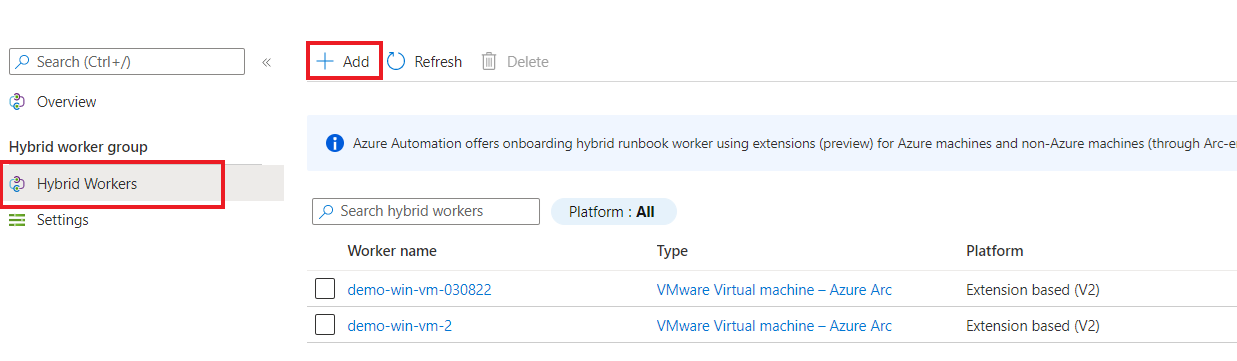

Een computers toevoegen aan een Hybrid Worker-groep

U kunt ook machines toevoegen aan een bestaande hybrid worker-groep.

Selecteer onder Procesautomatisering hybrid worker-groepen en vervolgens uw bestaande hybrid worker-groep om naar de pagina Hybrid Worker-groep te gaan.

Selecteer onder Hybrid Worker-groepde optie Hybrid Workers.

Selecteer + Machines toevoegen om naar de pagina Machines toevoegen als Hybrid Worker te gaan. Je ziet alleen computers die geen deel uitmaken van een andere Hybrid Worker-groep.

Schakel het selectievakje in naast de computers die u wilt toevoegen aan de hybrid worker-groep.

Als de niet-Azure-machine niet wordt weergegeven, controleert u of de Azure Arc Connected Machine-agent op de computer is geïnstalleerd. Zie Hybride machines verbinden met Azure vanuit Azure Portal voor servers met Arc om de

AzureConnectedMachineAgenthybride machines te installeren. Zie Arc-agent installeren voor vm's met Arc om gastbeheer in te schakelen voor VMware vSphere met Arc en Arc-agent installeren voor SCVMM met Arc om gastbeheer in te schakelen voor SCVMM-vm's met Arc.Selecteer Toevoegen om de machine toe te voegen aan de groep.

Nadat u het hebt toegevoegd, kunt u het machinetype zien als virtuele Azure-machine, Machine – Azure Arc, Machine – Azure Arc (VMware) of Machine – Azure Arc SCVMM. In het veld Platform wordt de werkrol weergegeven als op agent gebaseerde (V1) of extensie (V2).

Een bestaande agent migreren naar Hybrid Workers op basis van extensies

Als u gebruik wilt maken van de voordelen van hybrid workers op basis van extensies, moet u alle bestaande op agents gebaseerde Hybrid Workers migreren naar op extensies gebaseerde werknemers. Een hybrid worker-machine kan naast elkaar bestaan op platformen op basis van agents (V1) en Op extensies gebaseerde (V2). De installatie op basis van de extensie heeft geen invloed op de installatie of het beheer van een werkrol op basis van een agent.

Als u de Hybrid Worker-extensie wilt installeren op een bestaande hybrid worker op basis van een agent, moet u ervoor zorgen dat aan de vereisten wordt voldaan voordat u de volgende stappen uitvoert:

- Selecteer onder Procesautomatisering hybrid worker-groepen en selecteer vervolgens uw bestaande hybrid worker-groep om naar de pagina Hybrid Worker-groep te gaan.

- Selecteer onder Hybrid Worker-groep Hybrid Workers>+ Toevoegen om naar de pagina Machines toevoegen als hybrid worker te gaan.

- Schakel het selectievakje in naast de bestaande hybrid worker op basis van agents (V1).

- Selecteer Toevoegen om de machine toe te voegen aan de groep.

In de kolom Platform ziet u dezelfde Hybrid Worker als zowel op agent gebaseerde (V1) als op extensie (V2). Nadat u zeker bent van de op extensies gebaseerde Hybrid Worker-ervaring en het gebruik ervan, kunt u de op agents gebaseerde Worker verwijderen.

Voor migratie op schaal van meerdere hybrid workers op basis van agents kunt u ook andere kanalen gebruiken, zoals Bicep, ARM-sjablonen, PowerShell-cmdlets, REST API en Azure CLI.

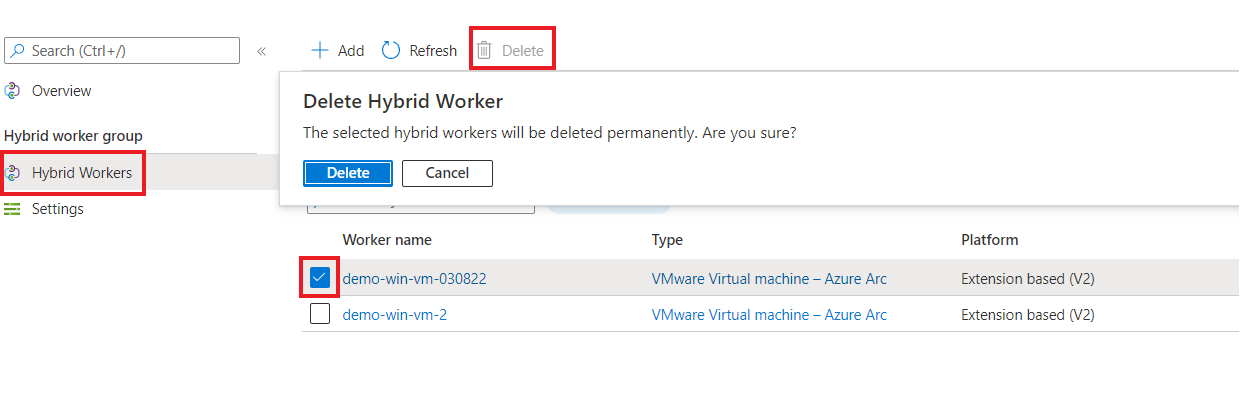

Een Hybrid Runbook Worker verwijderen

U kunt Hybrid Runbook Worker verwijderen uit de portal.

Selecteer onder Procesautomatisering de optie Hybrid Worker-groepen en vervolgens je Hybrid Worker-groep om naar de pagina Hybrid Worker-groep te gaan.

Selecteer onder Hybrid Worker-groepde optie Hybrid Workers.

Schakel het selectievakje in naast de machine(s) die u wilt verwijderen uit de Hybrid Worker-groep.

Selecteer Verwijderen.

U krijgt een waarschuwing te zien in een dialoogvenster Hybrid Worker verwijderen dat de geselecteerde hybrid worker permanent wordt verwijderd. Selecteer Verwijderen. Met deze bewerking wordt de extensie voor de extensiegebaseerde (V2) -werkrol verwijderd of wordt de vermelding Agent (V1) uit de portal verwijderd. Het laat echter de verouderde hybrid worker op de VIRTUELE machine staan. Zie Agent verwijderen als u de agent handmatig wilt verwijderen.

Notitie

- Een hybrid worker kan naast beide platforms bestaan: op agents gebaseerde (V1) en extensie (V2). Als u extensie (V2) installeert op een hybrid worker waarop agent al wordt uitgevoerd (V1), ziet u twee vermeldingen van de Hybrid Runbook Worker in de groep. Een met platformextensie (V2) en de andere op agents gebaseerde (V1).

- Nadat u de Private Link in uw Automation-account hebt uitgeschakeld, kan het tot 60 minuten duren voordat de Hybrid Runbook Worker wordt verwijderd.

- De proxy-instellingen voor Hybrid Runbook Worker kunnen worden verwijderd uit HKLM\SOFTWARE\Microsoft\Azure\HybridWorker\Parameters, http Connection Proxy URL.

- Een hybrid worker kan naast beide platforms bestaan: op agents gebaseerde (V1) en extensie (V2). Als u extensie (V2) installeert op een hybrid worker waarop agent al wordt uitgevoerd (V1), ziet u twee vermeldingen van de Hybrid Runbook Worker in de groep. Een met platformextensie (V2) en de andere op agents gebaseerde (V1).

Een Hybrid Runbook Worker-groep verwijderen

Je kunt een lege Hybrid Runbook Worker-groep verwijderen uit de portal.

Selecteer onder Procesautomatisering de optie Hybrid Worker-groepen en vervolgens je Hybrid Worker-groep om naar de pagina Hybrid Worker-groep te gaan.

Selecteer Verwijderen.

Er wordt een waarschuwingsbericht weergegeven om alle machines te verwijderen die zijn gedefinieerd als hybrid workers in de Hybrid Worker-groep. Als er al een werkrol aan de groep is toegevoegd, moet u eerst de werkrol uit de groep verwijderen.

Selecteer Ja.

De Hybrid Worker-groep wordt verwijderd.

Automatische upgrade van extensie

De Hybrid Worker-extensie ondersteunt standaard automatische upgrade van secundaire versies. U wordt aangeraden automatische upgrades in te schakelen om te profiteren van beveiligingsupdates of functie-updates zonder handmatige overhead. Als u echter wilt voorkomen dat de extensie automatisch wordt bijgewerkt (bijvoorbeeld als er een strikte wijzigingsvenster is en alleen op een bepaald moment kan worden bijgewerkt), kunt u zich afmelden voor deze functie door de enableAutomaticUpgradeeigenschap in te stellen in ARM, Bicep-sjabloon, PowerShell-cmdlets op false. Stel dezelfde eigenschap in op true wanneer u de automatische upgrade opnieuw wilt inschakelen.

$extensionType = "HybridWorkerForLinux/HybridWorkerForWindows"

$extensionName = "HybridWorkerExtension"

$publisher = "Microsoft.Azure.Automation.HybridWorker"

Set-AzVMExtension -ResourceGroupName <RGName> -Location <Location> -VMName <vmName> -Name $extensionName -Publisher $publisher -ExtensionType $extensionType -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

Primaire versie-upgrades moeten handmatig worden beheerd. Voer de onderstaande cmdlets uit met de nieuwste TypeHandlerVersion.

Notitie

Als u de Hybrid Worker-extensie tijdens de openbare preview hebt geïnstalleerd, moet u deze upgraden naar de nieuwste primaire versie.

Azure VM's

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

Vm's met Azure Arc

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -NoWait -EnableAutomaticUpgrade

Hybrid Worker-extensie beheren met Bicep & ARM-sjablonen, REST API, Azure CLI en PowerShell

U kunt de Bicep-sjabloon gebruiken om een nieuwe Hybrid Worker-groep te maken, een nieuwe Virtuele Azure Windows-machine te maken en deze toe te voegen aan een bestaande Hybrid Worker-groep. Meer informatie over Bicep.

Volg de onderstaande stappen als voorbeeld:

- Maak een Hybrid Worker-groep.

- Maak een Azure-VM of een server met Arc. U kunt ook een bestaande Azure-VM of een server met Arc gebruiken.

- Verbind de azure-VM of arc-server met de hierboven gemaakte Hybrid Worker-groep.

- Genereer een nieuwe GUID en geef deze door als de naam van de Hybrid Worker.

- Schakel door het systeem toegewezen beheerde identiteit in op de VIRTUELE machine.

- Installeer de Hybrid Worker-extensie op de VIRTUELE machine.

- Als u wilt controleren of de extensie is geïnstalleerd op de virtuele machine, gaat u in Azure Portal naar het tabblad VM-extensies > en controleert u de status van de Hybrid Worker-extensie die op de VIRTUELE machine is geïnstalleerd.

param automationAccount string

param automationAccountLocation string

param workerGroupName string

@description('Name of the virtual machine.')

param virtualMachineName string

@description('Username for the Virtual Machine.')

param adminUsername string

@description('Password for the Virtual Machine.')

@minLength(12)

@secure()

param adminPassword string

@description('Location for the VM.')

param vmLocation string = 'North Central US'

@description('Size of the virtual machine.')

param vmSize string = 'Standard_DS1_v2'

@description('The Windows version for the VM. This will pick a fully patched image of this given Windows version.')

@allowed([

'2008-R2-SP1'

'2012-Datacenter'

'2012-R2-Datacenter'

'2016-Nano-Server'

'2016-Datacenter-with-Containers'

'2016-Datacenter'

'2019-Datacenter'

'2019-Datacenter-Core'

'2019-Datacenter-Core-smalldisk'

'2019-Datacenter-Core-with-Containers'

'2019-Datacenter-Core-with-Containers-smalldisk'

'2019-Datacenter-smalldisk'

'2019-Datacenter-with-Containers'

'2019-Datacenter-with-Containers-smalldisk'

])

param osVersion string = '2019-Datacenter'

@description('DNS name for the public IP')

param dnsNameForPublicIP string

var nicName_var = 'myVMNict'

var addressPrefix = '10.0.0.0/16'

var subnetName = 'Subnet'

var subnetPrefix = '10.0.0.0/24'

var subnetRef = resourceId('Microsoft.Network/virtualNetworks/subnets', virtualNetworkName_var, subnetName)

var vmName_var = virtualMachineName

var virtualNetworkName_var = 'MyVNETt'

var publicIPAddressName_var = 'myPublicIPt'

var networkSecurityGroupName_var = 'default-NSGt'

var UniqueStringBasedOnTimeStamp = uniqueString(resourceGroup().id)

resource publicIPAddressName 'Microsoft.Network/publicIPAddresses@2020-08-01' = {

name: publicIPAddressName_var

location: vmLocation

properties: {

publicIPAllocationMethod: 'Dynamic'

dnsSettings: {

domainNameLabel: dnsNameForPublicIP

}

}

}

resource networkSecurityGroupName 'Microsoft.Network/networkSecurityGroups@2020-08-01' = {

name: networkSecurityGroupName_var

location: vmLocation

properties: {

securityRules: [

{

name: 'default-allow-3389'

properties: {

priority: 1000

access: 'Allow'

direction: 'Inbound'

destinationPortRange: '3389'

protocol: 'Tcp'

sourceAddressPrefix: '*'

sourcePortRange: '*'

destinationAddressPrefix: '*'

}

}

]

}

}

resource virtualNetworkName 'Microsoft.Network/virtualNetworks@2020-08-01' = {

name: virtualNetworkName_var

location: vmLocation

properties: {

addressSpace: {

addressPrefixes: [

addressPrefix

]

}

subnets: [

{

name: subnetName

properties: {

addressPrefix: subnetPrefix

networkSecurityGroup: {

id: networkSecurityGroupName.id

}

}

}

]

}

}

resource nicName 'Microsoft.Network/networkInterfaces@2020-08-01' = {

name: nicName_var

location: vmLocation

properties: {

ipConfigurations: [

{

name: 'ipconfig1'

properties: {

privateIPAllocationMethod: 'Dynamic'

publicIPAddress: {

id: publicIPAddressName.id

}

subnet: {

id: subnetRef

}

}

}

]

}

dependsOn: [

virtualNetworkName

]

}

resource vmName 'Microsoft.Compute/virtualMachines@2020-12-01' = {

name: vmName_var

location: vmLocation

identity: {

type: 'SystemAssigned'

}

properties: {

hardwareProfile: {

vmSize: vmSize

}

osProfile: {

computerName: vmName_var

adminUsername: adminUsername

adminPassword: adminPassword

}

storageProfile: {

imageReference: {

publisher: 'MicrosoftWindowsServer'

offer: 'WindowsServer'

sku: osVersion

version: 'latest'

}

osDisk: {

createOption: 'FromImage'

}

}

networkProfile: {

networkInterfaces: [

{

id: nicName.id

}

]

}

}

}

resource automationAccount_resource 'Microsoft.Automation/automationAccounts@2021-06-22' = {

name: automationAccount

location: automationAccountLocation

properties: {

sku: {

name: 'Basic'

}

}

}

resource automationAccount_workerGroupName 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups@2022-02-22' = {

parent: automationAccount_resource

name: workerGroupName

dependsOn: [

vmName

]

}

resource automationAccount_workerGroupName_testhw_UniqueStringBasedOnTimeStamp 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers@2021-06-22' = {

parent: automationAccount_workerGroupName

name: guid('testhw', UniqueStringBasedOnTimeStamp)

properties: {

vmResourceId: resourceId('Microsoft.Compute/virtualMachines', virtualMachineName)

}

dependsOn: [

vmName

]

}

resource virtualMachineName_HybridWorkerExtension 'Microsoft.Compute/virtualMachines/extensions@2022-03-01' = {

name: '${virtualMachineName}/HybridWorkerExtension'

location: vmLocation

properties: {

publisher: 'Microsoft.Azure.Automation.HybridWorker'

type: 'HybridWorkerForWindows'

typeHandlerVersion: '1.1'

autoUpgradeMinorVersion: true

enableAutomaticUpgrade: true

settings: {

AutomationAccountURL: automationAccount_resource.properties.automationHybridServiceUrl

}

}

dependsOn: [

vmName

]

}

output output1 string = automationAccount_resource.properties.automationHybridServiceUrl

Rolmachtigingen beheren voor Hybrid Worker-groepen en Hybrid Workers

U kunt aangepaste Azure Automation-rollen maken en de volgende machtigingen verlenen aan Hybrid Worker-groepen en Hybrid Workers. Zie Aangepaste Azure-rollen voor meer informatie over het maken van aangepaste Azure Automation-rollen.

| Acties | Beschrijving |

|---|---|

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Leest een Hybrid Runbook Worker-groep. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/write | Hiermee maakt u een Hybrid Runbook Worker-groep. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/delete | Hiermee verwijdert u een Hybrid Runbook Worker-groep. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/read | Leest een Hybrid Runbook Worker. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/write | Hiermee maakt u een Hybrid Runbook Worker. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/move/action | Hiermee verplaatst u Hybrid Runbook Worker van de ene werkrolgroep naar de andere. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/delete | Hiermee verwijdert u een Hybrid Runbook Worker. |

Versie van Hybrid Worker controleren

Ga als volgende te werk om de versie van hybrid runbook Worker op basis van extensies te controleren:

| Typen besturingssysteem | Paden | Beschrijving |

|---|---|---|

| Windows | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows\ |

Het pad bevat de versiemap met de versiegegevens. |

| Linux | /var/lib/waagent/Microsoft.Azure.Automation.HybridWorker.HybridWorkerForLinux-<version> |

De mapnaam eindigt met versiegegevens . |

Prestaties van Hybrid Workers bewaken met behulp van VM-inzichten

Met BEHULP van VM-inzichten kunt u de prestaties bewaken van virtuele Azure-machines en servers met Arc die zijn geïmplementeerd als Hybrid Runbook Workers. De VM-inzichten controleren de belangrijkste prestatie-indicatoren van het besturingssysteem die betrekking hebben op processor-, geheugen-, netwerkadapter- en schijfgebruik.

- Zie Prestaties in kaart brengen met VM-inzichten voor Azure-VM's.

- Zie Zelfstudie: Een hybride machine bewaken met VM-inzichten voor servers met Arc.

Volgende stappen

Zie Runbooks uitvoeren op een Hybrid Runbook Worker voor meer informatie over het configureren van uw runbooks voor het automatiseren van processen in uw on-premises datacenter of andere cloudomgevingen.

Zie Hybrid Runbook Worker-problemen oplossen voor meer informatie over het oplossen van problemen met Hybrid Runbook Workers.

Zie Azure VM-extensies en -functies voor Windows - en Azure VM-extensies en -functies voor Linux voor meer informatie over Azure VM-extensies.

Zie VM-extensiebeheer met Azure Arc-servers voor meer informatie over VM-extensies voor servers met Arc.

Zie Arc-agents op schaal installeren voor SCVMM-VM's met Arc voor meer informatie over Azure-beheerservices voor vm's met Arc.