In dit artikel worden netwerkmodi voor Azure Kubernetes Service (AKS) en Amazon Elastic Kubernetes Service (Amazon EKS) vergeleken. In het artikel wordt beschreven hoe u de verbindingsbeveiliging verbetert met de beheerde API-server van een AKS-cluster en de verschillende opties om de toegang tot openbare netwerken te beperken.

Notitie

Dit artikel maakt deel uit van een reeks artikelen die professionals helpen die bekend zijn met Amazon EKS om inzicht te krijgen in Azure Kubernetes Service (AKS).

Amazon EKS-netwerkmodi

Met Amazon Virtual Private Cloud (Amazon VPC) kunt u Amazon Web Services-resources (AWS) starten in een virtueel netwerk dat bestaat uit openbare en privésubnetten, of bereiken van IP-adressen in de VPC. Een openbaar subnet host resources die moeten zijn verbonden met internet en een privésubnet host resources die niet zijn verbonden met het openbare internet. Amazon EKS kan beheerde knooppuntgroepen inrichten in zowel openbare als privésubnetten.

Met toegangsbeheer voor eindpunten kunt u configureren of het API Server-eindpunt bereikbaar is vanaf het openbare internet of via de VPC. EKS biedt verschillende manieren om de toegang tot het clustereindpunt te beheren. U kunt het standaard openbare eindpunt, een privé-eindpunt of beide eindpunten tegelijk inschakelen. Wanneer u het openbare eindpunt inschakelt, kunt u CIDR-beperkingen (Classless Inter-Domain Routing) toevoegen om de CLIENT-IP-adressen te beperken die verbinding kunnen maken met het openbare eindpunt.

Hoe Amazon EKS-knooppunten verbinding maken met het beheerde Kubernetes-besturingsvlak, wordt bepaald door welke eindpuntinstelling voor het cluster is geconfigureerd. U kunt de eindpuntinstellingen op elk gewenst moment wijzigen via de Amazon EKS-console of de API. Zie Toegangsbeheer voor Amazon EKS-clustereindpunten voor meer informatie.

Alleen openbaar eindpunt

Het blootstellen van het besturingsvlak via een openbaar eindpunt is de standaardmodus voor nieuwe Amazon EKS-clusters. Wanneer alleen het openbare eindpunt voor het cluster is ingeschakeld, verlaten de Kubernetes-API-aanvragen die afkomstig zijn van binnen de Amazon VPC, zoals werkknooppunt voor communicatie met het besturingsvlak, de VPC, maar verlaten ze het netwerk van Amazon niet. Voor knooppunten om verbinding te maken met het besturingsvlak, moeten ze een openbaar IP-adres en een route naar een internetgateway gebruiken, of een route naar een NAT-gateway (Network Address Translation), waar ze het openbare IP-adres van de NAT-gateway kunnen gebruiken.

Openbare en privé-eindpunten

Wanneer zowel de openbare als de privé-eindpunten zijn ingeschakeld, communiceren Kubernetes-API-aanvragen vanuit de VPC met het besturingsvlak via de door Amazon EKS beheerde Elastic Network Interfaces (ENIs) in de VPC. De cluster-API-server is toegankelijk via internet.

Alleen privé-eindpunt

Wanneer alleen het privé-eindpunt is ingeschakeld, moet al het verkeer naar de cluster-API-server, zoals kubectl of helm opdrachten, afkomstig zijn van de VPC van het cluster of een verbonden netwerk. Openbare toegang tot de API-server vanaf internet is uitgeschakeld. U kunt deze toegangsmodus implementeren met behulp van AWS Virtual Private Network (AWS VPN) of AWS DirectConnect naar de VPC. Als u de toegang tot het eindpunt wilt beperken zonder AWS VPN of DirectConnect, kunt u CIDR-beperkingen toevoegen aan het openbare eindpunt om verbindingen te beperken zonder meer netwerken in te stellen.

Als u openbare toegang hebt uitgeschakeld voor het Kubernetes API-servereindpunt van uw cluster, hebt u op een van de volgende manieren toegang tot het Kubernetes API-servereindpunt:

- Verbonden netwerk: verbind uw netwerk met de VPC met een AWS-transitgateway of andere connectiviteitsopties en gebruik vervolgens een computer in het verbonden netwerk. U moet ervoor zorgen dat uw Amazon EKS-besturingsvlakbeveiligingsgroep regels bevat om inkomend verkeer op poort 443 vanuit uw verbonden netwerk toe te staan.

-

Amazon EC2 bastionhost: u kunt een Amazon EC2-exemplaar starten in een openbaar subnet in de VPC van uw cluster en u vervolgens via SSH aanmelden bij dat exemplaar om

kubectlopdrachten uit te voeren. Zie Linux Bastion-hosts op AWSvoor meer informatie. U moet ervoor zorgen dat de beveiligingsgroep van uw Amazon EKS-besturingsvlak regels bevat om inkomend verkeer op poort 443 vanaf uw bastionhost toe te staan. Zie Vereisten voor Amazon EKS-beveiligingsgroepen weergeven voor clustersvoor meer informatie. Wanneer ukubectlconfigureert voor uw bastionhost, moet u AWS-referenties gebruiken die al zijn toegewezen aan de RBAC-configuratie van uw cluster of de IAM-principal toevoegen die uw bastion gebruikt voor de RBAC-configuratie voordat u openbare toegang tot eindpunt verwijdert. Zie IAM-gebruikers en -rollen toegang verlenen tot Kubernetes-API's en Niet-geautoriseerd of geweigerde toegang (kubectl). -

AWS Cloud9 IDE: AWS Cloud9 is een IDE (Integrated Development Environment) in de cloud waarmee u uw code kunt schrijven, uitvoeren en fouten kunt opsporen in een browser. U kunt een AWS Cloud9 IDE maken in de VPC van uw cluster en de IDE gebruiken om met uw cluster te communiceren. Zie Een omgeving maken in AWS Cloud9voor meer informatie. U moet ervoor zorgen dat de beveiligingsgroep van uw Amazon EKS-besturingsvlak regels bevat om inkomend verkeer op poort 443 van uw IDE-beveiligingsgroep toe te staan. Zie Vereisten voor Amazon EKS-beveiligingsgroepen weergeven voor clustersvoor meer informatie. Wanneer u

kubectlconfigureert voor uw AWS Cloud9 IDE, moet u AWS-referenties gebruiken die al zijn toegewezen aan de RBAC-configuratie van uw cluster of de IAM-principal toevoegen die uw IDE gebruikt voor de RBAC-configuratie voordat u openbare toegang tot eindpunten verwijdert. Zie IAM-gebruikers en -rollen toegang verlenen tot Kubernetes-API's en Niet-geautoriseerd of geweigerde toegang (kubectl).

Zie Toegang tot een alleen-privé-API-server voor meer informatie over connectiviteitsopties.

AKS-netwerktoegang tot de API-server

Er zijn twee opties voor het beveiligen van netwerktoegang tot de Kubernetes-API in AKS, een privé-AKS-cluster of geautoriseerde IP-bereiken.

Privé-AKS-cluster

Een privé-AKS-cluster zorgt ervoor dat netwerkverkeer tussen de API-server en de agentknooppunten binnen het virtuele netwerk blijft. In een privé-AKS-cluster heeft het besturingsvlak of de API-server interne IP-adressen die zijn gedefinieerd in de RFC1918 - Adrestoewijzing voor privé-internet document. Met behulp van een privécluster kunt u ervoor zorgen dat netwerkverkeer tussen uw API-server en uw knooppuntgroepen alleen in het privénetwerk blijft.

In een privé-AKS-cluster heeft de API-server een intern IP-adres dat alleen toegankelijk is via een Azure privé-eindpunt zich in hetzelfde virtuele netwerk bevindt. Elke virtuele machine (VM) in hetzelfde virtuele netwerk kan privé communiceren met het besturingsvlak via dit privé-eindpunt. Het besturingsvlak of de API-server wordt gehost in het door Azure beheerde abonnement, terwijl het AKS-cluster en de bijbehorende knooppuntgroepen zich in het abonnement van de klant bevinden.

Wanneer u een privé-AKS-cluster inricht, maakt AKS standaard een privé-FQDN met een privé-DNS-zone en een extra openbare FQDN met een bijbehorende A-record in openbare Azure DNS. De agentknooppunten blijven de A-record in de privé-DNS-zone gebruiken om het privé-IP-adres van het privé-eindpunt om te zetten voor communicatie met de API-server.

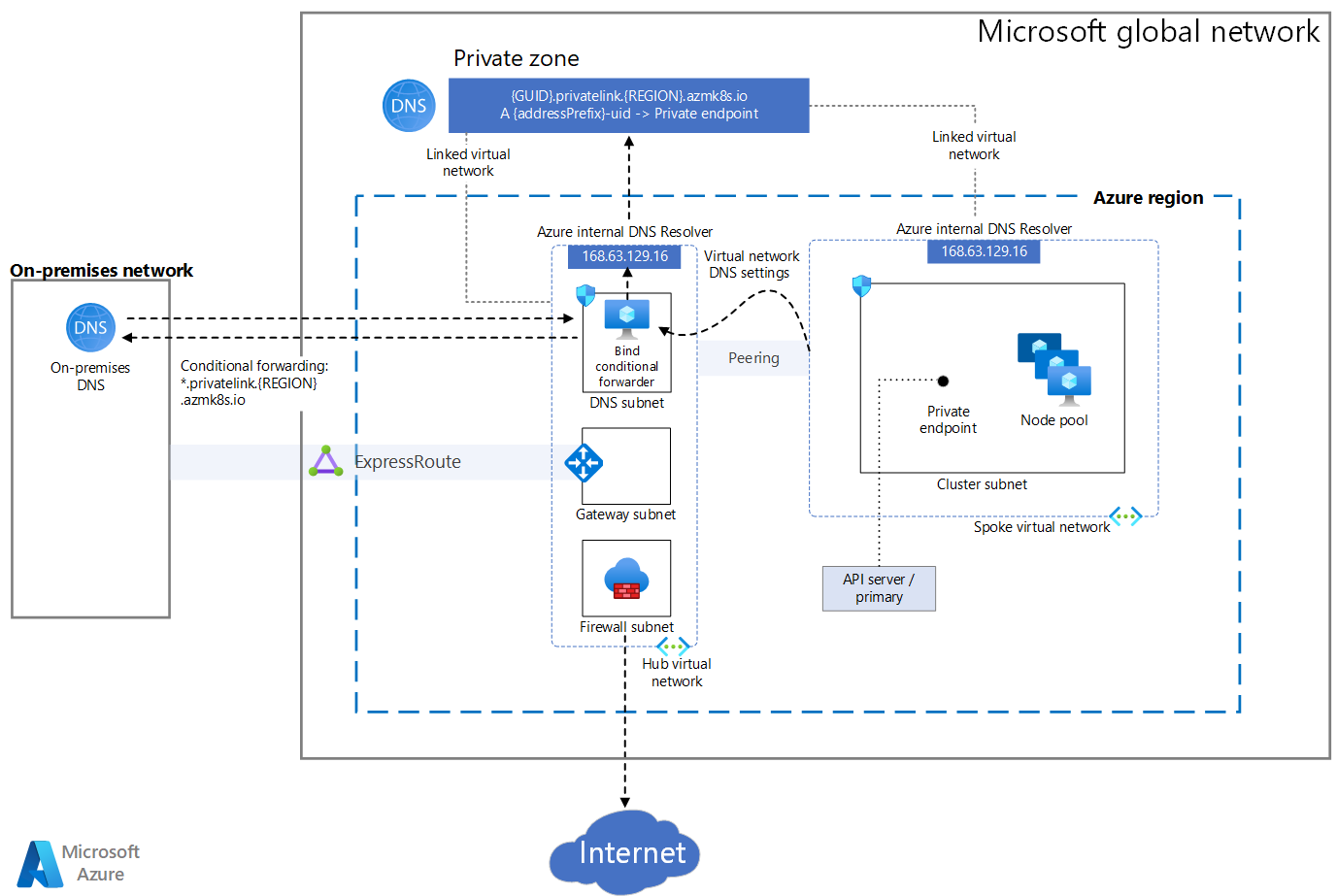

In het volgende diagram ziet u een configuratie van een privé-AKS-cluster.

Een Visio-bestand van deze architectuur downloaden.

Als u een privé-AKS-cluster wilt inrichten, maakt de AKS-resourceprovider een FQDN (Private Fully Qualified Domain Name) voor de knooppuntresourcegroep in een privé-DNS-zone. AKS kan ook een openbare FQDN maken met een bijbehorende adresrecord (A) in de openbare DNS-zone van Azure. De agentknooppunten gebruiken de A record in de privé-DNS-zone om het IP-adres van het privé-eindpunt om te zetten voor communicatie met de API-server.

De AKS-resourceprovider kan de privé-DNS-zone in de knooppuntresourcegroep maken of u kunt de privé-DNS-zone maken en de resource-id doorgeven aan het inrichtingssysteem. U kunt een privécluster maken wanneer u Terraform gebruikt met Azure, Bicep, ARM-sjablonen, Azure CLI, Azure PowerShell-module of Azure REST API om het cluster te maken.

U kunt tijdens het inrichten een openbare FQDN inschakelen voor de API-server of met behulp van de opdracht az aks update met de --enable-public-fqdn parameter op bestaande clusters. Als u de openbare FQDN inschakelt, moet elke virtuele machine die toegang heeft tot de server, zoals een zelf-hostende Agent van Azure DevOps of een zelf-hostende GitHub Actions-runner, zich in hetzelfde virtuele netwerk bevinden dat als host fungeert voor het cluster of in een netwerk dat is verbonden via peering van virtuele netwerken of site-naar-site-VPN.

Voor een privé-AKS-cluster schakelt u de openbare FQDN van de API-server uit. Als u wilt communiceren met het privébesturingsvlak, moet een virtuele machine zich in hetzelfde virtuele netwerk bevinden of in een gekoppeld virtueel netwerk met een koppeling naar de privé-DNS-zone. Met A de record in de privé-DNS-zone wordt de FQDN van de API-server omgezet in het IP-adres van het privé-eindpunt dat communiceert met het onderliggende besturingsvlak. Zie Een privé Azure Kubernetes Service-cluster maken voor meer informatie.

Opties voor privéclusterimplementatie

De AKS-resourceprovider maakt de volgende parameters beschikbaar om de implementatie van een privé-AKS-cluster aan te passen:

-

authorizedIpRanges(tekenreeks) geeft toegestane IP-bereiken op in CIDR-indeling. -

disableRunCommand(Booleaanse waarde) geeft aan of derunopdracht voor het cluster al dan niet moet worden uitgeschakeld. -

enablePrivateCluster(Booleaanse waarde) geeft aan of het cluster al dan niet als privé moet worden gemaakt. -

enablePrivateClusterPublicFQDN(Booleaanse waarde) geeft aan of er al dan niet een andere openbare FQDN voor het privécluster moet worden gemaakt. -

privateDnsZone(tekenreeks) geeft een privé-DNS-zone op in de knooppuntresourcegroep. Als u geen waarde opgeeft, maakt de resourceprovider de zone. U kunt de volgende waarden opgeven:-

Systemis de standaardwaarde. -

Nonestandaard ingesteld op openbare DNS, zodat AKS geen privé-DNS-zone maakt. -

<Your own private DNS zone resource ID>maakt gebruik van een privé-DNS-zone die u maakt in de indelingprivatelink.<region>.azmk8s.ioof<subzone>.privatelink.<region>.azmk8s.io.

-

In de volgende tabel ziet u de DNS-configuratieopties voor het implementeren van een privé-AKS-cluster:

| opties voor Privé-DNS zone | enablePrivateClusterPublicFQDN: true |

enablePrivateClusterPublicFQDN: false |

|---|---|---|

| Systeem | Agentknooppunten en andere VM's in het virtuele AKS-clusternetwerk of een virtueel netwerk dat is verbonden met de privé-DNS-zone, gebruiken de privé-DNS-zonerecord A om het privé-IP-adres van het privé-eindpunt om te zetten.Elke andere VM maakt gebruik van de openbare FQDN van de API-server. |

Agentknooppunten en andere VM's in het virtuele AKS-clusternetwerk of een virtueel netwerk dat is verbonden met de privé-DNS-zone, gebruiken de privé-DNS-zonerecord A om het privé-IP-adres van het privé-eindpunt om te zetten.Er is geen openbare API-server-FQDN beschikbaar. |

| Geen | Alle VM's, inclusief agentknooppunten, gebruiken de openbare FQDN van de API-server die beschikbaar is via een A record in een door Azure beheerde openbare DNS-zone. |

Verkeerde configuratie. Het privé-AKS-cluster heeft ten minste een openbare of een privé-DNS-zone nodig voor de naamomzetting van de API-server. |

| Uw eigen privé-DNS-zoneresource-id | Agentknooppunten en andere VM's in het virtuele AKS-clusternetwerk of een virtueel netwerk dat is verbonden met de privé-DNS-zone, gebruiken de privé-DNS-zonerecord A om het privé-IP-adres van het privé-eindpunt om te zetten.Alle andere VM's gebruiken de openbare FQDN van de API-server. |

Agentknooppunten en andere VM's in het virtuele AKS-clusternetwerk of een virtueel netwerk dat is verbonden met de privé-DNS-zone, gebruiken de privé-DNS-zonerecord A om het privé-IP-adres van het privé-eindpunt om te zetten.Er is geen openbare API-server-FQDN beschikbaar. |

Connectiviteit en beheer van privéclusters

In een privé-AKS-cluster heeft het EINDPUNT van de API-server geen openbaar IP-adres. Er zijn verschillende opties voor het tot stand brengen van netwerkconnectiviteit met het privécluster:

- Maak een virtuele machine in hetzelfde virtuele netwerk als het AKS-cluster met behulp van de opdracht

az vm createmet de vlag--vnet-name. - Gebruik een virtuele machine in een afzonderlijk virtueel netwerk en stel peering van virtuele netwerken in met het virtuele netwerk van het AKS-cluster.

- Configureer een Azure ExpressRoute- of VPN- om verbinding te maken met het virtuele clusternetwerk.

- Maak een azure-privé-eindpunt verbinding binnen een ander virtueel netwerk.

- Gebruik een Cloud Shell--exemplaar dat is geïmplementeerd in een subnet dat is verbonden met de API-server voor het cluster.

Met behulp van de Azure CLI kunt u de az aks-opdracht aanroepen opdracht om toegang te krijgen tot privéclusters zonder dat u een VPN of Express Route hoeft te configureren. Met deze opdracht kunt u opdrachten, zoals kubectl en helm, op afstand aanroepen op uw privécluster via de Azure-API, zonder dat u rechtstreeks verbinding hoeft te maken met het cluster. Als u command invokewilt gebruiken, moet u beschikken over de benodigde machtigingen voor de Microsoft.ContainerService/managedClusters/runcommand/action- en Microsoft.ContainerService/managedclusters/commandResults/read-acties.

In Azure Portal kunt u de functie Run command gebruiken om opdrachten uit te voeren op uw privécluster. Deze functie maakt daadwerkelijk gebruik van de command invoke-functionaliteit om opdrachten uit te voeren op uw cluster. De pod die door de functie Run command is gemaakt, biedt kubectl en helm hulpprogramma's voor het beheren van uw cluster. Daarnaast biedt het ondersteuning voor Bash met hulpprogramma's zoals jq, xargs, grepen awk beschikbaar.

U kunt Azure Bastion- in hetzelfde virtuele netwerk of een gekoppeld virtueel netwerk gebruiken om verbinding te maken met een virtuele machine voor jumpbox-beheer. Azure Bastion is een volledig beheerd platform als een service (PaaS) waarmee u verbinding kunt maken met een virtuele machine met behulp van uw browser en Azure Portal. Azure Bastion biedt veilige en naadloze RDP-connectiviteit (Remote Desktop Protocol) of SSH-VM-connectiviteit (Secure Shell) via Transport Layer Security (TLS) rechtstreeks vanuit Azure Portal. Wanneer VM's verbinding maken via Azure Bastion, hebben ze geen openbaar IP-adres, agent of speciale clientsoftware nodig.

VNet-integratie van API Server

Een AKS-cluster (Azure Kubernetes Service) dat is geconfigureerd met API Server VNet Integration projecteert het API-servereindpunt rechtstreeks in een gedelegeerd subnet in het VNet waar AKS wordt geïmplementeerd. VNet-integratie van API Server maakt netwerkcommunicatie mogelijk tussen de API-server en de clusterknooppunten zonder een privékoppeling of tunnel. De API-server is beschikbaar achter een interne load balancer VIP in het gedelegeerde subnet, dat de knooppunten zijn geconfigureerd voor gebruik. Door VNet-integratie van API Server te gebruiken, kunt u ervoor zorgen dat netwerkverkeer tussen uw API-server en uw knooppuntgroepen alleen in het privénetwerk blijft.

Het besturingsvlak of de API-server bevindt zich in een door AKS beheerd Azure-abonnement. Uw cluster- of knooppuntgroep bevindt zich in uw Azure-abonnement. De server en de virtuele machines waaruit de clusterknooppunten bestaan, kunnen met elkaar communiceren via de VIP- en pod-IP-adressen van de API-server die in het gedelegeerde subnet worden geprojecteerd.

VNet-integratie van API Server wordt ondersteund voor openbare of privéclusters. U kunt openbare toegang toevoegen of verwijderen na het inrichten van het cluster. In tegenstelling tot niet-VNet-geïntegreerde clusters communiceren de agentknooppunten altijd rechtstreeks met het privé-IP-adres van het INTERNE IP-adres van de API-server (ILB) zonder DNS. Al het verkeer van knooppunten naar API-server wordt bewaard op privénetwerken en er is geen tunnel vereist voor api-server-naar-knooppuntconnectiviteit. Out-of-cluster-clients die moeten communiceren met de API-server kunnen dit normaal doen als openbare netwerktoegang is ingeschakeld. Als openbare netwerktoegang is uitgeschakeld, moet u dezelfde privé-DNS-instellingsmethode volgen als standaard-privéclusters. Zie Een Azure Kubernetes Service-cluster maken met API Server VNet Integrationvoor meer informatie.

Geautoriseerde IP-bereiken

De tweede optie voor het verbeteren van de clusterbeveiliging en het minimaliseren van aanvallen op de API-server is het gebruik van geautoriseerde IP-bereiken. Geautoriseerde IP-adressen beperken de toegang tot het besturingsvlak van een openbaar AKS-cluster tot een bekende lijst met IP-adressen en CIDR's. Wanneer u deze optie gebruikt, wordt de API-server nog steeds openbaar weergegeven, maar is de toegang beperkt. Zie Beveiligde toegang tot de API-server met behulp van geautoriseerde IP-adresbereiken in Azure Kubernetes Service (AKS) voor meer informatie.

Met de volgende az aks update Azure CLI-opdracht worden IP-bereiken geautoriseerd:

az aks update \

--resource-group myResourceGroup \

--name myAKSCluster \

--api-server-authorized-ip-ranges 73.140.245.0/24

Overwegingen voor AKS-connectiviteit

Bij het overwegen van AKS-connectiviteit zijn er verschillende belangrijke overwegingen waarmee u rekening moet houden. Hier volgen enkele belangrijke punten waar u rekening mee moet houden:

- Een AKS-privécluster biedt verbeterde beveiliging en isolatie in vergelijking met geautoriseerde IP-adressen. Het is echter niet mogelijk om een bestaand openbaar AKS-cluster te converteren naar een privécluster. In plaats daarvan kunnen geautoriseerde IP-adressen worden ingeschakeld voor elk bestaand AKS-cluster.

- Geautoriseerde IP-bereiken kunnen niet worden toegepast op een privé-API-servereindpunt. Ze zijn alleen van toepassing op de openbare API-server.

- Privéclusters bieden geen ondersteuning voor door Azure DevOps gehoste agents. Het wordt aanbevolen om in plaats daarvan zelf-hostende agents te gebruiken.

- Om Azure Container Registry te laten functioneren met een privé-AKS-cluster, moet er een privékoppeling worden ingesteld voor het containerregister in het virtuele clusternetwerk. Peering kan ook tot stand worden gebracht tussen het virtuele Container Registry-netwerk en het virtuele netwerk van het privécluster.

- De beperkingen van de Azure Private Link-service zijn van toepassing op privéclusters.

- Als het privé-eindpunt in het klantsubnet van een privécluster wordt verwijderd of gewijzigd, werkt het cluster niet meer.

Medewerkers

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Belangrijkste auteurs:

- Paulo Salvatori | Principal Service Engineer

- Martin Gjoshevski | Senior Service Engineer

- Laura Nicolas | Senior Cloud Solution Architect

Andere Inzenders:

- Chad Kittel | Principal Software Engineer

- Ed Price | Senior Content Program Manager

- Theano Petersen | Technische schrijver

Als u niet-openbare LinkedIn-profielen wilt zien, meldt u zich aan bij LinkedIn.

Volgende stappen

- AKS voor Amazon EKS-professionals

- Kubernetes-identiteits- en toegangsbeheer

- Kubernetes-bewaking en logboekregistratie

- Opslagopties voor een Kubernetes-cluster

- Kostenbeheer voor Kubernetes

- Beheer van Kubernetes-knooppunten en -knooppuntgroepen

- Clusterbeheer

Verwante resources

De volgende verwijzingen bevatten koppelingen naar documentatie en automatiseringsvoorbeelden voor het implementeren van AKS-clusters met een beveiligde API:

- Een privé-AKS-cluster maken met een openbare DNS-zone

- Een privé-Azure Kubernetes Service-cluster maken met Terraform en Azure DevOps

- Een openbaar of privé Azure Kubernetes Service-cluster maken met Azure NAT Gateway en Azure-toepassing Gateway

- Privé-eindpunten gebruiken met een privé-AKS-cluster

- Inleiding tot Azure Private Link

- Inleiding tot beveiligde netwerkinfrastructuur met Azure-netwerkbeveiliging