Uw gegevens veilig gebruiken met de Azure AI Foundry Portal-speeltuin

Gebruik dit artikel voor meer informatie over het veilig gebruiken van de speeltuinchat van Azure AI Foundry op uw gegevens. De volgende secties bieden onze aanbevolen configuratie voor het beveiligen van uw gegevens en resources met behulp van op rollen gebaseerd toegangsbeheer van Microsoft Entra ID, een beheerd netwerk en privé-eindpunten. Het is raadzaam om openbare netwerktoegang uit te schakelen voor Azure OpenAI-resources, Azure AI Search-resources en opslagaccounts. Het gebruik van geselecteerde netwerken met IP-regels wordt niet ondersteund omdat de IP-adressen van de services dynamisch zijn.

Notitie

De instellingen voor beheerde virtuele netwerken van Azure AI Foundry zijn alleen van toepassing op de beheerde rekenresources van Azure AI Foundry, niet op PaaS-services (Platform as a Service), zoals Azure OpenAI of Azure AI Search. Wanneer u PaaS-services gebruikt, bestaat er geen risico op gegevensexfiltratie omdat de services worden beheerd door Microsoft.

De volgende tabel bevat een overzicht van de wijzigingen die in dit artikel zijn aangebracht:

| Configuraties | Standaardinstelling | Beveiligen | Opmerkingen |

|---|---|---|---|

| Gegevens die worden verzonden tussen services | Verzonden via het openbare netwerk | Verzonden via een particulier netwerk | Gegevens worden versleuteld verzonden via HTTPS, zelfs via het openbare netwerk. |

| Serviceverificatie | API-sleutels | Microsoft Entra ID | Iedereen met de API-sleutel kan zich verifiëren bij de service. Microsoft Entra ID biedt gedetailleerdere en robuuste verificatie. |

| Servicemachtigingen | API-sleutels | Op rollen gebaseerd toegangsbeheer | API-sleutels bieden volledige toegang tot de service. Op rollen gebaseerd toegangsbeheer biedt gedetailleerde toegang tot de service. |

| Netwerktoegang | Openbaar | Persoonlijk | Als u een particulier netwerk gebruikt, hebben entiteiten buiten het particuliere netwerk geen toegang tot resources die door het netwerk zijn beveiligd. |

Vereisten

Zorg ervoor dat de Azure AI Foundry-hub is geïmplementeerd met de op identiteit gebaseerde toegangsinstelling voor het opslagaccount. Deze configuratie is vereist voor het juiste toegangsbeheer en de juiste beveiliging van uw Azure AI Foundry Hub. U kunt deze configuratie controleren met behulp van een van de volgende methoden:

- Selecteer in Azure Portal de hub en selecteer vervolgens Instellingen, Eigenschappen en Opties. Controleer onder aan de pagina of het toegangstype opslagaccount is ingesteld op toegang op basis van identiteit.

- Als u implementeert met behulp van Azure Resource Manager- of Bicep-sjablonen, neemt u de

systemDatastoresAuthMode: 'identity'eigenschap op in uw implementatiesjabloon. - U moet bekend zijn met het gebruik van op rollen gebaseerd toegangsbeheer van Microsoft Entra ID om rollen toe te wijzen aan resources en gebruikers. Ga naar het artikel op basis van op rollen gebaseerd toegangsbeheer voor meer informatie.

Network Isolated Azure AI Foundry Hub configureren

Als u een nieuwe Azure AI Foundry-hub maakt, gebruikt u een van de volgende documenten om een hub met netwerkisolatie te maken:

- Een beveiligde Azure AI Foundry-hub maken in Azure Portal

- Een beveiligde Azure AI Foundry-hub maken met behulp van de Python SDK of Azure CLI

Als u een bestaande Azure AI Foundry-hub hebt die niet is geconfigureerd voor het gebruik van een beheerd netwerk, gebruikt u de volgende stappen om het te configureren voor het gebruik van een netwerk:

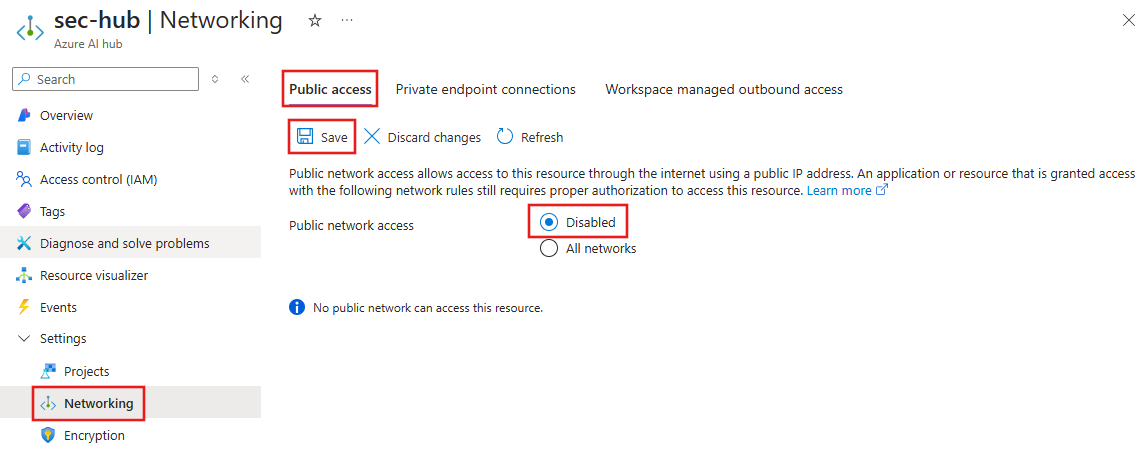

Selecteer in Azure Portal de hub en selecteer vervolgens Instellingen, Netwerken, Openbare toegang.

Als u openbare netwerktoegang voor de hub wilt uitschakelen, stelt u openbare netwerktoegang in op Uitgeschakeld. Selecteer Opslaan om de wijzigingen toe te passen.

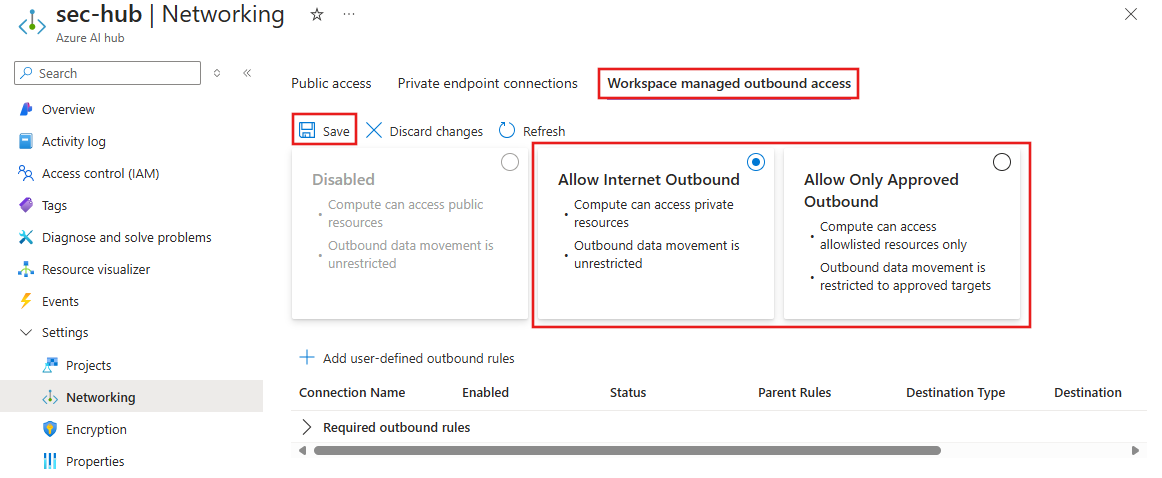

Selecteer Beheerde uitgaande toegang voor werkruimte en selecteer vervolgens de modus Internet uitgaand toestaan of Alleen goedgekeurde uitgaande netwerkisolatiemodus toestaan. Selecteer Opslaan om de wijzigingen toe te passen.

Resource voor Azure AI-services configureren

Afhankelijk van uw configuratie kunt u een Azure AI-servicesresource gebruiken die ook Azure OpenAI of een zelfstandige Azure OpenAI-resource bevat. Met de stappen in deze sectie configureert u een AI-servicesresource. Dezelfde stappen zijn van toepassing op een Azure OpenAI-resource.

Als u geen bestaande Azure AI-servicesresource hebt voor uw Azure AI Foundry-hub, maakt u er een.

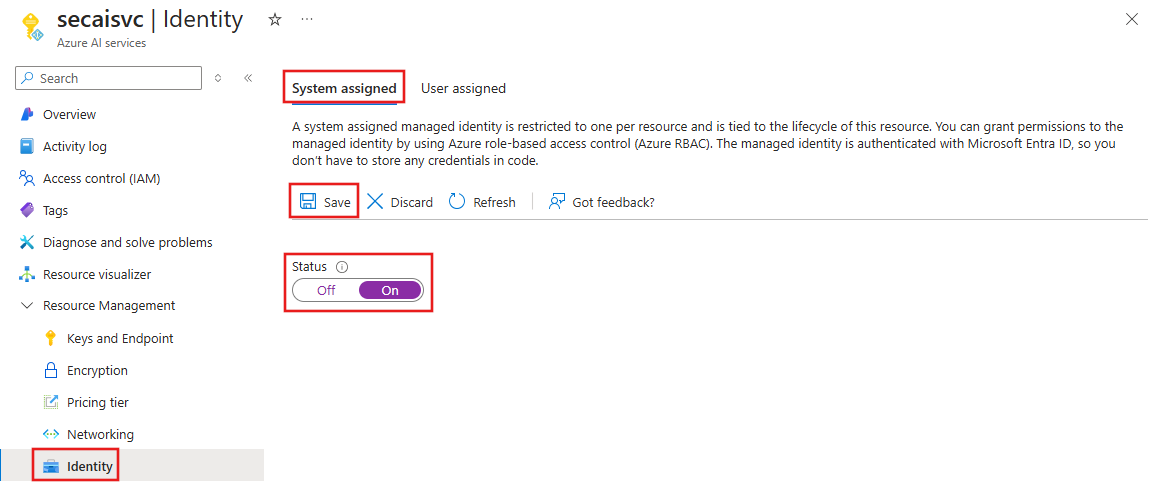

Selecteer in De Azure-portal de RESOURCE voor AI-services en selecteer vervolgens __Resource Beheer, Identiteit en Toegewezen systeem.

Als u een beheerde identiteit voor de AI-servicesresource wilt maken, stelt u de status in op Aan. Selecteer Opslaan om de wijzigingen toe te passen.

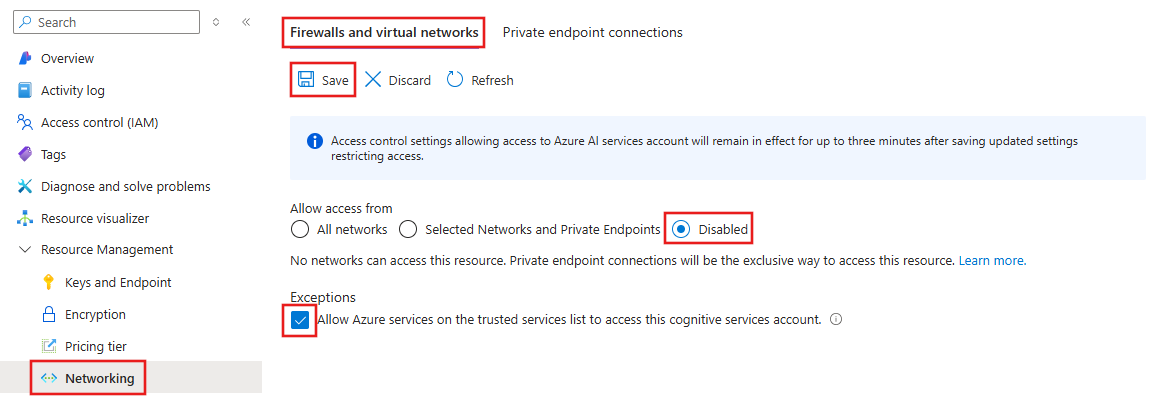

Als u openbare netwerktoegang wilt uitschakelen, selecteert u Netwerken, Firewalls en virtuele netwerken en stelt u vervolgens Toegang toestaan van in Uitgeschakeld. Zorg er onder Uitzonderingen voor dat Azure-services in de lijst met vertrouwde services zijn ingeschakeld. Selecteer Opslaan om de wijzigingen toe te passen.

Als u een privé-eindpunt wilt maken voor de AI-servicesresource, selecteert u Netwerken, Privé-eindpuntverbindingen en selecteert u vervolgens + Privé-eindpunt. Dit privé-eindpunt wordt gebruikt om clients in uw virtuele Azure-netwerk veilig te laten communiceren met de AI-servicesresource. Raadpleeg het artikel Privé-eindpunten gebruiken voor meer informatie over het gebruik van privé-eindpunten met Azure AI-services.

- Voer op het tabblad Basisinformatie een unieke naam in voor het privé-eindpunt, de netwerkinterface en selecteer de regio waarin u het privé-eindpunt wilt maken.

- Accepteer op het tabblad Resource de doelsubresource van het account.

- Selecteer op het tabblad Virtueel netwerk het virtuele Azure-netwerk waarmee het privé-eindpunt verbinding maakt. Dit netwerk moet hetzelfde zijn waarmee uw clients verbinding maken en waarmee de Azure AI Foundry-hub een privé-eindpuntverbinding heeft.

- Selecteer op het tabblad DNS de standaardinstellingen voor de DNS-instellingen.

- Ga door naar het tabblad Controleren en maken en selecteer Vervolgens Maken om het privé-eindpunt te maken.

Momenteel kunt u lokale verificatie (gedeelde sleutels) niet uitschakelen voor Azure AI-services via Azure Portal. In plaats daarvan kunt u de volgende Azure PowerShell-cmdlet gebruiken:

Set-AzCognitiveServicesAccount -resourceGroupName "resourceGroupName" -name "AIServicesAccountName" -disableLocalAuth $trueGa naar het artikel Lokale verificatie uitschakelen in Azure AI-services voor meer informatie.

Azure AI Search configureren

U kunt overwegen om een Azure AI Search-index te gebruiken wanneer u het volgende wilt doen:

- Pas het proces voor het maken van de index aan.

- Gebruik een index die eerder is gemaakt, opnieuw door gegevens uit andere gegevensbronnen op te nemen.

Als u een bestaande index wilt gebruiken, moet deze ten minste één doorzoekbaar veld hebben. Zorg ervoor dat ten minste één geldige vectorkolom is toegewezen wanneer u vectorzoekopdrachten gebruikt.

Belangrijk

De informatie in deze sectie is alleen van toepassing op het beveiligen van de Azure AI Search-resource voor gebruik met Azure AI Foundry. Als u Azure AI Search voor andere doeleinden gebruikt, moet u mogelijk aanvullende instellingen configureren. Raadpleeg de volgende artikelen voor verwante informatie over het configureren van Azure AI Search:

Als u geen bestaande Azure AI Search-resource voor uw Azure AI Foundry-hub hebt, maakt u er een.

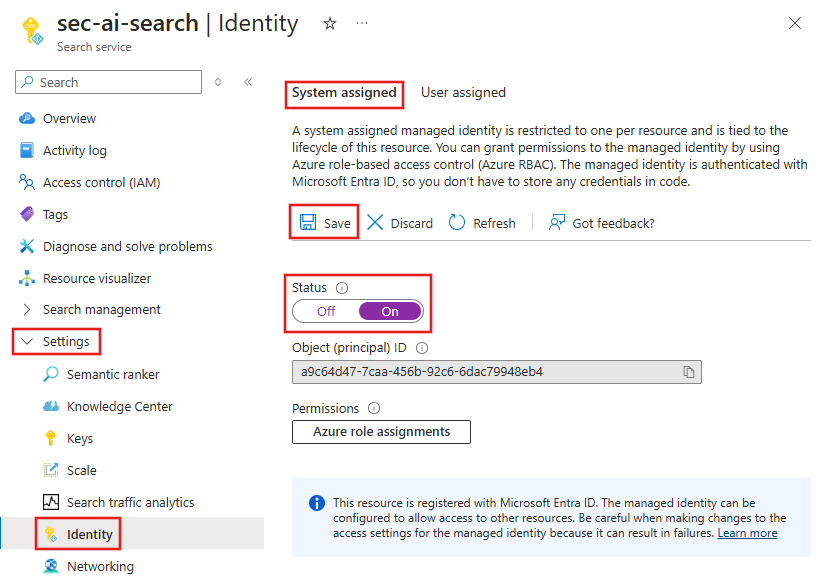

Selecteer in Azure Portal de AI Search-resource en selecteer vervolgens Instellingen, Identiteit en Toegewezen systeem.

Als u een beheerde identiteit voor de AI Search-resource wilt maken, stelt u de status in op Aan. Selecteer Opslaan om de wijzigingen toe te passen.

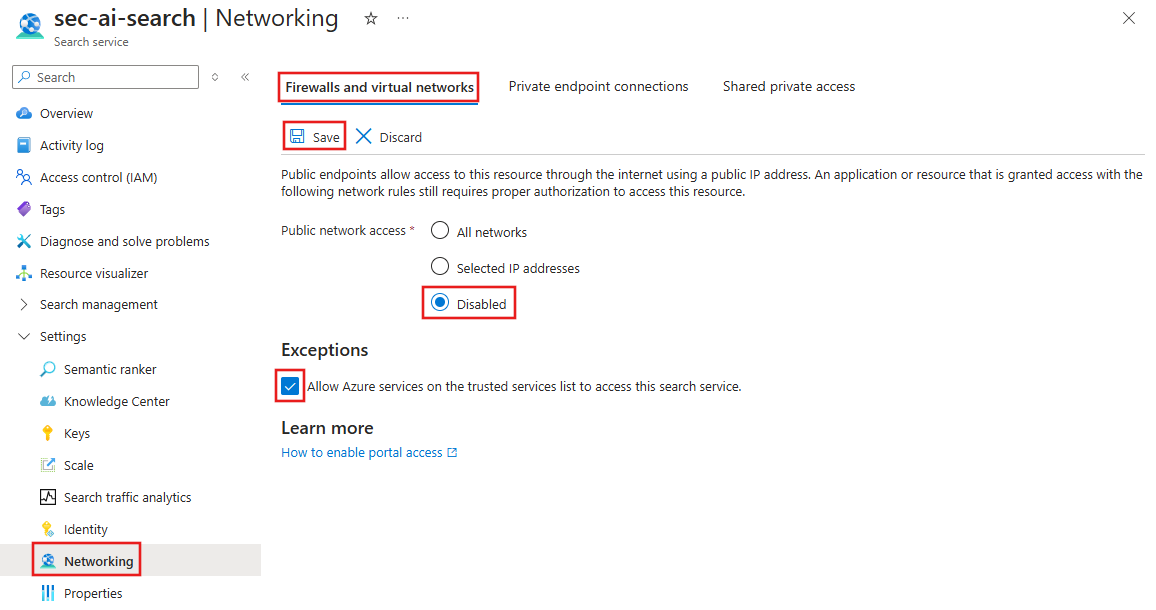

Als u openbare netwerktoegang wilt uitschakelen, selecteert u Instellingen, Netwerken en Firewalls en virtuele netwerken. Stel openbare netwerktoegang in opUitgeschakeld. Zorg er onder Uitzonderingen voor dat Azure-services in de lijst met vertrouwde services zijn ingeschakeld. Selecteer Opslaan om de wijzigingen toe te passen.

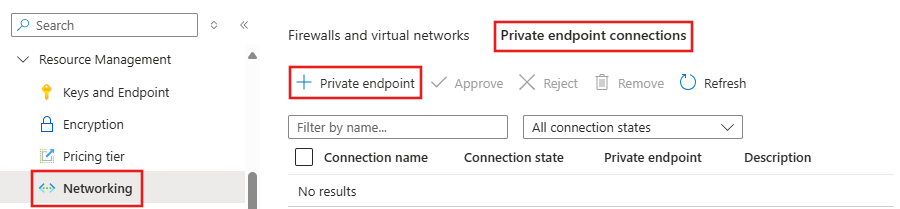

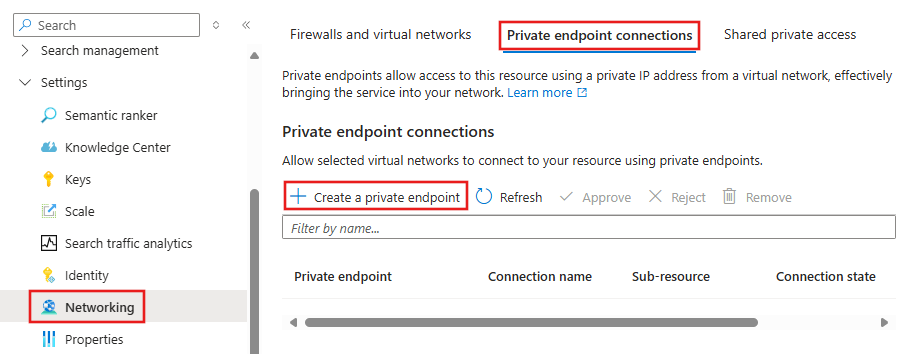

Als u een privé-eindpunt wilt maken voor de AI Search-resource, selecteert u Netwerken, Privé-eindpuntverbindingen en selecteert u vervolgens + Een privé-eindpunt maken.

- Voer op het tabblad Basisinformatie een unieke naam in voor het privé-eindpunt, de netwerkinterface en selecteer de regio waarin u het privé-eindpunt wilt maken.

- Selecteer op het tabblad Resource het abonnement dat de resource bevat, stel het resourcetype in op Microsoft.Search/searchServices en selecteer de Azure AI Search-resource. De enige beschikbare subresource is searchService.

- Selecteer op het tabblad Virtueel netwerk het virtuele Azure-netwerk waarmee het privé-eindpunt verbinding maakt. Dit netwerk moet hetzelfde zijn waarmee uw clients verbinding maken en waarmee de Azure AI Foundry-hub een privé-eindpuntverbinding heeft.

- Selecteer op het tabblad DNS de standaardinstellingen voor de DNS-instellingen.

- Ga door naar het tabblad Controleren en maken en selecteer Vervolgens Maken om het privé-eindpunt te maken.

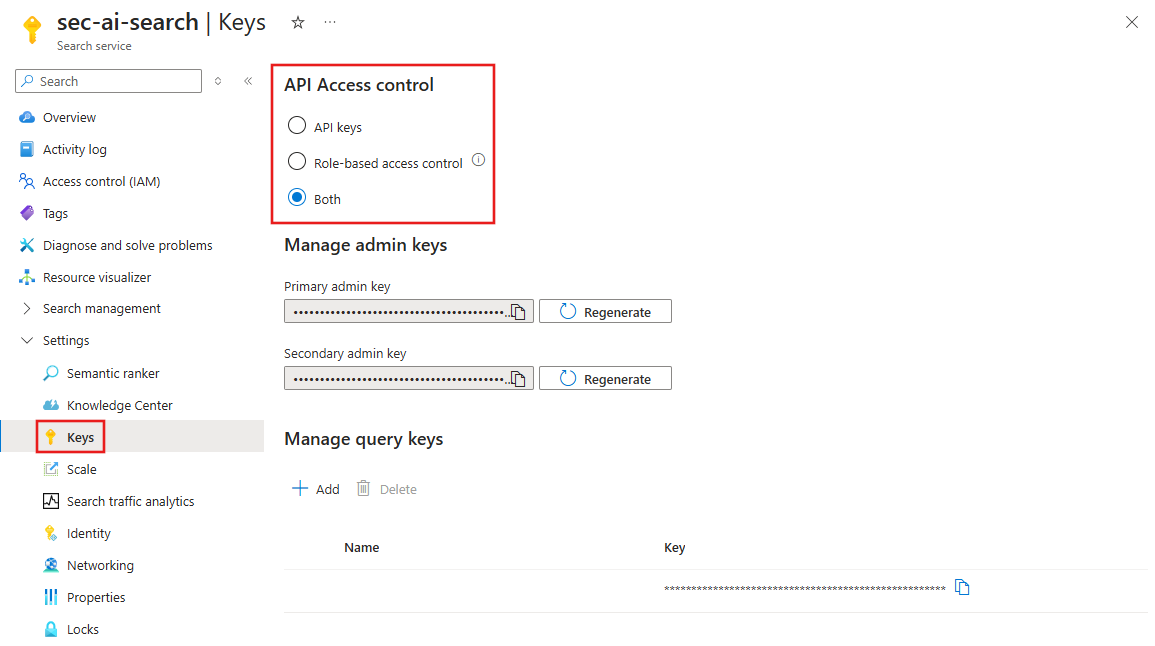

Als u API-toegang wilt inschakelen op basis van op rollen gebaseerd toegangsbeheer, selecteert u Instellingen, Sleutels en stelt u VERVOLGENS API-toegangsbeheer in op rollen gebaseerd toegangsbeheer of Beide. Selecteer _Ja om de wijzigingen toe te passen.

Notitie

Selecteer Beide als u andere services hebt die gebruikmaken van een sleutel voor toegang tot Azure AI Search. Selecteer op rollen gebaseerd toegangsbeheer om toegang op basis van sleutels uit te schakelen.

Azure Storage configureren (alleen opname)

Als u Azure Storage gebruikt voor het opnamescenario met de azure AI Foundry Portal-speeltuin, moet u uw Azure Storage-account configureren.

Een opslagaccountresource maken

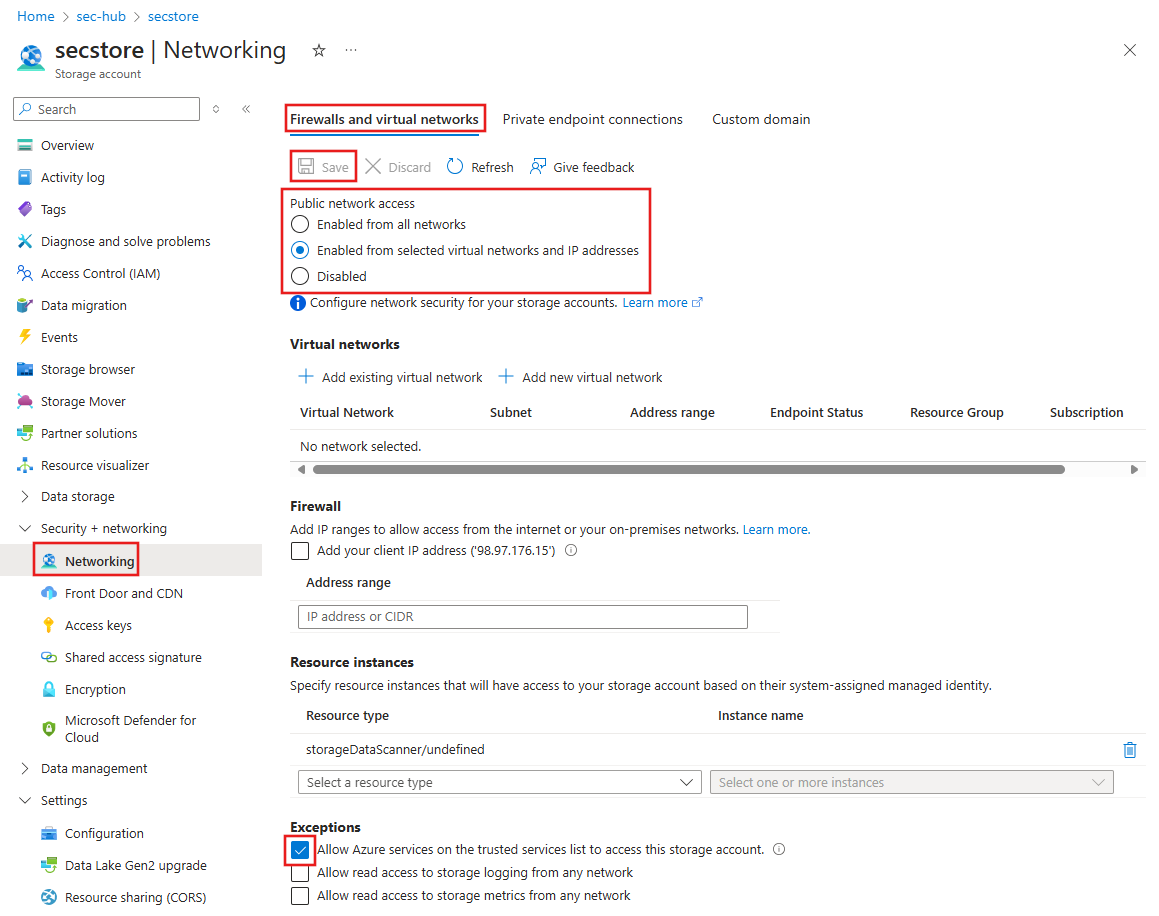

Selecteer in Azure Portal de resource voor het opslagaccount en selecteer vervolgens Beveiliging en netwerken, netwerken en firewalls en virtuele netwerken.

Als u openbare netwerktoegang wilt uitschakelen en toegang wilt toestaan vanuit vertrouwde services, stelt u openbare netwerktoegang in op Ingeschakeld vanuit geselecteerde virtuele netwerken en IP-adressen. Zorg er onder Uitzonderingen voor dat Azure-services in de lijst met vertrouwde services zijn ingeschakeld.

Stel openbare netwerktoegang in opUitgeschakeld en selecteer Opslaan om de wijzigingen toe te passen. De configuratie voor het toestaan van toegang vanuit vertrouwde services is nog steeds ingeschakeld.

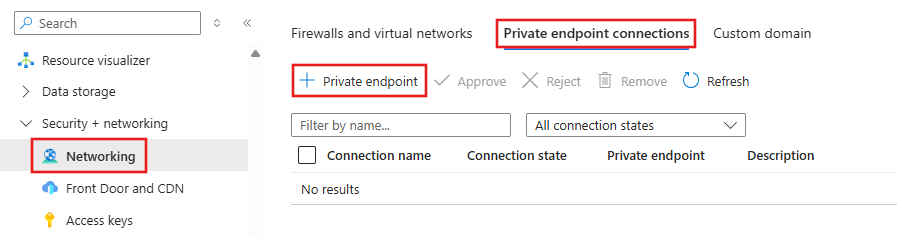

Als u een privé-eindpunt voor Azure Storage wilt maken, selecteert u Netwerken, Privé-eindpuntverbindingen en selecteert u vervolgens + Privé-eindpunt.

- Voer op het tabblad Basisinformatie een unieke naam in voor het privé-eindpunt, de netwerkinterface en selecteer de regio waarin u het privé-eindpunt wilt maken.

- Stel op het tabblad Resource de subresource Doel in op blob.

- Selecteer op het tabblad Virtueel netwerk het virtuele Azure-netwerk waarmee het privé-eindpunt verbinding maakt. Dit netwerk moet hetzelfde zijn waarmee uw clients verbinding maken en waarmee de Azure AI Foundry-hub een privé-eindpuntverbinding heeft.

- Selecteer op het tabblad DNS de standaardinstellingen voor de DNS-instellingen.

- Ga door naar het tabblad Controleren en maken en selecteer Vervolgens Maken om het privé-eindpunt te maken.

Herhaal de vorige stap om een privé-eindpunt te maken, maar deze keer stelt u de doelsubresource in op het bestand. Met het vorige privé-eindpunt is beveiligde communicatie naar blobopslag toegestaan. Met dit privé-eindpunt kan beveiligde communicatie naar bestandsopslag worden toegestaan.

Als u lokale verificatie (gedeelde sleutel) wilt uitschakelen voor opslag, selecteert u Configuratie onder Instellingen. Stel Toegang tot de sleutel van het opslagaccount toestaan in op Uitgeschakeld en selecteer Opslaan om de wijzigingen toe te passen. Ga voor meer informatie naar het artikel Autorisatie voorkomen met gedeelde sleutels .

Azure Key Vault configureren

Azure AI Foundry maakt gebruik van Azure Key Vault om geheimen veilig op te slaan en te beheren. Gebruik de volgende stappen om toegang tot de sleutelkluis vanuit vertrouwde services toe te staan.

Notitie

Bij deze stappen wordt ervan uitgegaan dat de sleutelkluis al is geconfigureerd voor netwerkisolatie bij het maken van uw Azure AI Foundry Hub.

- Selecteer in Azure Portal de Key Vault-resource en selecteer vervolgens Instellingen, Netwerken en Firewalls en virtuele netwerken.

- Controleer in de sectie Uitzondering van de pagina of Vertrouwde Microsoft-services toestaan om firewall te omzeilen is ingeschakeld.

Verbindingen configureren voor het gebruik van Microsoft Entra-id

Verbindingen van Azure AI Foundry met Azure AI-services en Azure AI Search moeten Microsoft Entra ID gebruiken voor beveiligde toegang. Verbindingen worden gemaakt vanuit Azure AI Foundry in plaats van Azure Portal.

Belangrijk

Het gebruik van Microsoft Entra ID met Azure AI Search is momenteel een preview-functie. Ga naar het artikel Verbindingen toevoegen voor meer informatie over verbindingen.

- selecteer Verbindingen in Azure AI Foundry. Als u bestaande verbindingen met de resources hebt, kunt u de verbinding selecteren en vervolgens het potloodpictogram selecteren in de sectie Details van Access om de verbinding bij te werken. Stel het veld Verificatie in op Microsoft Entra-id en selecteer Vervolgens Bijwerken.

- Als u een nieuwe verbinding wilt maken, selecteert u + Nieuwe verbinding en selecteert u vervolgens het resourcetype. Blader naar de resource of voer de vereiste gegevens in en stel vervolgens verificatie in op Microsoft Entra-id. Selecteer Verbinding toevoegen om de verbinding te maken.

Herhaal deze stappen voor elke resource waarmee u verbinding wilt maken met behulp van Microsoft Entra-id.

Rollen toewijzen aan resources en gebruikers

De services moeten elkaar machtigen voor toegang tot de verbonden resources. De beheerder die de configuratie uitvoert, moet de rol Eigenaar voor deze resources hebben om roltoewijzingen toe te voegen. De volgende tabel bevat de vereiste roltoewijzingen voor elke resource. De kolom Toegewezen gebruiker verwijst naar de door het systeem toegewezen beheerde identiteit van de vermelde resource. De kolom Resource verwijst naar de resource waartoe de toegewezen gebruiker toegang moet hebben. Azure AI Search heeft bijvoorbeeld een door het systeem toegewezen beheerde identiteit waaraan de rol Inzender voor opslagblobgegevens voor het Azure Storage-account moet worden toegewezen.

| Bron | Rol | Gevolmachtigde | Beschrijving |

|---|---|---|---|

| Azure AI Search | Inzender voor zoekindexgegevens | Azure AI-services/OpenAI | Lees-schrijftoegang tot inhoud in indexen. Importeer, vernieuw of voer een query uit op de verzameling documenten van een index. Alleen gebruikt voor opname- en deductiescenario's. |

| Azure AI Search | Zoekindexgegevenslezer | Azure AI-services/OpenAI | Deductieservice voert een query uit op de gegevens uit de index. Alleen gebruikt voor deductiescenario's. |

| Azure AI Search | Inzender voor zoekservice | Azure AI-services/OpenAI | Lees-schrijftoegang tot objectdefinities (indexen, aliassen, synoniemenkaarten, indexeerfuncties, gegevensbronnen en vaardighedensets). Deductieservice voert een query uit op het indexschema voor automatisch toewijzen van velden. De gegevensopnameservice maakt index, gegevensbronnen, vaardighedenset, indexeerfunctie en voert query's uit op de status van de indexeerfunctie. |

| Azure AI-services/OpenAI | Cognitive Services-inzender | Azure AI Search | Hiermee staat u toe dat Zoeken AI Services-resource maakt, leest en bijwerkt. |

| Azure AI-services/OpenAI | Cognitive Services OpenAI-inzender | Azure AI Search | De mogelijkheid zoeken toestaan om tekst af te stemmen, te implementeren en te genereren |

| Azure-opslagaccount | Inzender voor opslagblobgegevens | Azure AI Search | Leest blob en schrijft kennisarchief. |

| Azure-opslagaccount | Inzender voor opslagblobgegevens | Azure AI-services/OpenAI | Leest uit de invoercontainer en schrijft het voorverwerkingsresultaat naar de uitvoercontainer. |

| Privé-eindpunt van Azure Blob Storage | Lezer | Azure AI Foundry-project | Voor uw Azure AI Foundry-project met beheerd netwerk ingeschakeld voor toegang tot Blob-opslag in een beperkte netwerkomgeving |

| Azure OpenAI-resource voor chatmodel | Cognitive Services OpenAI-gebruiker | Azure OpenAI-resource voor het insluiten van model | [Optioneel] Alleen vereist als u twee Azure OpenAI-resources gebruikt om te communiceren. |

Notitie

De Gebruikersrol Cognitive Services OpenAI is alleen vereist als u twee Azure OpenAI-resources gebruikt: één voor uw chatmodel en één voor uw insluitmodel. Als dit van toepassing is, schakelt u Vertrouwde services in en zorgt u ervoor dat de verbinding voor uw insluitmodel voor uw Azure OpenAI-resource EntraID is ingeschakeld.

Rollen toewijzen aan ontwikkelaars

Als u wilt dat uw ontwikkelaars deze resources kunnen gebruiken om toepassingen te bouwen, wijst u de volgende rollen toe aan de identiteit van uw ontwikkelaar in Microsoft Entra-id. Wijs bijvoorbeeld de rol Inzender voor zoekservices toe aan de Microsoft Entra-id van de ontwikkelaar voor de Azure AI Search-resource.

| Bron | Rol | Gevolmachtigde | Beschrijving |

|---|---|---|---|

| Azure AI Search | Inzender voor zoekservices | Microsoft Entra-id van ontwikkelaars | API-sleutels vermelden om indexen weer te geven vanuit de Azure AI Foundry-portal. |

| Azure AI Search | Inzender voor zoekindexgegevens | Microsoft Entra-id van ontwikkelaars | Vereist voor het indexeringsscenario. |

| Azure AI-services/OpenAI | Cognitive Services OpenAI-inzender | Microsoft Entra-id van ontwikkelaars | Roep de openbare opname-API aan vanuit de Azure AI Foundry-portal. |

| Azure AI-services/OpenAI | Cognitive Services-inzender | Microsoft Entra-id van ontwikkelaars | Api-sleutels weergeven vanuit de Azure AI Foundry-portal. |

| Azure AI-services/OpenAI | Inzender | Microsoft Entra-id van ontwikkelaars | Hiermee kunt u oproepen naar het besturingsvlak uitvoeren. |

| Azure-opslagaccount | Inzender | Microsoft Entra-id van ontwikkelaars | Maak een lijst met SAS voor het uploaden van bestanden vanuit de Azure AI Foundry-portal. |

| Azure-opslagaccount | Inzender voor opslagblobgegevens | Microsoft Entra-id van ontwikkelaars | Nodig voor ontwikkelaars om blobopslag te lezen en te schrijven. |

| Azure-opslagaccount | Inzender met bevoegdheid voor opslagbestandsgegevens | Microsoft Entra-id van ontwikkelaars | Nodig om toegang te krijgen tot de bestandsshare in de opslag voor promptstroomgegevens. |

| De resourcegroep of het Azure-abonnement waarin de ontwikkelaar de web-app moet implementeren | Inzender | Microsoft Entra-id van ontwikkelaars | Implementeer een web-app in het Azure-abonnement van de ontwikkelaar. |

Uw gegevens gebruiken in de Azure AI Foundry-portal

De gegevens die u aan Azure AI Foundry toevoegt, worden nu beveiligd met het geïsoleerde netwerk dat wordt geleverd door uw Azure AI Foundry-hub en -project. Voor een voorbeeld van het gebruik van gegevens gaat u naar de zelfstudie copilot bouwen en beantwoorden.

Web-apps implementeren

Ga naar het artikel Azure OpenAI gebruiken voor uw gegevens voor informatie over het configureren van web-app-implementaties.

Beperkingen

Wanneer u de chatspeeltuin gebruikt in azure AI Foundry Portal, navigeert u niet naar een ander tabblad in Studio. Als u naar een ander tabblad navigeert, moet u uw gegevens verwijderen en deze vervolgens weer toevoegen wanneer u terugkeert naar het tabblad Chat.