OpenVPN Connect 3.x-client configureren voor P2S-certificaatverificatieverbindingen - Windows

Als uw punt-naar-site-VPN-gateway (P2S) is geconfigureerd voor het gebruik van OpenVPN en certificaatverificatie, kunt u verbinding maken met uw virtuele netwerk met behulp van de OpenVPN-client. In dit artikel wordt u begeleid bij de stappen voor het configureren van de OpenVPN Connect-client 3.x en het maken van verbinding met uw virtuele netwerk. Er zijn enkele configuratieverschillen tussen de OpenVPN 2.x-client en de OpenVPN Connect 3.x-client. Dit artikel is gericht op de OpenVPN Connect 3.x-client.

Voordat u begint

Controleer voordat u begint met de stappen voor clientconfiguratie of u het juiste artikel over vpn-clientconfiguratie gebruikt. In de volgende tabel ziet u de configuratieartikelen die beschikbaar zijn voor punt-naar-site VPN-clients voor VPN Gateway. De stappen verschillen, afhankelijk van het verificatietype, het tunneltype en het client-besturingssysteem.

| Verificatiemethode | Tunneltype | Clientbesturingssysteem | VPN-client |

|---|---|---|---|

| Certificaat | |||

| IKEv2, SSTP | Windows | Systeemeigen VPN-client | |

| IKEv2 | macOS | Systeemeigen VPN-client | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Azure VPN-client OpenVPN-clientversie 2.x OpenVPN-clientversie 3.x |

|

| OpenVPN | macOS | OpenVPN-client | |

| OpenVPN | iOS | OpenVPN-client | |

| OpenVPN | Linux |

Azure VPN-client OpenVPN-client |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN-client | |

| OpenVPN | macOS | Azure VPN-client | |

| OpenVPN | Linux | Azure VPN-client |

Notitie

De OpenVPN-client wordt onafhankelijk beheerd en niet onder het beheer van Microsoft. Dit betekent dat Microsoft niet toezicht houdt op de code, builds, roadmap of juridische aspecten. Als klanten fouten of problemen met de OpenVPN-client tegenkomen, moeten ze rechtstreeks contact opnemen met de ondersteuning van OpenVPN Inc. De richtlijnen in dit artikel worden 'as is' verstrekt en zijn niet gevalideerd door OpenVPN Inc. Ze zijn bedoeld om klanten te helpen die al bekend zijn met de client en deze willen gebruiken om verbinding te maken met de Azure VPN-gateway in een punt-naar-site-VPN-installatie.

Vereisten

In dit artikel wordt ervan uitgegaan dat u de volgende vereisten al hebt uitgevoerd:

- U hebt uw VPN-gateway gemaakt en geconfigureerd voor punt-naar-site-certificaatverificatie en het Type OpenVPN-tunnel. Zie Serverinstellingen configureren voor P2S VPN Gateway-verbindingen- certificaatverificatie voor stappen.

- U hebt de configuratiebestanden van de VPN-client gegenereerd en gedownload. Zie Configuratiebestanden voor VPN-clientprofielen genereren voor stappen.

- U kunt clientcertificaten genereren of de juiste clientcertificaten verkrijgen die nodig zijn voor verificatie.

Connectiviteitsvereisten

Als u verbinding wilt maken met Azure met behulp van de OpenVPN Connect 3.x-client met behulp van certificaatverificatie, vereist elke clientcomputer die verbinding maakt de volgende items:

- De OpenVPN Connect-clientsoftware moet op elke clientcomputer worden geïnstalleerd en geconfigureerd.

- De clientcomputer moet een clientcertificaat hebben dat lokaal is geïnstalleerd.

- Als uw certificaatketen een tussenliggend certificaat bevat, raadpleegt u eerst de sectie Tussenliggende certificaten om te controleren of de configuratie van uw P2S VPN-gateway is ingesteld ter ondersteuning van deze certificaatketen. Het verificatiegedrag van certificaten voor 3.x-clients verschilt van eerdere versies, waarbij u het tussenliggende certificaat in het clientprofiel kunt opgeven.

Workflow

De werkstroom voor dit artikel is:

- Genereer en installeer clientcertificaten als u dit nog niet hebt gedaan.

- Bekijk de configuratiebestanden van het VPN-clientprofiel in het configuratiepakket voor het VPN-clientprofiel dat u hebt gegenereerd.

- Configureer de OpenVPN Connect-client.

- Verbinding maken met Azure.

Clientcertificaten genereren en installeren

Voor certificaatverificatie moet een clientcertificaat op elke clientcomputer worden geïnstalleerd. Het clientcertificaat dat u wilt gebruiken, moet worden geëxporteerd met de persoonlijke sleutel en moet alle certificaten in het certificeringspad bevatten. Daarnaast moet u voor sommige configuraties ook informatie over het basiscertificaat installeren.

In veel gevallen kunt u het clientcertificaat rechtstreeks op de clientcomputer installeren door te dubbelklikken. Voor sommige OpenVPN-clientconfiguraties moet u mogelijk informatie extraheren uit het clientcertificaat om de configuratie te voltooien.

- Zie Punt-naar-site voor informatie over het werken met certificaten : Certificaten genereren.

- Als u een geïnstalleerd clientcertificaat wilt weergeven, opent u Gebruikerscertificaten beheren. Het clientcertificaat wordt geïnstalleerd in Current User\Personal\Certificates.

Het clientcertificaat installeren

Elke computer heeft een clientcertificaat nodig om te verifiëren. Als het clientcertificaat nog niet op de lokale computer is geïnstalleerd, kunt u het installeren met behulp van de volgende stappen:

- Zoek het clientcertificaat. Zie Clientcertificaten installeren voor meer informatie over clientcertificaten.

- Installeer het clientcertificaat. Normaal gesproken kunt u een certificaat installeren door te dubbelklikken op het certificaatbestand en een wachtwoord op te geven (indien nodig).

- Verderop in deze oefening gebruikt u ook het clientcertificaat om de instellingen voor het OpenVPN Connect-clientprofiel te configureren.

Configuratiebestanden weergeven

Het configuratiepakket voor het VPN-clientprofiel bevat specifieke mappen. De bestanden in de mappen bevatten de instellingen die nodig zijn om het VPN-clientprofiel op de clientcomputer te configureren. De bestanden en de instellingen die ze bevatten, zijn specifiek voor de VPN-gateway en het type verificatie en tunnel dat uw VPN-gateway is geconfigureerd voor gebruik.

Zoek het configuratiepakket voor het VPN-clientprofiel dat u hebt gegenereerd en pak het uit. Voor certificaatverificatie en OpenVPN ziet u de map OpenVPN . Als u de map niet ziet, controleert u de volgende items:

- Controleer of uw VPN-gateway is geconfigureerd voor het gebruik van het Type OpenVPN-tunnel.

- Als u Microsoft Entra ID-verificatie gebruikt, hebt u mogelijk geen OpenVPN-map. Zie in plaats daarvan het configuratieartikel voor Microsoft Entra-id's .

De client configureren

Download en installeer de OpenVPN-client versie 3.x van de officiële OpenVPN-website.

Zoek het configuratiepakket voor het VPN-clientprofiel dat u hebt gegenereerd en gedownload naar uw computer. Pak het pakket uit. Ga naar de map OpenVPN en open het configuratiebestand vpnconfig.ovpn met Behulp van Kladblok.

Zoek vervolgens het onderliggende certificaat dat u hebt gemaakt. Als u het certificaat niet hebt, gebruikt u een van de volgende koppelingen om het certificaat te exporteren. In de volgende stap gebruikt u de certificaatgegevens.

Pak de persoonlijke sleutel en de base64-vingerafdruk uit het .pfx-bestand uit het onderliggende certificaat. Er zijn meerdere manieren om dit te doen. Het gebruik van OpenSSL op uw computer is één manier. Het profileinfo.txt-bestand bevat de persoonlijke sleutel en de vingerafdruk voor de CA en het clientcertificaat. Zorg ervoor dat u de vingerafdruk van het clientcertificaat gebruikt.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Schakel over naar het vpnconfig.ovpn-bestand dat u hebt geopend in Kladblok. Vul de sectie tussen

<cert>en</cert>het ophalen van de waarden voor$CLIENT_CERTIFICATEen$ROOT_CERTIFICATEzoals wordt weergegeven in het volgende voorbeeld.# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENT_CERTIFICATE $ROOT_CERTIFICATE </cert>- Open profileinfo.txt uit de vorige stap in Kladblok. U kunt elk certificaat identificeren door naar de

subject=regel te kijken. Als uw onderliggende certificaat bijvoorbeeld P2SChildCert wordt genoemd, is uw clientcertificaat na hetsubject=CN = P2SChildCertkenmerk. - Kopieer voor elk certificaat in de keten de tekst (inclusief en tussen) '-----BEGIN CERTIFICATE-----' en '-----END CERTIFICATE-----'.

- Open profileinfo.txt uit de vorige stap in Kladblok. U kunt elk certificaat identificeren door naar de

Open de profileinfo.txt in Kladblok. Als u de persoonlijke sleutel wilt ophalen, selecteert u de tekst (inclusief en tussen) "-----BEGIN PRIVATE KEY-----" en "-----END PRIVATE KEY-----" en kopieert u deze.

Ga terug naar het bestand vpnconfig.ovpn in Kladblok en zoek deze sectie. Plak de persoonlijke sleutel die alles tussen en

<key>en</key>vervangt.# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Markeer de regel 'log openvpn.log'. Als er geen commentaar wordt toegevoegd, meldt de OpenVPN-client dat het logboek geen ondersteunde optie meer is. Zie het voorbeeld van het gebruikersprofiel voor een voorbeeld van het commentaar van de logboekregel. Nadat u de logboekregel hebt uitgecommentarieert, hebt u nog steeds toegang tot logboeken via de OpenVPN-clientinterface. Klik op het logboekpictogram in de rechterbovenhoek van de clientgebruikersinterface om toegang te krijgen. Microsoft raadt klanten aan om de documentatie voor OpenVPN Connect te controleren op de locatie van het logboekbestand, omdat logboekregistratie wordt beheerd door de OpenVPN-client.

Wijzig geen andere velden. Gebruik de ingevulde configuratie in de clientinvoer om verbinding te maken met de VPN.

Importeer het bestand vpnconfig.ovpn in de OpenVPN-client.

Klik met de rechtermuisknop op het OpenVPN-pictogram in het systeemvak en klik op Verbinden.

Voorbeeld van gebruikersprofiel

In het volgende voorbeeld ziet u een configuratiebestand voor gebruikersprofielen voor 3.x OpenVPN Connect-clients. In dit voorbeeld ziet u het logboekbestand dat is gemarkeerd en de optie ping-restart 0 toegevoegd om periodieke opnieuw verbinding te voorkomen omdat er geen verkeer naar de client wordt verzonden.

client

remote <vpnGatewayname>.ln.vpn.azure.com 443

verify-x509-name <IdGateway>.ln.vpn.azure.com name

remote-cert-tls server

dev tun

proto tcp

resolv-retry infinite

nobind

auth SHA256

cipher AES-256-GCM

persist-key

persist-tun

tls-timeout 30

tls-version-min 1.2

key-direction 1

#log openvpn.log

#inactive 0

ping-restart 0

verb 3

# P2S CA root certificate

<ca>

-----BEGIN CERTIFICATE-----

……

……..

……..

……..

-----END CERTIFICATE-----

</ca>

# Pre Shared Key

<tls-auth>

-----BEGIN OpenVPN Static key V1-----

……..

……..

……..

-----END OpenVPN Static key V1-----

</tls-auth>

# P2S client certificate

# Please fill this field with a PEM formatted client certificate

# Alternatively, configure 'cert PATH_TO_CLIENT_CERT' to use input from a PEM certificate file.

<cert>

-----BEGIN CERTIFICATE-----

……..

……..

……..

-----END CERTIFICATE-----

</cert>

# P2S client certificate private key

# Please fill this field with a PEM formatted private key of the client certificate.

# Alternatively, configure 'key PATH_TO_CLIENT_KEY' to use input from a PEM key file.

<key>

-----BEGIN PRIVATE KEY-----

……..

……..

……..

-----END PRIVATE KEY-----

</key>

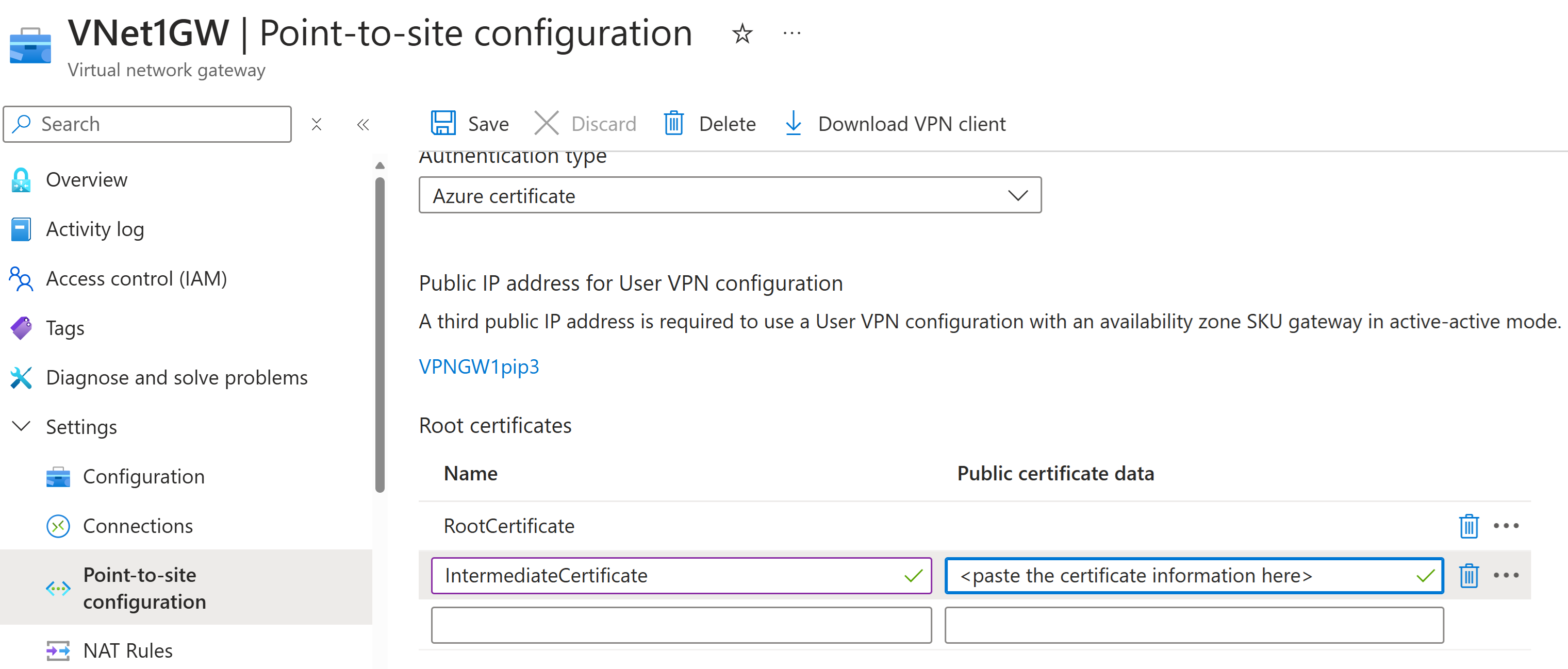

Tussenliggende certificaten

Als uw certificaatketen tussenliggende certificaten bevat, moet u de tussenliggende certificaten uploaden naar de Azure VPN-gateway. Dit is de voorkeursmethode die u wilt gebruiken, ongeacht de VPN-client waaruit u verbinding wilt maken. In eerdere versies kunt u tussenliggende certificaten opgeven in het gebruikersprofiel. Dit wordt niet meer ondersteund in OpenVPN Connect-clientversie 3.x.

Wanneer u met tussenliggende certificaten werkt, moet het tussenliggende certificaat worden geüpload na het basiscertificaat.

Opnieuw verbinding maken

Als u regelmatig opnieuw verbinding maakt omdat er geen verkeer naar de client wordt verzonden, kunt u de optie ping-restart 0 toevoegen aan het profiel om te voorkomen dat de verbinding wordt verbroken. Dit wordt als volgt beschreven in de OpenVPN Connect-documentatie: --ping-restart n Similar to --ping-exit, but trigger a SIGUSR1 restart after n seconds pass without reception of a ping or other packet from remote.

Zie het voorbeeld van het gebruikersprofiel voor een voorbeeld van het toevoegen van deze optie.

Volgende stappen

Volg de aanvullende server- of verbindingsinstellingen op. Zie de stappen voor punt-naar-site-configuratie.