P2S-gebruikers-VPN configureren voor Microsoft Entra ID-verificatie : door Microsoft geregistreerde app

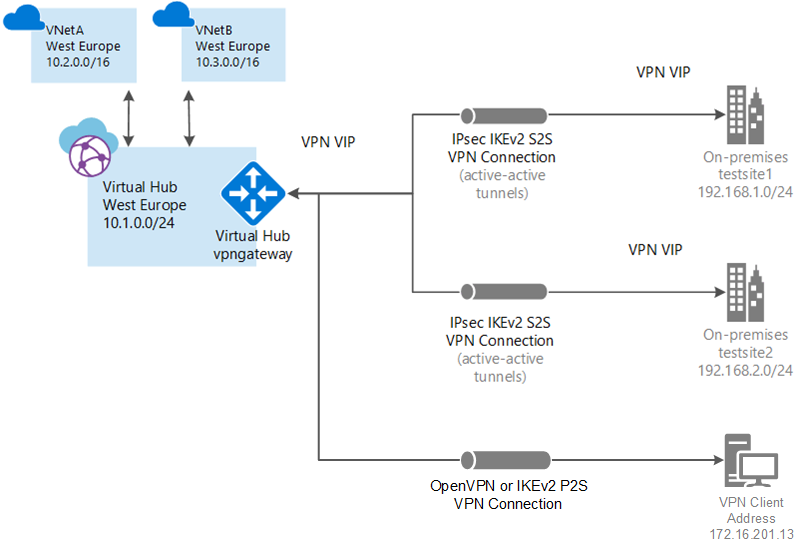

Dit artikel helpt u bij het configureren van een punt-naar-site-gebruikers-VPN-verbinding met Virtual WAN die gebruikmaakt van Microsoft Entra ID-verificatie en de nieuwe door Microsoft geregistreerde Azure VPN-client-app-id.

Notitie

De stappen in dit artikel zijn van toepassing op Microsoft Entra ID-verificatie met behulp van de nieuwe door Microsoft geregistreerde Azure VPN-client-app-id en de bijbehorende doelgroepwaarden. Dit artikel is niet van toepassing op de oudere, handmatig geregistreerde Azure VPN Client-app voor uw tenant. Zie P2S-gebruikers-VPN configureren met behulp van handmatig geregistreerde VPN-client voor de handmatig geregistreerde Azure VPN-client voor de stappen voor de handmatig geregistreerde Azure VPN-client.

Virtual WAN ondersteunt nu een nieuwe door Microsoft geregistreerde app-id en bijbehorende doelgroepwaarden voor de nieuwste versies van de Azure VPN-client. Wanneer u een VPN-gateway voor P2S-gebruikers configureert met behulp van de nieuwe doelgroepwaarden, slaat u het handmatige registratieproces van de Azure VPN-client-app voor uw Microsoft Entra-tenant over. De app-id is al gemaakt en uw tenant kan deze automatisch gebruiken zonder extra registratiestappen. Dit proces is veiliger dan het handmatig registreren van de Azure VPN-client, omdat u de app niet hoeft te autoriseren of machtigingen toewijst via de rol globale beheerder.

Voorheen moest u de Azure VPN Client-app handmatig registreren (integreren) met uw Microsoft Entra-tenant. Als u de client-app registreert, wordt een app-id gemaakt die de identiteit van de Azure VPN-clienttoepassing vertegenwoordigt. Hiervoor is autorisatie vereist met behulp van de rol Globale beheerder. Zie Hoe en waarom toepassingen worden toegevoegd aan Microsoft Entra ID voor meer inzicht in het verschil tussen de typen toepassingsobjecten.

Indien mogelijk raden we u aan om nieuwe P2S-gebruikers-VPN-gateways te configureren met behulp van de door Microsoft geregistreerde Azure VPN-client-app-id en de bijbehorende doelgroepwaarden in plaats van de Azure VPN-client-app handmatig te registreren bij uw tenant. Als u eerder een P2S-gebruikers-VPN-gateway hebt geconfigureerd die gebruikmaakt van Microsoft Entra ID-verificatie, kunt u de gateway en clients bijwerken om te profiteren van de nieuwe door Microsoft geregistreerde app-id. Het bijwerken van de P2S-gateway met de nieuwe doelgroepwaarde is vereist als u wilt dat Linux-clients verbinding maken. De Azure VPN-client voor Linux is niet achterwaarts compatibel met de oudere doelgroepwaarden.

Overwegingen

Een P2S User VPN-gateway kan slechts één doelgroepwaarde ondersteunen. Het biedt geen ondersteuning voor meerdere doelgroepwaarden tegelijk.

Op dit moment biedt de nieuwere door Microsoft geregistreerde app-id geen ondersteuning voor zoveel doelgroepwaarden als de oudere, handmatig geregistreerde app. Als u een doelgroepwaarde nodig hebt voor iets anders dan Openbaar of Aangepast van Azure, gebruikt u de oudere handmatig geregistreerde methode en waarden.

De Azure VPN Client voor Linux is niet compatibel met eerdere versies met P2S-gateways die zijn geconfigureerd voor het gebruik van de oudere doelgroepwaarden die overeenkomen met de handmatig geregistreerde app. De Azure VPN-client voor Linux biedt echter wel ondersteuning voor aangepaste doelgroepwaarden.

-

Hoewel het mogelijk is dat de Azure VPN-client voor Linux kan werken in andere Linux-distributies en -releases, wordt de Azure VPN-client voor Linux alleen ondersteund in de volgende releases:

- Ubuntu 20.04

- Ubuntu 22.04

De nieuwste versies van de Azure VPN-clients voor macOS en Windows zijn achterwaarts compatibel met P2S-gateways die zijn geconfigureerd voor het gebruik van de oudere doelgroepwaarden die overeenkomen met de handmatig geregistreerde app. Deze clients ondersteunen ook aangepaste doelgroepwaarden.

Waarden voor doelgroep van Azure VPN-client

In de volgende tabel ziet u de versies van de Azure VPN-client die worden ondersteund voor elke app-id en de bijbehorende beschikbare doelgroepwaarden.

| App-id | Ondersteunde doelgroepwaarden | Ondersteunde clients |

|---|---|---|

| Microsoft-geregistreerd | - Openbaar in Azure: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

-Linux -Ramen - macOS |

| Handmatig geregistreerd | - Openbaar in Azure: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Duitsland: 538ee9e6-310a-468d-afef-ea97365856a9- Microsoft Azure beheerd door 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

-Ramen - macOS |

| Aanpassen | <custom-app-id> |

-Linux -Ramen - macOS |

Notitie

Microsoft Entra ID-verificatie wordt alleen ondersteund voor OpenVPN-protocolverbindingen® en vereist de Azure VPN-client.

In dit artikel leert u het volgende:

- Een virtueel WAN maken

- Een gebruikers-VPN-configuratie maken

- Een VPN-profiel voor virtuele WAN-gebruikers downloaden

- Een virtuele hub maken

- Een hub bewerken om een P2S-gateway toe te voegen

- Een virtueel netwerk verbinden met een virtuele hub

- De gebruikers-VPN-clientconfiguratie downloaden en toepassen

- Uw virtuele WAN weergeven

Voordat u begint

Controleer of u aan de volgende criteria hebt voldaan voordat u begint met de configuratie:

U hebt een virtueel netwerk waarmee u verbinding wilt maken. Controleer of geen van de subnetten van uw on-premises netwerken overlapt met de virtuele netwerken waarmee u verbinding wilt maken. Zie de snelstart als u een virtueel netwerk in de Azure-portal wilt maken.

Uw virtuele netwerk heeft geen gateways voor virtuele netwerken. Als uw virtuele netwerk een gateway heeft (VPN of ExpressRoute), moet u alle gateways verwijderen. De stappen voor deze configuratie helpen u uw virtuele netwerk te verbinden met de virtuele WAN-hubgateway.

Zorg dat u een IP-adresbereik krijgt voor uw hubregio. De hub is een virtueel netwerk dat wordt gemaakt en gebruikt door Virtual WAN. Het adresbereik dat u voor de hub opgeeft, kan niet overlappen met een van uw bestaande virtuele netwerken waarmee u verbinding maakt. Het kan ook niet overlappen met uw adresbereiken waarmee u on-premises verbinding maakt. Als u niet bekend bent met de IP-adresbereiken in uw on-premises netwerkconfiguratie, moet u contact opnemen met iemand die deze gegevens voor u kan verstrekken.

U hebt een Microsoft Entra ID-tenant nodig voor deze configuratie. Als u nog geen tenant hebt, kunt u er een maken door de instructies te volgen in Een nieuwe tenant maken.

Als u een aangepaste doelgroepwaarde wilt gebruiken, raadpleegt u de id van de aangepaste doelgroep-app maken of wijzigen.

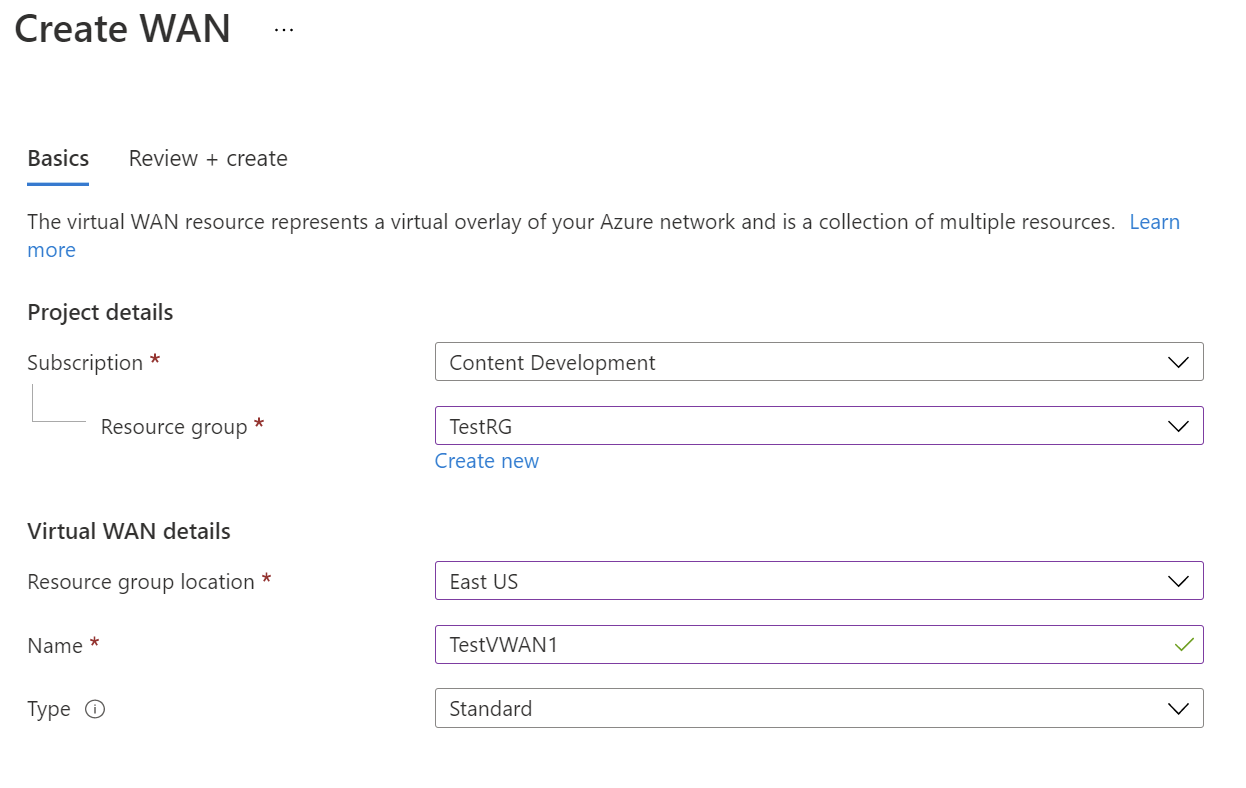

Een virtueel WAN maken

Open een browser, ga naar Azure Portal en meld u aan met uw Azure-account.

Typ Virtual WAN in het zoekvak in de portal in de zoekbalk en selecteer Enter.

Selecteer Virtuele WAN's in de resultaten. Selecteer + Maken op de pagina Virtuele WAN's om de pagina WAN maken te openen.

Vul op de pagina WAN maken op het tabblad Basisbeginselen de velden in. Wijzig de voorbeeldwaarden die u wilt toepassen op uw omgeving.

- Abonnement: selecteer het abonnement dat u wilt gebruiken.

- Resourcegroep: Maak een nieuwe resourcegroep of gebruik bestaande.

- Locatie van de resourcegroep: kies een resourcelocatie in de vervolgkeuzelijst. Een WAN is een globale resource en woont niet in een bepaalde regio. U moet echter een regio selecteren om de WAN-resource die u maakt te kunnen beheren en vinden.

- Naam: typ de naam die u wilt aanroepen van uw virtuele WAN.

- Type: Basic of Standard. Selecteer Standaard. Als u Basic selecteert, moet u begrijpen dat virtuele WAN's van Basic alleen Basic-hubs kunnen bevatten. Basishubs kunnen alleen worden gebruikt voor site-naar-site-verbindingen.

Nadat u klaar bent met het invullen van de velden, selecteert u Onder aan de pagina Controleren +Maken.

Zodra de validatie is geslaagd, klikt u op Maken om het virtuele WAN te maken.

Een gebruikers-VPN-configuratie maken

Een GEBRUIKERS-VPN-configuratie definieert de parameters voor het verbinden van externe clients. Het is belangrijk om de gebruikers-VPN-configuratie te maken voordat u uw virtuele hub configureert met P2S-instellingen, omdat u de gebruikers-VPN-configuratie moet opgeven die u wilt gebruiken.

Belangrijk

Azure Portal is bezig met het bijwerken van Azure Active Directory-velden naar Entra. Als u microsoft Entra-id ziet waarnaar wordt verwezen en u deze waarden nog niet ziet in de portal, kunt u Azure Active Directory-waarden selecteren.

Ga naar uw Virtual WAN. Vouw in het linkerdeelvenster Connectiviteit uit en selecteer de pagina VPN-configuraties voor gebruikers. Klik op de pagina VPN-configuraties van de gebruiker op +Gebruikers-VPN-configuratie maken.

Geef op de pagina Basisinformatie de volgende parameters op.

- Configuratienaam : voer de naam in die u wilt aanroepen van uw gebruikers-VPN-configuratie. Bijvoorbeeld TestConfig1.

- Tunneltype - Selecteer OpenVPN in de vervolgkeuzelijst.

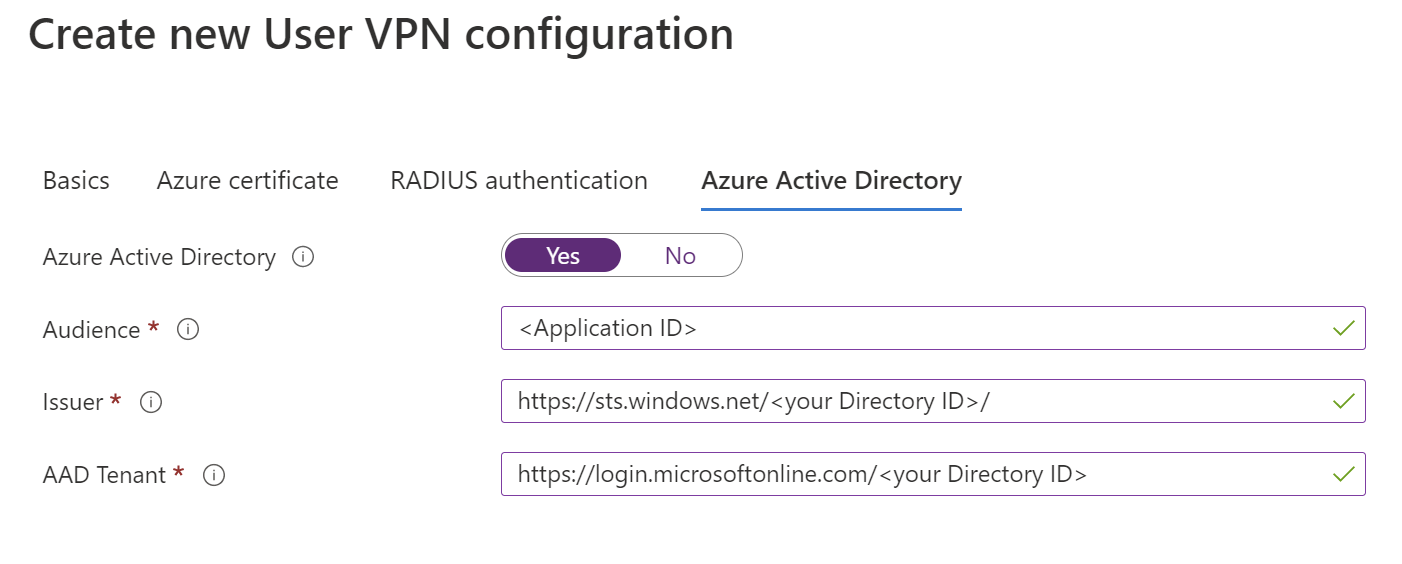

Klik boven aan de pagina op Azure Active Directory. U kunt de benodigde waarden bekijken op de pagina Microsoft Entra ID voor Bedrijfstoepassingen in de portal.

Configureer de volgende waarden:

Configureer de volgende waarden:- Azure Active Directory : selecteer Ja.

- Doelgroep : voer de bijbehorende waarde in voor de door Microsoft geregistreerde Azure VPN-client-app-id, Azure Public:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8. Aangepaste doelgroep wordt ook ondersteund voor dit veld. - Verlener - Enter

https://sts.windows.net/<your Directory ID>/. - AAD-tenant : voer de tenant-id in voor de Microsoft Entra-tenant. Zorg ervoor dat de URL van de Microsoft Entra-tenant niet

/aan het einde van de URL van de Microsoft Entra-tenant staat.

Klik op Maken om de gebruikers-VPN-configuratie te maken. U selecteert deze configuratie later in de oefening.

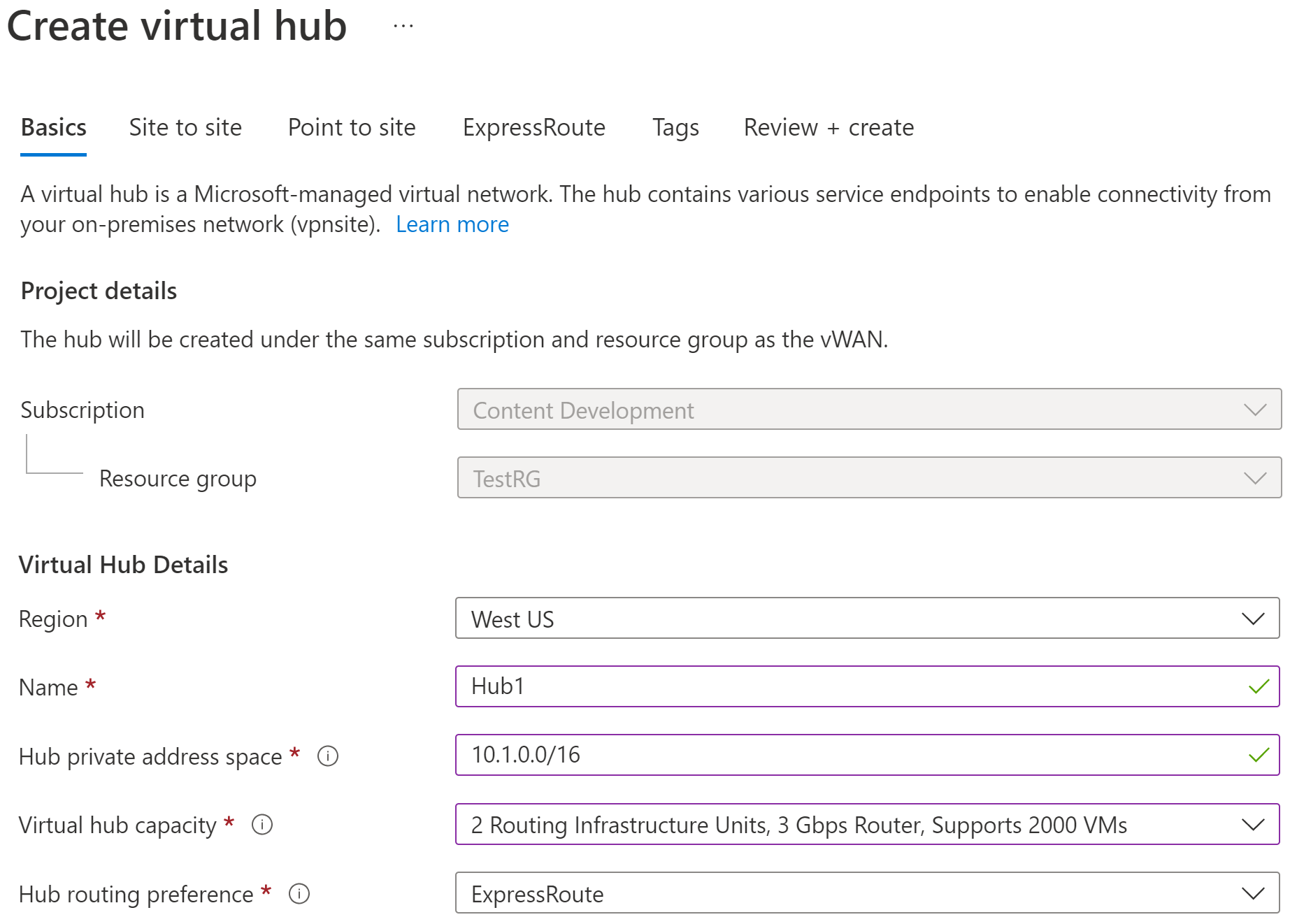

Een lege hub maken

Maak vervolgens de virtuele hub. Met de stappen in deze sectie maakt u een lege virtuele hub waaraan u later de P2S-gateway kunt toevoegen. Het is echter altijd veel efficiënter om het maken van de hub samen met de gateway te combineren, omdat u telkens wanneer u een configuratiewijziging in de hub aanbrengt, moet u wachten totdat de hubinstellingen zijn gebouwd.

Voor demonstratiedoeleinden maken we eerst een lege hub en voegen we vervolgens de P2S-gateway toe in de volgende sectie. U kunt er echter voor kiezen om de P2S-gatewayinstellingen op te nemen in de volgende sectie op hetzelfde moment dat u de hub configureert.

Ga naar het virtuele WAN dat u hebt gemaakt. Selecteer Hubs in het linkerdeelvenster van de virtuele WAN-pagina onder De connectiviteit.

Selecteer +New Hub op de pagina Hubs om de pagina Virtuele hub maken te openen.

Op de pagina Basisinstellingen van de pagina Virtuele hub maken vult u de volgende velden in:

- Regio: Selecteer de regio waarin u de virtuele hub wilt implementeren.

- Naam: de naam waarmee u de virtuele hub wilt weten.

- Privé-adresruimte van de hub: het adresbereik van de hub in CIDR-notatie. De minimale adresruimte is /24 om een hub te maken.

- Capaciteit van virtuele hub: Selecteer in de vervolgkeuzelijst. Zie Instellingen voor virtuele hubs voor meer informatie.

- Voorkeur voor hubroutering: laat de instelling ongewijzigd, ExpressRoute , tenzij u dit veld specifiek moet wijzigen. Zie routeringsvoorkeur voor virtuele hubs voor meer informatie.

Nadat u de instellingen hebt geconfigureerd, klikt u op Controleren en maken om te valideren en maakt u vervolgens de hub. Het kan tot 30 minuten duren voordat er een hub is gemaakt.

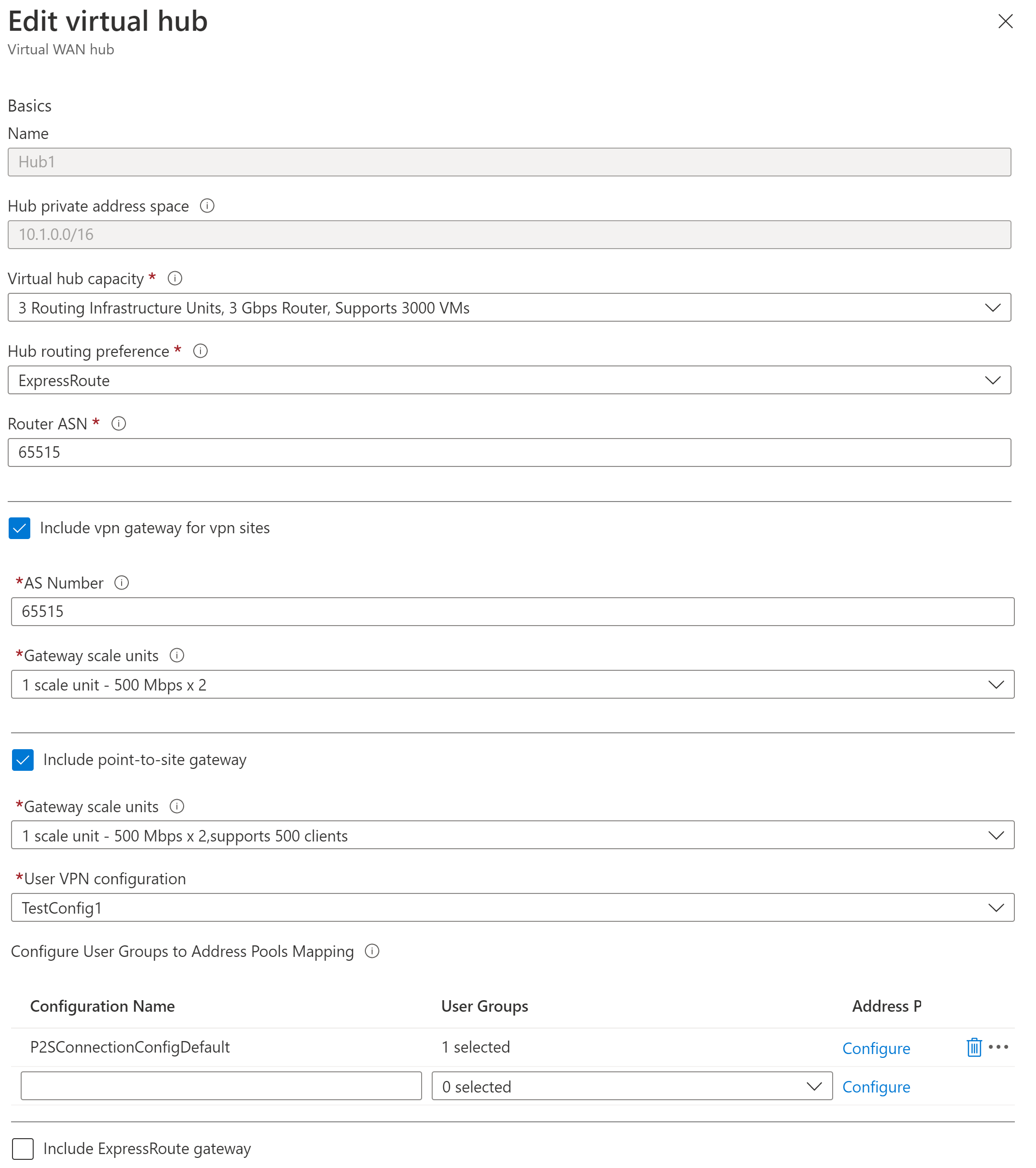

Een P2S-gateway toevoegen aan een hub

In deze sectie wordt beschreven hoe u een gateway toevoegt aan een bestaande virtuele hub. Het kan tot 30 minuten duren voordat een hub is bijgewerkt.

Ga naar uw Virtual WAN. Vouw in het linkerdeelvenster Instellingen uit en selecteer Hubs.

Klik op de naam van de hub die u wilt bewerken.

Klik boven aan de pagina op Virtuele hub bewerken om de pagina Virtuele hub bewerken te openen.

Schakel op de pagina Virtuele hub bewerken de selectievakjes in voor Vpn-gateway opnemen voor vpn-sites en punt-naar-site-gateway opnemen om de instellingen weer te geven. Configureer vervolgens de waarden.

- Gatewayschaaleenheden: Selecteer de gatewayschaaleenheden. Schaaleenheden vertegenwoordigen de geaggregeerde capaciteit van de Gebruikers-VPN-gateway. Als u 40 of meer gatewayschaaleenheden selecteert, moet u de clientadresgroep dienovereenkomstig plannen. Zie Over clientadresgroepen voor informatie over hoe deze instelling van invloed is op de clientadresgroep. Zie de veelgestelde vragen voor meer informatie over gatewayschaaleenheden.

- VPN-configuratie van gebruiker: selecteer de configuratie die u eerder hebt gemaakt.

- Toewijzing van gebruikersgroepen aan adresgroepen: geef adresgroepen op. Zie Gebruikersgroepen en IP-adresgroepen configureren voor P2S-gebruikers-VPN's voor informatie over deze instelling.

Nadat u de instellingen hebt geconfigureerd, klikt u op Bevestigen om de hub bij te werken. Het kan tot 30 minuten duren voordat een hub is bijgewerkt.

Virtueel netwerk verbinden met hub

In deze sectie maakt u een verbinding tussen uw virtuele hub en uw virtuele netwerk.

Ga in Azure Portal naar uw Virtual WAN in het linkerdeelvenster en selecteer Virtuele netwerkverbindingen.

Selecteer + Verbinding toevoegen op de pagina Virtuele netwerkverbindingen.

Op de pagina Verbinding toevoegen configureert u de verbindingsinstellingen. Zie Over routering voor informatie over routeringsinstellingen.

- Verbindingsnaam: geef de verbinding een naam.

- Hubs: selecteer de hub die u aan deze verbinding wilt koppelen.

- Abonnement: Controleer het abonnement.

- Resourcegroep: Selecteer de resourcegroep die het virtuele netwerk bevat waarmee u verbinding wilt maken.

- Virtueel netwerk: selecteer het virtuele netwerk dat u wilt verbinden met deze hub. Het virtuele netwerk dat u selecteert, kan geen bestaande virtuele netwerkgateway hebben.

- Doorgeven aan geen: dit is standaard ingesteld op Nee . Als u de schakeloptie wijzigt in Ja , worden de configuratieopties voor doorgeven aan routetabellen en doorgeven aan labels niet beschikbaar voor configuratie.

- Routetabel koppelen: In de vervolgkeuzelijst kunt u een routetabel selecteren die u wilt koppelen.

- Doorgeven aan labels: Labels zijn een logische groep routetabellen. Voor deze instelling selecteert u in de vervolgkeuzelijst.

- Statische routes: configureer indien nodig statische routes. Configureer statische routes voor virtuele netwerkapparaten (indien van toepassing). Virtual WAN ondersteunt één ip-adres voor de volgende hop voor statische route in een virtuele netwerkverbinding. Als u bijvoorbeeld een afzonderlijk virtueel apparaat hebt voor inkomend en uitgaand verkeer, kunt u het beste de virtuele apparaten in afzonderlijke VNets hebben en de VNets koppelen aan de virtuele hub.

- Volgend hop-IP-adres overslaan voor workloads binnen dit VNet: met deze instelling kunt u NVA's en andere workloads in hetzelfde VNet implementeren zonder dat al het verkeer via de NVA wordt afgedwongen. Deze instelling kan alleen worden geconfigureerd wanneer u een nieuwe verbinding configureert. Als u deze instelling wilt gebruiken voor een verbinding die u al hebt gemaakt, verwijdert u de verbinding en voegt u vervolgens een nieuwe verbinding toe.

- Statische route doorgeven: deze instelling wordt momenteel geïmplementeerd. Met deze instelling kunt u statische routes doorgeven die zijn gedefinieerd in de sectie Statische routes om tabellen te routeren die zijn opgegeven in Doorgeven aan routetabellen. Daarnaast worden routes doorgegeven aan routetabellen met labels die zijn opgegeven als Doorgeven aan labels. Deze routes kunnen worden doorgegeven tussen hubs, met uitzondering van de standaardroute 0/0.

Nadat u de instellingen hebt voltooid die u wilt configureren, klikt u op Maken om de verbinding te maken.

VPN-profiel van gebruiker downloaden

Alle benodigde configuratie-instellingen voor de VPN-clients bevinden zich in een ZIP-bestand voor de VPN-clientconfiguratie. Met de instellingen in het zip-bestand kunt u de VPN-clients eenvoudig configureren. De configuratiebestanden van de VPN-client die u genereert, zijn specifiek voor de gebruikers-VPN-configuratie voor uw gateway. U kunt globale profielen (WAN-niveau) of een profiel voor een specifieke hub downloaden. Zie Algemene profielen en hubprofielen downloaden voor meer informatie en aanvullende instructies. De volgende stappen helpen u bij het downloaden van een globaal WAN-profiel.

Als u een globaal profielconfiguratiepakket voor VPN-clients op WAN-niveau wilt genereren, gaat u naar het virtuele WAN (niet de virtuele hub).

Selecteer in het linkerdeelvenster gebruikers-VPN-configuraties.

Selecteer de configuratie waarvoor u het profiel wilt downloaden. Als u meerdere hubs hebt toegewezen aan hetzelfde profiel, vouwt u het profiel uit om de hubs weer te geven en selecteert u vervolgens een van de hubs die het profiel gebruiken.

Selecteer VPN-profiel voor virtuele WAN-gebruikers downloaden.

Selecteer EAPTLS op de downloadpagina en vervolgens een profiel genereren en downloaden. Er wordt een profielpakket (zip-bestand) met de clientconfiguratie-instellingen gegenereerd en gedownload naar uw computer. De inhoud van het pakket is afhankelijk van de verificatie- en tunnelkeuzes voor uw configuratie.

De Azure VPN-client configureren

Vervolgens bekijkt u het profielconfiguratiepakket, configureert u de Azure VPN-client voor de clientcomputers en maakt u verbinding met Azure. Zie de artikelen in de sectie Volgende stappen.

Volgende stappen

Configureer de Azure VPN-client. U kunt de stappen in de documentatie van de VPN Gateway-client gebruiken om de Azure VPN-client voor Virtual WAN te configureren.