Express virtual network injection method

VAN TOEPASSING OP:  Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Tip

Probeer Data Factory uit in Microsoft Fabric, een alles-in-één analyseoplossing voor ondernemingen. Microsoft Fabric omvat alles, van gegevensverplaatsing tot gegevenswetenschap, realtime analyses, business intelligence en rapportage. Meer informatie over het gratis starten van een nieuwe proefversie .

Notitie

De functie Express virtual network injection wordt nog niet ondersteund voor SSIS Integration Runtime in de onderstaande regio's:

- Jio India - west of Zwitserland - west

- US Gov Texas of US Gov Arizona

- China - noord 2 of China - oost 2

Wanneer u SQL Server Integration Services (SSIS) gebruikt in Azure Data Factory (ADF) of Synapse Pipelines, zijn er twee methoden om uw Azure-SSIS Integration Runtime (IR) toe te voegen aan een virtueel netwerk: standaard en express. Als u de express-methode gebruikt, moet u uw virtuele netwerk configureren om aan deze vereisten te voldoen:

Zorg ervoor dat Microsoft.Batch een geregistreerde resourceprovider is in een Azure-abonnement dat het virtuele netwerk voor uw Azure-SSIS IR heeft om deel te nemen. Zie de sectie Azure Batch registreren als resourceprovider voor gedetailleerde instructies.

Zorg ervoor dat uw virtuele netwerk geen resourcevergrendeling bevat.

Selecteer een juist subnet in het virtuele netwerk voor uw Azure-SSIS IR waaraan u wilt deelnemen. Zie de sectie Een subnet selecteren die volgt voor meer informatie.

Zorg ervoor dat de gebruiker die Azure-SSIS IR maakt, de benodigde RBAC-machtigingen (op rollen gebaseerd toegangsbeheer) krijgt om lid te worden van het virtuele netwerk/subnet. Zie de sectie Machtigingen voor virtuele netwerken selecteren hieronder voor meer informatie.

Afhankelijk van uw specifieke scenario kunt u desgewenst de volgende instellingen configureren:

Als u een statisch openbaar IP-adres wilt gebruiken voor het uitgaande verkeer van uw Azure-SSIS IR, raadpleegt u de sectie Een statisch openbaar IP-adres configureren die volgt.

Als u uw eigen DNS-server (Domain Name System) in het virtuele netwerk wilt gebruiken, raadpleegt u de sectie Een aangepaste DNS-server configureren die volgt.

Als u een netwerkbeveiligingsgroep (NSG) wilt gebruiken om uitgaand verkeer op het subnet te beperken, raadpleegt u de sectie Een NSG configureren die volgt.

Als u door de gebruiker gedefinieerde routes (UDR's) wilt gebruiken om uitgaand verkeer te controleren/inspecteren, raadpleegt u de sectie UDR's configureren die volgt.

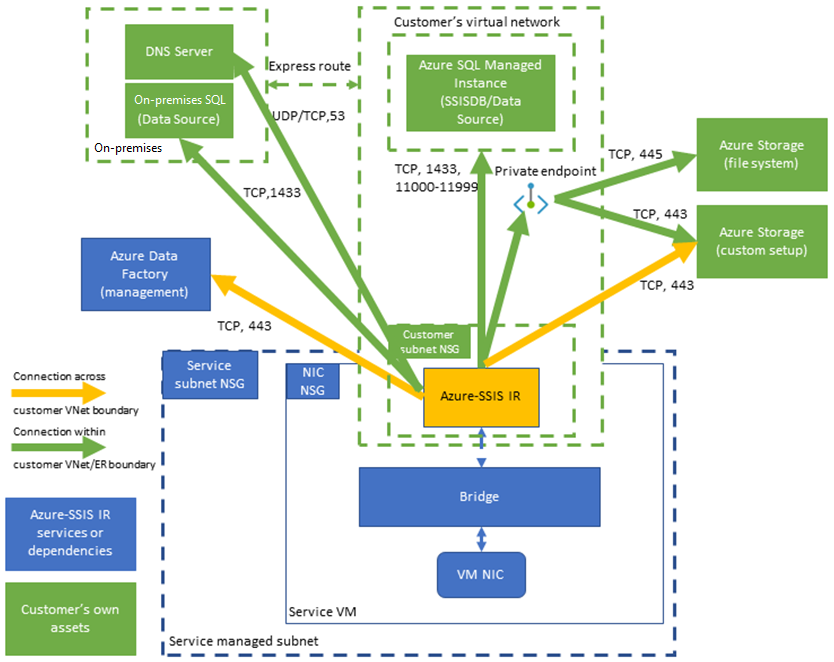

In dit diagram ziet u de vereiste verbindingen voor uw Azure-SSIS IR:

Een subnet selecteren

Als u snelle injectie van virtuele netwerken wilt inschakelen, moet u een correct subnet selecteren voor uw Azure-SSIS IR om deel te nemen:

Selecteer het GatewaySubnet niet, omdat dit is toegewezen voor virtuele netwerkgateways.

Zorg ervoor dat het geselecteerde subnet minstens twee keer het azure-SSIS IR-knooppuntnummer heeft. Deze zijn vereist om onderbrekingen te voorkomen bij het implementeren van patches/upgrades voor uw Azure-SSIS IR. Azure reserveert ook enkele IP-adressen die niet in elk subnet kunnen worden gebruikt. De eerste en laatste IP-adressen zijn gereserveerd voor protocolnaleving, terwijl er drie meer adressen zijn gereserveerd voor Azure-services. Zie de sectie Ip-adresbeperkingen van het subnet voor meer informatie.

Gebruik geen subnet dat exclusief wordt bezet door andere Azure-services (bijvoorbeeld Azure SQL Managed Instance, App Service, enzovoort).

Het geselecteerde subnet moet worden gedelegeerd aan de Service Microsoft.Batch/batchAccounts . Zie het overzichtsartikel over subnetdelegering voor meer informatie. Zie de sectie Een subnet delegeren naar Azure Batch voor gedetailleerde instructies.

Machtigingen voor virtueel netwerk selecteren

Als u snelle injectie van virtuele netwerken wilt inschakelen, moet de gebruiker die Azure-SSIS IR maakt, de benodigde RBAC-machtigingen krijgen om lid te worden van het virtuele netwerk/subnet. U hebt twee opties:

Gebruik de ingebouwde rol Inzender voor netwerken. Deze rol wordt geleverd met de machtiging Microsoft.Network/* die een groter bereik heeft dan nodig is.

Maak een aangepaste rol die alleen de benodigde machtiging Microsoft.Network/virtualNetworks/subnetten/join/action bevat.

Zie de sectie Machtigingen voor virtuele netwerken verlenen voor gedetailleerde instructies.

Een statisch openbaar IP-adres configureren

Als u een statisch openbaar IP-adres wilt gebruiken voor het uitgaande verkeer van uw Azure-SSIS IR, zodat u dit op uw firewalls kunt toestaan, moet u NAT (Virtual Network Network Address Translation) configureren om dit in te stellen.

Een aangepaste DNS-server configureren

Als u uw eigen DNS-server in het virtuele netwerk wilt gebruiken om uw privéhostnamen op te lossen, moet u ervoor zorgen dat deze ook globale Azure-hostnamen kan oplossen (bijvoorbeeld uw Azure Blob Storage met de naam <your storage account>.blob.core.windows.).

U wordt aangeraden uw eigen DNS-server te configureren om niet-opgeloste DNS-aanvragen door te sturen naar het IP-adres van recursieve resolvers van Azure (168.63.129.16).

Zie de sectie dns-servernaamomzetting voor meer informatie.

Voor Azure-SSIS IR om uw eigen DNS-server te kunnen gebruiken, moet u deze configureren met een standaard aangepaste installatie door de volgende stappen uit te voeren:

Download een aangepast installatiescript main.cmd + het bijbehorende bestand setupdnsserver.ps1.

Vervang 'your-dns-server-ip' in main.cmd door het IP-adres van uw eigen DNS-server.

Upload main.cmd + setupdnsserver.ps1 naar uw eigen Azure Storage-blobcontainer voor aangepaste standaardinstallatie en voer de SAS-URI in bij het inrichten van Azure-SSIS IR. Zie het artikel Aanpassen van Azure-SSIS IR .

Notitie

Gebruik een FQDN (Fully Qualified Domain Name) voor uw persoonlijke hostnaam (bijvoorbeeld <your_private_server>.contoso.com in plaats van <your_private_server>). U kunt ook een standaard aangepaste installatie op uw Azure-SSIS IR gebruiken om automatisch uw eigen DNS-achtervoegsel (bijvoorbeeld contoso.com) toe te voegen aan een niet-gekwalificeerde domeinnaam met één label en deze om te zetten in een FQDN voordat u deze in DNS-query's gebruikt, raadpleegt u de sectie Met aangepaste standaardinstellingen.

Een NSG configureren

Als u een NSG wilt gebruiken op het subnet dat is gekoppeld door uw Azure-SSIS IR, staat u het volgende uitgaande verkeer toe:

| Transportprotocol | Bron | Bronpoorten | Bestemming | Doelpoorten | Opmerkingen |

|---|---|---|---|---|---|

| TCP | VirtualNetwork | * | DataFactoryManagement | 443 | Vereist voor uw Azure-SSIS IR voor toegang tot ADF-services. Het uitgaande verkeer maakt momenteel alleen gebruik van een openbaar ADF-eindpunt. |

| TCP | VirtualNetwork | * | Sql/VirtualNetwork | 1433, 11000-11999 | (Optioneel) Alleen vereist als u Azure SQL Database Server/Managed Instance gebruikt om SSIS-catalogus (SSISDB) te hosten. Als uw Azure SQL Database-server/beheerd exemplaar is geconfigureerd met een openbaar eindpunt/service-eindpunt voor een virtueel netwerk, gebruikt u sql-servicetag als bestemming. Als uw Azure SQL Database-server/managed instance is geconfigureerd met een privé-eindpunt, gebruikt u de VirtualNetwork-servicetag als bestemming. Als uw serververbindingsbeleid is ingesteld op Proxy in plaats van Omleiding, is alleen poort 1433 vereist. |

| TCP | VirtualNetwork | * | Opslag/VirtualNetwork | 443 | (Optioneel) Alleen vereist als u Azure Storage-blobcontainer gebruikt om uw standaard aangepaste installatiescript/-bestanden op te slaan. Als uw Azure Storage is geconfigureerd met een openbaar eindpunt/service-eindpunt voor een virtueel netwerk, gebruikt u de servicetag Storage als bestemming. Als uw Azure Storage is geconfigureerd met een privé-eindpunt, gebruikt u virtualNetwork-servicetag als bestemming. |

| TCP | VirtualNetwork | * | Opslag/VirtualNetwork | 445 | (Optioneel) Alleen vereist als u toegang nodig hebt tot Azure Files. Als uw Azure Storage is geconfigureerd met een openbaar eindpunt/service-eindpunt voor een virtueel netwerk, gebruikt u de servicetag Storage als bestemming. Als uw Azure Storage is geconfigureerd met een privé-eindpunt, gebruikt u virtualNetwork-servicetag als bestemming. |

UDR's configureren

Als u het uitgaande verkeer van uw Azure-SSIS IR wilt controleren/inspecteren, kunt u door de gebruiker gedefinieerde routes (UDR's) gebruiken om het om te leiden naar een on-premises firewallapparaat via geforceerde tunneling van Azure ExpressRoute waarmee een border gateway protocol (BGP) route 0.0.0.0/0 naar het virtuele netwerk wordt geadverteerd naar een virtueel netwerkapparaat (NVA) dat is geconfigureerd als firewall of naar de Azure Firewall-service.

Volg onze richtlijnen in de sectie Een NSG configureren hierboven. U moet vergelijkbare regels implementeren op het firewallapparaat/de service om het uitgaande verkeer van uw Azure-SSIS IR toe te staan:

Als u Azure Firewall gebruikt:

U moet poort 443 openen voor uitgaand TCP-verkeer met dataFactoryManagement-servicetag als bestemming.

Als u Azure SQL Database Server/Managed Instance gebruikt om SSISDB te hosten, moet u poorten 1433, 11000-11999 openen voor uitgaand TCP-verkeer met sql/VirtualNetwork-servicetag als bestemming.

Als u azure Storage-blobcontainer gebruikt om uw standaard aangepaste installatiescript/-bestanden op te slaan, moet u poort 443 openen voor uitgaand TCP-verkeer met de servicetag Storage/VirtualNetwork als bestemming.

Als u toegang nodig hebt tot Azure Files, moet u poort 445 openen voor uitgaand TCP-verkeer met de servicetag Storage/VirtualNetwork als bestemming.

Als u een ander firewallapparaat/andere service gebruikt:

U moet poort 443 openen voor uitgaand TCP-verkeer met 0.0.0.0/0 of de volgende Azure-omgevingsspecifieke FQDN als bestemming:

Azure-omgeving FQDN Azure openbaar *.frontend.clouddatahub.net Azure Government *.frontend.datamovement.azure.us Microsoft Azure beheerd door 21Vianet *.frontend.datamovement.azure.cn Als u Azure SQL Database Server/Managed Instance gebruikt om SSISDB te hosten, moet u poorten 1433, 11000-11999 openen voor uitgaand TCP-verkeer met 0.0.0.0/0 of uw Azure SQL Database-server/FQDN van managed instance als doel.

Als u azure Storage-blobcontainer gebruikt om uw standaard aangepaste installatiescript/-bestanden op te slaan, moet u poort 443 openen voor uitgaand TCP-verkeer met 0.0.0.0/0 of uw FQDN van Azure Blob Storage als bestemming.

Als u toegang nodig hebt tot Azure Files, moet u poort 445 openen voor uitgaand TCP-verkeer met 0.0.0.0/0 of uw Azure Files-FQDN als bestemming.

Gerelateerde inhoud

- Azure-SSIS IR toevoegen aan een virtueel netwerk via de ADF-gebruikersinterface

- Azure-SSIS IR toevoegen aan een virtueel netwerk via Azure PowerShell

Zie de volgende artikelen voor meer informatie over Azure-SSIS IR:

- Azure-SSIS IR. Dit artikel bevat algemene conceptuele informatie over IR's, waaronder Azure-SSIS IR.

- Zelfstudie: SSIS-pakketten implementeren in Azure. Deze zelfstudie bevat stapsgewijze instructies voor het maken van uw Azure-SSIS IR. Azure SQL Database-server wordt gebruikt om SSISDB te hosten.

- Maak een Azure-SSIS IR. In dit artikel wordt de zelfstudie uitgebreid. Het bevat instructies voor het gebruik van een Azure SQL Database-server die is geconfigureerd met een service-eindpunt voor een virtueel netwerk/IP-firewallregel/privé-eindpunt of azure SQL Managed Instance dat een virtueel netwerk koppelt om SSISDB te hosten. U ziet hoe u uw Azure-SSIS IR kunt koppelen aan een virtueel netwerk.

- Een Azure-SSIS IR controleren. In dit artikel leest u hoe u informatie over uw Azure-SSIS IR ophaalt en begrijpt.

- Een Azure-SSIS IR beheren. In dit artikel leest u hoe u uw Azure-SSIS IR stopt, start of verwijdert. Er wordt ook uitgelegd hoe u een Azure-SSIS IR kunt uitschalen door meer knooppunten toe te voegen.