Avdekk motstandere med trusselintelligens i Microsofts enhetlige SecOps-plattform

Avdekk og nøytraliser moderne motstandere med trusselintelligens i Microsofts plattform for enhetlige sikkerhetsoperasjoner (SecOps). Enten du bruker Microsofts trusselintelligens eller andre kilder som er viktige for SecOps-organisasjonen, vil Trusselintelligens i Microsoft Defender-portalen forene verktøyene som trengs for å identifisere cyberangrepsbrukere og infrastrukturen deres.

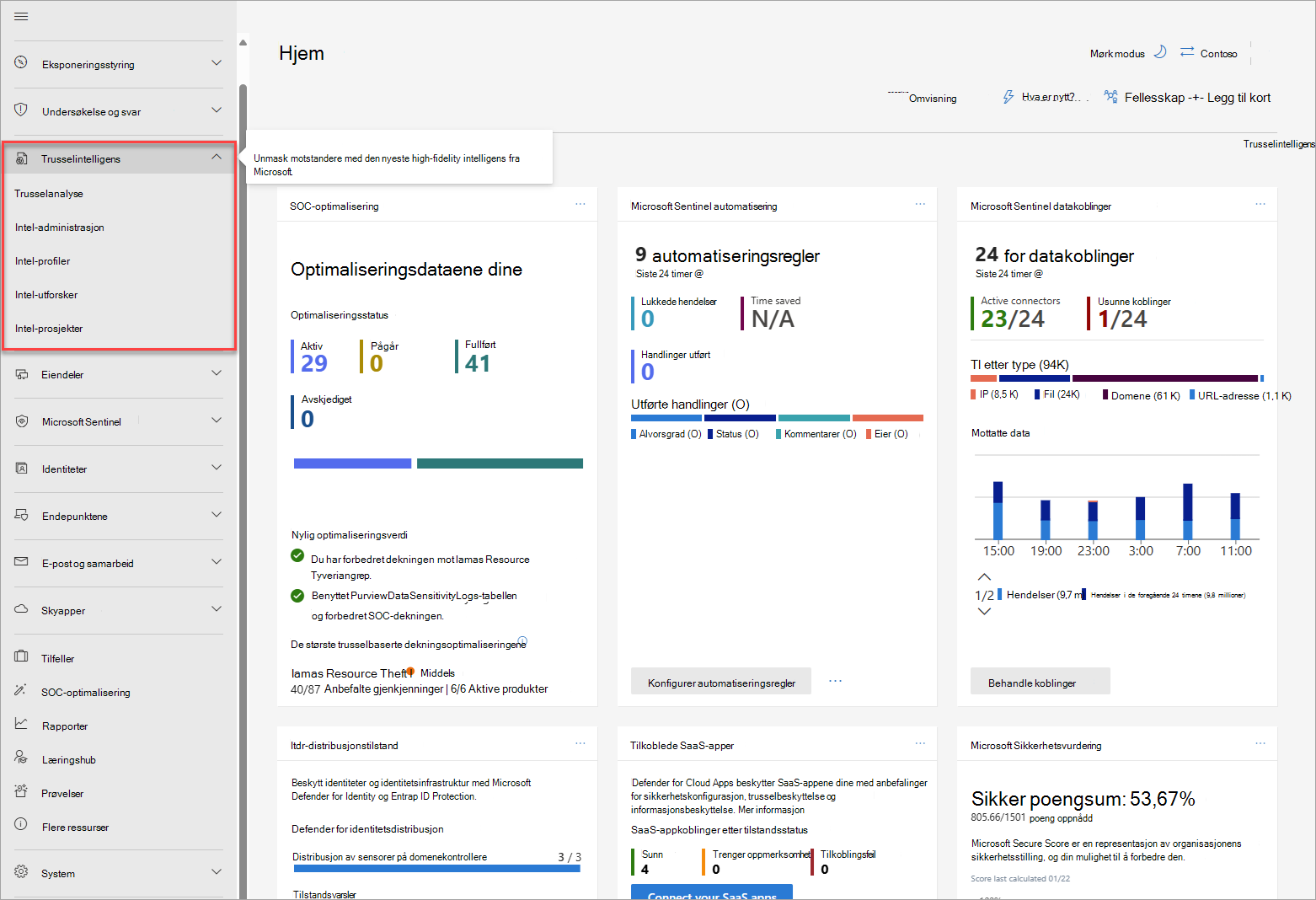

Trusselintelligens i Defender-portalen

Fremveksten av nye cybersikkerhetstrusler og trusselaktører og den kontinuerlige utviklingen av trussellandskapet resulterer i en stadig økende mengde trusseletterretning som sikkerhetsoperasjonssentre (SOCer) må undersøke. Denne trusselintelligensen tar mange former – fra bestemte indikatorer for kompromiss (IOCer) til rapporter og analyser – og kan komme fra ulike kilder. Microsofts enhetlige SecOps-plattform i Defender-portalen konsoliderer all trusselintelligens på ett sted, slik at SOCer kan vurdere denne intelligensen raskt og nøyaktig for å ta informerte beslutninger. Microsofts enhetlige SecOps-plattform i Defender-portalen henter trusselintelligens fra følgende kilder:

- analyserapporter for Microsoft Defender XDR trussel

- Microsoft Defender trusselinformasjon artikler og datasett

- Microsoft Sentinel trusselintelligens

Trusselanalyse i Microsoft Defender XDR

Trusselanalyse er den Microsoft Defender XDR produktspesifikke trusselintelligensløsningen fra ekspertforskere fra Microsofts sikkerhetsforskere. Den er utformet for å hjelpe sikkerhetsteam til å være så effektive som mulig, samtidig som de står overfor nye trusler, for eksempel:

- Aktive trusselaktører og deres kampanjer

- Populære og nye angrepsteknikker

- Kritiske sårbarheter

- Vanlige angrepsoverflater

- Utbredt skadelig programvare

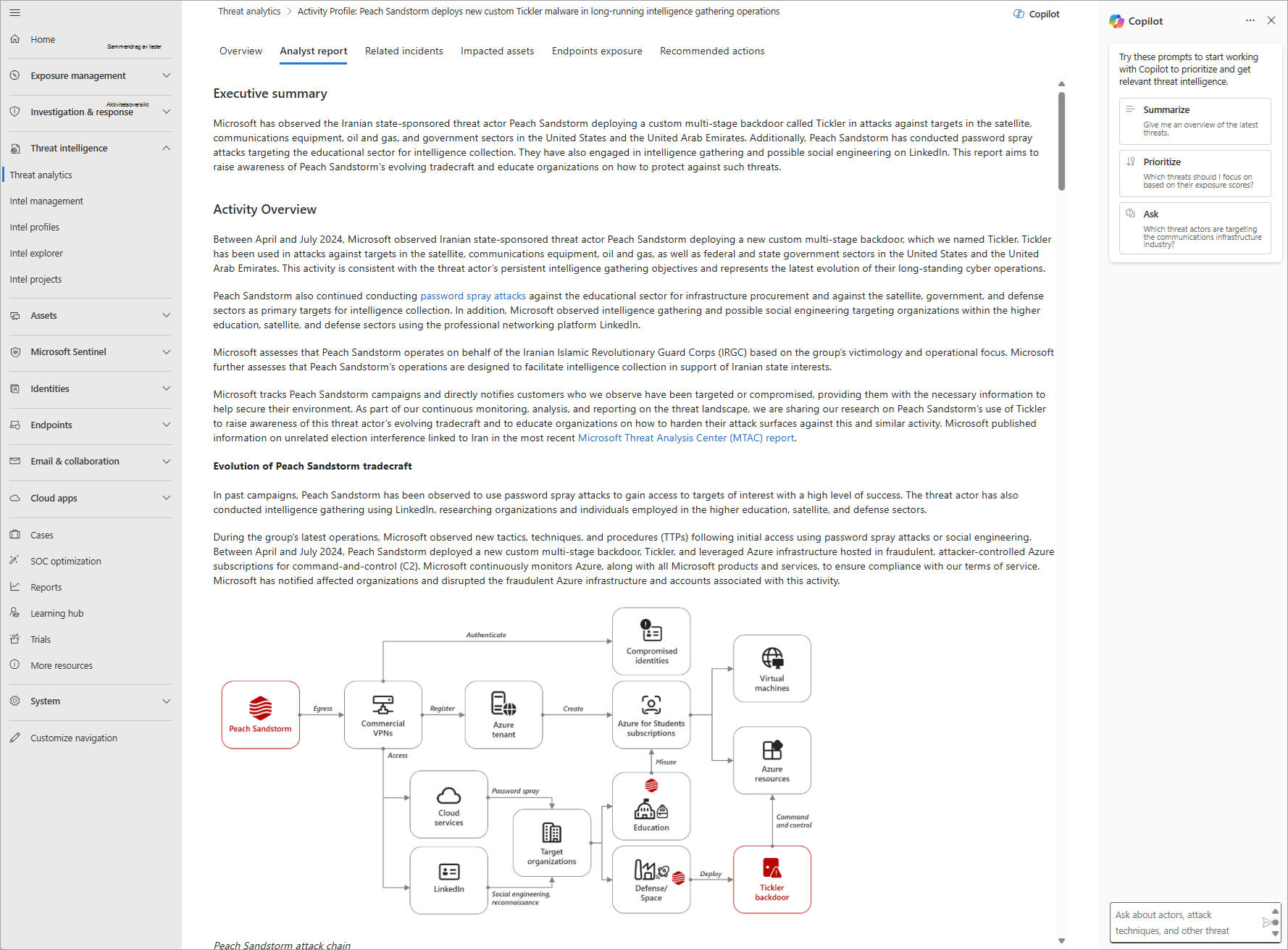

Rapportinndeling for analytiker i en trusselanalyserapport

Hver rapport gir en analyse av en sporet trussel og omfattende veiledning om hvordan man kan forsvare seg mot denne trusselen. Den inneholder også data fra nettverket, som angir om trusselen er aktiv og om du har gjeldende beskyttelse på plass.

Hvis du vil ha mer informasjon, kan du se Trusselanalyse i Microsoft Defender XDR.

Microsoft Defender trusselinformasjon

Microsoft Defender trusselinformasjon (Defender TI) bidrar til å effektivisere triage, hendelsesrespons, trusseljakt og arbeidsflyter for sårbarhetsbehandling. Defender TI samler og beriker kritisk trusselinformasjon i et brukervennlig grensesnitt der brukere kan koordinere IOCer med relaterte artikler, aktørprofiler og sårbarheter. Defender TI lar også analytikere samarbeide med andre Defender TI-lisensierte brukere i leieren om undersøkelser.

Du kan få tilgang til Defender TI på følgende sider i navigasjonsmenyen trusselintelligens i Defender-portalen:

- Intel-profiler – Få tilgang til et omfattende bibliotek med trusselaktører, verktøy og sårbarhetsprofiler.

- Intel Explorer – Bla gjennom trusselintelligens for relevant analyse, artefakter og indikatorer.

- Intel-prosjekter – Administrer sikkerhetsartefakter for hele leieren.

Intel Explorer-siden til Defender TI i Defender-portalen

Hvis du vil ha mer informasjon, kan du se Hva er Microsoft Defender trusselinformasjon?.

Administrasjon av trusselintelligens

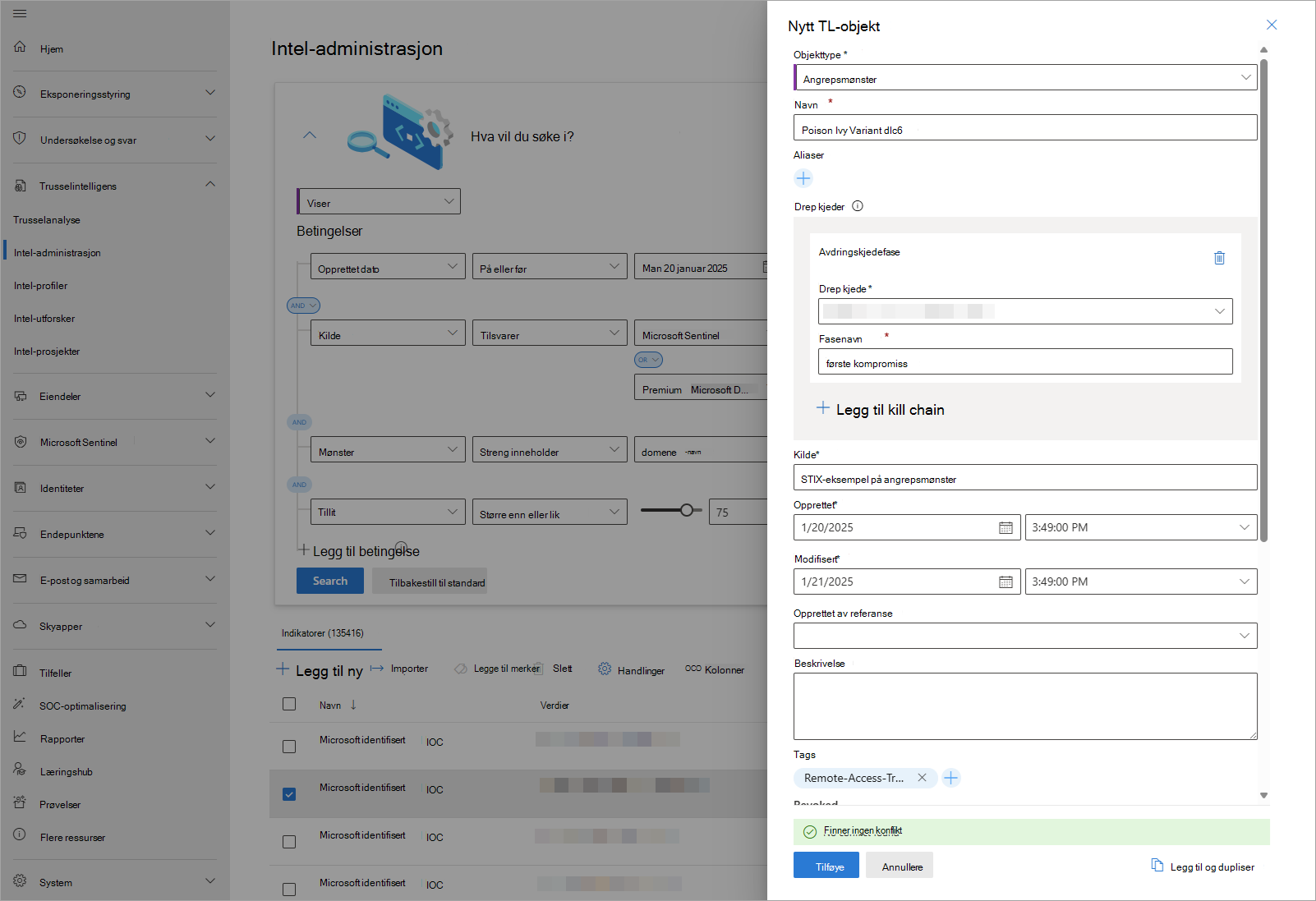

Intel-administrasjon drives av Microsoft Sentinel og tilbyr verktøy for å oppdatere, søke og opprette trusselintelligens og administrere den i stor skala.

De vanligste formene for trusselintelligens er trusselindikatorer eller IOCer. En annen fasett av trusselintelligens representerer trusselaktører, deres teknikker, taktikk og prosedyrer (TTPs), deres infrastruktur og deres ofre. Intel management støtter administrasjon av alle disse fasettene ved hjelp av strukturerte trusselinformasjonsuttrykk (STIX), åpen kildekode-standarden for utveksling av trusselintelligens.

Intel-ledelsen operasjonaliserer trusselintelligensen din mens Microsoft Sentinel henter den med følgende metoder for inntak:

- Importer trusselintelligens til Microsoft Sentinel ved å aktivere datakoblinger til ulike trusseletterretningsplattformer, inkludert Microsofts egen Defender TI.

- Koble trusselintelligens til Microsoft Sentinel ved hjelp av opplastings-API-en for å koble til ulike trusselintelligensplattformer eller egendefinerte programmer.

- Opprett trusselintelligens enkeltvis, eller importer ved hjelp av en fil fra Administrasjonsgrensesnittet for Intel.

Eksempel på å legge til et nytt STIX-objekt i Intel-administrasjon

Hvis du vil ha mer informasjon, kan du se Forstå trusselintelligens i Microsoft Sentinel.