Bruk administrerte identiteter for Azure med Azure Data Lake Storage

Azure Data Lake Storage har en lagdelt sikkerhetsmodell. Med denne modellen kan du sikre og styre tilgangsnivået til lagringskontoene som programmene og bedriftsmiljøene krever, basert på typen og delsettet av nettverk eller ressurser som brukes. Når nettverksregler konfigureres, er det bare programmer som ber om data over det angitte settet med nettverk eller via det angitte settet med Azure-ressurser, som har tilgang til en lagringskonto. Du kan begrense tilgang til lagringskontoen til forespørsler som kommer fra bestemte IP-adresser, IP-områder, delnett i et Azure Virtual Network (VNet) eller ressursforekomster av noen Azure-tjenester.

Administrerte identiteter for Azure, tidligere kjent som Managed Service Identity (MSI), hjelper med administrasjon av hemmeligheter. Microsoft Dataverse-kunder som bruker Azure-funksjoner, oppretter en administrert identitet (del av oppretting av bedriftspolicy) som kan brukes til ett eller flere Dataverse-miljøer. Denne administrerte identiteten som klargjøres i leieren, brukes deretter av Dataverse til å få tilgang til Azure-datasjøen din.

Med administrerte identiteter er tilgang til lagringskontoen begrenset til forespørsler som stammer fra Dataverse-miljøet som er knyttet til leieren. Når Dataverse kobler til lagringsplass på vegne av deg, tar det med ekstra kontekstinformasjon for å bevise at forespørselen kommer fra et sikkert, klarert miljø. Dette gjør at lageret kan gi Dataverse tilgang til lagringskontoen. Administrerte identiteter brukes til å signere kontekstinformasjonen for å opprette klarering. Dette legger til sikkerhet på programnivå i tillegg til nettverks- og infrastruktursikkerheten fra Azure for tilkoblinger mellom Azure-tjenester.

Før du starter

- Azure CLI kreves på den lokale maskinen. Last ned og installer

- Du må ha disse to PowerShell-modulene. Hvis du ikke har dem, åpner du PowerShell og kjører disse kommandoene:

- PowerShell-modulen Azure Az:

Install-Module -Name Az - Azure Az.Resources PowerShell-modul:

Install-Module -Name Az.Resources - PowerShell-modul for Power Platform-administratorer:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- PowerShell-modulen Azure Az:

- Gå til denne komprimerte mappefilen på GitHub. Velg deretter Last ned for å laste den ned. Pakk ut den komprimerte mappefilen på en datamaskin i en plassering der du kan kjøre PowerShell-kommandoer. Alle filer og mapper som trekkes ut fra en komprimert mappe, skal beholdes på sin opprinnelige plassering.

- Vi anbefaler at du oppretter en ny lagringsbeholder i den samme Azure-ressursgruppen for å komme i gang med denne funksjonen.

Aktiver bedriftspolicy for det valgte Azure-abonnementet

Viktig!

Du må ha Azure abonnement eierrolletilgang for å fullføre denne oppgave. Hent abonnements-ID-en Azure fra oversiktssiden for ressursgruppen Azure.

- Åpne Azure CLI med kjør som administrator og logg på Azure-abonnementet ditt ved å bruke kommandoen:

az loginMer informasjon: logg på med Azure CLI - (Valgfritt) Hvis du har flere Azure-abonnementer, må du kjøre

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }for å oppdatere standardabonnementet. - Utvid den komprimerte mappen du lastet ned som en del av Før du starter for denne funksjonen, til et sted der du kan kjøre PowerShell.

- Hvis du vil aktivere bedriftspolicyen for det valgte Azure-abonnementet, kjører du skriptet PowerShell./SetupSubscriptionForPowerPlatform.ps1.

- Angi ID-en for Azure-abonnementet.

Opprett virksomhetspolicy

Viktig!

Du må ha Azure ressursgruppe eierrolletilgang for å fullføre denne oppgave. Hent Azure abonnements-ID, plassering og ressursgruppenavn fra oversiktssiden for ressursgruppen Azure.

Opprett bedriftspolicyen. Kjør skriptet PowerShell

./CreateIdentityEnterprisePolicy.ps1- Angi ID-en for Azure-abonnementet.

- Angi navnet på Azure-ressursgruppen.

- Angi foretrukket navn på bedriftspolicyen.

- Angi plasseringen for Azure-ressursgruppen.

Lagre kopien av ResourceId etter at policyen er opprettet.

Notat

Følgende er gyldige plasseringsinndata som støttes for policyoppretting. Velg stedet som passer best for deg.

Steder som er tilgjengelige for bedriftspolicy

USA EUAP

USA

Sør-Afrika

Storbritannia

Australia

Sør-Korea

Japan

India

Frankrike

Europa

Asia

Norge

Tyskland

Sveits

Canada

Brasil

UAE

Singapore

Gi leseren tilgang til bedriftspolicyen via Azure

Dynamics 365 administratorer og Power Platform administratorer kan få tilgang til administrasjonssenteret Power Platform for å tilordne miljøer til virksomhetspolicyen. For å få tilgang til virksomhetspolicyene kreves Azure Key Vault-administratormedlemskap for å gi leser rolle til Dynamics 365 eller Power Platform administrator. Når den leser rollen er gitt, vil Dynamics 365 eller Power Platform administratorene se virksomhetspolicyene i administrasjonssenteret Power Platform .

Bare Dynamics 365- og Power Platform-administratorene som ble tildelt leserrollen i virksomhetspolicyen, kan legge til et miljø i policyen. Andre Dynamics 365- eller Power Platform-administratorer kan vise bedriftspolicyen, men de får en feilmelding når de prøver å legge til et miljø.

Viktig!

Du må ha - Microsoft.Authorization/roleAssignments/write tillatelser, for eksempel administrator for brukertilgangeller eier for å fullføre denne oppgaven.

- Logg på Azure-portalen.

- Skaff deg Dynamics 365-administratorbrukerens Power Platform ObjectID.

- Gå til Brukere-området .

- Åpne administratorbrukeren for Dynamics 365 eller Power Platform.

- Under oversiktssiden for brukeren kopierer du ObjectID.

- Skaff deg ID-en for virksomhetspolicyer:

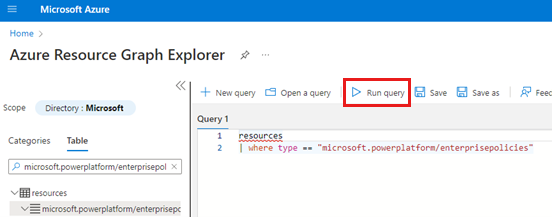

- Gå til Azure Resource Graph Explorer.

- Kjør denne spørringen:

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Bla til høyre for resultatsiden, og Velg Se detaljer-opprette en kobling.

- Kopier ID-en på Detaljer-siden .

- Åpne Azure CLI og kjør følgende kommando, og erstatt med

<objId>brukerens ObjectID og med<EP Resource Id>Enterprise Policy ID.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Koble bedriftspolicyen til et Dataverse-miljø

Viktig!

Du må ha administrator Power Platform eller Dynamics 365 administrator rollen for å fullføre denne oppgave. Du må ha Leser-rollen for virksomhetspolicyen for å fullføre denne oppgaven.

- Hent ID-en til Dataverse-miljøet.

- Logg på administrasjonssenteret Power Platform .

- VelgMiljøer , og åpne deretter miljøet.

- I Detaljer-delen kopierer du miljø-ID-en .

- Hvis du vil opprette en kobling til Dataverse miljøet, kjører du dette PowerShell-skriptet:

./NewIdentity.ps1 - Angi ID-en til Dataverse-miljøet.

- Oppgi ResourceId.

StatusCode = 202 angir at opprette en kobling ble opprettet.

- Logg på administrasjonssenteret Power Platform .

- VelgMiljøer , og åpne deretter miljøet du angav tidligere.

- I området Nylige operasjoner Velg Full logg for å validere tilkoblingen til den nye identiteten.

Konfigurer nettverkstilgang til Azure Data Lake Storage Gen2

Viktig!

Du må ha en Azure Data Lake Storage Gen2-eierrolle for å fullføre denne oppgaven.

Gå til Azure-portalen.

Åpne lagringskontoen som er koblet til profilen Azure Synapse Link for Dataverse.

I den venstre navigasjonsruten velger du VelgNettverk . Velg deretter følgende innstillinger på fanen Brannmurer og virtuelle nettverk :

- Aktivert fra utvalgte virtuelle nettverk og IP-adresser.

- Under Ressursforekomster Velg Tillat Azure tjenester på listen over klarerte tjenester å få tilgang til denne lagringskontoen

Velg Lagre.

Konfigurer nettverkstilgang til Azure Synapse Workspace

Viktig!

Du må ha en Azure Synapse administrator rolle for å fullføre denne oppgave.

- Gå til Azure-portalen.

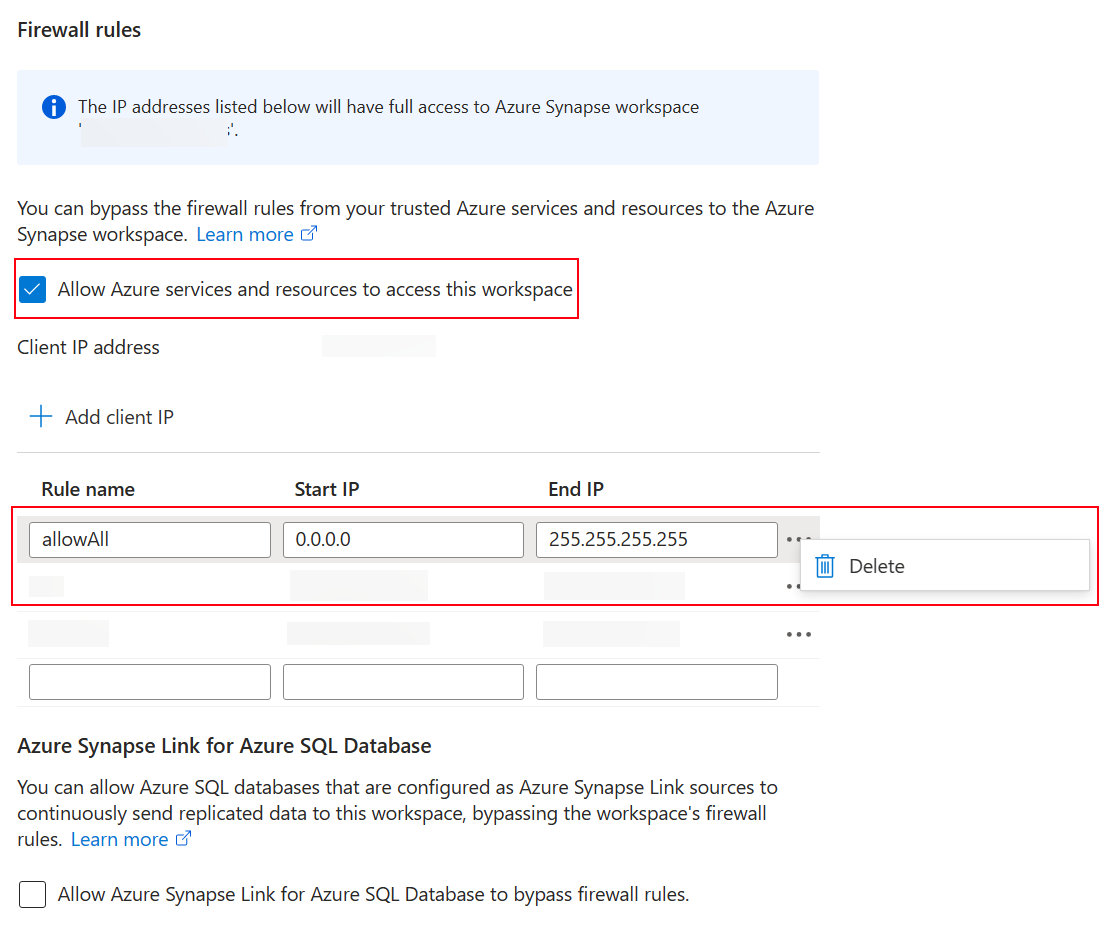

- Åpne Azure Synapse workspace som er koblet til Azure Synapse Link for Dataverse-profilen.

- I den venstre navigasjonsruten velger du VelgNettverk .

- Velg Gi Azure tjenester og ressurser tilgang til dette arbeidsområdet.

- Hvis Der er opprettet IP-brannmurregler for alle IP-områder, sletter du dem for å begrense tilgang til offentlige nettverk.

- Legg til en ny IP-brannmurregel basert på klientens IP-adresse.

- VelgLagre når du er ferdig. Mer informasjon: Azure Synapse Analytics IP-brannmurregler

Opprett en ny Azure Synapse Link for Dataverse med administrert identitet

Viktig!

Dataverse: Du må ha sikkerhetsrollen som systemadministrator i Dataverse. I tillegg må tabeller du vil eksportere via Azure Synapse Link, ha egenskapen Spor endringer aktivert. Mer informasjon: Avanserte alternativer

Azure Data Lake Storage Gen2: Du må ha tilgang til en Azure Data Lake Storage Gen2-konto og rolletilgangen Eier og Storage Blob-databidragsyter. Lagringskontoen må aktivere Hierarkisk navneområde for både første konfigurasjon og deltasynkronisering. Tillat tilgang med nøkkel for lagringskonto er bare nødvendig for den første konfigurasjonen.

Synapse-arbeidsområde: Du må ha et synapse-arbeidsområde og tilgangsrollen Synapse-administrator i Synapse Studio. Synapse-arbeidsområdet må være i samme område som Azure Data Lake Storage Gen2-kontoen. Lagringskontoen må legges til som en koblet tjeneste i Synapse Studio. Hvis du vil opprette et Synapse-arbeidsområde, går du til Opprette et Synapse-arbeidsområde.

Når du oppretter koblingen, henter Azure Synapse Link for Dataverse detaljer om den gjeldende koblede bedriftspolicyen under Dataverse-miljøet og bufrer deretter den hemmelige nettadressen til identitetsklienten for å koble til Azure.

- Logg inn Power Apps og Velg ditt miljø.

- I den venstre navigasjonsruten velger du Velg Azure Synapse Link og deretter Velg + Ny opprette en kobling. Hvis elementet ikke finnes i sideruten, velger du ...Mer og deretter elementet du vil ha.

- Fyll ut de aktuelle feltene, i henhold til det tiltenkte oppsettet. Velg Abonnementet, Ressursgruppe og Lagringskonto. Hvis du vil koble Dataverse til Synapse-arbeidsområdet, Velg alternativet Koble til Azure Synapse arbeidsområdet . For Delta Lake-datakonvertering Velg et Spark-utvalg.

- Velg Velg virksomhetspolicy med administrert tjenesteidentitet, og deretter VelgNeste .

- Legg til tabellene du vil eksportere, og velg deretter Lagre.

Aktiver administrert identitet for en eksisterende Azure Synapse Link-profil

Notat

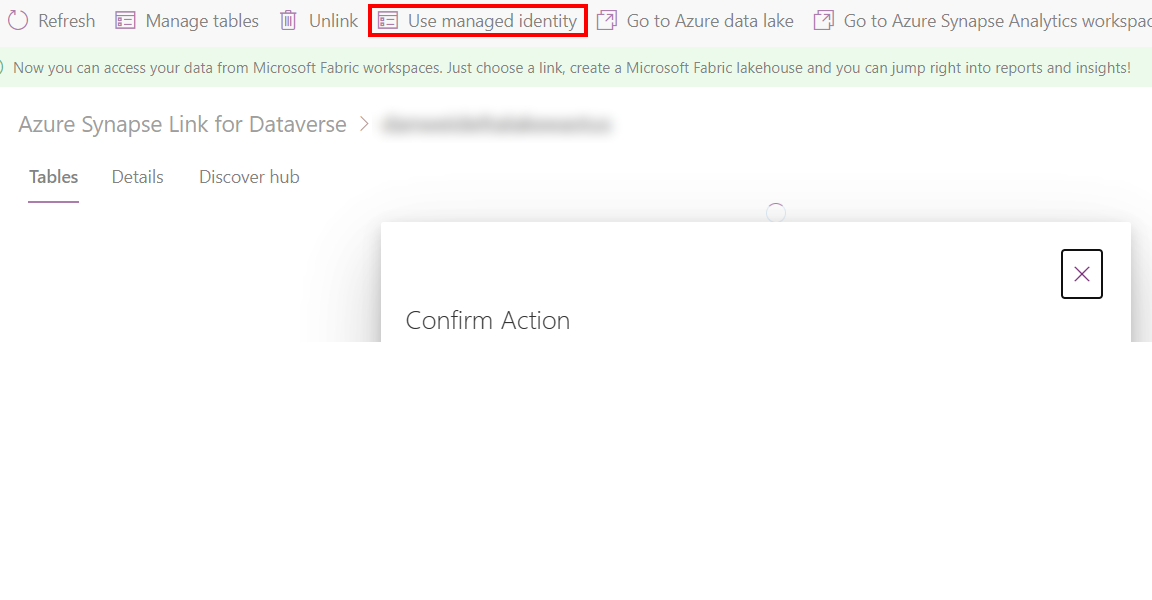

Hvis du vil gjøre kommandoen Bruk administrert identitet tilgjengelig i Power Apps, må du fullføre oppsettet ovenfor for å koble virksomhetspolicyen til Dataverse miljøet. Mer informasjon: Koble virksomhetspolicy til Dataverse miljø

- Gå til en eksisterende Synapse Link-profil fra Power Apps (make.powerapps.com).

- Velg Bruk administrert identitet, og bekreft deretter.

Feilsøking

Hvis du får en 403-feil under opprettingen av koblingen:

- Administrerte identiteter bruker ekstra tid på å gi midlertidig tillatelse under første synkronisering. Vent litt, og prøv på nytt senere.

- Kontroller at den koblede lagringen ikke har den eksisterende Dataverse beholderen (dataverse-environmentName-organizationUniqueName) fra samme miljø.

- Du kan identifisere den koblede virksomhetspolicyen og

policyArmIdkjøre PowerShell-skriptet./GetIdentityEnterprisePolicyforEnvironment.ps1med Azure abonnements-ID og ressursgruppenavn . - Du kan koble fra virksomhetspolicyen ved å kjøre skriptet

./RevertIdentity.ps1PowerShell med miljø-ID-en Dataverse ogpolicyArmId. - Du kan fjerne virksomhetspolicyen ved å kjøre skriptet PowerShell.\RemoveIdentityEnterprisePolicy.ps1 med policyArmId.

Kjent begrensning

Bare én virksomhetspolicy kan kobles til Dataverse-miljøet samtidig. Hvis du må opprette flere Azure Synapse Link-koblinger med aktivert administrert identitet, må du kontrollere at alle koblede Azure-ressurser er under samme ressursgruppe.