Konfigurer brukergodkjenning med Microsoft Entra ID

Hvis du legger til godkjenning for agenten, kan brukere kan logge seg på, slik at agenten får tilgang til en begrenset ressurs eller informasjon.

Denne artikkelen beskriver hvordan du konfigurerer Microsoft Entra ID som tjenesteleverandør. Hvis du vil finne ut mer om andre tjenesteleverandører og brukergodkjenning generelt, kan du se Konfigurer brukergodkjenning i Copilot Studio.

Hvis du har administrasjonsrettigheter for leieren, kan du konfigurere API-tillatelser. Ellers må du kanskje be en leieradministrator om å gjøre det for deg.

Forutsetning

Finn ut hvordan du legger til brukergodkjenning i et emne

Du fullfører de første trinnene i Azure-portalen og fullfører de to siste trinnene i Copilot Studio.

Opprette en appregistrering

Logg deg på Azure Portal ved hjelp av en administratorkonto i samme leier som agenten.

Gå til Appregistreringer.

Velg Ny registrering og angi et navn for registreringen. Ikke endre eksisterende appregistrering.

Det kan være nyttig senere å bruke navnet på agenten. Hvis agenten for eksempel kalles «Contoso-salgshjelp», kan du kalle appregistreringen «ContosoSalgsReg» eller noe lignende.

Velg Kontoer i en hvilken som helst organisasjonsleier (enhver Microsoft Entra ID-katalog – multi-instans) og personlige Microsoft-kontoer (for eksempel Skype eller Xbox) under Støttede kontotyper.

La delen Omdirigerings-URI være tom foreløpig. Angi den informasjonen i de neste trinnene.

Velg Registrer.

Etter at registreringen er fullført, går du til Oversikt.

Kopier Program-IDen (klient), og lim den inn i en midlertidig fil. Du trenger den i senere trinn.

Legg til omdirigerings-URI-en

Under Administrer velg Autorisering.

Velg Legg til en plattform under Plattformkonfigurasjoner, og velg deretter Nett.

Under URI-er for omdirigering angir du

https://token.botframework.com/.auth/web/redirectog velger Konfigurer.Denne handlingen tar deg tilbake til siden Plattformkonfigurasjoner.

Under URI-er for omadressering for web-plattformen velger du Legg til URI.

Velg

https://europe.token.botframework.com/.auth/web/redirect, og velg Lagre.Merk

Godkjenningsruten i Copilot Studio kan vise følgende nettadresse for omdirigering:

https://unitedstates.token.botframework.com/.auth/web/redirect. Bruk av denne nettadressen vil føre til mislykket godkjenning. Bruk URI-en i stedet.I delen Implisitt tildeling og hybridflyt velger du både Tilgangstokener (brukes for implisitt flyt) under ID-tokener (brukes for implisitt flyt).

Velg Lagre.

Generer en klienthemmelighet

Velg Sertifikater og hemmeligheter under Administrer.

I delen Klienthemmeligheter velger du Ny klienthemmelighet.

(Valgfritt) Angi en beskrivelse. Én blir angitt hvis den blir stående tom.

Velg utløpsperioden. Velg den korteste perioden som er relevant for livssyklusen til agenten.

Velg Legg til for å opprette hemmeligheten.

Lagre hemmelighetens Verdi på en sikker, midlertidig fil. Du trenger den når du konfigurerer agentens godkjenning senere.

Tips

Ikke forlat siden før du kopierer verdien til klienthemmeligheten. Hvis du gjør dette, blir verdien nedtonet, og du må generere en ny klienthemmelighet.

Konfigurere manuell godkjenning

I Copilot Studio går du til Innstillinger for agenten og velger Sikkerhet.

Velg Godkjenning.

Velg Godkjenn manuelt.

La Krever at brukere logger på være på.

Angi følgende verdier for egenskapene:

Tjenesteleverandør: Velg Azure Active Directory v2.

Klient-ID: Angi program (klient-ID) som du kopierte tidligere fra Azure Portal.

Klienthemmelighet: Skriv inn klienthemmeligheten du genererte tidligere fra Azure Portal.

Omfang: Angi

profile openid.

Velg Lagre for å fullføre konfigurasjonen.

Konfigurere API-tillatelser

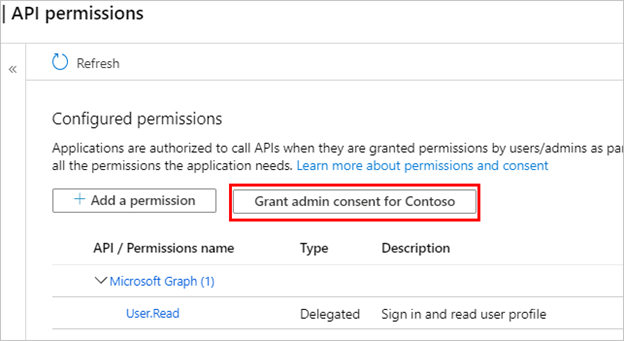

Gå til API-tillatelser.

Velg Gi administratorsamtykke for <ditt leiernavn>, og velg deretter Ja. Hvis knappen ikke er tilgjengelig, må du kanskje be en leieradministrator om å angi den for deg.

Viktig!

For å unngå at brukerne må samtykke til hvert enkelt program, må noen som har fått tilordnet minst rollen Programadministrator eller Skyprogramadministrator gi samtykke for hele leieren til programregistreringene.

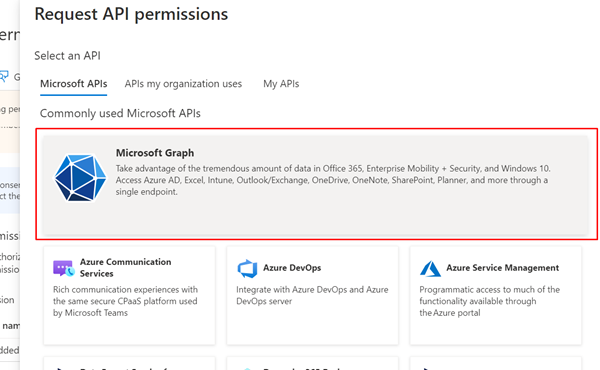

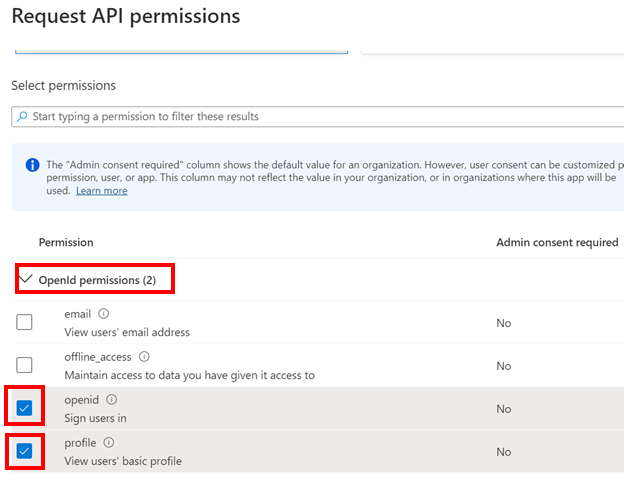

Velg Legg til en tillatelse, og velg Microsoft Graph.

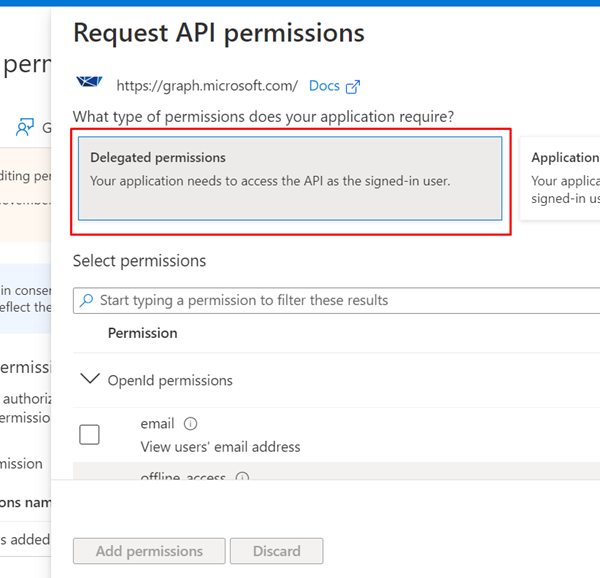

Velg Delegerte tillatelser.

Utvid OpenId-tillatelser, og aktiver openid og profil.

Velg Legg til tillatelser.

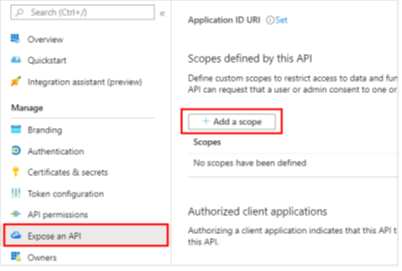

Definer et egendefinert omfang for agenten

Omfang gjør det mulig å bestemme bruker- og administratorroller samt tilgangsrettigheter. Du oppretter et egendefinert omfang for registrering av lerretsappen som du oppretter i et senere trinn.

Gå til Vis en API, og velg Legg til et omfang.

Angi følgende egenskaper. Du kan la de andre egenskapene være tomme.

Egenskap Verdi Omfangsnavn Angi et navn som gir mening i miljøet, for eksempel Test.ReadHvem kan samtykke? Velg Administratorer og brukere Visningsnavn for administratorsamtykke Angi et navn som gir mening i miljøet, for eksempel Test.ReadBeskrivelse av administratorsamtykke Angi Allows the app to sign the user in.State Velg Aktivert Velg Legg til omfang.

Konfigurere godkjenning i Copilot Studio

I Copilot Studio velger du Sikkerhetunder Innstillinger>Autorisering.

Velg Godkjenn manuelt.

La Krever at brukere logger på være på.

Velg en Tjenesteleverandør, og oppgi de nødvendige verdiene. Se Konfigurer manuell godkjenning i Copilot Studio.

Velg Lagre.

Tips

Nettadressen til tokenutveksling brukes til å bytte på-vegne-av-tokenet med det forespurte tilgangstokenet. Hvis du vil ha mer informasjon, kan du se Konfigurer enkel pålogging med Microsoft Entra ID.

Merk

Omfangene bør inneholde profile openid og følgende, avhengig av brukstilfellet:

Sites.Read.All Files.Read.Allfor SharePointExternalItem.Read.Allfor Graph-tilkoblinghttps://[OrgURL]/user_impersonationfor spørringsnoder og Dataverse-strukturerte data- For eksempel bør Dataverse-strukturerte data eller spørringsnoden ha følgende omfang:

profile openid Sites.Read.All Files.Read.All https://myorg123.com/user_impersonation

Test agenten

Publiser agenten din.

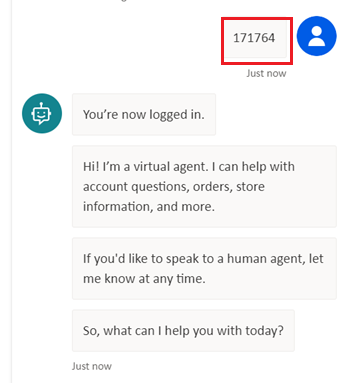

I Testagent-ruten sender du en melding til agenten.

Når agenten svarer, velger du Logg på.

Det åpnes en ny fane i nettleseren der du blir bedt om å logge deg på.

Logg på, og kopier deretter den viste valideringskoden.

Lim inn koden i agent-chatten for å fullføre påloggingsprosessen.