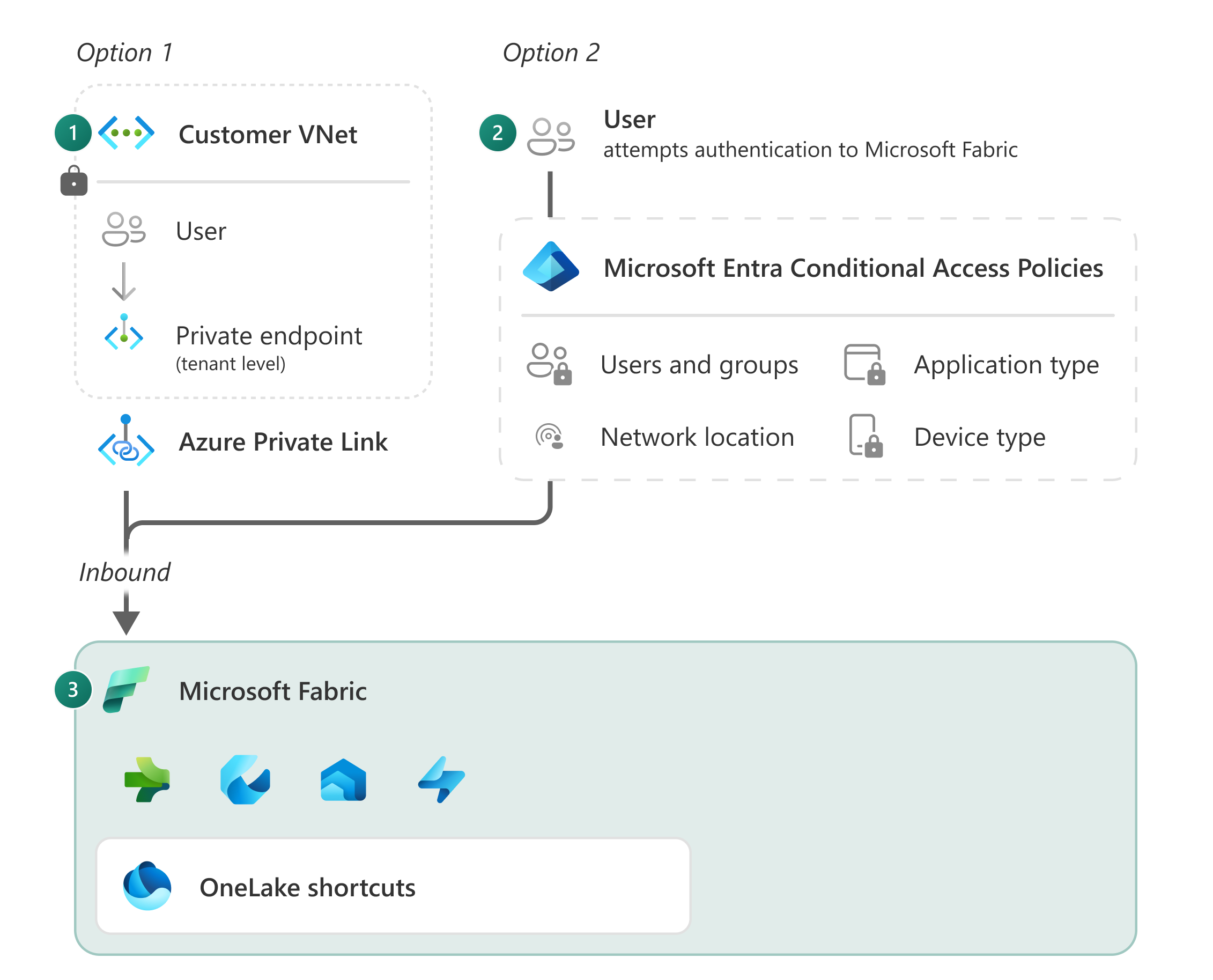

Beskytt inngående trafikk

Innkommende trafikk kommer inn i Fabric fra Internett. Denne artikkelen forklarer forskjellene mellom de to måtene å beskytte inngående trafikk på i Microsoft Fabric, private koblinger og Betinget tilgang til Entra. Bruk denne artikkelen til å bestemme hvilken metode som passer best for organisasjonen.

Private koblinger (Alternativ 1, Kunde Vnet) – Fabric bruker en privat IP-adresse fra det virtuelle nettverket. Endepunktet gjør det mulig for brukere i nettverket å kommunisere med Fabric over den private IP-adressen ved hjelp av private koblinger.

Entra Betinget tilgang – (alternativ 2, bruker) – når en bruker godkjenner tilgang, bestemmes basert på et sett med policyer som kan omfatte IP-adresse, plassering og administrerte enheter.

Når trafikken kommer inn i Fabric, godkjennes den av Microsoft Entra ID, som er den samme godkjenningsmetoden som brukes av Microsoft 365, OneDrive og Dynamics 365. Microsoft Entra ID-godkjenning gjør det mulig for brukere å koble til skyprogrammer på en sikker måte fra en hvilken som helst enhet og et hvilket som helst nettverk, enten de er hjemme, ekstern eller på bedriftskontoret.

Fabric backend-plattformen er beskyttet av et virtuelt nettverk og er ikke direkte tilgjengelig fra det offentlige internett annet enn gjennom sikre endepunkter. Hvis du vil forstå hvordan trafikken er beskyttet i Fabric, kan du se gjennom Fabrics arkitektoniske diagram.

Fabric kommuniserer som standard mellom opplevelser ved hjelp av det interne Microsoft-ryggradsnettverket. Når en Power BI-rapport laster inn data fra OneLake, går dataene gjennom det interne Microsoft-nettverket. Denne konfigurasjonen er forskjellig fra å måtte konfigurere flere Plattform som en tjenestetjenester (PaaS) for å koble til hverandre via et privat nettverk. Inngående kommunikasjon mellom klienter som nettleseren eller SQL Server Management Studio (SSMS) og Fabric bruker TLS 1.2-protokollen og forhandler til TLS 1.3 når det er mulig.

Stoffets standard sikkerhetsinnstillinger inkluderer:

Microsoft Entra ID som brukes til å godkjenne alle forespørsler.

Ved vellykket godkjenning rutes forespørsler til riktig serverdeltjeneste gjennom sikre Microsoft-administrerte endepunkter.

Intern trafikk mellom opplevelser i Fabric rutes over Microsoft-ryggraden.

Trafikk mellom klienter og Fabric krypteres ved hjelp av minst Transport Layer Security (TLS) 1.2-protokollen.

Entra betinget tilgang

Hver interaksjon med Fabric godkjennes med Microsoft Entra ID. Microsoft Entra ID er basert på nulltillit sikkerhetsmodell, som forutsetter at du ikke er fullstendig beskyttet innenfor organisasjonens nettverksperimeter. I stedet for å se på nettverket som en sikkerhetsgrense, ser nulltillit på identitet som den primære perimeteren for sikkerhet.

Hvis du vil bestemme tilgang på godkjenningstidspunktet, kan du definere og håndheve policyer for betinget tilgang basert på brukernes identitet, enhetskontekst, plassering, nettverk og programfølsomhet. Du kan for eksempel kreve godkjenning med flere faktorer, enhetssamsvar eller godkjente apper for å få tilgang til dataene og ressursene dine i Fabric. Du kan også blokkere eller begrense tilgangen fra risikable steder, enheter eller nettverk.

Policyer for betinget tilgang hjelper deg med å beskytte data og programmer uten å gå på akkord med brukerproduktiviteten og -opplevelsen. Her er noen eksempler på tilgangsbegrensninger du kan håndheve ved hjelp av betinget tilgang.

Definer en liste over IP-er for innkommende tilkobling til Fabric.

Bruk multifaktorgodkjenning (MFA).

Begrens trafikk basert på parametere som opprinnelsesland eller enhetstype.

Fabric støtter ikke andre godkjenningsmetoder, for eksempel kontonøkler eller SQL-godkjenning, som er avhengige av brukernavn og passord.

Konfigurer betinget tilgang

Hvis du vil konfigurere betinget tilgang i Fabric, må du velge flere Fabric-relaterte Azure-tjenester, for eksempel Power BI, Azure Data Explorer, Azure SQL Database og Azure Storage.

Merk

Betinget tilgang kan betraktes som for bred for enkelte kunder, da alle policyer vil bli brukt på Fabric og de relaterte Azure-tjenestene.

Lisensiering

Betinget tilgang krever Microsoft Entra ID P1-lisenser. Disse lisensene er ofte allerede tilgjengelige i organisasjonen fordi de deles med andre Microsoft-produkter, for eksempel Microsoft 365. Hvis du vil finne riktig lisens for dine krav, kan du se Lisenskrav.

Klarert tilgang

Fabric trenger ikke å befinne seg i det private nettverket, selv når du har dataene lagret i ett. Med PaaS-tjenester er det vanlig å plassere databehandlingen i det samme private nettverket som lagringskontoen. Men med Fabric er dette ikke nødvendig. Hvis du vil aktivere klarert tilgang til Fabric, kan du bruke funksjoner som lokale datagatewayer, tilgang til klarert arbeidsområde og administrerte private endepunkter. Hvis du vil ha mer informasjon, kan du se Sikkerhet i Microsoft Fabric.

Private koblinger

Med private endepunkter tilordnes tjenesten en privat IP-adresse fra det virtuelle nettverket. Endepunktet gjør det mulig for andre ressurser i nettverket å kommunisere med tjenesten over den private IP-adressen.

Ved hjelp av private koblinger oppretter en tunnel fra tjenesten til ett av delnettene en privat kanal. Kommunikasjon fra eksterne enheter går fra IP-adressen, til et privat endepunkt i delnettet, gjennom tunnelen og inn i tjenesten.

Etter å ha implementert private koblinger, er Fabric ikke lenger tilgjengelig via offentlig internett. For å få tilgang til Fabric må alle brukere koble til via det private nettverket. Det private nettverket kreves for all kommunikasjon med Fabric, inkludert visning av en Power BI-rapport i nettleseren og bruk av SQL Server Management Studio (SSMS) for å koble til en SQL-tilkoblingsstreng som <guid_unique_your_item>.datawarehouse.fabric.microsoft.com.

Lokale nettverk

Hvis du bruker lokale nettverk, kan du utvide dem til Azure Virtual Network (VNet) ved hjelp av en ExpressRoute-krets, eller et VPN for område-til-område, for å få tilgang til Fabric ved hjelp av private tilkoblinger.

Båndbredde

Med private forbindelser reiser all trafikk til Fabric gjennom det private endepunktet, noe som forårsaker potensielle båndbreddeproblemer. Brukere kan ikke lenger laste inn globale distribuerte ikke-datarelaterte ressurser, for eksempel bilder .css og .html filer som brukes av Fabric, fra deres område. Disse ressursene lastes inn fra plasseringen til det private endepunktet. For australske brukere med et privat endepunkt i USA reiser trafikk til USA først. Dette øker innlastingstidene og kan redusere ytelsen.

Kostnad

Kostnaden for private koblinger og økningen av ExpressRoute-båndbredden for å tillate privat tilkobling fra nettverket, kan legge til kostnader for organisasjonen.

Hensyn og begrensninger

Med private koblinger stenger du Fabric til offentlig internett. Som et resultat er det mange hensyn og begrensninger du må ta hensyn til.