Bruk din egen Azure Data Lake Storage-konto

Dynamics 365 Customer Insights - Data gir deg muligheten til å lagre kundedataene i Azure Data Lake Storage. Kundedata inkluderer data du importerer, og utdataene, for eksempel enhetlige profiler og segmenter. Noen av utdataene lagres også som tabeller i Microsoft Dataverse sammen med metadata som samsvarsregler eller segmentkonfigurasjon, og søkeindeks. Ved å lagre data til Data Lake Storage godtar du at data overføres til og lagres på riktig geografisk sted for Azure Storage-kontoen. Hvis du vil ha mer informasjon om disse endringene, kan du se Microsoft Trust Center.

Administratorer i Customer Insights - Data kan opprette miljøer og angi alternativet for datalagring i prosessen.

Forutsetning

- Azure Data Lake Storage-kontoer må være i samme Azure-område som du valgte da du opprettet Customer Insights - Data-miljøet. For å finne området for miljøet går du til Innstillinger>System>Om.

- Azure Data Lake Storage-kontoen må ha hierarkisk navneområde aktivert.

- Administratoren som konfigurerer Customer Insights - Data-miljøet, må ha rollen Storage Blob Data-bidragsyter eller Storage Blob Data-eier på lagringskontoen eller for beholderen

customerinsights. Hvis du vil ha mer informasjon om tildeling av tillatelser i en lagringskonto, kan du se Opprett en lagringskonto. - Hvis du vil gi segmenteringsfunksjoner tilgang til lagringskontoen, følger du fremgangsmåten i denne artikkelen.

Koble til Customer Insights - Data med lagringskontoen

Når du oppretter et nytt miljø, må du sørge for at Data Lake Storage-kontoen finnes, og at alle forhåndskrav er oppfylt.

- I Datalagring-trinnet, under oppretting av miljøet, angi Lagre utdata i til Azure Data Lake Storage Gen2.

- Velg hvordan du vil koble til lagringsplassen. Du kan velge mellom et ressursbasert alternativ og et abonnementsbasert godkjenningsalternativ. Hvis du vil ha mer informasjon, kan du se Koble til en Azure Data Lake Storage-konto ved å bruke en Microsoft Entra-tjenestekontohaver.

- Velg abonnementet, ressursgruppen og lagringskontoen som inneholder beholderen

customerinsights, for Azure-abonnementet. - For Kontonøkkel angir du kontonavnet og kontonøkkelen for Data Lake Storage-kontoen. Bruk av denne godkjenningsmetoden antyder at du er informert hvis organisasjonen roterer nøklene. Du må oppdatere miljøkonfigurasjonen med den nye nøkkelen når den roteres.

- Velg abonnementet, ressursgruppen og lagringskontoen som inneholder beholderen

- Hvis lagringskontoen din er bak en brannmur, velger du Aktiver privat kobling for å koble til kontoen ved hjelp av private Azure-kobblinger

Når systemprosesser som datainntak er fullført, oppretter systemet tilsvarende mapper i lagringskontoen. Datafiler og model.json-filer opprettes og legges til i mapper basert på prosessnavnet.

Hvis du oppretter flere miljøer og velger å lagre utdatatabellene fra disse miljøene på lagringskontoen, oppretter systemet separate mapper for hvert miljø med ci_environmentID i beholderen.

Aktivere datadeling med Dataverse fra din egen Azure Data Lake Storage (forhåndsversjon)

[Denne artikkelen inneholder dokumentasjon for forhåndsversjonen og kan bli endret.]

Dynamics 365 Customer Insights - Data skriver utdata, for eksempel enhetlige profiler og segmenter, til ditt Azure Data Lake Storage. Du kan aktivere datadeling for å gjøre utdata i Azure Data Lake Storage tilgjengelig for Microsoft Dataverse-miljøet. Brukeren som konfigurerer Customer Insights - Data-miljøet, må minst ha tillatelsene Storage Blob-dataleser i beholderen customerinsights på lagringskontoen.

Viktig

- Dette er forhåndsversjonsfunksjon.

- Evalueringsfunksjonalitet er ikke ment for produksjonsbruk og kan ha begrensninger. Disse funksjonene er tilgjengelige før en offisiell utgivelse, slik at kunder kan få tidlig tilgang og gi tilbakemeldinger.

Begrensninger

- Én én-til-én-tildeling mellom en Dataverse-organisasjon og en Azure Data Lake Storage-konto støttes.

- Mållagringskontoen kan ikke endres.

- Datadeling fungerer ikke hvis Azure Data Lake Storage-kontoen din er bak en brannmur.

- Automatisk kobling av kundeprofiler i Dataverse støttes ikke når du bruker din egen Azure Data Lake Storage. Customer Insights-lagring anbefales.

Konfigurer sikkerhetsgrupper i din egen Azure Data Lake Storage

Opprett to sikkerhetsgrupper i Azure-abonnementet – én Leser-sikkerhetsgruppe og én Bidragsyter-sikkerhetsgruppe, og angi Microsoft Dataverse-tjenesten som eier for begge sikkerhetsgruppene.

Administrer tilgangskontrollisten (ACL) i beholderen

customerinsightspå lagringskontoen via disse sikkerhetsgruppene.- Legg til Microsoft Dataverse-tjenesten og eventuelle Dataverse-baserte forretningsprogrammer som Dynamics 365 Sales i Leser-sikkerhetsgruppen med skrivebeskyttede tillatelser.

- Legg bare til Customers Insights-programmet i Bidrag-sikkerhetsgruppen for å gi lese- og skrive-tillatelser til å skrive profiler og innsikt.

Konfigurer PowerShell

Konfigurer PowerShell for å kjøre PowerShell-skript.

Installer den nyeste versjonen av Azure Active Directory PowerShell for Graph.

- Velg Windows-tasten på tastaturet på PC-en, søk etter Windows PowerShell, og velg Kjør som administrator.

- I PowerShell-vinduet som åpnes, skriver du inn

Install-Module AzureAD.

Importer tre moduler.

- I PowerShell-vinduet angir du

Install-Module -Name Az.Accountsog følger trinnene. - Gjenta for

Install-Module -Name Az.ResourcesogInstall-Module -Name Az.Storage.

- I PowerShell-vinduet angir du

Kjør PowerShell-skript, og hent tillatelsesidentifikatoren

Last ned de to PowerShell-skriptene du må kjøre fra teknikerens GitHub-repo.

CreateSecurityGroups.ps1: Krever leieradministratortillatelser.ByolSetup.ps1: Krever Storage Blob-dataeiertillatelser på lagringskonto-/beholdernivået. Dette skriptet oppretter tillatelsen for deg. Rolletilordningen kan fjernes manuelt etter at skriptet er kjørt.

Kjør

CreateSecurityGroups.ps1i Windows PowerShell ved å angi Azure-abonnements-ID-en som inneholder Azure Data Lake Storage. Åpne PowerShell-skriptet i et redigeringsprogram for å se gjennom tilleggsinformasjon og den implementerte logikken.Dette skriptet oppretter to sikkerhetsgrupper i Azure-abonnementet: én for lesergruppen og en annen for bidragsytergruppen. Microsoft Dataverse-tjenesten er eieren av begge disse sikkerhetsgruppene.

Lagre begge ID-verdiene for sikkerhetsgruppe som genereres av dette skriptet, for å bruke dem i skriptet

ByolSetup.ps1.Merk

Oppretting av sikkerhetsgrupper kan deaktiveres for leieren. I det tilfellet kreves det en manuell konfigurasjon og Azure AD-administratoren må aktivere oppretting av sikkerhetsgrupper.

Kjør dette

ByolSetup.ps1i Windows PowerShell ved å angi Azure-abonnement-ID-en som inneholder Azure Data Lake Storage, lagringskontonavnet, ressursgruppenavnet og ID-verdier for sikkerhetsgruppene for leser og bidragsyter. Åpne PowerShell-skriptet i et redigeringsprogram for å se gjennom tilleggsinformasjon og den implementerte logikken.Dette skriptet legger til den nødvendige rollebaserte tilgangskontrollen for Microsoft Dataverse-tjenesten og eventuelle Dataverse-baserte forretningsprogrammer. Den oppdaterer også tilgangskontrollisten (ACL) i beholderen

customerinsightsfor sikkerhetsgruppene som opprettes med skriptetCreateSecurityGroups.ps1. Bidragsytergruppen får rwx-tillatelse, og lesergruppen får bare r-x-tillatelse.Kopier utdatastrengen som ser slik ut:

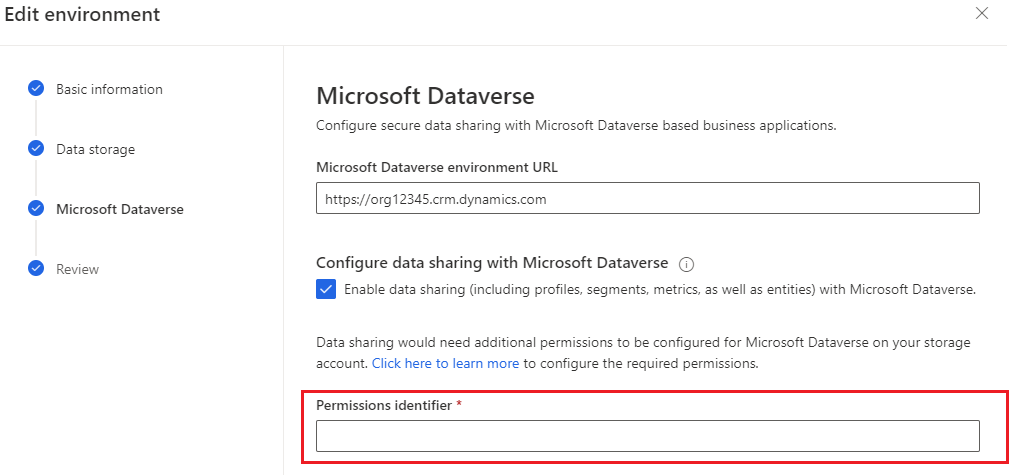

https://DVBYODLDemo/customerinsights?rg=285f5727-a2ae-4afd-9549-64343a0gbabc&cg=720d2dae-4ac8-59f8-9e96-2fa675dbdabcAngi den kopierte utdatastrengen i feltet Tillatelsesidentifikator i løpet av miljøkonfigurasjonen for Microsoft Dataverse.