Opprette indikatorer for filer

Gjelder for:

- Microsoft Defender XDR

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender for Business

Tips

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Viktig

I Defender for Endpoint Plan 1 og Defender for bedrifter kan du opprette en indikator for å blokkere eller tillate en fil. I Defender for bedrifter brukes indikatoren på tvers av miljøet og kan ikke begrenses til bestemte enheter.

Obs!

For at denne funksjonen skal fungere på Windows Server 2016 og Windows Server 2012 R2, må disse enhetene være pålastet ved hjelp av instruksjonene i Onboard Windows-servere. Egendefinerte filindikatorer med handlingene Tillat, Blokker og Utbedr er nå også tilgjengelige i de forbedrede motorfunksjonene for beskyttelse mot skadelig programvare for macOS og Linux.

Filindikatorer forhindrer ytterligere overføring av et angrep i organisasjonen ved å forby potensielt skadelige filer eller mistenkt skadelig programvare. Hvis du vet en potensielt ondsinnet bærbar kjørbar fil (PE), kan du blokkere den. Denne operasjonen vil hindre at den leses, skrives eller kjøres på enheter i organisasjonen.

Du kan opprette indikatorer for filer på tre måter:

- Ved å opprette en indikator gjennom innstillingssiden

- Ved å opprette en kontekstavhengig indikator ved hjelp av legg til indikator-knappen fra siden med fildetaljer

- Ved å opprette en indikator gjennom indikator-API-en

Før du starter

Forstå følgende forutsetninger før du oppretter indikatorer for filer:

Hvis du vil starte blokkering av filer, aktiverer du funksjonen «blokker eller tillat» i Innstillinger (i Microsoft Defender-portalen går du til Innstillinger>Endepunkter>Generelle>avanserte funksjoner>Tillat eller blokker fil).

Forutsetninger for Windows

Denne funksjonen er tilgjengelig hvis organisasjonen bruker Microsoft Defender Antivirus (i aktiv modus)

Klientversjonen for beskyttelse mot skadelig programvare må være

4.18.1901.xeller nyere. Se Månedsplattform og motorversjonerDenne funksjonen støttes på enheter som kjører Windows 10, versjon 1703 eller nyere, Windows 11, Windows Server 2012 R2, Windows Server 2016 eller nyere, Windows Server 2019 eller Windows Server 2022.

Fil-hash-beregning er aktivert ved å angi

Computer Configuration\Administrative Templates\Windows Components\Microsoft Defender Antivirus\MpEngine\Aktivert

Obs!

Filindikatorer støtter flyttbare filer (PE), inkludert .exe og .dll bare filer.

macOS-forutsetninger

-

Fil-hash-beregning er aktivert ved å kjøre

mdatp config enable-file-hash-computation --value enabled

Linux-forutsetninger

Tilgjengelig i Defender for Endpoint versjon 101.85.27 eller nyere.

Fil-hash-beregning er aktivert i Microsoft Defender-portalen eller i den administrerte JSON-en

Overvåking av virkemåte er foretrukket, men dette vil fungere med andre skanninger (RTP eller Egendefinert).

Opprette en indikator for filer fra innstillingssiden

VelgInnstillinger-endepunktindikatorer>> (under Regler) i navigasjonsruten.

Velg fanen Fil-hash-koder .

Velg Legg til element.

Angi følgende detaljer:

Indikator: Angi enhetsdetaljene og definer utløpet av indikatoren.

Handling: Angi handlingen som skal utføres, og angi en beskrivelse.

Omfang: Definer omfanget for enhetsgruppen (omfang er ikke tilgjengelig i Defender for bedrifter).

Obs!

Oppretting av enhetsgruppe støttes i både Defender for Endpoint Plan 1 og Plan 2

Se gjennom detaljene i Sammendrag-fanen, og velg deretter Lagre.

Opprette en kontekstavhengig indikator fra fildetaljersiden

Ett av alternativene når du utfører svarhandlinger på en fil , er å legge til en indikator for filen. Når du legger til en hash-kode for indikator for en fil, kan du velge å heve et varsel og blokkere filen når en enhet i organisasjonen prøver å kjøre den.

Filer som blokkeres automatisk av en indikator, vises ikke i filens handlingssenter, men varslene vil fortsatt være synlige i Varsler-køen.

Varsler om handlinger for filblokkering (forhåndsversjon)

Viktig

Informasjon i denne delen (Offentlig forhåndsvisning for automatisert undersøkelse og utbedringsmotor) er relatert til forhåndsutgitt produkt som kan endres vesentlig før det utgis kommersielt. Microsoft gir ingen garantier, uttrykkelige eller underforståtte, med hensyn til informasjonen som er oppgitt her.

De gjeldende støttede handlingene for filen IOC er tillatt, overvåke og blokkere og utbedre. Når du har valgt å blokkere en fil, kan du velge om det er nødvendig å utløse et varsel. På denne måten kan du kontrollere antall varsler som kommer til sikkerhetsoperasjonsteamene, og sørge for at bare nødvendige varsler heves.

Gå tilIndikatorer>> forinnstillinger-endepunkter> i Microsoft Defender-portalen, og legg til ny hash-kode for fil.

Velg å blokkere og utbedre filen.

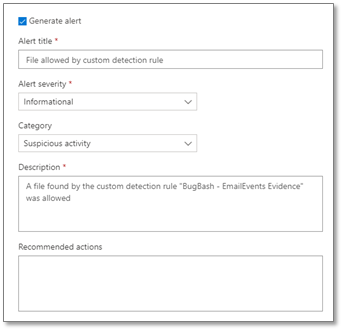

Angi om du vil generere et varsel om hendelsen for filblokkering, og definer varslingsinnstillingene:

- Varseltittelen

- Alvorsgraden for varsel

- Kategori

- Beskrivelse

- Anbefalte handlinger

Viktig

- Vanligvis håndheves og fjernes filblokker innen 15 minutter, gjennomsnitt 30 minutter, men kan ta opptil 2 timer.

- Hvis det er motstridende fil-IoC-policyer med samme håndhevelsestype og mål, brukes policyen for den sikrere hash-koden. En SHA-256-fil hash IoC-policy vil vinne over en SHA-1-fil hash IoC-policy, som vil vinne over en MD5-fil hash IoC-policy hvis hash-typene definerer samme fil. Dette gjelder alltid uavhengig av enhetsgruppen.

- I alle andre tilfeller, hvis motstridende fil-IoC-policyer med samme håndhevelsesmål brukes på alle enheter og enhetens gruppe, vil policyen i enhetsgruppen vinne for en enhet.

- Hvis gruppepolicyen EnableFileHashComputation er deaktivert, reduseres blokkeringsnøyaktigheten for fil-IoC. Aktivering kan imidlertid

EnableFileHashComputationpåvirke enhetsytelsen. Kopiering av store filer fra en delt nettverksressurs til den lokale enheten, spesielt over en VPN-tilkobling, kan for eksempel ha innvirkning på enhetsytelsen. Hvis du vil ha mer informasjon om gruppepolicyen EnableFileHashComputation, kan du se Defender CSP. Hvis du vil ha mer informasjon om hvordan du konfigurerer denne funksjonen på Defender for Endpoint på Linux og macOS, kan du se Konfigurer funksjonen for hash-kode for fil på Linux og konfigurer funksjonen for hash-kode for fil på macOS.

Avanserte jaktfunksjoner (forhåndsversjon)

Viktig

Informasjon i denne delen (Offentlig forhåndsvisning for automatisert undersøkelse og utbedringsmotor) er relatert til forhåndsutgitt produkt som kan endres vesentlig før det utgis kommersielt. Microsoft gir ingen garantier, uttrykkelige eller underforståtte, med hensyn til informasjonen som er oppgitt her.

I forhåndsversjon kan du spørre etter responshandlingsaktiviteten på forhånd. Nedenfor finner du en spørring for forhåndsjakt:

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp > ago(30d)

| where AdditionalFields contains "EUS:Win32/CustomEnterpriseBlock!cl"

For mer informasjon om avansert jakt, se Proaktivt jakten på trusler med avansert jakt.

Nedenfor finner du andre trådnavn som kan brukes i eksempelspørringen ovenfor:

Filer:

EUS:Win32/CustomEnterpriseBlock!clEUS:Win32/CustomEnterpriseNoAlertBlock!cl

Sertifikater:

EUS:Win32/CustomCertEnterpriseBlock!cl

Responshandlingsaktiviteten kan også vises på enhetens tidslinje.

Håndtering av policykonflikt

Cert- og IoC-policyhåndteringskonflikter følger denne rekkefølgen:

Hvis filen ikke er tillatt av Windows Defender-programkontroll og AppLocker håndhever moduspolicyer, må du blokkere.

Ellers, hvis filen er tillatt av Microsoft Defender Antivirus-utelukkelser, så Tillat.

Ellers, hvis filen blokkeres eller advares av en blokk eller advarer fil-IOCer, kan du blokkere/advare.

Ellers, hvis filen er blokkert av SmartScreen, deretter Blokker.

Ellers, hvis filen er tillatt av en tillat fil-IoC-policy, så tillat.

Hvis filen blokkeres av regler for reduksjon av angrepsoverflaten, kontrollert mappetilgang eller antivirusbeskyttelse, kan du eventuelt blokkere.

Ellers: Tillat (sender Windows Defender-programkontroll & AppLocker-policy, ingen IoC-regler gjelder for den).

Obs!

I situasjoner der Microsoft Defender Antivirus er satt til Blokker, men Defender for Endpoint-indikatorer for fil-hash eller sertifikater er satt til Tillat, er policyen som standard tillatt.

Hvis det er motstridende fil-IoC-policyer med samme håndhevelsestype og mål, brukes policyen for den sikrere (noe lengre) hash-koden. En IoC-policy for SHA-256-filhash har for eksempel forrang over en IoC-policy for HASH-kode for MD5-fil hvis begge hash-typene definerer samme fil.

Advarsel

Håndtering av policykonflikt for filer og sertifikater skiller seg fra policykonfliktsbehandling for domener/NETTADRESSER/IP-adresser.

Microsoft Defender Vulnerability Management blokkerer sårbare programfunksjoner bruker fil-IOCer for håndhevelse og følger konflikthåndteringsrekkefølgen som er beskrevet tidligere i denne delen.

Eksempler

| Komponent | Komponenthåndhevelse | Filindikatorhandling | Resultat |

|---|---|---|---|

| Utelukkelse av bane for angrepsoverflatereduksjon | Tillat | Blokker | Blokker |

| Regel for reduksjon av angrepsoverflate | Blokker | Tillat | Tillat |

| Windows Defender-programkontroll | Tillat | Blokker | Tillat |

| Windows Defender-programkontroll | Blokker | Tillat | Blokker |

| Microsoft Defender antivirusutelukkelse | Tillat | Blokker | Tillat |

Se også

- Opprett indikatorer

- Opprett indikatorer for IP-er og nettadresser/domener

- Opprette indikatorer basert på sertifikater

- Behandle indikatorer

- Unntak for Microsoft Defender for endepunkt og Microsoft Defender Antivirus

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.