TRINN 2: Konfigurere enhetene til å koble til Defender for Endpoint-tjenesten ved hjelp av en proxy

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Viktig

Enheter som er konfigurert for bare IPv6-trafikk, støttes ikke.

Obs!

Hvis du vil bruke proxyen riktig, konfigurerer du disse to forskjellige proxy-innstillingene i Defender for Endpoint:

Proxyen som skal brukes for Microsoft Defender for endepunkt, kan konfigureres automatisk, avhengig av operativsystemet. Du kan bruke autosøk, en autoconfig-fil eller en metode som er statisk spesifikk for Defender for Endpoint-tjenester som kjører på enheten.

- For Windows-enheter kan du se Konfigurere innstillinger for enhetsproxy og Internett-tilkobling (i denne artikkelen).

- For Linux-enheter kan du se Konfigurer Microsoft Defender for endepunkt på Linux for statisk proxy-søk.

- Hvis du vil ha macOS-enheter, kan du se Microsoft Defender for endepunkt på Mac.

Defender for Endpoint-sensoren krever Microsoft Windows HTTP (WinHTTP) for å rapportere sensordata og kommunisere med Defender for Endpoint-tjenesten. Den innebygde Defender for endepunktsensoren kjører i systemkontekst ved LocalSystem hjelp av kontoen.

Tips

Hvis du bruker viderekoblede proxyer som en gateway til Internett, kan du bruke nettverksbeskyttelse til å undersøke tilkoblingshendelser som oppstår bak proxyer for videresending.

Konfigurasjonsinnstillingen WinHTTP er uavhengig av proxy-innstillingene for Windows Internet (WinINet) (se WinINet kontra WinHTTP). Den kan bare oppdage en proxy-server ved hjelp av følgende søkemetoder:

Autosøkmetoder:

Gjennomsiktig proxy

Web Proxy Autodiscovery Protocol (WPAD)

Obs!

Hvis du bruker gjennomsiktig proxy eller WPAD i nettverkstopologien, trenger du ikke spesielle konfigurasjonsinnstillinger.

Manuell statisk proxy-konfigurasjon:

Registerbasert konfigurasjon

WinHTTP konfigurert ved hjelp av netsh-kommando: Passer bare for stasjonære datamaskiner i en stabil topologi (for eksempel et skrivebord i et bedriftsnettverk bak samme proxy)

Obs!

Microsoft Defender antivirus- og EDR-proxyer kan angis uavhengig av hverandre. Vær oppmerksom på disse forskjellene i avsnittene som følger.

Konfigurere proxy-serveren manuelt ved hjelp av en registerbasert statisk proxy-innstilling

Konfigurer en registerbasert statisk proxy for Defender for gjenkjenning og responssensor for ENDEPUNKT for å rapportere diagnosedata og kommunisere med Defender for Endpoint-tjenester hvis en datamaskin ikke har tillatelse til å koble direkte til Internett.

Obs!

Sørg alltid for å bruke de nyeste oppdateringene for å sikre vellykket tilkobling til Defender for Endpoint-tjenester.

De statiske proxy-innstillingene kan konfigureres gjennom gruppepolicy (GP), begge innstillingene under gruppepolicyverdier bør konfigureres. Gruppepolicyen er tilgjengelig i administrative maler.

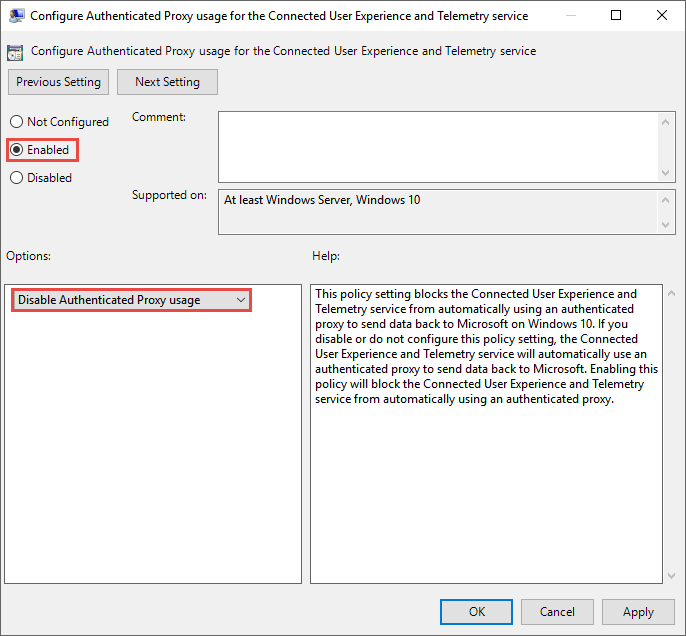

Administrative maler > Datainnsamling og forhåndsversjonsbygg > for Windows-komponenter > Konfigurerer godkjent proxy-bruk for tjenesten for tilkoblet brukeropplevelse og telemetri.

Sett den til Aktivert , og velg Deaktiver godkjent proxy-bruk.

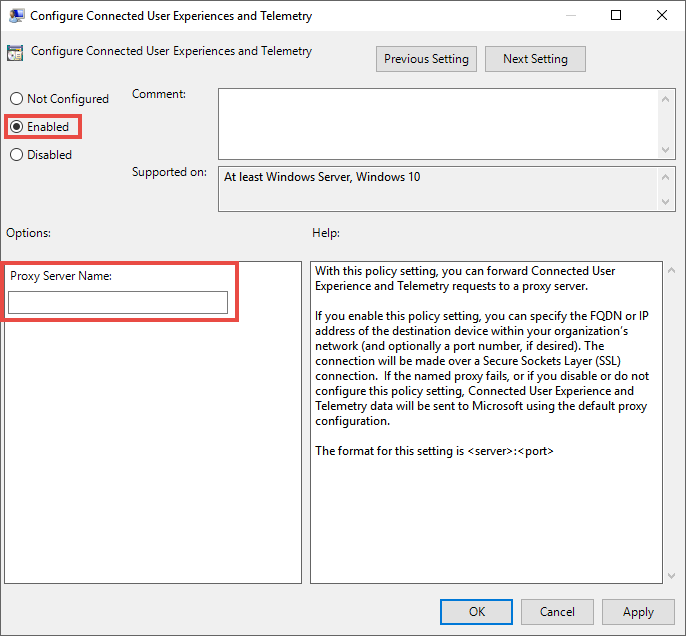

Administrative maler > Datainnsamling og forhåndsversjonsbygg > for Windows-komponenter > Konfigurere tilkoblede brukeropplevelser og telemetri:

Skriv inn proxy-informasjonen.

| Gruppepolicy | Registernøkkel | Registeroppføringen | Verdi |

|---|---|---|---|

| Konfigurer godkjent proxy-bruk for den tilkoblede brukeropplevelsen og telemetritjenesten | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

DisableEnterpriseAuthProxy |

1 (REG_DWORD) |

| Konfigurere tilkoblede brukeropplevelser og telemetri | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

TelemetryProxyServer |

servername:port or ip:port For eksempel: 10.0.0.6:8080 (REG_SZ) |

Obs!

Hvis du bruker TelemetryProxyServer innstillingen på enheter som ellers er helt frakoblet, noe som betyr at operativsystemet ikke kan koble til listen over tilbakekall på internettsertifikat eller Windows Update, må du legge til den ekstra registerinnstillingen PreferStaticProxyForHttpRequest med verdien 1.

Plassering av overordnet registerbane for PreferStaticProxyForHttpRequest er HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.

Følgende kommando kan brukes til å sette inn registerverdien på riktig plassering:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection" /v PreferStaticProxyForHttpRequest /t REG_DWORD /d 1 /f

Registerverdien som er nevnt tidligere, gjelder bare fra og med MsSense.exe versjon 10.8210.* og nyere, eller versjon 10.8049.* og nyere.

Konfigurer en statisk proxy for Microsoft Defender Antivirus

Microsoft Defender antivirussky-levert beskyttelse gir nesten umiddelbar, automatisert beskyttelse mot nye og nye trusler. Tilkobling kreves for egendefinerte indikatorer når Microsoft Defender Antivirus er den aktive løsningen for skadelig programvare og EDR i blokkmodus, noe som gir et tilbakefallsalternativ når en ikke-Microsoft-løsning ikke utførte en blokk.

Konfigurer den statiske proxyen ved hjelp av gruppepolicy som er tilgjengelig i administrative maler:

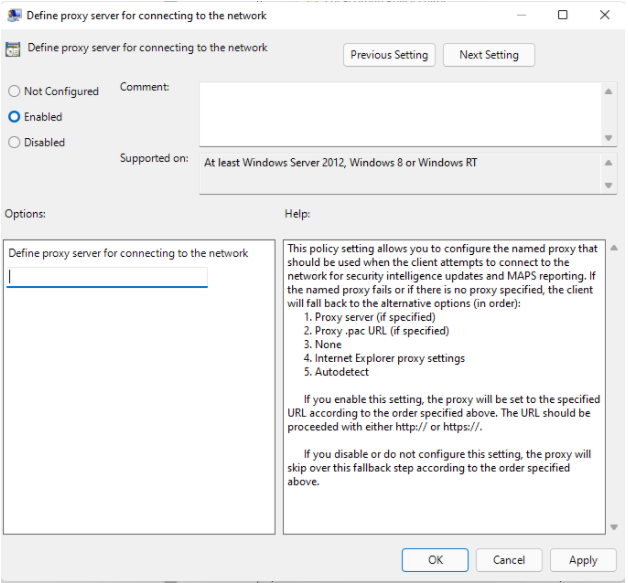

Administrative maler > Windows-komponenter > Microsoft Defender Antivirus > Definer proxy-server for tilkobling til nettverket.

Sett den til Aktivert , og definer proxy-serveren. URL-adressen må ha enten

http://ellerhttps://. Hvis du vil ha informasjon om støttede versjoner forhttps://, kan du se Administrere Microsoft Defender Antivirus-oppdateringer.Under registernøkkelen

HKLM\Software\Policies\Microsoft\Windows Defenderangir policyen registerverdienProxyServersomREG_SZ.Registerverdien

ProxyServertar følgende strengformat:<server name or ip>:<port>For eksempel

http://10.0.0.6:8080

Obs!

Hvis du bruker statisk proxy-innstilling på enheter som ellers er helt frakoblet, noe som betyr at operativsystemet ikke kan koble til listen over sertifikatopphevelser eller Windows Update, må du legge til den ekstra registerinnstillingen SSLOptions med DWORD-verdien 2. Plasseringen for den overordnede registerbanen for SSLOptions er HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet. Hvis du vil ha SSLOptionsmer informasjon om , kan du se Cloud Protection.

For robusthetsformål og sanntids natur sky-levert beskyttelse, Microsoft Defender Antivirus bufrer den siste kjente fungerende proxy. Sørg for at proxy-løsningen ikke utfører SSL-inspeksjon, da den bryter den sikre skytilkoblingen.

Microsoft Defender Antivirus bruker ikke den statiske proxyen til å koble til Windows Update eller Microsoft Update for nedlasting av oppdateringer. I stedet bruker den en systemomfattende proxy hvis konfigurert til å bruke Windows Update, eller den konfigurerte interne oppdateringskilden i henhold til konfigurert tilbakefallsrekkefølge. Hvis det er nødvendig, kan du bruke Windows-komponenter >> for administrative maler Microsoft Defender Antivirus > Definer proxy automatisk konfigurasjon (.pac) for å koble til nettverket. Hvis du trenger å konfigurere avanserte konfigurasjoner med flere proxyer, kan du bruke Windows-komponenter >> for administrative maler Microsoft Defender Antivirus > Define-adresser for å hoppe over proxy-server og hindre Microsoft Defender Antivirus fra å bruke en proxy-server for disse målene.

Du kan bruke PowerShell med cmdleten Set-MpPreference til å konfigurere disse alternativene:

ProxyBypassProxyPacUrlProxyServer

Konfigurer proxy-serveren manuelt ved hjelp av netsh kommandoen

Brukes netsh til å konfigurere en statisk proxy for hele systemet.

Obs!

Denne konfigurasjonen påvirker alle programmer, inkludert Windows-tjenester som brukes WinHTTP med standard proxy.

Åpne en hevet kommandolinje:

- Gå til Start og skriv inn

cmd. - Høyreklikk ledeteksten, og velg Kjør som administrator.

- Gå til Start og skriv inn

Skriv inn følgende kommando, og trykk enter:

netsh winhttp set proxy <proxy>:<port>For eksempel:

netsh winhttp set proxy 10.0.0.6:8080Hvis du vil tilbakestille proxyen

winhttp, skriver du inn følgende kommando og trykker ENTER:netsh winhttp reset proxy

Se Netsh-kommandosyntaks, kontekster og formatering for å finne ut mer.

Windows-enheter som kjører den forrige MMA-baserte løsningen

For enheter som kjører Windows 7, Windows 8.1, Windows Server 2008 R2 og servere som ikke er oppgradert til Unified Agent og bruker Microsoft Monitoring Agent (også kjent som Log Analytics Agent) til å koble til Defender for Endpoint-tjenesten, kan du enten bruke en systemomfattende proxy-innstilling eller konfigurere agenten til å koble til via en proxy eller en gateway for logganalyse.

- Konfigurer agenten til å bruke en proxy: Proxy-konfigurasjon

- Konfigurer Azure Log Analytics (tidligere kjent som OMS Gateway) til å fungere som proxy eller hub: Azure Log Analytics Agent

Om bord i tidligere versjoner av Windows

Neste trinn:

TRINN 3: Kontroller klienttilkobling til Microsoft Defender for endepunkt nettadresser for tjenesten

Relaterte artikler

- Frakoblede miljøer, proxyer og Microsoft Defender for endepunkt

- Bruk gruppepolicy innstillinger til å konfigurere og administrere Microsoft Defender Antivirus

- Innebygde Windows-enheter

- Feilsøke Microsoft Defender for endepunkt pålastingsproblemer

- Innebygde enheter uten Internett-tilgang til Microsoft Defender for endepunkt

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.