Krypter Defender for Cloud Apps inaktive data med din egen nøkkel (BYOK)

Denne artikkelen beskriver hvordan du konfigurerer Defender for Cloud Apps til å bruke din egen nøkkel til å kryptere dataene den samler inn, mens de er inaktive. Hvis du leter etter dokumentasjon om hvordan du bruker kryptering på data som er lagret i skyapper, kan du se Microsoft Purview-integrering.

Defender for Cloud Apps tar sikkerheten og personvernet ditt på alvor. Når Defender for Cloud Apps begynner å samle inn data, bruker den derfor sine egne administrerte nøkler til å beskytte dataene i samsvar med våre retningslinjer for datasikkerhet og personvern. I tillegg kan Defender for Cloud Apps deg beskytte dataene dine ytterligere ved å kryptere dem med din egen Azure Key Vault nøkkel.

Viktig

Hvis det er et problem med tilgang til Azure Key Vault-nøkkelen, vil Defender for Cloud Apps ikke kryptere dataene dine, og leieren vil låses innen en time. Når leieren er låst, blokkeres all tilgang til den til årsaken er løst. Når nøkkelen er tilgjengelig igjen, gjenopprettes full tilgang til leieren.

Denne prosedyren er bare tilgjengelig på Microsoft Defender-portalen, og kan ikke utføres på den klassiske Microsoft Defender for Cloud Apps-portalen.

Forutsetninger

Du må registrere Microsoft Defender for Cloud Apps - BYOK-appen i tenantens Microsoft Entra ID som er knyttet til Defender for Cloud Apps-leieren.

Slik registrerer du appen

Installer Microsoft Graph PowerShell.

Åpne en PowerShell-terminal og kjør følgende kommandoer:

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $paramsDer ServicePrincipalId er ID-en som ble returnert av den forrige kommandoen (

New-MgServicePrincipal).

Obs!

- Defender for Cloud Apps krypterer inaktive data for alle nye leiere.

- Alle data som befinner seg i Defender for Cloud Apps i mer enn 48 timer, krypteres.

Distribuer Azure Key Vault-nøkkelen

Opprett en ny Key Vault med alternativene myk sletting og tømming av beskyttelse aktivert.

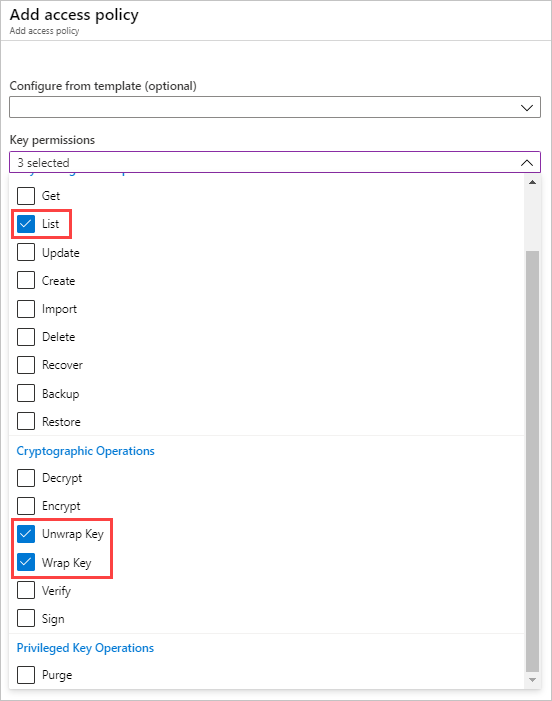

Åpne Access-policyruten i den nye genererte Key Vault, og velg deretter +Legg til tilgangspolicy.

Velg nøkkeltillatelser , og velg følgende tillatelser fra rullegardinmenyen:

Seksjon Nødvendige tillatelser Operasjoner for nøkkelbehandling -Liste Kryptografiske operasjoner - Bryt tast

- Pakk ut nøkkel

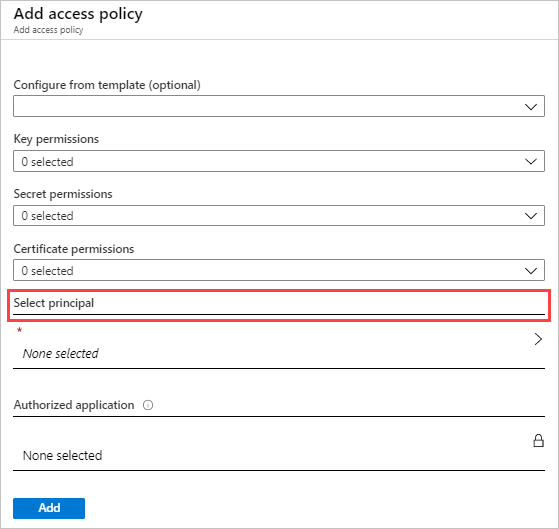

Velg Microsoft Defender for Cloud Apps - BYOK eller Microsoft Cloud App Security - BYOK under Velg hovedstol.

Velg Lagre.

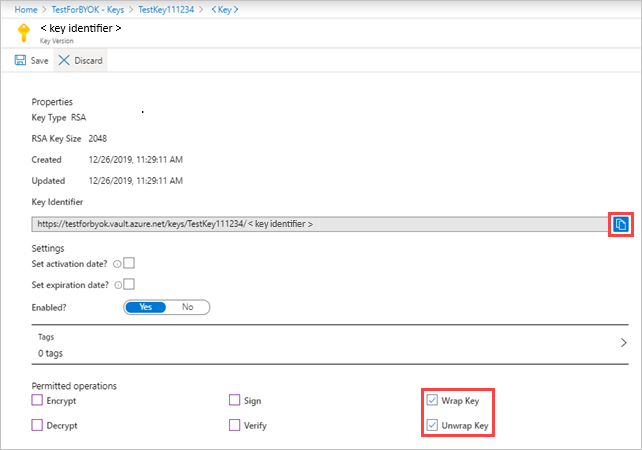

Opprett en ny RSA-nøkkel , og gjør følgende:

Obs!

Bare RSA-nøkler støttes.

Når du har opprettet nøkkelen, velger du den nye genererte nøkkelen, velger gjeldende versjon, og deretter ser du tillatte operasjoner.

Kontroller at følgende alternativer er aktivert under Tillatte operasjoner:

- Bryt tast

- Skriv ut nøkkel

Kopier nøkkelidentifikator-URI-en . Du vil trenge det senere.

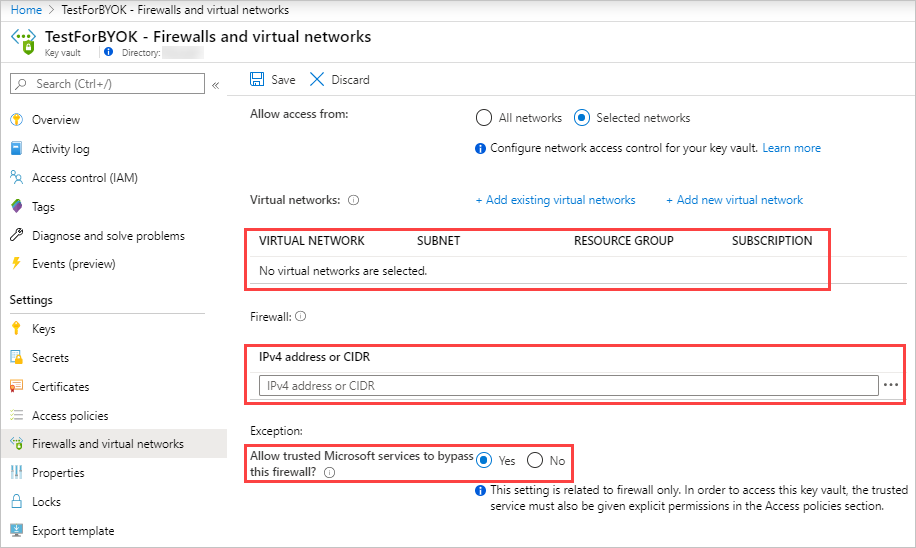

Hvis du bruker en brannmur for et valgt nettverk, kan du eventuelt konfigurere følgende brannmurinnstillinger for å gi Defender for Cloud Apps tilgang til den angitte nøkkelen, og deretter klikke Lagre:

- Kontroller at ingen virtuelle nettverk er valgt.

- Legg til følgende IP-adresser:

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- Velg Tillat klarerte Microsoft-tjenester å omgå denne brannmuren.

Aktiver datakryptering i Defender for Cloud Apps

Når du aktiverer datakryptering, bruker Defender for Cloud Apps umiddelbart Azure Key Vault nøkkelen til å kryptere inaktive data. Siden nøkkelen er viktig for krypteringsprosessen, er det viktig å sørge for at de angitte Key Vault og nøkkelen er tilgjengelige til enhver tid.

Slik aktiverer du datakryptering

Velg Innstillinger > cloud apps > datakryptering > Aktiver datakryptering i Microsoft Defender-portalen.

Lim inn nøkkel-ID-URI-verdien du kopierte tidligere, i nøkkel-URI-boksen for Azure Key Vault. Defender for Cloud Apps bruker alltid den nyeste nøkkelversjonen, uavhengig av nøkkelversjonen som er angitt av URI-en.

Når URI-valideringen er fullført, velger du Aktiver.

Obs!

Når du deaktiverer datakryptering, fjerner Defender for Cloud Apps krypteringen med din egen nøkkel fra de inaktive dataene. Dataene forblir imidlertid kryptert av Defender for Cloud Apps administrerte nøkler.

Slik deaktiverer du datakryptering: Gå til Datakryptering-fanen , og klikk Deaktiver datakryptering.

Håndtering av nøkkelrull

Når du oppretter nye versjoner av nøkkelen som er konfigurert for datakryptering, ruller Defender for Cloud Apps automatisk til den nyeste versjonen av nøkkelen.

Slik håndterer du feil med datakryptering

Hvis det er et problem med tilgang til Azure Key Vault-nøkkelen, vil Defender for Cloud Apps ikke kryptere dataene dine, og leieren vil bli låst ned innen en time. Når leieren er låst, blokkeres all tilgang til den til årsaken er løst. Når nøkkelen er tilgjengelig igjen, gjenopprettes full tilgang til leieren. Hvis du vil ha informasjon om håndtering av datakrypteringsfeil, kan du se Feilsøke datakryptering med din egen nøkkel.