Opprett apppolicyer i appstyring

Sammen med et innebygd sett med funksjoner for å oppdage uregelmessig appvirkemåte og generere varsler basert på maskinlæringsalgoritmer, kan du bruke policyer i appstyring til å:

Angi betingelser der appstyring varsler deg om appens virkemåte for automatisk eller manuell utbedring.

Fremtving policyer for appsamsvar for organisasjonen.

Bruk appstyring til å opprette OAuth-policyer for apper som er koblet til Microsoft 365, Google Workspace og Salesforce.

Opprett OAuth-apppolicyer for Microsoft Entra ID

For apper som er koblet til Microsoft Entra ID, kan du opprette apppolicyer fra angitte maler som kan tilpasses, eller opprette din egen egendefinerte apppolicy.

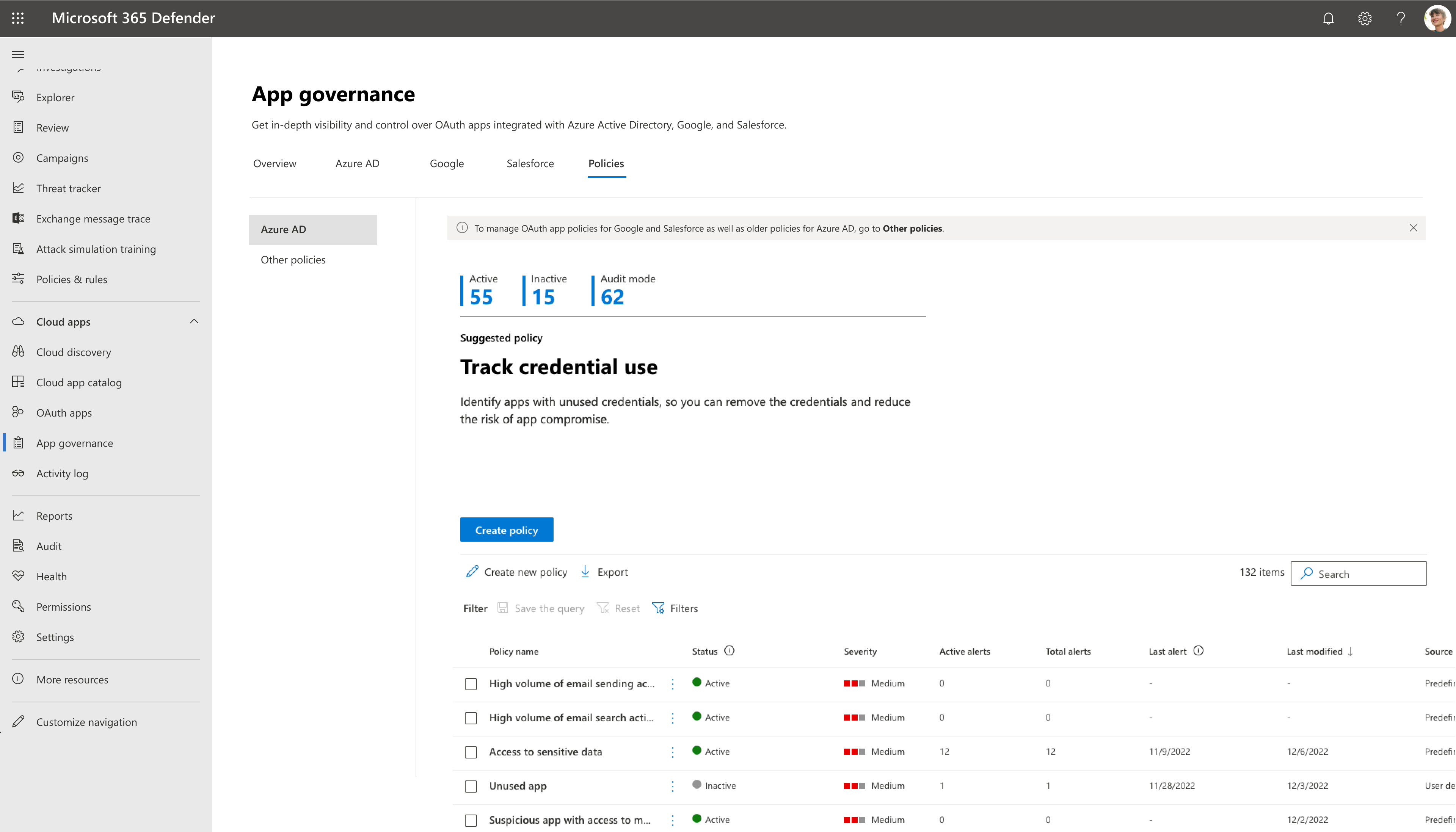

Hvis du vil opprette en ny apppolicy for Azure AD apper, kan du > gå til Microsoft Defender XDR policyer > for appstyring > Azure AD.

Eksempel:

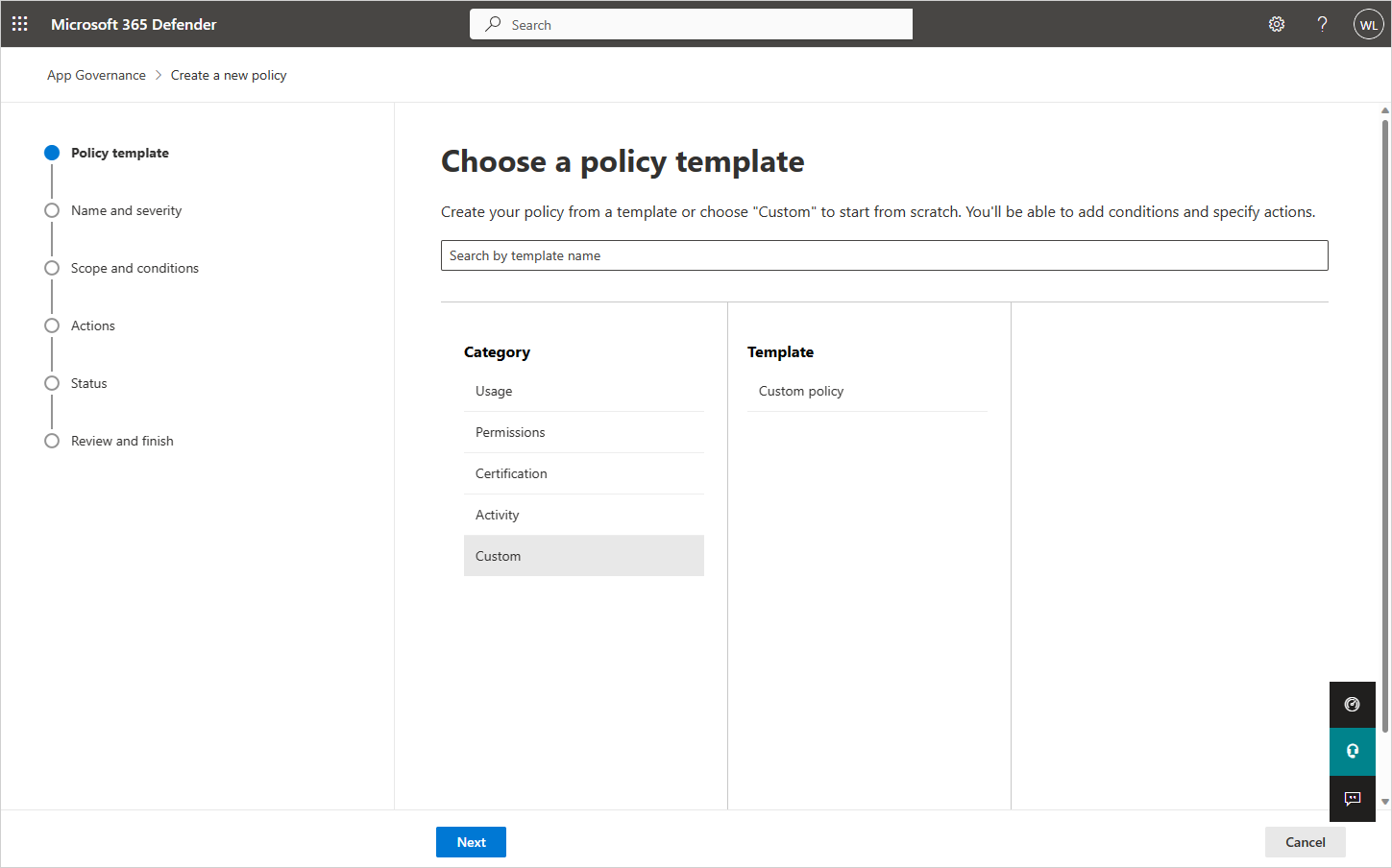

Velg alternativet Opprett ny policy , og gjør deretter ett av følgende:

- Hvis du vil opprette en ny apppolicy fra en mal, velger du den relevante malkategorien etterfulgt av malen i den kategorien.

- Hvis du vil opprette en egendefinert policy, velger du kategorien Egendefinert .

Eksempel:

Apppolicymaler

Hvis du vil opprette en ny apppolicy basert på en apppolicymal, velger du en kategori med appmal på siden Velg apppolicymal, velger navnet på malen og velger deretter Neste.

Avsnittene nedenfor beskriver kategoriene for apppolicymaler.

Bruk

Tabellen nedenfor viser appstyringsmalene som støttes for å generere varsler for appbruk.

| Malnavn | Beskrivelse |

|---|---|

| Ny app med høy databruk | Finn nylig registrerte apper som har lastet opp eller lastet ned store mengder data ved hjelp av Microsoft Graph og EWS API-er. Denne policyen kontrollerer følgende betingelser: |

| Økning i brukere | Finn apper med en betydelig økning i antall brukere. Denne policyen kontrollerer følgende betingelser: |

Tillatelser

Tabellen nedenfor viser appstyringsmalene som støttes for å generere varsler for apptillatelser.

| Malnavn | Beskrivelse |

|---|---|

| Overprivilegert app | Finn apper som har ubrukte API-tillatelser for Microsoft Graph. Disse appene har fått tillatelser som kan være unødvendige for regelmessig bruk. |

| Ny app med svært privilegerte rettigheter | Finn nylig registrerte apper som har fått skrivetilgang og andre kraftige tillatelser til Microsoft Graph og andre vanlige Microsoft-førsteparts-API-er. Denne policyen kontrollerer følgende betingelser: |

| Ny app med API-tillatelser som ikke er graph | Finn nylig registrerte apper som har tillatelser til ikke-Graph-API-er. Disse appene kan utsette deg for risikoer hvis API-ene de får tilgang til, får begrenset støtte og oppdateringer. Denne policyen kontrollerer følgende betingelser: |

Sertifisering

Tabellen nedenfor viser appstyringsmalene som støttes for å generere varsler for Microsoft 365-sertifisering.

| Malnavn | Beskrivelse |

|---|---|

| Ny usertifisert app | Finn nylig registrerte apper som ikke har utgiverattest eller Microsoft 365-sertifisering. Denne policyen kontrollerer følgende betingelser: |

Egendefinerte policyer

Bruk en egendefinert apppolicy når du trenger å gjøre noe som ikke allerede er gjort av en av de innebygde malene.

- Hvis du vil opprette en ny egendefinert apppolicy, velger du først Opprett ny policy på Policyer-siden . Velg egendefinert kategori, egendefinert policymal på siden Velg apppolicymal, og velg deretter Neste.

Konfigurer følgende på siden Navn og beskrivelse :

- Policynavn

- Policybeskrivelse

- Velg alvorsgraden for policyen, som angir alvorsgraden for varsler som genereres av denne policyen.

- Høy

- Middels

- Lav

Velg følgende for Velg hvilke apper denne policyen gjelder for, på siden Velg policyinnstillinger og betingelser:

- Alle apper

- Velg bestemte apper

- Alle apper unntatt

Hvis du velger bestemte apper eller alle apper unntatt denne policyen, velger du Legg til apper og velger de ønskede appene fra listen. I Velg apper-ruten kan du velge flere apper som denne policyen gjelder for, og deretter velge Legg til. Velg Neste når du er fornøyd med listen.

Velg Rediger betingelser. Velg Legg til betingelse , og velg en betingelse fra listen. Angi ønsket terskel for den valgte betingelsen. Gjenta for å legge til flere betingelser. Velg Lagre for å lagre regelen, og når du er ferdig med å legge til regler, velger du Neste.

Obs!

Noen policybetingelser gjelder bare for apper som har tilgang til Graph API-tillatelser. Når du evaluerer apper som bare får tilgang til ikke-Graph-API-er, vil appstyring hoppe over disse policybetingelsene og fortsette å kontrollere bare andre policybetingelser.

Her er de tilgjengelige betingelsene for en egendefinert apppolicy:

Betingelse Betingelsesverdier godtatt Beskrivelse Mer informasjon Registreringsalder I løpet av de siste X dagene Apper som ble registrert for å Microsoft Entra ID innenfor en angitt periode fra gjeldende dato Sertifisering Ingen sertifisering, Publisher bekreftet, Microsoft 365 Certified Apper som er Microsoft 365 Certified, har en utgiverattestrapport eller ingen av delene Microsoft 365-sertifisering Publisher bekreftet Ja eller nei Apper som har bekreftede utgivere Utgiverbekreftelse Programtillatelser (bare graph) Velg én eller flere API-tillatelser fra listen Apper med spesifikke Graph API-tillatelser som er gitt direkte Referanse for Microsoft Graph-tillatelser Delegerte tillatelser (bare graf) Velg én eller flere API-tillatelser fra listen Apper med spesifikke Graph API-tillatelser gitt av en bruker Referanse for Microsoft Graph-tillatelser Svært privilegert Ja eller nei Apper med relativt kraftige tillatelser til Microsoft Graph og andre vanlige Microsoft-førsteparts-API-er En intern angivelse basert på den samme logikken som brukes av Defender for Cloud Apps. Overprivilegert (bare graph) Ja eller nei Apper med ubrukte Graph API-tillatelser Apper med flere gitte tillatelser enn det som brukes av disse appene. API-tillatelser som ikke er graph Ja eller nei Apper med tillatelser til ikke-Graph-API-er. Disse appene kan utsette deg for risikoer hvis API-ene de får tilgang til, får begrenset støtte og oppdateringer. Databruk Større enn X GB med data lastet ned og lastet opp per dag Apper som har lest og skrevet mer enn en bestemt mengde data ved hjelp av Microsoft Graph og EWS API-er Databrukstrend X % økning i databruk sammenlignet med forrige dag Apper som har data som leser og skriver ved hjelp av Microsoft Graph og EWS API-er, har økt med en bestemt prosentandel sammenlignet med dagen før API-tilgang (bare graph) Større enn X API-kall per dag Apper som har utført over et angitt antall Graph API-kall på én dag API-tilgangstrend (bare graph) X % økning i API-kall sammenlignet med forrige dag Apper som har et antall Graph API-kall, har økt med en angitt prosentdel sammenlignet med dagen før Antall samtykkende brukere (Større enn eller mindre enn) X-samtykkede brukere Apper som har fått samtykke av et større eller færre antall brukere enn det som er angitt Økning i samtykkende brukere X % økning i brukere de siste 90 dagene Apper med et antall samtykkende brukere har økt med over en bestemt prosentandel de siste 90 dagene Prioritert kontosamtykke gitt Ja eller nei Apper som har fått samtykke av prioriterte brukere En bruker med en prioritetskonto. Navn på samtykkende brukere Velg brukere fra listen Apper som har fått samtykke av bestemte brukere Roller for samtykkende brukere Velg roller fra listen Apper som har fått samtykke fra brukere med bestemte roller Flere valg er tillatt. Alle Microsoft Entra rollen med tilordnede medlemmer, bør gjøres tilgjengelig i denne listen.

Tilgjengelige følsomhetsetiketter Velg én eller flere følsomhetsetiketter fra listen Apper som har fått tilgang til data med bestemte følsomhetsetiketter de siste 30 dagene. Tilgang til tjenester (bare graph) Exchange og/eller OneDrive og/eller SharePoint og/eller Teams Apper som har åpnet OneDrive, SharePoint eller Exchange Online ved hjelp av Microsoft Graph og EWS API-er Flere valg er tillatt. Feilfrekvens (bare graf) Feilfrekvensen er større enn X% de siste sju dagene Apper som har en Graph API-feilfrekvens de siste sju dagene, er større enn en angitt prosentdel Appopprinnelse (forhåndsvisning) Ekstern eller intern Apper som har sin opprinnelse i leieren eller registrert i en ekstern leier Alle de angitte betingelsene må oppfylles for at denne apppolicyen skal generere et varsel.

Når du er ferdig med å angi betingelsene, velger du Lagre og deretter Neste.

På siden Definer policyhandlinger velger du Deaktiver app hvis du vil at appstyring skal deaktivere appen når et varsel basert på denne policyen genereres, og deretter velger du Neste. Vær forsiktig når du bruker handlinger fordi en policy kan påvirke brukere og ekte appbruk.

Velg ett av disse alternativene på siden Definer policystatus :

- Overvåkingsmodus: Policyer evalueres, men konfigurerte handlinger forekommer ikke. Policyer for overvåkingsmodus vises med statusen Overvåking i listen over policyer. Du bør bruke overvåkingsmodus for å teste en ny policy.

- Aktiv: Policyer evalueres, og konfigurerte handlinger vil forekomme.

- Inaktiv: Policyer evalueres ikke, og konfigurerte handlinger forekommer ikke.

Se nøye gjennom alle parameterne i den egendefinerte policyen. Velg Send når du er fornøyd. Du kan også gå tilbake og endre innstillingene ved å velge Rediger under en av innstillingene.

Test og overvåk den nye apppolicyen

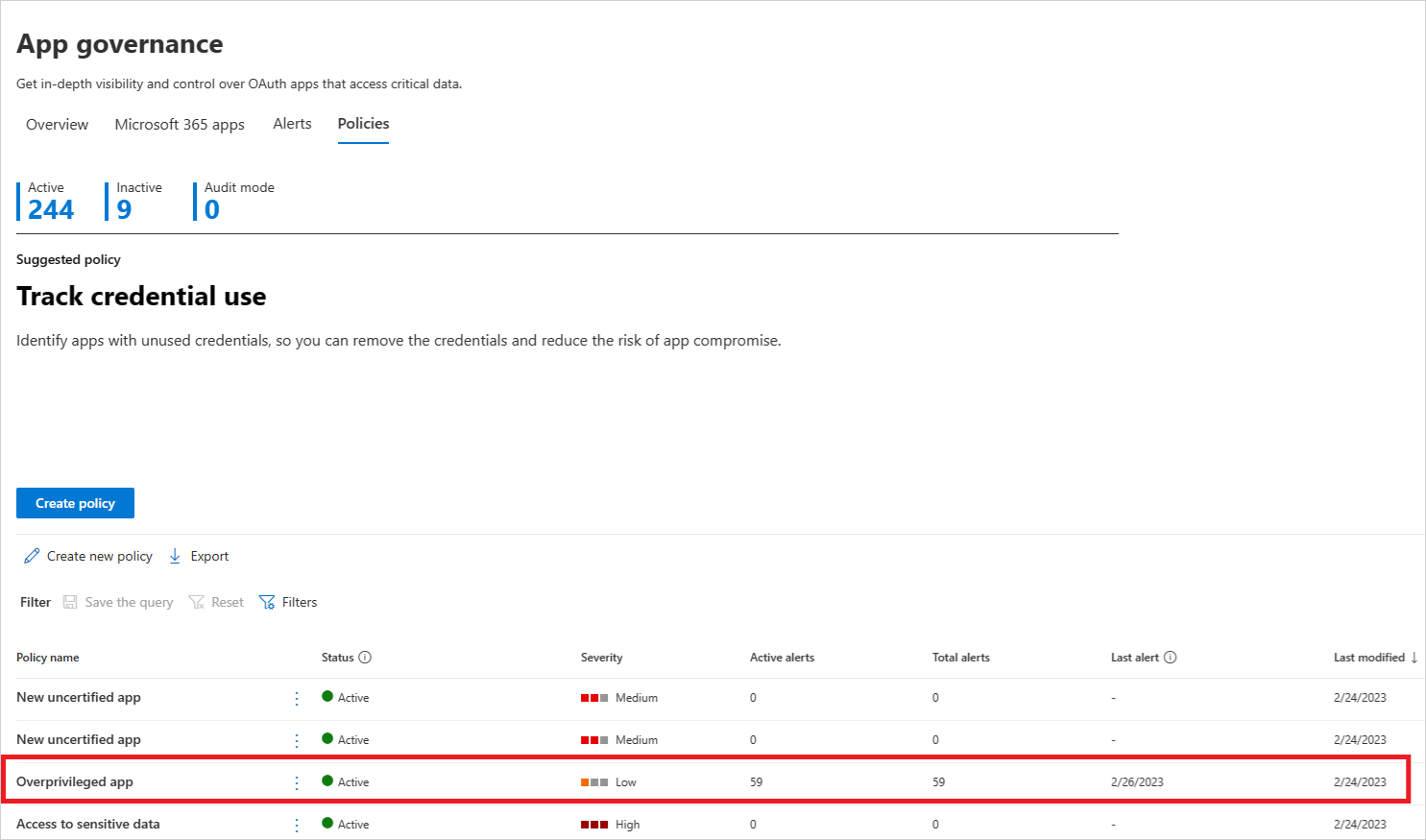

Nå som apppolicyen er opprettet, bør du overvåke den på Policyer-siden for å sikre at den registrerer et forventet antall aktive varsler og totalt antall varsler under testing.

Hvis antall varsler er en uventet lav verdi, redigerer du innstillingene for apppolicyen for å sikre at du har konfigurert den riktig før du angir statusen.

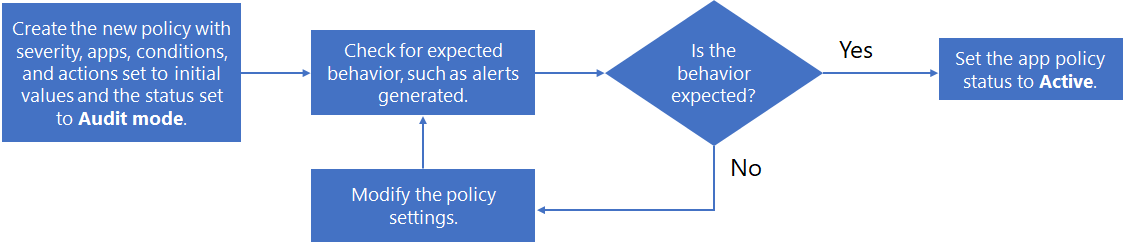

Her er et eksempel på en prosess for å opprette en ny policy, teste den og deretter gjøre den aktiv:

- Opprett den nye policyen med alvorlighetsgrad, apper, betingelser og handlinger som er satt til startverdier, og statusen er satt til overvåkingsmodus.

- Se etter forventet virkemåte, for eksempel varsler generert.

- Hvis virkemåten ikke er forventet, redigerer du policyappene, betingelsene og handlingsinnstillingene etter behov og går tilbake til trinn 2.

- Hvis virkemåten er forventet, redigerer du policyen og endrer statusen til Aktiv.

Følgende flytskjema viser for eksempel trinnene som er involvert:

Opprett en ny policy for OAuth-apper som er koblet til Salesforce og Google Workspace

Policyer for OAuth-apper utløser varsler bare om policyer som er autorisert av brukere i leieren.

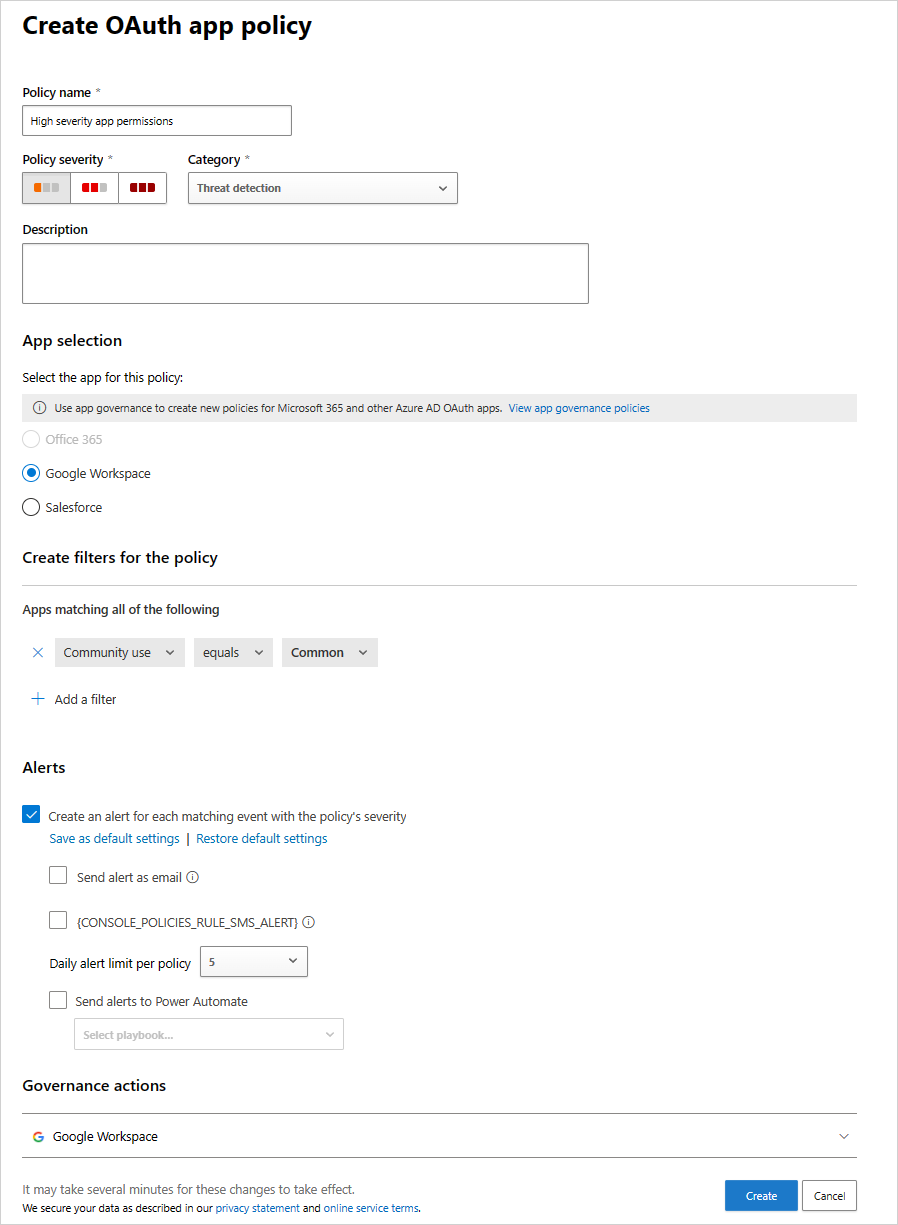

Slik oppretter du en ny apppolicy for Salesforce, Google og andre apper:

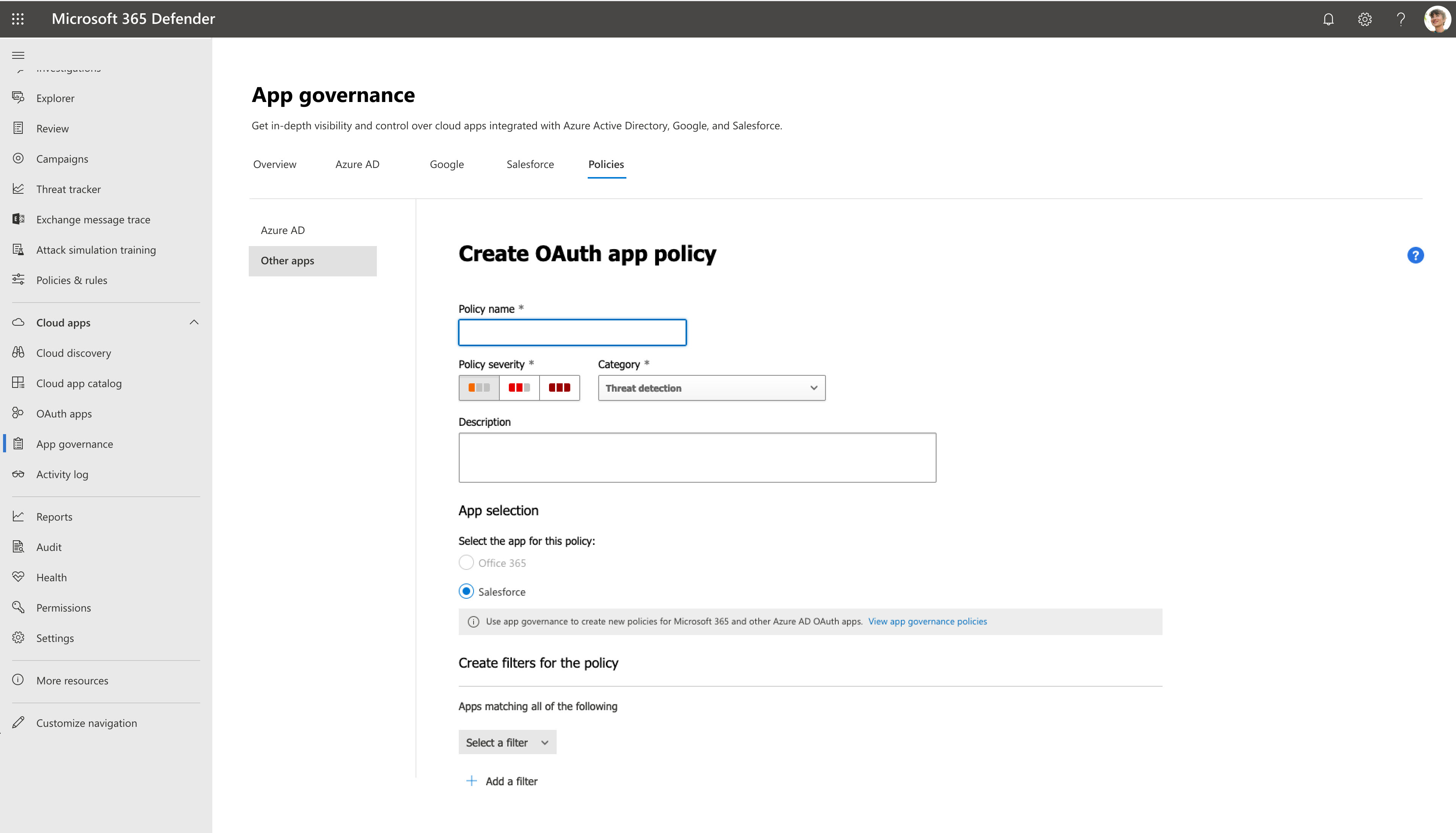

Gå til Microsoft Defender XDR > Policyer > for appstyring > Andre apper. Eksempel:

Filtrer appene etter dine behov. Du kan for eksempel vise alle apper som ber om tillatelse til å endre kalendere i postboksen.

Tips

Bruk filteret for fellesskapsbruk for å få informasjon om det er vanlig, uvanlig eller sjeldent å tillate tillatelse til denne appen. Dette filteret kan være nyttig hvis du har en app som er sjelden og ber om tillatelse som har et høyt alvorlighetsnivå eller ber om tillatelse fra mange brukere.

Det kan være lurt å angi policyen basert på gruppemedlemskapene til brukerne som godkjente appene. En administrator kan for eksempel bestemme seg for å angi en policy som tilbakekaller uvanlige apper hvis de ber om høye tillatelser, bare hvis brukeren som godkjente tillatelsene, er medlem av Administrator-gruppen.

Eksempel:

Policyer for avviksregistrering for OAuth-apper som er koblet til Salesforce og Google Workspace

I tillegg til policyer for Oauth-apper som du kan opprette, gir Defender for Cloud-apper forhåndsdefinerte policyer for avviksregistrering som profilerer metadata for OAuth-apper for å identifisere de som potensielt er skadelige.

Denne delen er bare relevant for Salesforce- og Google Workspace-programmer.

Obs!

Policyer for avviksregistrering er bare tilgjengelige for OAuth-apper som er autorisert i Microsoft Entra ID. Alvorlighetsgraden av avviksregistreringspolicyer for OAuth-appen kan ikke endres.

Tabellen nedenfor beskriver de forhåndsdefinerte avviksregistreringspolicyene som leveres av Defender for Cloud Apps:

| Politikk | Beskrivelse |

|---|---|

| Villedende OAuth-appnavn | Skanner OAuth-apper som er koblet til miljøet ditt, og utløser et varsel når en app med et villedende navn oppdages. Villedende navn, for eksempel sekundære bokstaver som ligner latinske bokstaver, kan indikere et forsøk på å skjule en ondsinnet app som en kjent og pålitelig app. |

| Villedende utgivernavn for en OAuth-app | Skanner OAuth-apper som er koblet til miljøet ditt, og utløser et varsel når en app med et villedende utgivernavn oppdages. Villedende utgivernavn, for eksempel sekundære bokstaver som ligner latinske bokstaver, kan indikere et forsøk på å skjule en skadelig app som en app som kommer fra en kjent og klarert utgiver. |

| Ondsinnet OAuth-appsamtykke | Skanner OAuth-apper som er koblet til miljøet ditt, og utløser et varsel når en potensielt skadelig app er autorisert. Skadelige OAuth-apper kan brukes som en del av en phishing-kampanje i et forsøk på å kompromittere brukere. Denne oppdagelsen bruker Microsofts sikkerhetsundersøkelser og ekspertise innen trusselintelligens til å identifisere skadelige apper. |

| Mistenkelige nedlastingsaktiviteter for OAuth-appfiler | Hvis du vil ha mer informasjon, kan du se policyer for avviksregistrering. |