Installer ATA – trinn 6

Gjelder for: Advanced Threat Analytics versjon 1.9

Trinn 6: Konfigurere hendelsessamling

Konfigurer hendelsessamling

For å forbedre oppdagelsesfunksjonene trenger ATA følgende Windows-hendelser: 4776, 4732, 4733, 4728, 4729, 4756, 4757 og 7045. Disse Windows-hendelsene leses enten automatisk av ATA Lightweight Gateway, eller i tilfelle ATA Lightweight Gateway ikke distribueres, kan de videresendes til ATA Gateway på én av to måter, enten ved å konfigurere ATA Gateway til å lytte etter SIEM-hendelser eller ved å konfigurere Windows Event Forwarding.

Obs!

For ATA-versjoner 1.8 og nyere er konfigurasjon av Windows-hendelsessamling ikke lenger nødvendig for ATA Lightweight Gateways. ATA Lightweight Gateway leser nå hendelser lokalt, uten å måtte konfigurere videresending av hendelser.

I tillegg til å samle inn og analysere nettverkstrafikk til og fra domenekontrollerne, kan ATA bruke Windows-hendelser til ytterligere å forbedre gjenkjenninger. Den bruker hendelse 4776 for NTLM, som forbedrer ulike oppdagelser og hendelser 4732, 4733, 4728, 4729, 4756 og 4757 for å forbedre gjenkjenning av sensitive gruppeendringer. Dette kan mottas fra SIEM eller ved å angi Windows Event Forwarding fra domenekontrolleren. Hendelser som samles inn, gir ATA tilleggsinformasjon som ikke er tilgjengelig via nettverkstrafikken til domenekontrolleren.

SIEM/Syslog

For at ATA skal kunne bruke data fra en Syslog-server, må du utføre følgende trinn:

- Konfigurer ATA Gateway-serverne til å lytte til og godta hendelser videresendt fra SIEM/Syslog-serveren.

Obs!

ATA lytter bare på IPv4 og ikke IPv6.

- Konfigurer SIEM/Syslog-serveren til å videresende bestemte hendelser til ATA Gateway.

Viktig

- Ikke videresend alle Syslog-dataene til ATA Gateway.

- ATA støtter UDP-trafikk fra SIEM/Syslog-serveren.

Se produktdokumentasjonen for SIEM/Syslog-serveren for informasjon om hvordan du konfigurerer videresending av bestemte hendelser til en annen server.

Obs!

Hvis du ikke bruker en SIEM/Syslog-server, kan du konfigurere Windows-domenekontrollerne til å videresende Windows-hendelses-ID 4776 til å bli samlet inn og analysert av ATA. Windows Event ID 4776 inneholder data om NTLM-godkjenninger.

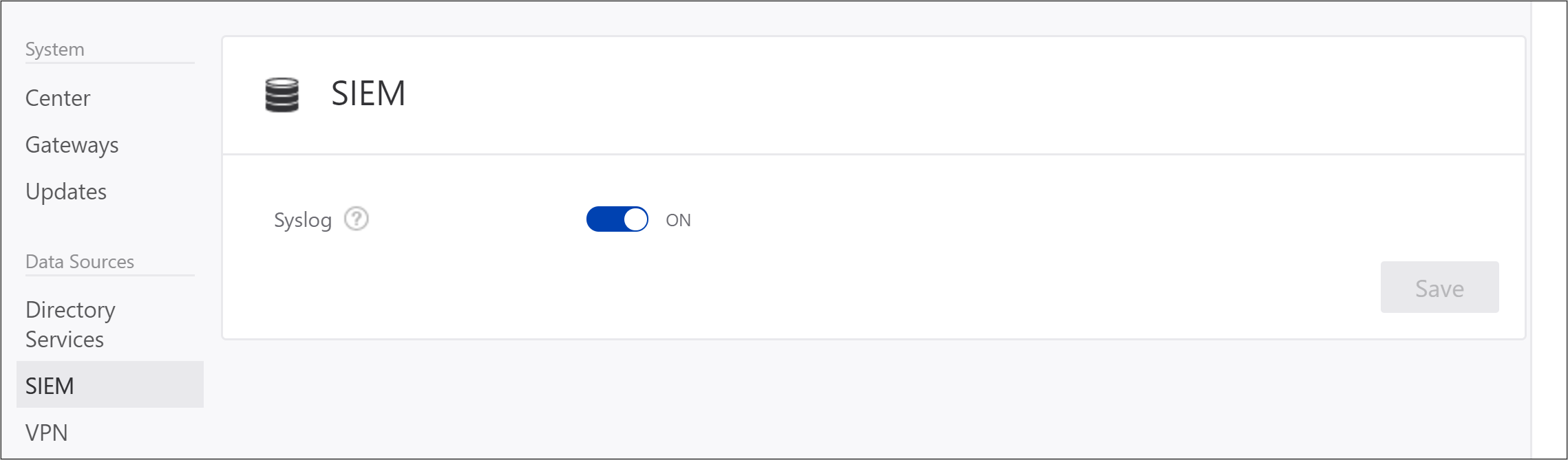

Konfigurere ATA Gateway til å lytte etter SIEM-hendelser

Klikk SIEM under Datakilder i ATA-konfigurasjon, og aktiver Syslog, og klikk Lagre.

Konfigurer SIEM- eller Syslog-serveren til å videresende Windows-hendelses-ID 4776 til IP-adressen til én av ATA-gatewayene. Hvis du vil ha mer informasjon om hvordan du konfigurerer SIEM, kan du se siem-nettbasert hjelp eller alternativer for teknisk støtte for spesifikke formateringskrav for hver SIEM-server.

ATA støtter SIEM-hendelser i følgende formater:

RSA Security Analytics

<Syslog Header>RsaSA\n2015-mai-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nYYYYY$\nMMMMM \n0x0

Syslog-topptekst er valgfri.

Tegnskilletegnet "\n" kreves mellom alle felt.

Feltene i rekkefølge er:

- RsaSA-konstant (må vises).

- Tidsstempelet for den faktiske hendelsen (kontroller at det ikke er tidsstempelet for ankomst til EM eller når den sendes til ATA). Fortrinnsvis i millisekunders nøyaktighet er dette viktig.

- Hendelses-ID-en for Windows

- Navnet på windows-hendelsesleverandøren

- Navnet på hendelsesloggen i Windows

- Navnet på datamaskinen som mottar hendelsen (DC i dette tilfellet)

- Navnet på brukeren som godkjenner

- Navnet på kildevertsnavnet

- Resultatkoden for NTLM

Rekkefølgen er viktig, og ingenting annet bør inkluderes i meldingen.

MicroFocus ArcSight

CEF:0|Microsoft|Microsoft Windows||Microsoft-Windows-Security-Auditing:4776|Domenekontrolleren prøvde å validere legitimasjonen for en konto.|Lav| externalId=4776 cat=Security rt=1426218619000 shost=KKKKKK dhost=YYYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason or Error Code

Må overholde protokolldefinisjonen.

Ingen sysloghode.

Topptekstdelen (delen som er atskilt med en datakanal) må finnes (som angitt i protokollen).

Følgende nøkler i utvidelsesdelen må være til stede i hendelsen:

- externalId = Hendelses-ID-en for Windows

- rt = tidsstempelet for den faktiske hendelsen (kontroller at det ikke er tidsstempelet for ankomst til SIEM eller når den sendes til ATA). Fortrinnsvis i millisekunders nøyaktighet er dette viktig.

- cat = navnet på hendelsesloggen i Windows

- shost = kildevertsnavnet

- dhost = datamaskinen som mottar hendelsen (DC i dette tilfellet)

- duser = brukeren som godkjenner

Bestillingen er ikke viktig for utvidelsesdelen

Det må finnes en egendefinert nøkkel og nøkkellabel for disse to feltene:

- "EventSource"

- "Årsaks- eller feilkode" = Resultatkoden for NTLM

Splunk

<Syslog Header>\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYY\r\nMessage=

Datamaskinen prøvde å validere legitimasjonen for en konto.

Godkjenningspakke: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Påloggingskonto: Administrator

Kildearbeidsstasjon: SIEM

Feilkode: 0x0

Syslog-topptekst er valgfri.

Det finnes et tegnskilletegn for \r\n mellom alle obligatoriske felt. Vær oppmerksom på at dette er kontrolltegnene CRLF (0D0A i heksadesimal) og ikke litterale tegn.

Feltene er i nøkkel=verdiformat.

Følgende nøkler må finnes og ha en verdi:

- EventCode = Hendelses-ID-en for Windows

- Logfile = navnet på hendelsesloggen i Windows

- SourceName = Navnet på Windows-hendelsesleverandøren

- TimeGenerated = tidsstempelet for den faktiske hendelsen (kontroller at det ikke er tidsstempelet for ankomst til SIEM eller når det sendes til ATA). Formatet skal samsvare med yyyyMMddHHmmss.FFFFFF, fortrinnsvis i millisekunders nøyaktighet, dette er viktig.

- ComputerName = navnet på kildeverten

- Melding = den opprinnelige hendelsesteksten fra Windows-hendelsen

Meldingsnøkkelen og -verdien MÅ være sist.

Rekkefølgen er ikke viktig for nøkkel=verdiparene.

QRadar

QRadar muliggjør hendelsesinnsamling via en agent. Hvis dataene samles inn ved hjelp av en agent, samles tidsformatet inn uten millisekunders data. Fordi ATA nødvendiggjør millisekund-data, er det nødvendig å angi QRadar til å bruke agentløs Windows-hendelsessamling. Hvis du vil ha mer informasjon, kan du se QRadar: Agentless Windows Events Collection ved hjelp av MSRPC Protocol.

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

De nødvendige feltene er:

Agenttypen for samlingen

Navnet på windows-hendelsesloggleverandøren

Windows-hendelsesloggkilden

Det fullstendige domenenavnet for DC

Hendelses-ID-en for Windows

TimeGenerated er tidsstempelet for den faktiske hendelsen (kontroller at det ikke er tidsstempelet for ankomst til SIEM eller når det sendes til ATA). Formatet skal samsvare med yyyyMMddHHmmss.FFFFFF, fortrinnsvis i millisekunders nøyaktighet, dette er viktig.

Meldingen er den opprinnelige hendelsesteksten fra Windows-hendelsen

Pass på å ha \t mellom nøkkel=verdiparene.

Obs!

Bruk av WinCollect for Windows-hendelsessamlingen støttes ikke.