Installer ATA – trinn 7

Gjelder for: Advanced Threat Analytics versjon 1.9

Trinn 7: Integrer VPN

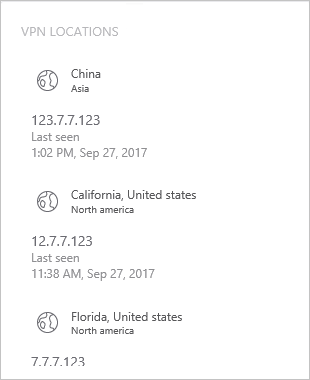

Microsoft Advanced Threat Analytics (ATA) versjon 1.8 og nyere kan samle regnskapsinformasjon fra VPN-løsninger. Når den er konfigurert, inneholder brukerens profilside informasjon fra VPN-tilkoblingene, for eksempel IP-adressene og plasseringene der tilkoblingene oppsto. Dette utfyller undersøkelsesprosessen ved å gi ytterligere informasjon om brukeraktivitet. Kallet for å løse en ekstern IP-adresse til en plassering er anonymt. Ingen personlig identifikator sendes i dette anropet.

ATA integreres med VPN-løsningen ved å lytte til RADIUS-regnskapshendelser videresendt til ATA Gateways. Denne mekanismen er basert på standard RADIUS Accounting (RFC 2866), og følgende VPN-leverandører støttes:

- Microsoft

- F5

- Cisco ASA

Viktig

Fra og med september 2019 støtter Advanced Threat Analytics VPN geo-location-tjenesten som er ansvarlig for å oppdage VPN-plasseringer, nå utelukkende TLS 1.2. Kontroller at ATA-senteret er konfigurert til å støtte TLS 1.2, da versjon 1.1 og 1.0 ikke lenger støttes.

Forutsetninger

Hvis du vil aktivere VPN-integrering, må du angi følgende parametere:

Åpne port-UDP 1813 på ATA Gateways og ATA Lightweight Gateways.

ATA-senteret må ha tilgang til ti.ata.azure.com ved hjelp av HTTPS (port 443) slik at den kan spørre om plasseringen til innkommende IP-adresser.

Eksemplet nedenfor bruker Microsoft Routing and Remote Access Server (RRAS) til å beskrive VPN-konfigurasjonsprosessen.

Hvis du bruker en tredjeparts VPN-løsning, kan du se dokumentasjonen deres for instruksjoner om hvordan du aktiverer RADIUS Accounting.

Konfigurer RADIUS Accounting på VPN-systemet

Utfør følgende trinn på RRAS-serveren.

Åpne rutings- og ekstern tilgangskonsollen.

Høyreklikk på servernavnet, og velg Egenskaper.

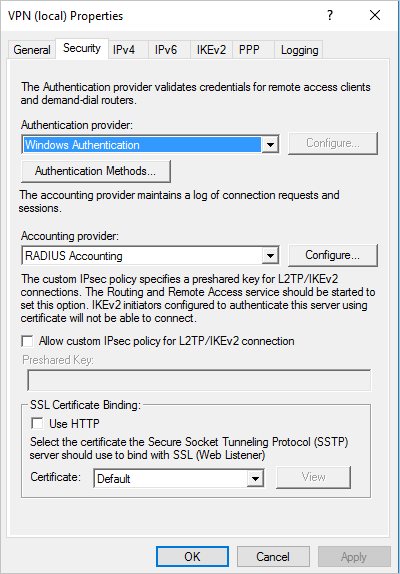

Velg RADIUS Accounting under Regnskapsleverandør i kategorien Sikkerhet, og klikk Konfigurer.

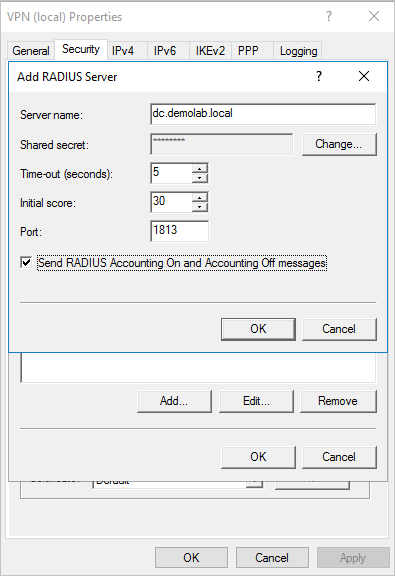

Skriv inn servernavnet til nærmeste ATA Gateway eller ATA Lightweight Gateway i vinduet Legg til RADIUS Server. Kontroller at standarden på 1813 er konfigurert under Port. Klikk Endre , og skriv inn en ny delt hemmelig streng med alfanumeriske tegn som du kan huske. Du må fylle det ut senere i ATA-konfigurasjonen. Merk av for Send RADIUS Konto på og Regnskap av meldinger , og klikk deretter OK i alle åpne dialogbokser.

Konfigurer VPN i ATA

ATA samler inn VPN-data og identifiserer når og hvor legitimasjon brukes via VPN og integrerer disse dataene i undersøkelsen. Dette gir tilleggsinformasjon for å hjelpe deg med å undersøke varsler rapportert av ATA.

Slik konfigurerer du VPN-data i ATA:

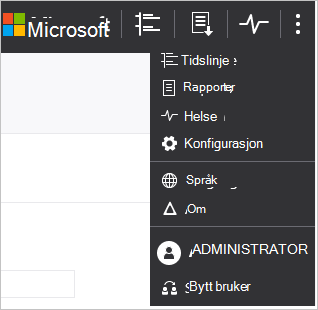

Åpne ATA-konfigurasjonssiden i ATA-konsollen, og gå til VPN.

Slå på Radius Accounting, og skriv inn den delte hemmeligheten du har konfigurert tidligere på RRAS VPN-serveren. Klikk deretter Lagre.

Når dette er aktivert, lytter alle ATA Gateways og Lightweight Gateways på port 1813 for RADIUS regnskapshendelser.

Oppsettet er fullført, og du kan nå se VPN-aktivitet på brukernes profilside:

Når ATA Gateway mottar VPN-hendelsene og sender dem til ATA-senteret for behandling, trenger ATA-senteret tilgang til ti.ata.azure.com ved hjelp av HTTPS (port 443) for å kunne løse de eksterne IP-adressene i VPN-hendelsene til deres geografiske plassering.