외부 협업 관리

Microsoft Entra 외부 ID는 조직 외부 사용자가 앱과 리소스에 액세스할 수 있도록 허용하는 기능입니다. 파트너, 유통업체, 제공업체, 공급업체 및 기타 게스트 사용자는 "자신의 ID를 가져올 수 있습니다." 회사 또는 정부에서 발급한 디지털 ID 또는 Google 또는 Facebook과 같은 관리되지 않는 소셜 ID가 있는지 여부에 관계없이 자신의 자격 증명을 사용하여 로그인할 수 있습니다. 외부 사용자의 ID 공급자는 해당 ID를 관리하고, 사용자는 Microsoft Entra를 통해 앱에 대한 액세스를 관리하여 리소스를 보호된 상태로 유지합니다.

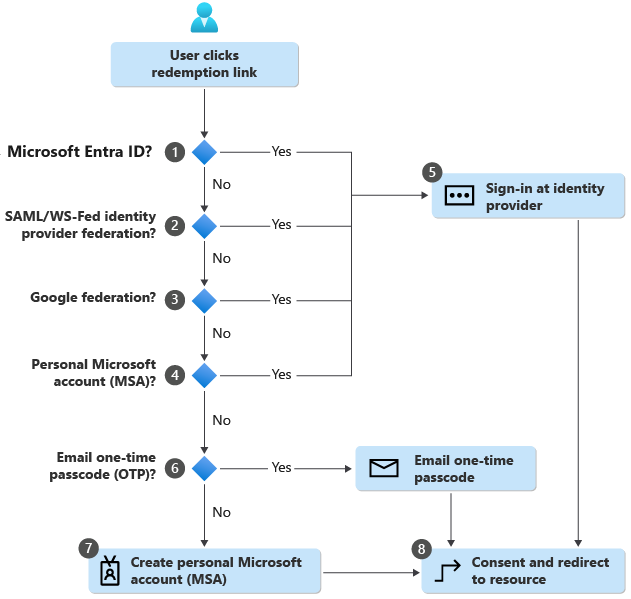

초대 사용 흐름

- Microsoft Entra ID는 사용자 기반 검색을 수행하여 사용자가 관리되는 Microsoft Entra 테넌트에 이미 존재하는지 확인합니다. (관리되지 않는 Microsoft Entra 계정은 더 이상 상환에 사용할 수 없습니다.) 사용자의 UPN(사용자 계정 이름)이 기존 Microsoft Entra 계정 및 개인 MSA와 일치하는 경우 사용하려는 계정을 선택하라는 메시지가 사용자에게 표시됩니다.

- 관리자가 페더레이션을 사용하도록 설정했으면 Microsoft Entra는 사용자의 도메인 접미사가 구성된 SAML/WS-Fed ID 공급자의 도메인과 일치하는지 확인한 후 사용자를 미리 구성된 ID 공급자로 리디렉션합니다.

- 관리자가 Google 페더레이션을 사용하도록 설정한 경우 Microsoft Entra ID는 사용자의 도메인 접미사가 gmail.com인지 googlemail.com인지 확인하고 사용자를 Google로 리디렉션합니다.

- 사용 프로세스에서는 사용자에게 기존 개인 MSA가 있는지 확인합니다. 사용자에게 기존 MSA가 이미 있는 경우 기존 MSA로 로그인합니다.

- 사용자의 홈 디렉터리가 확인되면 로그인을 위해 사용자가 해당 ID 공급자로 전송됩니다.

- 홈 디렉터리를 찾을 수 없고 게스트에 대해 이메일 일회용 암호 기능을 사용하도록 설정한 경우 초대된 이메일을 통해 사용자에게 암호가 전송됩니다. 사용자는 Microsoft Entra 로그인 페이지에서 이 암호를 검색하고 입력합니다.

- 홈 디렉터리를 찾을 수 없고 게스트의 이메일 일회용 암호가 비활성화된 경우 초대된 이메일을 사용하여 소비자 MSA를 만들라는 메시지가 사용자에게 표시됩니다. Microsoft Entra ID에서 확인되지 않은 도메인의 업무 이메일을 사용하여 MSA 만들기를 지원합니다.

- 올바른 ID 공급자에 인증하면 사용자는 동의 환경을 완료할 수 있는 Microsoft Entra ID로 리디렉션됩니다.

외부 ID 시나리오

Microsoft Entra 외부 ID는 조직에 대한 사용자의 관계보다는 사용자가 앱과 리소스에 로그인하려는 방법에 더 중점을 둡니다. 이 프레임워크 내에서 Microsoft Entra ID는 다양한 시나리오를 지원합니다.

B2B 협업 시나리오를 사용하면 외부 사용자를 “게스트” 사용자로 사용자 고유의 테넌트에 초대하여 권한을 할당할 수 있고(권한 부여의 경우), 해당 사용자가 기존 자격 증명을 사용하도록 허용할 수 있습니다(인증의 경우). 사용자는 자신의 회사, 학교 또는 기타 이메일 계정으로 간단한 초대 및 사용 프로세스를 통해 공유 리소스에 로그인합니다. 또한 Microsoft Entra 권한 관리를 사용하여 외부 사용자에 대한 액세스를 관리하는 정책을 구성할 수 있습니다. 이제 셀프 서비스 가입 사용자 흐름을 사용할 수 있으므로 외부 사용자가 애플리케이션에 직접 가입하도록 허용할 수 있습니다. 회사, 학교 또는 소셜 ID(예: Google 또는 Facebook)에 가입할 수 있도록 환경을 사용자 지정할 수 있습니다. 또한 가입 프로세스 중에 사용자에 대한 정보를 수집할 수 있습니다.

다음 목록에서는 B2B 협업 시나리오의 예를 확인하고 이 시나리오에서 제공하는 몇 가지 기능에 대해 자세히 설명합니다.

- 기본 시나리오 - Microsoft 애플리케이션(Microsoft 365, Teams 등) 또는 자체 애플리케이션(SaaS 앱, 사용자 지정 개발 앱 등)을 사용하는 협업

- 용도 - 공급자, 파트너, 공급업체와 같은 외부 조직의 비즈니스 파트너와 협업. 사용자는 디렉터리에서 게스트 사용자로 표시됩니다.

- ID 공급자가 지원됨 - 외부 사용자는 회사 계정, 학교 계정, 모든 메일 주소, SAML 및 WS-Fed 기반 ID 공급자, Gmail 및 Facebook을 사용하여 협업할 수 있습니다.

- 외부 사용자 관리 - 외부 사용자는 직원과 동일한 디렉터리에서 관리되지만 일반적으로 게스트 사용자라는 주석이 추가됩니다. 게스트 사용자는 직원과 동일한 방식으로 관리하고 동일한 그룹에 추가할 수 있습니다.

- SSO(Single Sign-On) - 모든 Microsoft Entra 연결 앱에 대한 SSO가 지원됩니다. 예를 들어 Microsoft 365 또는 온-프레미스 앱 및 다른 SaaS 앱(예: Salesforce 또는 Workday)에 대한 액세스를 제공할 수 있습니다.

- 보안 정책 및 규정 준수 - 호스트/초대한 조직에 의해 관리됩니다(예: 조건부 액세스 정책 사용).

- 브랜딩 - 호스트/초대한 조직의 브랜드가 사용됩니다.

Microsoft Entra ID에서 외부 협업 설정 관리

이 단원에서는 Microsoft Entra B2B 협업을 사용하는 방법을 설명합니다. 그런 다음 게스트를 초대할 수 있는 사용자를 지정하고 게스트가 가진 권한을 결정하는 기능을 살펴봅니다.

기본적으로 디렉터리에 있는 모든 사용자와 게스트는 관리자 역할에 할당되지 않은 경우에도 게스트를 초대할 수 있습니다. 외부 협업 설정을 사용하여 조직에서 다양한 유형의 사용자에 대해 게스트 초대를 설정하거나 해제할 수 있습니다. 또한 게스트 초대를 허용하는 역할을 할당하여 개별 사용자에게 초대를 위임할 수도 있습니다.

Microsoft Entra ID를 사용하면 Microsoft Entra 디렉터리에서 외부 게스트 사용자에게 표시되는 항목을 제한할 수 있습니다. 기본적으로 게스트 사용자에게는 제한된 사용 권한 수준이 부여됩니다. 게스트는 사용자, 그룹 또는 기타 디렉터리 리소스를 나열하지 못하도록 차단되지만 게스트는 숨겨진 그룹이 아닌 그룹의 멤버 자격을 볼 수 있습니다. 관리자는 게스트 권한 설정을 변경하여 게스트 액세스를 더욱 제한하여 게스트가 자신의 프로필 정보만 볼 수 있도록 할 수 있습니다. 자세한 내용은 게스트 액세스 권한 제한을 참조하세요.

B2B(Business-to-Business) 외부 협업 설정 구성

Microsoft Entra B2B(Business to Business) 협업을 사용하여 테넌트 관리자는 다음 초대 정책을 설정할 수 있습니다.

- 초대 해제(외부 사용자를 초대할 수 없음)

- 게스트 초대자 역할의 관리자 및 사용자만 초대할 수 있음(게스트 초대자 역할의 관리자 및 사용자만 초대할 수 있음)

- 관리자, 게스트 초대자 역할 및 멤버만 초대할 수 있음(위 설정과 동일하지만 초대된 멤버가 외부 사용자를 초대할 수도 있음)

- 게스트를 포함하는 모든 사용자가 초대할 수 있음(이름이 의미하는 것처럼 테넌트의 모든 사용자가 외부 사용자를 초대할 수 있음)

기본적으로 게스트를 포함한 모든 사용자가 게스트 사용자를 초대할 수 있습니다.