Microsoft Entra ID에서 게스트 액세스 권한 제한

Microsoft Entra의 일부인 Microsoft Entra ID를 사용하면 외부 게스트 사용자가 Microsoft Entra ID의 조직에서 볼 수 있는 항목을 제한할 수 있습니다. 게스트 사용자는 기본적으로 Microsoft Entra ID에서 제한된 권한 수준으로 설정되지만 멤버 사용자의 기본값은 전체 사용자 권한 세트입니다. Microsoft Entra 조직의 외부 협업 설정에는 더욱 제한된 액세스를 위한 또 다른 게스트 사용자 권한 수준이 있으므로 게스트 액세스 수준은 다음과 같습니다.

| 권한 수준 | 액세스 수준 | 가치 |

|---|---|---|

| 멤버 사용자와 동일 | 게스트가 Microsoft Entra 리소스에 대해 멤버 사용자와 동일한 액세스 권한을 가집니다. | a0b1b346-4d3e-4e8b-98f8-753987be4970 |

| 제한된 액세스(기본값) | 게스트가 숨겨지지 않은 모든 그룹의 멤버 자격을 볼 수 있습니다. | 10dae51f-b6af-4016-8d66-8c2a99b929b3 |

| 제한된 액세스(신규) | 게스트가 그룹의 멤버 자격을 볼 수 없습니다. | 2af84b1e-32c8-42b7-82bc-daa82404023b |

게스트 액세스가 제한된 경우 게스트는 자신의 사용자 프로필만 볼 수 있습니다. 게스트가 사용자 계정 이름 또는 objectId를 기준으로 검색하는 경우에도 다른 사용자를 볼 권한이 허용되지 않습니다. 또한 제한된 액세스는 게스트 사용자가 속해 있는 그룹의 멤버 자격을 보는 것을 제한합니다. 게스트 사용자 권한을 비롯한 전체 기본 사용자 권한에 관한 자세한 내용은 Microsoft Entra ID의 기본 사용자 권한이란?을 참조하세요.

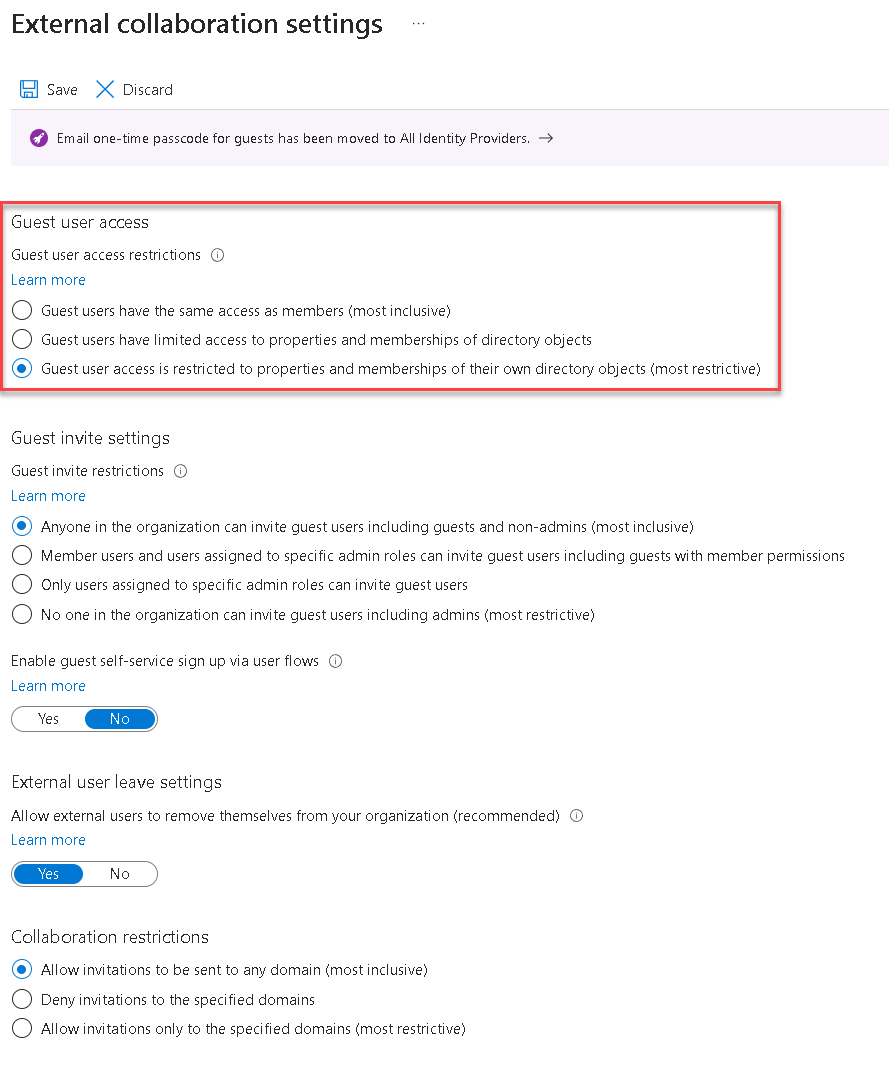

Microsoft Entra 관리 센터에서 업데이트

기존 Azure Portal 컨트롤의 게스트 사용자 권한을 변경했습니다.

Microsoft Entra 관리 센터에 사용자 관리자로 로그인합니다.

Identity>외부 ID를 선택합니다.

외부 공동 작업 설정을 선택합니다.

외부 협업 설정 페이지에서 게스트 사용자 액세스는 고유한 디렉터리 개체의 속성 및 멤버 자격으로 제한됩니다. 옵션을 선택합니다.

저장을 선택합니다. 변경 내용이 게스트 사용자에게 적용되는 데 최대 15분이 걸릴 수 있습니다.

Microsoft Graph API를 사용하여 업데이트

Microsoft Entra 조직에서 게스트 권한을 구성하는 새로운 Microsoft Graph API가 있습니다. 다음 API 호출을 사용하여 모든 권한 수준을 할당할 수 있습니다. 여기에 사용되는 guestUserRoleId 값은 가장 제한된 게스트 사용자 설정을 설명하는 것입니다. Microsoft Graph를 사용하여 게스트 권한을 설정하는 방법에 대한 자세한 내용은 authorizationPolicy 리소스 종류를 참조하세요.

처음 구성하기

POST https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

응답은 성공 204이어야 합니다.

참고

Azure AD와 MSOnline PowerShell 모듈은 2024년 3월 30일부터 더 이상 사용되지 않습니다. 자세히 알아보려면 사용 중단 업데이트를 참조하세요. 이 날짜 이후에는 이러한 모듈에 대한 지원이 Microsoft Graph PowerShell SDK 및 보안 수정 사항에 대한 마이그레이션 지원으로 제한됩니다. 사용되지 않는 모듈은 2025년 3월 30일까지 계속 작동합니다.

Microsoft Graph PowerShell로 마이그레이션하여 Microsoft Entra ID(이전의 Azure AD)와 상호 작용하는 것이 좋습니다. 일반적인 마이그레이션 관련 질문은 마이그레이션 FAQ를 참조하세요. 참고: MSOnline 버전 1.0.x는 2024년 6월 30일 이후 중단될 수 있습니다.

기존 값 업데이트

PATCH https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

응답은 성공 204이어야 합니다.

현재 값 보기

GET https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

예제 응답:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#policies/authorizationPolicy/$entity",

"id": "authorizationPolicy",

"displayName": "Authorization Policy",

"description": "Used to manage authorization related settings across the company.",

"enabledPreviewFeatures": [],

"guestUserRoleId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"permissionGrantPolicyIdsAssignedToDefaultUserRole": [

"user-default-legacy"

]

}

PowerShell cmdlet을 사용하여 업데이트

이 기능을 사용하여 PowerShell v2 cmdlet을 통해 제한된 권한을 구성하는 기능을 추가했습니다. Get 및 Update PowerShell cmdlet이 버전 2.0.2.85에 게시되었습니다.

"Get" 명령어: Get-MgPolicyAuthorizationPolicy

예시:

Get-MgPolicyAuthorizationPolicy | Format-List

AllowEmailVerifiedUsersToJoinOrganization : True

AllowInvitesFrom : everyone

AllowUserConsentForRiskyApps :

AllowedToSignUpEmailBasedSubscriptions : True

AllowedToUseSspr : True

BlockMsolPowerShell : False

DefaultUserRolePermissions : Microsoft.Graph.PowerShell.Models.MicrosoftGraphDefaultUserRolePermissions

DeletedDateTime :

Description : Used to manage authorization related settings across the company.

DisplayName : Authorization Policy

GuestUserRoleId : 10dae51f-b6af-4016-8d66-8c2a99b929b3

Id : authorizationPolicy

AdditionalProperties : {[@odata.context, https://graph.microsoft.com/v1.0/$metadata#policies/authorizationPolicy/$entity]}

Update 명령: Update-MgPolicyAuthorizationPolicy (정책 권한 정책 갱신 명령)

예시:

Update-MgPolicyAuthorizationPolicy -GuestUserRoleId '2af84b1e-32c8-42b7-82bc-daa82404023b'

지원되는 Microsoft 365 서비스

지원되는 서비스

지원된다는 것은 환경이 예상대로 작동하며, 특히 현재 게스트 환경과 동일함을 의미합니다.

- 팀

- Outlook(OWA)

- SharePoint

- Teams의 Planner

- Planner 모바일 앱

- Planner 웹앱

- 웹용 프로젝트

- 프로젝트 작업

현재 지원되지 않는 서비스

현재 지원되지 않는 서비스에는 새 게스트 제한 설정에 관한 호환성 문제가 있을 수 있습니다.

- 양식

- Project Online

- Yammer

- SharePoint의 Planner

질문과 대답(FAQ)

| 질문 | 답변 |

|---|---|

| 이 권한은 어디에 적용되나요? | 이 디렉터리 수준 권한은 Microsoft Graph, PowerShell v2, Azure Portal 및 My Apps 포털을 포함하여 Microsoft Entra 서비스 전체에 적용됩니다. 공동 작업 시나리오에 Microsoft 365 그룹을 사용하는 Microsoft 365 서비스(특히 Outlook, Microsoft Teams 및 SharePoint)도 영향을 받습니다. |

| 제한된 권한은 게스트가 볼 수 있는 그룹에 어떻게 영향을 주나요? | 기본 또는 제한된 게스트 권한에 관계없이 게스트는 그룹 또는 사용자 목록을 열거할 수 없습니다. 게스트는 권한에 따라 Azure Portal 및 My Apps 포털에서 둘 다 멤버로 속한 그룹을 볼 수 있습니다.

Graph API에서 제공하는 디렉터리 권한의 더 자세한 비교는 기본 사용자 권한을 참조하세요. |

| 이 기능이 영향을 주는 내 앱 포털의 부분은 무엇인가요? | 내 앱 포털의 그룹 기능은 이러한 새 권한을 적용합니다. 이 기능에는 내 앱에서 그룹 목록 및 그룹 멤버 자격을 볼 수 있는 모든 경로가 포함됩니다. 그룹 타일 가용성은 변경되지 않았습니다. 그룹 타일 가용성은 Azure Portal의 기존 그룹 설정에서 제어됩니다. |

| 해당 권한이 SharePoint 또는 Microsoft Teams 게스트 설정을 재정의하나요? | 아니요. 기존 설정은 여전히 해당 애플리케이션의 환경 및 액세스를 제어합니다. 예를 들어, SharePoint에서 문제를 확인하는 경우 외부 공유 설정을 다시 확인합니다. 팀 수준에서 팀 소유자가 추가한 게스트는 프라이빗 및 공유 채널을 제외한 표준 채널에 대해서만 채널 모임 채팅에 액세스할 수 있습니다. |

| Yammer에서 알려진 호환성 이슈는 무엇인가요? | 사용 권한이 "제한됨"으로 설정되면 Yammer에 로그인한 게스트는 그룹을 떠날 수 없습니다. |

| 내 테넌트에서 기존 게스트 권한이 변경되나요? | 현재 설정은 변경되지 않았습니다. 기존 설정과의 호환성을 유지합니다. 변경할 시기를 결정합니다. |

| 이 권한이 기본적으로 설정되나요? | 아니요. 기존 기본 권한은 변경되지 않습니다. 필요에 따라 권한을 더 제한적으로 설정할 수 있습니다. |

| 이 기능에 대한 라이선스 요구 사항이 있나요? | 아니요. 이 기능과 관련된 새로운 라이선스 요구 사항은 없습니다. |

다음 단계

- Microsoft Entra ID의 기존 게스트 권한에 대한 자세한 내용은 Microsoft Entra ID의 기본 사용자 권한이란?을 참조하세요.

- 게스트 액세스를 제한하는 Microsoft Graph API 방법을 보려면

authorizationPolicy리소스 종류를 참조하세요. - 사용자의 모든 액세스를 철회하려면 Microsoft Entra ID에서 사용자 액세스 철회를 참조하세요.