Microsoft Entra ID의 기본 사용자 권한이란?

Microsoft Entra ID에서는 모든 사용자에게 일련의 기본 권한이 부여됩니다. 사용자의 액세스 권한은 사용자 유형, 해당 역할 할당 및 개별 개체의 소유권으로 구성됩니다.

이 문서에서는 이러한 기본 권한에 대해 설명하고, 멤버와 게스트 사용자 기본값을 비교합니다. 기본 사용자 권한은 Microsoft Entra ID의 사용자 설정에서만 변경할 수 있습니다.

구성원 및 게스트 사용자

기본 권한 집합은 사용자가 테넌트의 기본 구성원(구성원 사용자)인지 아니면 B2B(Business-to-Business) 협업 게스트(게스트 사용자)와 같은 다른 디렉터리에서 가져온 사용자인지에 따라 달라집니다. 게스트 사용자 추가에 대한 자세한 내용은 Microsoft Entra B2B 협업이란?을 참조하세요. 기본 권한의 기능은 다음과 같습니다.

멤버 사용자는 애플리케이션을 등록하고, 자신의 프로필 사진과 휴대폰 번호를 관리하며, 자신의 암호를 변경하고, B2B 게스트를 초대할 수 있습니다. 이러한 사용자는 몇 가지 예외를 제외하고 모든 디렉터리 정보를 읽을 수도 있습니다.

게스트 사용자는 제한된 디렉터리 권한을 가집니다. 자신의 프로필을 관리하고, 자신의 암호를 변경하고, 다른 사용자, 그룹, 앱에 대한 일부 정보를 검색할 수 있습니다. 그러나 모든 디렉터리 정보를 읽을 수는 없습니다.

예를 들어 게스트 사용자는 모든 사용자, 그룹, 기타 디렉터리 개체의 목록을 열거할 수 없습니다. 게스트를 관리자 역할에 추가하여 모든 읽기 및 쓰기 권한을 부여할 수 있습니다. 게스트가 다른 게스트를 초대할 수도 있습니다.

멤버 및 게스트 기본 권한 비교

| 영역 | 멤버 사용자 권한 | 기본 게스트 사용자 권한 | 제한된 게스트 사용자 권한 |

|---|---|---|---|

| 사용자 및 연락처 |

|

|

|

| Groups |

|

|

|

| 애플리케이션 |

|

|

|

| 장치 |

|

사용 권한 없음 | 사용 권한 없음 |

| 조직 |

|

|

|

| 역할 및 범위 |

|

사용 권한 없음 | 사용 권한 없음 |

| Abunələr |

|

사용 권한 없음 | 사용 권한 없음 |

| 정책 |

|

사용 권한 없음 | 사용 권한 없음 |

| 사용 약관 | 사용자가 수락한 사용 약관을 읽습니다. | 사용자가 수락한 사용 약관을 읽습니다. | 사용자가 수락한 사용 약관을 읽습니다. |

멤버 사용자의 기본 권한 제한

제한을 사용자의 기본 권한에 추가할 수 있습니다.

멤버 사용자의 기본 권한은 다음과 같은 방법으로 제한할 수 있습니다.

주의

Microsoft Entra 관리 포털에 대한 액세스 제한 스위치를 사용하는 것은 보안 조치가 아닙니다. 기능에 대한 자세한 내용은 다음 표를 참조하세요.

| Permission | 설정 설명 |

|---|---|

| 애플리케이션 등록 | 이 옵션을 아니요로 설정하면 사용자가 애플리케이션 등록을 만들 수 없습니다. 특정 개인을 애플리케이션 개발자 역할에 추가하여 권한을 다시 부여할 수 있습니다. |

| 사용자가 LinkedIn으로 회사 또는 학교 계정에 연결하도록 허용 | 이 옵션을 아니요로 설정하면 사용자가 자신의 회사 또는 학교 계정을 LinkedIn 계정에 연결할 수 없습니다. 자세한 내용은 LinkedIn 계정 연결 데이터 공유 및 동의를 참조하세요. |

| 보안 그룹 만들기 | 이 옵션을 아니요로 설정하면 사용자가 보안 그룹을 만들 수 없습니다. 최소 사용자 관리자 역할이 할당된 사용자는 여전히 보안 그룹을 만들 수 있습니다. 방법을 알아보려면 그룹 설정 구성을 위한 Microsoft Entra cmdlet을 참조하세요. |

| Microsoft 365 그룹 만들기 | 이 옵션을 아니요로 설정하면 사용자가 Microsoft 365 그룹을 만들 수 없습니다. 이 옵션을 일부로 설정하면 사용자 세트에서 Microsoft 365 그룹을 만들 수 있습니다. 최소한 사용자 관리자 역할이 할당된 사람은 누구나 Microsoft 365 그룹을 만들 수 있습니다. 방법을 알아보려면 그룹 설정 구성을 위한 Microsoft Entra cmdlet을 참조하세요. |

| Microsoft Entra 관리 포털에 대한 액세스 제한 |

이 스위치의 역할은 무엇인가요? 아니요를 선택하면 관리자가 아닌 사용자가 Microsoft Entra 관리 포털을 찾아볼 수 있습니다. 예를 선택하면 관리자가 아닌 사용자가 Microsoft Entra 관리 포털을 찾아보는 것을 제한합니다. 그룹 또는 애플리케이션의 소유자이면서 관리자가 아닌 사용자는 Azure Portal을 사용하여 본인이 소유한 리소스를 관리할 수 없습니다.

무엇을 제한하나요?

이 스위치는 언제 사용해야 하나요?

이 스위치는 언제 사용하지 않아야 하나요?

관리자가 아닌 특정 사용자에게만 Microsoft Entra 관리 포털을 사용할 수 있는 권한을 부여하려면 어떻게 해야 하나요?

Microsoft Entra 관리 포털에 대한 액세스 제한 |

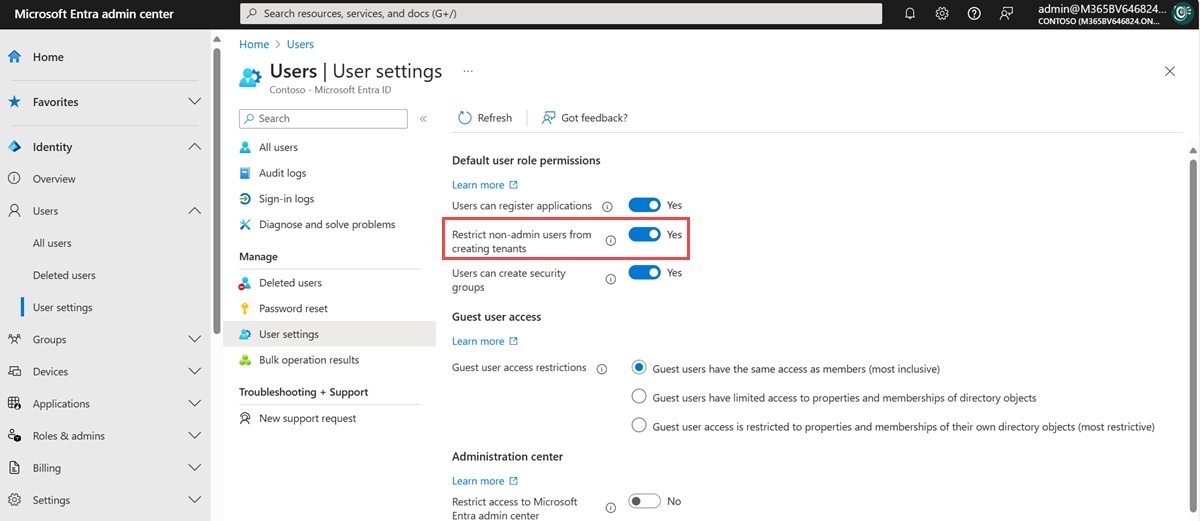

| 관리자가 아닌 사용자의 테넌트 만들기 제한 | 사용자는 테넌트 관리 아래의 Microsoft Entra ID 및 Microsoft Entra 관리 포털에서 테넌트를 만들 수 있습니다. 테넌트 만들기는 감사 로그에 DirectoryManagement 범주 및 회사 만들기 활동으로 기록됩니다. 테넌트 생성자가 해당 테넌트의 전역 관리자가 됩니다. 새로 만든 테넌트는 설정이나 구성을 상속하지 않습니다.

이 스위치의 역할은 무엇인가요?

관리자가 아닌 특정 사용자에게만 새 테넌트를 만들 수 있는 권한을 부여하려면 어떻게 해야 하나요? |

| 사용자가 소유한 디바이스의 BitLocker 키를 복구하지 못하도록 제한합니다. | 이 설정은 디바이스 설정의 Microsoft Entra 관리 센터에서 찾을 수 있습니다. 이 옵션을 예로 설정하면 사용자가 소유 디바이스에 대해 BitLocker 키를 셀프 서비스로 복구할 수 없게 됩니다. BitLocker 키를 검색하려면 사용자가 조직의 지원 센터에 문의해야 합니다. 이 옵션을 아니요 설정하면 사용자가 BitLocker 키를 복구할 수 있습니다. |

| 다른 사용자 읽기 | 이 설정은 Microsoft Graph 및 PowerShell에서만 사용할 수 있습니다. 이 플래그를 $false(으)로 설정하면 관리자가 아닌 모든 사용자가 디렉터리에서 사용자 정보를 읽을 수 없습니다. 이 플래그는 Microsoft Teams와 같은 다른 Microsoft 서비스에서 사용자 정보를 읽지 못하게 할 수 있습니다.특수한 상황을 위한 설정이므로 플래그를 |

다음 스크린샷에는 관리자가 아닌 사용자의 테넌트 만들기 제한 옵션이 표시되어 있습니다.

게스트 사용자의 기본 권한 제한

게스트 사용자의 기본 권한은 다음과 같은 방법으로 제한할 수 있습니다.

참고 항목

게스트 사용자 권한이 제한됨 설정이 게스트 사용자 액세스 제한 설정으로 대체되었습니다. 이 기능 사용에 대한 지침은 Microsoft Entra ID에서 게스트 액세스 권한 제한을 참조하세요.

| Permission | 설정 설명 |

|---|---|

| 게스트 사용자 액세스 제한 | 이 옵션을 게스트 사용자가 멤버와 동일한 액세스를 보유합니다로 설정하면 기본적으로 모든 멤버 사용자 권한을 게스트 사용자에게 부여합니다. 이 옵션을 게스트 사용자 액세스가 자신의 디렉터리 개체의 속성 및 구성원 자격으로 제한됩니다로 설정하면 기본적으로 게스트 액세스가 자신의 사용자 프로필로만 제한됩니다. 사용자 계정 이름, 개체 ID 또는 표시 이름으로 검색하는 경우에도 다른 사용자에 대한 액세스는 더 이상 허용되지 않습니다. 그룹 멤버 자격을 포함한 그룹 정보에 대한 액세스도 더 이상 허용되지 않습니다. 이 설정은 Microsoft Teams와 같은 일부 Microsoft 365 서비스에서 조인된 그룹에 대한 액세스를 차단하지 않습니다. 자세한 내용은 Microsoft Teams 게스트 액세스를 참조하세요. 이 권한 설정과 관계없이 게스트 사용자를 관리자 역할에 계속 추가할 수 있습니다. |

| 게스트가 초대할 수 있음 | 이 옵션을 예로 설정하면 게스트가 다른 게스트를 초대할 수 있습니다. 자세히 알아보려면 외부 협업 설정 구성을 참조하세요. |

개체 소유권

애플리케이션 등록 소유자 권한

사용자가 애플리케이션을 등록하면 자동으로 해당 사용자가 해당 애플리케이션의 소유자로 추가됩니다. 소유자는 애플리케이션의 메타데이터(예: 앱에서 요청하는 이름 및 권한)를 관리할 수 있습니다. 또한 애플리케이션의 테넌트별 구성(예: SSO(Single Sign-On) 구성 및 사용자 할당)도 관리할 수 있습니다.

소유자는 다른 소유자를 추가하거나 제거할 수도 있습니다. 최소 애플리케이션 관리자 역할이 할당된 사용자와 달리 소유자는 자신이 소유한 애플리케이션만 관리할 수 있습니다.

엔터프라이즈 애플리케이션 소유자 권한

사용자가 새 엔터프라이즈 애플리케이션을 추가하면 자동으로 해당 사용자가 소유자로 추가됩니다. 소유자로서 SSO 구성, 프로비전, 사용자 할당 등, 애플리케이션의 테넌트 특정 구성도 관리할 수 있습니다.

소유자는 다른 소유자를 추가하거나 제거할 수도 있습니다. 최소 애플리케이션 관리자 역할이 할당된 사용자와 달리 소유자는 자신이 소유한 애플리케이션만 관리할 수 있습니다.

그룹 소유자 권한

사용자가 그룹을 만들면 자동으로 해당 그룹의 소유자로 추가됩니다. 소유자는 그룹 속성(예: 이름)과 그룹 멤버 자격을 관리할 수 있습니다.

소유자는 다른 소유자를 추가하거나 제거할 수도 있습니다. 최소 그룹 관리자 역할이 할당된 사용자와 달리 소유자는 자신이 소유한 그룹만 관리할 수 있으며 그룹의 멤버 자격 형식이 할당됨인 경우에만 그룹 멤버를 추가하거나 제거할 수 있습니다.

그룹 소유자를 할당하려면 그룹 소유자 관리를 참조하세요.

PIM(Privileged Access Management)을 사용하여 그룹을 역할 할당에 적합하게 만드는 방법은 Microsoft Entra 그룹을 사용하여 역할 할당 관리를 참조하세요.

소유권 권한

다음 표에서는 멤버 사용자가 소유한 개체에 대해 가지고 있는 Microsoft Entra ID의 특정 사용 권한을 설명합니다. 사용자는 자신이 소유한 개체에 대해서만 이러한 권한을 가집니다.

소유한 애플리케이션 등록

사용자가 수행할 수 있는 소유한 애플리케이션에 대한 작업은 다음과 같습니다.

| 작업 | 설명 |

|---|---|

| microsoft.directory/applications/audience/update | Microsoft Entra ID에서 applications.audience 속성을 업데이트합니다. |

| microsoft.directory/applications/authentication/update | Microsoft Entra ID에서 applications.authentication 속성을 업데이트합니다. |

| microsoft.directory/applications/basic/update | Microsoft Entra ID에서 애플리케이션의 기본 속성을 업데이트합니다. |

| microsoft.directory/applications/credentials/update | Microsoft Entra ID에서 applications.credentials 속성을 업데이트합니다. |

| microsoft.directory/applications/delete | Microsoft Entra ID에서 애플리케이션을 삭제합니다. |

| microsoft.directory/applications/owners/update | Microsoft Entra ID에서 applications.owners 속성을 업데이트합니다. |

| microsoft.directory/applications/permissions/update | Microsoft Entra ID에서 applications.permissions 속성을 업데이트합니다. |

| microsoft.directory/applications/policies/update | Microsoft Entra ID에서 applications.policies 속성을 업데이트합니다. |

| microsoft.directory/applications/restore | Microsoft Entra ID에서 애플리케이션을 복원합니다. |

소유한 엔터프라이즈 애플리케이션

사용자는 소유한 엔터프라이즈 애플리케이션에 대해 다음 작업을 수행할 수 있습니다. 엔터프라이즈 애플리케이션은 서비스 주체, 하나 이상의 애플리케이션 정책 및 경우에 따라 서비스 주체와 동일한 테넌트에 있는 애플리케이션 개체로 구성됩니다.

| 작업 | 설명 |

|---|---|

| microsoft.directory/auditLogs/allProperties/read | Microsoft Entra ID의 감사 로그에서 모든 속성(권한 속성 포함)을 읽습니다. |

| microsoft.directory/policies/basic/update | Microsoft Entra ID의 정책에 대한 기본 속성을 업데이트합니다. |

| microsoft.directory/policies/delete | Microsoft Entra ID에서 정책을 삭제합니다. |

| microsoft.directory/policies/owners/update | Microsoft Entra ID에서 policies.owners 속성을 업데이트합니다. |

| microsoft.directory/servicePrincipals/appRoleAssignedTo/update | Microsoft Entra ID에서 servicePrincipals.appRoleAssignedTo 속성을 업데이트합니다. |

| microsoft.directory/servicePrincipals/appRoleAssignments/update | Microsoft Entra ID에서 users.appRoleAssignments 속성을 업데이트합니다. |

| microsoft.directory/servicePrincipals/audience/update | Microsoft Entra ID에서 servicePrincipals.audience 속성을 업데이트합니다. |

| microsoft.directory/servicePrincipals/authentication/update | Microsoft Entra ID에서 servicePrincipals.authentication 속성을 업데이트합니다. |

| microsoft.directory/servicePrincipals/basic/update | Microsoft Entra ID의 서비스 주체에 대한 기본 속성을 업데이트합니다. |

| microsoft.directory/servicePrincipals/credentials/update | Microsoft Entra ID에서 servicePrincipals.credentials 속성을 업데이트합니다. |

| microsoft.directory/servicePrincipals/delete | Microsoft Entra ID에서 서비스 주체를 삭제합니다. |

| microsoft.directory/servicePrincipals/owners/update | Microsoft Entra ID에서 servicePrincipals.owners 속성을 업데이트합니다. |

| microsoft.directory/servicePrincipals/permissions/update | Microsoft Entra ID에서 servicePrincipals.permissions 속성을 업데이트합니다. |

| microsoft.directory/servicePrincipals/policies/update | Microsoft Entra ID에서 servicePrincipals.policies 속성을 업데이트합니다. |

| microsoft.directory/signInReports/allProperties/read | Microsoft Entra ID의 로그인 보고서에서 모든 속성(권한 속성 포함)을 읽습니다. |

| microsoft.directory/servicePrincipals/synchronizationCredentials/manage | 애플리케이션 프로비저닝 비밀 및 자격 증명 관리 |

| microsoft.directory/servicePrincipals/synchronizationJobs/manage | 애플리케이션 프로비전 동기화 작업 시작, 다시 시작, 일시 중지 |

| microsoft.directory/servicePrincipals/synchronizationSchema/manage | 애플리케이션 프로비전 동기화 작업과 스키마 만들기 및 관리 |

| microsoft.directory/servicePrincipals/synchronization/standard/read | 서비스 주체와 연결된 프로비저닝 설정 읽기 |

소유 디바이스

사용자가 수행할 수 있는 소유한 디바이스에 대한 작업은 다음과 같습니다.

| 작업 | 설명 |

|---|---|

| microsoft.directory/devices/bitLockerRecoveryKeys/read | Microsoft Entra ID에서 devices.bitLockerRecoveryKeys 속성을 참조하세요. |

| microsoft.directory/devices/disable | Microsoft Entra ID에서 디바이스를 사용하지 않도록 설정합니다. |

소유 그룹

사용자는 소유 그룹에 대해 다음 작업을 수행할 수 있습니다.

참고 항목

동적 멤버 자격 그룹의 소유자가 동적 멤버 자격 그룹의 규칙을 편집하려면 그룹 관리자, Intune 관리자 또는 사용자 관리자 역할이 있어야 합니다. 자세한 내용은 Microsoft Entra ID에서 동적 멤버 자격 그룹 만들기 또는 업데이트를 참조하세요.

| 작업 | 설명 |

|---|---|

| microsoft.directory/groups/appRoleAssignments/update | Microsoft Entra ID에서 groups.appRoleAssignments 속성을 업데이트합니다. |

| microsoft.directory/groups/basic/update | Microsoft Entra ID의 그룹에 대한 기본 속성을 업데이트합니다. |

| microsoft.directory/groups/delete | Microsoft Entra ID에서 그룹을 삭제합니다. |

| microsoft.directory/groups/members/update | Microsoft Entra ID에서 groups.members 속성을 업데이트합니다. |

| microsoft.directory/groups/owners/update | Microsoft Entra ID에서 groups.owners 속성을 업데이트합니다. |

| microsoft.directory/groups/restore | Microsoft Entra ID에서 그룹을 복원합니다. |

| microsoft.directory/groups/settings/update | Microsoft Entra ID에서 groups.settings 속성을 업데이트합니다. |

다음 단계

게스트 사용자 액세스 제한 설정에 대해 자세히 알아보려면 Microsoft Entra ID에서 게스트 액세스 권한 제한을 참조하세요.

Microsoft Entra 관리자 역할을 할당하는 방법에 대해 자세히 알아보려면 Microsoft Entra ID에서 관리자 역할에 사용자 할당을 참조하세요.

Microsoft Azure에서 리소스 액세스를 제어하는 방법에 대해 자세히 알아보려면 Azure의 리소스 액세스 이해를 참조하세요.

사용자를 관리합니다.