자습서: 자동 사용자 프로비전을 위한 G Suite 구성

이 자습서에서는 자동 사용자 프로비전을 구성하기 위해 G Suite와 Microsoft Entra ID 모두에서 수행해야 하는 단계를 설명합니다. 구성된 경우 Microsoft Entra ID는 Microsoft Entra 프로비전 서비스를 사용하여 사용자 및 그룹을 G Suite에 자동으로 프로비전 및 프로비전 해제합니다. 이 서비스의 기능, 사용법, 자주 묻는 질문과 답변 등 중요 세부 정보는 Microsoft Entra ID를 사용한 SaaS 애플리케이션으로의 사용자 자동 프로비전 및 프로비전 해제를 참조하세요.

참고 항목

이 자습서에서는 Microsoft Entra ID 사용자 프로비전 서비스를 기반으로 구축된 커넥터에 대해 설명합니다. 이 서비스의 기능, 사용법, 자주 묻는 질문과 답변 등 중요 세부 정보는 Microsoft Entra ID를 사용한 SaaS 애플리케이션으로의 사용자 자동 프로비전 및 프로비전 해제를 참조하세요.

지원되는 기능

- G Suite에서 사용자 만들기

- 더 이상 액세스할 필요가 없는 경우 G Suite에서 사용자 제거(참고: 동기화 범위에서 사용자를 제거해도 GSuite에서 개체가 삭제되지 않음)

- Microsoft Entra ID와 G Suite 간에 사용자 특성 동기화 유지

- G Suite에서 그룹 및 그룹 멤버 자격 프로비저닝

- G Suite에 Single Sign-On 사용(추천)

필수 조건

이 자습서에 설명된 시나리오에서는 사용자에게 이미 다음 필수 구성 요소가 있다고 가정합니다.

- Microsoft Entra 테넌트

- 전역 관리자, 클라우드 애플리케이션 관리자 또는 애플리케이션 소유자 역할 중 하나.

- G Suite 테넌트

- 관리자 권한이 있는 G Suite의 사용자 계정

1단계: 프로비저닝 배포 계획

- 프로비저닝 서비스의 작동 방식에 대해 알아봅니다.

- 프로비전 범위에 있는 사용자를 결정합니다.

- Microsoft Entra ID와 G Suite 간에 매핑할 데이터를 결정합니다.

2단계: Microsoft Entra ID를 사용한 프로비전을 지원하도록 G Suite 구성

Microsoft Entra ID를 사용하여 자동으로 사용자를 프로비전하도록 G Suite를 구성하기 전에 G Suite에서 SCIM 프로비전을 사용하도록 설정해야 합니다.

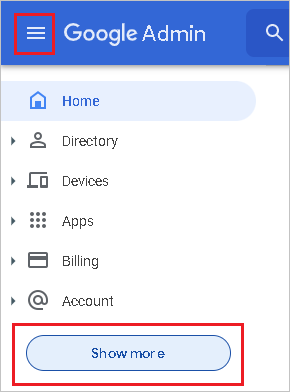

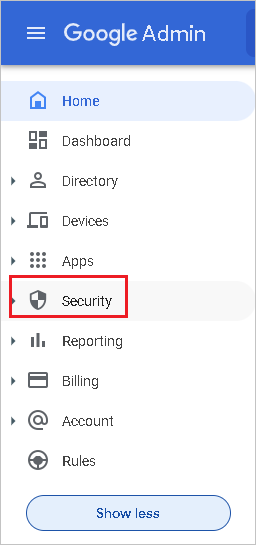

관리자 계정으로 G Suite 관리 콘솔에 로그인하고 주 메뉴를 선택한 다음, 보안을 선택합니다. 표시되지 않으면 자세히 보기 메뉴 아래에 숨겨져 있을 수 있습니다.

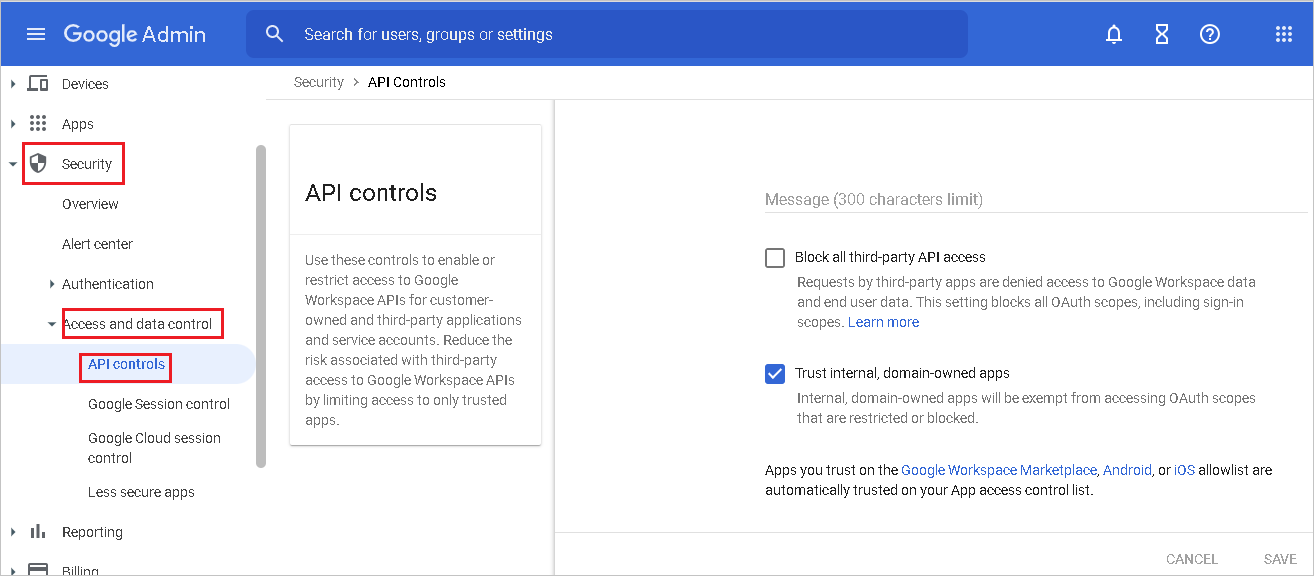

보안 -> 액세스 및 데이터 제어 -> API 컨트롤로 이동합니다. 내부 도메인 소유 앱 신뢰 확인란을 선택한 다음, 저장을 클릭합니다.

Important

G Suite에 프로비전하려는 모든 사용자의 경우 Microsoft Entra ID의 사용자 이름이 반드시 사용자 지정 도메인에 연결되어야 합니다. 예를 들면 bob@contoso.onmicrosoft.com과 같은 사용자 이름은 G Suite에서 허용되지 않습니다. 반면에 bob@contoso.com은 허용됩니다. 여기의 지침에 따라 기존 사용자의 도메인을 변경할 수 있습니다.

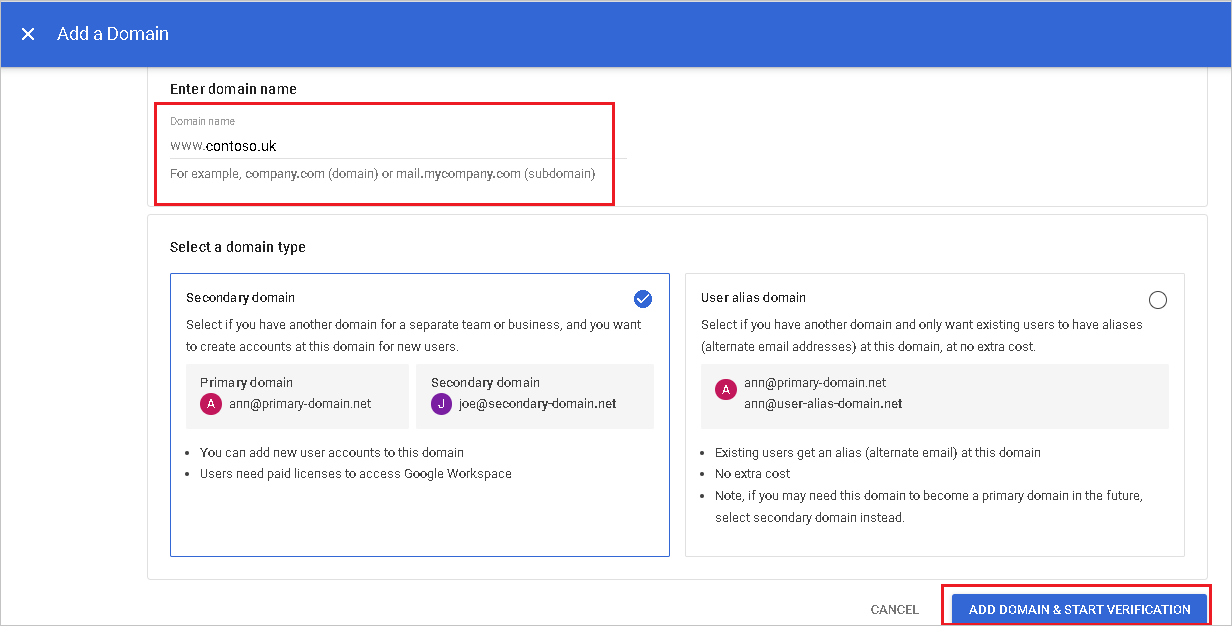

Microsoft Entra ID를 사용하여 원하는 사용자 지정 도메인을 추가하고 확인한 후에는 G Suite를 사용하여 다시 확인해야 합니다. G Suite에서 도메인을 확인하려면 다음 단계를 참조하세요.

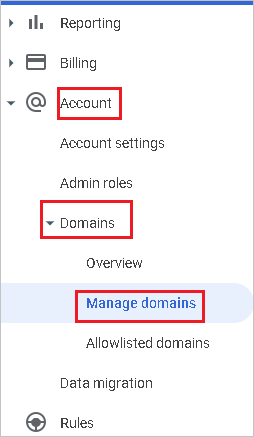

G Suite 관리 콘솔에서 계정 -> 도메인 -> 도메인 관리로 이동합니다.

도메인 관리 페이지에서 도메인 추가를 클릭합니다.

도메인 추가 페이지에서 추가할 도메인 이름을 입력합니다.

도메인 추가 및 확인 시작을 선택합니다. 그런 다음 도메인 이름을 소유하고 있는지 확인하는 단계를 따릅니다. Google에서 도메인을 확인하는 방법에 대한 포괄적인 지침은 사이트 소유권 확인을 참조하세요.

G Suite에 추가하려는 추가 도메인에 대해 이전 단계를 반복합니다.

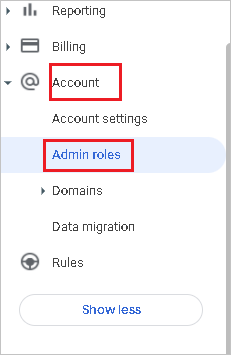

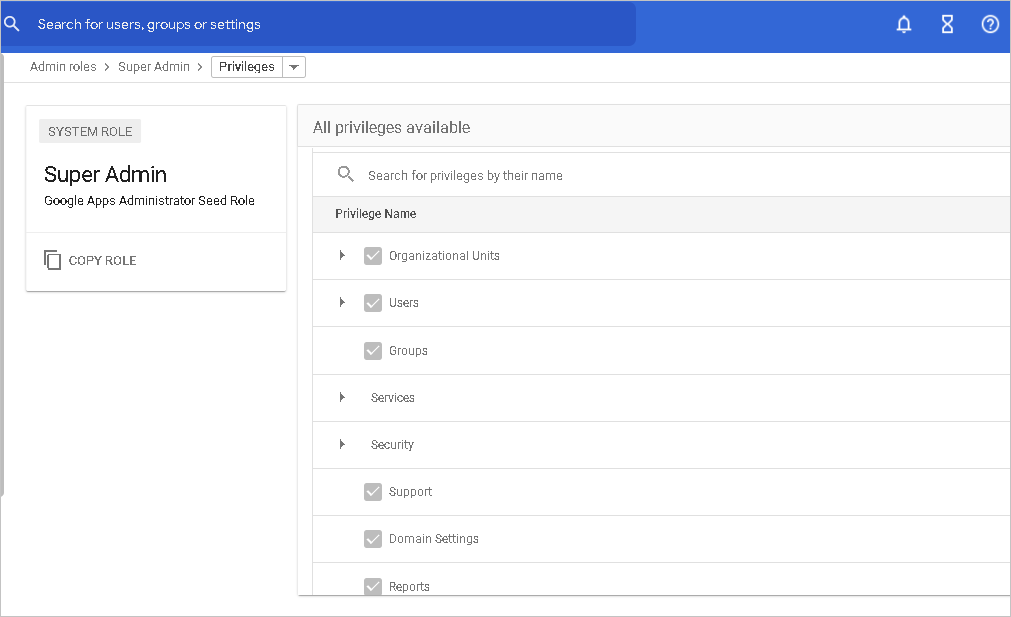

다음으로, G Suite에서 사용자 프로비저닝을 관리하는 데 사용하려는 관리자 계정을 결정합니다. 계정->관리자 역할로 이동합니다.

해당 계정의 Admin role(관리자 역할)에서 해당 역할에 대한 Privileges(권한)를 편집합니다. 이 계정을 프로비전에 사용할 수 있도록 모든 관리자 API 권한이 사용하도록 설정되어 있는지 확인합니다.

3단계: Microsoft Entra 애플리케이션 갤러리에서 G Suite 추가

Microsoft Entra 애플리케이션 갤러리에서 G Suite를 추가하여 G Suite 프로비전 관리를 시작합니다. 이전에 SSO를 G Suite에 사용하도록 설정한 경우 동일한 애플리케이션을 사용할 수 있습니다. 그러나 처음 통합을 테스트하는 경우 별도의 앱을 만드는 것이 좋습니다. 여기를 클릭하여 갤러리에서 애플리케이션을 추가하는 방법에 대해 자세히 알아봅니다.

4단계: 프로비전 범위에 있는 사용자 정의

Microsoft Entra 프로비전 서비스를 사용하면 애플리케이션에 대한 할당 및/또는 사용자/그룹의 특성을 기반으로 프로비전할 대상의 범위를 할당할 수 있습니다. 할당을 기준으로 앱에 프로비전할 사용자의 범위를 선택하려면 다음 단계를 사용하여 애플리케이션에 사용자 및 그룹을 할당할 수 있습니다. 사용자 또는 그룹의 특성만을 기준으로 프로비전할 사용자의 범위를 선택하려면 여기에 설명된 대로 범위 지정 필터를 사용할 수 있습니다.

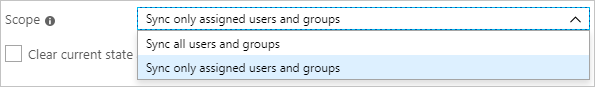

소규모로 시작합니다. 모든 사용자에게 배포하기 전에 소수의 사용자 및 그룹 집합으로 테스트합니다. 할당된 사용자 및 그룹으로 프로비저닝 범위가 설정된 경우 앱에 하나 또는 두 개의 사용자 또는 그룹을 할당하여 범위를 제어할 수 있습니다. 모든 사용자 및 그룹으로 범위가 설정된 경우 특성 기반 범위 지정 필터를 지정할 수 있습니다.

더 많은 역할이 필요한 경우 애플리케이션 매니페스트를 업데이트하여 새 역할을 추가할 수 있습니다.

5단계: G Suite에 대한 자동 사용자 프로비전 구성

이 섹션에서는 Microsoft Entra ID의 사용자 및/또는 그룹 할당에 따라 TestApp에서 사용자 및/또는 그룹을 만들고, 업데이트하고, 사용 해제하도록 Microsoft Entra 프로비전 서비스를 구성하는 단계를 안내합니다.

참고 항목

G Suite 디렉터리 API 엔드포인트에 대한 자세한 내용은 디렉터리 API 참조 설명서를 참조하세요.

Microsoft Entra ID에서 G Suite에 대한 자동 사용자 프로비전을 구성하려면 다음을 수행합니다.

최소한 클라우드 애플리케이션 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

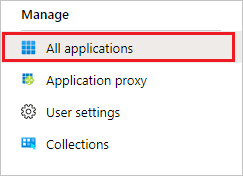

ID>애플리케이션>엔터프라이즈 애플리케이션으로 이동합니다.

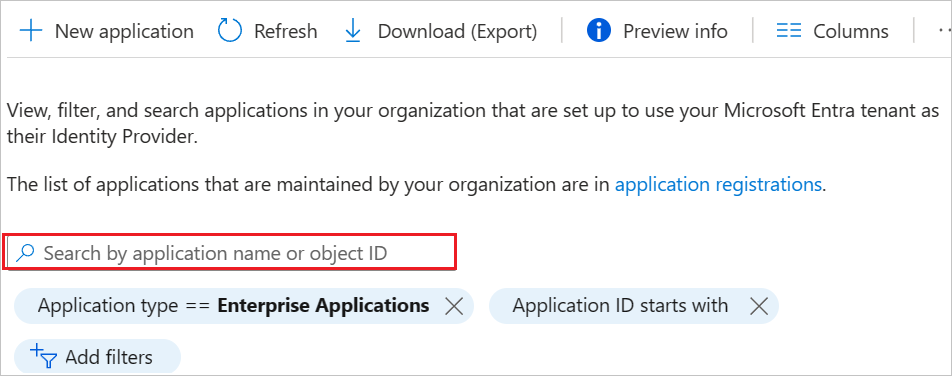

애플리케이션 목록에서 G Suite를 선택합니다.

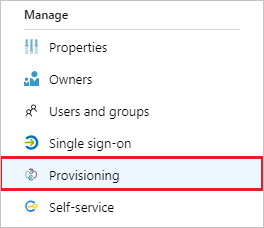

프로비전 탭을 선택합니다. 시작을 클릭합니다.

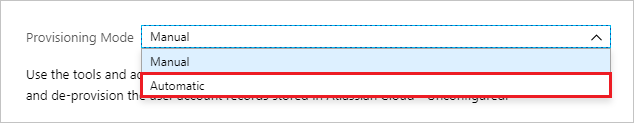

프로비전 모드를 자동으로 설정합니다.

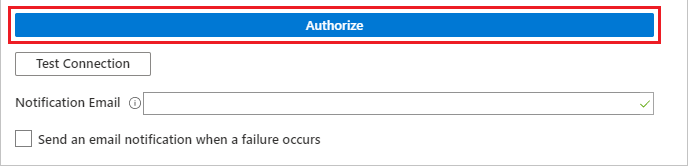

관리자 자격 증명 섹션 아래에서 권한 부여를 클릭합니다. 새 브라우저 창에서 Google 권한 부여 대화 상자로 리디렉션됩니다.

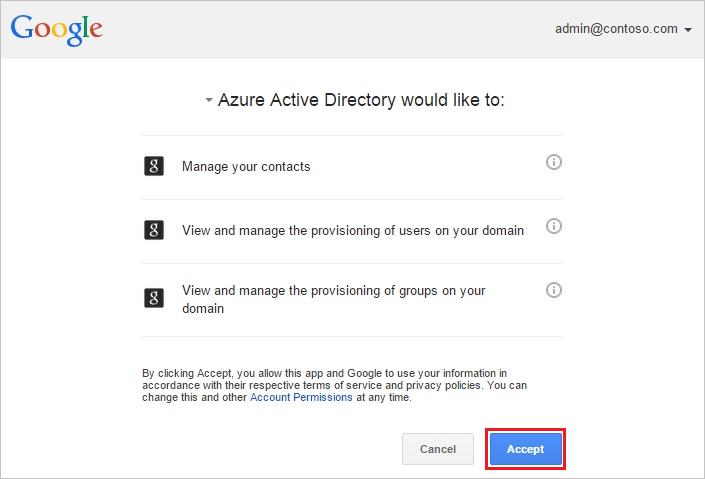

G Suite 테넌트를 변경할 수 있는 Microsoft Entra 권한을 부여할 것인지 확인합니다. 수락을 선택합니다.

Microsoft Entra ID가 G Suite에 연결할 수 있는지 확인하려면 연결 테스트를 선택합니다. 연결이 실패하면 G Suite 계정에 관리자 권한이 있는지 확인하고 다시 시도합니다. 그런 다음 권한 부여 단계를 다시 시도합니다.

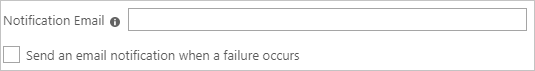

알림 이메일 필드에 프로비저닝 오류 알림을 받을 개인 또는 그룹의 메일 주소를 입력하고, 오류가 발생할 경우 메일 알림 보내기 확인란을 선택합니다.

저장을 선택합니다.

매핑 섹션에서 Microsoft Entra 사용자 프로비전을 선택합니다.

특성 매핑 섹션에서 Microsoft Entra ID에서 G Suite로 동기화되는 사용자 특성을 검토합니다. 저장 단추를 선택하여 변경 내용을 커밋합니다.

참고 항목

GSuite 프로비전은 현재 일치하는 특성으로 primaryEmail의 사용만 지원합니다.

| Attribute | Type |

|---|---|

| primaryEmail | 문자열 |

| relations.[type eq "manager"].value | 문자열 |

| name.familyName | 문자열 |

| name.givenName | 문자열 |

| 일시 중단됨 | 문자열 |

| externalIds.[type eq "custom"].value | 문자열 |

| externalIds.[type eq "organization"].value | 문자열 |

| addresses.[type eq "work"].country | 문자열 |

| addresses.[type eq "work"].streetAddress | 문자열 |

| addresses.[type eq "work"].region | 문자열 |

| addresses.[type eq "work"].locality | 문자열 |

| addresses.[type eq "work"].postalCode | 문자열 |

| emails.[type eq "work"].address | 문자열 |

| organizations.[type eq "work"].department | 문자열 |

| organizations.[type eq "work"].title | 문자열 |

| phoneNumbers.[type eq "work"].value | 문자열 |

| phoneNumbers.[type eq "mobile"].value | 문자열 |

| phoneNumbers.[type eq "work_fax"].value | 문자열 |

| emails.[type eq "work"].address | 문자열 |

| organizations.[type eq "work"].department | 문자열 |

| organizations.[type eq "work"].title | 문자열 |

| addresses.[type eq "home"].country | 문자열 |

| addresses.[type eq "home"].formatted | 문자열 |

| addresses.[type eq "home"].locality | 문자열 |

| addresses.[type eq "home"].postalCode | 문자열 |

| addresses.[type eq "home"].region | 문자열 |

| addresses.[type eq "home"].streetAddress | 문자열 |

| addresses.[type eq "other"].country | 문자열 |

| addresses.[type eq "other"].formatted | 문자열 |

| addresses.[type eq "other"].locality | 문자열 |

| addresses.[type eq "other"].postalCode | 문자열 |

| addresses.[type eq "other"].region | 문자열 |

| addresses.[type eq "other"].streetAddress | 문자열 |

| addresses.[type eq "work"].formatted | 문자열 |

| changePasswordAtNextLogin | 문자열 |

| emails.[type eq "home"].address | 문자열 |

| emails.[type eq "other"].address | 문자열 |

| externalIds.[type eq "account"].value | 문자열 |

| externalIds.[type eq "custom"].customType | 문자열 |

| externalIds.[type eq "customer"].value | 문자열 |

| externalIds.[type eq "login_id"].value | 문자열 |

| externalIds.[type eq "network"].value | 문자열 |

| gender.type | 문자열 |

| GeneratedImmutableId | 문자열 |

| 식별자 | 문자열 |

| ims.[type eq "home"].protocol | 문자열 |

| ims.[type eq "other"].protocol | 문자열 |

| ims.[type eq "work"].protocol | 문자열 |

| includeInGlobalAddressList | 문자열 |

| ipWhitelisted | 문자열 |

| organizations.[type eq "school"].costCenter | 문자열 |

| organizations.[type eq "school"].department | 문자열 |

| organizations.[type eq "school"].domain | 문자열 |

| organizations.[type eq "school"].fullTimeEquivalent | 문자열 |

| organizations.[type eq "school"].location | 문자열 |

| organizations.[type eq "school"].name | 문자열 |

| organizations.[type eq "school"].symbol | 문자열 |

| organizations.[type eq "school"].title | 문자열 |

| organizations.[type eq "work"].costCenter | 문자열 |

| organizations.[type eq "work"].domain | 문자열 |

| organizations.[type eq "work"].fullTimeEquivalent | 문자열 |

| organizations.[type eq "work"].location | 문자열 |

| organizations.[type eq "work"].name | 문자열 |

| organizations.[type eq "work"].symbol | 문자열 |

| OrgUnitPath | 문자열 |

| phoneNumbers.[type eq "home"].value | 문자열 |

| phoneNumbers.[type eq "other"].value | 문자열 |

| websites.[type eq "home"].value | 문자열 |

| websites.[type eq "other"].value | 문자열 |

| websites.[type eq "work"].value | 문자열 |

매핑 섹션에서 Microsoft Entra 그룹 프로비전을 선택합니다.

특성 매핑 섹션에서 Microsoft Entra ID에서 G Suite로 동기화되는 그룹 특성을 검토합니다. 일치 속성으로 선택한 특성은 업데이트 작업을 위해 G Suite의 그룹을 일치시키는 데 사용됩니다. 저장 단추를 선택하여 변경 내용을 커밋합니다.

Attribute Type 이메일 문자열 멤버 문자열 name 문자열 description 문자열 범위 지정 필터를 구성하려면 범위 지정 필터 자습서에서 제공하는 다음 지침을 참조합니다.

G Suite에 대해 Microsoft Entra 프로비전 서비스를 사용하도록 설정하려면 설정 섹션에서 프로비전 상태를 켜기로 변경합니다.

설정의 범위 섹션에서 원하는 값을 선택하여 G Suite에 프로비저닝하려는 사용자 및/또는 그룹을 정의합니다.

프로비저닝할 준비가 되면 저장을 클릭합니다.

이 작업은 설정 섹션의 범위에 정의된 모든 사용자 및/또는 그룹의 초기 동기화 주기를 시작합니다. 초기 주기는 Microsoft Entra 프로비전 서비스가 실행되는 동안 약 40분마다 발생하는 후속 주기보다 수행하는 데 더 오랜 시간이 걸립니다.

참고 항목

사용자에게 이미 Microsoft Entra 사용자의 이메일 주소를 사용하는 기존 개인/소비자 계정이 있는 경우 디렉터리 동기화를 수행하기 전에 Google Transfer Tool을 사용하여 해결할 수 있는 몇 가지 문제가 발생할 수 있습니다.

6단계: 배포 모니터링

프로비저닝이 구성되면 다음 리소스를 사용하여 배포를 모니터링합니다.

- 프로비저닝 로그를 사용하여 어떤 사용자가 성공적으로 프로비저닝되었는지 확인합니다.

- 진행률 표시줄을 통해 프로비저닝 주기 상태와 완료 정도를 확인합니다.

- 프로비저닝 구성이 비정상 상태로 보이면 애플리케이션이 격리됩니다. 격리 상태에 대한 자세한 내용은 여기를 참조하세요.

문제 해결 팁

- 동기화 범위에서 사용자를 삭제하면 G Suite에서는 해당 사용자가 사용하지 않도록 설정되지만 G Suite에서는 사용자가 삭제되지 않습니다.

그룹용 PIM을 사용한 JIT(Just-In-Time) 애플리케이션 액세스

그룹용 PIM을 사용하면 Google Cloud/Google Workspace의 그룹에 대한 Just-In-Time 액세스를 제공하고 Google Cloud/Google Workspace의 권한 있는 그룹에 영구적으로 액세스할 수 있는 사용자 수를 줄일 수 있습니다.

SSO 및 프로비전을 위한 엔터프라이즈 애플리케이션 구성

- 테넌트에 Google Cloud/Google Workspace를 추가하고 이 자습서에 설명된 대로 프로비저닝을 위해 구성한 후 프로비저닝을 시작합니다.

- Google Cloud/Google Workspace에 대한 SSO(Single Sign-On)를 구성합니다.

- 모든 사용자에게 애플리케이션에 대한 액세스를 제공하는 그룹을 만듭니다.

- Google Cloud/Google Workspace 애플리케이션에 그룹을 할당합니다.

- 테스트 사용자를 이전 단계에서 만든 그룹의 직접 멤버로 할당하거나 액세스 패키지를 통해 그룹에 대한 액세스 권한을 제공합니다. 이 그룹은 Google Cloud/Google Workspace에서 관리자가 아닌 지속적인 액세스에 사용할 수 있습니다.

그룹에 대해 PIM 사용

- Microsoft Entra ID에서 두 번째 그룹을 만듭니다. 이 그룹은 Google Cloud/Google Workspace의 관리자 권한에 대한 액세스 권한을 제공합니다.

- 그룹을 Microsoft Entra PIM에서 관리합니다.

- 테스트 사용자를 PIM의 그룹에 대한 자격이 있는 역할과 멤버로 설정된 사용자로 할당합니다.

- 두 번째 그룹을 Google Cloud/Google Workspace 애플리케이션에 할당합니다.

- 주문형 프로비전을 사용하여 Google Cloud/Google Workspace에 그룹을 만듭니다.

- Google Cloud/Google Workspace에 로그인하고 두 번째 그룹에 관리 작업을 수행하는 데 필요한 권한을 할당합니다.

이제 PIM에서 그룹에 대한 자격을 갖춘 모든 최종 사용자는 그룹 멤버십을 활성화하여 Google Cloud/Google Workspace의 그룹에 대한 JIT 액세스 권한을 가져올 수 있습니다. 할당이 만료되면 사용자는 Google Cloud/Google Workspace의 그룹에서 제거됩니다. 다음 증분 주기 동안 프로비전 서비스는 그룹에서 사용자를 다시 제거하려고 시도합니다. 이로 인해 프로비전 로그에 오류가 발생할 수 있습니다. 그룹 멤버십이 이미 제거되었으므로 이 오류가 예상됩니다. 이 경우 오류 메시지는 무시할 수 있습니다.

- 사용자가 애플리케이션에 프로비전되는 데 시간이 얼마나 걸리나요?

- 사용자가 Microsoft Entra ID PIM(Privileged Identity Management)을 사용하여 그룹 멤버십을 활성화하지 않고 Microsoft Entra ID의 그룹에 추가되는 경우:

- 그룹 멤버십은 다음 동기화 주기 동안 애플리케이션에 프로비전됩니다. 동기화는 40분마다 실행됩니다.

- 사용자가 Microsoft Entra ID PIM에서 그룹 멤버십을 활성화하는 경우:

- 그룹 멤버십은 2~10분 안에 프로비전됩니다. 한 번에 요청 비율이 높으면 요청은 10초당 5개의 비율로 제한됩니다.

- 10초 이내에 특정 애플리케이션에 대해 그룹 멤버십을 활성화하는 처음 5명의 사용자에게는 2~10분 이내에 애플리케이션에 그룹 멤버십이 프로비전됩니다.

- 10초 이내에 특정 애플리케이션에 대해 그룹 멤버십을 활성화하는 6번째와 그 다음 사용자에게는 다음 동기화 주기에 애플리케이션에 그룹 멤버십이 프로비전됩니다. 동기화는 40분마다 실행됩니다. 제한 한도는 엔터프라이즈 애플리케이션별로 적용됩니다.

- 사용자가 Microsoft Entra ID PIM(Privileged Identity Management)을 사용하여 그룹 멤버십을 활성화하지 않고 Microsoft Entra ID의 그룹에 추가되는 경우:

- 사용자가 Google Cloud / Google Workspace에서 필요한 그룹에 액세스할 수 없는 경우 PIM 로그 및 프로비전 로그를 검토하여 그룹 멤버십이 성공적으로 업데이트되었는지 확인하세요. 대상 애플리케이션을 설계한 방법에 따라 그룹 멤버십이 애플리케이션에 적용되는 데 더 오랜 시간이 걸릴 수 있습니다.

- Azure Monitor를 사용하여 오류에 대한 경고를 만들 수 있습니다.

로그 변경

- 2020년 10월 17일 - 더 많은 G Suite 사용자 및 그룹 특성에 대한 지원이 추가되었습니다.

- 2020년 10월 17일 - 여기에 정의된 것과 일치하도록 G Suite 대상 특성 이름이 업데이트되었습니다.

- 2020년 10월 17일 - 기본 특성 매핑이 업데이트되었습니다.