메일을 대체 로그인 ID로 사용하여 Microsoft Entra ID에 로그인(미리 보기)

참고 항목

메일을 대체 로그인 ID로 사용하여 Microsoft Entra ID에 로그인하는 것은 Microsoft Entra ID의 공개 미리 보기 기능입니다. 미리 보기에 대한 자세한 내용은 Microsoft Azure 미리 보기에 대한 추가 사용 약관을 참조하세요.

여러 조직에서 사용자가 온-프레미스 디렉터리 환경과 동일한 자격 증명을 사용하여 Microsoft Entra ID에 로그인하도록 지원하고자 합니다. 하이브리드 인증이라고 하는 이 방법을 사용하면 사용자는 한 세트의 자격 증명만 기억하면 됩니다.

일부 조직에서는 다음과 같은 이유로 하이브리드 인증으로 전환하지 않습니다.

- 기본적으로 Microsoft Entra UPN(사용자 계정 이름)은 온-프레미스 UPN과 동일한 값으로 설정됩니다.

- Microsoft Entra UPN을 변경하면 온-프레미스와 Microsoft Entra 환경이 일치하지 않아 특정 애플리케이션 및 서비스에 문제가 발생할 수 있습니다.

- 비즈니스 또는 규정 준수상의 이유로 조직은 온-프레미스 UPN을 사용하여 Microsoft Entra ID에 로그인하지 않으려고 합니다.

하이브리드 인증으로 전환하려면 사용자가 대체 로그인 ID로 메일을 사용하여 로그인할 수 있도록 Microsoft Entra ID를 구성할 수 있습니다. 예를 들어 Contoso가 레거시 UPN을 사용한 로그인을 지원하는 대신 ana@contoso.com으로 리브랜딩되었다면 메일을 대체 로그인 ID로 사용할 수 있습니다. 애플리케이션 또는 서비스에 액세스하려면 사용자는 UPN이 아닌 메일(예: ana@fabrikam.com)을 사용하여 Microsoft Entra ID에 로그인해야 합니다.

이 문서에서는 대체 로그인 ID로 메일을 사용하도록 설정하고 사용하는 방법을 보여 줍니다.

시작하기 전에

다음은 대체 로그인 ID로 사용되는 메일에 대해 알아야 하는 사항입니다.

- 이 기능은 Microsoft Entra ID 무료 버전 이상에서 사용할 수 있습니다.

- 이 기능을 사용하면 클라우드 인증 Microsoft Entra 사용자가 UPN 외에도 ProxyAddresses를 사용하여 로그인할 수 있습니다. 이 기능이 Microsoft Entra AD B2B(Business to Business) 협업에 적용되는 방법은 B2B 섹션에서 자세히 알아보세요.

- 사용자가 비 UPN 이메일을 사용하여 로그인하면

unique_name의preferred_username및 클레임(있는 경우)이 비 UPN 이메일을 반환합니다.- 사용 중인 비 UPN 이메일이 부실해지면(더 이상 사용자에게 속하지 않음) 이러한 클레임은 대신 UPN을 반환합니다.

- 이 기능은 PHS(암호 해시 동기화) 또는 PTA(통과 인증)로 관리되는 인증을 지원합니다.

- 기능을 구성하기 위한 두 가지 옵션이 있습니다.

- HRD(홈 영역 검색) 정책 - 전체 테넌트에 대해 해당 기능을 사용하도록 설정하려면 이 옵션을 사용합니다. 최소한 애플리케이션 관리자 역할이 필요합니다.

- 단계적 롤아웃 정책 - 특정 Microsoft Entra 그룹에서 기능을 테스트하려면 이 옵션을 사용합니다. 단계적 롤아웃에 대한 보안 그룹을 처음 추가하면 UX 시간 제한을 방지하기 위해 사용자 수가 200명으로 제한됩니다. 그룹을 추가한 후에는 필요한 만큼 사용자를 그룹에 추가할 수 있습니다.

미리 보기 제한 사항

현재 미리 보기 상태에서 다음과 같은 제한 사항이 대체 로그인 ID로 사용되는 메일에 적용됩니다.

사용자 환경 - 비 UPN 이메일을 사용하여 로그인한 경우에도 사용자에게 UPN이 표시될 수 있습니다. 다음과 같은 동작이 관찰될 수 있습니다.

-

login_hint=<non-UPN email>을 사용하는 Microsoft Entra 로그인으로 이동될 때 사용자에게 UPN을 사용하여 로그인하라는 메시지가 표시됩니다. - 사용자가 비 UPN 메일을 사용하여 로그인하고 잘못된 암호를 입력하면 "암호 입력" 페이지가 변경되어 UPN이 표시됩니다.

- Microsoft Office 같은 일부 Microsoft 사이트 및 앱에서, 일반적으로 오른쪽 위에 표시되는 계정 관리자 컨트롤에 로그인하는 데 사용된 비 UPN 메일 대신 사용자의 UPN이 표시될 수 있습니다.

-

지원되지 않는 흐름 - 일부 흐름은 현재 다음과 같은 비UPN 이메일과 호환되지 않습니다.

- Microsoft Entra ID Protection은 비UPN 이메일을 유출된 자격 증명 위험 검색과 일치시키지 않습니다. 이 위험 검색은 UPN을 사용하여 유출된 자격 증명을 일치시킵니다. 자세한 내용은 방법: 위험 조사를 참조하세요.

- 사용자가 비 UPN 메일을 사용하여 로그인한 경우에는 암호를 변경할 수 없습니다. Microsoft Entra SSPR(셀프 서비스 암호 재설정)이 예상대로 작동해야 합니다. SSPR 동안 사용자는 UPN이 아닌 이메일을 사용하여 ID를 확인하는 경우 UPN을 볼 수 있습니다.

지원되지 않는 시나리오 - 다음 시나리오는 지원되지 않습니다. 다음에 대해 비 UPN 이메일을 사용하여 로그인

- Microsoft Entra 하이브리드 조인 디바이스

- Microsoft Entra 조인 디바이스

- Microsoft Entra 등록 디바이스

- ROPC(리소스 소유자 암호 자격 증명)

- 모바일 플랫폼의 Single Sign-On 및 앱 보호 정책

- 레거시 인증(예: POP3 및 SMTP)

- 비즈니스용 Skype

지원되지 않는 앱 -

unique_name또는preferred_username클레임이 불변하거나 항상 UPN과 같은 특정 사용자 특성과 일치한다고 가정하는 경우 일부 타사 애플리케이션이 예상대로 작동하지 않을 수 있습니다.로깅 - HRD 정책에서 수행한 기능 구성 변경 내용은 감사 로그에 명시적으로 표시되지 않습니다.

단계적 롤아웃 정책 - 다음 제한은 단계적 롤아웃 정책을 사용하여 기능을 사용하도록 설정한 경우에만 적용됩니다.

- 여러 단계적 롤아웃 정책에 포함된 사용자의 경우 기능이 예상대로 작동하지 않습니다.

- 단계적 롤아웃 정책은 기능당 최대 10개의 그룹을 지원합니다.

- 단계적 롤아웃 정책은 중첩된 그룹을 지원하지 않습니다.

- 단계적 롤아웃 정책은 동적 멤버 자격 그룹을 지원하지 않습니다.

- 그룹 내의 연락처 개체는 그룹이 단계적 롤아웃 정책에 추가되는 것을 차단합니다.

중복 값 - 테넌트 내에서 클라우드 전용 사용자의 UPN은 온-프레미스 디렉터리에서 동기화된 다른 사용자의 프록시 주소와 같은 값일 수 있습니다. 이 시나리오에서 해당 기능을 사용하도록 설정하면 클라우드 전용 사용자가 UPN으로 로그인할 수 없습니다. 이 문제는 문제 해결 섹션에 자세히 설명되어 있습니다.

대체 로그인 ID 옵션 개요

Microsoft Entra ID에 로그인하려면 사용자가 계정을 고유하게 식별하는 값을 입력합니다. 이전에는 Microsoft Entra UPN만 로그인 식별자로 사용할 수 있었습니다.

온-프레미스 UPN이 사용자의 기본 설정 로그인 메일인 조직의 경우 이 접근 방식을 사용하는 것이 좋습니다. 이러한 조직은 Microsoft Entra UPN을 온-프레미스 UPN과 정확히 동일한 값으로 설정하고 사용자는 일관된 로그인 환경을 사용하게 됩니다.

AD FS에 대한 대체 로그인 ID

그러나 일부 조직에서는 온-프레미스 UPN을 로그인 식별자로 사용하지 않습니다. 온-프레미스 환경에서는 대체 로그인 ID를 사용하여 로그인할 수 있도록 로컬 AD DS를 구성합니다. Microsoft Entra UPN을 온-프레미스 UPN과 동일한 값으로 설정하는 것은 Microsoft Entra UPN에서 사용자가 해당 값을 사용하여 로그인해야 하기 때문에 선택 사항이 아닙니다.

Microsoft Entra Connect의 대체 로그인 ID

이 문제에 대한 일반적인 해결 방법은 사용자가 로그인할 것으로 예상되는 메일 주소로 Microsoft Entra UPN을 설정하는 것이었습니다. 이 방법은 유효하지만 온-프레미스 AD와 Microsoft Entra ID 간에 UPN이 달라지며, 이 구성이 모든 Microsoft 365 워크로드와 호환되지는 않습니다.

메일을 대체 로그인 ID로 사용

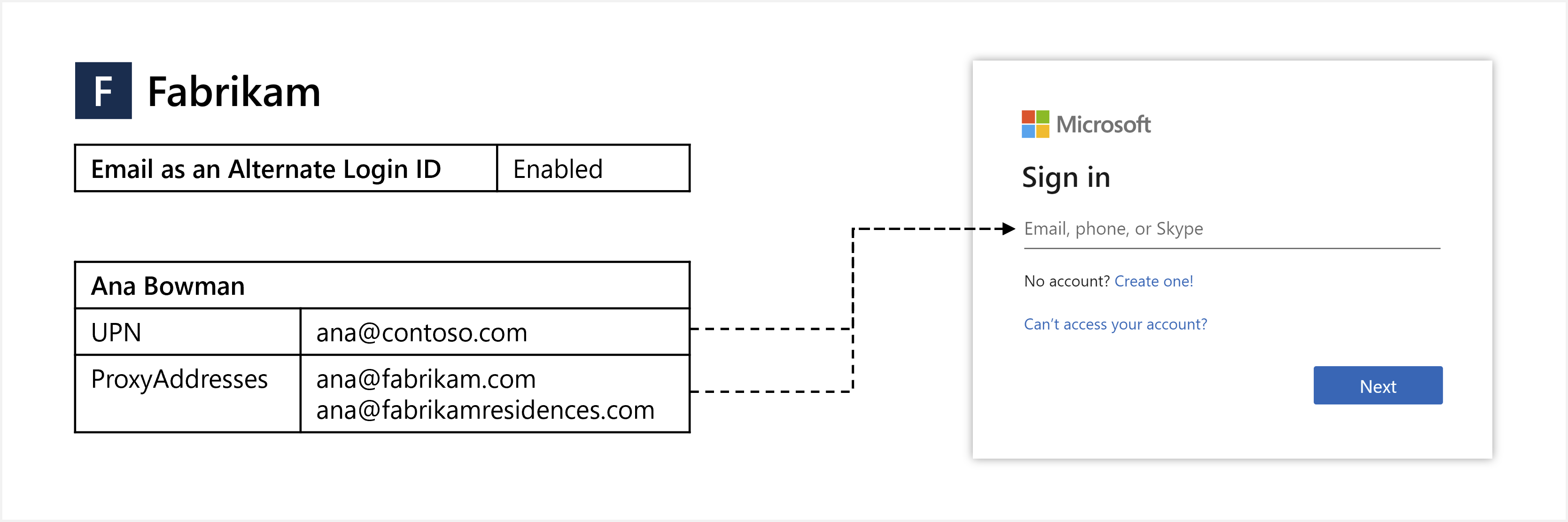

다른 방법은 Microsoft Entra ID와 온-프레미스 UPN을 동일한 값으로 동기화한 다음 사용자가 확인된 메일을 사용하여 Microsoft Entra ID에 로그인할 수 있도록 Microsoft Entra ID를 구성하는 것입니다. 이 기능을 제공하려면 온-프레미스 디렉터리에서 사용자의 ProxyAddresses 특성에 하나 이상의 메일 주소를 정의합니다. 그런 다음 proxyAddresses는 Microsoft Entra Connect를 사용하여 자동으로 Microsoft Entra ID에 동기화됩니다.

| 옵션 | 설명 |

|---|---|

| AD FS에 대한 대체 로그인 ID | AD FS 사용자에 대해 대체 특성(예: 메일)으로 로그인하도록 설정합니다. |

| Microsoft Entra Connect의 대체 로그인 ID | 대체 특성(예: 메일)을 Microsoft Entra UPN으로 동기화합니다. |

| 메일을 대체 로그인 ID로 사용 | Microsoft Entra 사용자를 위해 확인된 도메인 ProxyAddress로 로그인을 사용하도록 설정합니다. |

로그인 메일 주소를 Microsoft Entra ID에 동기화

기존 AD DS(Active Directory Domain Services) 또는 AD FS(Active Directory Federation Services) 인증은 네트워크에서 직접 수행되며 AD DS 인프라에서 처리됩니다. 하이브리드 인증을 사용하면 사용자가 Microsoft Entra ID에 직접 로그인할 수 있습니다.

이 하이브리드 인증 방법을 지원하려면 Microsoft Entra Connect를 사용하여 온-프레미스 AD DS 환경을 Microsoft Entra ID에 동기화하고 PHS 또는 PTA를 사용하도록 구성합니다. 자세한 내용은 Azure Active Directory 하이브리드 ID 솔루션에 적합한 인증 방법 선택을 참조하세요.

두 구성 옵션 모두에서 사용자가 사용자 이름과 비밀번호를 Microsoft Entra ID에 제출하면 자격 증명의 유효성을 검사하고 티켓을 발급합니다. 사용자가 Microsoft Entra ID에 로그인하면 조직에서 ADFS 인프라를 호스팅하고 관리할 필요가 없어집니다.

Microsoft Entra Connect에 의해 자동으로 동기화되는 사용자 특성 중 하나는 ProxyAddresses입니다. 사용자의 메일 주소가 ProxyAddresses 특성의 일부로 온-프레미스 AD DS 환경에 정의된 경우 이 특성이 Microsoft Entra ID에 자동으로 동기화됩니다. 이 메일 주소는 Microsoft Entra 로그인 프로세스에서 대체 로그인 ID로 바로 사용할 수 있습니다.

Important

테넌트의 확인된 도메인에 있는 메일만 Microsoft Entra ID에 동기화됩니다. 각 Microsoft Entra에는 소유권이 입증되어 테넌트에 고유하게 바인딩된 확인된 도메인이 하나 이상 있습니다.

자세한 내용은 Microsoft Entra에서 사용자 지정 도메인 이름 추가 및 확인을 참조하세요.

이메일 주소로 B2B 게스트 사용자 로그인

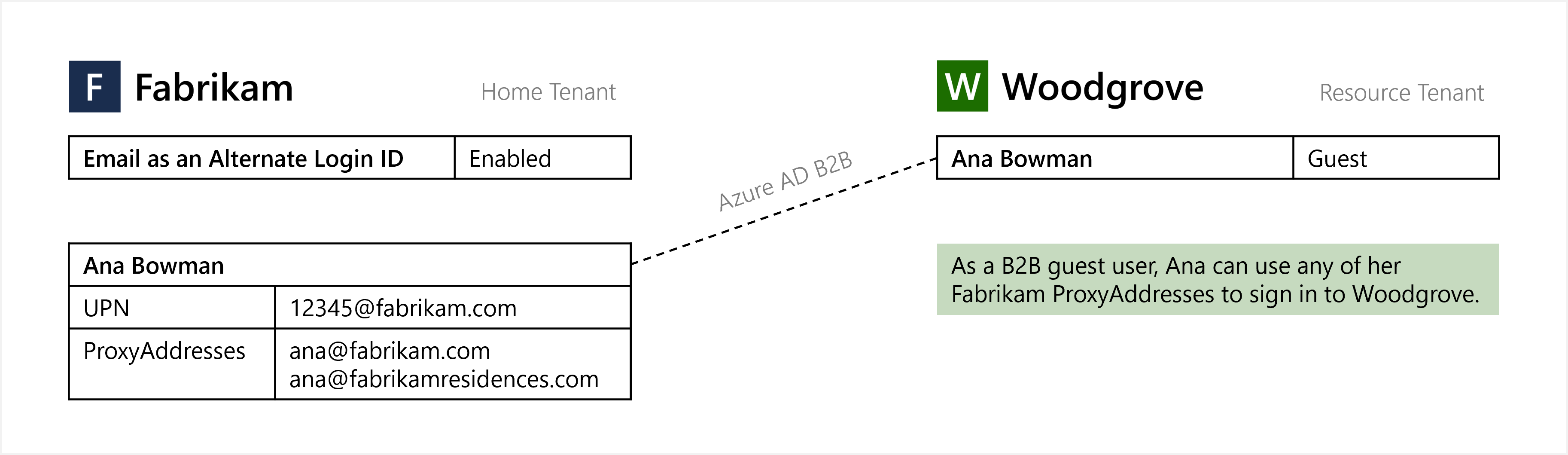

대체 로그인 ID로서의 메일은 “사용자 고유의 로그인 식별자 가져오기” 모델에 따라 Microsoft Entra B2B 협업에 적용됩니다. 홈 테넌트에서 메일을 대체 로그인 ID로 사용하도록 설정하면 Microsoft Entra 사용자는 리소스 테넌트 엔드포인트에서 UPN이 아닌 메일로 게스트 로그인을 수행할 수 있습니다. 이 기능을 사용하도록 설정하기 위해 리소스 테넌트에서 필요한 작업은 없습니다.

참고 항목

해당 기능이 사용하도록 설정되지 않은 리소스 테넌트 엔드포인트에서 대체 로그인 ID를 사용하는 경우 로그인 프로세스는 원활하게 작동하지만 SSO는 중단됩니다.

메일 주소를 사용한 사용자 로그인 사용

참고 항목

이 구성 옵션은 HRD 정책을 사용합니다. 자세한 내용은 homeRealmDiscoveryPolicy 리소스 종류를 참조 하세요.

ProxyAddresses 특성이 적용된 사용자가 Microsoft Entra Connect를 사용하여 Microsoft Entra와 동기화되면 사용자가 테넌트의 대체 로그인 ID로 메일을 사용하여 로그인하는 기능을 사용하도록 설정해야 합니다. 이 기능은 Microsoft Entra 로그인 서버에 UPN 값을 기준으로 로그인 식별자를 확인하고 ProxyAddresses 값을 기준으로 메일 주소를 확인하라고 명령합니다.

Microsoft Entra 관리 센터 또는 Graph PowerShell을 사용하여 기능을 설정할 수 있습니다.

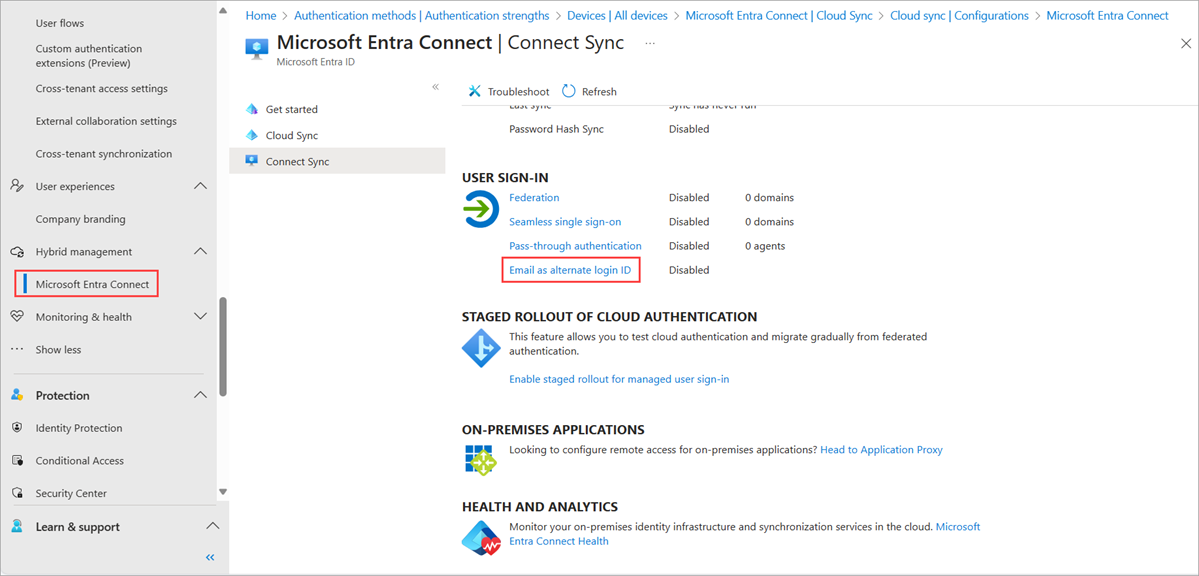

Microsoft Entra 관리 센터

Microsoft Entra 관리 센터에 하이브리드 ID 관리자로 로그인하세요.

아이덴티티>하이브리드 관리>Microsoft Entra Connect>Connect 동기화으로 이동하십시오.

대체 로그인 ID로 전자 메일을 선택합니다**.

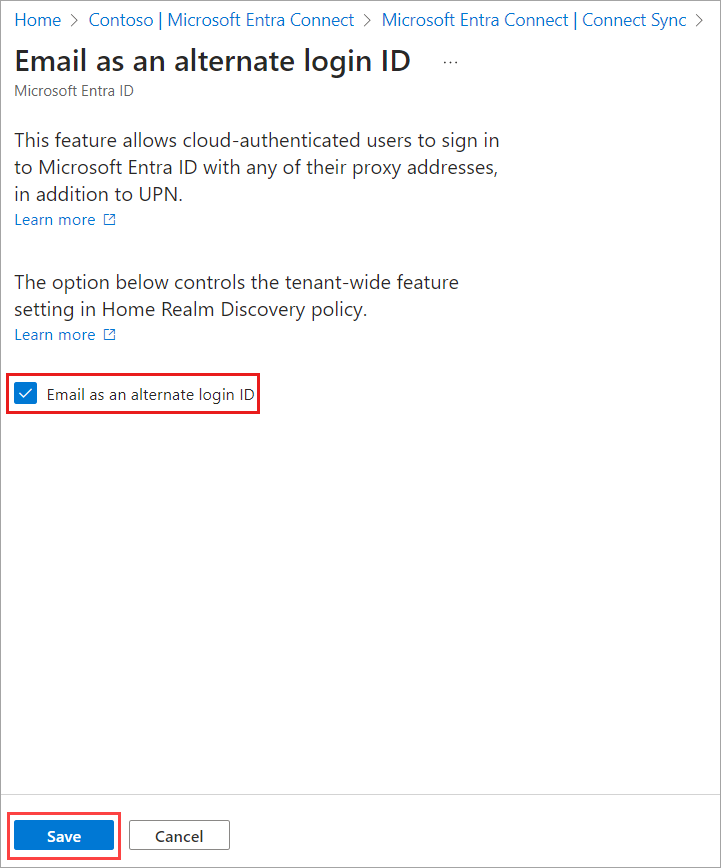

대체 로그인 ID로 이메일 보내기 옆의 확인란을 클릭합니다.

저장을 클릭합니다.

정책이 적용되면 사용자가 대체 로그인 ID를 사용하여 로그인할 수 있도록 전파하는 데 최대 1시간이 걸릴 수 있습니다.

PowerShell

참고 항목

이 구성 옵션은 HRD 정책을 사용합니다. 자세한 내용은 homeRealmDiscoveryPolicy 리소스 종류를 참조 하세요.

ProxyAddresses 특성이 적용된 사용자가 Microsoft Entra Connect를 사용하여 Microsoft Entra와 동기화되면 사용자가 테넌트의 대체 로그인 ID로 메일을 사용하여 로그인하는 기능을 사용하도록 설정해야 합니다. 이 기능은 Microsoft Entra 로그인 서버에 UPN 값을 기준으로 로그인 식별자를 확인하고 ProxyAddresses 값을 기준으로 메일 주소를 확인하라고 명령합니다.

이러한 기능을 관리하려면 전역 관리자가 필요합니다.

관리자 권한으로 PowerShell 세션을 연 다음, cmdlet을 사용하여

Install-Module모듈을 설치합니다.Install-Module Microsoft.Graph설치에 대한 자세한 내용은 Microsoft Graph PowerShell SDK 설치를 참조하세요.

Connect-MgGraphcmdlet을 사용하여 Microsoft Entra 테넌트에 로그인합니다.Connect-MgGraph -Scopes "Policy.ReadWrite.ApplicationConfiguration" -TenantId organizations이 명령은 웹 브라우저를 사용하여 인증하도록 요청합니다.

다음과 같이 cmdlet을 사용하여

Get-MgPolicyHomeRealmDiscoveryPolicy가 테넌트에 이미 있는지 확인합니다.Get-MgPolicyHomeRealmDiscoveryPolicy현재 구성된 정책이 없는 경우 이 명령은 아무것도 반환하지 않습니다. 정책이 반환되면 이 단계를 건너뛰고 다음 단계로 넘어가서 기존 정책을 업데이트합니다.

테넌트에 HomeRealmDiscoveryPolicy를 추가하려면 다음 예제에서와 같이

New-MgPolicyHomeRealmDiscoveryPolicycmdlet을 사용하여 AlternateIdLogin 특성을 "Enabled": true로 설정합니다.$AzureADPolicyDefinition = @( @{ "HomeRealmDiscoveryPolicy" = @{ "AlternateIdLogin" = @{ "Enabled" = $true } } } | ConvertTo-JSON -Compress ) $AzureADPolicyParameters = @{ Definition = $AzureADPolicyDefinition DisplayName = "BasicAutoAccelerationPolicy" AdditionalProperties = @{ IsOrganizationDefault = $true } } New-MgPolicyHomeRealmDiscoveryPolicy @AzureADPolicyParameters정책을 성공적으로 만들면 다음 출력 예에서와 같이 명령이 정책 ID를 반환합니다.

Definition DeletedDateTime Description DisplayName Id IsOrganizationDefault ---------- --------------- ----------- ----------- -- --------------------- {{"HomeRealmDiscoveryPolicy":{"AlternateIdLogin":{"Enabled":true}}}} BasicAutoAccelerationPolicy HRD_POLICY_ID True구성된 정책이 이미 있는 경우 다음 예의 정책 출력에서와 같이 AlternateIdLogin 특성을 사용하도록 설정했는지 확인합니다.

Definition DeletedDateTime Description DisplayName Id IsOrganizationDefault ---------- --------------- ----------- ----------- -- --------------------- {{"HomeRealmDiscoveryPolicy":{"AlternateIdLogin":{"Enabled":true}}}} BasicAutoAccelerationPolicy HRD_POLICY_ID True정책이 있지만 AlternateIdLogin 특성이 없거나 사용하도록 설정되지 않은 경우, 또는 정책에 유지하고 싶은 다른 특성이 존재하는 경우

Update-MgPolicyHomeRealmDiscoveryPolicycmdlet을 사용하여 기존 정책을 업데이트합니다.Important

정책을 업데이트할 때 이전 설정과 새로운 AlternateIdLogin 특성이 포함되었는지 확인하세요.

다음 예제에서는 AlternateIdLogin 특성을 추가하고, 이전에 설정한 AllowCloudPasswordValidation 특성을 유지합니다.

$AzureADPolicyDefinition = @( @{ "HomeRealmDiscoveryPolicy" = @{ "AllowCloudPasswordValidation" = $true "AlternateIdLogin" = @{ "Enabled" = $true } } } | ConvertTo-JSON -Compress ) $AzureADPolicyParameters = @{ HomeRealmDiscoveryPolicyId = "HRD_POLICY_ID" Definition = $AzureADPolicyDefinition DisplayName = "BasicAutoAccelerationPolicy" AdditionalProperties = @{ "IsOrganizationDefault" = $true } } Update-MgPolicyHomeRealmDiscoveryPolicy @AzureADPolicyParameters업데이트된 정책에 변경 내용이 표시되며 AlternateIdLogin 특성이 이제 사용하도록 설정되었는지 확인합니다.

Get-MgPolicyHomeRealmDiscoveryPolicy

참고 항목

정책이 적용되면 전파하고 사용자가 이메일을 대체 로그인 ID로 사용하여 로그인할 수 있을 때까지 최대 1시간이 걸릴 수 있습니다.

정책 제거

HRD 정책을 제거하려면 Remove-MgPolicyHomeRealmDiscoveryPolicy cmdlet을 사용합니다.

Remove-MgPolicyHomeRealmDiscoveryPolicy -HomeRealmDiscoveryPolicyId "HRD_POLICY_ID"

메일 주소를 사용하는 사용자 로그인을 테스트하기 위해 단계적 롤아웃 사용

참고 항목

이 구성 옵션은 단계적 출시 정책을 사용합니다. 자세한 내용은 featureRolloutPolicy 리소스 종류를 참조하세요.

단계적 롤아웃 정책을 사용하면 테넌트 관리자가 특정 Microsoft Entra 그룹에 대해 기능을 사용하도록 설정할 수 있습니다. 테넌트 관리자는 단계적 롤아웃을 사용하여 메일 주소를 사용하는 사용자 로그인을 테스트하는 것이 좋습니다. 관리자가 전체 테넌트에 이 기능을 배포할 준비가 되면 HRD 정책을 사용해야 합니다.

이러한 기능을 관리하려면 전역 관리자가 필요합니다.

관리자 권한으로 PowerShell 세션을 연 다음 Install-Module cmdlet을 사용하여 Microsoft.Graph.Beta 모듈을 설치합니다.

Install-Module Microsoft.Graph.Beta메시지가 표시되면 Y를 선택하여 NuGet을 설치하거나 신뢰할 수 없는 리포지토리에서 설치합니다.

Connect-MgGraph cmdlet을 사용하여 Microsoft Entra 테넌트에 로그인합니다.

Connect-MgGraph -Scopes "Directory.ReadWrite.All"이 명령은 계정, 환경 및 테넌트 ID에 대한 정보를 반환합니다.

다음 cmdlet을 사용하여 기존의 모든 단계적 롤아웃 정책을 나열합니다.

Get-MgBetaPolicyFeatureRolloutPolicy이 기능에 대한 기존의 단계적 롤아웃 정책이 없으면 새 단계적 롤아웃 정책을 만들고 정책 ID를 기록해 둡니다.

$MgPolicyFeatureRolloutPolicy = @{ Feature = "EmailAsAlternateId" DisplayName = "EmailAsAlternateId Rollout Policy" IsEnabled = $true } New-MgBetaPolicyFeatureRolloutPolicy @MgPolicyFeatureRolloutPolicy단계적 롤아웃 정책에 추가할 그룹의 directoryObject ID를 찾습니다. Id 매개 변수에 반환된 값을 기록해 둡니다. 이 값은 다음 단계에서 사용됩니다.

Get-MgBetaGroup -Filter "DisplayName eq 'Name of group to be added to the staged rollout policy'"다음 예제에 표시된 대로 단계적 롤아웃 정책을 그룹에 추가합니다. -FeatureRolloutPolicyId 매개 변수의 값을 4단계에서 정책 ID에 대해 반환된 값으로 바꾸고, -OdataId 매개 변수의 값을 5단계에서 기록한 ID로 바꿉니다. 그룹의 사용자가 메일을 대체 로그인 ID로 사용하여 Microsoft Entra ID에 로그인할 수 있으려면 최대 1시간이 걸릴 수 있습니다.

New-MgBetaDirectoryFeatureRolloutPolicyApplyToByRef ` -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" ` -OdataId "https://graph.microsoft.com/v1.0/directoryObjects/{GROUP_OBJECT_ID}"

그룹에 추가된 새 멤버의 경우 메일을 대체 로그인 ID로 사용하여 Microsoft Entra ID에 로그인하는 데 최대 24시간이 걸릴 수 있습니다.

그룹 제거

단계적 롤아웃 정책에서 그룹을 제거하려면 다음 명령을 실행합니다.

Remove-MgBetaPolicyFeatureRolloutPolicyApplyToByRef -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" -DirectoryObjectId "GROUP_OBJECT_ID"

정책 제거

단계적 롤아웃 정책을 제거하려면 먼저 정책을 사용하지 않도록 설정한 다음 시스템에서 제거합니다.

Update-MgBetaPolicyFeatureRolloutPolicy -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" -IsEnabled:$false

Remove-MgBetaPolicyFeatureRolloutPolicy -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID"

메일 주소를 사용한 사용자 로그인 테스트

사용자가 메일로 로그인할 수 있는지 테스트하려면 https://myprofile.microsoft.com(으)로 이동한 후 비 UPN 메일(예: balas@fabrikam.com)로 로그인합니다. 로그인 환경은 UPN으로 로그인할 때와 모양과 느낌이 동일합니다.

문제 해결

이메일 주소를 사용하여 로그인하는 데 문제가 있는 경우 다음과 같은 문제 해결 단계를 검토하세요.

메일을 대체 로그인 ID로 사용하도록 설정한 후 1시간 이상 경과했는지 확인합니다. 사용자가 최근에 단계적 출시 정책을 위해 그룹에 추가된 경우 그룹에 추가된 후 24시간 이상 경과했는지 확인합니다.

HRD 정책을 사용하는 경우 Microsoft Entra ID HomeRealmDiscoveryPolicy에서 AlternateIdLogin 정의 속성이 "Enabled": true로 설정되고 IsOrganizationDefault 속성이 True로 설정되어 있는지 확인합니다.

Get-MgBetaPolicyHomeRealmDiscoveryPolicy | Format-List *단계적 롤아웃 정책을 사용하는 경우 Microsoft Entra ID FeatureRolloutPolicy의 IsEnabled 속성이 True로 설정되어 있는지 확인합니다.

Get-MgBetaPolicyFeatureRolloutPolicy사용자 계정에서 Microsoft Entra ID의 ProxyAddresses 특성에 메일 주소가 설정되었는지 확인합니다.

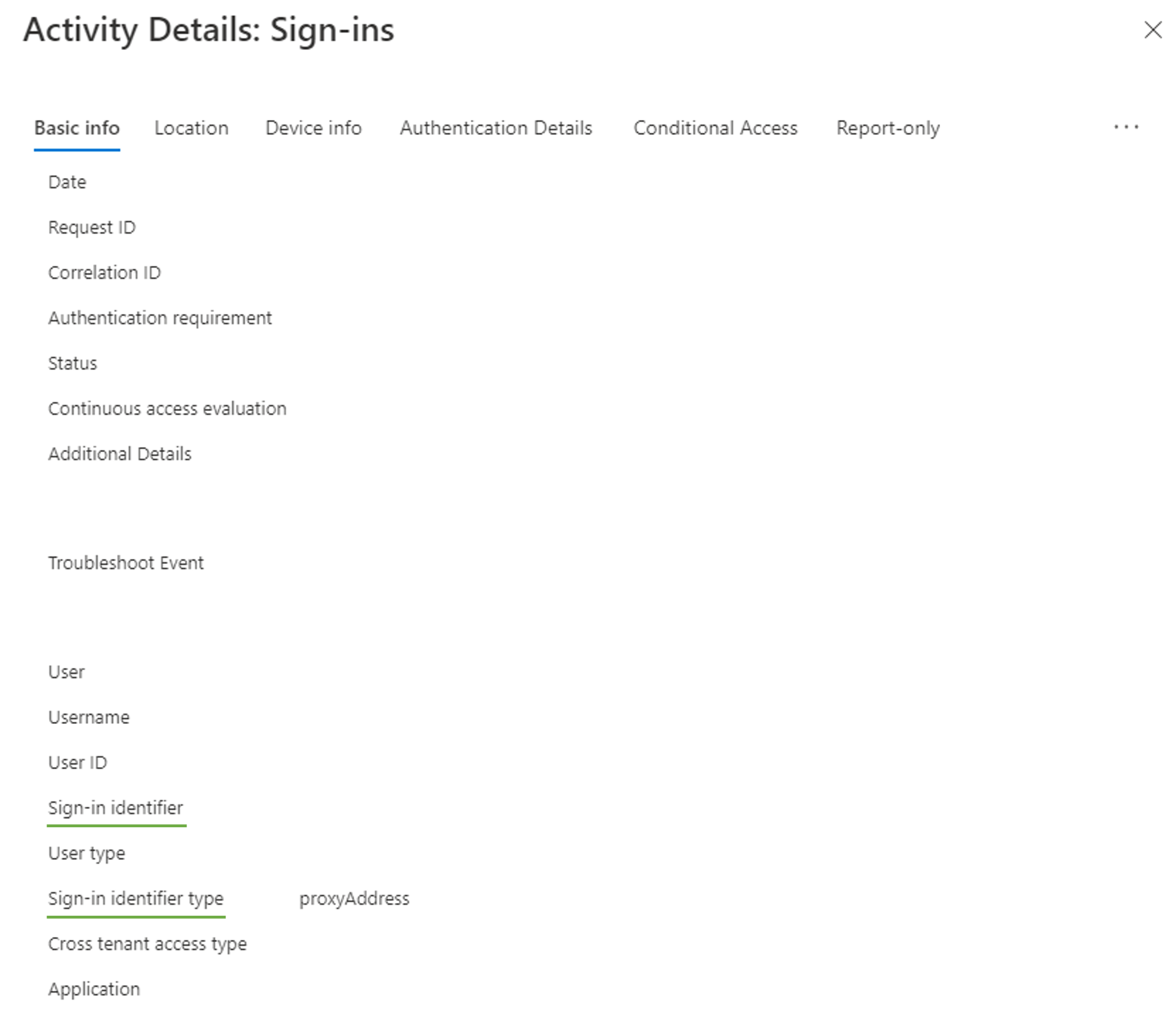

로그인 로그

자세한 내용은 Microsoft Entra ID의 로그인 로그를 검토할 수 있습니다. 이메일을 대체 로그인 ID로 사용하여 로그인하면 proxyAddress를 로그인 식별자 형식 필드에 내보내고 입력한 사용자 이름을 로그인 식별자 필드에 내보냅니다.

클라우드 전용 사용자와 동기화된 사용자 간에 값 충돌

테넌트 내에서 클라우드 전용 사용자의 UPN은 온-프레미스 디렉터리에서 동기화된 다른 사용자의 프록시 주소와 같은 값일 수 있습니다. 이 시나리오에서 해당 기능을 사용하도록 설정하면 클라우드 전용 사용자가 UPN으로 로그인할 수 없습니다. 이 이슈 발생 경우를 감지하기 위한 단계는 다음과 같습니다.

관리자 권한으로 PowerShell 세션을 연 다음 Install-Module cmdlet을 사용하여 AzureADPreview 모듈을 설치합니다.

Install-Module Microsoft.Graph.Beta메시지가 표시되면 Y를 선택하여 NuGet을 설치하거나 신뢰할 수 없는 리포지토리에서 설치합니다.

-

이러한 기능을 관리하려면 전역 관리자가 필요합니다.

Connect-AzureAD cmdlet을 사용하여 Microsoft Entra 테넌트에 로그인합니다.

Connect-MgGraph -Scopes "User.Read.All" 영향을 받는 사용자를 확인합니다.

# Get all users $allUsers = Get-MgUser -All # Get list of proxy addresses from all synced users $syncedProxyAddresses = $allUsers | Where-Object {$_.ImmutableId} | Select-Object -ExpandProperty ProxyAddresses | ForEach-Object {$_ -Replace "smtp:", ""} # Get list of user principal names from all cloud-only users $cloudOnlyUserPrincipalNames = $allUsers | Where-Object {!$_.ImmutableId} | Select-Object -ExpandProperty UserPrincipalName # Get intersection of two lists $duplicateValues = $syncedProxyAddresses | Where-Object {$cloudOnlyUserPrincipalNames -Contains $_}영향을 받는 사용자를 출력하려면 다음을 수행합니다.

# Output affected synced users $allUsers | Where-Object {$_.ImmutableId -And ($_.ProxyAddresses | Where-Object {($duplicateValues | ForEach-Object {"smtp:$_"}) -Contains $_}).Length -GT 0} | Select-Object ObjectId, DisplayName, UserPrincipalName, ProxyAddresses, ImmutableId, UserType # Output affected cloud-only users $allUsers | Where-Object {!$_.ImmutableId -And $duplicateValues -Contains $_.UserPrincipalName} | Select-Object ObjectId, DisplayName, UserPrincipalName, ProxyAddresses, ImmutableId, UserType영향을 받는 사용자를 CSV로 출력하려면 다음을 수행합니다.

# Output affected users to CSV $allUsers | Where-Object { ($_.ImmutableId -And ($_.ProxyAddresses | Where-Object {($duplicateValues | ForEach-Object {"smtp:$_"}) -Contains $_}).Length -GT 0) -Or (!$_.ImmutableId -And $duplicateValues -Contains $_.UserPrincipalName) } | Select-Object ObjectId, DisplayName, UserPrincipalName, @{n="ProxyAddresses"; e={$_.ProxyAddresses -Join ','}}, @{n="IsSyncedUser"; e={$_.ImmutableId.Length -GT 0}}, UserType | Export-Csv -Path .\AffectedUsers.csv -NoTypeInformation

다음 단계

Microsoft Entra 애플리케이션 프록시 또는 Microsoft Entra 도메인 서비스와 같은 하이브리드 ID에 대한 자세한 내용은 온-프레미스 워크로드 액세스 및 관리를 위한 Microsoft Entra 하이브리드 ID를 참조하세요.

하이브리드 ID 작업에 대한 자세한 내용은 암호 해시 동기화 또는 통과 인증 동기화가 작동하는 방식을 참조하세요.