방화벽 뒤에 있는 스토리지 계정에 대한 연결 설정

방화벽으로 보호되는 Azure Data Lake Storage 계정이 있는 경우 Azure Private Link를 사용하여 Dynamics 365 Customer Insights - Data에 연결합니다. Azure Private Link를 사용하면 Customer Insights - Data를 가상 네트워크의 프라이빗 엔드포인트를 통해 Azure Storage에 연결할 수 있습니다.

중요

영향을 줄이기 위한 옵션을 살펴보는 동안 Private Link에서 Azure 리소스에 대한 관리 ID로의 발표된 전환이 일시 중지되었습니다. 원래 기한인 2024년 11월 30일은 더 이상 적용되지 않습니다. 업데이트된 지침은 내년 초에 제공될 예정입니다. 질문이 있는 경우 CIDManagedIdentity@Microsoft.com에 문의하십시오.

인스턴스가 아직 프라이빗 링크를 사용하지 않는 경우 프라이빗 링크를 지원하도록 먼저 인스턴스를 업데이트해야 합니다. 지원 팀에 문의하여 인스턴스를 업데이트하세요.

방화벽으로 보호되는 Azure Storage 컨테이너에 연결하도록 Customer Insights - Data를 구성할 수 있는 세 가지 시나리오가 있습니다.

- 새로운 Customer Insights - Data 환경을 만들 때 가상 네트워크로 보호되는 자체 Azure Data Lake Storage 계정을 사용하세요.

- 보호된 Azure Data Lake Storage 계정에 데이터가 저장되는 데이터 원본을 생성할 경우.

- Customer Insights - Data의 설정>권한>프라이빗 링크 페이지에서 직접.

사전 요구 사항

- 프라이빗 링크 연결을 설정하기 위한 최소 역할 요구 사항:

- Customer Insights - Data: 관리자

- Azure 기본 제공 역할: 스토리지 계정 기여자

- 사용자 지정 Azure 역할에 대한 권한: Microsoft.Storage/storageAccounts/read 및 Microsoft.Storage/storageAccounts/PrivateEndpointConnectionsApproval/action

Customer Insights - Data 환경을 생성할 때 개인 링크 설정

가상 네트워크로 보호되는 스토리지에 연결되는 Customer Insights - Data 환경을 생성할 때:

Azure Private Link 활성화를 선택합니다.

프라이빗 링크 만들기를 선택하여 생성 프로세스를 시작합니다.

Azure Portal에서 프라이빗 링크를 승인합니다.

모든 링크가 승인되면 프라이빗 링크 유효성 검사를 선택합니다. 유효성 검사에 성공하면 새 환경 구성을 계속할 수 있습니다.

데이터 원본을 생성할 때 Private Link 설정

가상 네트워크로 보호되는 스토리지에 연결해야 하는 Azure Data Lake Storage 데이터 원본을 생성하는 경우 Customer Insights - Data 환경 생성 시 프라이빗 링크 설정에 설명된 것과 동일한 단계를 따르세요.

Customer Insights - Data의 프라이빗 링크 페이지에서 직접 프라이빗 링크 설정

Customer Insights - Data에서 설정>권한으로 이동하고프라이빗 링크 탭을 선택합니다.

프라이빗 링크 추가를 선택합니다.

프라이빗 링크 추가 창에는 볼 수 있는 테넌트의 스토리지 계정이 나열됩니다.

구독, 리소스 그룹 및 스토리지 계정을 선택합니다.

데이터 개인 정보 보호 및 규정 준수를 검토하고 동의함을 선택합니다.

저장을 선택합니다.

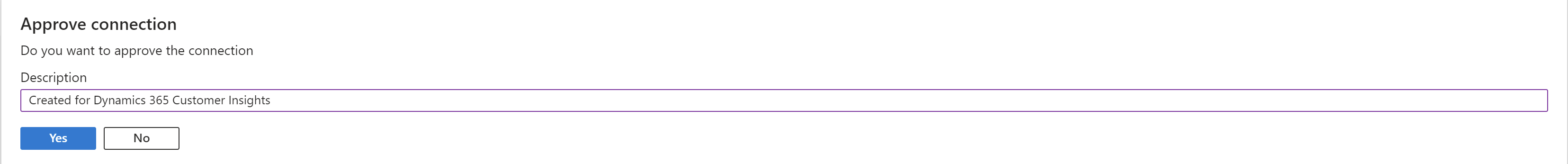

Azure Portal에서 프라이빗 링크 승인

Customer Insights - Data와 가상 네트워크 보호 스토리지 간에 프라이빗 링크를 구성하면 Customer Insights - Data의 프라이빗 링크 탭에 보류 중 상태로 4개의 프라이빗 링크가 표시됩니다.

Azure Portal에서 Data Lake Storage 계정으로 이동하고 Networking>프라이빗 엔드포인트 연결을 선택하여 4개의 새로운 프라이빗 링크를 확인합니다.

예 를 선택하여 승인합니다.

팁

쉽게 식별할 수 있도록 프라이빗 링크를 승인할 때 설명을 추가하는 것이 좋습니다.

Customer Insights - Data에서 설정>권한으로 이동하여 프라이빗 링크 탭을 선택합니다. 이제 프라이빗 링크에 승인됨 상태가 표시됩니다.

Azure Private Link 삭제

Customer Insights - Data에서 설정>권한으로 이동하고프라이빗 링크 탭을 선택합니다.

프라이빗 링크를 삭제하려는 스토리지 계정 이름을 선택합니다.

삭제를 선택합니다.