격리 정책

팁

Office 365용 Microsoft Defender 플랜 2의 기능을 무료로 사용해 볼 수 있다는 사실을 알고 계셨나요? Microsoft Defender 포털 평가판 허브에서 90일 Office 365용 Defender 평가판을 사용합니다. Office 365용 Microsoft Defender 시도에서 누가 등록하고 평가판을 사용할 수 있는지에 대해 알아봅니다.

EOP(Exchange Online Protection) 및 Office 365용 Microsoft Defender 격리 정책을 사용하면 관리자가 격리된 메시지에 대한 사용자 환경을 정의할 수 있습니다.

- 메시지가 격리된 이유에 따라 사용자가 자신의 격리된 메시지(수신자인 메시지)에 대해 수행할 수 있는 작업입니다.

- 사용자가 격리 알림을 통해 격리된 메시지에 대한 주기적(4시간마다, 매일 또는 매주) 알림을 받는지 여부입니다.

일반적으로 사용자는 메시지가 격리된 이유에 따라 격리 메시지와의 상호 작용 수준을 허용하거나 거부했습니다. 예를 들어 사용자는 스팸 또는 대량으로 격리된 메시지를 보고 해제할 수 있지만 높은 신뢰도 피싱 또는 맬웨어로 격리된 메시지를 보거나 해제할 수는 없습니다.

기본 격리 정책은 이러한 기록 사용자 기능을 적용하고 메시지를 격리 하는 지원되는 보호 기능에 자동으로 할당됩니다.

격리 정책의 요소, 기본 격리 정책 및 개별 권한에 대한 자세한 내용은 이 문서의 끝에 있는 부록 섹션을 참조하세요.

특정 기능에 대한 격리된 메시지에 대한 기본 사용자 기능(격리 알림 부족 포함)이 마음에 들지 않는 경우 이 문서에 설명된 대로 사용자 지정 격리 정책을 만들고 사용할 수 있습니다.

Microsoft Defender 포털 또는 PowerShell(Exchange Online Exchange Online 사서함이 있는 Microsoft 365 조직용 PowerShell, Exchange Online 사서함이 없는 EOP 조직의 독립 실행형 EOP PowerShell)에서 격리 정책을 만들고 할당합니다.

시작하기 전에 알아야 할 사항은 무엇인가요?

중국의 21Vianet에서 운영하는 Microsoft 365에서는 현재 Microsoft Defender 포털에서 격리를 사용할 수 없습니다. 격리는 클래식 Exchange 관리 센터(클래식 EAC)에서만 사용할 수 있습니다.

에서 Microsoft Defender 포털을 https://security.microsoft.com엽니다. 격리 정책 페이지로 직접 이동하려면 를 사용합니다https://security.microsoft.com/quarantinePolicies.

Exchange Online PowerShell에 연결하려면 Exchange Online PowerShell에 연결을 참조하세요. 독립 실행형 EOP PowerShell에 연결하려면 Exchange Online Protection PowerShell에 연결을 참조하세요.

지원되는 보호 기능에 할당된 격리 정책을 변경하면 변경 내용이 변경된 후 격리된 메시지에 영향을 줍니다. 변경하기 전에 격리된 메시지는 새 격리 정책 할당의 설정에 영향을 받지 않습니다.

스팸 방지 및 피싱 방지 보호에 의해 격리된 메시지가 만료되기 전에 보관되는 기간은 스팸 방지 정책 에서 이 며칠 동안 격리된 스팸 유지 (QuarantineRetentionPeriod)에 의해 제어됩니다. 자세한 내용은 격리 보존의 표를 참조하세요.

이 문서의 절차를 수행하려면 권한이 할당되어야 합니다. 다음과 같은 옵션을 선택할 수 있습니다.

MICROSOFT DEFENDER XDR RBAC(통합 역할 기반 액세스 제어)(협업>을 Email & 경우Office 365용 Defender 권한은 활성입니다

. PowerShell이 아닌 Defender 포털에만 영향을 줍니다. 권한 부여 및 설정/보안 설정/핵심 보안 설정(관리) 또는 보안 작업/보안 데이터/Email & 협업 격리(관리).

. PowerShell이 아닌 Defender 포털에만 영향을 줍니다. 권한 부여 및 설정/보안 설정/핵심 보안 설정(관리) 또는 보안 작업/보안 데이터/Email & 협업 격리(관리).Microsoft Defender 포털에서 공동 작업 권한을 Email &: 격리 관리자, 보안 관리자 또는 조직 관리 역할 그룹의 멤버 자격입니다.

Microsoft Entra 권한: 전역 관리자 또는 보안 관리자* 역할의 멤버 자격은 사용자에게 Microsoft 365의 다른 기능에 필요한 권한과 권한을 제공합니다.

중요

* 사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 사용 권한이 낮은 계정을 사용하면 organization 대한 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 매우 권한이 높은 역할입니다.

관리자 또는 격리된 메시지에 대한 사용자가 수행한 모든 작업이 감사됩니다. 감사된 격리 이벤트에 대한 자세한 내용은 Office 365 관리 API의 격리 스키마를 참조하세요.

1단계: Microsoft Defender 포털에서 격리 정책 만들기

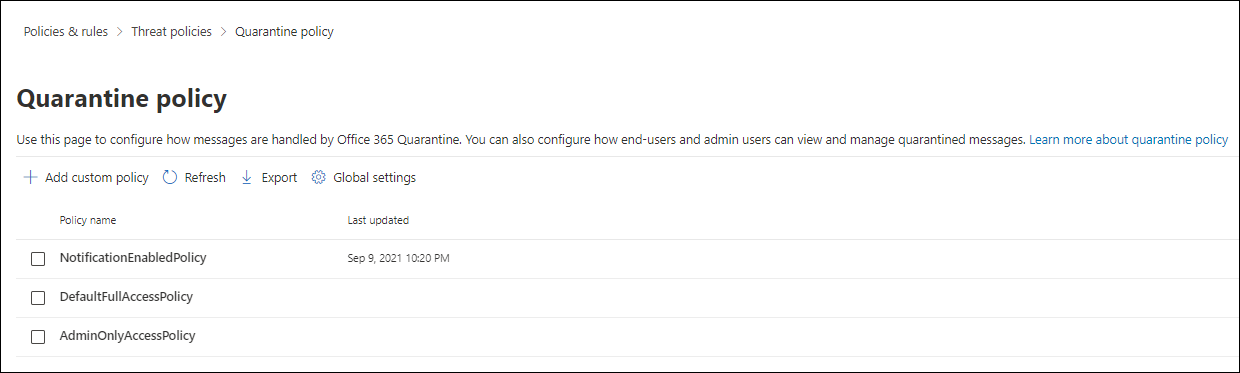

의 Microsoft Defender 포털에서 https://security.microsoft.com규칙 섹션에서 Email & 협업>정책 & 규칙>위협 정책>격리 정책으로 이동합니다. 또는 격리 정책 페이지로 직접 이동하려면 를 사용합니다 https://security.microsoft.com/quarantinePolicies.

격리 정책 페이지에서 사용자 지정 정책 추가를 선택하여

새 격리 정책 마법사를 시작합니다.

새 격리 정책 마법사를 시작합니다.정책 이름 페이지에서 정책 이름 상자에 짧지만 고유한 이름을 입력합니다. 정책 이름은 향후 단계의 드롭다운 목록에서 선택할 수 있습니다.

정책 이름 페이지에서 작업을 마쳤으면 다음을 선택합니다.

받는 사람 메시지 액세스 페이지에서 다음 값 중 하나를 선택합니다.

제한된 액세스: 이 권한 그룹에 포함된 개별 권한은 부록 섹션에 설명되어 있습니다. 기본적으로 사용자는 관리자 승인 없이 격리에서 해제하는 것을 제외하고는 격리된 메시지에 대해 무엇이든 할 수 있습니다.

특정 액세스 설정(고급): 이 값을 사용하여 사용자 지정 권한을 지정합니다. 표시되는 다음 설정을 구성합니다.

-

릴리스 작업 기본 설정을 선택합니다. 드롭다운 목록에서 다음 값 중 하나를 선택합니다.

- 비어 있음: 사용자는 격리에서 메시지의 릴리스를 해제하거나 요청할 수 없습니다. 이 값은 기본값입니다.

- 받는 사람이 격리에서 메시지를 해제하도록 요청하도록 허용

- 받는 사람이 격리에서 메시지를 해제하도록 허용

-

수신자가 격리된 메시지에 대해 수행할 수 있는 추가 작업 선택: 다음 값 중 일부, 모두 또는 없음을 선택합니다.

- 삭제

- 미리 보기

- 보낸 사람 차단

- 보낸 사람 허용

-

릴리스 작업 기본 설정을 선택합니다. 드롭다운 목록에서 다음 값 중 하나를 선택합니다.

이러한 권한 및 격리된 메시지 및 격리 알림에 미치는 영향은 이 문서의 뒷부분에 있는 격리 정책 권한 세부 정보 섹션에 설명되어 있습니다.

받는 사람 메시지 액세스 페이지에서 완료되면 다음을 선택합니다.

격리 알림 페이지에서 사용을 선택하여 격리 알림을 켜고 다음 값 중 하나를 선택합니다.

- 차단된 보낸 사람 주소에서 격리된 메시지 포함

- 차단된 보낸 사람 주소의 격리된 메시지를 포함하지 마세요.

팁

액세스 권한 없음에 대한 격리 알림을 켜면(받는 사람 메시지 액세스 페이지에서 특정 액세스 설정(고급)>릴리스 작업 기본 설정> 공백 선택을 선택했습니다. 사용자는 격리에서 메시지를 볼 수 있지만 메시지에 사용할 수 있는 유일한 작업은 메시지 헤더 보기입니다

.

.격리 알림 페이지에서 완료되면 다음을 선택합니다.

정책 검토 페이지에서 선택 항목을 검토할 수 있습니다. 각 섹션에서 편집 을 선택하여 섹션 내의 설정을 수정합니다. 또는 마법사에서 뒤로 또는 특정 페이지를 선택할 수 있습니다.

정책 검토 페이지에서 완료되면 제출을 선택한 다음 확인 페이지에서 완료를 선택합니다.

표시되는 확인 페이지에서 링크를 사용하여 격리된 메시지를 검토하거나 Defender 포털의 스팸 방지 정책 페이지로 이동합니다.

페이지가 완료되면 완료를 선택합니다.

격리 정책 페이지로 돌아가서 만든 정책이 이제 나열됩니다. 2단계 섹션에 설명된 대로 지원되는 보안 기능에 격리 정책을 할당할 준비가 된 것입니다.

PowerShell에서 격리 정책 만들기

팁

PowerShell의 격리 정책에서 PermissionToAllowSender 권한은 사용되지 않습니다.

PowerShell을 사용하여 격리 정책을 만들려는 경우 powerShell 또는 독립 실행형Exchange Online Protection Exchange Online 연결하고 다음 구문을 사용합니다.

New-QuarantinePolicy -Name "<UniqueName>" -EndUserQuarantinePermissionsValue <0 to 236> [-EsnEnabled $true]

값

$true이 있는 ESNEnabled 매개 변수는 격리 알림을 켭니다. 격리 알림은 기본적으로 꺼져 있습니다(기본값은$false).EndUserQuarantinePermissionsValue 매개 변수는 이진 값에서 변환된 10진수 값을 사용합니다. 이진 값은 특정 순서로 사용 가능한 최종 사용자 격리 권한에 해당합니다. 각 권한에 대해 값 1은 True이고 값 0은 False와 같습니다.

각 개별 권한에 필요한 순서 및 값은 다음 표에 설명되어 있습니다.

사용 권한 10진수 값 이진 값 PermissionToViewHeader 128 10000000 PermissionToDownload² 64 01000000 PermissionToAllowSender 32 00100000 PermissionToBlockSender 16 00010000 PermissionToRequestRelease 을 참조하세요. 8 00001000 PermissionToRelease 4 00000100 PermissionToPreview 2 00000010 PermissionToDelete 1 00000001 1 이 권한의 값 0은 격리에서

메시지 헤더 보기 작업을 숨기지 않습니다. 메시지가 격리된 사용자에게 표시되는 경우 메시지에 대해 항상 작업을 사용할 수 있습니다.

메시지 헤더 보기 작업을 숨기지 않습니다. 메시지가 격리된 사용자에게 표시되는 경우 메시지에 대해 항상 작업을 사용할 수 있습니다.² 이 권한은 사용되지 않습니다(값 0 또는 1은 아무 작업도 수행하지 않음).

1 이러한 사용 권한 값을 모두 1로 설정하지 마세요. 한 값을 1로 설정하고 다른 값을 0으로 설정하거나 두 값을 모두 0으로 설정합니다.

제한된 액세스 권한의 경우 필요한 값은 다음과 같습니다.

사용 권한 제한된 액세스 PermissionToViewHeader 0 PermissionToDownload 0 PermissionToAllowSender 1 PermissionToBlockSender 0 PermissionToRequestRelease 1 PermissionToRelease 0 PermissionToPreview 1 PermissionToDelete 1 이진 값 00101011 사용할 10진수 값 43 ESNEnabled 매개 변수를 EndUserQuarantinePermissionsValue 매개 변수 값이 0이면 값

$true으로 설정하는 경우(모든 권한이 해제된 위치에 대한 액세스 권한 없음) 받는 사람은 해당 메시지를 격리 상태로 볼 수 있지만 메시지에 사용할 수 있는 유일한 작업은 메시지 헤더 보기입니다 .

.

이 예제에서는 이전 표에 설명된 대로 제한된 액세스 권한을 할당하는 격리 알림이 설정된 LimitedAccess라는 새 격리 정책을 만듭니다.

New-QuarantinePolicy -Name LimitedAccess -EndUserQuarantinePermissionsValue 43 -EsnEnabled $true

사용자 지정 권한의 경우 이전 테이블을 사용하여 원하는 권한에 해당하는 이진 값을 가져옵니다. 이진 값을 10진수 값으로 변환하고 EndUserQuarantinePermissionsValue 매개 변수에 10진수 값을 사용합니다.

팁

EndUserQuarantinePermissionsValue에 해당하는 10진수 값을 사용합니다. 원시 이진 값을 사용하지 마세요.

자세한 구문 및 매개 변수 정보는 New-QuarantinePolicy를 참조하세요.

2단계: 지원되는 기능에 격리 정책 할당

이메일 메시지를 격리하는 지원되는 보호 기능에서 할당된 격리 정책은 사용자가 메시지를 격리하기 위해 수행할 수 있는 작업과 격리 알림이 켜져 있는지 여부를 정의합니다. 메시지를 격리하는 보호 기능 및 격리 정책을 지원하는지 여부는 다음 표에 설명되어 있습니다.

| 기능 | 지원되는 격리 정책 |

|---|---|

| 스팸 방지 정책의 평결 | |

| 스팸(스팸 작업) | 예(SpamQuarantineTag) |

| 높은 신뢰도 스팸(HighConfidenceSpamAction) | 예(HighConfidenceSpamQuarantineTag) |

| 피싱(PhishSpamAction) | 예(PhishQuarantineTag) |

| 높은 신뢰도 피싱(HighConfidencePhishAction) | 예(HighConfidencePhishQuarantineTag) |

| Bulk(BulkSpamAction) | 예(BulkQuarantineTag) |

| 피싱 방지 정책의 평결 | |

| 스푸핑(AuthenticationFailAction) | 예(SpoofQuarantineTag) |

| 사용자 가장(TargetedUserProtectionAction) | 예(TargetedUserQuarantineTag) |

| 도메인 가장(TargetedDomainProtectionAction) | 예(TargetedDomainQuarantineTag) |

| 사서함 인텔리전스 가장(MailboxIntelligenceProtectionAction) | 예(MailboxIntelligenceQuarantineTag) |

| 맬웨어 방지 정책 | 예(QuarantineTag) |

| 안전한 첨부 파일 보호 | |

| 안전한 첨부 파일 정책에 의해 맬웨어로 격리된 첨부 파일이 있는 메시지 Email(사용 및 작업) | 예(QuarantineTag) |

| SharePoint, OneDrive 및 Microsoft Teams용 안전한 첨부 파일에 의해 맬웨어로 격리된 파일 | 아니오 |

| '호스트된 격리에 메시지 배달'(격리) 작업과 함께 메일 흐름 규칙(전송 규칙이라고도 함)을 교환합니다. | 아니오 |

각 보호 기능에 사용되는 기본 격리 정책은 EOP 및 Office 365용 Microsoft Defender 보안에 대한 권장 설정의 관련 테이블에 설명되어 있습니다.

기본 격리 정책, 미리 설정된 권한 그룹 및 사용 권한은 이 문서의 끝에 있는 부록 섹션에 설명되어 있습니다.

이 단계의 나머지 단계에서는 지원되는 필터 평결에 대한 격리 정책을 할당하는 방법을 설명합니다.

Microsoft Defender 포털에서 지원되는 정책에서 격리 정책 할당

참고

사용자는 격리 정책이 구성된 방식에 관계없이 맬웨어 방지 또는 안전한 첨부 파일 정책에 의해 맬웨어 로 격리되었거나 스팸 방지 정책에 의한 높은 신뢰도 피싱 으로 격리된 자체 메시지를 해제할 수 없습니다. 정책을 통해 사용자가 격리된 메시지를 해제할 수 있는 경우 사용자는 격리된 맬웨어 또는 높은 신뢰도 피싱 메시지의 릴리스를 요청할 수 있습니다.

스팸 방지 정책.

의 Microsoft Defender 포털에서 https://security.microsoft.com정책 섹션에서Email & 협업>정책 & 규칙>위협 정책>스팸 방지로 이동합니다. 또는 스팸 방지 정책 페이지로 직접 이동하려면 를 사용합니다 https://security.microsoft.com/antispam.

스팸 방지 정책 페이지에서 다음 방법 중 하나를 사용합니다.

- 이름 옆에 있는 검사 상자 이외의 행의 아무 곳이나 클릭하여 기존 인바운드 스팸 방지 정책을 선택합니다. 열리는 정책 세부 정보 플라이아웃에서 작업 섹션으로 이동한 다음 작업 편집을 선택합니다.

-

정책 만들기를 선택하고

드롭다운 목록에서 인바운드를 선택하여 새 스팸 방지 정책 마법사를 시작한 다음 작업 페이지로 이동합니다.

드롭다운 목록에서 인바운드를 선택하여 새 스팸 방지 정책 마법사를 시작한 다음 작업 페이지로 이동합니다.

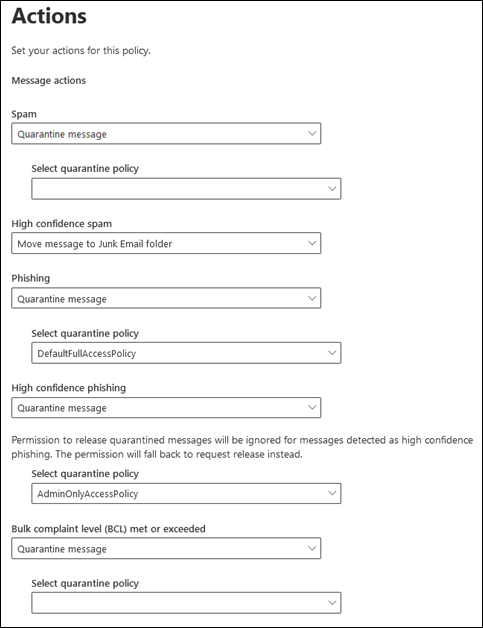

작업 페이지 또는 플라이아웃에서 격리 메시지 작업이 선택된 모든 평결에는 격리 정책을 선택할 수 있는 격리 정책 선택 상자도 있습니다.

스팸 방지 정책을 만드는 동안 스팸 필터링 평결의 작업을 격리 메시지로 변경하면 기본적으로 격리 정책 선택 상자가 비어 있습니다. 빈 값은 해당 평결에 대한 기본 격리 정책이 사용됨을 의미합니다. 나중에 스팸 방지 정책 설정을 보거나 편집하면 격리 정책 이름이 표시됩니다. 기본 격리 정책은 지원되는 기능 테이블에 나열됩니다.

스팸 방지 정책을 만들고 수정하기 위한 전체 지침은 EOP에서 스팸 방지 정책 구성에 설명되어 있습니다.

PowerShell의 스팸 방지 정책

PowerShell을 사용하여 스팸 방지 정책에서 격리 정책을 할당하려는 경우 Exchange Online PowerShell 또는 Exchange Online Protection PowerShell에 연결하고 다음 구문을 사용합니다.

<New-HostedContentFilterPolicy -Name "<Unique name>" | Set-HostedContentFilterPolicy -Identity "<Policy name>"> [-SpamAction Quarantine] [-SpamQuarantineTag <QuarantineTagName>] [-HighConfidenceSpamAction Quarantine] [-HighConfidenceSpamQuarantineTag <QuarantineTagName>] [-PhishSpamAction Quarantine] [-PhishQuarantineTag <QuarantineTagName>] [-HighConfidencePhishQuarantineTag <QuarantineTagName>] [-BulkSpamAction Quarantine] [-BulkQuarantineTag <QuarantineTagName>] ...

격리 정책은 메시지가 격리된 경우에만 중요합니다. HighConfidencePhishAction 매개 변수의 기본값은 격리이므로 PowerShell에서 새 스팸 필터 정책을 만들 때 해당 *Action 매개 변수를 사용할 필요가 없습니다. 기본적으로 새 스팸 필터 정책의 다른 모든 *작업 매개 변수는 격리 값으로 설정되지 않습니다.

기존 스팸 방지 정책에서 중요한 매개 변수 값을 보려면 다음 명령을 실행합니다.

Get-HostedContentFilterPolicy | Format-List Name,SpamAction,SpamQuarantineTag,HighConfidenceSpamAction,HighConfidenceSpamQuarantineTag,PhishSpamAction,PhishQuarantineTag,HighConfidencePhishAction,HighConfidencePhishQuarantineTag,BulkSpamAction,BulkQuarantineTag스팸 필터링 평결에 대한 격리 정책을 지정하지 않고 스팸 방지 정책을 만드는 경우 해당 평결에 대한 기본 격리 정책이 사용됩니다. 기본 작업 값 및 Standard 및 Strict에 권장되는 작업 값에 대한 자세한 내용은 EOP 스팸 방지 정책 설정을 참조하세요.

격리 알림을 켜거나 해당 특정 스팸 필터링 평결에 대해 격리된 메시지의 기본 최종 사용자 기능을 변경하려면 다른 격리 정책을 지정합니다.

사용자는 격리 정책을 구성하는 방법에 관계없이 신뢰도가 높은 피싱으로 격리된 자체 메시지를 해제할 수 없습니다. 정책에서 사용자가 자신의 격리된 메시지를 해제할 수 있도록 허용하는 경우 사용자는 대신 격리된 높은 신뢰도 피싱 메시지의 릴리스를 요청할 수 있습니다.

PowerShell에서 PowerShell의 새 스팸 방지 정책에는 New-HostedContentFilterPolicy cmdlet(설정)을 사용하는 스팸 필터 정책과 New-HostedContentFilterRule cmdlet(수신자 필터)을 사용하는 전용 스팸 필터 규칙이 필요합니다. 자세한 내용은 PowerShell을 사용하여 스팸 방지 정책 만들기를 참조하세요.

이 예제에서는 다음 설정을 사용하여 Research Department라는 새 스팸 필터 정책을 만듭니다.

- 모든 스팸 필터링 평결에 대한 작업은 격리로 설정됩니다.

- 액세스 권한 없음을 할당하는 AdminOnlyAccessPolicy라는 기본 격리 정책은 사용되는 기본 격리 정책을 대체합니다(높은 신뢰도 피싱 메시지는 기본적으로 격리되고 AdminOnlyAccessPolicy 격리 정책은 기본적으로 사용됨).

New-HostedContentFilterPolicy -Name "Research Department" -SpamAction Quarantine -SpamQuarantineTag AdminOnlyAccessPolicy -HighConfidenceSpamAction Quarantine -HighConfidenceSpamQuarantineTag AdminOnlyAccessPolicy -PhishSpamAction Quarantine -PhishQuarantineTag AdminOnlyAccessPolicy -BulkSpamAction Quarantine -BulkQuarantineTag AdminOnlyAccessPolicy

자세한 구문 및 매개 변수 정보는 New-HostedContentFilterPolicy를 참조하세요.

이 예제에서는 Human Resources라는 기존 스팸 필터 정책을 수정합니다. 스팸 격리 평결에 대한 작업이 격리로 설정되고 ContosoNoAccess라는 사용자 지정 격리 정책이 할당됩니다.

Set-HostedContentFilterPolicy -Identity "Human Resources" -SpamAction Quarantine -SpamQuarantineTag ContosoNoAccess

자세한 구문 및 매개 변수 정보는 Set-HostedContentFilterPolicy를 참조하세요.

피싱 방지 정책

스푸핑 인텔리전스는 EOP 및 Office 365용 Defender 사용할 수 있습니다. 사용자 가장 보호, 도메인 가장 보호 및 사서함 인텔리전스 보호는 Office 365용 Defender만 사용할 수 있습니다. 자세한 내용은 Microsoft 365의 피싱 방지 정책을 참조하세요.

의 Microsoft Defender 포털에서 https://security.microsoft.com정책 섹션에서Email & 협업>정책 & 규칙>위협 정책>피싱 방지로 이동합니다. 또는 피싱 방지 페이지로 직접 이동하려면 를 사용합니다 https://security.microsoft.com/antiphishing.

피싱 방지 페이지에서 다음 방법 중 하나를 사용합니다.

- 이름 옆에 있는 검사 상자 이외의 행의 아무 곳이나 클릭하여 기존 피싱 방지 정책을 선택합니다. 열리는 정책 세부 정보 플라이아웃에서 다음 단계에 설명된 대로 관련 섹션에서 편집 링크를 선택합니다.

-

만들기를 선택하여

새 피싱 방지 정책 마법사를 시작합니다. 관련 페이지는 다음 단계에서 설명합니다.

새 피싱 방지 정책 마법사를 시작합니다. 관련 페이지는 다음 단계에서 설명합니다.

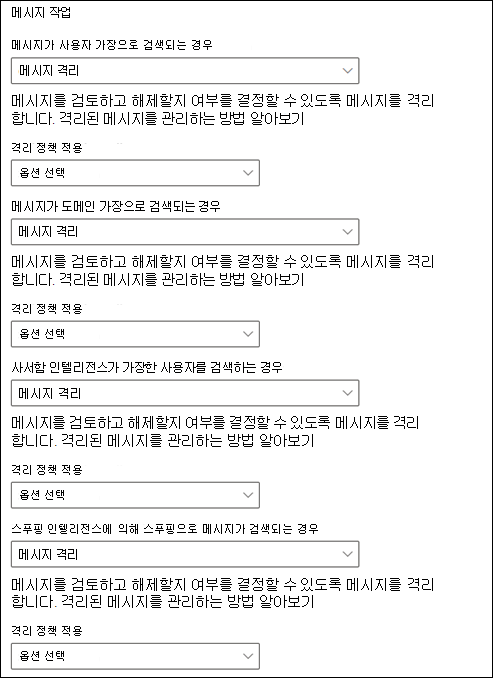

피싱 임계값 & 보호 페이지 또는 플라이아웃에서 다음 설정이 켜져 있고 필요에 따라 구성되었는지 확인합니다.

- 사용자가 보호할 수 있도록 설정: 사용자를 지정합니다.

- 보호할 도메인 사용: 소유한 도메인 포함 및/또는 사용자 지정 도메인 포함을 선택하고 도메인을 지정합니다.

- 사서함 인텔리전스를 사용

- 가장 보호에 인텔리전스 사용

- 스푸핑 인텔리전스 사용

작업 페이지 또는 플라이아웃에서 메시지 격리 작업이 있는 모든 평결에는 격리 정책을 선택할 수 있는 격리 정책 적용 상자도 있습니다.

피싱 방지 정책을 만드는 동안 격리 정책을 선택하지 않으면 기본 격리 정책이 사용됩니다. 나중에 피싱 방지 정책 설정을 보거나 편집하면 격리 정책 이름이 표시됩니다. 기본 격리 정책은 지원되는 기능 테이블에 나열됩니다.

피싱 방지 정책을 만들고 수정하기 위한 전체 지침은 다음 문서에서 확인할 수 있습니다.

PowerShell의 피싱 방지 정책

PowerShell을 사용하여 피싱 방지 정책에서 격리 정책을 할당하려는 경우 Exchange Online PowerShell 또는 Exchange Online Protection PowerShell에 연결하고 다음 구문을 사용합니다.

<New-AntiPhishPolicy -Name "<Unique name>" | Set-AntiPhishPolicy -Identity "<Policy name>"> [-EnableSpoofIntelligence $true] [-AuthenticationFailAction Quarantine] [-SpoofQuarantineTag <QuarantineTagName>] [-EnableMailboxIntelligence $true] [-EnableMailboxIntelligenceProtection $true] [-MailboxIntelligenceProtectionAction Quarantine] [-MailboxIntelligenceQuarantineTag <QuarantineTagName>] [-EnableOrganizationDomainsProtection $true] [-EnableTargetedDomainsProtection $true] [-TargetedDomainProtectionAction Quarantine] [-TargetedDomainQuarantineTag <QuarantineTagName>] [-EnableTargetedUserProtection $true] [-TargetedUserProtectionAction Quarantine] [-TargetedUserQuarantineTag <QuarantineTagName>] ...

격리 정책은 메시지가 격리된 경우에만 중요합니다. 피싱 방지 정책에서 기능에 대한 Enable* 매개 변수 값이 $true 해당 *\Action 매개 변수 값이 격리되면 메시지가 격리 됩니다. EnableMailboxIntelligence 및 EnableSpoofIntelligence 매개 변수의 기본값은 $true PowerShell에서 새 피싱 방지 정책을 만들 때 사용할 필요가 없습니다. 기본적으로 *\Action 매개 변수에는 격리 값이 없습니다.

기존 피싱 방지 정책에서 중요한 매개 변수 값을 보려면 다음 명령을 실행합니다.

Get-AntiPhishPolicy | Format-List EnableSpoofIntelligence,AuthenticationFailAction,SpoofQuarantineTag,EnableTargetedUserProtection,TargetedUserProtectionAction,TargetedUserQuarantineTag,EnableTargetedDomainsProtection,EnableOrganizationDomainsProtection,TargetedDomainProtectionAction,TargetedDomainQuarantineTag,EnableMailboxIntelligence,EnableMailboxIntelligenceProtection,MailboxIntelligenceProtectionAction,MailboxIntelligenceQuarantineTagStandard 및 엄격한 구성에 대한 기본 및 권장 작업 값에 대한 자세한 내용은 Office 365용 Microsoft Defender 피싱 방지 정책의 EOP 피싱 방지 정책 설정 및 가장 설정을 참조하세요.

피싱 방지 작업에 대한 격리 정책을 지정하지 않고 새 피싱 방지 정책을 만드는 경우 해당 작업에 대한 기본 격리 정책이 사용됩니다. 각 피싱 방지 작업에 대한 기본 격리 정책은 Office 365용 Microsoft Defender EOP 피싱 방지 정책 설정 및 피싱 방지 정책 설정에 표시됩니다.

특정 피싱 방지 작업에 대해 격리된 메시지의 기본 최종 사용자 기능을 변경하려는 경우에만 다른 격리 정책을 지정합니다.

PowerShell의 새 피싱 방지 정책에는 New-AntiPhishPolicy cmdlet(설정)을 사용하는 피싱 방지 정책과 New-AntiPhishRule cmdlet(수신자 필터)을 사용하는 전용 피싱 방지 규칙이 필요합니다. 지침은 다음 문서를 참조하세요.

이 예제에서는 다음 설정을 사용하여 Research Department라는 새 피시 방지 정책을 만듭니다.

- 모든 스팸 필터링 평결에 대한 작업은 격리로 설정됩니다.

- 액세스 권한 없음을 할당하는 AdminOnlyAccessPolicy라는 기본 격리 정책은 사용되는 기본 격리 정책을 대체합니다.

New-AntiPhishPolicy -Name "Research Department" -AuthenticationFailAction Quarantine -SpoofQuarantineTag NoAccess -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction Quarantine -MailboxIntelligenceQuarantineTag NoAccess -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag NoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag NoAccess

자세한 구문 및 매개 변수 정보는 New-AntiPhishPolicy를 참조하세요.

이 예제에서는 Human Resources라는 기존 피싱 방지 정책을 수정합니다. 사용자 가장 및 도메인 가장에서 검색된 메시지에 대한 작업은 격리로 설정되고 ContosoNoAccess라는 사용자 지정 격리 정책이 할당됩니다.

Set-AntiPhishPolicy -Identity "Human Resources" -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag ContosoNoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag ContosoNoAccess

자세한 구문 및 매개 변수 정보는 Set-AntiPhishPolicy를 참조하세요.

맬웨어 방지 정책

의 Microsoft Defender 포털에서 https://security.microsoft.com정책 섹션에서Email & 협업>정책 & 규칙>위협 정책>맬웨어 방지로 이동합니다. 또는 맬웨어 방지 페이지로 직접 이동하려면 를 사용합니다 https://security.microsoft.com/antimalwarev2.

맬웨어 방지 페이지에서 다음 방법 중 하나를 사용합니다.

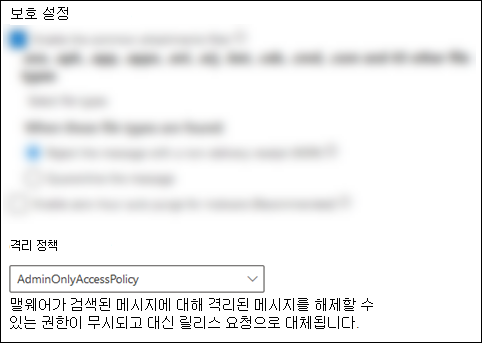

- 이름 옆에 있는 검사 상자 이외의 행의 아무 곳이나 클릭하여 기존 맬웨어 방지 정책을 선택합니다. 열리는 정책 세부 정보 플라이아웃에서 보호 설정 섹션으로 이동한 다음 , 보호 설정 편집을 선택합니다.

-

만들기를 선택하여

새 맬웨어 방지 정책 마법사를 시작하고 보호 설정 페이지로 이동합니다.

새 맬웨어 방지 정책 마법사를 시작하고 보호 설정 페이지로 이동합니다.

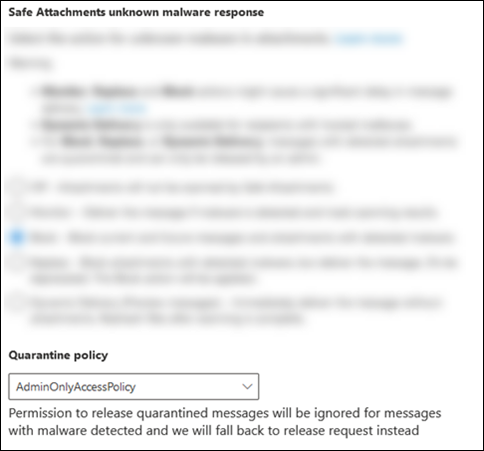

보호 설정 페이지 또는 플라이아웃의 격리 정책 상자에서 격리 정책을 보거나 선택합니다.

AdminOnlyAccessPolicy라는 정책에서 격리 알림을 사용할 수 없습니다. 메시지가 맬웨어로 격리된 받는 사람에게 알리려면 격리 알림이 켜져 있는 기존 격리 정책을 만들거나 사용합니다. 자세한 내용은 Microsoft Defender 포털에서 격리 정책 만들기를 참조하세요.

사용자는 격리 정책이 구성된 방법에 관계없이 맬웨어 방지 정책에 의해 맬웨어로 격리된 자체 메시지를 해제할 수 없습니다. 정책에서 사용자가 자신의 격리된 메시지를 해제할 수 있도록 허용하는 경우 사용자는 대신 격리된 맬웨어 메시지의 릴리스를 요청할 수 있습니다.

맬웨어 방지 정책을 만들고 수정하기 위한 전체 지침은 맬웨어 방지 정책 구성에서 확인할 수 있습니다.

PowerShell의 맬웨어 방지 정책

PowerShell을 사용하여 맬웨어 방지 정책에서 격리 정책을 할당하려는 경우 Exchange Online PowerShell 또는 Exchange Online Protection PowerShell에 연결하고 다음 구문을 사용합니다.

<New-AntiMalwarePolicy -Name "<Unique name>" | Set-AntiMalwarePolicy -Identity "<Policy name>"> [-QuarantineTag <QuarantineTagName>]

QuarantineTag 매개 변수를 사용하지 않고 새 맬웨어 방지 정책을 만들 때 AdminOnlyAccessPolicy라는 기본 격리 정책이 사용됩니다.

사용자는 격리 정책이 구성된 방법에 관계없이 맬웨어로 격리된 자체 메시지를 해제할 수 없습니다. 정책에서 사용자가 자신의 격리된 메시지를 해제할 수 있도록 허용하는 경우 사용자는 대신 격리된 맬웨어 메시지의 릴리스를 요청할 수 있습니다.

기존 피싱 방지 정책에서 중요한 매개 변수 값을 보려면 다음 명령을 실행합니다.

Get-MalwareFilterPolicy | Format-Table Name,QuarantineTagPowerShell의 새 맬웨어 방지 정책에는 New-MalwareFilterPolicy cmdlet(설정)을 사용하는 맬웨어 필터 정책과 New-MalwareFilterRule cmdlet(수신자 필터)을 사용하는 독점 맬웨어 필터 규칙이 필요합니다. 지침은 Exchange Online PowerShell 또는 독립 실행형 EOP PowerShell을 사용하여 맬웨어 방지 정책 구성을 참조하세요.

이 예제에서는 격리된 메시지에 액세스 권한 없음 을 할당하는 ContosoNoAccess라는 사용자 지정 격리 정책을 사용하는 Research Department라는 맬웨어 필터 정책을 만듭니다.

New-MalwareFilterPolicy -Name "Research Department" -QuarantineTag ContosoNoAccess

자세한 구문 및 매개 변수 정보는 New-MalwareFilterPolicy를 참조하세요.

이 예제에서는 격리된 메시지에 액세스 권한 없음 을 할당하는 ContosoNoAccess라는 사용자 지정 격리 정책을 사용하도록 Human Resources라는 기존 맬웨어 필터 정책을 수정합니다.

New-MalwareFilterPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

자세한 구문 및 매개 변수 정보는 Set-MalwareFilterPolicy를 참조하세요.

Office 365용 Defender 안전한 첨부 파일 정책

의 Microsoft Defender 포털에서 https://security.microsoft.com정책 섹션에서Email & 협업>정책 & 규칙>위협 정책>안전한 첨부 파일로 이동합니다. 또는 안전한 첨부 파일 페이지로 직접 이동하려면 를 사용합니다 https://security.microsoft.com/safeattachmentv2.

안전한 첨부 파일 페이지에서 다음 방법 중 하나를 사용합니다.

- 이름 옆에 있는 검사 상자 이외의 행의 아무 곳이나 클릭하여 기존 안전한 첨부 파일 정책을 선택합니다. 열리는 정책 세부 정보 플라이아웃에서 설정 섹션에서 설정 편집 링크를 선택합니다.

-

만들기를 선택하여

새 안전한 첨부 파일 정책 마법사를 시작하고 설정 페이지로 이동합니다.

새 안전한 첨부 파일 정책 마법사를 시작하고 설정 페이지로 이동합니다.

설정 페이지 또는 플라이아웃의 격리 정책 상자에서 격리 정책을 보거나 선택합니다.

사용자는 격리 정책이 구성된 방법에 관계없이 안전한 첨부 파일 정책에 의해 맬웨어로 격리된 자체 메시지를 해제할 수 없습니다. 정책에서 사용자가 자신의 격리된 메시지를 해제할 수 있도록 허용하는 경우 사용자는 대신 격리된 맬웨어 메시지의 릴리스를 요청할 수 있습니다.

안전한 첨부 파일 정책을 만들고 수정하기 위한 전체 지침은 Office 365용 Microsoft Defender 안전한 첨부 파일 정책 설정에 설명되어 있습니다.

PowerShell의 안전한 첨부 파일 정책

PowerShell을 사용하여 안전한 첨부 파일 정책에서 격리 정책을 할당하려는 경우 Exchange Online PowerShell 또는 Exchange Online Protection PowerShell에 연결하고 다음 구문을 사용합니다.

<New-SafeAttachmentPolicy -Name "<Unique name>" | Set-SafeAttachmentPolicy -Identity "<Policy name>"> -Enable $true -Action <Block | DynamicDelivery> [-QuarantineTag <QuarantineTagName>]

Action 매개 변수 값 Block 또는 DynamicDelivery는 격리된 메시지를 생성할 수 있습니다(허용 값은 메시지를 격리하지 않음). Enable 매개 변수의 값이 인 경우에만 의미 있는 Action 매개 변수의 값입니다

$true.QuarantineTag 매개 변수를 사용하지 않고 새 안전한 첨부 파일 정책을 만들 때 AdminOnlyAccessPolicy라는 기본 격리 정책이 안전한 첨부 파일의 맬웨어 검색에 사용됩니다.

사용자는 격리 정책이 구성된 방법에 관계없이 맬웨어로 격리된 자체 메시지를 해제할 수 없습니다. 정책에서 사용자가 자신의 격리된 메시지를 해제할 수 있도록 허용하는 경우 사용자는 대신 격리된 맬웨어 메시지의 릴리스를 요청할 수 있습니다.

중요한 매개 변수 값을 보려면 다음 명령을 실행합니다.

Get-SafeAttachmentPolicy | Format-List Name,Enable,Action,QuarantineTagPowerShell의 새 안전한 첨부 파일 정책에는 New-SafeAttachmentPolicy cmdlet(설정)을 사용하는 안전한 첨부 파일 정책과 New-SafeAttachmentRule cmdlet(수신자 필터)을 사용하는 전용 안전한 첨부 파일 규칙이 필요합니다. 자세한 내용은 Exchange Online PowerShell을 사용하여 안전한 첨부 파일 정책 구성을 참조하세요.

이 예제에서는 검색된 메시지를 차단하고 격리된 메시지에 액세스 권한 없음 을 할당하는 ContosoNoAccess라는 사용자 지정 격리 정책을 사용하는 Research Department라는 안전한 첨부 파일 정책을 만듭니다.

New-SafeAttachmentPolicy -Name "Research Department" -Enable $true -Action Block -QuarantineTag NoAccess

자세한 구문 및 매개 변수 정보는 New-MalwareFilterPolicy를 참조하세요.

이 예제에서는 액세스 권한 없음 을 할당하는 ContosoNoAccess라는 사용자 지정 격리 정책을 사용하도록 Human Resources라는 기존 안전한 첨부 파일 정책을 수정합니다.

Set-SafeAttachmentPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

자세한 구문 및 매개 변수 정보는 Set-MalwareFilterPolicy를 참조하세요.

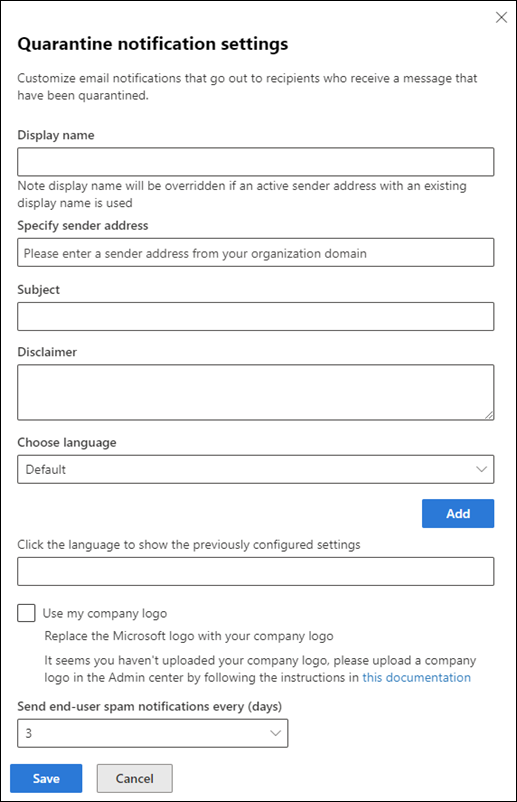

Microsoft Defender 포털에서 전역 격리 알림 설정 구성

격리 정책에 대한 전역 설정을 사용하면 격리 정책에서 격리 알림이 설정된 경우 격리된 메시지의 수신자에게 전송되는 격리 알림을 사용자 지정할 수 있습니다. 격리 알림에 대한 자세한 내용은 격리 알림을 참조하세요.

다른 언어에 대한 격리 알림 사용자 지정

격리 알림의 메시지 본문은 수신자의 클라우드 기반 사서함의 언어 설정에 따라 이미 지역화되어 있습니다.

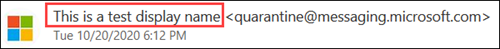

이 섹션의 절차를 사용하여 받는 사람의 클라우드 기반 사서함의 언어 설정에 따라 격리 알림에 사용되는 보낸 사람 표시 이름, 제목 및 고 지 사항 값을 사용자 지정할 수 있습니다.

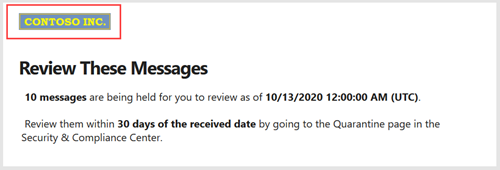

다음 스크린샷과 같이 보낸 사람 표시 이름 입니다.

격리 알림 메시지의 주체 필드입니다.

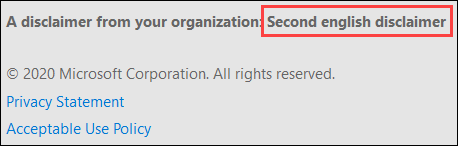

격리 알림의 맨 아래에 추가된 고지 사항 텍스트(최대 200자)입니다. 지역화된 텍스트인 organization 고지 사항: 항상 먼저 포함되고 다음 스크린샷에 표시된 대로 지정한 텍스트가 포함됩니다.

팁

격리 알림은 온-프레미스 사서함에 대해 지역화되지 않습니다.

특정 언어에 대한 사용자 지정 격리 알림은 사서함 언어가 사용자 지정 격리 알림의 언어와 일치하는 경우에만 사용자에게 표시됩니다.

English_USA 값은 미국 영어 클라이언트에만 적용됩니다. English_Great 값은 다른 모든 영어 고객(영국, 캐나다, 오스트레일리아 등)에 적용됩니다.

노르웨이어와 노르웨이 어 (니노르스크) 를 사용할 수 있습니다. 노르웨이어(Bokmål)는 사용할 수 없습니다.

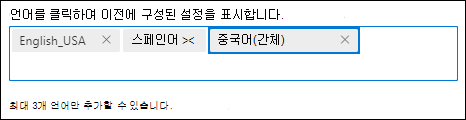

최대 3개 언어에 대한 사용자 지정된 격리 알림을 만들려면 다음 단계를 수행합니다.

의 Microsoft Defender 포털에서 https://security.microsoft.com규칙 섹션에서 Email & 협업>정책 & 규칙>위협 정책>격리 정책으로 이동합니다. 또는 격리 정책 페이지로 직접 이동하려면 를 사용합니다 https://security.microsoft.com/quarantinePolicies.

격리 정책 페이지에서 전역 설정을 선택합니다

.

.열리는 격리 알림 설정 플라이아웃에서 다음 단계를 수행합니다.

언어 선택 상자에서 언어를 선택합니다. 기본값은 English_USA.

이 상자가 첫 번째 설정은 아니지만 먼저 구성해야 합니다. 언어를 선택하기 전에 보낸 사람 표시 이름, 제목 또는 고지 사항 상자에 값을 입력하면 해당 값이 사라집니다.

언어를 선택한 후 보낸 사람 표시 이름, 제목 및 고지 사항 값을 입력합니다. 값은 각 언어에 대해 고유해야 합니다. 다른 언어로 값을 다시 사용하려고 하면 저장을 선택하면 오류가 발생합니다.

언어 선택 상자 근처에서 추가 단추를 선택합니다.

추가를 선택하면 언어에 대해 구성된 설정이 이전에 구성된 설정을 표시하려면 언어 클릭 상자에 표시됩니다. 설정을 다시 로드하려면 언어 이름을 클릭합니다. 언어를 제거하려면 를 선택합니다

.

.이전 단계를 반복하여 받는 사람의 언어에 따라 최대 3개의 사용자 지정된 격리 알림을 만듭니다.

격리 알림 플라이아웃을 마쳤으면 저장을 선택합니다.

보낸 사람 주소 지정에 대한 자세한 내용

모든 격리 알림 사용자 지정

다른 언어에 대한 격리 알림을 사용자 지정하지 않더라도 격리 알림 플라이아웃 에서 설정을 사용하여 모든 격리 알림을 사용자 지정할 수 있습니다. 또는 다른 언어에 대한 격리 알림을 사용자 지정하기 전, 도중 또는 후에 설정을 구성할 수 있습니다(이러한 설정은 모든 언어에 적용).

보낸 사람 주소 지정: 격리 알림의 보낸 사람 전자 메일 주소에 대한 기존 사용자를 선택합니다. 기본 발신자는 입니다

quarantine@messaging.microsoft.com.회사 로고 사용: 격리 알림 맨 위에 사용되는 기본 Microsoft 로고를 바꾸려면 이 옵션을 선택합니다. 이 단계를 수행하려면 사용자 지정 로고를 업로드하려면 organization Microsoft 365 테마 사용자 지정의 지침을 따라야 합니다.

팁

PNG 또는 JPEG 로고는 모든 버전의 Outlook에서 격리 알림에서 가장 호환됩니다. 격리 알림에서 SVG 로고와의 최상의 호환성을 위해 Microsoft 365 테마를 사용자 지정할 때 SVG 파일을 직접 업로드하는 대신 SVG 로고에 대한 URL 링크를 사용합니다.

격리 알림의 사용자 지정 로고는 다음 스크린샷에 표시됩니다.

매일(일) 최종 사용자 스팸 알림 보내기: 격리 알림의 빈도를 선택합니다. 4시간 이내, 매일 또는 매주를 선택할 수 있습니다.

팁

4시간마다 를 선택하고 마지막 알림 생성 직후 에 메시지가 격리된 경우 수신자는 4시간 이후에 격리 알림을 받게 됩니다.

격리 알림 플라이아웃이 완료되면 저장을 선택합니다.

PowerShell을 사용하여 전역 격리 알림 설정 구성

PowerShell을 사용하여 전역 격리 알림 설정을 구성하려는 경우 Exchange Online PowerShell 또는 Exchange Online Protection PowerShell에 연결하고 다음 구문을 사용합니다.

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Language1','Language2','Language3') -MultiLanguageCustomDisclaimer ('Language1 Disclaimer','Language2 Disclaimer','Language3 Disclaimer') -ESNCustomSubject ('Language1 Subject','Language2 Subject','Language3 Subject') -MultiLanguageSenderName ('Language1 Sender Display Name','Language2 Sender Display Name','Language3 Sender Display Name') [-EndUserSpamNotificationCustomFromAddress <InternalUserEmailAddress>] [-OrganizationBrandingEnabled <$true | $false>] [-EndUserSpamNotificationFrequency <04:00:00 | 1.00:00:00 | 7.00:00:00>]

- 사용 가능한 언어를 최대 3개까지 지정할 수 있습니다. 기본값은 en-US입니다. 영어 값은 다른 모든 항목(en-GB, en-CA, en-AU 등)입니다.

- 각 언어에 대해 고유한 MultiLanguageCustomDisclaimer, ESNCustomSubject 및 MultiLanguageSenderName 값을 지정해야 합니다.

- 텍스트 값에 따옴표가 포함된 경우 추가 따옴표로 따옴표를 이스케이프해야 합니다. 예를 들어 를 로 변경

d'assistance합니다d''assistance.

이 예제에서는 다음 설정을 구성합니다.

- 미국 영어 및 스페인어에 대한 사용자 지정된 격리 알림입니다.

- 격리 알림 보낸 사람의 이메일 주소가 로

michelle@contoso.onmicrosoft.com설정됩니다.

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Default','Spanish') -MultiLanguageCustomDisclaimer ('For more information, contact the Help Desk.','Para obtener más información, comuníquese con la mesa de ayuda.') -ESNCustomSubject ('You have quarantined messages','Tienes mensajes en cuarentena') -MultiLanguageSenderName ('Contoso administrator','Administradora de contoso') -EndUserSpamNotificationCustomFromAddress michelle@contoso.onmicrosoft.com

자세한 구문 및 매개 변수 정보는 Set-QuarantinePolicy를 참조하세요.

Microsoft Defender 포털에서 격리 정책 보기

의 Microsoft Defender 포털에서 https://security.microsoft.com규칙 섹션에서 Email & 협업>정책 & 규칙>위협 정책>격리 정책으로 이동합니다. 또는 격리 정책 페이지로 직접 이동하려면 를 사용합니다 https://security.microsoft.com/quarantinePolicies.

격리 정책 페이지에는 정책 이름 및 마지막으로 업데이트된 날짜/시간별 정책 목록이 표시됩니다.

기본 또는 사용자 지정 격리 정책의 설정을 보려면 이름 옆에 있는 검사 상자 이외의 행의 아무 곳이나 클릭하여 정책을 선택합니다. 자세한 내용은 열리는 플라이아웃에서 사용할 수 있습니다.

전역 설정을 보려면 전역 설정을 선택합니다.

PowerShell에서 격리 정책 보기

PowerShell을 사용하여 격리 정책을 보려면 다음 단계를 수행합니다.

모든 기본 또는 사용자 지정 정책의 요약 목록을 보려면 다음 명령을 실행합니다.

Get-QuarantinePolicy | Format-Table Name기본 또는 사용자 지정 격리 정책 <의 설정을 보려면 QuarantinePolicyName> 을 격리 정책 이름으로 바꾸고 다음 명령을 실행합니다.

Get-QuarantinePolicy -Identity "<QuarantinePolicyName>"격리 알림에 대한 전역 설정을 보려면 다음 명령을 실행합니다.

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy

자세한 구문 및 매개 변수 정보는 Get-HostedContentFilterPolicy를 참조하세요.

Microsoft Defender 포털에서 격리 정책 수정

AdminOnlyAccessPolicy, DefaultFullAccessPolicy 또는 DefaultFullAccessWithNotificationPolicy라는 기본 격리 정책을 수정할 수 없습니다.

의 Microsoft Defender 포털에서 https://security.microsoft.com규칙 섹션에서 Email & 협업>정책 & 규칙>위협 정책>격리 정책으로 이동합니다. 또는 격리 정책 페이지로 직접 이동하려면 를 사용합니다 https://security.microsoft.com/quarantinePolicies.

격리 정책 페이지에서 이름 옆에 있는 검사 상자를 클릭하여 정책을 선택합니다.

표시되는 정책 편집 작업을 선택합니다.

표시되는 정책 편집 작업을 선택합니다.

선택한 격리 정책의 설정 및 값을 사용하여 정책 마법사가 열립니다. 이 단계는 Microsoft Defender 포털에서 격리 정책 만들기 섹션에 설명된 것과 거의 동일합니다. 기본 차이점은 기존 정책의 이름을 바꿀 수 없다는 것입니다.

PowerShell에서 격리 정책 수정

PowerShell을 사용하여 사용자 지정 격리 정책을 <수정하려는 경우 QuarantinePolicyName> 을 격리 정책 이름으로 바꾸고 다음 구문을 사용합니다.

Set-QuarantinePolicy -Identity "<QuarantinePolicyName>" [Settings]

사용 가능한 설정은 이 문서의 앞부분에서 격리 정책을 만들기 위해 설명한 것과 동일합니다.

자세한 구문 및 매개 변수 정보는 Set-QuarantinePolicy를 참조하세요.

Microsoft Defender 포털에서 격리 정책 제거

참고

격리 정책이 사용되고 있지 않은지 확인할 때까지 제거하지 마세요. 예를 들어 PowerShell에서 다음 명령을 실행합니다.

Write-Output -InputObject "Anti-spam policies",("-"*25);Get-HostedContentFilterPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-phishing policies",("-"*25);Get-AntiPhishPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-malware policies",("-"*25);Get-MalwareFilterPolicy | Format-List Name,QuarantineTag; Write-Output -InputObject "Safe Attachments policies",("-"*25);Get-SafeAttachmentPolicy | Format-List Name,QuarantineTag격리 정책을 사용하는 경우 격리 알림의 잠재적 중단을 방지하기 위해 격리 정책을 제거하기 전에 할당된 격리 정책을 바꿉 니다.

AdminOnlyAccessPolicy, DefaultFullAccessPolicy 또는 DefaultFullAccessWithNotificationPolicy라는 기본 격리 정책을 제거할 수 없습니다.

의 Microsoft Defender 포털에서 https://security.microsoft.com규칙 섹션에서 Email & 협업>정책 & 규칙>위협 정책>격리 정책으로 이동합니다. 또는 격리 정책 페이지로 직접 이동하려면 를 사용합니다 https://security.microsoft.com/quarantinePolicies.

격리 정책 페이지에서 이름 옆에 있는 검사 상자를 클릭하여 정책을 선택합니다.

표시되는 정책 삭제 작업을 선택합니다.

표시되는 정책 삭제 작업을 선택합니다.확인 대화 상자에서 정책 제거 를 선택합니다.

PowerShell에서 격리 정책 제거

PowerShell을 사용하여 사용자 지정 격리 정책을 <제거하려는 경우 QuarantinePolicyName> 을 격리 정책 이름으로 바꾸고 다음 명령을 실행합니다.

Remove-QuarantinePolicy -Identity "<QuarantinePolicyName>"

자세한 구문 및 매개 변수 정보는 Remove-QuarantinePolicy를 참조하세요.

격리 릴리스 요청에 대한 시스템 경고

기본적으로 사용자가 격리된 메시지를 해제하도록 요청한 기본 경고 정책은 사용자가 격리된 메시지의 릴리스를 요청할 때마다 자동으로 정보 경고를 생성하고 조직 관리(전역 관리자)에게 알림을 보냅니다.

관리자는 전자 메일 알림 받는 사람을 사용자 지정하거나 추가 옵션에 대한 사용자 지정 경고 정책을 만들 수 있습니다.

경고 정책에 대한 자세한 내용은 Microsoft Defender 포털의 경고 정책을 참조하세요.

부록

격리 정책 분석

격리 정책에는 미리 설정된 권한 그룹에 결합된 사용 권한이 포함됩니다. 미리 설정된 권한 그룹은 다음과 같습니다.

- 액세스 권한 없음

- 제한된 액세스

- 모든 권한

앞서 설명한 대로 기본 격리 정책은 격리된 메시지에 기록 사용자 기능을 적용하고 메시지를 격리하는 지원되는 보호 기능 의 작업에 자동으로 할당됩니다.

기본 격리 정책은 다음과 같습니다.

- AdminOnlyAccessPolicy

- DefaultFullAccessPolicy

- DefaultFullAccessWithNotificationPolicy

- NotificationEnabledPolicy(일부 조직에서)

격리 정책은 또한 사용자가 배달되지 않고 격리된 메시지에 대한 격리 알림을 받을지 여부를 제어합니다. 격리 알림은 다음 두 가지 작업을 수행합니다.

- 메시지가 격리 중임을 사용자에게 알릴 수 있습니다.

- 사용자가 격리 알림에서 격리된 메시지를 보고 작업을 수행할 수 있도록 허용합니다. 권한은 격리 정책 권한 세부 정보 섹션에 설명된 대로 격리 알림에서 사용자가 수행할 수 있는 작업을 제어합니다.

권한, 권한 그룹 및 기본 격리 정책 간의 관계는 다음 표에 설명되어 있습니다.

| 사용 권한 | 액세스 권한 없음 | 제한된 액세스 | 모든 권한 |

|---|---|---|---|

| (PermissionToViewHeader)ema | ✔ | ✔ | ✔ |

| 보낸 사람 허용 (PermissionToAllowSender) | ✔ | ✔ | |

| 보낸 사람 차단 (PermissionToBlockSender) | |||

| 삭제 (PermissionToDelete) | ✔ | ✔ | |

| 미리 보기 (PermissionToPreview)² | ✔ | ✔ | |

| 받는 사람이 격리에서 메시지를 해제할 수 있도록허용(PermissionToRelease)1 | ✔ | ||

| 받는 사람이 격리에서 메시지를 해제하도록 요청하도록 허용 (PermissionToRequestRelease) | ✔ |

| 기본 격리 정책 | 사용 권한 그룹 사용 | 격리 알림이 사용되었나요? |

|---|---|---|

| AdminOnlyAccessPolicy | 액세스 권한 없음 | 아니요 |

| DefaultFullAccessPolicy | 모든 권한 | 아니요 |

| DefaultFullAccessWithNotificationPolicy | 모든 권한 | 예 |

| NotificationEnabledPolicy | 모든 권한 | 예 |

1 이 권한은 Defender 포털에서 사용할 수 없습니다. PowerShell에서 사용 권한을 해제해도 격리된 메시지에 대한 메시지 헤더 보기 작업의 가용성 ![]() 에는 영향을 주지 않습니다. 격리된 사용자에게 메시지가 표시되는 경우 메시지 헤더 보기 는 항상 메시지에 사용할 수 있습니다.

에는 영향을 주지 않습니다. 격리된 사용자에게 메시지가 표시되는 경우 메시지 헤더 보기 는 항상 메시지에 사용할 수 있습니다.

² 미리 보기 권한은 격리 알림에서 사용할 수 있는 메시지 검토 작업과 관련이 없습니다.

수신 자가 격리에서 메시지를 해제하도록 허용 은 맬웨어 방지 정책 또는 안전한 첨부 파일 정책에 의해 맬웨어 로 격리되었거나 스팸 방지 정책에 의한 높은 신뢰도 피싱 으로 격리된 메시지에 적용되지 않습니다.

이 정책은 미리 설정된 보안 정책 에서 알림이 꺼져 있는 DefaultFullAccessPolicy라는 정책 대신 격리 알림을 사용하도록 설정하는 데 사용됩니다.

다음 섹션에 설명된 대로 organization NotificationEnabledPolicy라는 정책이 없을 수 있습니다.

전체 액세스 권한 및 격리 알림

DefaultFullAccessPolicy라는 기본 격리 정책은 덜 유해한 격리된 메시지에 대한 기록 권한을 복제하지만 격리 정책에서는 격리 알림 이 설정되지 않습니다. DefaultFullAccessPolicy가 기본적으로 사용되는 위치는 EOP 및 Office 365용 Microsoft Defender 보안에 대한 권장 설정의 기능 테이블에 설명되어 있습니다.

격리 알림이 설정된 DefaultFullAccessPolicy의 권한을 조직에 부여하기 위해 다음 기준에 따라 NotificationEnabledPolicy라는 기본 정책을 선택적으로 포함했습니다.

이 organization 격리 정책이 도입되기 전에 존재했습니다(2021년 7월~8월).

및

하나 이상의 스팸 방지 정책에서 최종 사용자 스팸 알림 사용 설정이 설정되었습니다. 격리 정책이 도입되기 전에 이 설정은 사용자가 격리된 메시지에 대한 알림을 받았는지 여부를 결정했습니다.

최종 사용자 스팸 알림을 켜지 않은 최신 조직 또는 이전 조직에는 NotificationEnabledPolicy라는 정책이 없습니다.

사용자에게 모든 액세스 권한 및 격리 알림을 제공하기 위해 NotificationEnabledPolicy 정책이 없는 조직에는 다음 옵션이 있습니다.

- DefaultFullAccessWithNotificationPolicy라는 기본 정책을 사용합니다.

- 모든 액세스 권한 및 격리 알림이 설정된 사용자 지정 격리 정책을 만들고 사용합니다.

정책 권한 세부 정보 격리

다음 섹션에서는 격리된 메시지 및 격리 알림에서 미리 설정된 권한 그룹 및 사용자에 대한 개별 권한의 효과에 대해 설명합니다.

참고

앞에서 설명한 대로 격리 알림은 DefaultFullAccessWithNotificationPolicy라는 기본 정책 또는 NotificationEnabledPolicy(organization 충분히 오래된 경우)에서만 설정됩니다.

미리 설정된 권한 그룹

미리 설정된 권한 그룹에 포함된 개별 권한은 격리 정책 분석 섹션에 설명되어 있습니다.

액세스 권한 없음

사용자 기능에 대한 액세스 권한 없음 (관리자만 액세스)의 영향은 격리 정책의 격리 알림 상태에 따라 달라집니다.

격리 알림이 꺼져 있습니다.

- 격리 페이지에서: 격리된 메시지는 사용자에게 표시되지 않습니다.

- 격리 알림: 사용자는 메시지에 대한 격리 알림을 받지 않습니다.

격리 알림이 켜져 있습니다.

-

격리 페이지에서: 격리된 메시지는 사용자에게 표시되지만 사용 가능한 유일한 작업은 메시지 헤더 보기입니다

.

. - 격리 알림에서: 사용자는 격리 알림을 받지만 사용 가능한 유일한 작업은 메시지 검토입니다.

-

격리 페이지에서: 격리된 메시지는 사용자에게 표시되지만 사용 가능한 유일한 작업은 메시지 헤더 보기입니다

제한된 액세스

격리 정책이 제한된 액세스 권한을 할당하는 경우 사용자는 다음 기능을 얻습니다.

격리 페이지 및 격리의 메시지 세부 정보에서 다음 작업을 사용할 수 있습니다.

격리 알림에서 다음 작업을 사용할 수 있습니다.

- 메시지 검토

- 요청 릴리스 ( 전체 액세스 권한의 차이)

모든 권한

격리 정책에서 모든 액세스 권한(사용 가능한 모든 권한)을 할당하는 경우 사용자는 다음 기능을 얻습니다.

격리 페이지 및 격리의 메시지 세부 정보에서 다음 작업을 사용할 수 있습니다.

격리 알림에서 다음 작업을 사용할 수 있습니다.

- 메시지 검토

- 릴리스 ( 제한된 액세스 권한의 차이)

개별 권한

보낸 사람 권한 허용

보낸 사람 허용 권한(PermissionToAllowSender)을 사용하면 사용자가 사서함의 수신 허용 보낸 사람 목록에 메시지 보낸 사람 목록을 추가할 수 있습니다.

보낸 사람 허용 권한이 사용하도록 설정된 경우:

![]()

-

허용 발신자 는 격리 페이지 및 격리의 메시지 세부 정보에서 사용할 수 있습니다.

허용 발신자 는 격리 페이지 및 격리의 메시지 세부 정보에서 사용할 수 있습니다.

보낸 사람 허용 권한을 사용하지 않도록 설정하면 사용자는 격리에서 보낸 사람(작업을 사용할 수 없음)을 허용할 수 없습니다.

수신 허용 보낸 사람 목록에 대한 자세한 내용은 수신 허용 보낸 사람 목록에 내 전자 메일 메시지의 받는 사람 추가 및 Exchange Online PowerShell을 사용하여 사서함에서 안전 목록 컬렉션 구성을 참조하세요.

보낸 사람 권한 차단

보낸 사람 차단 권한(PermissionToBlockSender)을 사용하면 사용자가 사서함의 차단된 보낸 사람 목록에 메시지 보낸 사람 목록을 추가할 수 있습니다.

보낸 사람 차단 권한이 사용하도록 설정된 경우:

차단 발신자 는 격리 페이지 및 격리의 메시지 세부 정보에서 사용할 수 있습니다.

차단 발신자 는 격리 페이지 및 격리의 메시지 세부 정보에서 사용할 수 있습니다.차단된 발신자 는 격리 알림에서 사용할 수 있습니다.

이 권한이 격리 알림에서 올바르게 작동하려면 원격 PowerShell에 대해 사용자를 사용하도록 설정해야 합니다. 지침은 Exchange Online PowerShell에 대한 액세스 사용 또는 사용 안 함을 참조하세요.

보낸 사람 차단 권한이 비활성화된 경우 사용자는 격리 또는 격리 알림에서 보낸 사람의 차단을 차단할 수 없습니다(작업을 사용할 수 없음).

보낸 사람 차단 목록에 대한 자세한 내용은 다른 사람의 메시지 차단 및 Exchange Online PowerShell을 사용하여 사서함에서 안전 목록 컬렉션 구성을 참조하세요.

팁

organization 여전히 차단된 보낸 사람으로부터 메일을 받을 수 있습니다. 보낸 사람으로부터의 메시지는 사용자 정크 Email 폴더로 전달되거나 사용자 허용 및 블록에 설명된 대로 정책 우선 순위에 따라 격리됩니다. 도착 시 보낸 사람으로부터 메시지를 삭제하려면 메일 흐름 규칙 (전송 규칙이라고도 함)을 사용하여 메시지를 차단합니다.

삭제 권한

삭제 권한(PermissionToDelete)을 사용하면 사용자가 격리(받는 사람이 있는 메시지)에서 자신의 메시지를 삭제할 수 있습니다.

삭제 권한이 사용하도록 설정된 경우:

-

삭제 는 격리 페이지 및 격리의 메시지 세부 정보에서 사용할 수 있습니다.

삭제 는 격리 페이지 및 격리의 메시지 세부 정보에서 사용할 수 있습니다. - 격리 알림에는 영향을 주지 않습니다. 격리 알림에서 격리된 메시지를 삭제할 수 없습니다.

삭제 권한이 비활성화된 경우 사용자는 격리에서 자신의 메시지를 삭제할 수 없습니다(작업을 사용할 수 없음).

팁

관리자는 관리자 감사 로그를 검색하여 격리된 메시지를 삭제한 사람을 확인할 수 있습니다. 자세한 내용은 격리된 메시지를 삭제한 사람 찾기를 참조하세요. 관리자는 메시지 추적 을 사용하여 원래 받는 사람이 메시지를 찾을 수 없는 경우 릴리스된 메시지에 어떤 일이 발생했는지 확인할 수 있습니다.

미리 보기 권한

미리 보기 권한(PermissionToPreview)을 사용하면 사용자가 격리된 메시지를 미리 볼 수 있습니다.

미리 보기 권한이 사용하도록 설정된 경우:

-

미리 보기 메시지는격리 페이지 및 격리의 메시지 세부 정보에서 사용할 수 있습니다.

미리 보기 메시지는격리 페이지 및 격리의 메시지 세부 정보에서 사용할 수 있습니다. - 격리 알림에는 영향을 주지 않습니다. 격리 알림에서 격리된 메시지를 미리 볼 수 없습니다. 격리 알림의 메시지 검토 작업은 사용자가 메시지를 미리 볼 수 있는 격리된 메시지의 세부 정보 플라이아웃으로 이동합니다.

미리 보기 권한을 사용하지 않도록 설정하면 사용자는 격리에서 자신의 메시지를 미리 볼 수 없습니다(작업을 사용할 수 없음).

받는 사람이 격리 권한에서 메시지를 해제하도록 허용

참고

앞에서 설명한 대로 이 권한은 맬웨어 방지 또는 안전한 첨부 파일 정책에 의해 맬웨어 로 격리되었거나 스팸 방지 정책에 의한 높은 신뢰도 피싱 으로 격리된 메시지에 적용되지 않습니다. 격리 정책이 사용자에게 이 권한을 부여하는 경우 사용자는 격리된 맬웨어 또는 높은 신뢰도 피싱 메시지의 릴리스를 요청할 수 있습니다.

받는 사람이 격리 권한에서 메시지를 해제하도록 허용(PermissionToRelease)을 사용하면 사용자가 관리자 승인 없이 격리된 메시지를 해제할 수 있습니다.

받는 사람이 격리 권한에서 메시지를 해제하도록 허용이 설정된 경우:

-

릴리스 는 격리 페이지 및 격리의 메시지 세부 정보에서 사용할 수 있습니다.

릴리스 는 격리 페이지 및 격리의 메시지 세부 정보에서 사용할 수 있습니다. - 릴리스 는 격리 알림에서 사용할 수 있습니다.

수신자가 격리 권한에서 메시지를 해제하도록 허용을 사용하지 않도록 설정한 경우 사용자는 격리 또는 격리 알림에서 자신의 메시지를 해제할 수 없습니다(작업을 사용할 수 없음).

받는 사람이 격리 권한에서 메시지를 해제하도록 요청하도록 허용

받는 사람이 격리 권한에서 메시지를 해제하도록 요청하도록 허용(PermissionToRequestRelease)을 사용하면 사용자가 격리된 메시지의 릴리스를 요청할 수 있습니다. 메시지는 관리자가 요청을 승인한 후에만 해제됩니다.

받는 사람이 격리 권한에서 해제할 메시지를 요청할 수 있도록 허용이 설정된 경우:

-

요청 릴리스 는 격리 페이지 및 격리의 메시지 세부 정보에서 사용할 수 있습니다.

요청 릴리스 는 격리 페이지 및 격리의 메시지 세부 정보에서 사용할 수 있습니다. - 요청 릴리스 는 격리 알림에서 사용할 수 있습니다.

수신자가 격리 권한에서 메시지를 해제하도록 요청하도록 허용을 사용하지 않도록 설정한 경우 사용자는 격리 또는 격리 알림에서 자신의 메시지의 릴리스를 요청할 수 없습니다(작업을 사용할 수 없음).