Microsoft Teams에 대한 Office 365용 Microsoft Defender 플랜 2 지원

중요

이 게시물의 일부 정보는 상용으로 출시되기 전에 실질적으로 수정될 수 있는 사전 릴리스된 제품과 관련이 있습니다. Microsoft는 여기에서 제공되는 정보와 관련하여 명시적이거나 묵시적인 어떠한 보증도 하지 않습니다.

팁

Office 365용 Microsoft Defender 플랜 2의 기능을 무료로 사용해 볼 수 있다는 사실을 알고 계셨나요? Microsoft Defender 포털 평가판 허브에서 90일 Office 365용 Defender 평가판을 사용합니다. Office 365용 Microsoft Defender 시도에서 누가 등록하고 평가판을 사용할 수 있는지에 대해 알아봅니다.

Microsoft Teams와 같은 공동 작업 도구의 사용이 증가함에 따라 채팅 메시지를 사용한 악의적인 공격 가능성도 증가했습니다. Office 365용 Microsoft Defender 이미 Microsoft Teams용 안전한 링크 및 SharePoint, OneDrive 및 Microsoft Teams용 안전한 첨부 파일을 통해 Teams 메시지의 URL 및 파일에 대한 클릭 보호 시간을 제공합니다.

Microsoft 365 E5 및 Office 365용 Defender 플랜 2에서는 공격 체인을 중단하도록 설계된 일련의 기능으로 Teams 보호를 확장했습니다.

의심스러운 Teams 메시지 보고: 사용자는 악의적인 Teams 메시지를 보고할 수 있습니다. organization 보고된 메시지 설정에 따라 보고된 메시지는 지정된 보고 사서함, Microsoft 또는 둘 다로 이동합니다. 자세한 내용은 Teams에서 사용자가 보고한 설정을 참조하세요.

Teams용 ZAP(0시간 자동 보호): ZAP는 메시지를 정크 Email 폴더 또는 격리로 이동하여 배달 후 스팸, 피싱 및 맬웨어 메시지를 감지하고 중화하는 기존 전자 메일 보호 기능입니다.

Teams용 ZAP는 맬웨어 또는 높은 신뢰도 피싱으로 확인된 Teams 채팅 또는 채널의 메시지를 격리합니다. 자세한 내용은 Microsoft Teams의 ZAP(0시간 자동 제거)를 참조하세요.

Teams 보호를 위해 ZAP를 구성하는 지침은 다음 섹션에 있습니다.

격리된 Teams 메시지: 맬웨어 또는 높은 신뢰도 피싱으로 식별되는 전자 메일 메시지와 마찬가지로 관리자만 기본적으로 Teams용 ZAP에서 격리된 Teams 메시지를 관리할 수 있습니다. 자세한 내용은 격리된 Teams 메시지 관리를 참조하세요.

Teams 메시지 엔터티 패널은 즉시 SecOps 검토를 위해 모든 Teams 메시지 메타데이터를 저장할 수 있는 단일 위치입니다. Teams 채팅, 그룹 채팅, 모임 채팅 및 기타 채널에서 발생하는 위협은 평가되는 즉시 한 곳에서 찾을 수 있습니다. 자세한 내용은 Office 365용 Microsoft Defender 플랜 2의 Teams 메시지 엔터티 패널을 참조하세요.

Teams 메시지 사용 공격 시뮬레이션 훈련: 사용자가 Microsoft Teams의 피싱 공격에 탄력적일 수 있도록 관리자는 전자 메일 메시지 대신 Teams 메시지를 사용하여 피싱 시뮬레이션을 구성할 수 있습니다. 자세한 내용은 공격 시뮬레이션 훈련 Microsoft Teams를 참조하세요.

Office 365용 Defender 플랜 2에서 Teams 보호에 대한 ZAP 구성

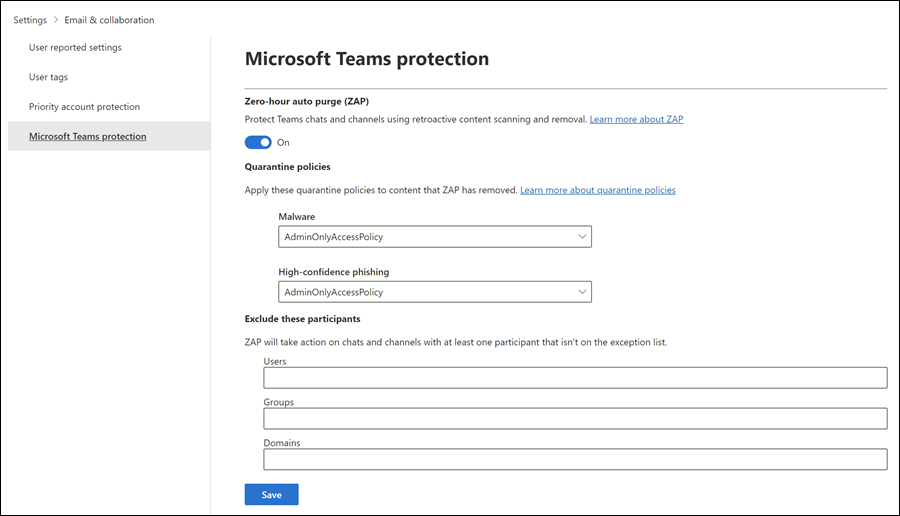

의 Microsoft Defender 포털에서 https://security.microsoft.com설정>Email & 협업Microsoft Teams 보호로 > 이동합니다. 또는 Microsoft Teams 보호 페이지로 직접 이동하려면 를 사용합니다 https://security.microsoft.com/securitysettings/teamsProtectionPolicy.

Microsoft Teams 보호 페이지에서 ZAP(0시간 자동 제거) 섹션에서 토글을 확인합니다.

-

Teams용 ZAP 켜기: 토글이 켜기인지 확인 합니다

.

. -

Teams용 ZAP 끄기: 토글을 끄기로 밉 니다

.

.

-

Teams용 ZAP 켜기: 토글이 켜기인지 확인 합니다

토글이 켜

기인 경우 페이지의 나머지 설정을 사용하여 Teams 보호를 위한 ZAP를 사용자 지정합니다.

기인 경우 페이지의 나머지 설정을 사용하여 Teams 보호를 위한 ZAP를 사용자 지정합니다.격리 정책 섹션: Teams 보호를 위해 ZAP에 의해 격리된 메시지에 사용할 기존 격리 정책을 맬웨어 또는 높은 신뢰도 피싱으로 선택할 수 있습니다. 격리 정책은 사용자가 격리된 메시지에 대해 수행할 수 있는 작업을 정의하고 사용자가 격리 알림을 받을지 여부를 정의합니다. 자세한 내용은 격리 정책 분석을 참조하세요.

참고

AdminOnlyAccessPolicy라는 정책에서 격리 알림을 사용할 수 없습니다. 메시지가 맬웨어 또는 높은 신뢰도 피싱으로 격리된 받는 사람에게 알리려면 격리 알림이 켜져 있는 기존 격리 정책을 만들거나 사용합니다. 자세한 내용은 Microsoft Defender 포털에서 격리 정책 만들기를 참조하세요.

참가자 제외 섹션: Teams 보호를 위해 ZAP에서 제외할 사용자, 그룹 또는 도메인을 지정합니다. 제외는 메시지 보낸 사람이 아니라 메시지 받는 사람에게 중요합니다. 자세한 내용은 Microsoft Teams의 ZAP(0시간 자동 제거)를 참조하세요.

예외는 한 번만 사용할 수 있지만 예외에는 여러 값이 포함될 수 있습니다.

- 동일한 예외의 여러 값은 OR 논리(예: <recipient1> 또는<recipient2>)를 사용합니다. 받는 사람이 지정된 값과 일치하는 경우 Teams용 ZAP 보호가 적용되지 않습니다.

- 다른 유형의 예외는 OR 논리(예<: recipient1 또는 group1 또는 domain1><>>의 멤버)를 사용합니다.< 받는 사람이 지정된 예외 값과 일치하는 경우 Teams 보호용 ZAP가 적용되지 않습니다.

Microsoft Teams 보호 페이지에서 작업을 마쳤으면 저장을 선택합니다.

Exchange Online PowerShell을 사용하여 Teams 보호를 위한 ZAP 구성

Exchange Online PowerShell을 사용하여 Microsoft Teams용 ZAP를 구성하려는 경우 다음 cmdlet이 포함됩니다.

- Teams 보호 정책(*-TeamsProtectionPolicy cmdlet)은 Teams용 ZAP를 켜고 끄고 맬웨어 및 높은 신뢰도 피싱 검색에 사용할 격리 정책을 지정합니다.

- Teams 보호 정책 규칙(*-TeamsProtectionPolicyRule cmdlet)은 Teams 보호 정책을 식별하고 Teams 보호(사용자, 그룹 또는 도메인)에 대한 ZAP에 대한 예외를 지정합니다.

참고:

- organization Teams 보호 정책은 하나뿐입니다. 기본적으로 해당 정책의 이름은 Teams 보호 정책입니다.

- New-TeamsProtectionPolicy cmdlet을 사용하는 것은 organization Teams 보호 정책이 없는 경우에만 의미가 있습니다(Get-TeamsProtectionPolicy cmdlet은 아무 것도 반환하지 않음). cmdlet을 오류 없이 실행할 수 있지만 이미 있는 경우 새 Teams 보호 정책이 만들어지지 않습니다.

- 기존 Teams 보호 정책 또는 Teams 보호 정책 규칙을 제거할 수 없습니다( Remove-TeamsProtectionPolicy 또는 Remove-TeamsProtectionPolicyRule cmdlet은 없음).

- 기본적으로 Teams 보호 정책 규칙은 없습니다( Get-TeamsProtectionPolicyRule cmdlet은 아무 것도 반환하지 않음). Defender 포털에서 Teams용 ZAP에 대한 격리 정책 또는 예외를 지정하면 규칙이 자동으로 만들어집니다. 또는 New-TeamsProtectionPolicyRule cmdlet을 사용하여 아직 존재하지 않는 경우 PowerShell에서 규칙을 만들 수 있습니다.

PowerShell을 사용하여 Teams 보호 정책 및 Teams 보호 정책 규칙 보기

Teams 보호 정책 및 Teams 보호 정책 규칙에서 중요한 값을 보려면 다음 명령을 실행합니다.

Get-TeamsProtectionPolicy | Format-List Name,ZapEnabled,HighConfidencePhishQuarantineTag,MalwareQuarantineTag

Get-TeamsProtectionPolicyRule | Format-List Name,TeamsProtectionPolicy,ExceptIfSentTo,ExceptIfSentToMemberOf,ExceptIfRecipientDomainIs

자세한 구문 및 매개 변수 정보는 Get-TeamsProtectionPolicy 및 Get-TeamsProtectionPolicyRule을 참조하세요.

PowerShell을 사용하여 Teams 보호 정책 수정

Teams 보호 정책을 수정하려면 다음 구문을 사용합니다.

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" [-ZapEnabled <$true | $false>] [-HighConfidencePhishQuarantineTag "<QuarantinePolicyName>"] [-MalwareQuarantineTag "<QuarantinePolicyName>"]

이 예제에서는 Teams에 ZAP를 사용하도록 설정하고 높은 신뢰도 피싱 검색에 사용되는 격리 정책을 변경합니다.

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" -ZapEnabled $true -HighConfidencePhishQuarantineTag AdminOnlyWithNotifications

자세한 구문 및 매개 변수 정보는 Set-TeamsProtectionPolicy를 참조하세요.

PowerShell을 사용하여 Teams 보호 정책 규칙 만들기

기본적으로 Teams용 ZAP에 대한 기본 예외가 없으므로 Teams 보호 정책 규칙은 없습니다.

새 Teams 보호 정책 규칙을 만들려면 다음 구문을 사용합니다.

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" [-ExceptIfSentTo <UserEmail1,UserEmail2,...UserEmailN>] [-ExceptIfSentToMemberOf <GroupEmail1,GroupEmail2,...GroupEmailN>] [-ExceptIfRecipientDomainIs <Domain1,Domain2,...DomainN>]

중요

이 문서의 앞에서 설명한 것처럼 여러 예외 유형(사용자, 그룹 및 도메인)은 AND가 아닌 OR 논리를 사용합니다.

이 예제에서는 Teams 보호를 위해 ZAP에서 제외된 Research라는 그룹의 구성원을 사용하여 Teams 보호 정책 규칙을 만듭니다.

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" -ExceptIfSentToMemberOf research@contoso.onmicrosoft.com

자세한 구문 및 매개 변수 정보는 New-TeamsProtectionPolicyRule을 참조하세요.

PowerShell을 사용하여 Teams 보호 정책 규칙 수정

Teams 보호 정책 규칙이 이미 있는 경우( Get-TeamsProtectionPolicyRule cmdlet이 출력을 반환함) 다음 구문을 사용하여 규칙을 수정합니다.

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" [-ExceptIfSentTo <UserEmailAddresses | $null>] [-ExceptIfSentToMemberOf <GroupEmailAddresses | $null>] [-ExceptIfRecipientDomainIs <Domains | $null>]

참고:

- ExceptIfSentTo,ExceptIfSentToMemberOf 및 ExceptIfRecipientDomainIs 매개 변수에 대한 모든 값을 추가, 제거 및 바꾸기 위한 구문에 대한 자세한 내용은 Set-TeamsProtectionPolicyRule의 매개 변수 설명을 참조하세요.

-

ExceptIfSentTo, ExceptIfSentToMemberOf 또는 ExceptIfRecipientDomainIs 매개 변수를 비우려면 값을

$null사용합니다.

이 예제에서는 도메인 research.contoso.com 받는 사람을 제외하고 Teams 보호를 위해 ZAP에서 research.contoso.net 기존 Teams 보호 정책 규칙을 수정합니다.

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" -ExceptIfRecipientDomainIs research.contoso.com,research.contoso.net

자세한 구문 및 매개 변수 정보는 Set-TeamsProtectionPolicyRule을 참조하세요.