알려진 Microsoft Defender for Identity 문제 해결

이 문서에서는 Microsoft Defender for Identity 알려진 문제를 해결하는 방법을 설명합니다.

센서 서비스를 시작하지 못함

센서 로그 항목:

Warn DirectoryServicesClient CreateLdapConnectionAsync failed to retrieve group managed service account password. [DomainControllerDnsName=DC1.CONTOSO.LOCAL Domain=contoso.local UserName=mdiSvc01]

원인 1

도메인 컨트롤러에 gMSA 계정의 암호에 액세스할 수 있는 권한이 부여되지 않았습니다.

해결 방법 1:

도메인 컨트롤러에 암호에 액세스할 수 있는 권한이 부여되었는지 확인합니다. Active Directory에는 도메인 컨트롤러, Entra Connect, AD FS/AD CS 서버 및 독립 실행형 센서 컴퓨터 계정이 포함된 보안 그룹이 있어야 합니다. 이 항목이 없으면 만드는 것이 좋습니다.

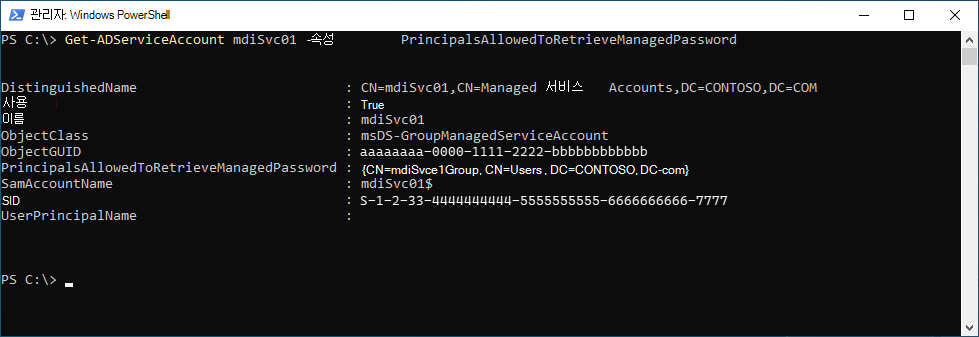

다음 명령을 사용하여 컴퓨터 계정 또는 보안 그룹이 매개 변수에 추가된 경우 검사 수 있습니다. mdiSvc01을 만든 이름으로 바꿉니다.

Get-ADServiceAccount mdiSvc01 -Properties PrincipalsAllowedToRetrieveManagedPassword

결과는 다음과 같습니다.

이 예제에서는 mdiSvc01Group 이라는 그룹이 추가된 것을 볼 수 있습니다. 도메인 컨트롤러 또는 보안 그룹이 추가되지 않은 경우 다음 명령을 사용하여 추가할 수 있습니다. mdiSvc01을 gMSA 이름으로 바꾸고 DC1을 도메인 컨트롤러의 이름으로 바꾸거나 mdiSvc01Group을 보안 그룹의 이름으로 바꿉니다.

# To set the specific domain controller only:

$specificDC = Get-ADComputer -Identity DC1

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $specificDC

# To set a security group that contains the relevant computer accounts:

$group = Get-ADGroup -Identity mdiSvc01Group

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $group

도메인 컨트롤러 또는 보안 그룹이 이미 추가되었지만 여전히 오류가 표시되는 경우 다음 단계를 시도할 수 있습니다.

- 서버를 다시 부팅하여 최근 변경 내용 동기화

- Kerberos 티켓을 제거하여 서버에서 새 Kerberos 티켓을 요청하도록 합니다. 관리자 명령 프롬프트에서 다음 명령을 실행합니다.

klist -li 0x3e7 purge

원인 2

보안 시간 시드와 관련된 알려진 시나리오로 인해 gMSA 특성 PasswordLastSet을 이후 날짜로 설정하여 센서를 시작할 수 없습니다.

다음 명령을 사용하여 PasswordLastSet 및 LastLogonDate 값에 향후 날짜가 표시될 때 gMSA 계정이 시나리오에 속하는지 확인할 수 있습니다.

Get-ADServiceAccount mdiSvc01 -Properties PasswordLastSet, LastLogonDate

해결 방법 2:

중간 솔루션으로 특성에 대한 올바른 날짜를 갖는 새 gMSA를 만들 수 있습니다. 디렉터리 서비스를 사용하여 지원 요청을 열어 근본 원인을 식별하고 포괄적인 해결 옵션을 탐색하는 것이 좋습니다.

센서 오류 통신 오류

다음 센서 오류 오류가 표시되는 경우:

System.Net.Http.HttpRequestException:

An error occurred while sending the request. ---> System.Net.WebException:

Unable to connect to the remote server --->

System.Net.Sockets.SocketException: A connection attempt failed because the

connected party did not properly respond after a period of time, or established

connection failed because connected host has failed to respond...

해결 방법:

localhost, TCP 포트 444에 대한 통신이 차단되지 않았는지 확인합니다. Microsoft Defender for Identity 필수 구성 요소에 대한 자세한 내용은 포트를 참조하세요.

배포 로그 위치

Defender for Identity 배포 로그는 제품을 설치한 사용자의 임시 디렉터리에 있습니다. 기본 설치 위치는 C:\Users\Administrator\AppData\Local\Temp (또는 %temp%를 초과하는 디렉터리)에서 찾을 수 있습니다. 자세한 내용은 로그를 사용하여 Defender for Identity 문제 해결을 참조하세요.

프록시 인증 문제가 라이선스 오류로 표시됨

센서를 설치하는 동안 다음과 같은 오류가 표시되는 경우 : 라이선스 문제로 인해 센서를 등록하지 못했습니다.

배포 로그 항목:

[1C60:1AA8][2018-03-24T23:59:13]i000: 2018-03-25 02:59:13.1237 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-24T23:59:56]i000: 2018-03-25 02:59:56.4856 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-25T00:27:56]i000: 2018-03-25 03:27:56.7399 Debug SensorBootstrapperApplication Engine.Quit [deploymentResultStatus=1602 isRestartRequired=False]]

[1C60:15B8][2018-03-25T00:27:56]i500: Shutting down, exit code: 0x642

원인:

경우에 따라 프록시를 통해 통신할 때 인증 중에 오류 407 대신 오류 401 또는 403이 있는 Defender for Identity 센서에 응답할 수 있습니다. Defender for Identity 센서는 오류 401 또는 403을 프록시 인증 문제가 아닌 라이선스 문제로 해석합니다.

해결 방법:

센서가 인증 없이 구성된 프록시를 통해 *.atp.azure.com 검색할 수 있는지 확인합니다. 자세한 내용은 통신을 사용하도록 프록시 구성을 참조하세요.

프록시 인증 문제가 연결 오류로 표시됨

센서를 설치하는 동안 다음 오류가 표시되는 경우 센서가 서비스에 연결하지 못했습니다.

원인:

이 문제는 Defender for Identity에 필요한 신뢰할 수 있는 루트 인증 기관 인증서가 누락된 경우에 발생할 수 있습니다.

해결 방법:

다음 PowerShell cmdlet을 실행하여 필요한 인증서가 설치되어 있는지 확인합니다.

다음 예제에서는 모든 고객에 대해 "DigiCert Baltimore Root" 인증서를 사용합니다. 또한 상업용 고객에 대해 "DigiCert Global Root G2" 인증서를 사용하거나 표시된 대로 미국 정부 GCC High 고객에 대해 "DigiCert 글로벌 루트 CA" 인증서를 사용합니다.

# Certificate for all customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "D4DE20D05E66FC53FE1A50882C78DB2852CAE474"} | fl

# Certificate for commercial customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "df3c24f9bfd666761b268073fe06d1cc8d4f82a4"} | fl

# Certificate for US Government GCC High customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "a8985d3a65e5e5c4b2d7d66d40c6dd2fb19c5436"} | fl

모든 고객에 대한 인증서 출력:

Subject : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Issuer : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Thumbprint : D4DE20D05E66FC53FE1A50882C78DB2852CAE474

FriendlyName : DigiCert Baltimore Root

NotBefore : 5/12/2000 11:46:00 AM

NotAfter : 5/12/2025 4:59:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

상업용 고객 인증서에 대한 인증서 출력:

Subject : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : DF3C24F9BFD666761B268073FE06D1CC8D4F82A4

FriendlyName : DigiCert Global Root G2

NotBefore : 01/08/2013 15:00:00

NotAfter : 15/01/2038 14:00:00

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

미국 정부 GCC High 고객의 인증서 출력:

Subject : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : A8985D3A65E5E5C4B2D7D66D40C6DD2FB19C5436

FriendlyName : DigiCert

NotBefore : 11/9/2006 4:00:00 PM

NotAfter : 11/9/2031 4:00:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

예상 출력이 표시되지 않으면 다음 단계를 사용합니다.

Server Core 컴퓨터에 다음 인증서를 다운로드합니다. 모든 고객의 경우 Baltimore CyberTrust 루트 인증서를 다운로드합니다.

또한 다음을 수행합니다.

- 상용 고객의 경우 DigiCert 글로벌 루트 G2 인증서를 다운로드합니다.

- 미국 정부 GCC High 고객의 경우 DigiCert 글로벌 루트 CA 인증서를 다운로드합니다.

다음 PowerShell cmdlet을 실행하여 인증서를 설치합니다.

# For all customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\bc2025.crt" -CertStoreLocation Cert:\LocalMachine\Root # For commercial customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootG2.crt" -CertStoreLocation Cert:\LocalMachine\Root # For US Government GCC High customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootCA.crt" -CertStoreLocation Cert:\LocalMachine\Root

PowerShell을 사용하려고 할 때 자동 설치 오류

자동 센서를 설치하는 동안 PowerShell을 사용하려고 하면 다음 오류가 발생합니다.

"Azure ATP sensor Setup.exe" "/quiet" NetFrameworkCommandLineArguments="/q" Acce ... Unexpected token '"/quiet"' in expression or statement."

원인:

PowerShell을 사용할 때 설치하는 데 필요한 ./ 접두사를 포함하지 않으면 이 오류가 발생합니다.

해결 방법:

전체 명령을 사용하여 성공적으로 설치합니다.

./"Azure ATP sensor Setup.exe" /quiet NetFrameworkCommandLineArguments="/q" AccessKey="<Access Key>"

Defender for Identity 센서 NIC 팀 문제

NIC 팀 어댑터 및 Winpcap 드라이버로 구성된 컴퓨터에 Defender for Identity 센서를 설치하면 설치 오류가 발생합니다. NIC 팀으로 구성된 컴퓨터에 Defender for Identity 센서를 설치하려면 여기의 지침에 따라 Winpcap 드라이버를 Npcap으로 바꿔야 합니다.

다중 프로세서 그룹 모드

Windows 운영 체제 2008R2 및 2012의 경우 Defender for Identity 센서는 다중 프로세서 그룹 모드에서 지원되지 않습니다.

제안된 해결 방법:

하이퍼 스레딩이 켜진 경우 끕니다. 이렇게 하면 다중 프로세서 그룹 모드에서 실행할 필요가 없도록 논리 코어 수가 줄어들 수 있습니다.

컴퓨터에 64개 미만의 논리 코어가 있고 HP 호스트에서 실행 중인 경우 NUMA 그룹 크기 최적화 BIOS 설정을 기본 값인 클러스터형 에서 플랫으로 변경할 수 있습니다.

VMware 가상 머신 센서 문제

VMware 가상 머신에 Defender for Identity 센서가 있는 경우 상태 경고 일부 네트워크 트래픽이 분석되지 않을 수 있습니다. 이는 VMware의 구성 불일치로 인해 발생할 수 있습니다.

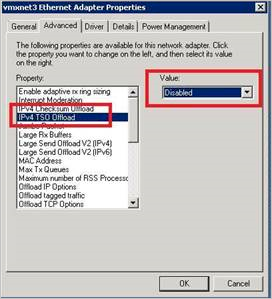

이 문제를 해결하려면:

게스트 OS에서 가상 머신의 NIC 구성에서 다음을 사용 안 함으로 설정합니다. IPv4 TSO 오프로드.

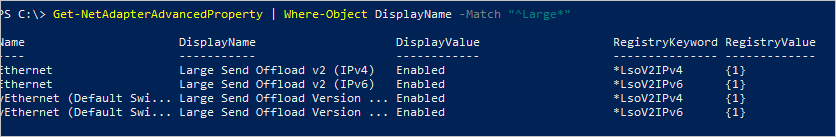

다음 명령을 사용하여 LSO(대규모 송신 오프로드)를 사용하거나 사용하지 않도록 설정한 경우 검사.

Get-NetAdapterAdvancedProperty | Where-Object DisplayName -Match "^Large*"

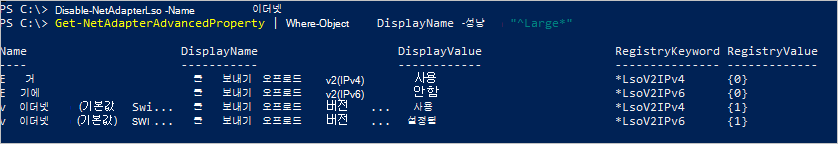

LSO를 사용하도록 설정한 경우 다음 명령을 사용하여 사용하지 않도록 설정합니다.

Disable-NetAdapterLso -Name {name of adapter}

참고

- 구성에 따라 이러한 작업을 수행하면 네트워크 연결이 잠시 손실될 수 있습니다.

- 이러한 변경 내용을 적용하려면 컴퓨터를 다시 시작해야 할 수 있습니다.

- 이러한 단계는 VMWare 버전에 따라 달라질 수 있습니다. VMWare 버전에 대해 LSO/TSO를 사용하지 않도록 설정하는 방법에 대한 자세한 내용은 VMWare 설명서를 확인하세요.

센서가 gMSA(그룹 관리 서비스 계정) 자격 증명을 검색하지 못했습니다.

다음 상태 경고가 표시되면 디렉터리 서비스 사용자 자격 증명이 올바르지 않습니다.

센서 로그 항목:

2020-02-17 14:01:36.5315 Info ImpersonationManager CreateImpersonatorAsync started [UserName=account_name Domain=domain1.test.local IsGroupManagedServiceAccount=True]

2020-02-17 14:01:36.5750 Info ImpersonationManager CreateImpersonatorAsync finished [UserName=account_name Domain=domain1.test.local IsSuccess=False]

센서 업데이트 프로그램 로그 항목:

2020-02-17 14:02:19.6258 Warn GroupManagedServiceAccountImpersonationHelper GetGroupManagedServiceAccountAccessTokenAsync failed GMSA password could not be retrieved [errorCode=AccessDenied AccountName=account_name DomainDnsName=domain1.test.local]

센서가 gMSA 계정의 암호를 검색하지 못했습니다.

원인 1

도메인 컨트롤러에 gMSA 계정의 암호를 검색할 수 있는 권한이 부여되지 않았습니다.

해결 방법 1:

센서를 실행하는 컴퓨터에 gMSA 계정의 암호를 검색할 수 있는 권한이 부여되었는지 확인합니다. 자세한 내용은 gMSA 계정의 암호를 검색할 수 있는 권한 부여를 참조하세요.

원인 2

센서 서비스는 LocalService 로 실행되며 디렉터리 서비스 계정의 가장을 수행합니다.

사용자 권한 할당 정책 서비스 로 로그온 이 이 도메인 컨트롤러에 대해 구성된 경우 gMSA 계정에 서비스로 로그온 권한이 부여되지 않는 한 가장이 실패합니다.

해결 방법 2:

사용자 권한 할당 정책 로그온이 영향을 받는 도메인 컨트롤러에서 서비스 로 구성된 경우 gMSA 계정에 대한 서비스로 로그온 을 구성합니다. 자세한 내용은 gMSA 계정에 필요한 권한이 있는지 확인을 참조하세요.

원인 3

도메인 컨트롤러가 적절한 권한으로 보안 그룹에 추가되기 전에 도메인 컨트롤러 Kerberos 티켓이 발급된 경우 이 그룹은 Kerberos 티켓의 일부가 되지 않습니다. 따라서 gMSA 계정의 암호를 검색할 수 없습니다.

해결 방법 3:

다음 중 하나를 수행하여 이 문제를 resolve.

도메인 컨트롤러를 다시 부팅합니다.

Kerberos 티켓을 제거하여 도메인 컨트롤러가 새 Kerberos 티켓을 요청하도록 강요합니다. 도메인 컨트롤러의 관리자 명령 프롬프트에서 다음 명령을 실행합니다.

klist -li 0x3e7 purge도메인 컨트롤러가 도메인 컨트롤러 그룹과 같이 이미 구성원인 그룹에 gMSA의 암호를 검색할 수 있는 권한을 할당합니다.

레지스트리 키 'Global'에 대한 액세스가 거부됨

센서 서비스를 시작하지 못하고 센서 로그에 다음과 유사한 항목이 포함됩니다.

2021-01-19 03:45:00.0000 Error RegistryKey System.UnauthorizedAccessException: Access to the registry key 'Global' is denied.

원인:

이 도메인 컨트롤러 또는 AD FS/AD CS 서버에 대해 구성된 gMSA에는 성능 카운터의 레지스트리 키에 대한 권한이 없습니다.

해결 방법:

gMSA를 서버의 성능 모니터 사용자 그룹에 추가합니다.

보고서 다운로드에는 300,000개 이상의 항목이 포함될 수 없습니다.

Defender for Identity는 보고서당 300,000개 이상의 항목이 포함된 보고서 다운로드를 지원하지 않습니다. 300,000개 이상의 항목이 포함된 경우 보고서는 불완전한 것으로 렌더링됩니다.

원인:

이는 엔지니어링 제한 사항입니다.

해결 방법:

알려진 해결 방법이 없습니다.

센서가 이벤트 로그를 열거하지 못함

Defender for Identity 콘솔 내에서 제한된 수 또는 부족한 보안 이벤트 경고 또는 논리적 활동이 관찰되지만 상태 문제가 트리거되지 않습니다.

센서 로그 항목:

Error EventLogException System.Diagnostics.Eventing.Reader.EventLogException: The handle is invalid at void System.Diagnostics.Eventing.Reader.EventLogException.Throw(int errorCode) at object System.Diagnostics.Eventing.Reader.NativeWrapper.EvtGetEventInfo(EventLogHandle handle, EvtEventPropertyId enumType) at string System.Diagnostics.Eventing.Reader.EventLogRecord.get_ContainerLog()

원인:

임의 Access Control 목록은 로컬 서비스 계정에서 필요한 이벤트 로그에 대한 액세스를 제한합니다.

해결 방법:

DACL(임의 Access Control 목록)에 다음 항목이 포함되어 있는지 확인합니다(AATPSensor 서비스의 SID임).

(A;;0x1;;;S-1-5-80-818380073-2995186456-1411405591-3990468014-3617507088)

보안 이벤트 로그에 대한 DACL이 GPO에 의해 구성되었는지 확인합니다.

Policies > Administrative Templates > Windows Components > Event Log Service > Security > Configure log access

위의 항목을 기존 정책에 추가합니다. 나중에 를 실행 C:\Windows\System32\wevtutil.exe gl security 하여 항목이 추가되었는지 확인합니다.

이제 로컬 Defender for Identity 로그가 표시됩니다.

Info WindowsEventLogReader EnableEventLogWatchers EventLogWatcher enabled [name=Security]

ApplyInternal이 서비스에 대한 두 가지 방법으로 SSL 연결 실패 오류

센서를 설치하는 동안 ApplyInternal이 서비스에 대한 두 가지 방법으로 SSL 연결에 실패 하고 센서 로그에 다음과 유사한 항목이 포함되어 있습니다.

2021-01-19 03:45:00.0000 Error CommunicationWebClient+\<SendWithRetryAsync\>d__9`1 ApplyInternal이 서비스에 대한 두 가지 방법으로 SSL 연결에 실패했습니다.

이 문제는 SSL 검사를 사용하도록 설정된 프록시로 인해 발생할 수 있습니다.

[_workspaceApplicationSensorApiEndpoint=unspecified/contoso.atp.azure.com:443 Thumbprint=7C039DA47E81E51F3DA3DF3DA7B5E1899B5B4AD0]'

원인:

SystemDefaultTlsVersions 또는 SchUseStrongCrypto 레지스트리 값이 기본값 1로 설정되지 않은 경우 문제가 발생할 수 있습니다.

해결 방법:

SystemDefaultTlsVersions 및 SchUseStrongCrypto 레지스트리 값이 1로 설정되어 있는지 확인합니다.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

KB5009557 설치된 Windows Server 2019 또는 강화된 EventLog 권한이 있는 서버에 센서를 설치하는 문제

오류 메시지와 함께 센서를 설치하지 못할 수 있습니다.

System.UnauthorizedAccessException: Attempted to perform an unauthorized operation.

해결 방법:

이 문제에 대한 두 가지 가능한 해결 방법이 있습니다.

PSExec를 사용하여 센서를 설치합니다.

psexec -s -i "C:\MDI\Azure ATP Sensor Setup.exe"LocalSystem으로 실행되도록 구성된 예약된 작업을 사용하여 센서를 설치합니다. 사용할 명령줄 구문은 Defender for Identity 센서 자동 설치에 설명되어 있습니다.

인증서 관리 클라이언트로 인해 센서 설치 실패

센서 설치가 실패하고 Microsoft.Tri.Sensor.Deployment.Deployer.log 파일에 다음과 유사한 항목이 포함된 경우

2022-07-15 03:45:00.0000 Error IX509CertificateRequestCertificate2 Deployer failed [arguments=128Ve980dtms0035h6u3Bg==] System.Runtime.InteropServices.COMException (0x80090008): CertEnroll::CX509CertificateRequestCertificate::Encode: Invalid algorithm specified. 0x80090008 (-2146893816 NTE_BAD_ALGID)

원인:

이 문제는 Entrust Entelligence Security Provider(EESP)와 같은 인증서 관리 클라이언트가 센서 설치로 인해 컴퓨터에서 자체 서명된 인증서를 만들지 못하는 경우에 발생할 수 있습니다.

해결 방법:

인증서 관리 클라이언트를 제거하고 Defender for Identity 센서를 설치한 다음 인증서 관리 클라이언트를 다시 설치합니다.

참고

자체 서명된 인증서는 2년마다 갱신되며 인증서 관리 클라이언트가 자체 서명된 인증서를 만들지 못하게 하면 자동 갱신 프로세스가 실패할 수 있습니다. 이렇게 하면 센서가 백 엔드와의 통신을 중지하므로 위에서 언급한 해결 방법을 사용하여 센서를 다시 설치해야 합니다.

네트워크 연결 문제로 인해 센서 설치 실패

0x80070643 오류 코드와 함께 센서 설치가 실패하고 설치 로그 파일에 다음과 유사한 항목이 포함된 경우:

[22B8:27F0][2016-06-09T17:21:03]e000: Error 0x80070643: Failed to install MSI package.

원인:

설치 프로세스가 센서 등록을 위해 Defender for Identity 클라우드 서비스에 액세스할 수 없는 경우 문제가 발생할 수 있습니다.

해결 방법:

센서가 직접 또는 구성된 프록시를 통해 *.atp.azure.com 검색할 수 있는지 확인합니다. 필요한 경우 명령줄을 사용하여 설치에 대한 프록시 서버 설정을 지정합니다.

"Azure ATP sensor Setup.exe" [ProxyUrl="http://proxy.internal.com"] [ProxyUserName="domain\proxyuser"] [ProxyUserPassword="ProxyPassword"]

자세한 내용은 프록시 구성을 사용하여 자동 설치 실행 및 Microsoft Defender for Identity 센서 설치를 참조하세요.

중요

사용 가능한 가장 안전한 인증 흐름을 사용하는 것이 좋습니다. 이 절차에서 설명하는 인증 흐름은 애플리케이션에 대한 신뢰 수준이 매우 높고 다른 흐름에 없는 위험을 수반합니다. 관리 ID와 같은 다른 보안 흐름이 실행 가능하지 않은 경우에만 이 흐름을 사용해야 합니다.

센서 서비스를 실행할 수 없으며 시작 상태로 유지

다음 오류는 이벤트 뷰어의 시스템 로그에 표시됩니다.

- 서비스 "에 대한 열기 프로시저입니다. DLL "C:\Windows\system32\mscoree.dll"의 NETFramework"가 오류 코드 액세스가 거부되어 실패했습니다. 이 서비스의 성능 데이터는 사용할 수 없습니다.

- DLL "C:\Windows\System32\Secur32.dll"의 서비스 "Lsa"에 대한 열기 프로시저가 오류 코드 액세스가 거부되어 실패했습니다. 이 서비스의 성능 데이터는 사용할 수 없습니다.

- DLL "C:\Windows\system32\wbem\wmiaprpl.dll"의 서비스 "WmiApRpl"에 대한 열기 프로시저가 "디바이스가 준비되지 않았습니다"라는 오류 코드와 함께 실패했습니다. 이 서비스의 성능 데이터는 사용할 수 없습니다.

Microsoft.TriSensorError.log 다음과 유사한 오류가 포함됩니다.

Microsoft.Tri.Sensor.DirectoryServicesClient.TryCreateLdapConnectionAsync(DomainControllerConnectionData domainControllerConnectionData, bool isGlobalCatalog, bool isTraversing) 2021-07-13 14:56:20.2976 Error DirectoryServicesClient Microsoft.Tri.Infrastructure.ExtendedException: Failed to communicate with configured domain controllers at new Microsoft.Tri.Sensor.DirectoryServicesClient(IConfigurationManager

원인:

NT Service\All Services는 서비스로 로그온할 권리가 없습니다.

해결 방법:

로그온을 서비스로 사용하여 도메인 컨트롤러 정책을 추가합니다. 자세한 내용은 gMSA 계정에 필요한 권한이 있는지 확인을 참조하세요.

이름이 같은 보안 그룹이 이미 있으므로 작업 영역이 만들어지지 않았습니다Microsoft Entra ID

원인:

Defender for Identity 작업 영역 라이선스가 만료되고 보존 기간이 종료될 때 삭제되지만 Microsoft Entra 그룹이 삭제되지 않은 경우 문제가 발생할 수 있습니다.

해결 방법:

- Azure Portal ->Microsoft Entra ID ->그룹

- "- 이전" 접미사를 추가하여 다음 세 그룹(workspaceName이 작업 영역의 이름임)의 이름을 바꿉니다.

- "Azure ATP workspaceName Administrators" -> "Azure ATP workspaceName Administrators - old"

- "Azure ATP workspaceName 뷰어" -> "Azure ATP workspaceName 뷰어 - 이전"

- "Azure ATP workspaceName Users" -> "Azure ATP workspaceName Users - old"

- 그런 다음 Microsoft Defender 포털에서 설정 ->ID 섹션으로 돌아가서 Defender for Identity에 대한 새 작업 영역을 만들 수 있습니다.