Defender for Cloud Apps Asana 환경을 보호하는 방법

Asana는 사용자가 간소화되고 효율적인 방식으로 organization 및 파트너의 프로젝트 및 작업에 대해 공동 작업할 수 있게 해주는 클라우드 기반 프로젝트 관리 도구입니다. Asana는 organization 중요한 데이터를 보유하므로 악의적인 행위자의 대상이 됩니다.

Asana를 Defender for Cloud Apps 연결하면 사용자의 활동에 대한 인사이트를 개선하고 기계 학습 기반 변칙 검색을 사용하여 위협 탐지를 제공합니다.

주요 위협은 다음과 같습니다.

- 손상된 계정 및 내부자 위협

- 데이터 유출

- 보안 인식 부족

- 관리되지 않는 사용자 고유의 디바이스 가져오기(BYOD)

정책을 사용하여 Asana 제어

| 유형 | 이름 |

|---|---|

| 기본 제공 변칙 검색 정책 |

익명 IP 주소에서의 활동 의외의 국가에서의 활동 의심스러운 IP 주소의 활동 불가능한 이동 종료된 사용자가 수행하는 작업(IdP로 Microsoft Entra ID 필요) 여러 번 실패한 로그인 시도 |

| 활동 정책 | Asana 감사 로그 작업을 사용하여 사용자 지정된 정책 빌드 |

정책 만들기에 대한 자세한 내용은 정책 만들기를 참조하세요.

거버넌스 제어 자동화

잠재적인 위협에 대한 모니터링 외에도 다음 Asana 거버넌스 작업을 적용하고 자동화하여 검색된 위협을 수정할 수 있습니다.

| 유형 | 작업 |

|---|---|

| 사용자 거버넌스 | 사용자에게 경고 알림(Microsoft Entra ID 통해) 사용자가 다시 로그인하도록 요구(Microsoft Entra ID 통해) 사용자 일시 중단(Microsoft Entra ID 통해) |

앱의 위협 수정에 대한 자세한 내용은 연결된 앱 관리를 참조하세요.

Asana를 Defender for Cloud Apps 연결

이 섹션에서는 App Connector API를 사용하여 기존 Asana 계정에 Microsoft Defender for Cloud Apps 연결하는 방법을 설명합니다. 이 연결을 통해 organization Asana 사용에 대한 가시성과 제어를 제공합니다.

필수 구성 요소:

- Asana 엔터프라이즈 계정 이 연결의 필수 구성 요소입니다. Asana에 관리자로 로그인해야 합니다.

Asana를 연결하려면 다음을 수행합니다.

관리자 계정으로 Asana 포털에 로그인합니다.

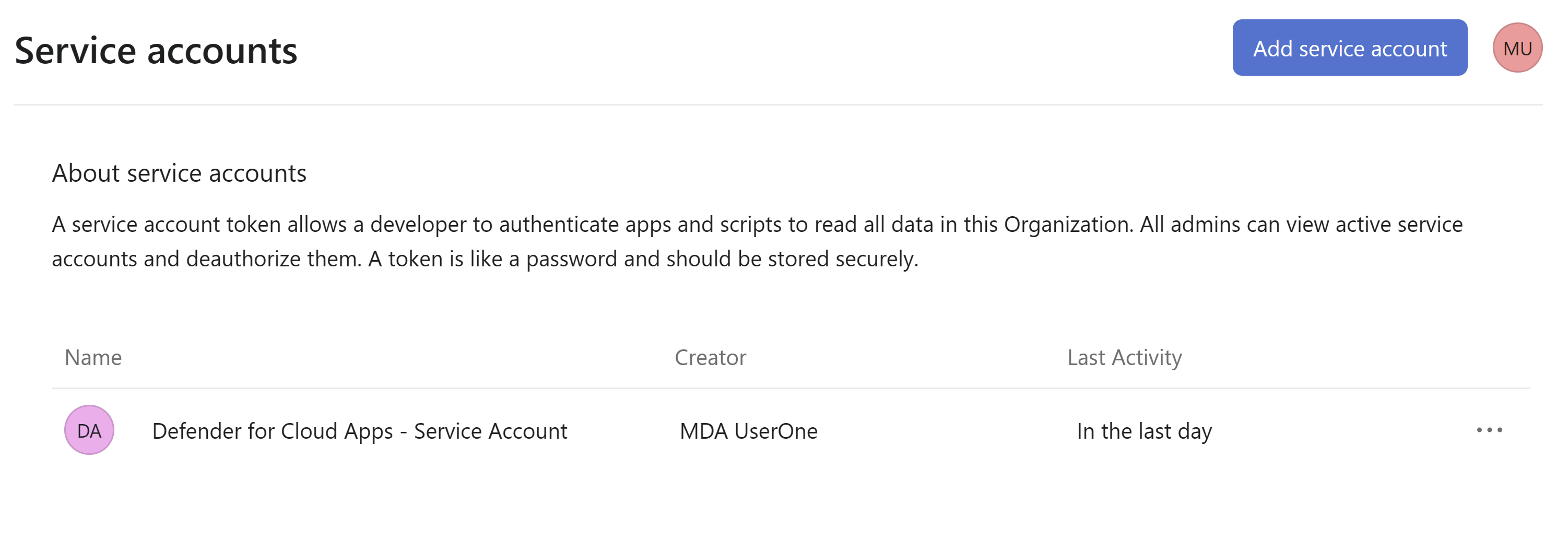

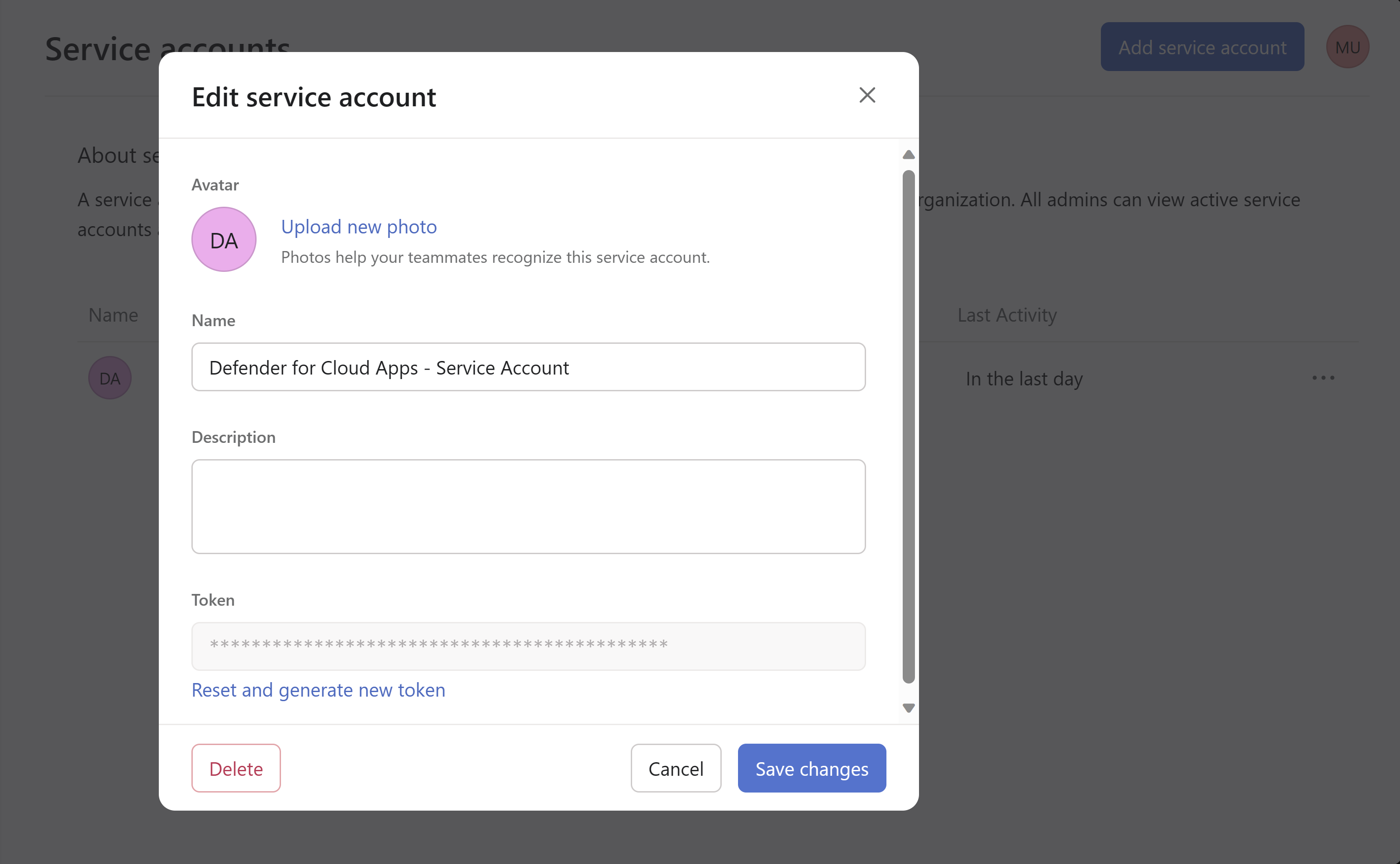

관리 Console>Apps>서비스 계정으로 이동하고 서비스 계정을 클릭합니다. 서비스 계정이 없는 경우 여기에 제공된 지침을 사용하여 계정을 만듭니다.

서비스 계정 토큰을 복사합니다. 기존 서비스 계정이 있는 경우 토큰을 복사하려면 새 토큰을 다시 설정 및 생성 해야 할 수 있습니다.

URL에서 작업 영역 ID를 복사하고 나중에 참조하기 위해 저장합니다.

Microsoft Defender 포털에서 설정>Cloud Apps 연결된 앱>>앱 커넥터로 이동합니다.

앱 연결을 클릭하고 Asana를 선택합니다.

연결 마법사에서 인스턴스 이름을 입력하고 다음을 클릭합니다 .

각각 API 키 및 작업 영역 ID 필드에 복사한 액세스 토큰 및 작업 영역 ID를 입력합니다. 입력한 후 제출을 클릭합니다.

Defender for Cloud Apps 연결이 성공적으로 설정되면 Asana 감사 로그 가져오기를 시작합니다.

앱 연결에 문제가 있는 경우 앱 커넥터 문제 해결을 참조하세요.