Defender for Cloud Apps Google 작업 영역 환경을 보호하는 방법

클라우드 파일 스토리지 및 공동 작업 도구인 Google Workspace를 사용하면 사용자가 간소화되고 효율적인 방식으로 organization 및 파트너 간에 문서를 공유할 수 있습니다. Google Workspace를 사용하면 중요한 데이터를 내부적으로뿐만 아니라 외부 협력자에게 노출하거나 더 나쁜 경우 공유 링크를 통해 공개적으로 사용할 수 있습니다. 이러한 인시던트 발생은 악의적인 행위자 또는 인식할 수 없는 직원에 의해 발생할 수 있습니다. Google Workspace는 생산성 향상에 도움이 되는 대규모 타사 앱 에코 시스템도 제공합니다. 이러한 앱을 사용하면 악의적인 앱 또는 과도한 권한이 있는 앱을 사용할 위험에 organization 노출할 수 있습니다.

Google Workspace를 Defender for Cloud Apps 연결하면 사용자의 활동에 대한 인사이트를 개선하고, 기계 학습 기반 변칙 검색, 정보 보호 검색(예: 외부 정보 공유 검색)을 사용하여 위협 탐지를 제공하고, 자동화된 수정 제어를 사용하도록 설정하고, organization 사용하도록 설정된 타사 앱의 위협을 검색할 수 있습니다.

주요 위협

- 손상된 계정 및 내부자 위협

- 데이터 유출

- 보안 인식 부족

- 악의적인 타사 앱 및 Google 추가 기능

- 맬웨어

- 랜섬웨어

- 관리되지 않는 사용자 고유의 디바이스 가져오기(BYOD)

Defender for Cloud Apps 환경 보호에 도움이 되는 방법

- 클라우드 위협, 손상된 계정 및 악의적인 내부자 검색

- 클라우드에 저장된 데이터를 검색하고, 분류하고, 레이블을 지정하고, 보호

- 사용자 환경에 액세스할 수 있는 OAuth 앱 검색 및 관리

- 클라우드에 저장된 데이터에 대해 DLP 및 규정 준수 정책 적용

- 공유 데이터 노출 제한 및 공동 작업 정책 적용

- 과학 수사 조사를 위해 활동 감사 추적 사용

SaaS 보안 태세 관리

Google 작업 영역을 연결 하여 Microsoft 보안 점수에서 보안 권장 사항을 자동으로 가져옵니다. 보안 점수에서 권장 작업을 선택하고 제품 = Google 작업 영역별로 필터링합니다.

Google Workspace는 MFA 적용을 사용하도록 설정하기 위한 보안 권장 사항을 지원합니다.

자세한 내용은 다음 항목을 참조하세요.

기본 제공 정책 및 정책 템플릿을 사용하여 Google 작업 영역 제어

다음 기본 제공 정책 템플릿을 사용하여 잠재적 위협을 감지하고 알릴 수 있습니다.

| 유형 | 이름 |

|---|---|

| 기본 제공 변칙 검색 정책 |

익명 IP 주소에서의 활동 의외의 국가에서의 활동 의심스러운 IP 주소의 활동 불가능한 이동 종료된 사용자가 수행하는 작업(IdP로 Microsoft Entra ID 필요) 맬웨어 탐지 여러 번 실패한 로그인 시도 비정상적인 관리 활동 |

| 활동 정책 템플릿 | 위험한 IP 주소에서 로그온 |

| 파일 정책 템플릿 | 권한이 없는 도메인과 공유된 파일 검색 개인 전자 메일 주소와 공유된 파일 검색 PII/PCI/PHI 사용하여 파일 검색 |

정책 만들기에 대한 자세한 내용은 정책 만들기를 참조하세요.

거버넌스 제어 자동화

잠재적 위협에 대한 모니터링 외에도 다음 Google Workspace 거버넌스 작업을 적용하고 자동화하여 검색된 위협을 수정할 수 있습니다.

| 유형 | 작업 |

|---|---|

| 데이터 거버넌스 | - Microsoft Purview Information Protection 민감도 레이블 적용 - 도메인에 읽기 권한 부여 - Google Drive에서 파일/폴더를 비공개로 설정 - 파일/폴더에 대한 공용 액세스 감소 - 파일에서 협력자 제거 - Microsoft Purview Information Protection 민감도 레이블 제거 - 파일/폴더에서 외부 협력자 제거 - 파일 편집기 공유 기능 제거 - 파일/폴더에 대한 공용 액세스 제거 - 사용자가 Google로 암호를 재설정하도록 요구 - 파일 소유자에게 DLP 위반 다이제스트 보내기 - 마지막 파일 편집기로 DLP 위반 보내기 - 파일 소유권 전송 - 휴지통 파일 |

| 사용자 거버넌스 | - 사용자 일시 중단 - 사용자에게 경고 알림(Microsoft Entra ID 통해) - 사용자가 다시 로그인하도록 요구(Microsoft Entra ID 통해) - 사용자 일시 중단(Microsoft Entra ID 통해) |

| OAuth 앱 거버넌스 | - OAuth 앱 권한 취소 |

앱의 위협 수정에 대한 자세한 내용은 연결된 앱 관리를 참조하세요.

Google Workspace를 실시간으로 보호

외부 사용자와의 보안 및 공동 작업 및관리되지 않거나 위험한 디바이스에 대한 중요한 데이터 다운로드를 차단 및 보호하기 위한 모범 사례를 검토합니다.

Google Workspace를 Microsoft Defender for Cloud Apps 연결

이 섹션에서는 커넥터 API를 사용하여 기존 Google Workspace 계정에 Microsoft Defender for Cloud Apps 연결하는 지침을 제공합니다. 이 연결을 통해 Google 작업 영역 사용을 파악하고 제어할 수 있습니다. Defender for Cloud Apps Google 작업 영역을 보호하는 방법에 대한 자세한 내용은 Google 작업 영역 보호를 참조하세요.

참고

Google Workspace에 대한 파일 다운로드 활동은 Defender for Cloud Apps 표시되지 않습니다.

Google 작업 영역 구성

Google Workspace Super 관리 에 로그인합니다https://console.cloud.google.com.

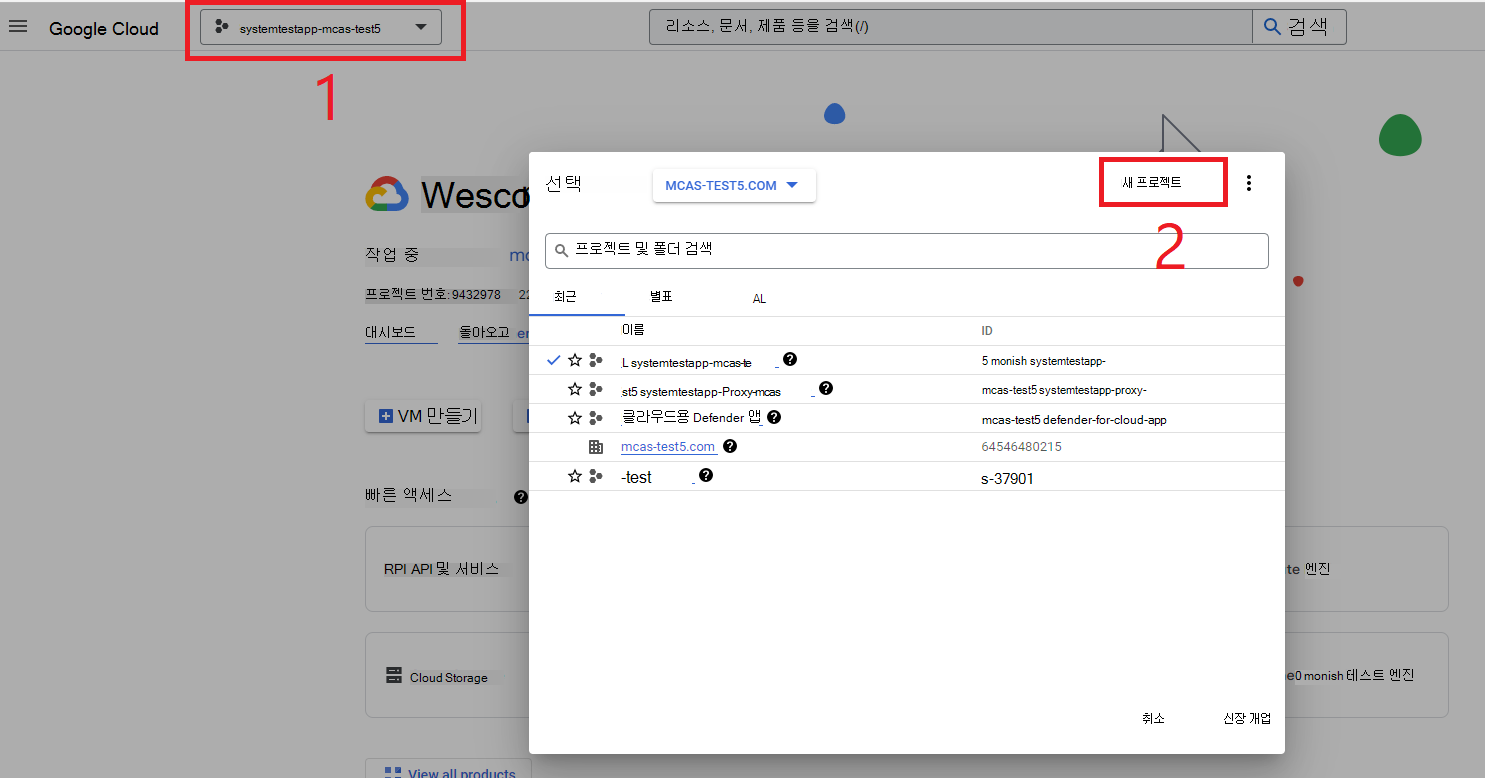

위쪽 리본에서 프로젝트 드롭다운을 선택한 다음 새 프로젝트를 선택하여 새 프로젝트를 시작합니다.

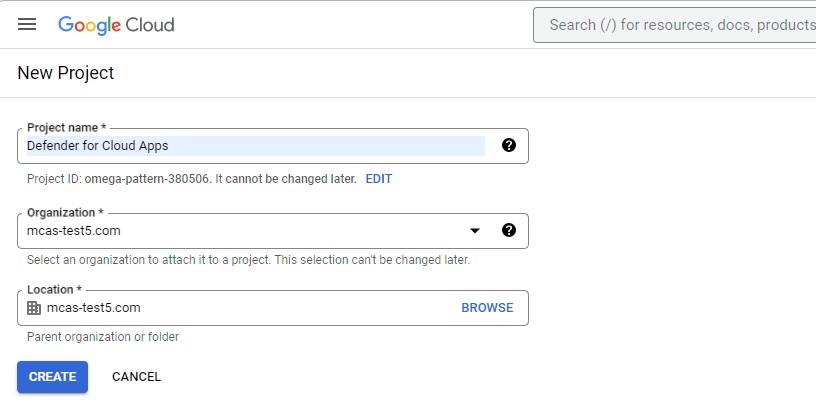

새 프로젝트 페이지에서 프로젝트 이름을 다음과 같이 Defender for Cloud Apps만들기를 선택합니다.

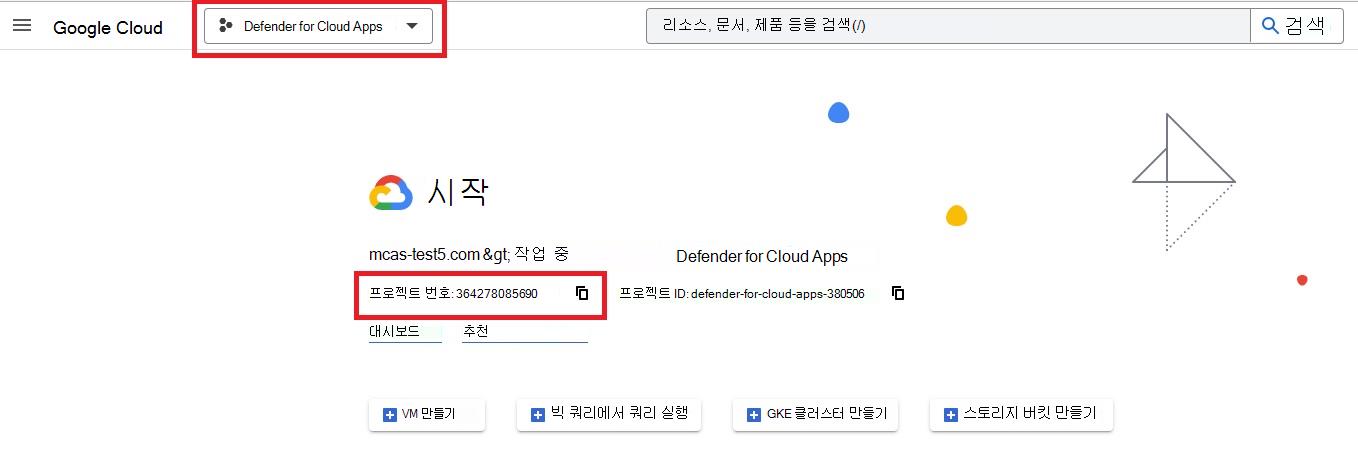

프로젝트를 만든 후 위쪽 리본에서 만든 프로젝트를 선택합니다. 프로젝트 번호를 복사합니다. 나중에 필요합니다.

탐색 메뉴에서 API & 서비스 라이브러리로> 이동합니다. 다음 API를 사용하도록 설정합니다(API가 나열되지 않은 경우 검색 창을 사용).

- SDK API 관리

- Google 드라이브 API

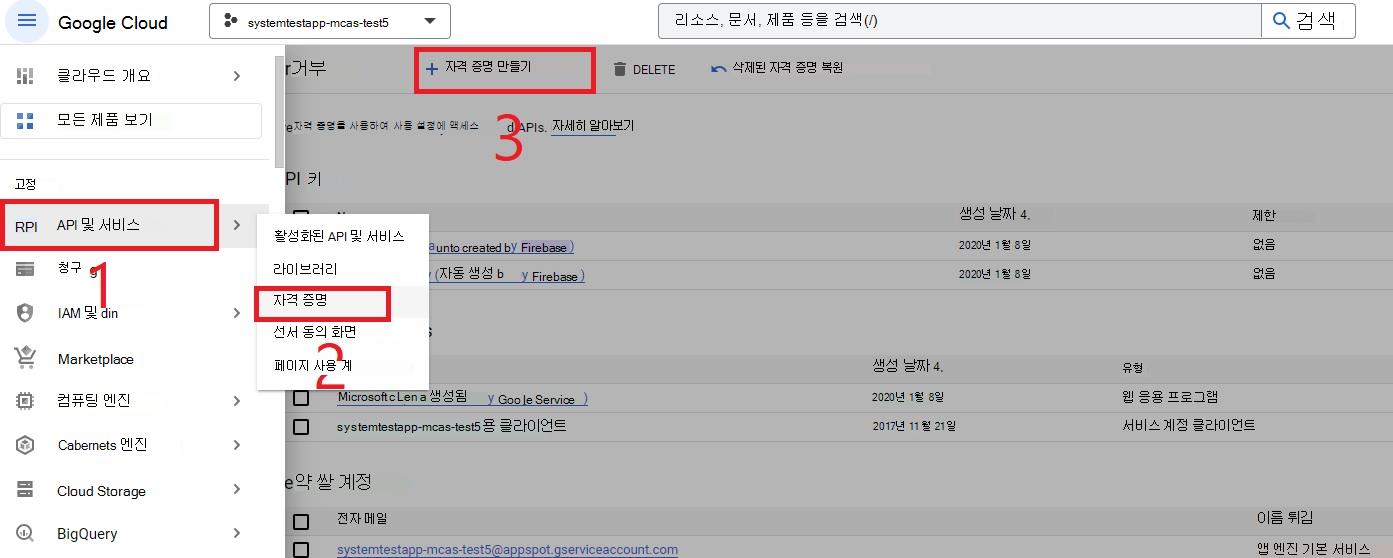

탐색 메뉴에서 API & 서비스자격 증명으로 > 이동하여 다음 단계를 수행합니다.

자격 증명 만들기를 선택합니다.

서비스 계정을 선택합니다.

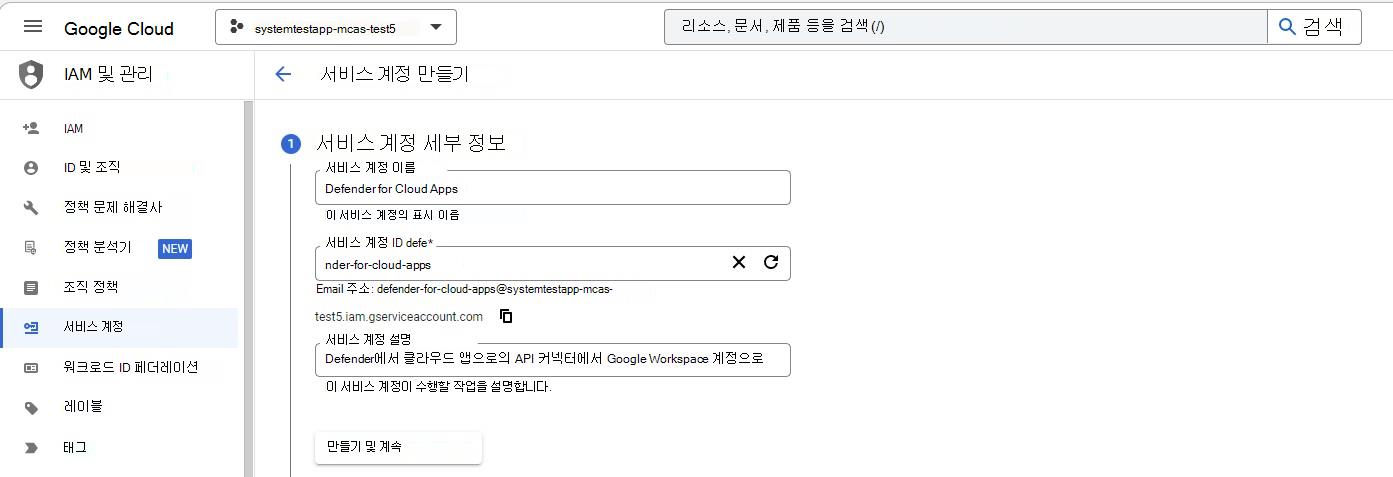

서비스 계정 세부 정보: Defender for Cloud AppsGoogle 작업 영역 계정으로 이름을 Defender for Cloud Apps 및 설명을 API 커넥터로 제공합니다.

만들기 및 계속을 선택합니다.

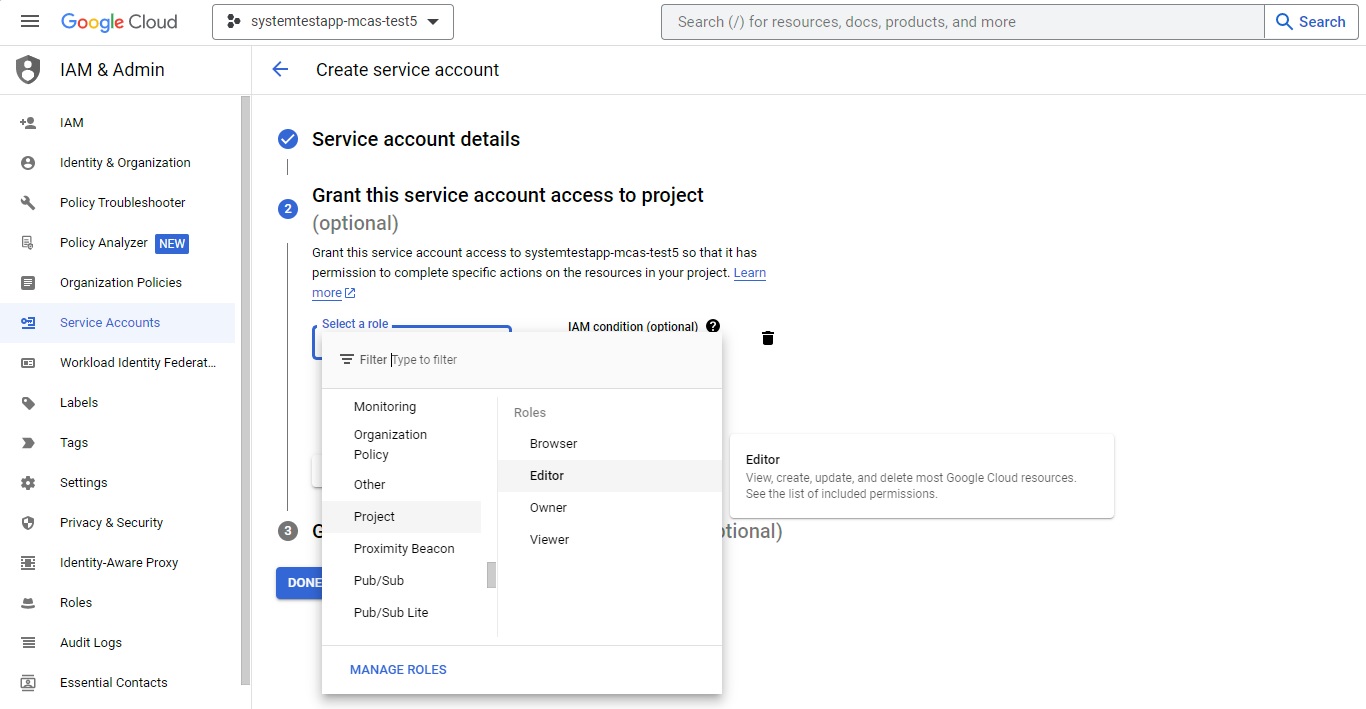

이 서비스 계정에 프로젝트에 대한 액세스 권한 부여에서 역할에 대해 프로젝트 > 편집기 선택한 다음 완료를 선택합니다.

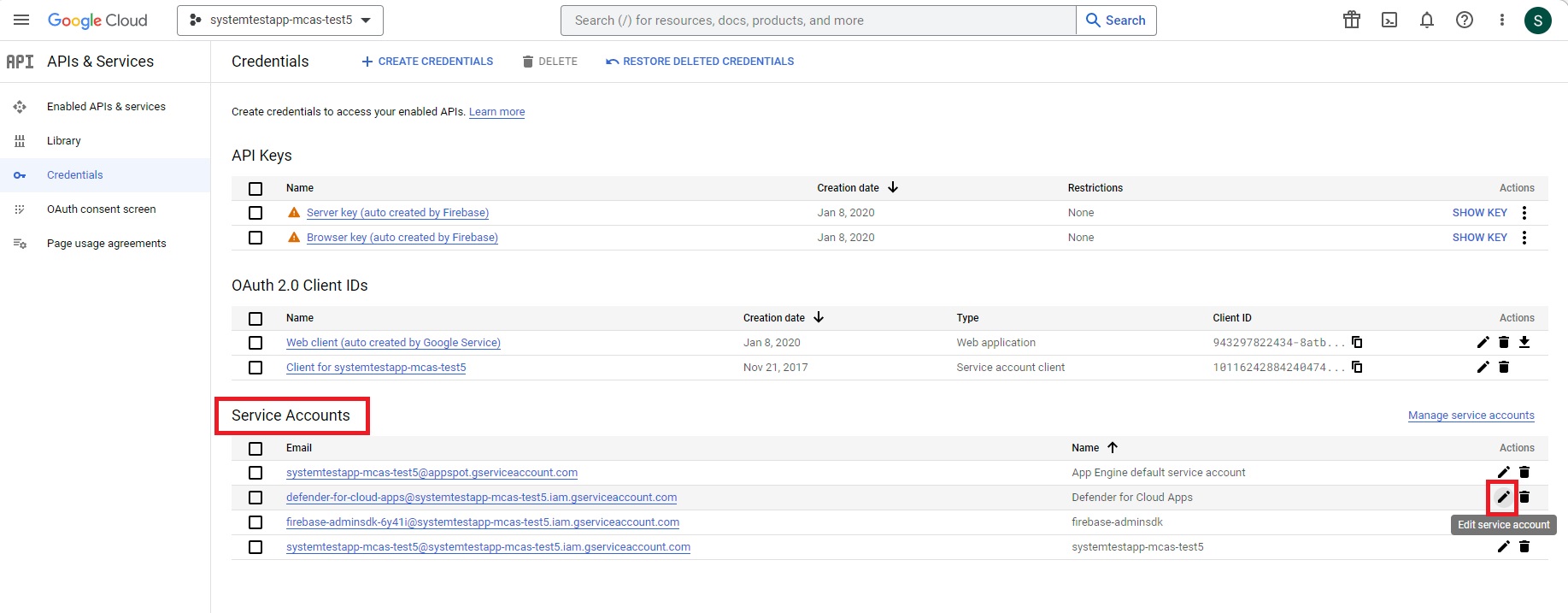

탐색 메뉴에서 서비스자격 증명을 & API로> 돌아갑니다.

서비스 계정에서 연필 아이콘을 선택하여 이전에 만든 서비스 계정을 찾아 편집합니다.

전자 메일 주소를 복사합니다. 나중에 필요합니다.

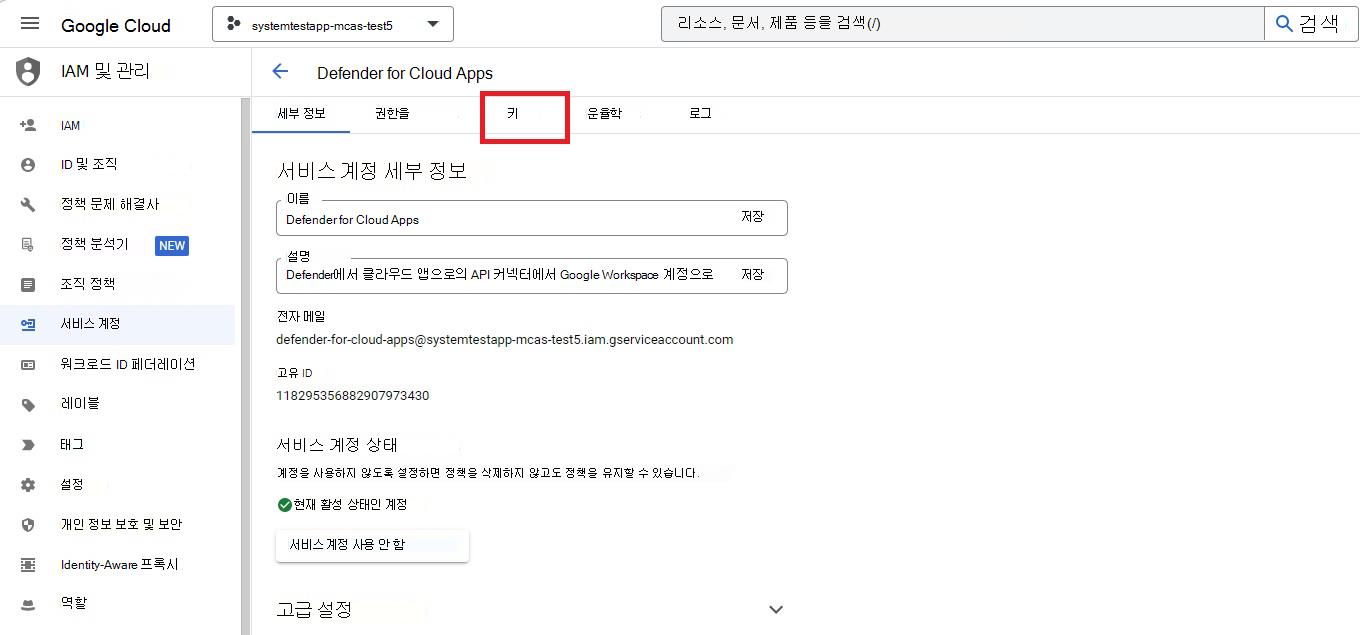

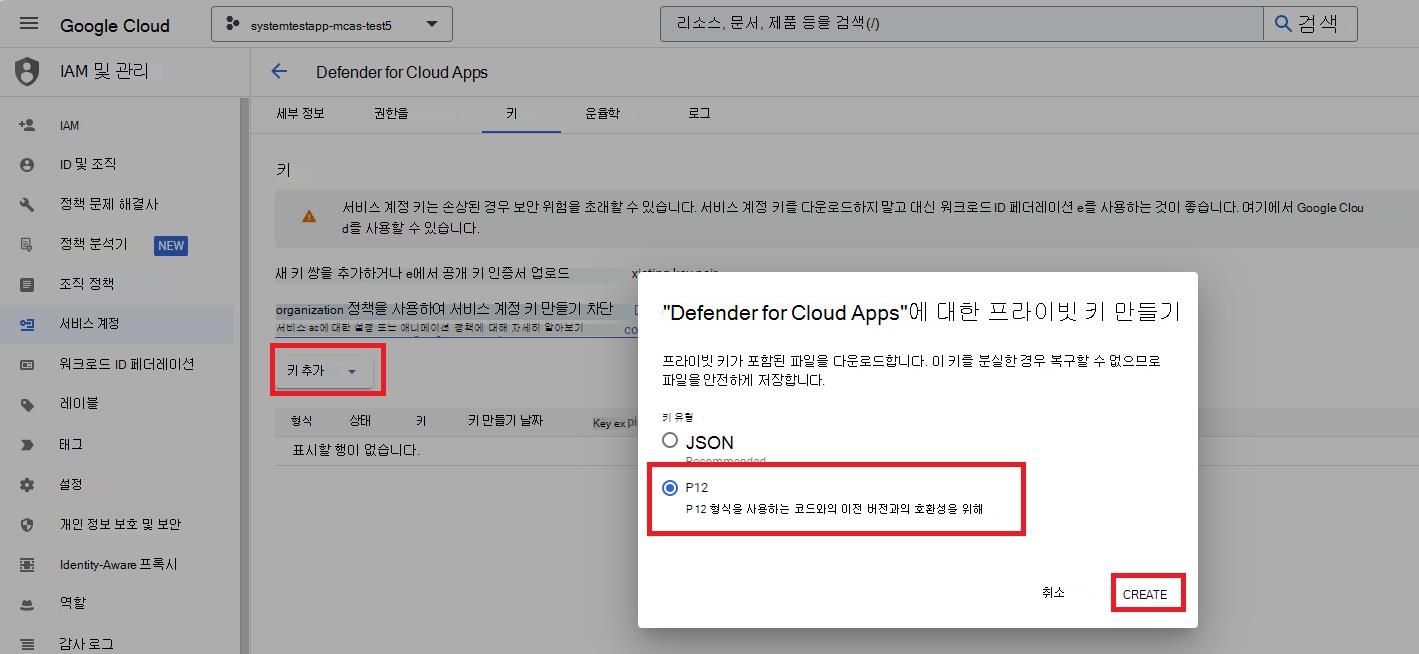

위쪽 리본에서 KEYS 로 이동합니다.

키 추가 메뉴에서 새 키 만들기를 선택합니다.

P12를 선택한 다음, 만들기를 선택합니다. 다운로드한 파일과 파일을 사용하는 데 필요한 암호를 저장합니다.

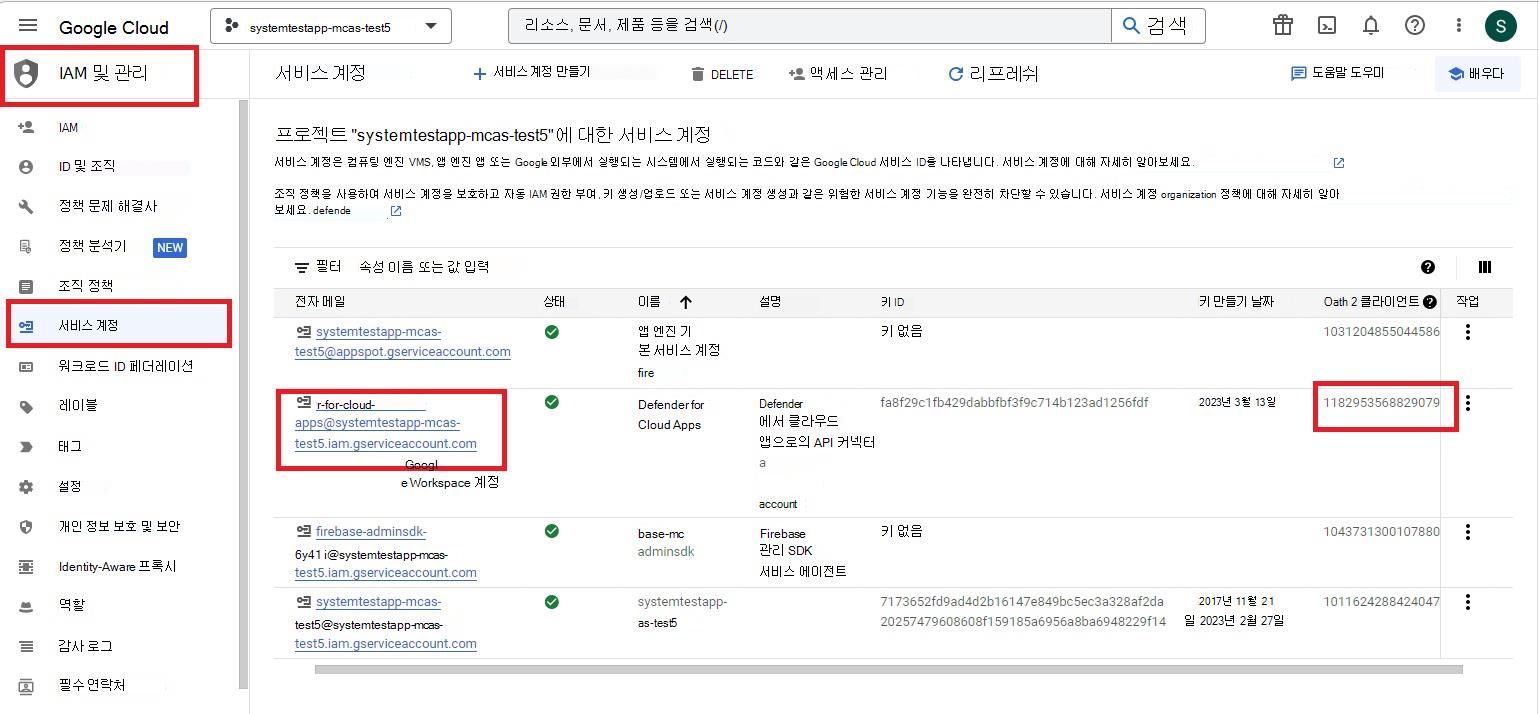

탐색 메뉴에서 IAM & 관리>Service 계정으로 이동합니다. 방금 만든 서비스 계정에 할당된 클라이언트 ID 를 복사합니다. 나중에 필요합니다.

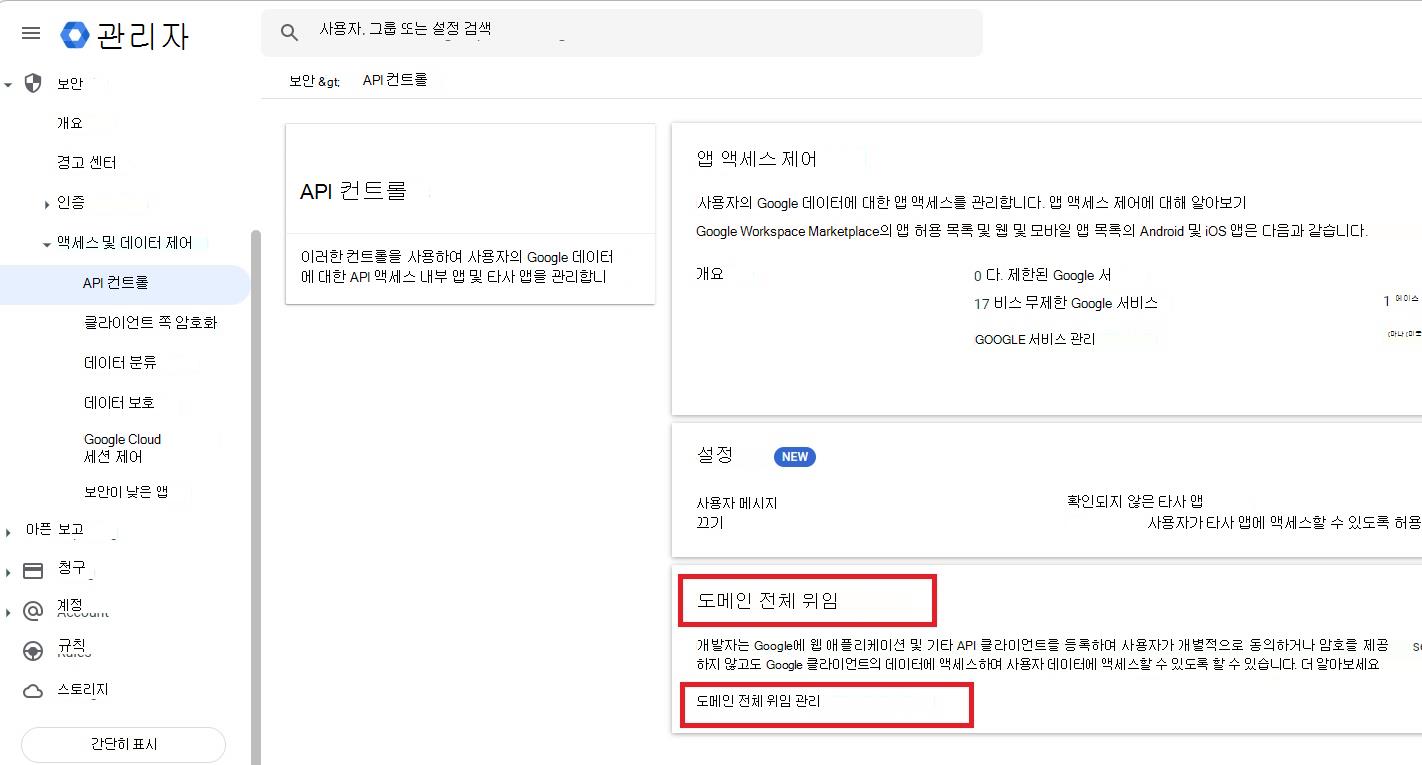

admin.google.com 이동하여 탐색 메뉴에서 보안>액세스 및 데이터 제어>API 컨트롤로 이동합니다. 그런 다음, 다음을 수행합니다.

도메인 전체 위임에서 도메인 WIDE DELEGATION 관리를 선택합니다.

새로 추가를 선택합니다.

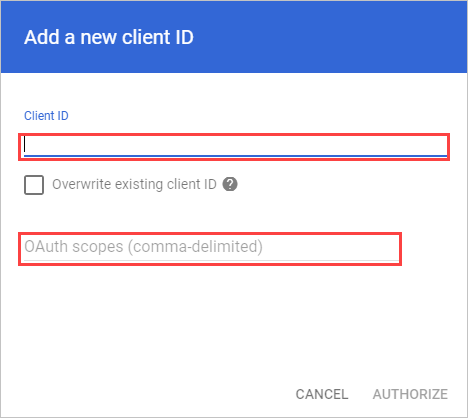

클라이언트 ID 상자에 이전에 복사한 클라이언트 ID를 입력합니다.

OAuth 범위 상자에 다음 필수 범위 목록을 입력합니다(텍스트를 복사하여 상자에 붙여넣기).

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user

권한 부여를 선택합니다.

Defender for Cloud Apps 구성

Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음 , Cloud Apps를 선택합니다. 연결된 앱에서 앱 커넥터를 선택합니다.

Google 작업 영역 연결 세부 정보를 제공하려면 앱 커넥터에서 다음 중 하나를 수행합니다.

이미 연결된 GCP organization 있는 Google Workspace instance

- 커넥터 목록에서 GCP instance 표시되는 행의 끝에서 세 개의 점을 선택한 다음 Google Workspace instance 연결을 선택합니다.

연결된 GCP instance 없는 Google Workspace organization

- 연결된 앱 페이지에서 +앱 연결을 선택한 다음, Google 작업 영역을 선택합니다.

인스턴스 이름 창에서 커넥터에 이름을 지정합니다. 그런 후 다음을 선택합니다.

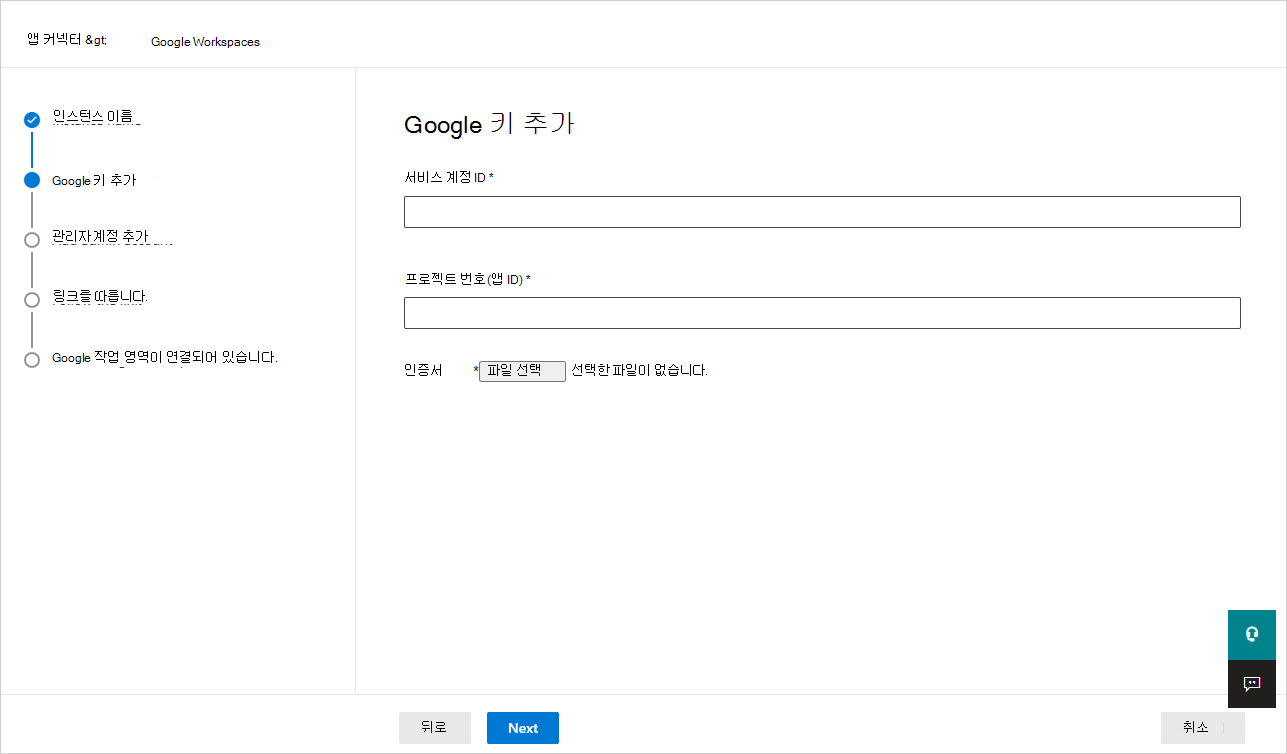

Google 추가 키에서 다음 정보를 입력합니다.

이전에 복사한 Email서비스 계정 ID를 입력합니다.

이전에 복사한 프로젝트 번호(앱 ID) 를 입력합니다.

이전에 저장한 P12 인증서 파일을 업로드합니다.

Google Workspace Super 관리 전자 메일 주소를 입력합니다.

Google Workspace Super 관리 아닌 계정으로 배포하면 API 테스트에 실패하고 Defender for Cloud Apps 올바르게 작동할 수 없습니다. 슈퍼 관리 Defender for Cloud Apps 여전히 제한되도록 특정 범위를 요청합니다.

Google Workspace Business 또는 Enterprise 계정이 있는 경우 검사 상자를 선택합니다. Google Workspace Business 또는 Enterprise용 Defender for Cloud Apps 사용할 수 있는 기능에 대한 자세한 내용은 앱에 대한 즉각적인 가시성, 보호 및 거버넌스 작업 사용을 참조하세요.

Google 작업 영역 연결을 선택합니다.

Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음 , Cloud Apps를 선택합니다. 연결된 앱에서 앱 커넥터를 선택합니다. 연결된 App Connector의 상태 연결되었는지 확인합니다.

Google Workspace를 연결하면 연결 전 7일 동안 이벤트를 받게 됩니다.

Google Workspace를 연결한 후 Defender for Cloud Apps 전체 검사를 수행합니다. 파일 및 사용자 수에 따라 전체 검사를 완료하는 데 시간이 걸릴 수 있습니다. 거의 실시간 검사를 사용하도록 설정하려면 활동이 검색되는 파일이 검색 큐의 시작 부분으로 이동됩니다. 예를 들어 편집, 업데이트 또는 공유되는 파일은 즉시 검사됩니다. 기본적으로 수정되지 않은 파일에는 적용되지 않습니다. 예를 들어 정기적으로 검사하는 동안 보거나, 미리 보거나, 인쇄하거나, 내보낸 파일이 스캔됩니다.

SaaS SSPM(보안 태세 관리) 데이터(미리 보기)는 보안 점수 페이지의 Microsoft Defender 포털에 표시됩니다. 자세한 내용은 SaaS 앱에 대한 보안 태세 관리를 참조하세요.

앱 연결에 문제가 있는 경우 앱 커넥터 문제 해결을 참조하세요.

다음 단계

문제가 발생하면 도움을 드리겠습니다. 제품 문제에 대한 지원 또는 지원을 받으려면 지원 티켓을 여세요.