Azure Virtual Desktop에 대한 RDP Shortpath 구성

Important

- AZURE Virtual Desktop용 STUN을 통한 공용 네트워크에 대한 RDP Shortpath는 Azure 퍼블릭 클라우드 및 Azure Government 클라우드에서 사용할 수 있습니다.

- AZURE Virtual Desktop용 TURN을 통한 퍼블릭 네트워크에 대한 RDP Shortpath는 Azure 퍼블릭 클라우드에서만 사용할 수 있습니다.

사용자는 UDP 또는 TCP 기반 전송으로 RDP(원격 데스크톱 프로토콜)를 사용하여 Azure Virtual Desktop에서 원격 세션에 연결할 수 있습니다. RDP Shortpath는 지원되는 플랫폼 및 세션 호스트에서 로컬 디바이스 Windows 앱 또는 원격 데스크톱 앱 간에 UDP 기반 전송을 설정합니다.

UDP 기반 전송은 더 나은 연결 안정성과 더 일관된 대기 시간을 제공합니다. TCP 기반 역방향 연결은 다양한 네트워킹 구성과 최상의 호환성을 제공하며 RDP 연결을 설정하는 데 성공률이 높습니다. UDP 연결을 설정할 수 없는 경우 TCP 기반 역방향 연결 전송이 대체 연결 방법으로 사용됩니다.

RDP Shortpath는 UDP를 사용하여 클라이언트 디바이스를 원격 세션에 연결하는 네 가지 옵션으로 유연성을 제공합니다.

관리되는 네트워크용 RDP Shortpath: 클라이언트 디바이스와 세션 호스트 간의 직접 UDP 연결로, ExpressRoute 개인 피어링 또는 VPN(가상 사설망)과 같은 프라이빗 연결을 사용합니다. 사용자는 세션 호스트에서 RDP Shortpath 수신기를 활성화하고 인바운드 포트가 연결을 수락하도록 허용합니다.

ICE/STUN을 사용하는 관리되는 네트워크용 RDP Shortpath: 클라이언트 디바이스와 세션 호스트 간의 직접 UDP 연결로, ExpressRoute 개인 피어링 또는 VPN(가상 사설망)과 같은 프라이빗 연결을 사용합니다. 세션 호스트에서 RDP Shortpath 수신기를 사용할 수 없고 인바운드 포트가 허용되지 않는 경우 ICE/STUN을 사용하여 사용 가능한 IP 주소와 연결에 사용할 수 있는 동적 포트를 검색합니다. 포트 범위를 구성할 수 있습니다.

ICE/STUN을 사용하는 공용 네트워크용 RDP Shortpath: 클라이언트 디바이스와 세션 호스트 간의 직접 UDP 연결로, 공용 연결을 사용합니다. ICE/STUN을 사용하여 사용 가능한 IP 주소와 연결에 사용할 수 있는 동적 포트를 검색합니다. RDP Shortpath 수신기 및 인바운드 포트가 필요하지 않습니다. 포트 범위를 구성할 수 있습니다.

TURN을 통한 공용 네트워크에 대한 RDP Shortpath: TURN이 클라이언트와 세션 호스트 간의 중간 서버를 통해 트래픽을 릴레이하는 공용 연결을 사용하여 클라이언트 디바이스와 세션 호스트 간의 릴레이된 UDP 연결입니다. 이 옵션을 사용하는 예는 연결에서 대칭 NAT를 사용하는 경우입니다. 연결에 동적 포트를 사용하며, 포트 범위를 구성할 수 있습니다. TURN을 사용할 수 있는 Azure 지역 목록은 TURN 가용성을 갖춘 지원되는 Azure 지역을 참조하세요. 클라이언트 디바이스의 연결 또한 지원되는 위치 내에 있어야 합니다. RDP Shortpath 수신기 및 인바운드 포트가 필요하지 않습니다.

네 가지 중 클라이언트 디바이스가 사용할 수 있는 옵션은 네트워크 구성에 따라 달라집니다. RDP Shortpath 작동 방식에 관한 자세한 내용은 몇 가지 시나리오 예와 함께 RDP Shortpath를 참조하세요.

이 문서에서는 네 가지 옵션 각각에 대한 기본 구성과 구성 방법을 나열합니다. 또한 RDP Shortpath가 작동하는지 확인하는 단계와 필요한 경우 이를 비활성화하는 방법을 제공합니다.

팁

네트워크와 방화벽에서 트래픽 통과를 허용하고, 세션 호스트 및 클라이언트에 대해 Windows 운영 체제의 RDP 전송 설정이 기본값을 사용하고 있는 경우, STUN 또는 TURN를 사용하는 공용 네트워크용 RDP Shortpath는 추가 구성 없이도 자동으로 작동합니다.

기본 구성

RDP Shortpath에 대해 세션 호스트, 관련 호스트 풀의 네트워킹 설정 및 클라이언트 디바이스를 구성해야 합니다. 구성해야 하는 항목은 4개의 RDP Shortpath 옵션에서 사용하려는 항목과 클라이언트 디바이스의 구성 및 네트워크 토폴로지에 따라 달라집니다.

각 옵션에 대한 기본 동작과 구성해야 하는 항목은 다음과 같습니다.

| RDP Shortpath 옵션 | 세션 호스트 설정 | 호스트 풀 네트워킹 설정 | 클라이언트 디바이스 설정 |

|---|---|---|---|

| 관리 네트워크용 RDP Shortpath | UDP 및 TCP는 Windows에서 기본적으로 활성화됩니다. 사용자는 Microsoft Intune 또는 그룹 정책을 사용하여 세션 호스트에서 RDP Shortpath 수신기를 활성화하고 인바운드 포트가 연결을 수락하도록 허용해야 합니다. |

기본값(사용) | UDP 및 TCP는 Windows에서 기본적으로 활성화됩니다. |

| ICE/STUN을 사용하는 관리되는 네트워크용 RDP Shortpath | UDP 및 TCP는 Windows에서 기본적으로 활성화됩니다. 추가 구성이 필요하지 않지만, 사용되는 포트 범위를 제한할 수 있습니다. |

기본값(사용) | UDP 및 TCP는 Windows에서 기본적으로 활성화됩니다. |

| ICE/STUN이 있는 공용 네트워크용 RDP Shortpath | UDP 및 TCP는 Windows에서 기본적으로 활성화됩니다. 추가 구성이 필요하지 않지만, 사용되는 포트 범위를 제한할 수 있습니다. |

기본값(사용) | UDP 및 TCP는 Windows에서 기본적으로 활성화됩니다. |

| TURN을 통한 공용 네트워크용 RDP Shortpath | UDP 및 TCP는 Windows에서 기본적으로 활성화됩니다. 추가 구성이 필요하지 않지만, 사용되는 포트 범위를 제한할 수 있습니다. |

기본값(사용) | UDP 및 TCP는 Windows에서 기본적으로 활성화됩니다. |

필수 조건

RDP Shortpath를 활성화하기 전에 다음이 필요합니다.

다음 앱 중 하나를 실행하는 클라이언트 디바이스:

관리되는 네트워크용 RDP Shortpath의 경우 클라이언트와 세션 호스트 간의 직접 연결이 필요합니다. 이는 클라이언트가 포트 3390(기본값)의 세션 호스트에 직접 연결할 수 있으며 방화벽(Windows 방화벽 포함) 또는 네트워크 보안 그룹에 의해 차단되지 않음을 의미합니다. 관리되는 네트워크의 예로는 ExpressRoute 개인 피어링 또는 사이트간 또는 지점 및 사이트간 VPN(IPsec)(예: Azure VPN Gateway)이 있습니다.

공용 네트워크에 대한 RDP Shortpath의 경우 다음이 필요합니다.

클라이언트와 세션 호스트 모두에 대한 인터넷 액세스. 세션 호스트를 사용하려면 세션 호스트에서 인터넷으로 아웃바운드 UDP를 연결하거나, STUN 및 TURN 서버로 연결해야 합니다. 필요한 포트 수를 줄이려면 STUN 및 TURN에 사용되는 포트 범위를 제한할 수 있습니다.

세션 호스트와 클라이언트가 STUN 및 TURN 서버에 연결할 수 있는지 확인합니다. 네트워크 구성에서 STUN 및 TURN 서버에서 사용하는 IP 서브넷, 포트 및 프로토콜에 대한 세부 정보를 찾을 수 있습니다.

로컬로 Azure PowerShell을 사용하려면 Azure Virtual Desktop에서 Azure CLI 및 Azure PowerShell을 사용하여 Az.DesktopVirtualization PowerShell 모듈이 설치되어 있는지 확인합니다. 또는 Azure Cloud Shell을 사용합니다.

Azure PowerShell을 사용하여 RDP Shortpath를 구성하는 매개 변수는 Az.DesktopVirtualization 모듈의 버전 5.2.1 미리 보기에 추가됩니다. PowerShell 갤러리에서 다운로드하여 설치할 수 있습니다.

관리되는 네트워크용 RDP Shortpath에 RDP Shortpath 수신기 사용

관리되는 네트워크용 RDP Shortpath 옵션의 경우 세션 호스트에서 RDP Shortpath 수신기를 활성화하고 연결을 수락하도록 인바운드 포트를 열어야 합니다. 이 작업은 Active Directory 도메인에서 Microsoft Intune 또는 그룹 정책을 사용하여 수행할 수 있습니다.

Important

다른 세 가지 RDP Shortpath 옵션은 ICE/STUN 또는 TURN을 사용하여 사용 가능한 IP 주소와 연결에 사용되는 동적 포트를 검색하기 때문에 RDP Shortpath 수신기를 활성화할 필요가 없습니다.

시나리오에 대한 관련 탭을 선택합니다.

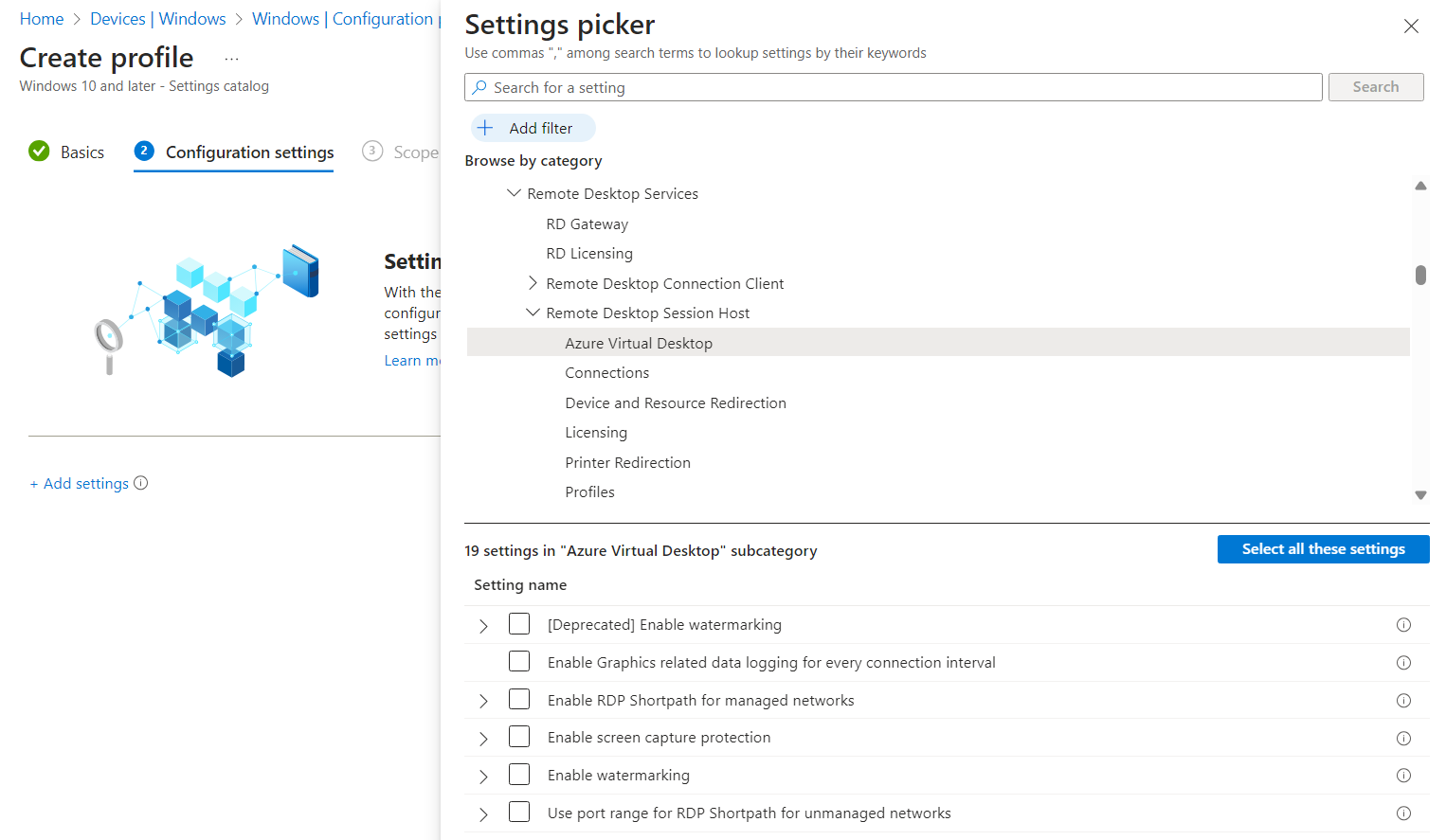

Microsoft Intune을 사용하여 세션 호스트에서 RDP Shortpath 수신기를 활성화하려면 다음을 수행합니다.

Microsoft Intune 관리 센터에 로그인합니다.

설정 카탈로그 프로필 유형을 사용하여 Windows 10 이상 디바이스용 구성 프로필을 만들거나 편집합니다.

설정 선택기에서 관리 템플릿>Windows 구성 요소>원격 데스크톱 서비스>원격 데스크톱 세션 호스트>Azure Virtual Desktop으로 이동합니다.

관리되는 네트워크용 RDP Shortpath 사용 확인란을 선택한 다음 설정 선택기를 닫습니다.

관리 템플릿 범주를 확장한 다음, 관리되는 네트워크용 RDP Shortpath 사용 스위치를 사용으로 전환합니다.

다음을 선택합니다.

선택 사항: 범위 태그 탭에서 프로필을 필터링할 범위 태그를 선택합니다. 범위 태그에 대한 자세한 내용은 분산 IT에 RBAC(역할 기반 액세스 제어) 및 범위 태그 사용을 참조하세요.

할당 탭에서 구성하려는 원격 세션을 제공하는 컴퓨터가 포함된 그룹을 선택한 후 다음을 선택합니다.

검토 + 만들기 탭에서 설정을 검토한 다음 만들기를 선택합니다.

Windows 방화벽 및 소유한 다른 방화벽이 세션 호스트에 대해 인바운드로 구성한 포트를 허용하는지 확인합니다. Intune의 엔드포인트 보안을 위한 방화벽 정책의 단계를 따릅니다.

정책이 원격 세션을 제공하는 컴퓨터에 적용된 후에는 컴퓨터를 다시 시작하여 설정이 적용되게 합니다.

세션 호스트에 UDP가 활성화되어 있는지 확인

세션 호스트의 경우 UDP는 Windows에서 기본적으로 사용하도록 설정됩니다. Windows 레지스트리에서 RDP 전송 프로토콜 설정을 확인하여 UDP가 활성화되어 있는지 확인하려면 다음을 수행합니다.

세션 호스트에서 PowerShell 프롬프트를 엽니다.

다음 명령을 실행하여 레지스트리를 확인하고 현재 RDP 전송 프로토콜 설정을 출력합니다.

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" If ($regKey.PSObject.Properties.name -contains "SelectTransport" -eq "True") { If (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 1) { Write-Output "The RDP transport protocols setting has changed. Its value is: Use only TCP." } elseif (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 2) { Write-Output "The default RDP transport protocols setting has changed. Its value is: Use either UDP or TCP." } } else { Write-Output "The RDP transport protocols setting hasn't been changed from its default value. UDP is enabled." }출력은 다음 예와 유사해야 합니다.

The RDP transport protocols setting hasn't been changed from its default value.출력에 값이 TCP만 사용이라고 표시되는 경우 Active Directory 도메인에서 Microsoft Intune 또는 그룹 정책에 의해 값이 변경되었을 가능성이 큽니다. 다음 방법 중 하나로 UDP를 활성화해야 합니다.

세션 호스트를 대상으로 하는 기존 Microsoft Intune 정책 또는 Active Directory 그룹 정책을 편집합니다. 정책 설정은 다음 위치 중 하나에 있습니다.

Intune 정책의 경우: 관리 템플릿>Windows 구성 요소>원격 데스크톱 서비스>원격 데스크톱 세션 호스트>연결>RDP 전송 프로토콜 선택.

그룹 정책의 경우: 컴퓨터 구성>정책>관리 템플릿>Windows 구성 요소>원격 데스크톱 서비스>원격 데스크톱 세션 호스트>연결>RDP 전송 프로토콜 선택.

설정을 구성 안 함으로 설정하거나 사용으로 설정한 다음, 전송 유형 선택에서 UDP 및 TCP 모두 사용을 선택합니다.

세션 호스트에서 정책을 업데이트한 다음, 다시 시작하여 설정이 적용되게 합니다.

호스트 풀 네트워킹 설정 구성

Azure Portal 또는 Azure PowerShell을 사용하여 호스트 풀의 네트워킹 설정을 구성함으로써 RDP Shortpath가 사용되는 방식을 세밀하게 제어할 수 있습니다. 호스트 풀에서 RDP Shortpath를 구성하면 필요에 따라 4 가지 RDP Shortpath 중 사용하려는 옵션을 선택하여 세션 호스트 구성과 함께 사용되도록 설정할 수 있습니다.

호스트 풀과 세션 호스트 구성 간에 충돌이 있는 경우 가장 제한적인 설정이 사용됩니다. 예를 들어 네트워크 관리용 RDP Shortpath가 구성되면서 세션 호스트에서 수신기는 활성화되고 호스트 풀은 비활성화되도록 설정되는 경우 관리되는 네트워크용 RDP Shortpath는 작동하지 않습니다.

시나리오에 대한 관련 탭을 선택합니다.

Azure Portal을 사용하여 호스트 풀 네트워킹 설정에서 RDP Shortpath를 구성하는 방법은 다음과 같습니다.

Azure Portal에 로그인합니다.

검색 창에서 Azure Virtual Desktop을 입력하고 일치하는 서비스 항목을 선택합니다.

호스트 풀을 선택한 다음, 구성하려는 호스트 풀을 선택합니다.

설정에서 네트워킹을 선택한 다음 RDP Shortpath를 선택합니다.

각 옵션에서 요구 사항에 따라 드롭다운에서 값을 선택합니다. 기본값은 각 옵션에 대해 활성화됨에 해당합니다.

저장을 선택합니다.

UDP가 Windows 클라이언트 디바이스에서 활성화되어 있는지 확인

Windows 클라이언트 디바이스의 경우 UDP는 기본적으로 사용하도록 설정됩니다. Windows 레지스트리를 확인하여 UDP가 활성화되어 있는지 확인하려면 다음을 수행합니다.

Windows 클라이언트 디바이스에서 PowerShell 프롬프트를 엽니다.

다음 명령을 실행하여 레지스트리를 확인하고 현재 설정을 출력합니다.

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services\Client" If ($regKey.PSObject.Properties.name -contains "fClientDisableUDP" -eq "True") { If (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 1) { Write-Output "The default setting has changed. UDP is disabled." } elseif (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 0) { Write-Output "The default setting has changed, but UDP is enabled." } } else { Write-Output "The default setting hasn't been changed from its default value. UDP is enabled." }출력은 다음 예와 유사해야 합니다.

The default setting hasn't been changed from its default value. UDP is enabled.출력에 UDP가 비활성화되어 있다고 표시되는 경우 Active Directory 도메인에서 Microsoft Intune 또는 그룹 정책에 의해 값이 변경되었을 가능성이 큽니다. 다음 방법 중 하나로 UDP를 활성화해야 합니다.

세션 호스트를 대상으로 하는 기존 Microsoft Intune 정책 또는 Active Directory 그룹 정책을 편집합니다. 정책 설정은 다음 위치 중 하나에 있습니다.

Intune 정책의 경우: 관리 템플릿>Windows 구성 요소>원격 데스크톱 서비스>원격 데스크톱 연결 클라이언트>클라이언트에서 UDP 끄기.

그룹 정책의 경우: 컴퓨터 구성>정책>관리 템플릿>Windows 구성 요소>원격 데스크톱 서비스>원격 데스크톱 연결 클라이언트>클라이언트에서 UDP 끄기.

설정을 구성 안 함으로 설정하거나 사용 안 함으로 설정합니다.

클라이언트 디바이스에서 정책을 업데이트한 다음, 다시 시작하여 설정이 적용되게 합니다.

클라이언트 디바이스 STUN/TURN 서버 연결 및 NAT 유형 확인

클라이언트 디바이스가 STUN/TURN 엔드포인트에 연결할 수 있는지, NAT를 사용 중인지, 그 유형은 무엇인지를 검증하고, avdnettest.exe 실행 파일을 실행하여 기본 UDP 기능이 작동하는지 확인할 수 있습니다. 최신 버전의 avdnettest.exe 다운로드 링크는 다음과 같습니다.

파일을 두 번 클릭하거나 명령줄에서 실행하여 avdnettest.exe를 실행할 수 있습니다. 연결에 성공하면 출력은 다음 출력과 유사합니다.

Checking DNS service ... OK

Checking TURN support ... OK

Checking ACS server 20.202.68.109:3478 ... OK

Checking ACS server 20.202.21.66:3478 ... OK

You have access to TURN servers and your NAT type appears to be 'cone shaped'.

Shortpath for public networks is very likely to work on this host.

사용자 환경에서 대칭 NAT를 사용하는 경우 TURN에서 릴레이된 연결을 사용할 수 있습니다. 방화벽 및 네트워크 보안 그룹을 구성하는 데 사용할 수 있는 자세한 내용은 RDP Shortpath에 대한 네트워크 구성을 참조하세요.

선택 사항: Teredo 지원 사용

RDP Shortpath에는 필요하지 않지만 Teredo는 추가 NAT 통과 후보를 추가하고 IPv4 전용 네트워크에서 성공적인 RDP Shortpath 연결 가능성을 높입니다. PowerShell을 사용하여 세션 호스트와 클라이언트 모두에서 Teredo를 사용할 수 있습니다.

관리자 권한으로 PowerShell 프롬프트를 엽니다.

다음 명령을 실행합니다.

Set-NetTeredoConfiguration -Type Enterpriseclient세션 호스트와 클라이언트 디바이스를 다시 시작하여 설정이 적용되게 합니다.

STUN 및 TURN에 사용되는 포트 범위 제한

기본적으로 STUN 또는 TURN을 사용하는 RDP Shortpath 옵션은 49152~65535의 임시 포트 범위를 사용하여 서버와 클라이언트 간에 직접 경로를 설정합니다. 하지만 더 작고 예측 가능한 포트 범위를 사용하도록 세션 호스트를 구성할 수도 있습니다.

포트 38300에서 39299로 더 작은 기본 범위를 설정하거나 사용할 고유한 포트 범위를 지정할 수 있습니다. 세션 호스트에서 사용하도록 설정되면 Windows 앱 또는 원격 데스크톱 앱은 모든 연결에 대해 사용자가 지정한 범위에서 임의로 포트를 선택합니다. 이 범위가 모두 사용되면 연결은 기본 포트 범위(49152~65535)를 사용하도록 대체됩니다.

기본 및 풀 크기를 선택할 때는 필요한 포트 수를 고려합니다. 범위는 1024~49151 사이여야 하며 그 이후에 임시 포트 범위가 시작됩니다.

Active Directory 도메인에서 Microsoft Intune 또는 그룹 정책을 사용하여 포트 범위를 제한할 수 있습니다. 시나리오에 대한 관련 탭을 선택합니다.

Microsoft Intune을 사용하여 STUN 및 TURN에 사용되는 포트 범위를 제한하려면 다음을 수행합니다.

Microsoft Intune 관리 센터에 로그인합니다.

설정 카탈로그 프로필 유형을 사용하여 Windows 10 이상 디바이스용 구성 프로필을 만들거나 편집합니다.

설정 선택기에서 관리 템플릿>Windows 구성 요소>원격 데스크톱 서비스>원격 데스크톱 세션 호스트>Azure Virtual Desktop으로 이동합니다.

관리되지 않는 네트워크용 RDP Shortpath에 대한 포트 범위 사용 확인란을 선택한 다음, 설정 선택기를 닫습니다.

관리 템플릿 범주를 확장한 다음, 관리되지 않는 네트워크용 RDP Shortpath에 대한 포트 범위 사용 스위치를 사용으로 전환합니다.

포트 풀 크기(디바이스) 값과 UDP 기본 포트(디바이스) 값을 입력합니다. 기본값은 각각 1000과 38300입니다.

다음을 선택합니다.

선택 사항: 범위 태그 탭에서 프로필을 필터링할 범위 태그를 선택합니다. 범위 태그에 대한 자세한 내용은 분산 IT에 RBAC(역할 기반 액세스 제어) 및 범위 태그 사용을 참조하세요.

할당 탭에서 구성하려는 원격 세션을 제공하는 컴퓨터가 포함된 그룹을 선택한 후 다음을 선택합니다.

검토 + 만들기 탭에서 설정을 검토한 다음 만들기를 선택합니다.

정책이 원격 세션을 제공하는 컴퓨터에 적용된 후에는 컴퓨터를 다시 시작하여 설정이 적용되게 합니다.

RDP Shortpath가 작동하는지 확인

RDP Shortpath를 구성한 후에는 클라이언트 디바이스에서 원격 세션에 연결하고 연결이 UDP를 사용하는지 확인합니다. Windows 앱 또는 원격 데스크톱 앱의 연결 정보 대화 상자, 클라이언트 디바이스의 이벤트 뷰어 로그 또는 Azure Portal의 Log Analytics를 사용하여 사용 중인 전송을 확인할 수 있습니다.

시나리오에 대한 관련 탭을 선택합니다.

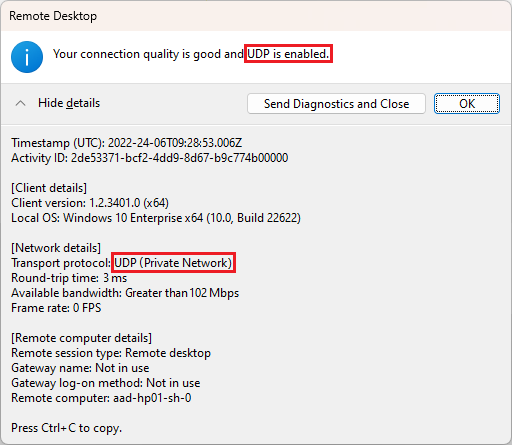

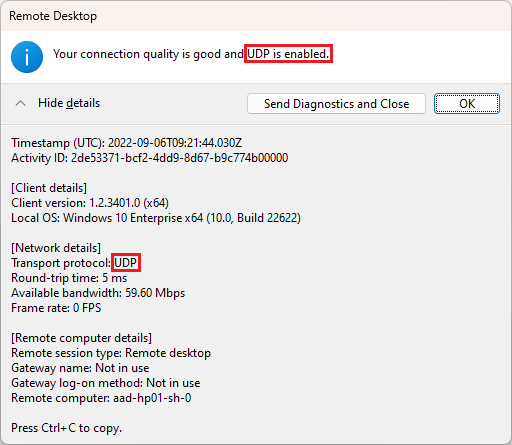

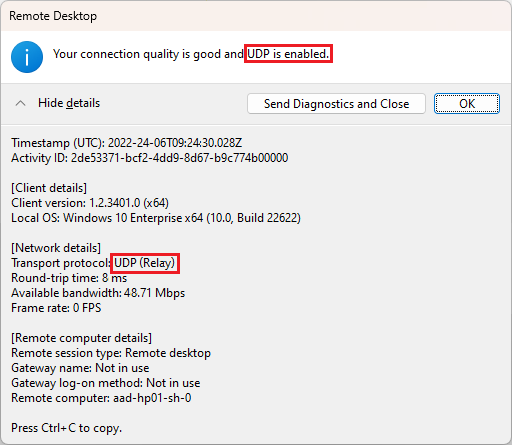

연결이 RDP Shortpath를 사용하고 있는지 확인하기 위해 클라이언트에서 연결 정보를 확인할 수 있습니다.

원격 세션에 연결합니다.

다음 스크린샷과 같이 화면 상단의 연결 도구 모음으로 이동하여 연결 정보 대화 상자를 열고 신호 강도 아이콘을 선택합니다.

다음 스크린샷과 같이 출력에서 UDP가 활성화되어 있는지 확인할 수 있습니다.

관리되는 네트워크용 RDP Shortpath로 직접 연결을 사용하는 경우 전송 프로토콜은 UDP(프라이빗 네트워크) 값을 가집니다.

STUN을 사용하는 경우 전송 프로토콜은 UDP 값을 가집니다.

TURN을 사용하는 경우 전송 프로토콜은 UDP(릴레이) 값을 가집니다.

관련 콘텐츠

공용 네트워크용 RDP Shortpath 전송을 사용하여 연결을 설정하는 데 문제가 있는 경우 RDP Shortpath 문제 해결을 참조하세요.