Microsoft Sentinel의 위협 인텔리전스 이해

Microsoft Sentinel은 다양한 원본에서 위협 인텔리전스를 수집, 큐레이팅 및 관리하는 기능을 갖춘 클라우드 네이티브 SIEM(보안 정보 및 이벤트 관리) 솔루션입니다.

Important

Microsoft Sentinel은 일반적으로 Microsoft Defender 포털에서 Microsoft의 통합 보안 운영 플랫폼 내에서 사용할 수 있습니다. 미리 보기로 Microsoft Sentinel은 Microsoft Defender XDR 또는 E5 라이선스 없이 Defender 포털에서 사용할 수 있습니다. 자세한 내용은 Microsoft Defender 포털의 Microsoft Sentinel을 참조하세요.

위협 인텔리전스 소개

CTI(사이버 위협 인텔리전스)는 시스템 및 사용자에게 기존의 또는 잠재적인 위협을 설명하는 정보입니다. 이 인텔리전스는 특정 위협 행위자의 동기, 인프라 및 기술을 자세히 설명하는 서면 보고서와 같은 다양한 형태를 취합니다. 또한 알려진 사이버 위협과 관련된 IP 주소, 도메인, 파일 해시 및 기타 아티팩트에 대한 구체적인 관찰 내용일 수도 있습니다.

조직에서는 CTI를 사용하여 비정상적인 활동에 대한 필수 컨텍스트를 제공하므로 보안 담당자가 신속하게 조치를 취하여 사람, 정보 및 자산을 보호할 수 있습니다. 다음과 같은 여러 장소에서 CTI를 공급받을 수 있습니다.

- 오픈 소스 데이터 피드

- 위협 인텔리전스 공유 커뮤니티

- 상업용 인텔리전스 피드

- 조직 내 보안 조사 과정에서 수집된 로컬 인텔리전스

Microsoft Sentinel과 같은 SIEM 솔루션의 경우 가장 일반적인 형태의 CTI는 IOC(손상 지표) 또는 공격 지표라고도 하는 위협 지표입니다. 위협 지표는 URL, 파일 해시, IP 주소 등의 관찰된 아티팩트를 피싱, 봇네트, 맬웨어 등의 알려진 위협 활동과 연결하는 데이터입니다. 이러한 형태의 위협 인텔리전스는 종종 전술적 위협 인텔리전스라고 불립니다. 조직에 잠재적인 위협을 탐지하고 이를 보호하기 위해 보안 제품 및 자동화에 대규모로 적용됩니다.

위협 인텔리전스의 또 다른 측면은 위협 행위자, 기술, TTP(전술 및 절차), 인프라 및 피해자의 신원을 나타냅니다. Microsoft Sentinel은 STIX(구조적 위협 정보 식)로 알려진 CTI를 교환하기 위해 오픈 소스 표준을 사용하여 표현된 IOC와 함께 이러한 패싯 관리를 지원합니다. STIX 개체로 표현된 위협 인텔리전스는 상호 운용성을 향상시키고 조직이 보다 효율적으로 사냥할 수 있도록 합니다. Microsoft Sentinel의 위협 인텔리전스 STIX 개체를 사용하여 사용자 환경에서 관찰된 악의적인 활동을 검색하고 공격의 전체 컨텍스트를 제공하여 대응 결정을 알립니다.

다음 표에서는 Microsoft Sentinel에서 TI(위협 인텔리전스) 통합을 최대한 활용하는 데 필요한 활동을 간략하게 설명합니다.

| 작업 | 설명 |

|---|---|

| Microsoft Sentinel의 작업 영역에 위협 인텔리전스 저장 |

|

| 위협 인텔리전스 관리 |

|

| 위협 인텔리전스 사용 |

|

위협 인텔리전스는 Notebook과 같은 다른 Microsoft Sentinel 환경 내에서도 유용한 컨텍스트를 제공합니다. 자세한 내용은 Notebook 및 MSTICPy 시작을 참조 하세요.

참고 항목

US Government 클라우드의 기능 가용성에 대한 자세한 내용은 US Government 고객을 위한 클라우드 기능 가용성의 Microsoft Sentinel 표를 참조하세요.

위협 인텔리전스 가져오기 및 연결

대부분의 위협 인텔리전스는 데이터 커넥터 또는 API를 사용하여 가져옵니다. 노이즈를 줄이고 인텔리전스 피드가 최적화되도록 수집 규칙을 구성합니다. 다음은 Microsoft Sentinel에 사용할 수 있는 솔루션입니다.

- Microsoft의 위협 인텔리전스를 수집하기 위한 데이터 커넥터 Microsoft Defender 위협 인텔리전스

- 위협 인텔리전스 - 업계 표준 STIX/TAXII 피드용 TAXII 데이터 커넥터

- 연결하기 위해 REST API 를 사용하여 통합 및 큐레이팅된 TI 피드에 대한 위협 인텔리전스 업로드 API(데이터 커넥터 필요 없음)

- 위협 인텔리전스 플랫폼 데이터 커넥터는 레거시 REST API를 사용하여 TI 피드를 연결하지만 사용 중단 경로에 있습니다.

조직에서 위협 인텔리전스를 원본으로 사용하는 위치에 따라 이러한 솔루션을 조합하여 사용합니다. 이러한 모든 데이터 커넥터는 위협 인텔리전스 솔루션의 일부로 콘텐츠 허브에서 사용할 수 있습니다. 이 솔루션에 대한 자세한 내용은 Azure Marketplace 항목 위협 인텔리전스를 참조하세요.

또한 Microsoft Sentinel과 함께 제공되는 위협 인텔리전스 통합의 이 카탈로그를 참조하세요.

Defender 위협 인텔리전스 데이터 커넥터를 사용하여 Microsoft Sentinel에 위협 인텔리전스 추가

Defender 위협 인텔리전스에서 생성된 공개, 오픈 소스 및 충실도 높은 IOC를 Defender 위협 인텔리전스 데이터 커넥터를 사용하여 Microsoft Sentinel 작업 영역으로 가져옵니다. 간단한 한 번의 클릭으로 설정하여 표준 및 프리미엄 Defender 위협 인텔리전스 데이터 커넥터의 위협 인텔리전스를 사용하여 모니터링, 경고 및 헌팅하세요.

데이터 커넥터에는 표준 및 프리미엄의 두 가지 버전이 있습니다. 프리미엄 Defender 위협 인텔리전스 데이터 커넥터가 제공하는 샘플도 제공하는 자유롭게 사용할 수 있는 Defender 위협 인텔리전스 위협 분석 규칙이 있습니다. 그러나 일치하는 분석을 사용하면 규칙과 일치하는 지표만 사용자 환경에 수집됩니다.

프리미엄 Defender Threat Intelligence 데이터 커넥터는 Microsoft 보강 오픈 소스 인텔리전스 및 Microsoft의 큐레이팅된 IOC를 수집합니다. 이러한 프리미엄 기능을 사용하면 더 많은 데이터 원본에 대한 분석을 통해 해당 위협 인텔리전스에 대한 유연성과 이해를 높일 수 있습니다. 다음은 프리미엄 버전을 라이선스하고 사용하도록 설정할 때 예상되는 사항을 보여 주는 표입니다.

| 무료 | 프리미엄 |

|---|---|

| 공용 IOC | |

| OSINT(오픈 소스 인텔리전스) | |

| Microsoft IOC | |

| Microsoft 보강 OSINT |

자세한 내용은 다음 문서를 참조하세요.

- 프리미엄 라이선스를 획득하고 표준 버전과 프리미엄 버전 간의 모든 차이점을 살펴보는 방법을 알아보려면 Defender Threat Intelligence 라이선스 탐색을 참조 하세요.

- 무료 Defender 위협 인텔리전스 환경에 대한 자세한 내용은 Microsoft Defender XDR에 대한 Defender 위협 인텔리전스 무료 환경 소개를 참조하세요.

- Defender 위협 인텔리전스 및 프리미엄 Defender 위협 인텔리전스 데이터 커넥터를 사용하도록 설정하는 방법을 알아보려면 Defender 위협 인텔리전스 데이터 커넥터 사용을 참조하세요.

- 일치 분석에 대해 알아보려면 일치 분석을 사용하여 위협 감지를 참조하세요.

업로드 API를 사용하여 Microsoft Sentinel에 위협 인텔리전스 추가

많은 조직에서 TIP(위협 인텔리전스 플랫폼) 솔루션을 사용하여 다양한 원본에서 위협 지표 피드를 집계합니다. 집계된 피드에서 데이터는 네트워크 디바이스, EDR/XDR 솔루션 또는 SIEM(예: Microsoft Sentinel)과 같은 보안 솔루션에 적용하도록 큐레이팅됩니다. 업로드 API를 사용하면 이러한 솔루션을 사용하여 위협 인텔리전스 STIX 개체를 Microsoft Sentinel로 가져올 수 있습니다.

새 업로드 API에는 데이터 커넥터가 필요하지 않으며 다음과 같은 개선 사항이 제공됩니다.

- 위협 지표 필드는 STIX 표준화 형식을 기반으로 합니다.

- Microsoft Entra 애플리케이션에는 Microsoft Sentinel 기여자 역할이 필요합니다.

- API 요청 엔드포인트는 작업 영역 수준에서 범위가 지정됩니다. 필요한 Microsoft Entra 애플리케이션 사용 권한은 작업 영역 수준에서 세분화된 할당을 허용합니다.

자세한 내용은 업로드 API를 사용하여 위협 인텔리전스 플랫폼 연결을 참조 하세요.

위협 인텔리전스 플랫폼 데이터 커넥터를 사용하여 Microsoft Sentinel에 위협 인텔리전스 추가

참고 항목

이 데이터 커넥터는 이제 사용 중단 경로에 있습니다.

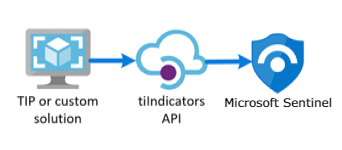

업로드 API와 마찬가지로 위협 인텔리전스 플랫폼 데이터 커넥터는 TIP 또는 사용자 지정 솔루션이 위협 인텔리전스를 Microsoft Sentinel로 보낼 수 있는 API를 사용합니다. 그러나 이 데이터 커넥터는 지표로만 제한되며 이제 사용 중단 경로에 있습니다. 업로드 API에서 제공하는 최적화를 활용하는 것이 좋습니다.

TIP 데이터 커넥터는 다른 STIX 개체를 지원하지 않는 Microsoft Graph 보안 tiIndicators API를 사용합니다. tiIndicators API와 통신하는 사용자 지정 TIP과 함께 이를 사용하여 Microsoft Sentinel(및 Defender XDR과 같은 다른 Microsoft 보안 솔루션)에 표시기를 보냅니다.

Microsoft Sentinel과 통합된 TIP 솔루션에 대한 자세한 내용은 통합 위협 인텔리전스 플랫폼 제품을 참조하세요. 자세한 내용은 Microsoft Sentinel에 위협 인텔리전스 플랫폼 연결을 참조하세요.

위협 인텔리전스를 사용하여 Microsoft Sentinel에 위협 인텔리전스 추가 - TAXII 데이터 커넥터

위협 인텔리전스 전송을 위한 가장 널리 채택된 업계 표준은 STIX 데이터 형식과 TAXII 프로토콜의 조합입니다. 조직에서 현재 STIX/TAXII 버전(2.0 또는 2.1)을 지원하는 솔루션에서 위협 인텔리전스를 가져오는 경우 위협 인텔리전스 - TAXII 데이터 커넥터를 사용하여 위협 인텔리전스를 Microsoft Sentinel로 가져옵니다. 위협 인텔리전스 - TAXII 데이터 커넥터를 사용하면 Microsoft Sentinel에서 기본 제공 TAXII 클라이언트를 사용하여 TAXII 2.x 서버로부터 위협 인텔리전스를 가져올 수 있습니다.

TAXII 서버에서 MICROSOFT Sentinel로 STIX 형식의 위협 인텔리전스를 가져오려면 다음을 수행합니다.

- TAXII 서버 API 루트 및 컬렉션 ID를 가져옵니다.

- Microsoft Sentinel에서 위협 인텔리전스 - TAXII 데이터 커넥터를 사용하도록 설정합니다.

자세한 내용은 Microsoft Sentinel을 STIX/TAXII 위협 인텔리전스 피드에 연결을 참조하세요.

위협 인텔리전스 만들기 및 관리

Microsoft Sentinel에서 제공하는 위협 인텔리전스는 Microsoft의 통합 SecOps 플랫폼에서 MDTI(Microsoft Defender 위협 인텔리전스) 및 위협 분석 옆에 관리됩니다.

참고 항목

Azure Portal의 위협 인텔리전스는 Microsoft Sentinel>위협 관리>위협 인텔리전스에서 계속 액세스됩니다.

가장 일반적인 위협 인텔리전스 작업 중 두 가지는 보안 조사와 관련된 새로운 위협 인텔리전스를 만들고 태그를 추가하는 것입니다. 관리 인터페이스는 몇 가지 주요 기능을 사용하여 개별 위협 인텔을 큐레이팅하는 수동 프로세스를 간소화합니다.

- 들어오는 원본에서 위협 인텔을 최적화하도록 수집 규칙을 구성합니다.

- 새 STIX 개체를 만들 때 관계를 정의합니다.

- 관계 작성기를 사용하여 기존 TI를 큐레이팅합니다.

- 중복 기능을 사용하여 새 또는 기존 TI 개체에서 공통 메타데이터를 복사합니다.

- 다중 선택으로 개체에 자유 형식 태그를 추가합니다.

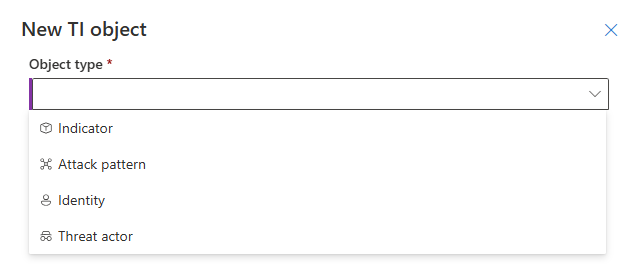

다음 STIX 개체는 Microsoft Sentinel에서 사용할 수 있습니다.

| STIX 개체 | 설명 |

|---|---|

| 위협 행위자 | 스크립트 키디에서 국가 국가에 이르기까지 위협 행위자 개체는 동기 부여, 정교함 및 자원 조달 수준을 설명합니다. |

| 공격 패턴 | 기술, 전술 및 절차라고도 하는 공격 패턴은 공격의 특정 구성 요소와 사용되는 MITRE ATT&CK 단계를 설명합니다. |

| 깜빡이 |

Domain name, URL, IPv4 addressIPv6 address및File hashesX509 certificates 인터넷을 통한 보안 통신을 위해 디바이스 및 서버의 ID를 인증하는 데 사용됩니다.

JA3 지문은 TLS/SSL 핸드셰이크 프로세스에서 생성된 고유 식별자입니다. 네트워크 트래픽에 사용되는 특정 애플리케이션 및 도구를 식별하여 악의적인 활동JA3S 지문을 보다 쉽게 감지할 수 있도록 지문 처리에 서버별 특성을 포함하여 JA3의 기능을 확장합니다. 이 확장은 네트워크 트래픽에 대한 보다 포괄적인 보기를 제공하고 클라이언트 및 서버 쪽 위협을 모두 식별하는 데 도움이 됩니다.

User agents 는 브라우저 또는 운영 체제와 같이 서버에 요청을 하는 클라이언트 소프트웨어에 대한 정보를 제공합니다. 네트워크에 액세스하는 디바이스 및 애플리케이션을 식별하고 프로파일링하는 데 유용합니다. |

| ID | 피해자, 조직 및 기타 그룹 또는 개인을 가장 밀접하게 연관된 비즈니스 부문과 함께 설명합니다. |

| 관계 | 위협 인텔리전스를 연결하여 서로 다른 신호 및 데이터 요소 간에 연결을 만드는 데 도움이 되는 스레드는 관계로 설명됩니다. |

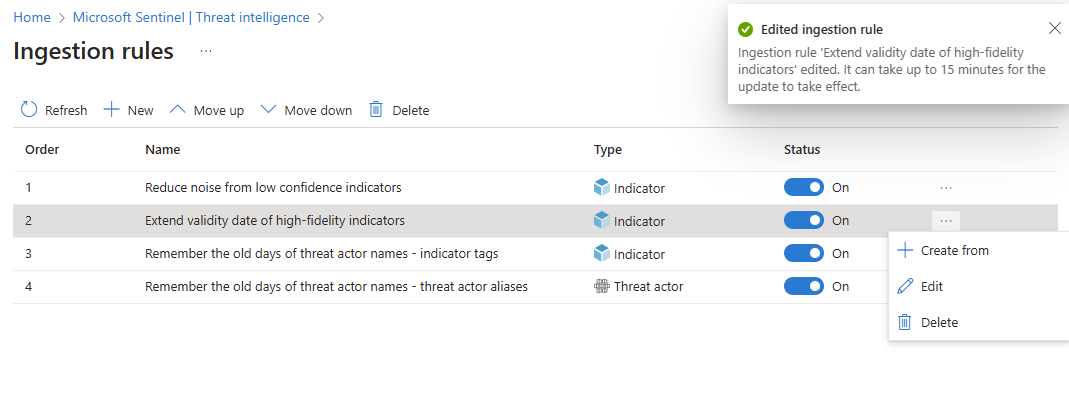

수집 규칙 구성

작업 영역에 전달되기 전에 개체를 필터링하고 향상시켜 위협 인텔리전스 피드를 최적화합니다. 수집 규칙은 특성을 업데이트하거나 개체를 모두 함께 필터링합니다. 다음 표에서는 몇 가지 사용 사례를 나열합니다.

| 수집 규칙 사용 사례 | 설명 |

|---|---|

| 노이즈 줄이기 | 신뢰도가 낮은 6개월 동안 업데이트되지 않은 이전 위협 인텔리전스를 필터링합니다. |

| 유효 날짜 연장 | 신뢰할 수 있는 원본에서 높은 충실도 IOC를 30일 연장하여 Valid until 홍보합니다. |

| 옛날을 기억하십시오. | 새로운 위협 행위자 분류는 훌륭하지만 일부 분석가는 이전 이름에 태그를 지정하기를 원합니다. |

수집 규칙을 사용하기 위한 다음 팁에 유의하세요.

- 모든 규칙이 순서대로 적용됩니다. 수집되는 위협 인텔리전스 개체는 작업이 수행될 때까지

Delete각 규칙에 의해 처리됩니다. 개체에 대해 아무 작업도 수행하지 않으면 원본에서 있는 그대로 수집됩니다. - 이

Delete작업은 수집을 위해 위협 인텔리전스 개체를 건너뛰어 파이프라인에서 제거됨을 의미합니다. 이미 수집된 개체의 이전 버전은 영향을 받지 않습니다. - 새 규칙과 편집된 규칙을 적용하는 데 최대 15분이 걸립니다.

자세한 내용은 위협 인텔리전스 수집 규칙 작업을 참조 하세요.

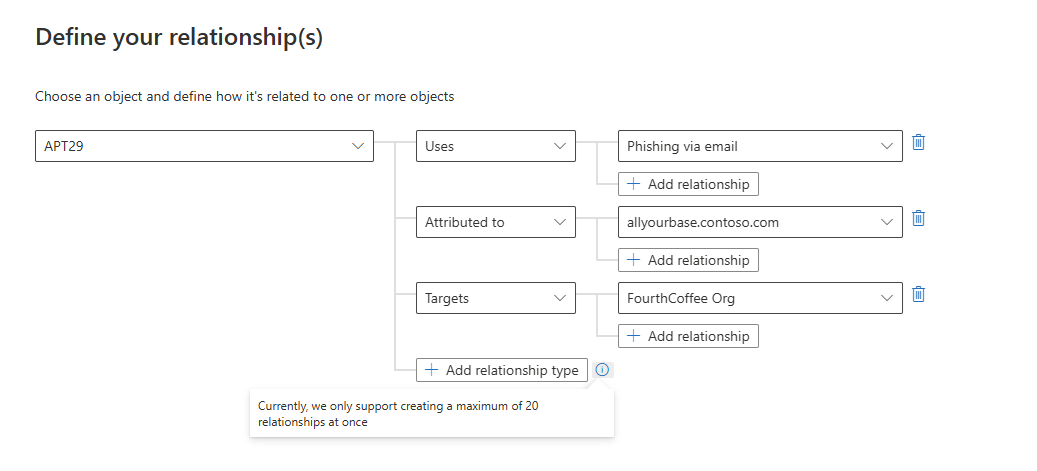

관계 만들기

관계 작성기와 개체 간의 연결을 설정하여 위협 감지 및 대응을 향상시킵니다. 다음 표에는 몇 가지 사용 사례가 나와 있습니다.

| 관계 사용 사례 | 설명 |

|---|---|

| 공격 패턴에 위협 행위자 연결 | 위협 행위 APT29자는 공격 패턴을 Phishing via Email 사용하여 초기 액세스 권한을 얻습니다. |

| 표시기를 위협 행위자 연결 | 도메인 표시 allyourbase.contoso.com 기는 위협 행위APT29자의 특성입니다. |

| ID(피해자)를 공격 패턴과 연결 | 공격 패턴 Phishing via Email은 조직을 대상으로 합니다FourthCoffee. |

다음 이미지는 관계 작성기에서 이러한 모든 사용 사례를 연결하는 방법을 보여 줍니다.

위협 인텔리전스 큐레이팅

TLP(Traffic Light Protocol)라는 민감도 수준을 지정하여 적절한 대상과 공유할 수 있는 TI 개체를 구성합니다.

| TLP 색 | 민감도 |

|---|---|

| 흰색 | 제한 없이 자유롭게 공개적으로 정보를 공유할 수 있습니다. |

| 녹색 | 정보는 커뮤니티 내의 동료 및 파트너 조직과 공유할 수 있지만 공개적으로는 공유할 수 없습니다. 커뮤니티 내에서 더 많은 대상을 대상으로 합니다. |

| 황색 | 정보는 조직의 구성원과 공유할 수 있지만 공개적으로는 공유할 수 없습니다. 조직 내에서 중요한 정보를 보호하는 데 사용됩니다. |

| 빨간색 | 정보는 매우 민감하며 원래 공개된 특정 그룹 또는 모임 외부에서 공유해서는 안 됩니다. |

만들거나 편집할 때 UI에서 TI 개체에 대한 TLP 값을 설정합니다. API를 통해 TLP를 설정하는 것은 덜 직관적이며 4개의 marking-definition 개체 GUID 중 하나를 선택해야 합니다. API를 통해 TLP를 구성하는 방법에 대한 자세한 내용은 업로드 API의 공통 속성에서 object_marking_refs 참조 하세요.

TI를 큐레이팅하는 또 다른 방법은 태그를 사용하는 것입니다. 위협 인텔리전스 태그 지정은 개체를 더 쉽게 찾을 수 있도록 개체를 그룹화할 수 있는 빠른 방법입니다. 일반적으로 특정 인시던트 관련 태그를 적용할 수 있습니다. 그러나 개체가 특정 알려진 행위자 또는 잘 알려진 공격 캠페인의 위협을 나타내는 경우 태그 대신 관계를 만드는 것이 좋습니다. 작업하려는 위협 인텔리전스를 검색하고 필터링한 후 개별적으로 태그를 지정하거나 다중 선택을 하고 한 번에 모두 태그를 지정합니다. 태그 지정은 자유 형식이므로 위협 인텔리전스 태그에 대한 표준 명명 규칙을 만드는 것이 좋습니다.

자세한 내용은 Microsoft Sentinel에서 위협 인텔리전스 작업(Work with Microsoft Sentinel)을 참조하세요.

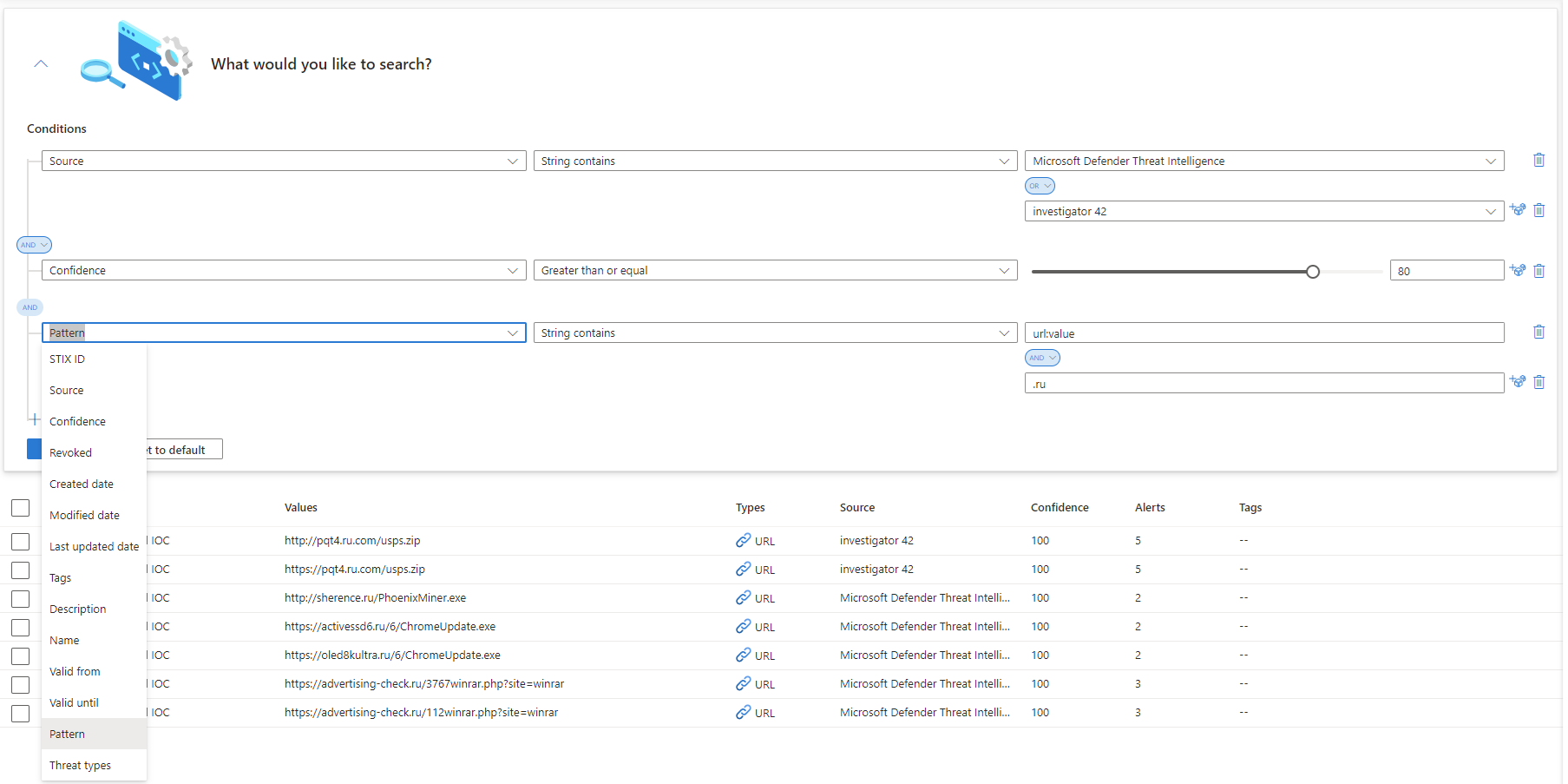

위협 인텔리전스 보기

관리 인터페이스에서 위협 인텔리전스를 봅니다. 고급 검색을 사용하여 Log Analytics 쿼리를 작성하지 않고도 위협 인텔리전스 개체를 정렬하고 필터링합니다.

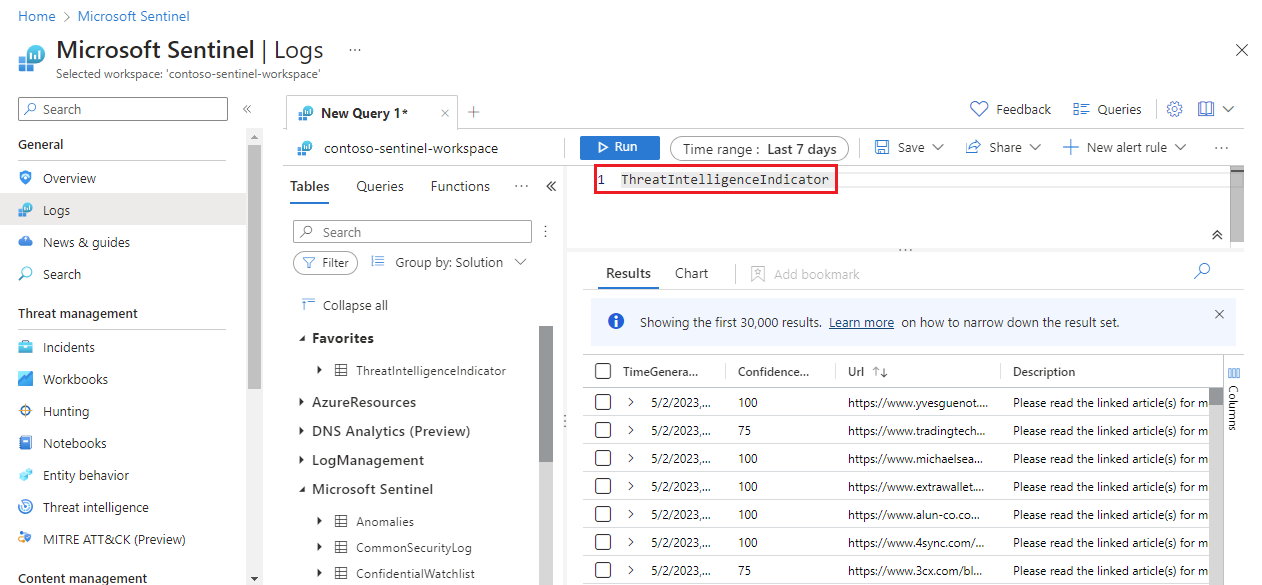

Microsoft Sentinel 사용 Log Analytics 작업 영역에 저장된 표시기를 봅니다.

Microsoft Sentinel스키마 아래의 ThreatIntelligenceIndicator 테이블은 모든 Microsoft Sentinel 위협 지표가 저장되는 위치입니다. 이 표는 분석, 헌팅 쿼리 및 통합 문서와 같은 다른 Microsoft Sentinel 기능에서 수행하는 위협 인텔리전스 쿼리의 기초입니다.

Important

새 STIX 개체 스키마를 지원하는 테이블은 프라이빗 미리 보기로 제공됩니다. 쿼리에서 STIX 개체를 보고 이를 사용하는 헌팅 모델의 잠금을 해제하려면 이 양식으로 옵트인하도록 요청합니다. 이 옵트인 프로세스를 사용하여 위협 인텔리전스를 새 테이블 ThreatIntelIndicatorThreatIntelObjects로 수집하고, 현재 테이블 ThreatIntelligenceIndicator과 함께 또는 대신 수집합니다.

다음은 현재 테이블을 사용하는 위협 지표에 대한 기본 쿼리의 예제 보기입니다.

위협 인텔리전스 지표는 Log Analytics 작업 영역의 ThreatIntelligenceIndicator 테이블에 읽기 전용으로 수집됩니다. 지표가 업데이트될 때마다 ThreatIntelligenceIndicator 테이블에 새 항목이 만들어집니다. 가장 최근 표시기만 관리 인터페이스에 나타납니다. Microsoft Sentinel은 IndicatorId 및 SourceSystem 속성을 기반으로 지표의 중복을 제거하고 최신 TimeGenerated[UTC]을(를) 사용하여 지표를 선택합니다.

속성은 IndicatorId STIX 표시기 ID를 사용하여 생성됩니다. 비 STIX 원본 IndicatorId 에서 표시기를 가져오거나 만들 때 표시기의 원본 및 패턴에서 생성됩니다.

자세한 내용은 Microsoft Sentinel에서 위협 인텔리전스 작업(Work with Microsoft Sentinel)을 참조하세요.

GeoLocation 및 WhoIs 데이터 보강 보기(공개 미리 보기)

Microsoft는 추가 GeoLocation 및 WhoIs 데이터를 사용하여 IP 및 도메인 지표를 보강하여 선택한 IOC가 발견된 조사를 위한 더 많은 컨텍스트를 제공합니다.

Microsoft Sentinel로 가져온 이러한 유형의 위협 지표에 대한 위협 인텔리전스 창에서 GeoLocation 및 WhoIs 데이터를 봅니다.

예를 들어 데이터를 사용하여 GeoLocation IP 지표에 대한 조직 또는 국가 또는 지역과 같은 정보를 찾습니다. 도메인 지표에서 등록 기관, 레코드 생성 데이터와 같은 데이터를 찾으려면 WhoIs 데이터를 사용하세요.

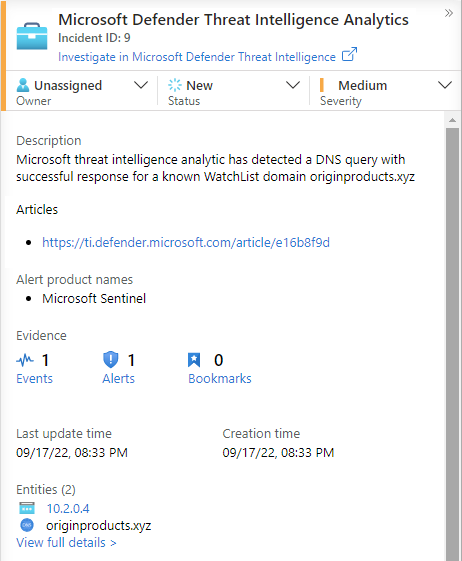

위협 지표 분석을 사용하여 위협 탐지

Microsoft Sentinel과 같은 SIEM 솔루션에서 위협 인텔리전스의 가장 중요한 사용 사례는 위협 탐지를 위한 분석 규칙을 지원하는 것입니다. 이러한 지표 기반 규칙은 데이터 원본의 원시 이벤트를 위협 지표와 비교하여 조직에서 보안 위협을 탐지합니다. Microsoft Sentinel Analytics에서는 일정에 따라 실행되는 쿼리를 기반으로 하는 분석 규칙을 만들고 보안 경고를 생성합니다. 구성과 함께 규칙이 실행되는 빈도, 보안 경고 및 인시던트를 생성해야 하는 쿼리 결과 종류, 필요에 따라 자동화된 응답을 트리거할 시점을 결정합니다.

항상 처음부터 새 분석 규칙을 만들 수 있지만 Microsoft Sentinel은 위협 지표를 활용하기 위해 Microsoft 보안 엔지니어가 만든 기본 제공 규칙 템플릿 세트를 제공합니다. 이러한 템플릿은 일치시키려는 위협 지표 유형(도메인, 이메일, 파일 해시, IP 주소 또는 URL) 및 데이터 원본 이벤트를 기반으로 합니다. 각 템플릿은 규칙이 작동하는 데 필요한 원본을 나열합니다. 이 정보를 사용하면 Microsoft Sentinel에서 필요한 이벤트를 이미 가져왔는지 쉽게 확인할 수 있습니다.

기본적으로 이러한 기본 제공 규칙이 트리거되면 경고가 생성됩니다. Microsoft Sentinel에서 분석 규칙에서 생성된 경고는 보안 인시던트도 생성합니다. Microsoft Sentinel 메뉴의 위협 관리에서 인시던트를 선택합니다. 인시던트는 보안 운영 팀이 적절한 대응 조치를 결정하기 위해 심사 및 조사하는 것입니다. 자세한 내용은 자습서: Microsoft Sentinel을 사용하여 인시던트 조사를 참조하세요.

분석 규칙에서 위협 지표를 사용하는 방법에 대한 자세한 내용은 위협 인텔리전스를 사용하여 위협 탐지를 참조하세요.

Microsoft는 Defender 위협 인텔리전스 분석 규칙을 통해 위협 인텔리전스에 대한 액세스를 제공합니다. 높은 충실도의 경고 및 인시던트를 생성하는 이 규칙을 이용하는 방법에 대한 자세한 내용은 일치 분석을 사용하여 위협 감지를 참조하세요.

통합 문서는 위협 인텔리전스에 대한 정보를 제공합니다.

Workbooks는 Microsoft Sentinel의 모든 측면에 대한 정보를 제공하는 강력한 대화형 대시보드를 제공하며, 위협 인텔리전스도 예외가 아닙니다. 기본 제공 위협 인텔리전스 통합 문서를 사용하여 위협 인텔리전스에 대한 주요 정보를 시각화합니다. 비즈니스 요구 사항에 따라 통합 문서를 사용자 지정합니다. 고유한 방식으로 데이터를 시각화하는 데 도움이 되는 많은 데이터 원본을 결합하여 새 대시보드를 만듭니다.

Microsoft Sentinel 통합 문서는 Azure Monitor 통합 문서를 기반으로 하므로 광범위한 설명서와 더 많은 템플릿을 이미 사용할 수 있습니다. 자세한 내용은 Azure Monitor 통합 문서를 사용하여 대화형 보고서 만들기를 참조하세요.

GitHub에는 Azure Monitor 통합 문서를 위한 풍부한 리소스도 있으며 여기서 더 많은 템플릿을 다운로드하고 고유의 템플릿을 기여할 수 있습니다.

위협 인텔리전스 통합 문서를 사용하고 사용자 지정하는 방법에 대한 자세한 내용은 통합 문서를 사용하여 위협 인텔리전스 시각화를 참조하세요.

관련 콘텐츠

이 문서에서는 Microsoft Sentinel에서 제공하는 위협 인텔리전스 기능에 대해 알아보았습니다. 자세한 내용은 다음 문서를 참조하세요.