가상 네트워크를 사용하여 Azure Machine Learning 작업 영역 보호

적용 대상: Azure CLI ml 확장 v2(현재)

Azure CLI ml 확장 v2(현재) Python SDK azure-ai-ml v2(현재)

Python SDK azure-ai-ml v2(현재)

팁

이 문서의 단계 대신 Azure Machine Learning 관리되는 가상 네트워크를 사용할 수 있습니다. 관리되는 가상 네트워크를 통해 Azure Machine Learning은 작업 영역 및 관리 컴퓨팅에 대한 네트워크 격리 작업을 처리합니다. Azure Storage 계정과 같이 작업 영역에 필요한 리소스에 대한 프라이빗 엔드포인트를 추가할 수도 있습니다. 자세한 내용은 작업 영역 관리되는 네트워크 격리를 참조하세요.

이 문서에서는 Azure Virtual Network에서 Azure Machine Learning 작업 영역 및 연결된 리소스를 보호하는 방법에 대해 알아봅니다.

이 문서는 Azure Machine Learning 워크플로 보안에 대한 시리즈의 일부입니다. 이 시리즈의 다른 문서를 참조하세요.

보안 작업 영역을 만드는 방법에 관한 자습서는 자습서: 보안 작업 영역 만들기, Bicep 템플릿 또는 Terraform 템플릿을 참조하세요.

이 문서에서는 가상 네트워크에서 다음 작업 영역 리소스를 사용하는 방법을 알아봅니다.

- Azure Machine Learning 작업 영역

- Azure Storage 계정

- Azure Key Vault

- Azure Container Registry

필수 조건

일반적인 가상 네트워크 시나리오 및 전반적인 가상 네트워크 아키텍처를 이해하려면 네트워크 보안 개요 문서를 참조하세요.

모범 사례에 대해 알아보려면 엔터프라이즈 보안을 위한 Azure Machine Learning 모범 사례 문서를 읽어보세요.

컴퓨팅 리소스에 사용할 기존 가상 네트워크 및 서브넷입니다.

Warning

VNet에 172.17.0.0/16 IP 주소 범위를 사용하지 마세요. 이는 Docker 브리지 네트워크에서 사용되는 기본 서브넷 범위이며, VNet에 사용하면 오류가 발생합니다. 다른 범위는 가상 네트워크에 연결하려는 항목에 따라 충돌할 수도 있습니다. 예를 들어 온-프레미스 네트워크를 VNet에 연결하려는 경우 온-프레미스 네트워크도 172.16.0.0/16 범위를 사용합니다. 궁극적으로 네트워크 인프라를 계획하는 것은 사용자에게 달려 있습니다.

가상 네트워크 또는 서브넷에 리소스를 배포하려면 사용자 계정에는 Azure RBAC(Azure 역할 기반 액세스 제어)에서 다음 작업에 대한 사용 권한이 있어야 합니다.

- 가상 네트워크 리소스의 "Microsoft.Network/*/read"입니다. ARM(Azure Resource Manager) 템플릿 배포에는 이 권한이 필요하지 않습니다.

- 가상 네트워크 리소스에 대한 “Microsoft.Network/virtualNetworks/join/action”

- 서브넷 리소스에 대한 "Microsoft.Network/virtualNetworks/subnets/join/action"

네트워킹과 Azure RBAC에 관한 자세한 내용은 네트워킹 기본 제공 역할을 참조하세요.

Azure Container Registry

Azure Container Registry가 프리미엄 버전이어야 합니다. 업그레이드에 대한 자세한 내용은 SKU 변경을 참조하세요.

Azure Container Registry가 프라이빗 엔드포인트를 사용하는 경우 스토리지 계정 및 학습 또는 유추에 사용되는 컴퓨팅 대상과 동일한 가상 네트워크에 두는 것이 ‘좋습니다’. 그러나 피어된 가상 네트워크에 있을 수도 있습니다.

서비스 엔드포인트를 사용하는 경우 스토리지 계정 및 컴퓨팅 대상과 동일한 가상 네트워크 및 서브넷에 있어야 합니다.

Azure Machine Learning 작업 영역에 Azure Machine Learning 컴퓨팅 클러스터가 포함되어야 합니다.

제한 사항

Azure Storage 계정

Azure Machine Learning 스튜디오를 사용할 계획이고 스토리지 계정도 가상 네트워크에 있는 경우 추가 유효성 검사 요구 사항이 있습니다.

- 스토리지 계정이 서비스 엔드포인트를 사용하는 경우 작업 영역 프라이빗 엔드포인트와 스토리지 서비스 엔드포인트는 가상 네트워크의 동일한 서브넷에 있어야 합니다.

- 스토리지 계정이 프라이빗 엔드포인트를 사용하는 경우 작업 영역 프라이빗 엔드포인트와 스토리지 프라이빗 엔드포인트는 동일한 가상 네트워크에 있어야 합니다. 이 경우 서로 다른 서브넷에 있을 수 있습니다.

Azure Container Instances

Azure Machine Learning 작업 영역이 프라이빗 엔드포인트로 구성된 경우 가상 네트워크에서 Azure Container Instances에 배포하는 것은 지원되지 않습니다. 대신 네트워크 격리에서 관리형 온라인 엔드포인트를 사용하는 것이 좋습니다.

Azure Container Registry

Azure Machine Learning 작업 영역 또는 리소스가 프라이빗 엔드포인트로 구성된 경우 AzureML 환경 이미지 빌드를 위해 사용자 관리 컴퓨팅 클러스터를 설정해야 할 수 있습니다. 기본 시나리오는 서버리스 컴퓨팅을 활용하는 것이며 현재 AzureML 작업 영역과 관련된 리소스에 대한 네트워크 제한이 없는 시나리오를 위한 것입니다.

Important

Docker 이미지를 빌드하는 데 사용되는 컴퓨팅 클러스터는 모델을 학습하고 배포하는 데 사용되는 패키지 리포지토리에 액세스할 수 있어야 합니다. 공용 리포지토리에 대한 액세스를 허용하는 네트워크 보안 규칙을 추가하거나 프라이빗 Python 패키지를 사용하거나 이미 패키지가 포함된 사용자 지정 Docker 이미지(SDK v1)를 사용해야 할 수 있습니다.

Warning

Azure Container Registry가 프라이빗 엔드포인트 또는 서비스 엔드포인트를 사용하여 가상 네트워크와 통신하는 경우 Azure Machine Learning 컴퓨팅 클러스터에서 관리 ID를 사용할 수 없습니다.

Azure Monitor

Warning

Azure Monitor는 Azure Private Link를 사용하여 VNet에 연결하는 것을 지원합니다. 그러나 Azure Monitor에서 열려 있는 Private Link 모드를 사용해야 합니다. 자세한 내용은 Private Link 액세스 모드: 프라이빗 전용 및 공개를 참조하세요.

필수 공용 인터넷 액세스

Azure Machine Learning을 사용하려면 공용 인터넷에 대한 인바운드 및 아웃바운드 액세스가 모두 필요합니다. 다음 표에서는 필요한 액세스 및 용도에 대한 개요를 제공합니다. .region으로 끝나는 서비스 태그의 경우 region을 작업 영역이 포함된 Azure 지역으로 바꿉니다. 예: Storage.westus

팁

필수 탭에는 필요한 인바운드 및 아웃바운드 구성이 나열됩니다. 상황 탭에는 사용하도록 설정할 수 있는 특정 구성에 필요한 선택적 인바운드 및 아웃바운드 구성이 나열됩니다.

| Direction | 프로토콜 및 고서 |

서비스 태그 | 목적 |

|---|---|---|---|

| 아웃바운드 | TCP: 80, 443 | AzureActiveDirectory |

Microsoft Entra ID를 사용하여 인증 |

| 아웃바운드 | TCP: 443, 18881 UDP: 5831 |

AzureMachineLearning |

Azure Machine Learning Services 사용하기. Notebook의 Python intellisense는 포트 18881을 사용합니다. Azure Machine Learning 컴퓨팅 인스턴스 만들기, 업데이트 및 삭제에는 포트 5831이 사용됩니다. |

| 아웃바운드 | ANY: 443 | BatchNodeManagement.region |

Azure Machine Learning 컴퓨팅 인스턴스/클러스터에 대한 Azure Batch 백 엔드와의 통신. |

| 아웃바운드 | TCP: 443 | AzureResourceManager |

Azure Machine Learning, Azure CLI 및 Azure Machine Learning SDK를 사용하는 Azure 리소스 만들기. |

| 아웃바운드 | TCP: 443 | Storage.region |

컴퓨팅 클러스터 및 컴퓨팅 인스턴스에 대한 Azure Storage 계정에 저장된 데이터에 액세스합니다. 이 아웃바운드에 대한 데이터 반출을 방지하는 방법에 대한 내용은 데이터 반출 보호를 참조하세요. |

| 아웃바운드 | TCP: 443 | AzureFrontDoor.FrontEnd* 21Vianet에서 운영하는 Microsoft Azure에는 필요하지 않습니다. |

Azure Machine Learning 스튜디오 전역 진입 포인트. AutoML에 대한 이미지 및 환경을 저장합니다. 이 아웃바운드에 대한 데이터 반출을 방지하는 방법에 대한 내용은 데이터 반출 보호를 참조하세요. |

| 아웃바운드 | TCP: 443 | MicrosoftContainerRegistry.region참고: 이 태그는 AzureFrontDoor.FirstParty 태그에 종속됩니다. |

Microsoft가 제공하는 Docker 이미지에 액세스하세요. Azure Kubernetes Service용 Azure Machine Learning 라우터 설치입니다. |

팁

서비스 태그 대신 IP 주소가 필요한 경우 다음 옵션 중 하나를 사용합니다.

- Azure IP 범위 및 서비스 태그에서 목록을 다운로드합니다.

- Azure CLI az network list-service-tags 명령을 사용합니다.

- Azure PowerShell Get-AzNetworkServiceTag 명령을 사용합니다.

IP 주소는 주기적으로 변경될 수 있습니다.

기계 학습 프로젝트에 필요한 패키지를 설치하기 위해 Visual Studio Code 및 타사 사이트에 대한 아웃바운드 트래픽을 허용해야 할 수도 있습니다. 다음 표에서는 기계 학습에 일반적으로 사용되는 리포지토리를 나열합니다.

| 호스트 이름 | 목적 |

|---|---|

anaconda.com*.anaconda.com |

기본 패키지를 설치하는 데 사용됩니다. |

*.anaconda.org |

리포지토리 데이터를 가져오는 데 사용됩니다. |

pypi.org |

기본 인덱스에서 종속성을 나열하는 데 사용되며 (있는 경우) 사용자 설정에서 인덱스를 덮어쓰지 않습니다. 인덱스를 덮어쓰는 경우 *.pythonhosted.org도 허용해야 합니다. |

cloud.r-project.org |

R 개발용 CRAN 패키지를 설치할 때 사용됩니다. |

*.pytorch.org |

PyTorch를 기반으로 하는 일부 예제에서 사용됩니다. |

*.tensorflow.org |

Tensorflow를 기반으로 하는 일부 예제에서 사용됩니다. |

code.visualstudio.com |

Visual Studio Code 데스크톱을 다운로드하고 설치하는 데 필요합니다. Visual Studio Code 웹에는 필요하지 않습니다. |

update.code.visualstudio.com*.vo.msecnd.net |

설정 스크립트를 통해 컴퓨팅 인스턴스에 설치된 Visual Studio Code 서버 비트를 검색하는 데 사용됩니다. |

marketplace.visualstudio.comvscode.blob.core.windows.net*.gallerycdn.vsassets.io |

Visual Studio Code 확장을 다운로드하고 설치하는 데 필요합니다. 이러한 호스트는 Visual Studio Code용 Azure ML 확장에서 제공하는 컴퓨팅 인스턴스에 대한 원격 연결을 사용하도록 설정합니다. 자세한 내용은 Visual Studio Code에서 Azure Machine Learning 컴퓨팅 인스턴스에 연결을 참조하세요. |

raw.githubusercontent.com/microsoft/vscode-tools-for-ai/master/azureml_remote_websocket_server/* |

컴퓨팅 인스턴스에 설치된 websocket 서버 비트를 검색하는 데 사용됩니다. WebSocket 서버는 Visual Studio Code 클라이언트(데스크톱 애플리케이션)의 요청을 컴퓨팅 인스턴스에서 실행 중인 Visual Studio Code 서버로 전송하는 데 사용됩니다. |

참고 항목

Azure Machine Learning VS Code 확장을 사용하는 경우 원격 컴퓨팅 인스턴스는 확장에 필요한 패키지를 설치하기 위해 퍼블릭 리포지토리에 대한 액세스 권한이 필요합니다. 컴퓨팅 인스턴스에서 이러한 퍼블릭 리포지토리 또는 인터넷에 액세스하기 위해 프록시가 필요한 경우 컴퓨팅 인스턴스의 ~/.bashrc 파일에서 HTTP_PROXY 및 HTTPS_PROXY 환경 변수를 설정하고 내보내야 합니다. 이 프로세스는 사용자 지정 스크립트를 사용하여 프로비전 시 자동화할 수 있습니다.

Azure Machine Learning에서 AKS(Azure Kubernetes Service)를 사용하는 경우 AKS VNet에 대한 다음 트래픽을 허용합니다.

- Azure Kubernetes Service에서 송신 트래픽 제한 문서에 설명된 AKS에 대한 일반적인 인바운드/아웃바운드 요구 사항입니다.

- mcr.microsoft.com으로의 아웃바운드.

- AKS 클러스터에 모델을 배포하는 경우 Azure Kubernetes Service에 ML 모델 배포 문서의 지침을 사용하세요.

방화벽 솔루션 사용에 대한 자세한 내용은 필수 입력 및 출력 통신 구성을 참조하세요.

프라이빗 엔드포인트로 작업 영역 보호

Azure Private Link를 사용하면 프라이빗 엔드포인트를 사용하여 작업 영역에 연결할 수 있습니다. 프라이빗 엔드포인트는 가상 네트워크 내에 있는 일련의 개인 IP 주소입니다. 그런 다음, 작업 영역에 대한 액세스를 개인 IP 주소를 통해서만 발생하도록 제한할 수 있습니다. 프라이빗 엔드포인트를 사용하면 데이터 반출 위험을 줄이는 데 도움이 됩니다.

작업 영역에 대한 프라이빗 엔드포인트를 구성하는 방법에 대한 자세한 내용은 프라이빗 엔드포인트 구성 방법을 참조하세요.

Warning

프라이빗 엔드포인트를 사용하여 작업 영역을 보호해도 완전한 보안이 보장되지는 않습니다. 이 문서의 나머지 부분에 있는 단계와 VNet 시리즈를 수행하여 솔루션의 개별 구성요소를 보호해야 합니다. 예를 들어 작업 영역에 프라이빗 엔드포인트를 사용하지만 Azure Storage 계정이 VNet으로 보호되지 않는 경우, 작업 영역과 스토리지 간 트래픽은 보안을 위해 VNet을 사용하지 않습니다.

Azure Storage 계정 보안

Azure Machine Learning은 프라이빗 엔드포인트 또는 서비스 엔드포인트를 사용하도록 구성된 스토리지 계정을 지원합니다.

Azure Portal에서 Azure Storage 계정을 선택합니다.

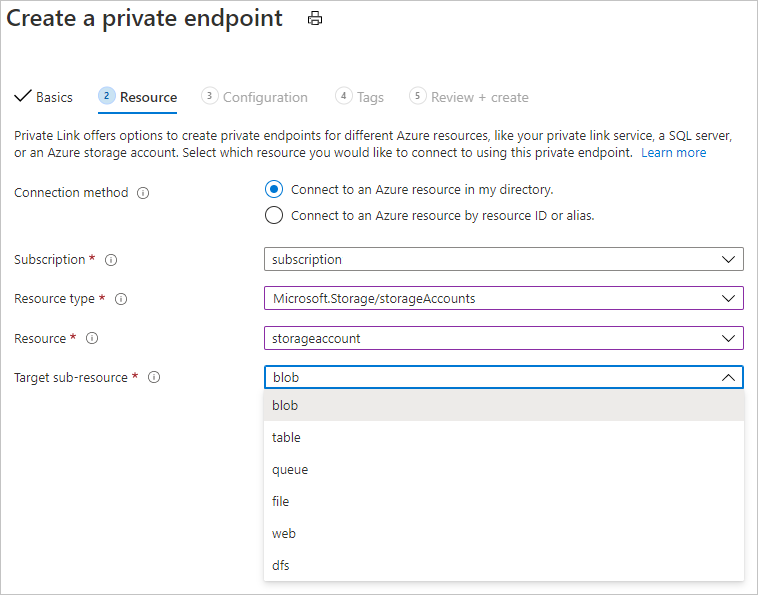

Azure Storage용 프라이빗 엔드포인트 사용의 정보를 사용하여 다음 스토리지 리소스에 대한 프라이빗 엔드포인트를 추가합니다.

- Blob

- 파일

- 큐 - Azure Machine Learning 파이프라인에서 Batch 엔드포인트 또는 ParallelRunStep을 사용하려는 경우에만 필요합니다.

- 테이블 - Azure Machine Learning 파이프라인에서 Batch 엔드포인트 또는 ParallelRunStep을 사용하려는 경우에만 필요합니다.

팁

기본 스토리지가 아닌 스토리지 계정을 구성하는 경우 추가하려는 스토리지 계정에 해당하는 대상 하위 리소스 유형을 선택합니다.

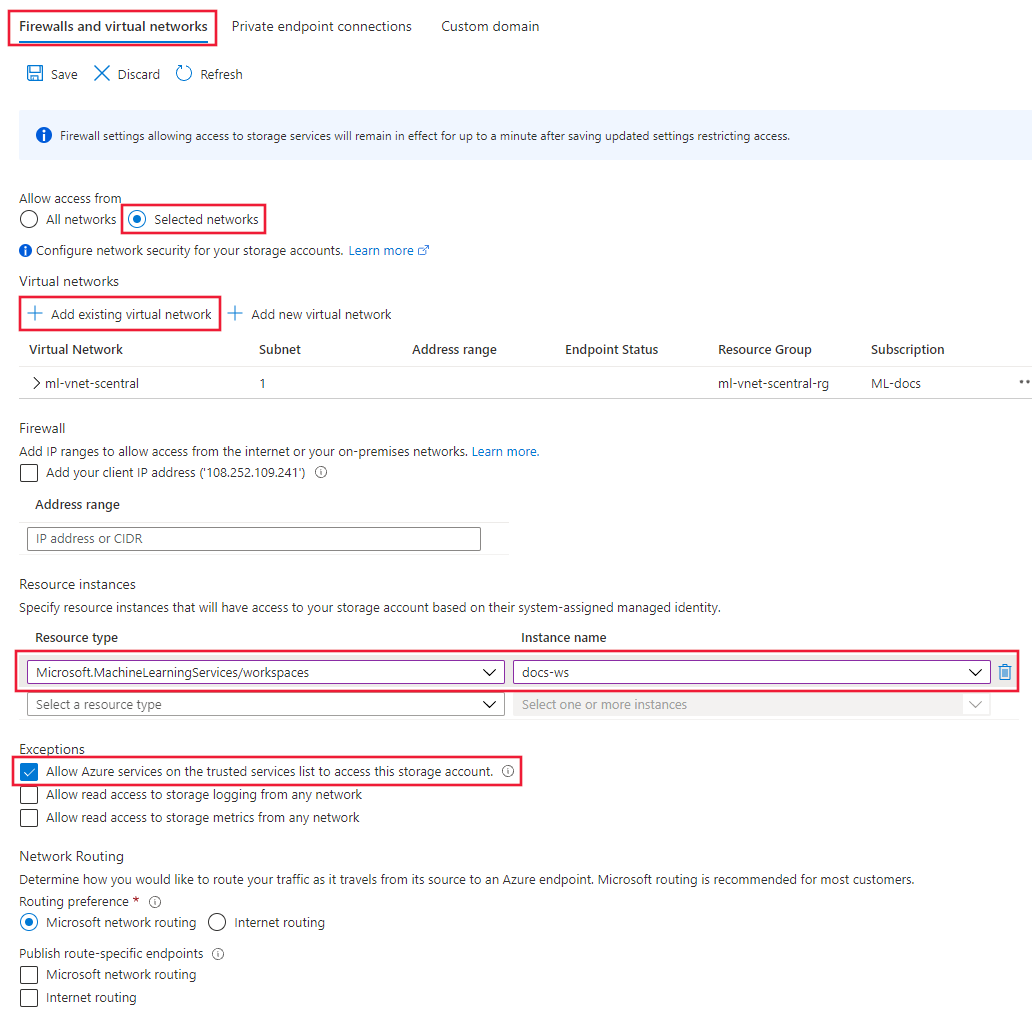

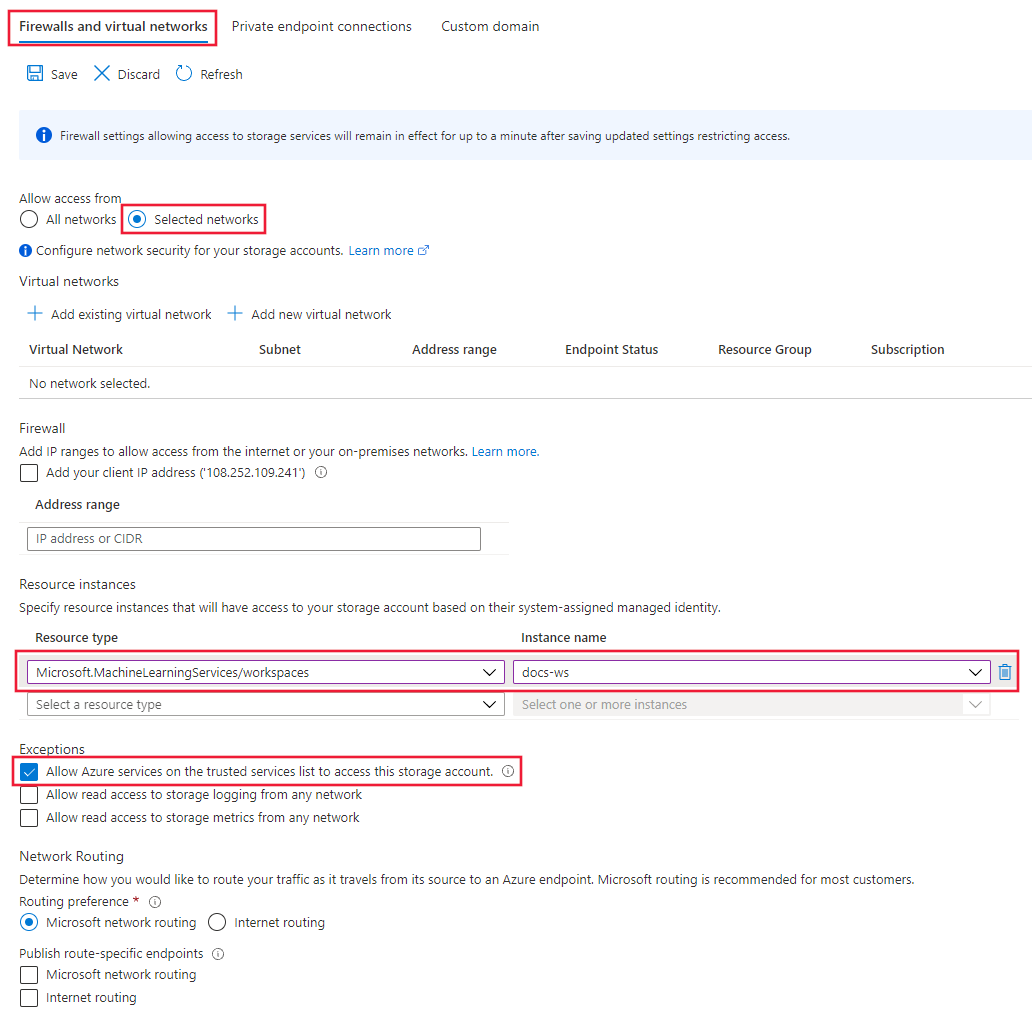

스토리지 리소스에 대한 프라이빗 엔드포인트를 만든 후 스토리지 계정에 대해 네트워킹 아래에서 방화벽 및 가상 네트워크 탭을 선택합니다.

선택한 네트워크를 선택한 다음 리소스 인스턴스에서 리소스 종류로

Microsoft.MachineLearningServices/Workspace를 선택합니다. 인스턴스 이름을 사용하여 작업 영역을 선택합니다. 자세한 내용은 시스템 할당 관리 ID를 기반으로 하는 신뢰할 수 있는 액세스를 참조하세요.팁

또는 신뢰할 수 있는 서비스 목록의 Azure 서비스가 이 스토리지 계정에 액세스하도록 허용을 선택하여 신뢰할 수 있는 서비스의 액세스를 보다 광범위하게 허용할 수 있습니다. 자세한 내용은 Azure Storage 방화벽 및 가상 네트워크 구성을 참조하세요.

저장을 선택하여 구성을 저장합니다.

팁

프라이빗 엔드포인트를 사용하는 경우 익명 액세스를 사용하지 않도록 설정할 수도 있습니다. 자세한 내용은 익명 액세스 허용 안 함을 참조하세요.

보안 Azure Key Vault

Azure Machine Learning는 연결된 키 자격 증명 모음 인스턴스를 사용하여 다음 자격 증명을 저장합니다.

- 연결된 스토리지 계정 연결 문자열

- Azure Container Repository 인스턴스에 대한 암호

- 데이터 저장소에 대한 연결 문자열

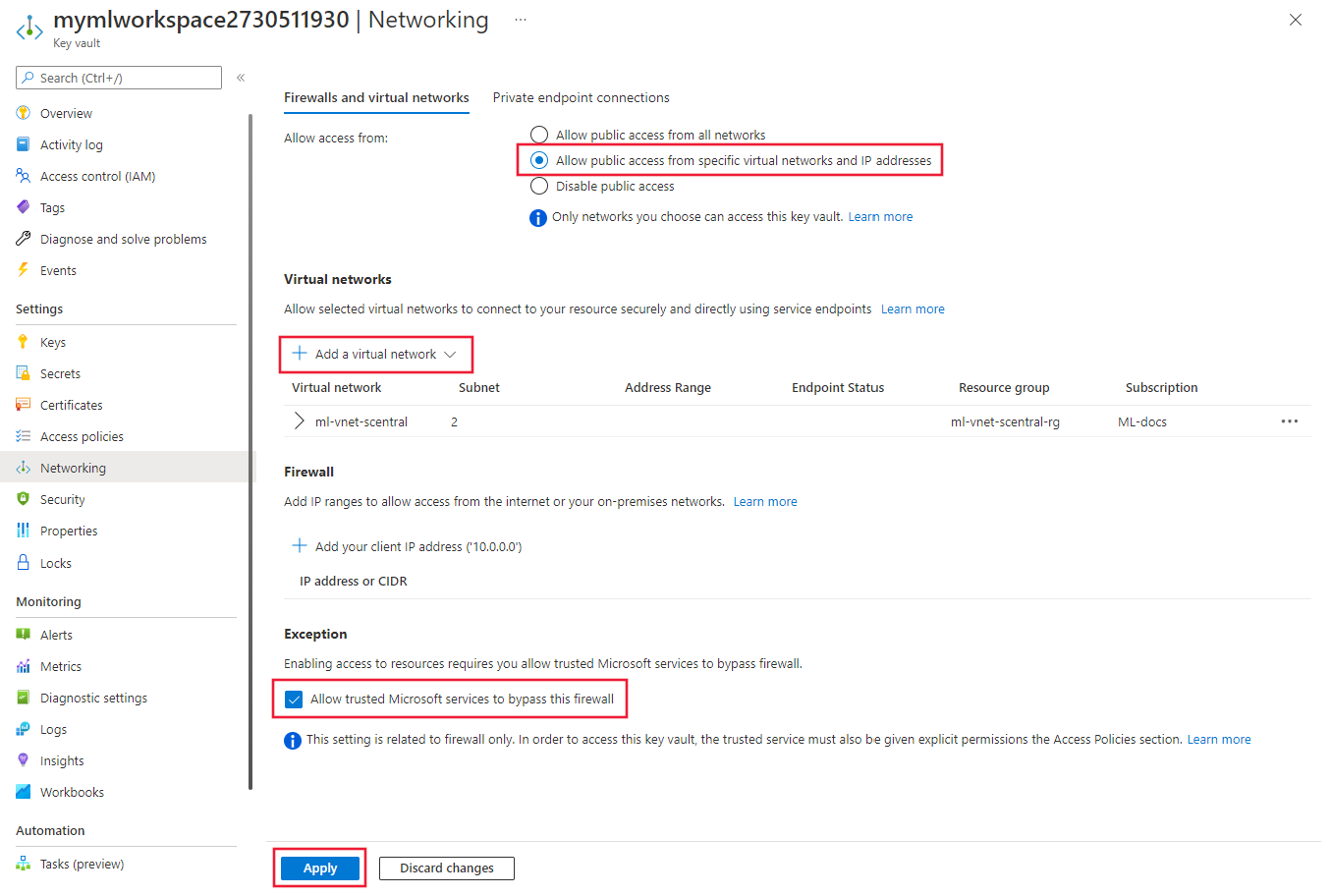

Azure Key Vault는 프라이빗 엔드포인트 또는 서비스 엔드포인트를 사용하도록 구성할 수 있습니다. 가상 네트워크 뒤 Azure Key Vault에서 Azure Machine Learning 실험 기능을 사용하려면 다음 단계를 사용하세요.

팁

키 자격 증명 모음은 작업 영역과 동일한 VNet에 있는 것이 ‘좋지만’ 있지만 피어된 VNet에 있을 수 있습니다.

Azure Key Vault에서 프라이빗 엔드포인트를 사용하는 방법에 대한 자세한 내용은 Azure Private Link와 Key Vault 통합을 참조하세요.

Azure Container Registry(ACR) 사용

팁

작업 영역을 만들 때 기존 Azure Container Registry를 사용하지 않았다면 없을 수 있습니다. 기본적으로 작업 영역은 ACR 인스턴스가 필요할 때까지 만들지 않습니다. 인스턴스를 강제로 만들도록 하려면 이 섹션의 단계를 사용하기 전에 작업 영역을 사용하여 모델을 학습하거나 배포합니다.

Azure Container Registry는 프라이빗 엔드포인트를 사용하도록 구성할 수 있습니다. 가상 네트워크에 있는 ACR를 사용하도록 작업 영역을 구성하려면 다음 단계를 따릅니다.

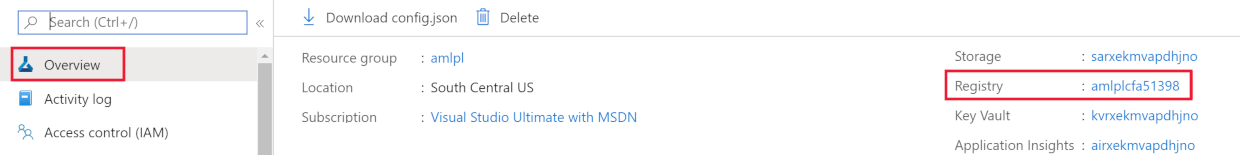

작업 영역에 대한 Azure Container Registry 이름을 찾아 다음 방법 중 하나를 사용합니다.

적용 대상:

Azure CLI ml 확장 v2(현재)

Azure CLI ml 확장 v2(현재)Azure CLI용 Machine Learning 확장 v2를 설치했으면

az ml workspace show명령을 사용하여 작업 영역 정보를 표시할 수 있습니다. v1 확장은 이 정보를 반환하지 않습니다.az ml workspace show -n yourworkspacename -g resourcegroupname --query 'container_registry'이 명령은

"/subscriptions/{GUID}/resourceGroups/{resourcegroupname}/providers/Microsoft.ContainerRegistry/registries/{ACRname}"와 비슷한 값을 반환합니다. 문자열의 마지막 부분은 작업 영역에 대한 Azure Container Registry의 이름입니다.Azure Container Registry에 비공개로 연결의 단계에서 가상 네트워크에 대한 액세스를 제한합니다. 가상 네트워크를 추가할 때 Azure Machine Learning 리소스에 대한 가상 네트워크와 서브넷을 선택합니다.

작업 영역에 대한 ACR을 구성하여 신뢰할 수 있는 서비스에 의한 액세스를 허용합니다.

기본적으로 Azure Machine Learning은 서버리스 컴퓨팅을 사용하여 이미지를 빌드하려고 합니다. 이는 스토리지 계정 또는 Container Registry와 같은 작업 영역 종속 리소스가 네트워크 제한(프라이빗 엔드포인트)에 포함되지 않은 경우에만 작동합니다. 작업 영역 종속 리소스가 네트워크로 제한되는 경우 대신 image-build-compute를 사용합니다.

이미지 빌드 컴퓨팅을 설정하려면 작업 영역 종속 리소스와 동일한 VNet에 Azure Machine Learning CPU SKU 컴퓨팅 클러스터를 만듭니다. 그런 다음 이 클러스터를 기본 이미지 빌드 컴퓨팅으로 설정할 수 있으며 해당 시점부터 작업 영역의 모든 이미지를 빌드하는 데 사용됩니다. 다음 메서드 중 하나를 사용하여 컴퓨팅 클러스터를 통해 Docker 이미지를 빌드하도록 작업 영역을 구성합니다.

Important

다음 제한 사항은 이미지 빌드에 컴퓨팅 클러스터를 사용하는 경우에 적용됩니다.

- CPU SKU만 지원됩니다.

- 공용 IP 주소 없이 구성된 컴퓨팅 클러스터를 사용하는 경우 클러스터가 공용 인터넷에 액세스할 수 있는 몇 가지 방법을 제공해야 합니다. Microsoft Container Registry에 저장된 이미지, Pypi, Conda 등에 설치된 패키지에 액세스할 때는 인터넷 액세스가 필요합니다. 인터넷에 액세스하려면 공용 IP에 연결하도록 UDR(사용자 정의 라우팅)을 구성해야 합니다. 예를 들어 방화벽의 공용 IP를 사용하거나 공용 IP와 함께 Virtual Network NAT를 사용할 수 있습니다. 자세한 내용은 VNet에서 안전하게 학습하는 방법을 참조하세요.

az ml workspace update명령을 사용하여 빌드 컴퓨팅을 설정할 수 있습니다. 명령은 기계 학습을 위한 v1 및 v2 Azure CLI 확장 모두에 대해 동일합니다. 다음 명령에서myworkspace를 작업 영역 이름으로,myresourcegroup을 작업 영역이 포함된 리소스 그룹으로,mycomputecluster를 컴퓨팅 클러스터 이름으로 바꿉니다.az ml workspace update --name myworkspace --resource-group myresourcegroup --image-build-compute mycomputecluster동일한 명령을 실행하고 컴퓨팅을 빈 공간(

--image-build-compute '')으로 참조하여 서버리스 컴퓨팅으로 다시 전환할 수 있습니다.

팁

VNet으로 보호되는 ACR에 대한 퍼블릭 액세스를 사용하지 않도록 설정할 수도 있습니다.

Azure Monitor 및 Application Insights 보안

작업 영역에 대해 Azure Monitor 및 Application Insights 인스턴스의 네트워크 격리를 사용하도록 설정하려면 다음 단계를 사용합니다.

Azure Portal에서 Application Insights 리소스를 엽니다. 개요 탭에는 작업 영역 속성이 있을 수도 있고 없을 수도 있습니다. 해당 속성이 없는 경우 2단계를 수행합니다. 그렇다면 3단계로 바로 진행할 수 있습니다.

팁

새 작업 영역은 기본적으로 작업 영역 기반 Application Insights 리소스를 만듭니다. 작업 영역이 최근에 만들어진 경우에는 2단계를 수행할 필요가 없습니다.

작업 영역에 대한 Application Insights 인스턴스를 업그레이드합니다. 업그레이드하는 방법에 대한 단계는 작업 영역 기반 Application Insights 리소스로 마이그레이션을 참조하세요.

Azure Monitor Private Link 범위를 만들고 1단계의 Application Insights 인스턴스를 범위에 추가합니다. 자세한 내용은 Azure Monitor 프라이빗 링크 구성을 참조하세요.

작업 영역에 안전하게 연결

VNet 내에서 보호된 작업 영역에 연결하려면 다음 방법 중 하나를 사용합니다.

Azure VPN Gateway - 프라이빗 연결을 통해 VNet에 온-프레미스 네트워크를 연결합니다. 공용 인터넷을 통해 연결됩니다. 사용할 수 있는 VPN 게이트웨이의 두 가지 유형은 다음과 같습니다.

- 지점 및 사이트 간: 각 클라이언트 컴퓨터는 VPN 클라이언트를 사용하여 VNet에 연결합니다.

- 사이트 간: VPN 디바이스는 VNet을 온-프레미스 네트워크에 연결합니다.

ExpressRoute - 프라이빗 연결을 통해 온-프레미스 네트워크를 클라우드에 연결합니다. 연결 공급자를 사용하여 연결합니다.

Azure Bastion - 이 시나리오에서는 VNet 내에 Azure 가상 머신(점프 상자라고도 함)을 만듭니다. 그런 다음, Azure Bastion을 사용하여 VM에 연결합니다. Bastion을 사용하면 로컬 웹 브라우저에서 RDP 또는 SSH 세션을 사용하여 VM에 연결할 수 있습니다. 그런 다음, 점프 상자를 개발 환경으로 사용합니다. VNet 내부에 있기 때문에 작업 영역에 직접 액세스할 수 있습니다. 점프 상자를 사용하는 예제는 자습서: 보안 작업 영역 만들기를 참조하세요.

Important

VPN Gateway 또는 ExpressRoute를 사용하는 경우 온-프레미스 리소스와 VNet 간에 이름 확인이 작동하는 방식을 계획해야 합니다. 자세한 내용은 사용자 지정 DNS 서버 사용을 참조하세요.

작업 영역에 연결하는 데 문제가 있는 경우 보안 작업 영역 연결 문제 해결을 참조하세요.

작업 영역 진단

Azure Machine Learning 스튜디오 또는 Python SDK에서 작업 영역에 대한 진단을 실행할 수 있습니다. 진단을 실행한 후 감지된 문제 목록이 반환됩니다. 이 목록에는 가능한 솔루션에 대한 링크가 포함되어 있습니다. 자세한 내용은 작업 영역 진단을 사용하는 방법을 참조하세요.

작업 영역에 대한 공용 액세스

Important

이는 Azure Machine Learning에 대해 지원되는 구성이지만 Microsoft에서는 권장하지 않습니다. 프로덕션에서 사용하기 전에 보안 팀과 함께 이 구성을 확인해야 합니다.

경우에 따라 공용 네트워크에서 작업 영역에 대한 액세스를 허용해야 할 수도 있습니다(작업 영역에 안전하게 연결 섹션에 설명된 방법을 사용하여 가상 네트워크를 통해 연결하지 않음). 공용 인터넷을 통한 액세스는 TLS를 사용하여 보호됩니다.

작업 영역에 대한 공용 네트워크 액세스를 사용하도록 설정하려면 다음 단계를 따릅니다.

- 작업 영역의 프라이빗 엔드포인트를 구성한 후 작업 영역에 대한 공용 액세스를 사용하도록 설정합니다.

- 공용 인터넷을 통해 연결하는 클라이언트의 IP 주소와의 통신을 허용하도록 Azure Storage 방화벽을 구성합니다. 클라이언트에 고정 IP가 없으면 허용된 IP 주소를 변경해야 할 수도 있습니다. 예를 들어, 데이터 과학자 중 한 명이 재택근무 중이고 가상 네트워크에 대한 VPN 연결을 설정할 수 없는 경우입니다.

다음 단계

이 문서는 Azure Machine Learning 워크플로 보안에 대한 시리즈의 일부입니다. 이 시리즈의 다른 문서를 참조하세요.