Azure Firewall Management NIC

참고 항목

이 기능은 이전에 강제 터널링이라고 했습니다. 원래 관리 NIC는 강제 터널링에만 필요했습니다. 그러나 예정된 특정 방화벽 기능에는 관리 NIC도 필요하므로 강제 터널링에서 분리되었습니다. 이를 반영하도록 모든 관련 설명서가 업데이트되었습니다.

Azure Firewall Management NIC는 고객 트래픽과 방화벽 관리 트래픽을 구분합니다. 예정된 특정 방화벽 기능에는 관리 NIC도 필요합니다. 이러한 기능을 지원하려면 방화벽 관리 NIC를 사용하도록 설정한 Azure Firewall을 만들거나 기존 Azure Firewall에서 사용하도록 설정하여 서비스 중단을 방지해야 합니다.

관리 NIC를 사용하도록 설정하면 어떻게 되나요?

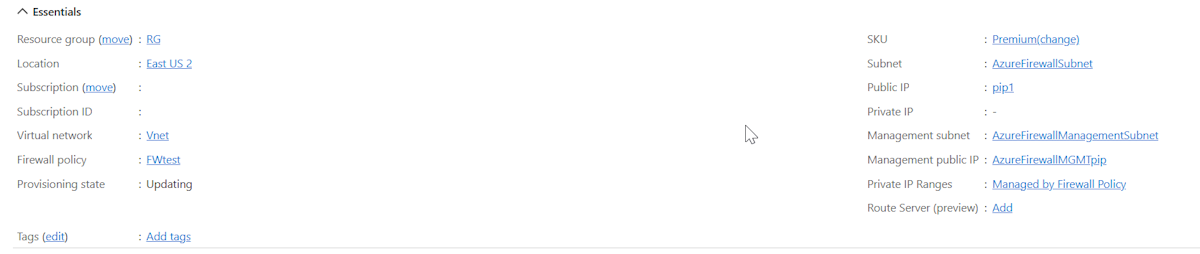

관리 NIC를 사용하도록 설정하면 방화벽은 연결된 공용 IP 주소를 사용하여 AzureFirewallManagementSubnet(최소 서브넷 크기 /26)을 통해 관리 트래픽을 라우팅합니다. 트래픽을 관리하기 위해 방화벽에 이 공용 IP 주소를 할당합니다. 방화벽 운영에 필요한 모든 트래픽은 AzureFirewallManagementSubnet에 통합됩니다.

기본적으로 서비스는 시스템 제공 경로 테이블을 관리 서브넷에 연결합니다. 이 서브넷에서 허용되는 유일한 경로는 인터넷에 대한 기본 경로이며 게이트웨이 전파 경로가 비활성화되어야 합니다. 잘못 구성된 경우 서비스 중단이 발생할 수 있으므로 고객 경로 테이블을 관리 서브넷에 연결하지 마세요. 경로 테이블을 연결하는 경우 서비스 중단을 방지하기 위해 인터넷에 대한 기본 경로가 있는지 확인합니다.

기존 방화벽에서 관리 NIC 사용

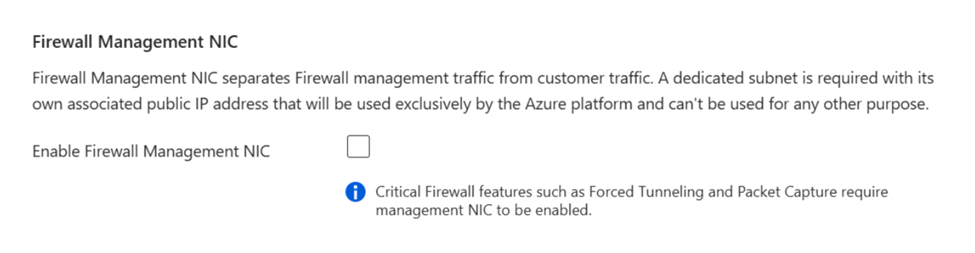

표준 및 프리미엄 방화벽 버전의 경우 이전에 표시된 것처럼 만들기 프로세스 중에 방화벽 관리 NIC를 수동으로 사용하도록 설정해야 하지만 모든 기본 방화벽 버전과 모든 보안 허브 방화벽에는 항상 관리 NIC가 사용하도록 설정되어 있습니다.

기존 방화벽의 경우 방화벽을 중지한 다음 강제 터널링을 지원하도록 사용하도록 설정된 방화벽 관리 NIC를 사용하여 다시 시작해야 합니다. 방화벽을 중지/시작하면 기존 방화벽을 삭제하고 새 방화벽을 다시 배포할 필요 없이 방화벽 관리 NIC를 사용하도록 설정할 수 있습니다. 방화벽 관리 NIC를 사용하도록 설정하는 경우를 포함하여 중단을 방지하려면 유지 관리 시간 동안 항상 방화벽을 시작/중지해야 합니다.

다음 단계를 사용합니다.

Azure Portal에서

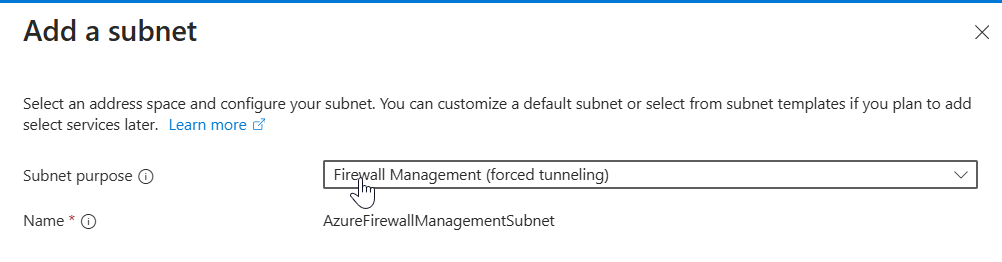

AzureFirewallManagementSubnet만들고 가상 네트워크에 적절한 IP 주소 범위를 사용합니다.

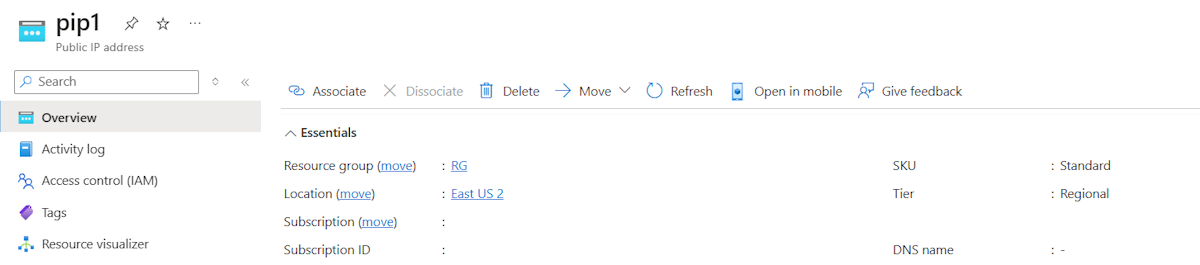

기존 방화벽 공용 IP 주소와 동일한 속성(SKU, 계층 및 위치)을 사용하여 새 관리 공용 IP 주소를 만듭니다.

방화벽 중지

Azure Firewall FAQ의 정보를 사용하여 방화벽을 중지합니다.

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $azfw.Deallocate() Set-AzFirewall -AzureFirewall $azfw관리 공용 IP 주소 및 서브넷을 사용하여 방화벽을 시작합니다.

하나의 공용 IP 주소와 관리 공용 IP 주소를 사용하여 방화벽을 시작합니다.

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet, $pip, $mgmtPip) $azfw | Set-AzFirewall두 개의 공용 IP 주소와 관리 공용 IP 주소를 사용하여 방화벽을 시작합니다.

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip1 = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $pip2 = Get-AzPublicIpAddress -Name "azfwpublicip2" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet,@($pip1,$pip2), $mgmtPip) $azfw | Set-AzFirewall참고 항목

원래 리소스 그룹 및 구독에 방화벽과 공용 IP를 다시 할당해야 합니다. 중지/시작이 수행되면 방화벽의 개인 IP 주소가 서브넷 내의 다른 IP 주소로 변경될 수 있습니다. 이는 이전에 구성된 경로 테이블의 연결에 영향을 줄 수 있습니다.

이제 Azure Portal에서 방화벽을 볼 때 할당된 관리 공용 IP 주소가 표시됩니다.

참고 항목

방화벽에서 다른 모든 IP 주소 구성을 제거하면 관리 IP 주소 구성도 제거되고 방화벽의 할당이 취소됩니다. 관리 IP 주소 구성에 할당된 공용 IP 주소는 제거할 수 없지만 다른 공용 IP 주소를 할당할 수 있습니다.

강제 터널링을 위한 관리 NIC를 사용하여 새 Azure Firewall 배포

Stop/Start 메서드 대신 새 Azure Firewall을 배포하려면 관리 서브넷 및 관리 NIC를 구성의 일부로 포함해야 합니다.

중요 참고

- VNET(Virtual Network당 단일 방화벽) : 동일한 가상 네트워크 내에 두 개의 방화벽이 있을 수 없으므로 동일한 가상 네트워크를 다시 사용하려는 경우 새 배포를 시작하기 전에 이전 방화벽을 삭제하는 것이 좋습니다.

- 서브넷 미리 만들기: 기존 가상 네트워크를 사용할 때 배포 문제를 방지하기 위해 AzureFirewallManagementSubnet이 미리 생성되었는지 확인합니다.

필수 구성 요소

-

AzureFirewallManagementSubnet을 만듭니다.

- 최소 서브넷 크기: /26

- 예: 10.0.1.0/26

배포 단계

- Azure Portal에서 리소스 만들기로 이동합니다.

- 방화벽을 검색하고 만들기를 선택합니다.

- 방화벽 만들기 페이지에서 다음 설정을 구성합니다.

- 구독: 구독을 선택합니다.

- 리소스 그룹: 새 리소스 그룹을 선택하거나 만듭니다.

- 이름: 방화벽의 이름을 입력합니다.

- 지역: 지역을 선택합니다.

- 방화벽 SKU: 기본, 표준 또는 프리미엄을 선택합니다.

-

Virtual Network: 새 가상 네트워크를 만들거나 기존 가상 네트워크를 사용합니다.

- 주소 공간: 예: 10.0.0.0/16

- AzureFirewallSubnet용 서브넷: 예: 10.0.0.0/26

-

공용 IP 주소: 새 공용 IP 추가

- 이름: 예: FW-PIP

- 방화벽 관리 NIC

- 방화벽 관리 NIC 사용 선택

- AzureFirewallManagementSubnet용 서브넷: 예: 10.0.1.0/24

- 관리 공용 IP 주소 만들기: 예: Mgmt-PIP

- 방화벽 관리 NIC 사용 선택

- 검토 + 만들기를 선택하여 방화벽의 유효성을 검사하고 배포합니다. 배포하는 데 몇 분 정도 걸립니다.