Azure Firewall 강제 터널링

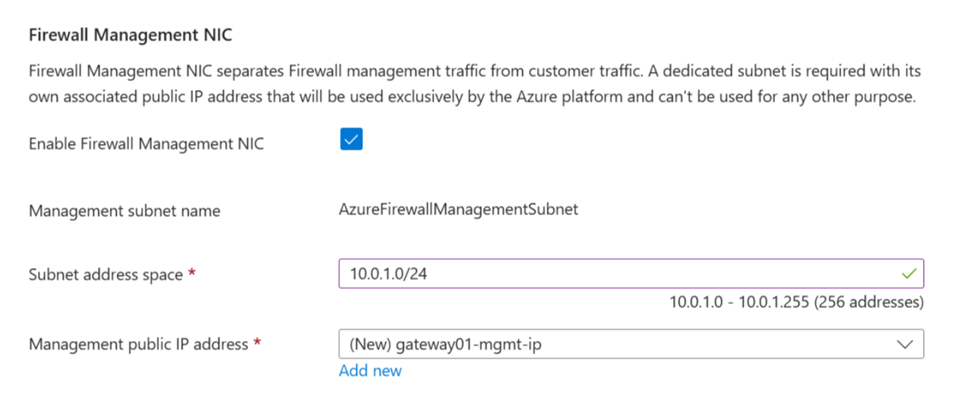

새 Azure Firewall을 구성하는 경우 인터넷으로 직접 이동하는 대신 인터넷에 바인딩된 모든 트래픽을 지정된 다음 홉으로 라우팅할 수 있습니다. 예를 들어 BGP를 통해 보급되거나 UDR(사용자 정의 경로)을 사용하여 온-프레미스 에지 방화벽 또는 기타 NVA(네트워크 가상 어플라이언스)로의 트래픽이 인터넷에 전달되기 전에 네트워크 트래픽을 처리하도록 강제할 수 있습니다. 이 구성을 지원하려면 방화벽 관리 NIC를 사용하도록 설정된 Azure Firewall을 만들어야 합니다.

공용 IP 주소를 인터넷에 직접 노출하려고 하지 않을 수도 있습니다. 이 경우 공용 IP 주소 없이 관리 NIC를 사용하도록 설정된 Azure Firewall을 배포할 수 있습니다. 관리 NIC를 사용하도록 설정하면 Azure Firewall에서 해당 작업에 사용하는 공용 IP 주소를 사용하여 관리 인터페이스를 만듭니다. 공용 IP 주소는 Azure 플랫폼에서만 사용되며 다른 용도로는 사용할 수 없습니다. 테넌트 데이터 경로 네트워크는 공용 IP 주소 없이 구성할 수 있으며 인터넷 트래픽은 다른 방화벽으로 강제 터널화되거나 차단될 수 있습니다.

Azure Firewall은 공용 IP 주소에 대한 모든 아웃바운드 트래픽에 자동 SNAT을 제공합니다. IANA RFC 1918에 따라 대상 IP 주소가 개인 IP 주소 범위인 경우 Azure Firewall은 SNAT를 지원하지 않습니다. 이 논리는 인터넷으로 직접 송신할 때 완벽하게 작동합니다. 그러나 강제 터널링이 구성되면 인터넷 바인딩된 트래픽이 AzureFirewallSubnet의 방화벽 개인 IP 주소 중 하나로 SNAT될 수 있습니다. 그러면 온-프레미스 방화벽에서 원본 주소가 숨겨지게 됩니다. 대상 IP 주소에 관계없이 Azure Firewall을 SNAT하지 않도록 구성하려면 0.0.0.0/0을 개인 IP 주소 범위로 추가합니다. 이 구성을 사용하면 Azure Firewall은 인터넷으로 직접 송신할 수 없습니다. 자세한 내용은 Azure Firewall SNAT 개인 IP 주소 범위를 참조하세요.

Azure Firewall은 트래픽을 선택적으로 라우팅하는 기능인 분할 터널링도 지원합니다. 예를 들어 KMS 정품 인증을 위해 트래픽을 인터넷으로 라우팅하는 동안 모든 트래픽을 온-프레미스 네트워크로 보내도록 Azure Firewall을 구성하여 KMS 서버가 활성화되도록 할 수 있습니다. AzureFirewallSubnet의 경로 테이블을 사용하여 이 작업을 수행할 수 있습니다. 자세한 내용은 강제 터널링 모드에서 Azure Firewall 구성 - Microsoft Community Hub를 참조하세요.

Important

Virtual WAN Hub(보안 가상 허브) 내에 Azure Firewall을 배포하는 경우 Express Route 또는 VPN Gateway를 통해 기본 경로를 보급하는 것은 현재 지원되지 않습니다. 수정 사항을 조사하고 있습니다.

Important

DNAT는 강제 터널링을 사용하는 경우 지원되지 않습니다. 강제 터널링을 사용하여 배포된 방화벽은 비대칭 라우팅으로 인해 인터넷에서 인바운드 액세스를 지원할 수 없습니다. 그러나 관리 NIC가 있는 방화벽은 여전히 DNAT를 지원합니다.

강제 터널링 구성

방화벽 관리 NIC를 사용하도록 설정 하면 AzureFirewallSubnet 은 이제 인터넷에 전달되기 전에 트래픽을 처리하기 위해 온-프레미스 방화벽 또는 NVA에 대한 경로를 포함할 수 있습니다. 이 서브넷에서 게이트웨이 경로 전파가 사용하도록 설정된 경우에는 BGP를 통해 해당 경로를 AzureFirewallSubnet에 게시할 수도 있습니다.

예를 들어 VPN 게이트웨이를 온-프레미스 디바이스에 대한 다음 홉으로 사용하여 기본 경로를 AzureFirewallSubnet에 만들 수 있습니다. 또는 게이트웨이 경로 전파를 사용하도록 설정하여 온-프레미스 네트워크에 대한 적절한 경로를 가져올 수 있습니다.

강제 터널링을 구성하는 경우 인터넷 바인딩된 트래픽은 AzureFirewallSubnet의 방화벽 개인 IP 주소 중 하나로 SNAT되고 온-프레미스 방화벽에서 원본을 숨깁니다.

조직에서 개인 네트워크에 대해 공용 IP 주소 범위를 사용하면 Azure Firewall은 AzureFirewallSubnet의 방화벽 개인 IP 주소 중 하나에 트래픽을 SNAT합니다. 하지만 공용 IP 주소 범위를 SNAT하지 않도록 Azure Firewall을 구성할 수 있습니다. 자세한 내용은 Azure Firewall SNAT 개인 IP 주소 범위를 참조하세요.