클라우드용 Defender-새로운 기능 아카이브

이 페이지에서는 6개월보다 오래된 기능, 수정 및 사용 중단에 대한 정보를 제공합니다. 최신 업데이트는 클라우드용 Defender 새로운 기능?을 참조하세요.

2024년 4월

| 날짜 | 범주 | 엽데이트 |

|---|---|---|

| 4월 16일 | 다가오는 업데이트 | CIEM 평가 ID 변경. 예상 업데이트: 2024년 5월. |

| 4월 15일 | GA | 이제 AWS 및 GCP에서 컨테이너용 Defender를 사용할 수 있습니다. |

| 4월 3일 | 엽데이트 | 위험 우선 순위 지정은 이제 클라우드용 Defender의 기본 환경입니다. |

| 4월 3일 | 엽데이트 | 오픈 소스 관계형 데이터베이스용 Defender 업데이트. |

업데이트: CIEM 평가 ID 변경

2024년 4월 16일

변경 예상 날짜: 2024년 5월

다음 권장 사항은 리모델링이 예정되어 있으며 이로 인해 평가 ID가 변경됩니다.

Azure overprovisioned identities should have only the necessary permissionsAWS Overprovisioned identities should have only the necessary permissionsGCP overprovisioned identities should have only the necessary permissionsSuper identities in your Azure environment should be removedUnused identities in your Azure environment should be removed

GA: AWS 및 GCP용 컨테이너용 Defender

2024년 4월 15일

컨테이너용 Defender의 AWS 및 GCP에 대한 런타임 위협 감지 및 에이전트 없는 검색이 이제 일반 공급됩니다. 또한 AWS에는 프로비전을 간소화하는 새로운 인증 기능이 있습니다.

클라우드용 Defender의 컨테이너 지원 매트릭스와 컨테이너용 Defender 구성 요소 구성 방법에 대해 자세히 알아봅니다.

업데이트: 위험 우선 순위

2024년 4월 3일

이제 위험 우선 순위 지정은 클라우드용 Defender의 기본 환경입니다. 이 기능은 각 리소스의 위험 요소를 기반으로 권장 사항의 우선 순위를 지정하여 환경에서 가장 중요한 보안 문제에 집중하는 데 도움이 됩니다. 위험 요소에는 위반되는 보안 문제의 잠재적 영향, 위험 범주, 보안 문제가 포함된 공격 경로가 포함됩니다. 위험 우선 순위 지정에 대해 자세히 알아봅니다.

업데이트: 오픈 소스 관계형 데이터베이스용 Defender

2024년 4월 3일

- GA 이후 Defender for PostgreSQL 유연한 서버 업데이트 - 이 업데이트를 통해 고객은 구독 수준에서 기존 PostgreSQL 유연한 서버에 대한 보호를 적용할 수 있으므로 완전한 유연성을 통해 리소스별로 보호를 사용하도록 설정하거나 구독 수준에서 모든 리소스를 자동으로 보호합니다.

- MySQL용 Defender 유연한 서버 가용성 및 GA - 클라우드용 Defender는 MySQL 유연한 서버를 통합하여 Azure 오픈 소스 관계형 데이터베이스에 대한 지원을 확장했습니다.

이 릴리스에는 다음 관리 팩이 포함되어 있습니다.

- MySQL용 Defender 단일 서버에 대한 기존 경고와의 경고 호환성입니다.

- 개별 리소스의 사용하도록 설정합니다.

- 구독 수준에서 사용하도록 설정합니다.

- Azure Database for MySQL 유연한 서버에 대한 업데이트는 앞으로 몇 주에 걸쳐 출시될 예정입니다.

The server <servername> is not compatible with Advanced Threat Protection오류가 표시되면 업데이트를 기다리거나 지원 티켓을 열어 서버를 지원되는 버전으로 더 빨리 업데이트할 수 있습니다.

이미 오픈 소스 관계형 데이터베이스용 Defender를 사용하여 구독을 보호하고 있다면 유연한 서버 리소스가 자동으로 사용하도록 설정되고 보호되며 요금이 청구됩니다. 영향을 받는 구독에 대해 특정 청구 알림이 이메일을 통해 전송되었습니다.

오픈 소스 관계형 데이터베이스용 Microsoft Defender에 대해 자세히 알아봅니다.

2024년 3월

| 날짜 | 범주 | 엽데이트 |

|---|---|---|

| 3월 31일 | GA | Windows 컨테이너 이미지 검사 |

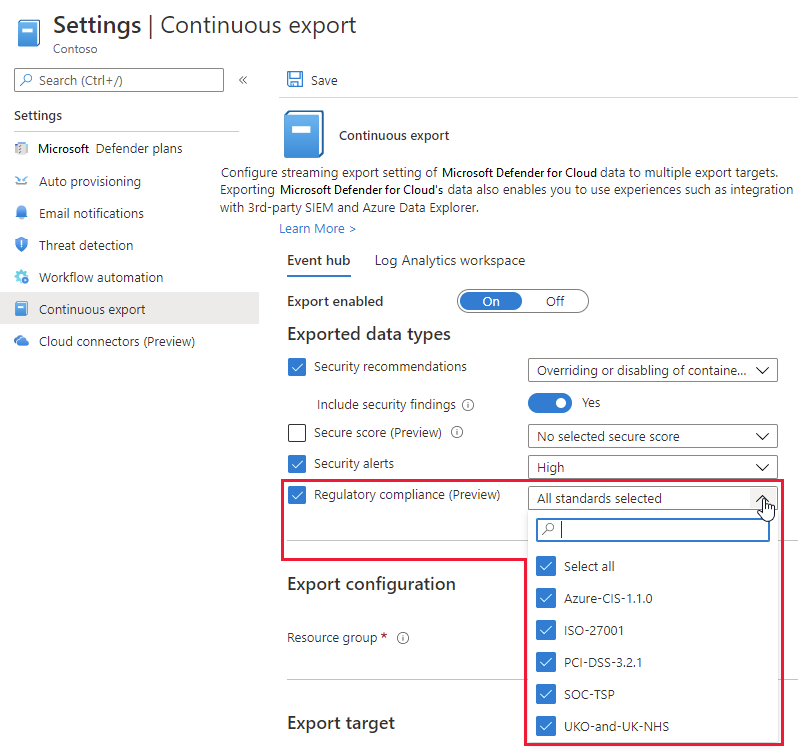

| 3월 25일 | 엽데이트 | 이제 연속 내보내기에 공격 경로 데이터가 포함됩니다. |

| 3월 21일 | 프리뷰 | 에이전트 없는 검사는 Azure에서 CMK로 암호화된 VM 지원 |

| 3월 17일 | 프리뷰 | Azure용 KQL을 기반으로 한 사용자 지정 권장 사항. |

| 3월 13일 | 엽데이트 | Microsoft 클라우드 보안 벤치마크에 DevOps 권장 사항 포함 |

| 3월 13일 | GA | ServiceNow 통합. |

| 3월 13일 | 프리뷰 | 클라우드용 Microsoft Defender의 중요 자산 보호. |

| 3월 12일 | 엽데이트 | 자동 수정 스크립트를 통해 향상된 AWS 및 GCP 권장 사항 |

| 3월 6일 | 프리뷰 | 준수 대시보드에 준수 표준이 추가됨 |

| 3월 6일 | 다가오는 업데이트 | 오픈 소스 관계형 데이터베이스 업데이트를 위한 Defender 예상: 2024년 4월 |

| 3월 3일 | 다가오는 업데이트 | 규정 준수 제안 및 Microsoft Actions에 액세스하는 위치의 변경 내용 예상: 2025년 9월 |

| 3월 3일 | 감가 상각 | Qualys 사용 중지를 통해 제공되는 클라우드용 Defender Containers 취약성 평가 |

| 3월 3일 | 다가오는 업데이트 | 규정 준수 제안 및 Microsoft Actions에 액세스하는 위치의 변경 내용. 예상 사용 중단: 2025년 9월 30일. |

GA: Windows 컨테이너 이미지 검사

2024년 3월 31일

컨테이너용 Defender의 검사를 위한 Windows 컨테이너 이미지 지원의 GA(일반 공급)를 발표합니다.

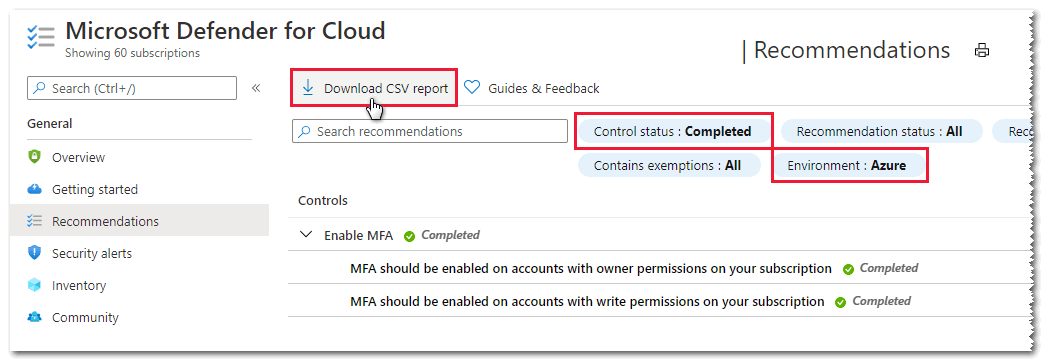

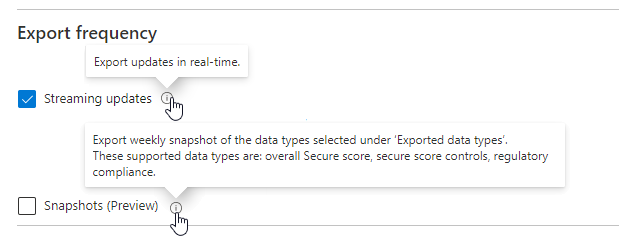

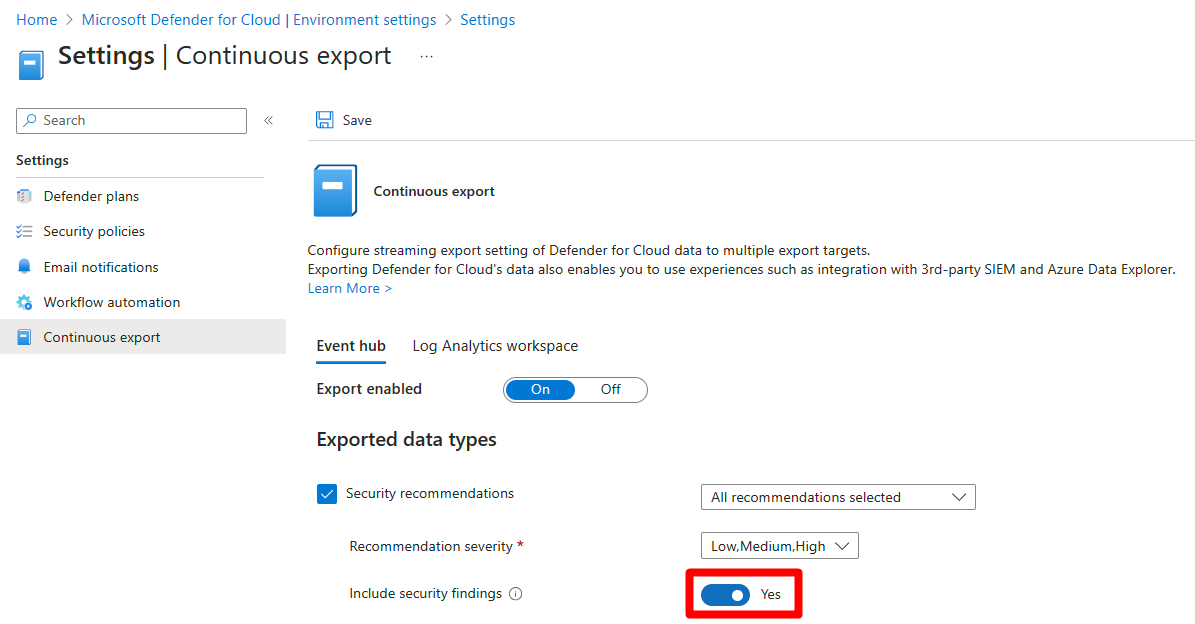

업데이트: 이제 연속 내보내기에 공격 경로 데이터가 포함됨

2024년 3월 25일

이제 연속 내보내기에 공격 경로 데이터가 포함된다는 소식을 알려드립니다. 이 기능을 사용하면 보안 데이터를 Azure Monitor의 Log Analytics, Azure Event Hubs 또는 다른 SIEM(보안 정보 및 이벤트 관리), SOAR(보안 오케스트레이션 자동 응답) 또는 IT 클래식 배포 모델 솔루션으로 스트리밍할 수 있습니다.

연속 내보내기에 대해 자세히 알아보세요.

미리 보기: 에이전트 없는 검사는 Azure에서 CMK로 암호화된 VM 지원

2024년 3월 21일

지금까지 에이전트 없는 검사에는 AWS 및 GCP의 CMK 암호화 VM이 포함되었습니다. 이번 릴리스에서는 Azure에 대한 지원도 완료됩니다. 이 기능은 Azure의 CMK에 대한 고유한 검사 방식을 사용합니다.

- 클라우드용 Defender는 키 또는 암호 해독 프로세스를 처리하지 않습니다. 키 및 암호 해독은 Azure Compute에서 원활하게 처리되며 클라우드용 Defender 에이전트 없는 검사 서비스에 투명합니다.

- 암호화되지 않은 VM 디스크 데이터는 복사되거나 다른 키로 다시 암호화되지 않습니다.

- 원본 키는 프로세스 중에 복제되지 않습니다. 제거하면 프로덕션 VM과 클라우드용 Defender 임시 스냅샷 모두에서 데이터가 제거됩니다.

공개 미리 보기 중에는 이 기능이 자동으로 사용하도록 설정되지 않습니다. 서버용 Defender P2 또는 Defender CSPM을 사용 중이고 환경에 CMK 암호화 디스크가 있는 VM이 있는 경우 이제 이러한 사용 설정 단계에 따라 취약성, 비밀 및 맬웨어를 검사할 수 있습니다.

미리 보기: Azure용 KQL을 기반으로 한 사용자 지정 권장 사항

2024년 3월 17일

Azure용 KQL을 기반으로 한 사용자 지정 권장 사항은 이제 공개 미리 보기로 제공되며 모든 클라우드에서 지원됩니다. 자세한 내용은 사용자 지정 보안 표준 및 권장 사항 만들기를 참조하세요.

업데이트: Microsoft 클라우드 보안 벤치마크에 DevOps 권장 사항 포함

2024년 3월 13일

이제 Azure, AWS 및 GCP 외에도 MCSB(Microsoft 클라우드 보안 벤치마크)에서 DevOps 보안 및 규정 준수 상태를 모니터링할 수 있다고 발표했습니다. DevOps 평가는 MCSB의 DevOps 보안 제어의 일부입니다.

MCSB는 일반적인 업계 표준 및 준수 프레임워크를 기반으로 기본적인 클라우드 보안 원칙을 정의하는 프레임워크입니다. MCSB는 클라우드에 구애받지 않는 보안 권장 사항을 구현하는 방법에 대한 규범적인 세부 정보를 제공합니다.

포함될 DevOps 권장 사항과 Microsoft 클라우드 보안 벤치마크에 대해 자세히 알아봅니다.

GA: ServiceNow 통합이 이제 일반 공급됩니다.

2024년 3월 12일

ServiceNow 통합의 GA(일반 공급)를 발표합니다.

미리 보기: 클라우드용 Microsoft Defender의 중요 자산 보호

2024년 3월 12일

이제 클라우드용 Defender Microsoft Security Exposure Management의 중요한 자산 엔진을 사용하여 위험 우선 순위 지정, 공격 경로 분석 및 클라우드 보안 탐색기를 통해 중요한 자산을 식별하고 보호하는 비즈니스 중요도 기능을 포함합니다. 자세한 내용은 클라우드용 Microsoft Defender(미리 보기)의 중요 자산 보호를 참조하세요.

업데이트: 자동화된 수정 스크립트를 통해 향상된 AWS 및 GCP 권장 사항

2024년 3월 12일

프로그래밍 방식으로 대규모로 문제를 수정할 수 있는 자동화된 문제 수정 스크립트를 통해 AWS 및 GCP 권장 사항을 강화하고 있습니다. 자동 수정 스크립트에 대해 자세히 알아봅니다.

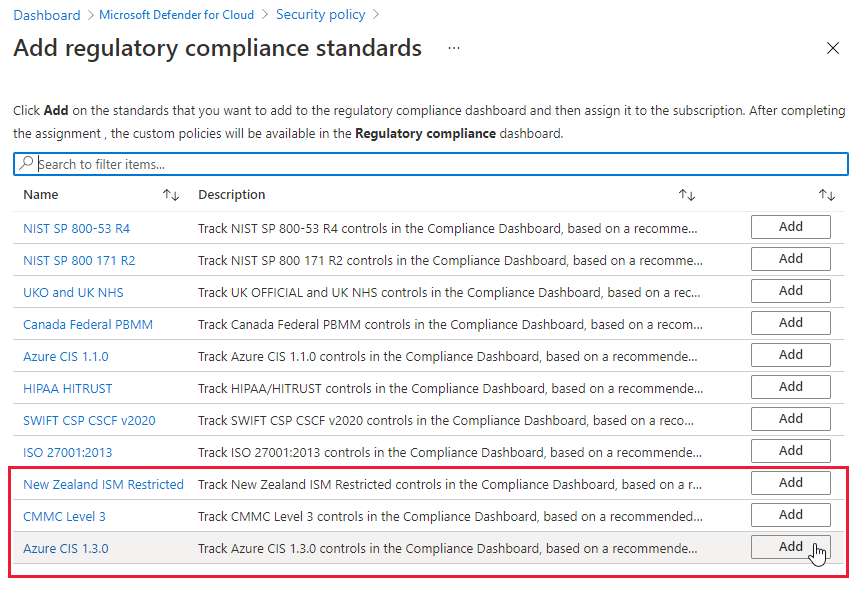

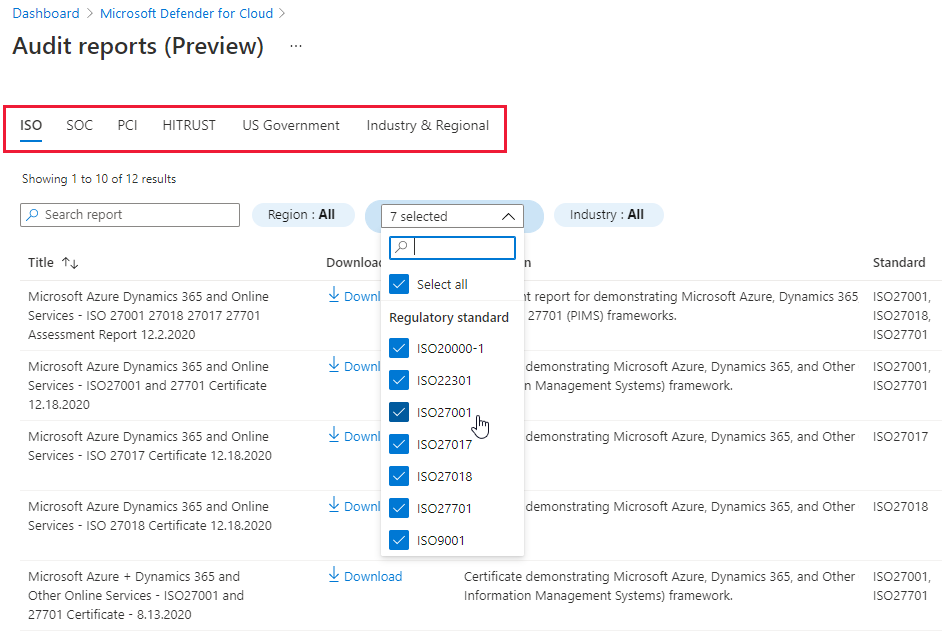

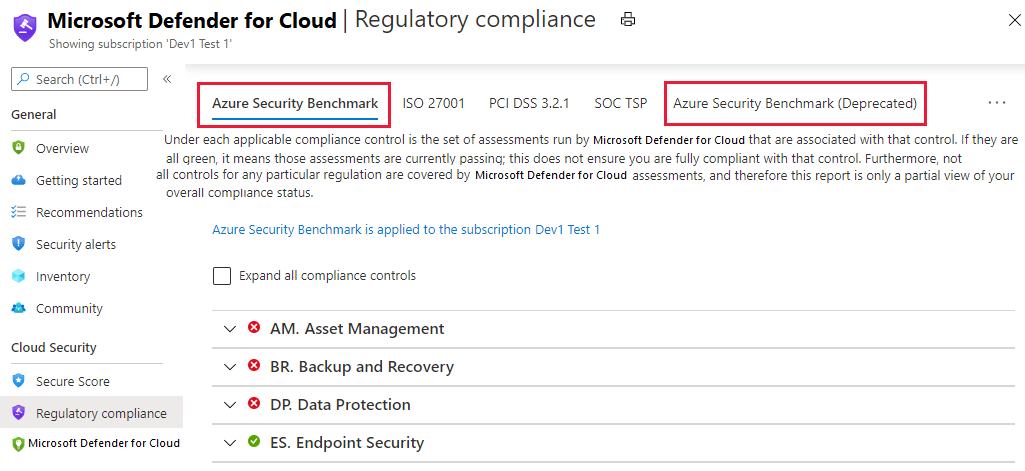

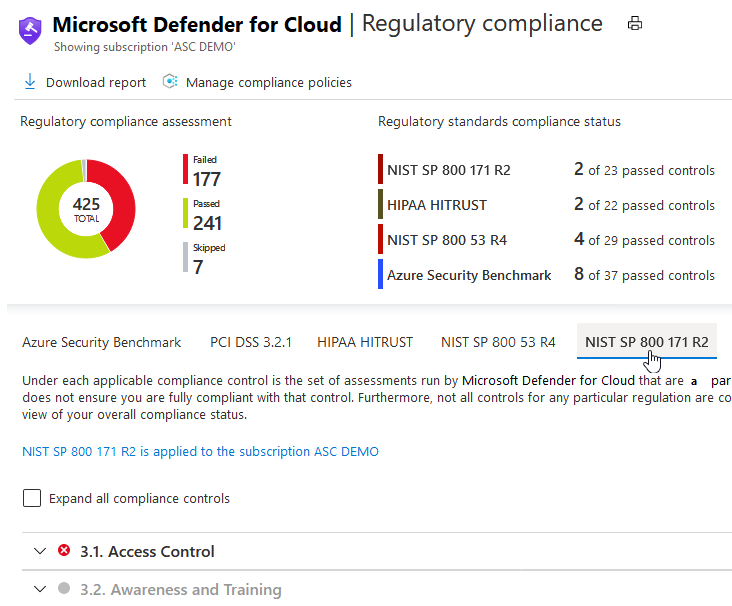

미리 보기: 준수 대시보드에 준수 표준 추가

2024년 3월 6일

고객 피드백을 기반으로 클라우드용 Defender에 미리 보기로 준수 표준을 추가했습니다.

지원되는 준수 표준의 전체 목록을 확인합니다.

Azure, AWS 및 GCP 환경에 대한 새 표준을 추가하고 업데이트하기 위해 지속적으로 노력하고 있습니다.

보안 표준 할당 방법을 알아봅니다.

업데이트: 오픈 소스 관계형 데이터베이스용 Defender 업데이트

2024년 3월 6일**

변경 예상 날짜: 2024년 4월

GA 이후 Defender for PostgreSQL 유연한 서버 업데이트 - 이 업데이트를 통해 고객은 구독 수준에서 기존 PostgreSQL 유연한 서버에 대한 보호를 적용할 수 있으므로 완전한 유연성을 통해 리소스별로 보호를 사용하도록 설정하거나 구독 수준에서 모든 리소스를 자동으로 보호합니다.

MySQL용 Defender 유연한 서버 가용성 및 GA - 클라우드용 Defender는 MySQL 유연한 서버를 통합하여 Azure 오픈 소스 관계형 데이터베이스에 대한 지원을 확장할 예정입니다. 이번 릴리스에는 다음이 포함됩니다.

- MySQL용 Defender 단일 서버에 대한 기존 경고와의 경고 호환성입니다.

- 개별 리소스의 사용하도록 설정합니다.

- 구독 수준에서 사용하도록 설정합니다.

이미 오픈 소스 관계형 데이터베이스용 Defender를 사용하여 구독을 보호하고 있다면 유연한 서버 리소스가 자동으로 사용하도록 설정되고 보호되며 요금이 청구됩니다. 영향을 받는 구독에 대해 특정 청구 알림이 이메일을 통해 전송되었습니다.

오픈 소스 관계형 데이터베이스용 Microsoft Defender에 대해 자세히 알아봅니다.

업데이트: 규정 준수 제품 및 Microsoft Actions 설정 변경

2024년 3월 3일

예상 변경 날짜: 2025년 9월 30일

2025년 9월 30일에 두 가지 미리 보기 기능인 규정 준수 제품 및 Microsoft Actions 기능에 액세스할 수 있는 위치가 변경됩니다.

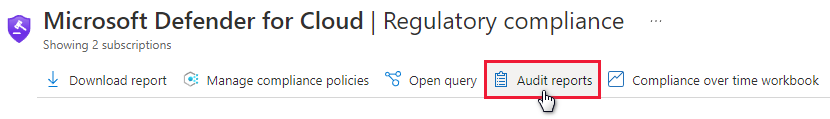

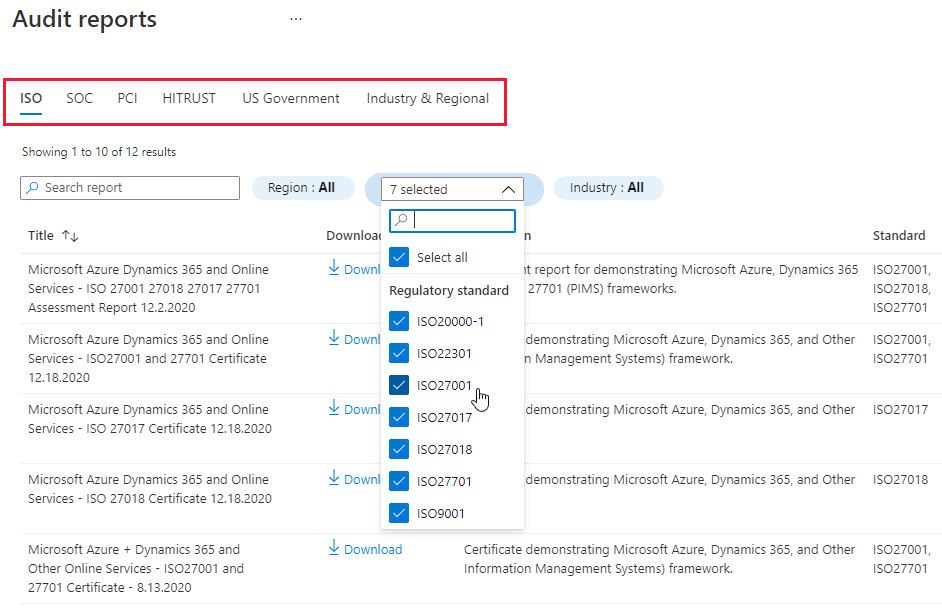

Microsoft 제품의 규정 준수 상태를 나열하는 표(Defender의 규정 준수 대시보드의 도구 모음에 있는 규정 준수 오퍼링 버튼에서 액세스). 클라우드용 Defender에서 이 단추를 제거한 후에도 Service Trust Portal을 사용하여 이 정보에 액세스할 수 있습니다.

컨트롤 하위 집합의 경우 컨트롤 세부 정보 창의 Microsoft Actions(미리 보기) 단추에서 Microsoft Actions에 액세스할 수 있었습니다. 이 단추를 제거한 후 FedRAMP용 Microsoft의 서비스 신뢰 포털을 방문하여 Azure 시스템 보안 계획 문서에 액세스하여 Microsoft 작업을 볼 수 있습니다.

업데이트: 규정 준수 제안 및 Microsoft Actions에 액세스하는 위치의 변경 내용

2024년 3월 3일**

변경 예상 날짜: 2025년 9월

2025년 9월 30일에 두 가지 미리 보기 기능인 규정 준수 제품 및 Microsoft Actions 기능에 액세스할 수 있는 위치가 변경됩니다.

Microsoft 제품의 규정 준수 상태를 나열하는 표(Defender의 규정 준수 대시보드의 도구 모음에 있는 규정 준수 오퍼링 버튼에서 액세스). 클라우드용 Defender에서 이 단추를 제거한 후에도 Service Trust Portal을 사용하여 이 정보에 액세스할 수 있습니다.

컨트롤 하위 집합의 경우 컨트롤 세부 정보 창의 Microsoft Actions(미리 보기) 단추에서 Microsoft Actions에 액세스할 수 있었습니다. 이 단추를 제거한 후 FedRAMP용 Microsoft의 서비스 신뢰 포털을 방문하여 Azure 시스템 보안 계획 문서에 액세스하여 Microsoft 작업을 볼 수 있습니다.

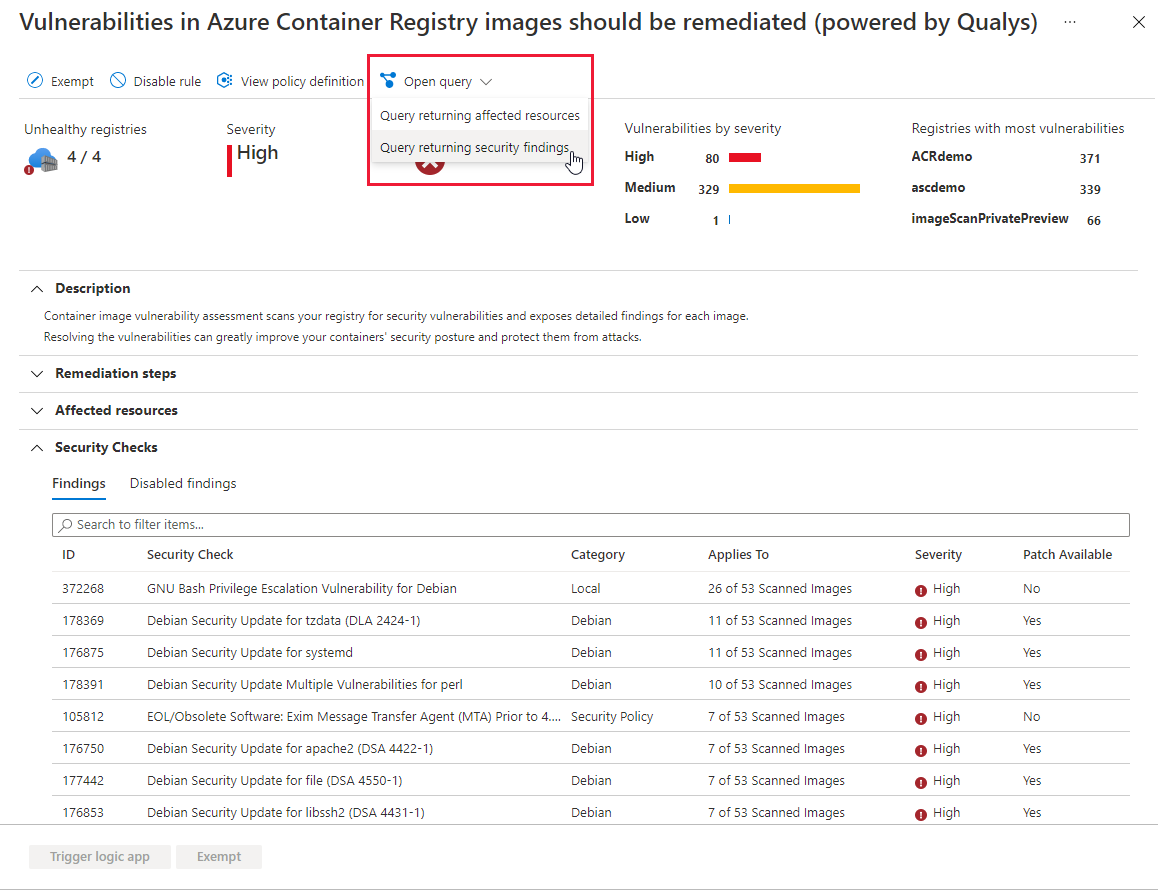

사용 중단: Qualys 사용 중지를 통해 제공되는 클라우드용 Defender Containers 취약성 평가

2024년 3월 3일

Qualys에서 제공하는 클라우드용 Defender 컨테이너 취약성 평가가 사용 중지됩니다. 사용 중지는 3월 6일까지 완료될 예정이며 그때까지 Qualys 권장 사항과 Qualys 결과 모두 보안 그래프에 부분적인 결과가 계속 나타날 수 있습니다. 이전에 이 평가를 사용했던 고객은 Microsoft Defender 취약성 관리가 포함된 Azure에 대한 취약성 평가로 업그레이드해야 합니다. Microsoft Defender 취약성 관리에서 제공하는 컨테이너 취약성 평가 제품으로 전환하는 방법에 대한 자세한 내용은 Qualys에서 Microsoft Defender 취약성 관리로의 전환을 참조하세요.

2024년 2월

| 날짜 | 범주 | 엽데이트 |

|---|---|---|

| 2월 28일 | 감가 상각 | MSCA(Microsoft Security Code Analysis)가 더 이상 작동되지 않음. |

| 2월 28일 | 엽데이트 | 업데이트된 보안 정책 관리로 AWS 및 GCP에 대한 지원 확장. |

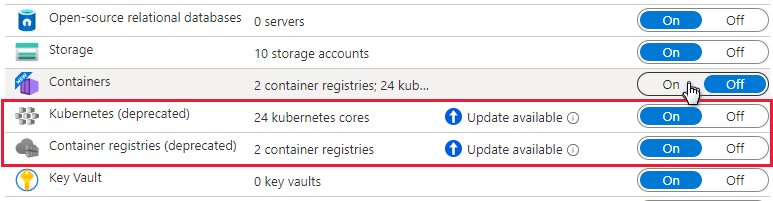

| 2월 26일 | 엽데이트 | 컨테이너용 Defender에 대한 클라우드 지원 |

| 2월 20일 | 엽데이트 | 컨테이너용 Defender용 Defender 센서의 새 버전 |

| 2월 18일 | 엽데이트 | OCI(Open Container Initiative) 이미지 형식 사양 지원 |

| 2월 13일 | 감가 상각 | Trivy에서 제공하는 AWS 컨테이너 취약성 평가가 사용 중지됨. |

| 2월 5일 | 다가오는 업데이트 | Microsoft.SecurityDevOps 리소스 공급자의 서비스 해제 예상: 2024년 3월 6일 |

사용 중단: MSCA(Microsoft 보안 Code Analysis)는 더 이상 작동하지 않음

2024년 2월 28일

2021년 2월, MSCA 작업의 사용 중단은 모든 고객에게 전달되었으며 2022년 3월 이후 수명 지원이 종료되었습니다. 2024년 2월 26일부터 MSCA는 공식적으로 더 이상 운영되지 않습니다.

고객은 클라우드용 Defender의 최신 DevOps 보안 도구는 Microsoft Security DevOps를 통해, 더 많은 보안 도구는 GitHub Advanced Security for Azure DevOps를 통해 받을 수 있습니다.

업데이트: 업데이트된 보안 정책 관리로 AWS 및 GCP에 대한 지원 확장

2024년 2월 28일

Azure용 미리 보기에서 처음 릴리스된 보안 정책 관리를 위한 업데이트된 환경은 교차 클라우드(AWS 및 GCP) 환경에 대한 지원을 확장하고 있습니다. 이 미리 보기 릴리스에는 다음이 포함됩니다.

- Azure, AWS 및 GCP 환경 전반에 걸쳐 클라우드용 Defender에서 규정 준수 표준을 관리합니다.

- MCSB(Microsoft 클라우드 보안 벤치마크) 사용자 지정 권장 사항을 만들고 관리하기 위한 동일한 교차 클라우드 인터페이스 환경입니다.

- 업데이트된 환경은 KQL 쿼리로 사용자 지정 권장 사항을 만들기 위해 AWS 및 GCP에 적용됩니다.

업데이트: 컨테이너용 Defender에 대한 클라우드 지원

2024년 2월 26일

컨테이너용 Defender의 AKS(Azure Kubernetes Service) 위협 감지 기능은 이제 상용, Azure Government 및 Azure 중국 21Vianet 클라우드에서 완벽하게 지원됩니다. 지원되는 기능을 검토합니다.

업데이트: 컨테이너용 Defender용 Defender 센서의 새 버전

2024년 2월 20일

컨테이너용 디펜더용 디펜더 센서의 새로운 버전이 출시되었습니다. 이는 성능 및 보안 개선 사항, AMD64 및 Arm64 아치 노드(Linux 전용)에 대한 지원을 포함하며, Sysdig 대신 Inspektor Gadget을 프로세스 수집 에이전트로 사용합니다. 새 버전은 Linux 커널 버전 5.4 이상에서만 지원되므로 이전 버전의 Linux 커널이 있는 경우 업그레이드해야 합니다. Arm64에 대한 지원은 AKS V1.29 이상에서만 가능합니다. 자세한 내용은 지원되는 호스트 운영 체제를 참조하세요.

업데이트: OCI(Open Container Initiative) 이미지 형식 사양 지원

2024년 2월 18일

오픈 컨테이너 이니셔티브(OCI) 이미지 형식 사양은 이제 AWS, Azure & GCP 클라우드용 Microsoft Defender 취약성 관리에서 취약성 평가를 통해 지원됩니다.

사용 중단: Trivy가 제공하는 AWS 컨테이너 취약성 평가가 사용 중지됨

2024년 2월 13일

Trivy에서 제공하는 컨테이너 취약성 평가가 사용 중지됨 이전에 이 평가를 사용했던 고객은 새로운 Microsoft Defender 취약성 관리가 제공하는 AWS 컨테이너 취약성 평가로 업그레이드해야 합니다. 업그레이드 방법에 대한 지침은 사용 중지된 Trivy 취약성 평가에서 Microsoft Defender 취약성 관리에서 제공하는 AWS 취약성 평가로 업그레이드하려면 어떻게 해야 하나요?를 참조하세요.

업데이트: Microsoft.SecurityDevOps 리소스 공급자의 서비스 해제

2024년 2월 5일

변경 예상 날짜: 2024년 3월 6일

클라우드용 Microsoft Defender는 DevOps 보안의 공개 미리 보기 중에 사용된 리소스 공급자 Microsoft.SecurityDevOps를 서비스 해제 중이며 기존 Microsoft.Security 공급자로 마이그레이션했습니다. 변경 이유는 DevOps 커넥터와 연결된 리소스 공급자 수를 줄여 고객 환경을 개선하기 위한 것입니다.

Microsoft.SecurityDevOps 아래의 API 버전 2022-09-01-preview를 계속 사용하여 Defender for Cloud DevOps 보안 데이터를 쿼리하는 고객은 영향을 받습니다. Microsoft.Security아래의 API 버전 2022-09-01-preview를 계속 사용하여 Defender for Cloud DevOps 보안 데이터를 쿼리하는 고객은 영향을 받습니다.

현재 Azure Portal에서 클라우드용 Defender DevOps 보안을 사용하는 고객은 영향을 받지 않습니다.

2024년 1월

| 날짜 | 범주 | 엽데이트 |

|---|---|---|

| 1월 31일 | 엽데이트 | 클라우드 보안 탐색기의 활성 리포지토리에 대한 새 인사이트 |

| 1월 30일 | 다가오는 업데이트 | 다중 클라우드 컨테이너 위협 감지에 대한 가격 책정 변경 예상: 2024년 4월 |

| 1월 29일 | 다가오는 업데이트 | Premium DevOps용 Defender CSPM 보안 기능 적용. 예상: 2024년 3월 |

| 1월 24일 | 프리뷰 | 컨테이너용 Defender 및 Defender CSPM의 GCP용 에이전트 없는 컨테이너 보안 태세. |

| 1월 16일 | 프리뷰 | 에이전트 없는 서버 맬웨어 검사. |

| 1월 15일 | GA | 클라우드용 Defender와 Microsoft Defender XDR의 통합. |

| 1월 14일 | 엽데이트 | 에이전트 없는 VM 검사 기본 제공 Azure 역할로 업데이트 예상: 2024년 3월 |

| 1월 12일 | 엽데이트 | DevOps 보안 끌어오기 요청 주석은 이제 Azure DevOps 커넥터에 대해 기본적으로 사용하도록 설정됨. |

| 1월 9일 | 감가 상각 | 서버용 Defender 기본 제공 취약성 평가(Qualys) 사용 중단 경로. 예상: 2024년 5월 |

| 1월 3일 | 다가오는 업데이트 | 클라우드용 Defender 다중 클라우드 네트워크 요구 사항에 대한 향후 변경 내용입니다. 예상: 2024년 5월. |

업데이트: 클라우드 보안 탐색기의 활성 리포지토리에 대한 새 인사이트

2024년 1월 31일

Azure DevOps 리포지토리에 대한 새로운 인사이트가 클라우드 보안 탐색기에 추가되어 리포지토리가 활성 상태인지 여부를 나타냅니다. 이 인사이트는 코드 리포지토리가 보관되거나 비활성화되지 않음을 나타냅니다. 즉, 사용자가 코드, 빌드 및 끌어오기 요청에 대한 쓰기 액세스를 계속 사용할 수 있음을 의미합니다. 코드는 일반적으로 활성 배포에서 사용되지 않으므로 보관 및 비활성화된 리포지토리는 낮은 우선 순위로 간주될 수 있습니다.

클라우드 보안 탐색기를 통해 쿼리를 테스트하려면 이 쿼리 링크를 사용합니다.

업데이트: 다중 클라우드 컨테이너 위협 감지 가격 책정 변경

2024년 1월 30일**

변경 예상 날짜: 2024년 4월

다중 클라우드 컨테이너 위협 검색이 GA로 전환되면 더 이상 무료가 아닙니다. 자세한 내용은 클라우드용 Microsoft Defender 가격 책정을 참조하세요.

업데이트: Premium DevOps용 Defender CSPM 보안 값 적용

2024년 1월 29일**

변경 예상 날짜: 2024년 3월 7일

클라우드용 Defender는 2024년 3월 7일부터 프리미엄 DevOps 보안 값에 대한 Defender CSPM 플랜 확인을 적용하기 시작합니다. DevOps 커넥터를 만든 동일한 테넌트 내의 클라우드 환경(Azure, AWS, GCP)에서 Defender CSPM 플랜을 사용하도록 설정한 경우 추가 비용 없이 프리미엄 DevOps 기능을 계속 사용할 수 있습니다. Defender CSPM 고객이 아닌 경우 이러한 보안 기능에 대한 액세스 권한을 잃기 전에 2024년 3월 7일까지 Defender CSPM을 사용하도록 설정해야 합니다. 2024년 3월 7일 이전에 연결된 클라우드 환경에서 Defender CSPM을 사용하도록 설정하려면 여기에 설명된 사용 설명서를 따르세요.

기본 CSPM 및 Defender CSPM 플랜 모두에서 사용할 수 있는 DevOps 보안 기능에 대한 자세한 내용은 기능 가용성에 대한 설명서를 참조하세요.

클라우드용 Defender의 DevOps 보안에 대한 자세한 내용은 개요 설명서를 참조하세요.

Defender CSPM의 코드에서 클라우드까지의 보안 기능에 대한 자세한 내용은 Defender CSPM을 사용하여 리소스를 보호하는 방법을 참조하세요.

미리 보기: 컨테이너용 Defender 및 Defender CSPM의 GCP용 에이전트 없는 컨테이너 보안 태세

2024년 1월 24일

Microsoft Defender 취약성 관리를 통한 GCP 취약성 평가를 포함하여 새로운 에이전트 없는 컨테이너 보안 태세(미리 보기) 기능을 GCP에 사용할 수 있습니다. 모든 기능에 대한 자세한 내용은 Defender CSPM의 에이전트 없는 컨테이너 보안 태세 및 컨테이너용 Defender의 에이전트 없는 기능을 참조하세요.

또한 이 블로그 게시물에서 다중 클라우드에 대한 에이전트 없는 컨테이너 보안 태세 관리에 대해 읽을 수 있습니다.

미리 보기: 서버에 대한 에이전트 없는 맬웨어 검사

2024년 1월 16일

서버용 Defender 플랜 2에 포함된 새로운 기능으로 Azure VM(가상 머신), AWS EC2 인스턴스 및 GCP VM 인스턴스에 대한 클라우드용 Defender 에이전트 없는 맬웨어 검색 릴리스를 발표합니다.

이제 VM에 대한 에이전트 없는 맬웨어 검색이 에이전트 없는 검사 플랫폼에 포함됩니다. 에이전트 없는 맬웨어 검사는 Microsoft Defender 바이러스 백신 맬웨어 방지 엔진을 활용하여 악성 파일을 검사 및 검색합니다. 탐지된 위협은 보안 경고를 클라우드용 Defender 및 Defender XDR로 직접 트리거하여 해당 위협을 조사 및 수정할 수 있습니다. 에이전트 없는 맬웨어 스캐너는 마찰 없는 온보딩을 사용하여 두 번째 위협 탐지 계층으로 에이전트 기반 적용 범위를 보완하며 컴퓨터의 성능에 영향을 주지 않습니다.

서버의 에이전트 없는 맬웨어 검사 및 VM에 대한 에이전트 없는 검사에 대해 자세히 알아봅니다.

클라우드용 Defender와 Microsoft Defender XDR 간 통합 일반 공급

2024년 1월 15일

클라우드용 Defender와 Microsoft Defender XDR(이전의 Microsoft 365 Defender) 간 통합의 GA(일반 공급)를 도입합니다.

이 통합은 경쟁력 있는 클라우드 보호 기능을 SOC(보안 운영 센터)에 매일 제공합니다. 클라우드용 Microsoft Defender와 Defender XDR의 통합을 통해 SOC 팀은 클라우드, 엔드포인트, ID, Office 365 등을 비롯한 여러 핵심 요소에서 탐지를 결합하는 공격을 검색할 수 있습니다.

Microsoft Defender XDR의 경고 및 인시던트에 대해 자세히 알아봅니다.

업데이트: 에이전트 없는 VM 검사 기본 제공 Azure 역할

2024년 1월 14일**

변경 예상 날짜: 2024년 2월

Azure에서 VM에 대한 에이전트 없는 검사는 VM에서 보안 문제를 검사하고 평가하는 데 필요한 최소 권한으로 기본 제공 역할(VM 검사 운영자라고 함)을 사용합니다. 암호화된 볼륨을 사용하여 VM에 대한 관련 검사 상태 및 구성 권장 사항을 지속적으로 제공하기 위해 이 역할의 권한에 대한 업데이트가 계획되어 있습니다. 업데이트에는 Microsoft.Compute/DiskEncryptionSets/read 사용 권한의 추가가 포함됩니다. 이 권한은 VM에서 암호화된 디스크 사용량의 식별을 개선하기 위한 것에 불과합니다. 이 변경 전에 이미 지원되는 암호화 방법 외에 암호화된 볼륨의 콘텐츠를 암호 해독하거나 액세스하는 클라우드용 Defender 더 이상 기능을 제공하지 않습니다. 이 변경은 2024년 2월 중에 진행될 것으로 예상되며 종료 시 아무런 조치도 필요하지 않습니다.

업데이트: Azure DevOps 커넥터에 대해 기본적으로 사용하도록 설정되는 DevOps 보안 끌어오기 요청 주석

2024년 1월 12일

DevOps 보안은 개발자가 프로덕션 환경으로 전환하기 전에 잠재적인 보안 취약성 및 잘못된 구성을 방지하고 수정할 수 있도록 보안 결과를 PR(끌어오기 요청)의 주석으로 노출합니다. 2024년 1월 12일부터 클라우드용 Defender에 연결된 모든 신규 및 기존 Azure DevOps 리포지토리에 대해 PR 주석이 기본적으로 사용하도록 설정됩니다.

기본적으로 PR 주석은 고 심각도 IaC(코드 제공 인프라) 결과에 대해서만 사용하도록 설정됩니다. 고객은 PR 빌드에서 실행되도록 MSDO(Microsoft Security for DevOps)를 구성하고 Azure DevOps 리포지토리 설정에서 CI 빌드에 대한 빌드 유효성 검사 정책을 사용하도록 설정해야 합니다. 고객은 DevOps 보안 창 리포지토리 구성 옵션 내에서 특정 리포지토리에 대한 PR 주석 기능을 사용하지 않도록 설정할 수 있습니다.

Azure DevOps에서 끌어오기 요청 주석 사용에 대해 자세히 알아봅니다.

사용 중단: 서버용 Defender 기본 제공 취약성 평가(Qualys) 사용 중지 경로

2024년 1월 9일**

변경 예상 날짜: 2024년 5월

Qualys에서 제공하는 서버용 Defender의 기본 제공 취약성 평가 솔루션은 사용 중지 단계에 있으며 이 과정은 2024년 5월 1일에 완료될 것입니다. 현재, Qualys에서 제공하는 취약성 평가 솔루션을 사용하고 있는 경우 통합형 Microsoft Defender 취약성 관리 솔루션으로 전환하는 것이 좋습니다.

취약성 평가 서비스를 Microsoft Defender Vulnerability Management와 통합하기로 한 결정에 대한 자세한 내용은 이 블로그 게시물을 참조하세요.

Microsoft Defender 취약성 관리 솔루션으로의 전환에 관한 일반적인 질문을 확인할 수도 있습니다.

업데이트: 클라우드용 Defender 다중 클라우드 네트워크 요구 사항

January 3, 2024**

변경 예상 날짜: 2024년 5월

2024년 5월부터 개선 사항을 수용하고 모든 사용자를 위해 보다 안전하고 효율적인 환경을 보장하기 위해 다중 클라우드 검색 서비스와 연결된 이전 IP 주소의 사용을 중지할 예정입니다.

서비스에 대한 중단 없는 액세스를 보장하려면 다음 섹션에서 제공하는 새 범위로 IP 허용 목록을 업데이트해야 합니다. 방화벽 설정, 보안 그룹 또는 환경에 적용할 수 있는 기타 구성을 필요한 조정해야 합니다.

이 목록은 모든 플랜에 적용되며 CSPM 기본(무료) 제품의 전체 기능에 충분합니다.

사용이 중단될 IP 주소:

- 검색 GCP: 104.208.29.200, 52.232.56.127

- 검색 AWS: 52.165.47.219, 20.107.8.204

- 온보딩: 13.67.139.3

추가할 새 지역별 IP 범위:

- 서유럽: 52.178.17.48/28

- 북유럽: 13.69.233.80/28

- 미국 중부: 20.44.10.240/28

- 미국 동부 2: 20.44.19.128/28

2023년 12월

클라우드용 Defender 서비스 수준 2 이름 통합

2023년 12월 30일

모든 클라우드용 Defender 플랜의 레거시 서비스 수준 2 이름을 단일 새 서비스 수준 2 이름인 클라우드용 Microsoft Defender로 통합하고 있습니다.

현재 서비스 수준 2 이름에는 Azure Defender, Advanced Threat Protection, Advanced Data Security 및 Security Center의 네 가지가 있습니다. 클라우드용 Microsoft Defender의 다양한 미터는 이러한 개별 서비스 수준 2 이름으로 그룹화되어 Cost Management + 청구, 청구서 및 기타 Azure 청구 관련 도구를 사용할 때 복잡해집니다.

이 변경으로 인해 클라우드용 Defender 요금을 검토하는 프로세스가 간소화되고 비용 분석이 좀 더 명확해집니다.

원활한 전환을 위해 제품/서비스 이름, SKU 및 미터 ID의 일관성을 유지하기 위한 조치를 취했습니다. 영향을 받는 고객은 변경 내용을 전달하는 정보용 Azure 서비스 알림을 받게 됩니다.

API를 호출하여 비용 데이터를 검색하는 조직은 변경을 수용하기 위해 호출의 값을 업데이트해야 합니다. 예를 들어 이 필터 함수에서 값은 정보를 반환하지 않습니다.

"filter": {

"dimensions": {

"name": "MeterCategory",

"operator": "In",

"values": [

"Advanced Threat Protection",

"Advanced Data Security",

"Azure Defender",

"Security Center"

]

}

}

| 이전 서비스 수준 2 이름 | 새 서비스 수준 2 이름 | 서비스 계층 - 서비스 수준 4(변경 없음) |

|---|---|---|

| Advanced Data Security | Microsoft Defender for Cloud | SQL용 Defender |

| Advanced Threat Protection | Microsoft Defender for Cloud | 컨테이너 레지스트리용 Defender |

| Advanced Threat Protection | Microsoft Defender for Cloud | DNS용 Defender |

| Advanced Threat Protection | Microsoft Defender for Cloud | Key Vault용 Defender |

| Advanced Threat Protection | Microsoft Defender for Cloud | Defender for Kubernetes |

| Advanced Threat Protection | Microsoft Defender for Cloud | Defender for MySQL |

| Advanced Threat Protection | Microsoft Defender for Cloud | Defender for PostgreSQL |

| Advanced Threat Protection | Microsoft Defender for Cloud | Resource Manager용 Defender |

| Advanced Threat Protection | Microsoft Defender for Cloud | 스토리지용 Defender |

| Azure Defender | Microsoft Defender for Cloud | 외부 공격 표면 관리용 Defender |

| Azure Defender | Microsoft Defender for Cloud | Azure Cosmos DB용 Defender |

| Azure Defender | Microsoft Defender for Cloud | 컨테이너용 Defender |

| Azure Defender | Microsoft Defender for Cloud | Defender for MariaDB |

| Security Center | Microsoft Defender for Cloud | App Service용 Defender |

| Security Center | Microsoft Defender for Cloud | 서버용 Defender |

| Security Center | Microsoft Defender for Cloud | Defender CSPM |

서버용 Defender를 리소스 수준에서 GA로 사용 가능

2023년 12월 24일

이제 구독 내의 특정 리소스에서 서버용 Defender를 관리하여 보호 전략을 완벽하게 제어할 수 있습니다. 이 기능을 사용하면 구독 수준에서 구성된 설정과 다른 사용자 지정 구성으로 특정 리소스를 구성할 수 있습니다.

리소스 수준에서 서버용 Defender를 사용하도록 설정하는 방법에 대해 자세히 알아봅니다.

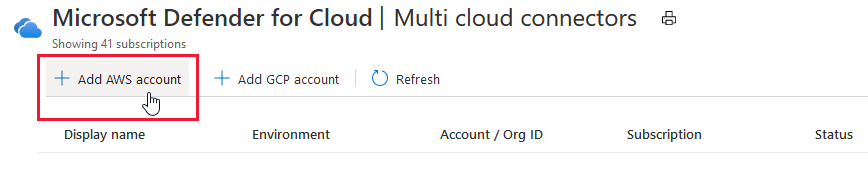

다중 클라우드용 클래식 커넥터 사용 중지

2023년 12월 21일

클래식 다중 클라우드 커넥터 환경이 사용 중지되고 해당 메커니즘을 통해 만든 커넥터로 데이터가 더 이상 스트리밍되지 않습니다. 이러한 클래식 커넥터는 AWS Security Hub 및 GCP 보안 명령 센터 권장 사항을 클라우드용 Defender에 연결하고 AWS EC2를 서버용 Defender에 온보딩하는 데 사용되었습니다.

이러한 커넥터의 전체 값은 추가 비용 없이 2022년 3월부터 AWS 및 GCP에 일반 공급된 네이티브 다중 클라우드 보안 커넥터 환경으로 대체되었습니다.

새 네이티브 커넥터는 계획에 포함되며 다음과 같은 Defender 플랜을 위해 단일 계정, 여러 계정(Terraform 포함) 및 자동 프로비저닝을 사용하는 조직 온보딩 옵션을 사용하여 자동화된 온보딩 환경을 제공합니다. 무료 기본 CSPM 기능, Defender CSPM(클라우드 보안 태세 관리), 서버용 Defender, SQL용 Defender 및 컨테이너용 Defender.

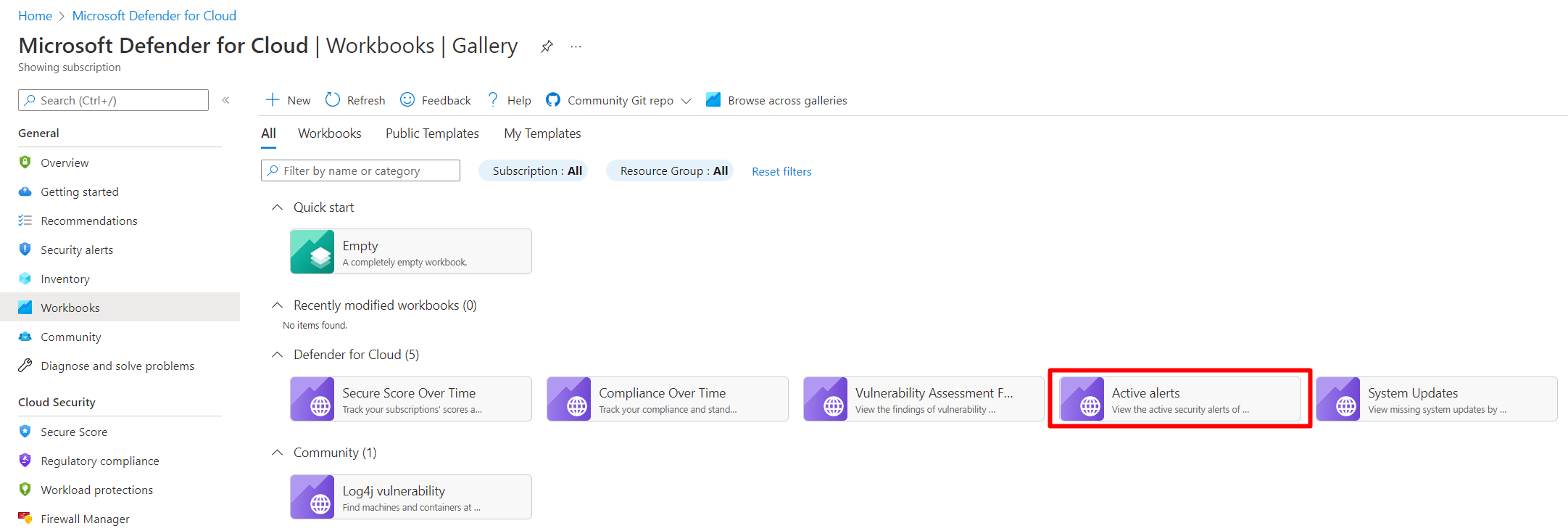

적용 범위 통합 문서 릴리스

2023년 12월 21일

적용 범위 통합 문서를 사용하여 환경의 어느 부분에서 어떤 클라우드용 Defender 플랜이 활성화되어 있는지 추적할 수 있습니다. 이 통합 문서를 통해 환경과 구독이 완전히 보호되는지 확인할 수 있습니다. 자세한 적용 범위 정보에 액세스하면 다른 보호가 필요할 수 있는 영역을 식별하고 해당 영역을 해결하기 위한 조치를 취할 수도 있습니다.

적용 범위 통합 문서에 대해 자세히 알아보세요.

Azure Government 및 21Vianet에서 운영하는 Azure에서 Microsoft Defender 취약성 관리를 통해 제공되는 컨테이너 취약성 평가의 일반 공급

2023년 12월 14일

Microsoft Defender 취약성에서 제공하는 Azure 컨테이너 레지스트리의 Linux 컨테이너 이미지에 대한 VA(취약성 평가)는 Azure Government 및 21Vianet에서 운영하는 Azure에서 GA(일반 공급)로 릴리스됩니다. 이 새 릴리스는 컨테이너용 Defender 및 컨테이너 레지스트리용 Defender 플랜에서 사용할 수 있습니다.

- 이 변경의 일환으로 GA에 대한 새로운 권장 사항이 릴리스되었으며 보안 점수 계산에 포함되었습니다. 신규 및 업데이트된 보안 권장 사항 검토

- Microsoft Defender 취약성 관리에서 제공하는 컨테이너 이미지 검사에서는 이제 플랜 가격 책정에 따라 요금이 부과됩니다. Qualys에서 제공하는 컨테이너 VA 제품과 Microsoft Defender 취약성 관리에서 제공하는 컨테이너 VA 제품 둘 다에서 검사한 이미지는 한 번만 청구됩니다.

컨테이너 취약성 평가에 대한 Qualys 권장 사항의 이름이 변경되었으며 이 릴리스 전에 구독에서 Defender for Containers를 사용하도록 설정한 고객이 계속 사용할 수 있습니다. 이 릴리스 이후 컨테이너용 Defender를 온보딩하는 신규 고객은 Microsoft Defender 취약성 관리에서 제공하는 새로운 컨테이너 취약성 평가 권장 사항만 볼 수 있습니다.

Microsoft Defender 취약성 관리에서 제공하는 기반 컨테이너 취약성 평가에 대한 Windows 지원의 공개 미리 보기

2023년 12월 14일

Windows 이미지에 대한 지원이 Azure 컨테이너 레지스트리 및 Azure Kubernetes Services용 Microsoft Defender 취약성 관리에서 제공하는 VA(취약성 평가)의 일부로 공개 미리 보기로 릴리스되었습니다.

Trivy에서 제공하는 AWS 컨테이너 취약성 평가 사용 중지

2023년 12월 13일

Trivy에서 제공하는 컨테이너 취약성 평가는 이제 2월 13일가지 완료되는 사용 중지 경로에 있습니다. 이제 이 기능은 더 이상 사용되지 않으며 기존 고객은 2월 13일까지 계속 사용할 수 있습니다. 이 기능을 사용하는 고객은 2월 13일까지 Microsoft Defender 취약성 관리에서 제공하는 새로운 AWS 컨테이너 취약성 평가로 업그레이드하는 것이 좋습니다.

컨테이너용 Defender 및 Defender CSPM(미리 보기)의 AWS용 에이전트 없는 컨테이너 보안 태세

2023년 12월 13일

새로운 에이전트 없는 컨테이너 보안 태세(미리 보기) 기능은 AWS에서 사용할 수 있습니다. 자세한 내용은 Defender CSPM의 에이전트 없는 컨테이너 보안 태세 및 컨테이너용 Defender이 에이전트 없는 기능을 참조하세요.

오픈 소스 관계형 데이터베이스용 Defender 플랜의 PostgreSQL 유연한 서버에 대한 일반 공급 지원

2023년 12월 13일

오픈 소스 관계형 데이터베이스용 Microsoft Defender 플랜에서 PostgreSQL 유연한 서버 지원의 GA(일반 공급) 릴리스를 도입합니다. 오픈 소스 관계형 데이터베이스용 Microsoft Defender는 비정상적인 활동을 탐지하고 보안 경고를 생성하여 PostgreSQL 유연한 서버에 대한 지능형 위협 방지를 제공합니다.

오픈 소스 관계형 데이터베이스 Microsoft Defender를 사용하도록방법을 알아봅니다.

Microsoft Defender 취약성 관리에서 제공하는 컨테이너 취약성 평가가 이제 Google Distroless를 지원

2023년 12월 12일

Microsoft Defender 취약성 관리 제공하는 컨테이너 취약성 평가는 Linux OS 패키지에 대한 더 많은 범위로 확장되었으며, 이제 Google Distroless를 지원합니다.

모든 지원되는 운영 체제의 목록은 Azure에 대한 레지스트리 및 이미지 지원 - Microsoft Defender 취약성 관리에서 제공하는 취약성 평가를 참조하세요.

2023년 11월

| 날짜 | 엽데이트 |

|---|---|

| 11월 30일 | 4개의 경고가 사용 중단됨 |

| 11월 27일 | 서버용 Defender 및 Defender CSPM에서 에이전트 없는 비밀 검사 일반 공급 |

| 11월 22일 | 클라우드용 Defender에서 권한 관리 사용(미리 보기) |

| 11월 22일 | 클라우드용 Defender와 ServiceNow 통합 |

| 11월 20일 | 컴퓨터의 SQL Server에 대한 자동 프로비전 프로세스의 일반 공급 |

| 11월 15일 | API용 Defender 일반 공급 |

| 11월 15일 | 클라우드용 Defender가 이제 Microsoft 365 Defender와 통합됨(미리 보기) |

| 11월 15일 | 컨테이너용 Defender 및 컨테이너 레지스트리용 Microsoft Defender에서 MDVM(Microsoft Defender 취약성 평가)이 제공하는 컨테이너 취약성 평가의 일반 공급 |

| 11월 15일 | 컨테이너 취약성 평가 권장 사항 이름 변경 |

| 11월 15일 | 이제 권장 사항에 위험 우선 순위를 지정할 수 있음 |

| 11월 15일 | 공격 경로 분석 새로운 엔진 및 광범위한 기능 향상 |

| 11월 15일 | 공격 경로의 Azure Resource Graph 테이블 체계 변경 |

| 11월 15일 | Defender CSPM에서 GCP 지원의 일반 공급 릴리스 |

| 11월 15일 | 데이터 보안 대시보드의 일반 공급 릴리스 |

| 11월 15일 | 데이터베이스용 중요한 데이터 검색의 일반 공급 릴리스 |

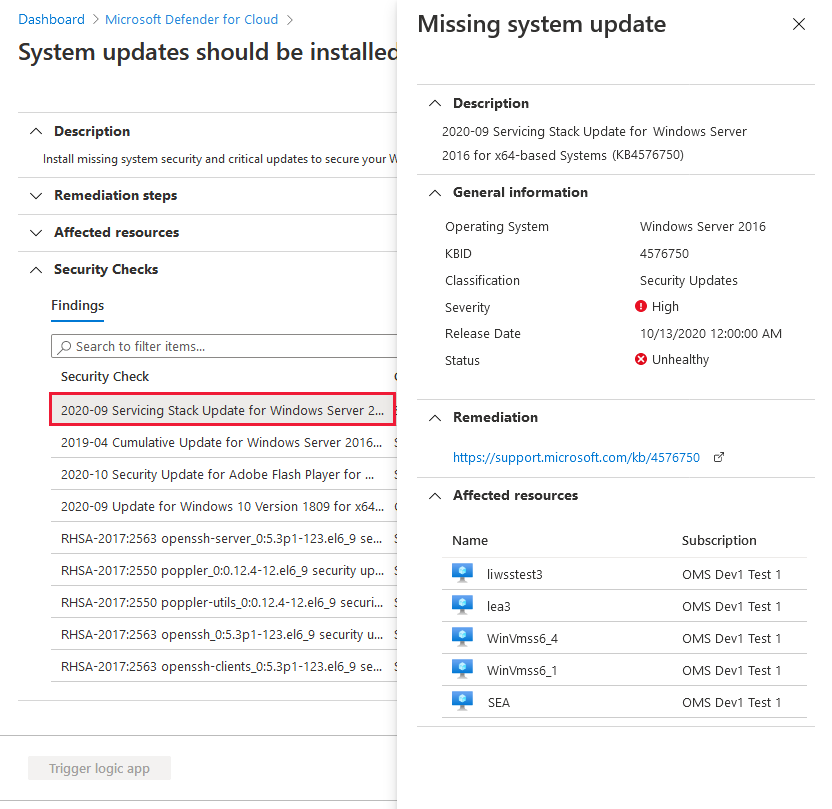

| 11월 6일 | 누락된 시스템 업데이트를 찾기 위한 새 버전의 권장 사항이 이제 GA |

4개의 경고가 사용 중단됨

2023년 11월 30일

품질 향상 프로세스의 일부로 다음 보안 경고는 더 이상 사용되지 않습니다.

Possible data exfiltration detected (K8S.NODE_DataEgressArtifacts)Executable found running from a suspicious location (K8S.NODE_SuspectExecutablePath)Suspicious process termination burst (VM_TaskkillBurst)PsExec execution detected (VM_RunByPsExec)

서버용 Defender 및 Defender CSPM에서 에이전트 없는 비밀 검사 일반 공급

2023년 11월 27일

에이전트 없는 비밀 검사는 VM 디스크에서 일반 텍스트 비밀을 식별하여 보안 클라우드 기반 VM(기상 머신)을 향상시킵니다. 에이전트 없는 비밀 검사는 검색된 결과의 우선 순위를 지정하고 횡적 이동이 발생하기 전에 횡적 이동 위험을 완화하는 데 도움이 되는 포괄적인 정보를 제공합니다. 이 사전 예방적 접근 방식은 무단 액세스를 방지하여 클라우드 환경을 안전하게 유지합니다.

서버용 Defender P2 및 Defender CSPM 플랜에 모두 포함되는 에이전트 없는 비밀 검사의 GA(일반 공급)를 도입합니다.

에이전트 없는 비밀 검사는 클라우드 API를 활용하여 디스크의 스냅샷을 캡처하고 VM의 성능에 영향을 주지 않도록 대역 외 분석을 수행합니다. 에이전트 없는 비밀 검사는 클라우드용 Defender가 Azure, AWS 및 GCP 환경의 클라우드 자산에 대해 제공하는 적용 범위를 확장하여 클라우드 보안을 강화합니다.

이 릴리스를 통해 클라우드용 Defender의 검색 기능은 이제 다른 데이터베이스 형식, 데이터 저장소 서명된 URL, 액세스 토큰 등을 지원합니다.

에이전트 없는 비밀 검사로 비밀을 관리하는 방법에 대해 알아보세요.

클라우드용 Defender에서 권한 관리 사용(미리 보기)

2023년 11월 22일

Microsoft는 이제 클라우드용 Microsoft Defender(CNAPP) 및 Microsoft Entra 사용 권한 관리(CIEM)를 사용하여 CNAPP(클라우드 네이티브 애플리케이션 보호 플랫폼) 및 CIEM(클라우드 인프라 권한 관리) 솔루션을 모두 제공합니다.

보안 관리자는 클라우드용 Defender 내에서 사용되지 않거나 과도한 액세스 권한을 중앙 위치에서 확인할 수 있습니다.

보안 팀은 추가 라이선스 요구 사항 없이 Defender CSPM(클라우드 보안 태세 관리)의 일부로 클라우드 리소스에 대한 최소 권한 액세스 제어를 추진하고 Azure, AWS 및 GCP 클라우드 환경의 권한 위험을 해결하기 위한 실행 가능한 권장 사항을 받을 수 있습니다.

클라우드용 Microsoft Defender에서 권한 관리를 사용하도록 설정(미리 보기)하는 방법을 자세히 알아봅니다.

클라우드용 Defender와 ServiceNow 통합

2023년 11월 22일

ServiceNow는 이제 클라우드용 Microsoft Defender와 통합되어 고객이 ServiceNow를 클라우드용 Defender 환경에 연결하여 비즈니스에 영향을 주는 권장 사항 수정의 우선 순위를 지정할 수 있습니다. 클라우드용 Microsoft Defender가 ITSM 모듈(인시던트 관리)과 통합됩니다. 이 연결의 일부로 고객은 클라우드용 Microsoft Defender에서 ServiceNow 티켓(권장 사항에 연결됨)을 만들거나 볼 수 있습니다.

클라우드용 Defender와 ServiceNow의 통합에 대해 자세히 알아볼 수 있습니다.

Virtual Machines의 SQL Server용 자동 프로비저닝 프로세스 플랜 일반 공급

2023년 11월 20일

2024년 8월에 도래하는 MMA(Microsoft Monitoring Agent) 사용 중단을 준비하기 위해 클라우드용 Defender는 SQL Server 대상 AMA(Azure Monitoring Agent) 자동 프로비전 프로세스를 릴리스했습니다. 새 프로세스는 모든 신규 고객에 대해 자동으로 사용하도록 설정되고 구성되며, Azure SQL VM 및 Arc 지원 SQL Server에 대한 리소스 수준 사용 기능도 제공합니다.

MMA 자동 프로비전 프로세스를 사용하는 고객은 새로운 Virtual Machines의 SQL Server용 Azure Monitoring Agent 자동 프로비전 프로세스로 마이그레이션해야 합니다. 마이그레이션 프로세스는 원활하며 모든 머신에 대한 지속적인 보호를 제공합니다.

API용 Defender 일반 공급

2023년 11월 15일

API용 Microsoft Defender의 GA(일반 공급)를 도입합니다. API용 Defender는 API 보안 위협으로부터 조직을 보호하도록 설계되었습니다.

API용 Defender를 사용하면 조직이 악의적인 행위자로부터 API 및 데이터를 보호할 수 있습니다. 조직은 API 보안 태세를 조사 및 개선하고, 취약성 수정의 우선 순위를 지정하고, 활성 실시간 위협을 신속하게 탐지하고 대응할 수 있습니다. 또한 조직은 보안 경고를 SIEM(보안 인시던트 및 이벤트 관리) 플랫폼(예: Microsoft Sentinel)에 직접 통합하여 문제를 조사하고 심사할 수 있습니다.

API용 Defender를 사용하여 API를 보호하는 방법을 알아볼 수 있습니다. API용 Microsoft Defender 정보를 자세히 알아볼 수도 있습니다.

이 블로그에서 GA 공지 사항을 자세히 알아볼 수도 있습니다.

클라우드용 Defender가 이제 Microsoft 365 Defender와 통합됨(미리 보기)

2023년 11월 15일

기업은 클라우드용 Microsoft Defender와 Microsoft Defender XDR 간의 새로운 통합을 통해 클라우드 리소스와 디바이스를 보호할 수 있습니다. 이 통합은 클라우드 리소스, 디바이스 및 ID 간에 점을 연결합니다. 이전에는 이를 위해 여러 환경이 필요했습니다.

또한 이 통합은 경쟁력 있는 클라우드 보호 기능을 SOC(보안 운영 센터)에 매일 제공합니다. SOC 팀은 Microsoft Defender XDR을 사용하여 클라우드, 엔드포인트, ID, Office 365 등을 비롯한 여러 핵심 요소에서 탐지를 결합하는 공격을 쉽게 검색할 수 있습니다.

몇 가지 주요 이점은 다음과 같습니다.

SOC 팀이 사용하기 쉬운 하나의 인터페이스: 클라우드용 Defender의 경고 및 클라우드 상관 관계가 M365D에 통합되어 SOC 팀은 이제 단일 인터페이스에서 모든 보안 정보에 액세스하여 운영 효율성을 크게 향상시킬 수 있습니다.

하나의 공격 스토리: 고객은 여러 원본의 보안 경고를 결합하는 미리 빌드된 상관 관계를 사용하여 클라우드 환경을 포함한 전체 공격 스토리를 이해할 수 있습니다.

Microsoft Defender XDR의 새 클라우드 엔터티: Microsoft Defender XDR은 이제 클라우드 리소스와 같이 클라우드용 Microsoft Defender에 고유한 새 클라우드 엔터티를 지원합니다. 고객은 VM(가상 머신) 엔터티를 디바이스 엔터티와 일치시킬 수 있으며, 해당 엔터티에서 트리거된 경고 및 인시던트를 포함하여 컴퓨터에 대한 모든 관련 정보에 대한 통합 보기를 제공할 수 있습니다.

Microsoft Security 제품용 Unified API: 이제 클라우드용 Microsoft Defender 경고 및 인시던트가 Microsoft Defender XDR의 공용 API의 일부이므로 고객은 단일 API를 사용하여 선택한 시스템으로 보안 경고 데이터를 내보낼 수 있습니다.

클라우드용 Defender와 Microsoft Defender XDR의 통합은 모든 신규 및 기존 클라우드용 Defender 고객에게 제공됩니다.

컨테이너용 Defender 및 컨테이너 레지스트리용 Microsoft Defender에서 MDVM(Microsoft Defender 취약성 평가)이 제공하는 컨테이너 취약성 평가의 일반 공급

2023년 11월 15일

MDVM(Microsoft Defender 취약성 관리)에서 제공하는 Azure 컨테이너 레지스트리의 Linux 컨테이너 이미지에 대한 VA(취약성 평가)는 컨테이너용 Defender 및 컨테이너 레지스트리용 Defender에서 GA(일반 공급)로 릴리스됩니다.

이 변경의 일환으로 GA에 대해 다음 권장 사항이 릴리스되고 이름이 변경되었으며 이제 보안 점수 계산에 포함됩니다.

| 현재 권장 사항 이름 | 새 권장 사항 이름 | 설명 | 평가 키 |

|---|---|---|---|

| 컨테이너 레지스트리 이미지에서 발견된 취약성이 해결되어야 함(Microsoft Defender 취약성 관리에서 구동함) | Azure 레지스트리 컨테이너 이미지의 취약성을 해결해야 함(Microsoft Defender 취약성 관리에서 제공) | 컨테이너 이미지 취약성 평가는 레지스트리에서 CVE(일반적으로 알려진 취약성)을 검사하고 각 이미지에 대한 자세한 취약성 보고서를 제공합니다. 취약성을 해결하면 보안 태세가 크게 향상되어 배포 전에 이미지를 안전하게 사용할 수 있습니다. | c0b7cfc6-3172-465a-b378-53c7ff2cc0d5 |

| 컨테이너 레지스트리 이미지를 실행하면 발견된 취약성이 해결되어야 함(Microsoft Defender 취약성 관리에서 구동함) | Azure 실행 컨테이너 이미지의 취약성을 해결해야 함(Microsoft Defender 취약성 관리에서 제공) | 컨테이너 이미지 취약성 평가는 레지스트리에서 CVE(일반적으로 알려진 취약성)을 검사하고 각 이미지에 대한 자세한 취약성 보고서를 제공합니다. 이 권장 사항은 현재 Kubernetes 클러스터에서 실행 중인 취약한 이미지에 대한 가시성을 제공합니다. 현재 실행 중인 컨테이너 이미지의 취약성을 수정하는 것은 보안 태세를 개선하고 컨테이너화된 워크로드에 대한 공격 표면을 크게 줄이는 데 중요합니다. | c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

MDVM에서 제공하는 컨테이너 이미지 검사는 이제 플랜 가격 책정에 따라 요금이 부과됩니다.

참고 항목

Qualys에서 제공하는 컨테이너 VA 제품과 MDVM에서 제공하는 컨테이너 VA 제품 모두에서 검사한 이미지는 한 번만 요금이 부과됩니다.

컨테이너 취약성 평가에 대한 다음 Qualys 권장 사항은 이름이 변경되었으며 11월 15일 이전에 구독에서 컨테이너용 Defender를 사용하도록 설정한 고객은 계속 사용할 수 있습니다. 11월 15일 이후 컨테이너용 Defender를 온보딩하는 신규 고객은 Microsoft Defender 취약성 관리에서 제공하는 새로운 컨테이너 취약성 평가 권장 사항만 볼 수 있습니다.

| 현재 권장 사항 이름 | 새 권장 사항 이름 | 설명 | 평가 키 |

|---|---|---|---|

| 컨테이너 레지스트리 이미지에는 취약성 발견이 해결되어야 합니다(Qualys에 의해 구동됨). | Azure 레지스트리 컨테이너 이미지의 취약성을 해결해야 함(Qualys에서 제공) | 컨테이너 이미지 취약성 평가는 레지스트리를 검사하여 보안 취약성을 확인하고 이미지마다 발견한 정보를 공개합니다. 취약성을 해결하면 컨테이너의 보안 상태가 크게 개선되며 공격으로부터 보호할 수 있습니다. | dbd0cb49-b563-45e7-9724-889e799fa648 |

| 컨테이너 이미지를 실행하면 취약성 결과가 해결되어야 함(Qualys 제공) | Azure 실행 컨테이너 이미지의 취약성을 해결해야 함(Qualys에서 제공) | 컨테이너 이미지 취약성 평가는 Kubernetes 클러스터에서 실행되는 컨테이너 이미지에 보안 취약성이 있는지 검사하고 각 이미지에 대한 자세한 결과를 노출합니다. 취약성을 해결하면 컨테이너의 보안 상태가 크게 개선되며 공격으로부터 보호할 수 있습니다. | 41503391-efa5-47ee-9282-4eff6131462c |

컨테이너 취약성 평가 권장 사항 이름 변경

다음 컨테이너 취약성 평가 권장 사항의 이름이 변경되었습니다.

| 현재 권장 사항 이름 | 새 권장 사항 이름 | 설명 | 평가 키 |

|---|---|---|---|

| 컨테이너 레지스트리 이미지에는 취약성 발견이 해결되어야 합니다(Qualys에 의해 구동됨). | Azure 레지스트리 컨테이너 이미지의 취약성을 해결해야 함(Qualys에서 제공) | 컨테이너 이미지 취약성 평가는 레지스트리를 검사하여 보안 취약성을 확인하고 이미지마다 발견한 정보를 공개합니다. 취약성을 해결하면 컨테이너의 보안 상태가 크게 개선되며 공격으로부터 보호할 수 있습니다. | dbd0cb49-b563-45e7-9724-889e799fa648 |

| 컨테이너 이미지를 실행하면 취약성 결과가 해결되어야 함(Qualys 제공) | Azure 실행 컨테이너 이미지의 취약성을 해결해야 함(Qualys에서 제공) | 컨테이너 이미지 취약성 평가는 Kubernetes 클러스터에서 실행되는 컨테이너 이미지에 보안 취약성이 있는지 검사하고 각 이미지에 대한 자세한 결과를 노출합니다. 취약성을 해결하면 컨테이너의 보안 상태가 크게 개선되며 공격으로부터 보호할 수 있습니다. | 41503391-efa5-47ee-9282-4eff6131462c |

| 탄력적 컨테이너 레지스트리 이미지에 취약성 발견 사항이 해결되어야 함 | Azure 레지스트리 컨테이너 이미지의 취약성을 해결해야 함(Trivy에서 제공) | 컨테이너 이미지 취약성 평가는 레지스트리를 검사하여 보안 취약성을 확인하고 이미지마다 발견한 정보를 공개합니다. 취약성을 해결하면 컨테이너의 보안 상태가 크게 개선되며 공격으로부터 보호할 수 있습니다. | 03587042-5d4b-44ff-af42-ae99e3c71c87 |

이제 권장 사항에 위험 우선 순위를 지정할 수 있음

2023년 11월 15일

이제 각 기본 보안 문제의 악용 가능성과 잠재적 비즈니스 효과를 모두 고려하여 보안 권장 사항의 우선 순위를 위험 수준에 따라 지정할 수 있습니다.

위험 수준(위험, 높음, 중간, 낮음)을 기준으로 권장 사항을 구성하면 환경 내에서 가장 중요한 위험을 해결하고, 권장 사항을 해결하여 완화할 수 있는 인터넷 노출, 데이터 민감도, 횡적 이동 가능성, 잠재적 공격 경로와 같은 실제 위험에 따라 보안 문제 수정의 우선 순위를 효율적으로 지정할 수 있습니다.

위험 우선 순위 지정에 대해 자세히 알아봅니다.

공격 경로 분석 새로운 엔진 및 광범위한 기능 향상

2023년 11월 15일

클라우드용 Defender의 공격 경로 분석 기능에 대한 향상된 기능을 릴리스하고 있습니다.

새 엔진 - 공격 경로 분석에는 경로 찾기 알고리즘을 사용하여 (그래프에 있는 데이터를 기반으로) 클라우드 환경에 있는 가능한 모든 공격 경로를 검색하는 새 엔진이 포함되었습니다. 사용자 환경에서 더 많은 공격 경로를 찾고 공격자가 조직을 침해하는 데 사용할 수 있는 더 복잡하고 정교한 공격 패턴을 검색할 수 있습니다.

개선 사항 - 다음과 같은 개선 사항이 릴리스되었습니다.

- 위험 우선 순위 지정 - 위험(악용 가능성 및 비즈니스 영향)에 따라 우선 순위가 지정된 공격 경로 목록입니다.

- 향상된 수정 - 실제로 체인을 차단하기 위해 해결해야 하는 특정 권장 사항을 정확히 제시합니다.

- 클라우드 간 공격 경로 – 클라우드 간(한 클라우드에서 시작하여 다른 클라우드에서 끝나는 경로) 공격 경로를 탐지합니다.

- MITRE – 모든 공격 경로를 MITRE 프레임워크에 매핑합니다.

- 사용자 환경 업그레이드 - 더 강력한 기능으로 환경을 업그레이드했습니다. 고급 필터, 검색 및 공격 경로 그룹화를 사용하여 더 쉽게 심사할 수 있습니다.

공격 경로를 식별하고 수정하는 방법을 알아봅니다.

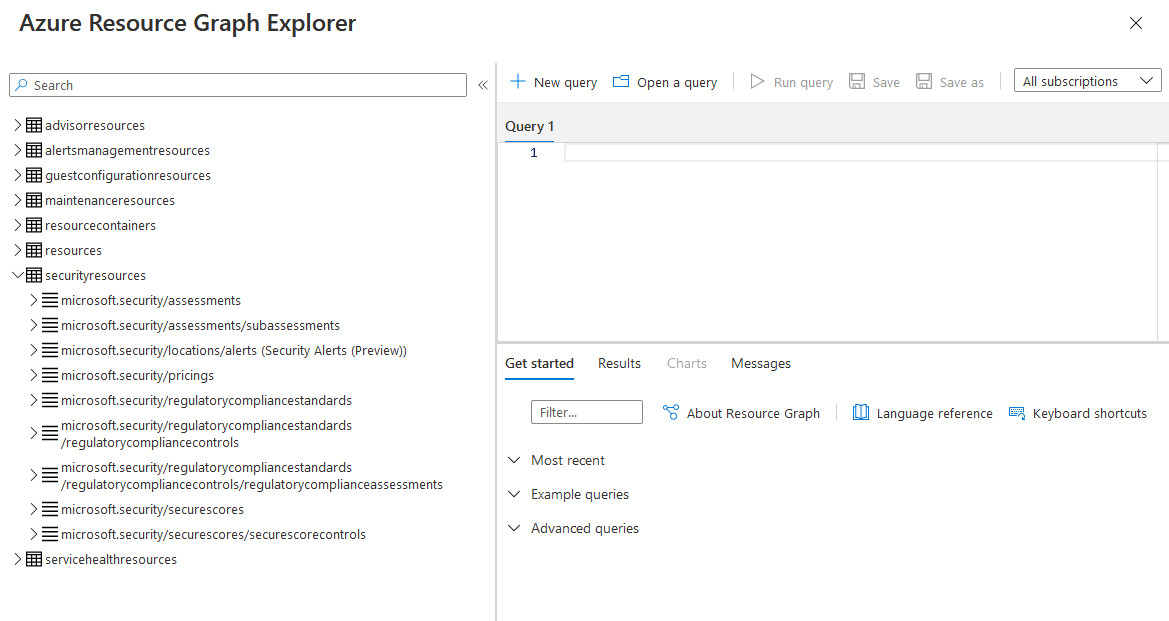

공격 경로의 Azure Resource Graph 테이블 체계 변경

2023년 11월 15일

공격 경로의 Azure Resource Graph 테이블 구성표가 업데이트됩니다. attackPathType 속성이 제거되고 다른 속성이 추가되었습니다.

Defender CSPM에서 GCP 지원의 일반 공급 릴리스

2023년 11월 15일

GCP 리소스를 지원하는 Defender CSPM의 상황에 맞는 클라우드 보안 그래프와 공격 경로 분석의 GA(일반 공급) 릴리스를 도입합니다. GCP 리소스 전반에 걸쳐 포괄적인 가시성 및 지능형 클라우드 보안을 위해 Defender CSPM 기능을 적용할 수 있습니다.

GCP 지원의 주요 기능은 다음과 같습니다.

- 공격 경로 분석 - 공격자가 취할 수 있는 잠재적 경로를 파악합니다.

- 클라우드 보안 탐색기 - 보안 그래프에서 그래프 기반 쿼리를 실행하여 보안 위험을 사전에 식별합니다.

- 에이전트 없는 검사 - 에이전트를 설치하지 않고 서버를 검사하고 비밀과 취약성을 식별합니다.

- 데이터 인식 보안 태세 - Google Cloud Storage 버킷에서 중요한 데이터에 대한 위험을 검색하고 수정합니다.

Defender CSPM 플랜 옵션에 대해 자세히 알아보세요.

참고 항목

Defender CSPM에서 GCP 지원의 GA 릴리스에 대한 청구는 2024년 2월 1일에 시작됩니다.

데이터 보안 대시보드의 일반 공급 릴리스

2023년 11월 15일

이제 데이터 보안 대시보드는 Defender CSPM 플랜의 일부로 GA(일반 공급)로 사용할 수 있습니다.

데이터 보안 대시보드를 사용하면 조직의 데이터 자산, 중요한 데이터에 대한 위험, 데이터 리소스에 대한 인사이트를 볼 수 있습니다.

데이터 보안 대시보드에 대해 자세히 알아보세요.

데이터베이스용 중요한 데이터 검색의 일반 공급 릴리스

2023년 11월 15일

이제 Azure SQL 데이터베이스 및 AWS RDS 인스턴스(모든 RDBMS 버전)를 비롯한 관리되는 데이터베이스에 대한 중요한 데이터 검색이 일반 공급되며 중요한 데이터가 포함된 중요한 데이터베이스를 자동으로 검색할 수 있습니다.

사용자 환경에서 지원되는 모든 데이터 저장소에서 이 기능을 사용하려면 Defender CSPM에서 Sensitive data discovery를 사용하도록 설정해야 합니다. Defender CSPM에서 중요한 데이터 검색을 사용하도록 설정하는 방법에 대해 알아봅니다.

데이터 인식 보안 태세에서 중요한 데이터 검색이 사용되는 방법도 알아볼 수도 있습니다.

공개 미리 보기 공지: 클라우드용 Microsoft Defender에서 다중 클라우드 데이터 보안에 대한 새로 확장된 가시성.

누락된 시스템 업데이트를 찾기 위한 새 버전의 권장 사항이 이제 GA

2023년 11월 6일

컴퓨터에 최신 보안 또는 중요한 시스템 업데이트가 모두 적용되었는지 확인하기 위해 더 이상 Azure VM 및 Azure Arc 컴퓨터에 추가 에이전트가 필요하지 않습니다.

Apply system updates 컨트롤의 새 시스템 업데이트 권장 사항인 System updates should be installed on your machines (powered by Azure Update Manager)은 업데이트 관리자를 기반으로 하며 이제 완전히 GA입니다. 이 권장 사항은 설치된 에이전트 대신 모든 Azure VM 및 Azure Arc 머신에 포함된 네이티브 에이전트를 사용합니다. 새 권장 사항의 빠른 수정이 업데이트 관리자 포털에서 누락된 업데이트의 일회성 설치를 안내합니다.

누락된 시스템 업데이트를 찾기 위한 이전 버전과 새 버전의 권장 사항은 이전 버전이 더 이상 사용되지 않는 2024년 8월까지 모두 사용할 수 있습니다. 두 권장 사항 모두: System updates should be installed on your machines (powered by Azure Update Manager) 및 System updates should be installed on your machines는 동일한 컨트롤 Apply system updates에서 사용할 수 있으며 결과는 동일합니다. 따라서 보안 점수에 미치는 영향이 중복되지 않습니다.

Azure 정책의 클라우드용 Defender의 기본 제공 이니셔티브에서 이전 권장 사항을 사용하지 않도록 설정하여 새 권장 사항으로 마이그레이션하고 이전 권장 사항은 제거하는 것이 좋습니다.

권장 사항 [Machines should be configured to periodically check for missing system updates](https://ms.portal.azure.com/#view/Microsoft_Azure_Security/GenericRecommendationDetailsBlade/assessmentKey/90386950-71ca-4357-a12e-486d1679427c)도 GA이고 필수 구성 요소이며 보안 점수에 부정적인 영향을 줍니다. 제공되는 수정을 사용하여 부정적인 효과를 수정할 수 있습니다.

새 권장 사항을 적용하려면 다음을 수행해야 합니다.

- Azure가 아닌 컴퓨터를 Arc에 연결합니다.

- 주기적 평가 속성을 켭니다. 새 권장 사항

[Machines should be configured to periodically check for missing system updates](https://ms.portal.azure.com/#view/Microsoft_Azure_Security/GenericRecommendationDetailsBlade/assessmentKey/90386950-71ca-4357-a12e-486d1679427c)의 빠른 수정을 사용하여 권장 사항을 수정할 수 있습니다.

참고 항목

관련 구독 또는 커넥터에서 서버용 Defender 플랜 2를 사용하지 않는 Arc 지원 컴퓨터에서 주기적인 평가를 사용하도록 설정하면 Azure 업데이트 관리자 가격 책정이 적용됩니다. 관련 구독 또는 커넥터에서 서버용 Defender 플랜 2를 사용하는 Arc 지원 컴퓨터 또는 모든 Azure VM은 추가 비용 없이 이 기능을 사용할 수 있습니다.

2023년 10월

| 날짜 | 엽데이트 |

|---|---|

| 10월 30일 | 적응형 애플리케이션 제어의 보안 경고 심각도 변경 |

| 10월 25일 | API용 Defender에서 오프라인 Azure API Management 수정 버전 제거 |

| 10월 19일 | DevOps 보안 태세 관리 권장 사항을 공개 미리 보기로 제공 |

| 10월 18일 | 규정 준수 대시보드에서 CIS Azure Foundations Benchmark v2.0.0 릴리스 |

적응형 애플리케이션 제어의 보안 경고 심각도 변경

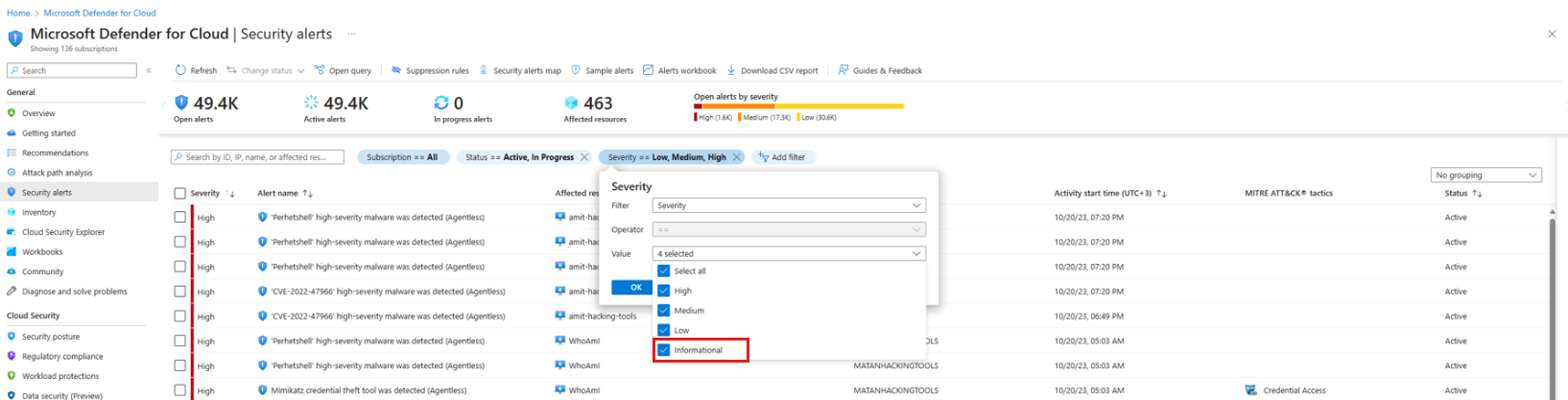

공지 날짜: 2023년 10월 30일

서버용 Defender의 보안 경고 품질 개선 프로세스의 일환으로 적응형 애플리케이션 제어 기능의 일부로 다음 보안 경고의 심각도가 "정보"로 변경됩니다.

| 경고[경고 유형] | 경고 설명 |

|---|---|

| 적응형 애플리케이션 제어 정책 위반이 감사되었습니다.[VM_AdaptiveApplicationControlWindowsViolationAudited, VM_AdaptiveApplicationControlWindowsViolationAudited] | 아래 사용자가 이 컴퓨터에서 조직의 애플리케이션 제어 정책을 위반하는 애플리케이션을 실행했습니다. 이로 인해 컴퓨터가 맬웨어 또는 애플리케이션 취약성에 노출될 수 있습니다. |

클라우드용 Microsoft Defender 포털의 "보안 경고" 페이지에서 이 경고를 계속 보려면 그리드에 정보 경고를 포함하도록 기본 보기 필터 심각도를 변경합니다.

API용 Defender에서 오프라인 Azure API Management 수정 버전 제거

2023년 10월 25일

API용 Defender에서 Azure API Management API 수정 버전에 대한 지원을 업데이트했습니다. 오프라인 수정 버전은 더 이상 온보딩된 API용 Defender 인벤토리에 표시되지 않으며 더 이상 API용 Defender에 온보딩된 것으로 표시되지 않습니다. 오프라인 수정 버전은 트래픽 전송을 허용하지 않으며 보안 관점에서 위험을 초래하지 않습니다.

DevOps 보안 태세 관리 권장 사항을 공개 미리 보기로 제공

2023년 10월 19일

이제 Azure DevOps 또는 GitHub용 커넥터를 사용하는 모든 고객을 위한 공개 미리 보기에서 새 DevOps 보안 태세 관리 권장 사항을 사용할 수 있습니다. DevOps 보안 태세 관리는 보안 구성 및 액세스 제어의 약점을 발견하여 DevOps 환경의 공격 표면을 줄이는 데 도움이 됩니다. DevOps 보안 태세 관리에 대해 자세히 알아봅니다.

규정 준수 대시보드에서 CIS Azure Foundations Benchmark v2.0.0 릴리스

2023년 10월 18일

이제 클라우드용 Microsoft Defender는 규정 준수 대시보드의 최신 CIS Azure Security Foundations Benchmark 버전 2.0.0과 Azure Policy의 기본 제공 정책 이니셔티브를 지원합니다. 클라우드용 Microsoft Defender의 버전 2.0.0 릴리스는 Microsoft, CIS(Center for Internet Security), 사용자 커뮤니티 간의 공동 작업입니다. 버전 2.0.0은 이제 90개 이상의 기본 제공 Azure 정책을 포함하고 클라우드용 Microsoft Defender 및 Azure Policy에서 이전 버전 1.4.0 및 1.3.0 및 1.0을 대체합니다. 자세한 내용은 이 블로그 게시물에서 확인할 수 있습니다.

2023년 9월

Log Analytics 일일 한도로 변경

Azure Monitor는 Log Analytics 작업 영역에서 수집되는 데이터에 대한 일일 한도를 설정하는 기능을 제공합니다. 그러나 클라우드용 Defender 보안 이벤트는 현재 이러한 제외에서 지원되지 않습니다.

Log Analytics 일일 한도는 더 이상 다음 데이터 형식 집합을 제외하지 않습니다.

- WindowsEvent

- SecurityAlert

- SecurityBaseline

- SecurityBaselineSummary

- SecurityDetection

- SecurityEvent

- WindowsFirewall

- MaliciousIPCommunication

- LinuxAuditLog

- SysmonEvent

- ProtectionStatus

- 엽데이트

- UpdateSummary

- CommonSecurityLog

- syslog

일별 한도가 충족되면 모든 청구 가능 데이터 형식이 제한됩니다. 이렇게 변경하면 예상보다 높은 데이터 수집으로 인한 비용을 완전히 포함할 수 있는 기능이 향상됩니다.

드용 Microsoft Defender가 적용된 작업 영역에 대해 자세히 알아봅니다.

공개 미리 보기에서 사용 가능한 데이터 보안 대시보드

2023년 9월 27일

데이터 보안 대시보드는 이제 Defender CSPM 플랜의 일부로 공개 미리 보기에서 사용할 수 있습니다. 데이터 보안 대시보드는 하이브리드 클라우드 워크로드 전반에 걸쳐 데이터에 대한 경고 및 잠재적 공격 경로의 우선 순위를 지정하여 민감한 데이터에 대한 심각한 위험을 조명하는 대화형 데이터 중심 대시보드입니다. 데이터 보안 대시보드에 대해 자세히 알아보세요.

미리 보기 릴리스: 새로운 Virtual Machines의 SQL Server용 자동 프로비전 프로세스 플랜

2023년 9월 21일

MMA(Microsoft Monitoring Agent)는 2024년 8월에 더 이상 사용되지 않습니다. 클라우드용 Defender는 MMA를 SQL Server 대상 Azure Monitoring Agent 자동 프로비저닝 프로세스의 릴리스로 대체하여 전략을 업데이트했습니다.

미리 보기 중에 Azure Monitor Agent(미리 보기) 옵션과 함께 MMA 자동 프로비저닝 프로세스를 사용하는 고객은 Virtual Machines의 SQL Server용 Azure Monitoring Agent(미리 보기) 자동 프로비전 프로세스로 마이그레이션해야 합니다. 마이그레이션 프로세스는 원활하며 모든 머신에 대한 지속적인 보호를 제공합니다.

자세한 내용은 SQL Server 대상 Azure Monitoring Agent 자동 프로비저닝 프로세스로 마이그레이션을 참조하세요.

클라우드용 Defender의 Azure DevOps 경고에 대한 GitHub Advanced Security

2023년 9월 20일

이제 클라우드용 Defender에서 CodeQL, 비밀 및 종속성과 관련된 Azure DevOps(GHAzDO) 경고에 대한 GitHub Advanced Security를 볼 수 있습니다. 결과는 DevOps 페이지 및 권장 사항에 표시됩니다. 이러한 결과를 보려면 GHAzDO 사용 리포지토리를 클라우드용 Defender에 온보딩합니다.

Azure DevOps용 GitHub Advanced Security에 대해 자세히 알아보세요.

이제 API용 Defender 권장 사항에 대해 제외 기능 사용 가능

2023년 9월 11일

이제 다음 API용 Defender 보안 권장 사항에 대한 권장 사항을 제외할 수 있습니다.

| 권장 | 설명 및 관련 정책 | 심각도 |

|---|---|---|

| (미리 보기) 사용하지 않는 API 엔드포인트는 사용하지 않도록 설정되고 Azure API Management 서비스에서 제거되어야 함 | 보안 모범 사례로, 30일 동안 트래픽을 수신하지 않은 API 엔드포인트는 사용되지 않는 것으로 간주되며 Azure API Management 서비스에서 제거되어야 합니다. 사용하지 않는 API 엔드포인트를 유지하면 보안 위험이 발생할 수 있습니다. 이러한 API는 Azure API Management 서비스에서 사용되지 않지만 실수로 활성 상태로 남겨진 API일 수 있습니다. 이러한 API는 일반적으로 최신 보안 적용을 받지 못합니다. | 낮음 |

| (미리 보기): Azure API Management의 API 엔드포인트를 인증해야 함 | Azure API Management 내에 게시된 API 엔드포인트는 보안 위험을 최소화하기 위해 인증을 적용해야 합니다. 인증 메커니즘이 잘못 구현되거나 누락된 경우가 있습니다. 이를 통해 공격자는 구현 결함을 악용하고 데이터에 액세스할 수 있습니다. Azure API Management 게시된 API의 경우 이 권장 사항은 Azure API Management 내에 구성된 구독 키, JWT, 클라이언트 인증서를 통한 인증 실행을 평가합니다. API 호출 중에 이러한 인증 메커니즘 중 어느 것도 실행되지 않으면 API가 해당 권장 사항을 수신합니다. | 높음 |

클라우드용 Defender의 권장 사항 제외에 대해 자세히 알아보세요.

API용 Defender 검색에 대한 샘플 경고 만들기

2023년 9월 11일

이제 API용 Defender 공개 미리 보기의 일부로 릴리스된 보안 검색에 대한 샘플 경고를 생성할 수 있습니다. 클라우드용 Defender에서 샘플 경고를 생성하는 방법에 대해 자세히 알아보세요.

미리 보기 릴리스: 이제 Microsoft Defender 취약성 관리가 제공하는 컨테이너 취약성 평가에서 풀(pull) 시 검사 지원

2023년 9월 6일

Microsoft Defender 취약성 관리 기반 컨테이너 취약성 평가는 이제 ACR에서 가져온 이미지를 검사하기 위한 추가 트리거를 지원합니다. 새로 추가된 이 트리거는 지난 90일 동안 ACR로 푸시된 기존 트리거 검사 이미지와 AKS에서 현재 실행 중인 이미지 외에도 활성 이미지에 대한 추가 적용 범위를 제공합니다.

새로운 트리거는 오늘부터 출시되며 9월 말까지 모든 고객에게 제공될 예정입니다.

규정 준수에서 CIS(Center for Internet Security) 표준의 명명 형식이 업데이트됨

2023년 9월 6일

규정 준수 대시보드에서 CIS(Center for Internet Security) 기초 벤치마크의 명명 형식이 [Cloud] CIS [version number]에서 CIS [Cloud] Foundations v[version number]로 변경됩니다. 다음 표를 참조하세요.

| 현재 이름 | 새 이름 |

|---|---|

| Azure CIS 1.1.0 | CIS Azure Foundations v1.1.0 |

| Azure CIS 1.3.0 | CIS Azure Foundations v1.3.0 |

| Azure CIS 1.4.0 | CIS Azure Foundations v1.4.0 |

| AWS CIS 1.2.0 | CIS AWS Foundations v1.2.0 |

| AWS CIS 1.5.0 | CIS AWS Foundations v1.5.0 |

| GCP CIS 1.1.0 | CIS GCP Foundations v1.1.0 |

| GCP CIS 1.2.0 | CIS GCP Foundations v1.2.0 |

규정 준수를 개선하는 방법을 알아보세요.

PaaS 데이터베이스에 대한 중요한 데이터 검색(미리 보기)

2023년 9월 5일

이제 PaaS 데이터베이스(모든 유형의 Azure SQL Database 및 Amazon RDS 인스턴스)에서 원활하게 중요한 데이터를 검색하기 위한 데이터 인식 보안 태세 기능이 공개 미리 보기로 제공됩니다. 이 공개 미리 보기를 사용하면 중요한 데이터가 어디에 있든 중요한 데이터와 해당 데이터베이스에 있는 데이터 유형에 대한 맵을 만들 수 있습니다.

Azure 및 AWS 데이터베이스에 대한 중요한 데이터 검색은 클라우드 개체 스토리지 리소스(Azure Blob Storage, AWS S3 버킷, GCP 스토리지 버킷)에 대해 이미 공개적으로 사용 가능한 공유 분류 및 구성에 추가되며 단일 구성 및 사용 설정 환경을 제공합니다.

데이터베이스는 매주 검사됩니다. sensitive data discovery를 사용하도록 설정하면 검색이 24시간 이내에 실행됩니다. 결과는 클라우드 보안 탐색기에서 확인하거나 중요한 데이터가 포함된 관리형 데이터베이스에 대한 새로운 공격 경로를 검토하여 확인할 수 있습니다.

데이터베이스에 대한 데이터 인식 보안 태세는 Defender CSPM 계획을 통해 사용할 수 있으며 sensitive data discovery 옵션을 사용하도록 설정한 구독에서는 자동으로 사용하도록 설정됩니다.

다음 문서에서 데이터 인식 보안 태세에 대해 자세히 알아볼 수 있습니다.

GA(일반 공급): 스토리지용 Defender의 맬웨어 검사

2023년 9월 1일

이제 맬웨어 검사가 스토리지용 Defender에 대한 추가 기능으로 일반 공급(GA)됩니다. 스토리지용 Defender의 맬웨어 검사는 Microsoft Defender 바이러스 백신 기능을 통해 업로드된 콘텐츠에 대한 전체 맬웨어 검사를 거의 실시간으로 수행하여 악성 콘텐츠로부터 스토리지 계정을 보호하는 데 도움이 됩니다. 신뢰할 수 없는 콘텐츠를 처리하기 위한 보안 및 규정 준수 요구 사항을 충족하도록 설계되었습니다. 맬웨어 검사 기능은 대규모 설정이 가능하며 대규모 응답 자동화를 지원하는 에이전트 없는 SaaS 솔루션입니다.

스토리지용 Defender의 맬웨어 검사에 대해 자세히 알아보세요.

맬웨어 검사는 데이터 사용량 및 예산에 따라 가격이 책정됩니다. 청구는 2023년 9월 3일에 시작됩니다. 자세한 내용은 가격 책정 페이지를 참조하세요.

이전 계획을 사용하는 경우 맬웨어 검사를 사용하도록 설정하려면 새 계획으로 사전에 마이그레이션해야 합니다.

클라우드용 Microsoft Defender 공지 블로그 게시물을 읽어보세요.

2023년 8월

8월의 업데이트는 다음과 같습니다.

컨테이너용 Defender: Kubernetes용 에이전트 없는 검색

2023년 8월 30일

컨테이너용 Defender: Kubernetes용 에이전트 없는 검색을 소개하게 되어 기쁩니다. 이번 릴리스는 컨테이너 보안의 중요한 진전으로, Kubernetes 환경에 대한 고급 인사이트와 포괄적인 인벤토리 기능을 제공합니다. 새로운 컨테이너 제품은 클라우드용 Defender의 상황에 맞는 보안 그래프를 통해 제공됩니다. 이번 최신 업데이트에서 기대할 수 있는 사항은 다음과 같습니다.

- 에이전트 없는 Kubernetes 검색

- 포괄적인 인벤토리 기능

- Kubernetes별 보안 인사이트

- 클라우드 보안 탐색기를 사용한 향상된 위험 헌팅

이제 모든 컨테이너용 Defender 고객이 Kubernetes에 대한 에이전트 없는 검색을 사용할 수 있습니다. 지금 바로 이러한 고급 기능을 사용할 수 있습니다. 구독을 업데이트하여 전체 확장을 사용하도록 설정하고 최신 추가 사항과 기능의 혜택을 누리는 것이 좋습니다. 컨테이너용 Defender 구독의 환경 및 설정 창으로 이동하여 확장을 사용하도록 설정하세요.

참고 항목

최신 추가 사항을 사용하도록 설정해도 컨테이너용 Defender 활성 고객에게는 새로운 비용이 발생하지 않습니다.

자세한 내용은 컨테이너용 Microsoft Defender의 컨테이너 보안 개요를 참조하세요.

권장 사항 릴리스: 맬웨어 검사 및 중요한 데이터 위협 탐지과 함께 스토리지용 Microsoft Defender를 사용하도록 설정해야 함

2023년 8월 22일

스토리지용 Defender의 새로운 권장 사항이 릴리스되었습니다. 이 권장 사항은 맬웨어 검사 및 중요한 데이터 위협 탐지 기능을 사용하여 구독 수준에서 스토리지용 Defender를 사용하도록 설정합니다.

| 권장 | 설명 |

|---|---|

| 맬웨어 검사 및 중요한 데이터 위협 탐지과 함께 스토리지용 Microsoft Defender를 사용하도록 설정해야 함 | 스토리지용 Microsoft Defender는 스토리지 계정에 대한 잠재적 위협을 탐지합니다. 악의적인 파일 업로드, 중요한 데이터 반출 및 데이터 손상 등 데이터 및 워크로드에 미치는 세 가지 주요 영향을 방지하는 데 도움이 됩니다. 새 스토리지용 Defender 플랜에는 맬웨어 검사 및 중요한 데이터 위협 탐지가 포함됩니다. 이 플랜은 또한 적용 범위와 비용을 더 잘 제어할 수 있도록 예측 가능한 가격 책정 구조(스토리지 계정당)를 제공합니다. 대규모의 간단한 에이전트 없는 설정으로 구독 수준에서 사용하도록 설정하면 해당 구독에 따라 기존 및 새로 만든 모든 스토리지 계정이 자동으로 보호됩니다. 보호된 구독에서 특정 스토리지 계정을 제외할 수도 있습니다. |

이 새로운 권장 사항은 현재 권장 사항 Microsoft Defender for Storage should be enabled(평가 키 1be22853-8ed1-4005-9907-ddad64cb1417)을 대체합니다. 그러나 이 권장 사항은 Azure Government 클라우드에서 계속 사용할 수 있습니다.

스토리지용 Microsoft Defender에 대해 자세히 알아보세요.

클라우드용 Defender 보안 경고의 확장 속성은 활동 로그에서 마스킹됨

2023년 8월 17일

최근 보안 경고와 활동 로그가 통합되는 방식을 변경했습니다. 중요한 고객 정보를 더 잘 보호하기 위해 활동 로그에 이 정보를 더 이상 포함하지 않습니다. 대신 별표로 마스킹합니다. 그러나 이 정보는 경고 API, 연속 내보내기, 클라우드용 Defender 포털을 통해 계속 사용할 수 있습니다.

활동 로그를 사용하여 SIEM 솔루션으로 경고를 내보내는 고객은 클라우드용 Defender 보안 경고를 내보내는 데 권장되는 방법이 아니므로 다른 솔루션을 사용하는 것이 좋습니다.

클라우드용 Defender 보안 경고를 SIEM, SOAR 및 기타 타사 애플리케이션으로 내보내는 방법에 대한 지침은 SIEM, SOAR 또는 IT Service Management 솔루션에 대한 Stream 경고를 참조하세요.

Defender CSPM의 GCP 지원 미리 보기 릴리스

2023년 8월 15일

GCP 리소스를 지원하는 Defender CSPM의 상황에 맞는 클라우드 보안 그래프와 공격 경로 분석의 미리 보기 릴리스를 도입합니다. GCP 리소스 전반에 걸쳐 포괄적인 가시성 및 지능형 클라우드 보안을 위해 Defender CSPM 기능을 적용할 수 있습니다.

GCP 지원의 주요 기능은 다음과 같습니다.

- 공격 경로 분석 - 공격자가 취할 수 있는 잠재적 경로를 파악합니다.

- 클라우드 보안 탐색기 - 보안 그래프에서 그래프 기반 쿼리를 실행하여 보안 위험을 사전에 식별합니다.

- 에이전트 없는 검사 - 에이전트를 설치하지 않고 서버를 검사하고 비밀과 취약성을 식별합니다.

- 데이터 인식 보안 태세 - Google Cloud Storage 버킷에서 중요한 데이터에 대한 위험을 검색하고 수정합니다.

Defender CSPM 플랜 옵션에 대해 자세히 알아보세요.

서버용 Defender의 새로운 보안 경고 플랜 2: Azure 가상 머신 확장을 악용하는 잠재적 공격 탐지

2023년 8월 7일

이 새로운 일련의 경고는 Azure 가상 머신 확장의 의심스러운 활동을 탐지하는 데 중점을 두고 가상 머신을 손상시키고 악의적인 활동을 수행하려는 공격자의 시도에 대한 인사이트를 제공합니다.

이제 서버용 Microsoft Defender는 가상 머신 확장의 의심스러운 활동을 탐지하여 워크로드 보안을 더 잘 적용할 수 있습니다.

Azure 가상 머신 확장은 가상 머신에서 배포 후 실행되고 구성, 자동화, 모니터링, 보안 등의 기능을 제공하는 소규모 애플리케이션입니다. 확장은 강력한 도구이지만 위협 행위자가 다음과 같은 다양한 악의적인 의도에 사용할 수 있습니다.

- 데이터 수집 및 모니터링의 경우

- 높은 권한이 있는 코드 실행 및 구성 배포의 경우

- 자격 증명을 재설정하고 관리 사용자를 만들기 위한 것입니다.

- 디스크 암호화의 경우

다음은 새 경고에 대한 테이블입니다.

| 경고(경고 유형) | 설명 | MITRE 전술 | 심각도 |

|---|---|---|---|

| 구독에 GPU 확장을 설치하는 데 의심스러운 오류 발생(미리 보기) (VM_GPUExtensionSuspiciousFailure) |

지원되지 않는 VM에 GPU 확장을 설치하려는 의심스러운 의도가 있습니다. 이 확장은 그래픽 프로세서가 장착된 가상 머신에 설치해야 하며, 이 경우 가상 머신에는 그래픽 프로세서가 장착되어 있지 않습니다. 이러한 실패는 악의적인 공격자가 암호화 마이닝 목적으로 해당 확장을 여러 번 설치할 때 나타날 수 있습니다. | 영향 | 중간 |

| 가상 머신에서 의심스러운 GPU 확장 설치가 탐지됨(미리 보기) (VM_GPUDriverExtensionUnusualExecution) 이 경고는 2023년 7월에 릴리스되었습니다. |

구독의 Azure Resource Manager 작업을 분석하여 가상 머신에서 의심스러운 GPU 확장 설치가 탐지되었습니다. 공격자는 GPU 드라이버 확장을 사용하여 Azure Resource Manager를 통해 가상 머신에 GPU 드라이버를 설치하고 크립토재킹을 수행할 수 있습니다. 이 활동은 보안 주체의 동작이 일반적인 패턴에서 벗어나므로 의심스러운 것으로 간주됩니다. | 영향 | 낮음 |

| 가상 머신에서 의심스러운 스크립트가 포함된 실행 명령이 탐지됨(미리 보기) (VM_RunCommandSuspiciousScript) |

구독의 Azure Resource Manager 작업을 분석하여 가상 머신에서 의심스러운 스크립트가 포함된 실행 명령이 탐지되었습니다. 공격자는 실행 명령을 사용하여 Azure Resource Manager를 통해 가상 머신에서 높은 권한으로 악성 코드를 실행할 수 있습니다. 해당 스크립트는 특정 부분이 잠재적으로 악성인 것으로 식별되어 의심스러운 것으로 간주됩니다. | 실행 | 높음 |

| 가상 머신에서 의심스러운 무단 실행 명령 사용이 탐지됨(미리 보기) (VM_RunCommandSuspiciousFailure) |

실행 명령의 의심스러운 무단 사용이 실패했으며 구독의 Azure Resource Manager 작업을 분석하여 가상 머신에서 탐지되었습니다. 공격자는 실행 명령을 사용하여 Azure Resource Manager를 통해 가상 머신에서 높은 권한으로 악성 코드를 실행하려고 시도할 수 있습니다. 해당 작업은 이전에 흔히 볼 수 없었으므로 의심스러운 것으로 간주됩니다. | 실행 | 중간 |

| 가상 머신에서 의심스러운 실행 명령 사용이 탐지됨(미리 보기) (VM_RunCommandSuspiciousUsage) |

구독에서 Azure Resource Manager 작업을 분석하여 가상 머신에서 의심스러운 실행 명령 사용이 탐지되었습니다. 공격자는 실행 명령을 사용하여 Azure Resource Manager를 통해 가상 머신에서 높은 권한으로 악성 코드를 실행할 수 있습니다. 해당 작업은 이전에 흔히 볼 수 없었으므로 의심스러운 것으로 간주됩니다. | 실행 | 낮음 |

| 가상 머신에서 여러 모니터링 또는 데이터 수집 확장의 의심스러운 사용이 탐지됨(미리 보기) (VM_SuspiciousMultiExtensionUsage) |

구독에서 Azure Resource Manager 작업을 분석하여 가상 머신에서 여러 모니터링 또는 데이터 수집 확장의 의심스러운 사용이 감지되었습니다. 공격자는 구독에서 데이터 수집, 네트워크 트래픽 모니터링 등에 대해 이러한 확장을 악용할 수 있습니다. 해당 사용은 이전에 흔히 볼 수 없었으므로 의심스러운 것으로 간주됩니다. | 정찰 | 중간 |

| 가상 머신에서 의심스러운 디스크 암호화 확장 설치가 탐지됨(미리 보기) (VM_DiskEncryptionSuspiciousUsage) |

구독의 Azure Resource Manager 작업을 분석하여 가상 머신에서 의심스러운 디스크 암호화 확장 설치가 탐지되었습니다. 공격자는 랜섬웨어 활동을 수행하기 위해 디스크 암호화 확장을 악용하여 Azure Resource Manager를 통해 가상 머신에 전체 디스크 암호화를 배포할 수 있습니다. 해당 작업은 이전에 일반적으로 볼 수 없었고 확장 설치 수가 많으므로 의심스러운 것으로 간주됩니다. | 영향 | 중간 |

| 가상 머신에서 의심스러운 VM 액세스 확장 사용이 탐지됨(미리 보기) (VM_VMAccessSuspiciousUsage) |

가상 머신에서 의심스러운 VM 액세스 확장 사용이 탐지되었습니다. 공격자는 VM 액세스 확장을 악용하여 액세스 권한을 재설정하거나 관리자를 관리하여 높은 권한이 있는 가상 머신에 액세스하고 이를 손상할 수 있습니다. 이 작업은 보안 주체의 행동이 일반적인 패턴에서 벗어나고 확장 설치 수가 많으므로 의심스러운 것으로 간주됩니다. | 지속성 | 중간 |

| 가상 머신에서 의심스러운 스크립트가 포함된 DSC(Desired State Configuration) 확장이 탐지됨(미리 보기) (VM_DSCExtensionSuspiciousScript) |

구독의 Azure Resource Manager 작업을 분석하여 가상 머신에서 의심스러운 스크립트가 포함된 DSC(Desired State Configuration) 확장이 탐지되었습니다. 공격자는 DSC(Desired State Configuration) 확장을 사용하여 가상 머신에서 높은 권한으로 지속성 메커니즘, 악성 스크립트 등과 같은 악의적인 구성을 배포할 수 있습니다. 해당 스크립트는 특정 부분이 잠재적으로 악성인 것으로 식별되어 의심스러운 것으로 간주됩니다. | 실행 | 높음 |

| 가상 머신에서 DSC(Desired State Configuration) 확장의 의심스러운 사용이 탐지됨(미리 보기) (VM_DSCExtensionSuspiciousUsage) |

구독의 Azure Resource Manager 작업을 분석하여 가상 머신에서 DSC(Desired State Configuration) 확장의 의심스러운 사용이 탐지되었습니다. 공격자는 DSC(Desired State Configuration) 확장을 사용하여 가상 머신에서 높은 권한으로 지속성 메커니즘, 악성 스크립트 등과 같은 악의적인 구성을 배포할 수 있습니다. 이 작업은 보안 주체의 행동이 일반적인 패턴에서 벗어나고 확장 설치 수가 많으므로 의심스러운 것으로 간주됩니다. | 영향 | 낮음 |

| 가상 머신에서 의심스러운 스크립트가 포함된 사용자 지정 스크립트 확장이 탐지됨(미리 보기) (VM_CustomScriptExtensionSuspiciousCmd) (이 경고는 이미 존재하며 더욱 향상된 논리 및 탐지 방법을 통해 개선되었습니다.) |

구독의 Azure Resource Manager 작업을 분석하여 가상 머신에서 의심스러운 스크립트가 포함된 사용자 지정 스크립트 확장이 탐지되었습니다. 공격자는 사용자 지정 스크립트 확장을 사용하여 Azure Resource Manager를 통해 가상 머신에서 높은 권한으로 악성 코드를 실행할 수 있습니다. 해당 스크립트는 특정 부분이 잠재적으로 악성인 것으로 식별되어 의심스러운 것으로 간주됩니다. | 실행 | 높음 |

서버용 Defender의 확장 기반 경고를 참조하세요.

전체 경고 목록은 클라우드용 Microsoft Defender의 모든 보안 경고에 대한 참조 테이블을 참조하세요.

클라우드용 Defender 플랜에 대한 비즈니스 모델 및 가격 책정 업데이트

2023년 8월 1일

클라우드용 Microsoft Defender에는 서비스 계층 보호를 제공하는 세 가지 플랜이 있습니다.

Key Vault용 Defender

Resource Manager용 Defender

DNS용 Defender

이러한 플랜은 지출 예측 가능성에 대한 고객 피드백을 처리하고 전체 비용 구조를 간소화하기 위해 다양한 가격 책정과 패키징을 갖춘 새로운 비즈니스 모델로 전환되었습니다.

비즈니스 모델 및 가격 책정 변경 요약:

Key-Vault용 Defender, Resource Manager용 Defender, DNS용 Defender의 기존 고객은 새 비즈니스 모델과 가격 책정으로 적극적으로 전환하지 않는 한 현재 비즈니스 모델과 가격 책정을 유지합니다.

- Resource Manager용 Defender: 이 플랜에는 월별 구독당 고정 가격이 적용됩니다. 고객은 Resource Manager용 Defender의 새로운 구독별 모델을 선택하여 새로운 비즈니스 모델로 전환할 수 있습니다.

Key-Vault용 Defender, Resource Manager용 Defender, DNS용 Defender의 기존 고객은 새 비즈니스 모델과 가격 책정으로 적극적으로 전환하지 않는 한 현재 비즈니스 모델과 가격 책정을 유지합니다.

- Resource Manager용 Defender: 이 플랜에는 월별 구독당 고정 가격이 적용됩니다. 고객은 Resource Manager용 Defender의 새로운 구독별 모델을 선택하여 새로운 비즈니스 모델로 전환할 수 있습니다.

- Key Vault용 Defender: 이 플랜에는 초과분 요금 없이 월별 자격 증명 모음당 고정 가격이 적용됩니다. 고객은 Key Vault용 Defender의 새로운 자격 증명 모음별 모델을 선택하여 새로운 비즈니스 모델로 전환할 수 있습니다.

- DNS용 Defender: 서버용 Defender 플랜 2 고객은 추가 비용 없이 서버용 Defender 플랜 2의 일부로 DNS용 Defender 값에 액세스할 수 있습니다. 서버용 Defender 플랜 2와 DNS용 Defender를 모두 보유한 고객에게는 더 이상 DNS용 Defender에 대한 요금이 청구되지 않습니다. DNS용 Defender는 더 이상 독립 실행형 플랜으로 제공되지 않습니다.

클라우드용 Defender 가격 책정 페이지에서 이러한 플랜의 가격 책정에 대해 자세히 알아보세요.

2023년 7월

7월 업데이트는 다음과 같습니다.

Microsoft Defender 취약성 관리 사용하여 컨테이너 취약성 평가 미리 보기 릴리스

2023년 7월 31일

Defender for Containers 및 Defender for Container Registries의 Microsoft Defender 취약성 관리 통해 구동되는 Azure 컨테이너 레지스트리의 Linux 컨테이너 이미지에 대한 VA(취약성 평가) 릴리스를 발표합니다. 새 컨테이너 VA 제품은 컨테이너용 Defender 및 컨테이너 레지스트리용 Defender 모두에서 Qualys가 제공하는 기존 컨테이너 VA 제품과 함께 제공되며 컨테이너 이미지에 대한 일별 재검사, 악용 가능성 정보, OS 및 프로그래밍 언어(SCA) 지원 등이 포함되어 있습니다.

이 새로운 제품은 오늘부터 출시되며 8월 7일까지 모든 고객에게 제공될 예정입니다.

Microsoft Defender 취약성 관리 사용하여 컨테이너 취약성 평가에 대해 자세히 알아봅니다.

이제 Defender CSPM의 에이전트 없는 컨테이너 태세 일반 공급

2023년 7월 30일

이제 에이전트 없는 컨테이너 상태 기능은 Defender CSPM(클라우드 보안 상태 관리) 계획의 일부로 GA(일반 공급)됩니다.

Defender CSPM의 에이전트 없는 컨테이너 태세에 대해 자세히 알아보세요.

Linux를 위한 엔드포인트용 Defender에 대한 자동 업데이트 관리

2023년 7월 20일

기본적으로 클라우드용 Defender는 MDE.Linux 확장이 온보딩된 Linux를 위한 엔드포인트용 Defender 에이전트를 업데이트하려고 시도합니다. 이번 릴리스에서는 해당 설정을 관리하고 기본 구성에서 옵트아웃하여 업데이트 주기를 수동으로 관리할 수 있습니다.

서버용 Defender의 가상 머신에 대한 에이전트 없는 비밀 검사 P2 및 Defender CSPM

2023년 7월 18일

이제 서버용 Defender P2 및 Defender CSPM에서 에이전트 없는 검사의 일부로 비밀 검사를 사용할 수 있습니다. 이 기능은 Azure 또는 AWS 리소스의 가상 머신에 저장된 관리되지 않는 비밀과 안전하지 않은 비밀을 검색하는 데 도움이 되며 네트워크에서 횡적으로 이동하는 데 사용할 수 있습니다. 비밀이 탐지되면 클라우드용 Defender는 머신 성능에 영향을 주지 않고 수평 이동 위험을 최소화하기 위해 우선 순위를 지정하고 실행 가능한 수정 단계를 수행하는 데 도움을 줄 수 있습니다.

비밀 검색을 사용하여 비밀을 보호하는 방법에 대한 자세한 내용은 에이전트 없는 비밀 검사를 사용하여 비밀 관리를 참조하세요.

서버용 Defender 플랜 2의 새로운 보안 경고: Azure VM GPU 드라이버 확장을 활용하여 잠재적 공격 탐지

2023년 7월 12일

이 경고는 Azure 가상 머신 GPU 드라이버 확장을 활용하여 의심스러운 활동을 식별하는 데 중점을 두고 가상 머신을 손상시키려는 공격자의 시도에 대한 인사이트를 제공합니다. 경고는 의심스러운 GPU 드라이버 확장 배포를 대상으로 합니다. 이러한 확장은 공격자가 GPU 카드의 모든 기능을 활용하고 크립토재킹을 수행하기 위해 악용하는 경우가 많습니다.

| 경고 표시 이름 (경고 유형) |

설명 | 심각도 | MITRE 전략 |

|---|---|---|---|

| 가상 머신에서 GPU 확장의 의심스러운 설치(미리 보기) (VM_GPUDriverExtensionUnusualExecution) |

구독의 Azure Resource Manager 작업을 분석하여 가상 머신에서 의심스러운 GPU 확장 설치가 탐지되었습니다. 공격자는 GPU 드라이버 확장을 사용하여 Azure Resource Manager를 통해 가상 머신에 GPU 드라이버를 설치하고 크립토재킹을 수행할 수 있습니다. | 낮음 | 영향 |

전체 경고 목록은 클라우드용 Microsoft Defender의 모든 보안 경고에 대한 참조 테이블을 참조하세요.

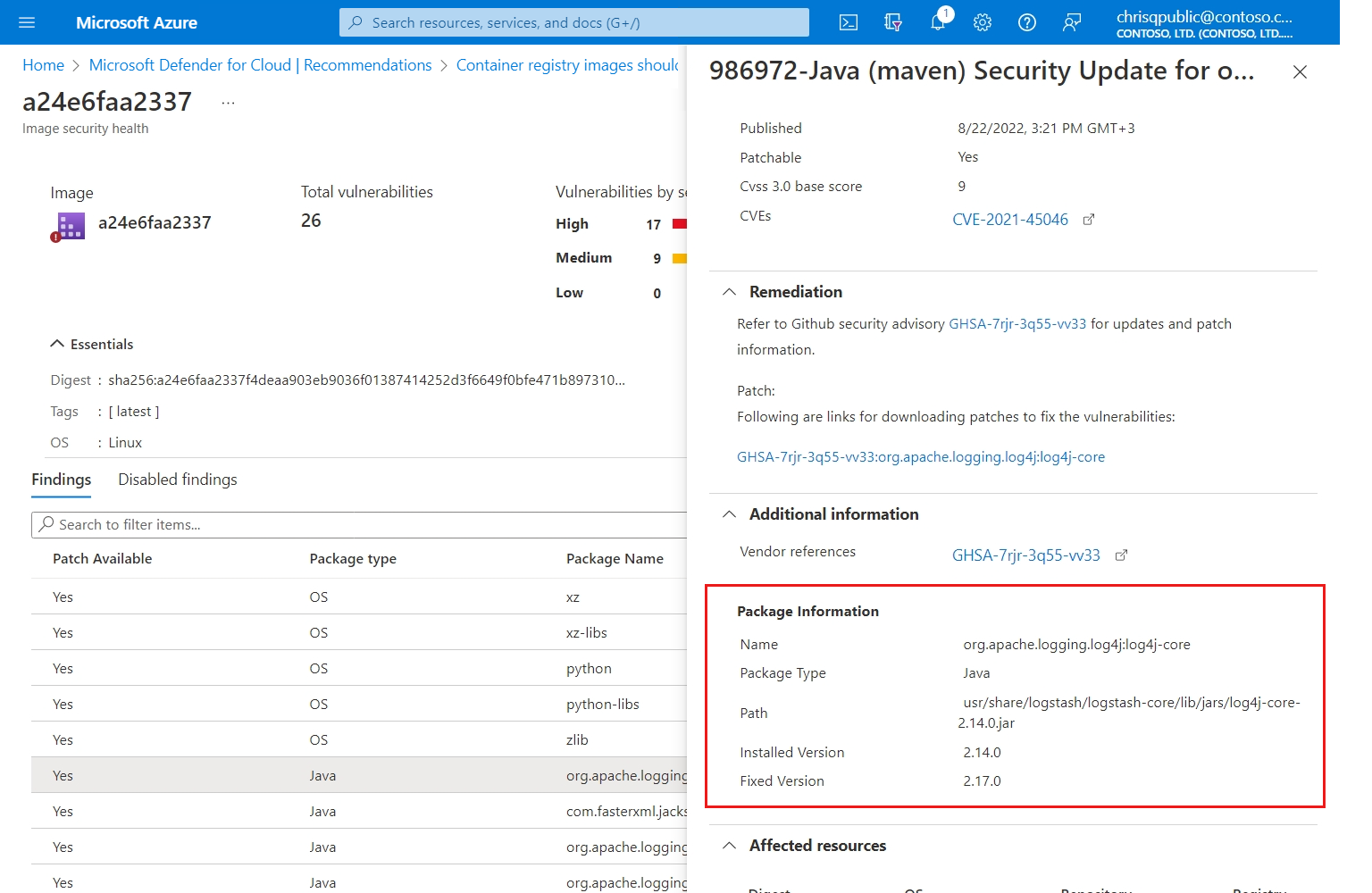

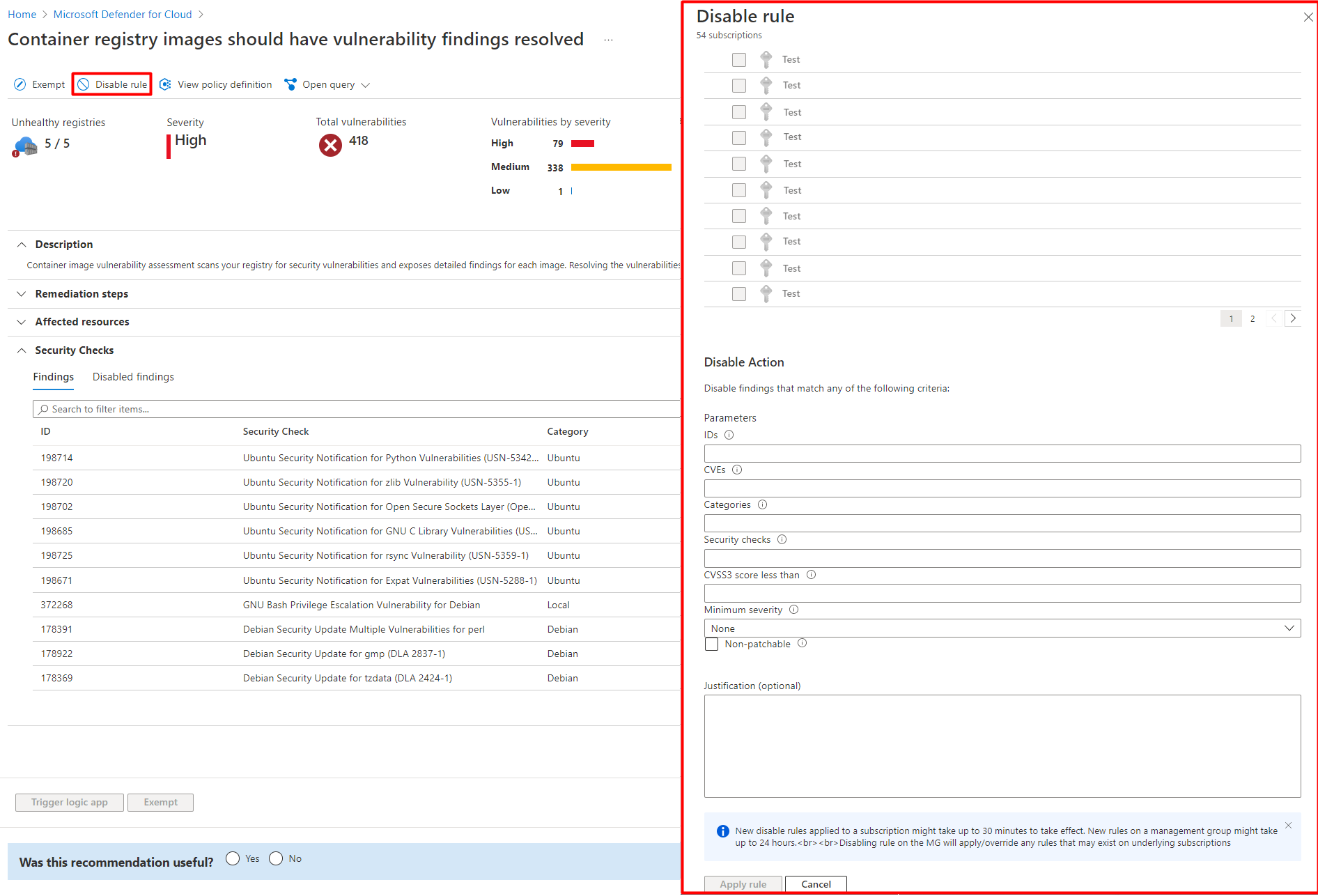

특정 취약성 결과를 사용하지 않도록 설정 지원

2023년 7월 9일

에이전트 없는 컨테이너 태세의 일부로 컨테이너 레지스트리 이미지 또는 실행 중인 이미지에 대한 취약성 결과를 사용하지 않도록 설정하기 위한 지원 릴리스입니다. 조직에서 컨테이너 레지스트리 이미지를 수정하는 대신 취약성 결과를 무시해야 하는 경우 이를 사용하지 않도록 설정할 수 있습니다(선택 사항). 사용하지 않도록 설정된 결과는 보안 점수에 영향을 주거나 원치 않는 노이즈를 생성하지 않습니다.

컨테이너 레지스트리 이미지에서 취약성 평가 결과를 사용하지 않도록 설정하는 방법을 알아보세요.

이제 데이터 인식 보안 태세가 일반 공급됨

2023년 7월 1일

이제 클라우드용 Microsoft Defender의 데이터 인식 보안 태세가 일반 공급됩니다. 이는 고객이 데이터 위험을 줄이고 데이터 위반에 대응하는 데 도움이 됩니다. 데이터 인식 보안 태세를 사용하여 다음을 수행할 수 있습니다.

- Azure와 AWS에서 중요한 데이터 리소스를 자동으로 검색합니다.

- 데이터 민감도, 데이터 노출, 조직 전체의 데이터 흐름 방식을 평가합니다.

- 데이터 위반으로 이어질 수 있는 위험을 사전에 지속적으로 찾아냅니다.

- 중요한 데이터 리소스에 대한 지속적인 위협을 나타낼 수 있는 의심스러운 작업을 검색합니다.

자세한 내용은 클라우드용 Microsoft Defender의 데이터 인식 보안 태세를 참조하세요.

2023년 6월

6월 업데이트는 다음과 같습니다.

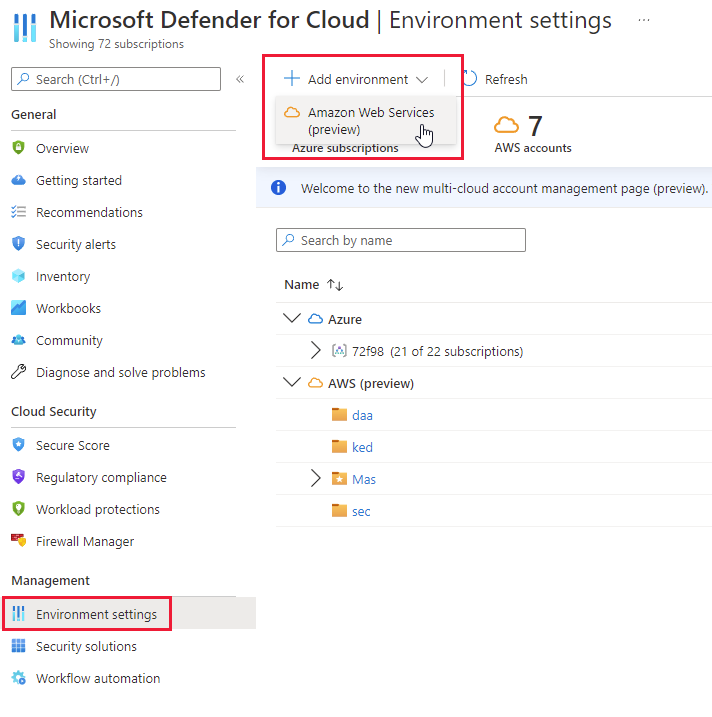

향상된 설정을 사용하여 간소화된 다중 클라우드 계정 온보딩

2023년 6월 26일

클라우드용 Defender는 고급 온보딩 기능에 대한 액세스를 제공하면서 AWS 및 GCP 환경을 온보딩할 수 있는 새로운 기능 외에도 새로운 간소화된 사용자 인터페이스 및 지침을 포함하도록 온보딩 환경을 개선했습니다.

자동화를 위해 Hashicorp Terraform을 채택한 조직의 경우 이제 클라우드용 Defender에는 AWS CloudFormation 또는 GCP Cloud Shell과 함께 Terraform을 배포 방법으로 사용할 수 있는 기능이 포함되어 있습니다. 이제 통합을 만들 때 필요한 역할 이름을 사용자 지정할 수 있습니다. 다음 중 하나를 선택할 수도 있습니다.

기본 액세스 - 클라우드용 Defender에서 리소스를 검사하고 향후 기능을 자동으로 포함할 수 있습니다.

최소 권한 액세스 - 선택한 계획에 필요한 현재 권한에 대해서만 클라우드용 Defender 액세스 권한을 부여합니다.

최소 권한을 선택하는 경우 커넥터 상태에 대한 모든 기능을 사용하는 데 필요한 새 역할 및 권한에 대해서만 알림을 받게 됩니다.

클라우드용 Defender를 사용하면 클라우드 공급업체의 네이티브 이름으로 클라우드 계정을 구분할 수 있습니다. AWS 계정 별칭 및 GCP 프로젝트 이름을 예로 들 수 있습니다.

스토리지용 Defender에서 맬웨어 검색에 대한 프라이빗 엔드포인트 지원

2023년 6월 25일

프라이빗 엔드포인트 지원은 이제 Defender for Storage에서 맬웨어 검사 공개 미리 보기의 일부로 사용할 수 있습니다. 이 기능을 사용하면 프라이빗 엔드포인트를 사용하는 스토리지 계정에서 맬웨어 검사를 사용할 수 있습니다. 다른 구성은 필요하지 않습니다.

Defender for Storage의 맬웨어 검색(미리 보기)은 Microsoft Defender 바이러스 백신 기능을 사용하여 업로드된 콘텐츠에 대한 전체 맬웨어 검사를 거의 실시간으로 수행하여 악의적인 콘텐츠로부터 스토리지 계정을 보호하는 데 도움이 됩니다. 신뢰할 수 없는 콘텐츠를 처리하기 위한 보안 및 규정 준수 요구 사항을 충족하도록 설계되었습니다. 유지 관리가 필요 없이 대규모로 간단한 설정을 허용하고 대규모 응답 자동화를 지원하는 에이전트 없는 SaaS 솔루션입니다.

프라이빗 엔드포인트는 Azure Storage 서비스에 대한 보안 연결을 제공하여 퍼블릭 인터넷 노출을 효과적으로 제거하며 보안 모범 사례로 간주됩니다.

맬웨어 검색이 이미 사용하도록 설정된 프라이빗 엔드포인트가 있는 스토리지 계정의 경우 맬웨어 검사를 사용하여 계획을 사용하지 않도록 설정하고 사용하도록 설정해야 합니다.

스토리지용 Defender에서 프라이빗 엔드포인트를 사용하는 방법과 스토리지 서비스를 추가로 보호하는 방법에 대해 자세히 알아보세요.

미리 보기용으로 릴리스된 권장 사항: 컨테이너 이미지를 실행하면 취약성 결과가 해결되어야 합니다(Microsoft Defender 취약성 관리 제공).

2023년 6월 21일

Microsoft Defender 취약성 관리 제공하는 Defender CSPM의 새 컨테이너 권장 사항이 미리 보기용으로 릴리스되었습니다.

| 추천 | 설명 | 평가 키 |

|---|---|---|

| 컨테이너 이미지를 실행하면 취약성 발견이 해결되어야 합니다(Microsoft Defender 취약성 관리 기반)(미리 보기) | 컨테이너 이미지 취약성 평가는 레지스트리에서 CVE(일반적으로 알려진 취약성)을 검사하고 각 이미지에 대한 자세한 취약성 보고서를 제공합니다. 이 권장 사항은 현재 Kubernetes 클러스터에서 실행 중인 취약한 이미지에 대한 가시성을 제공합니다. 현재 실행 중인 컨테이너 이미지의 취약성을 수정하는 것은 보안 태세를 개선하고 컨테이너화된 워크로드에 대한 공격 표면을 크게 줄이는 데 중요합니다. | c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

이 새로운 권장 사항은 Defender CSPM에서만 Qualys에서 제공하는 동일한 이름의 현재 권장 사항을 대체합니다(평가 키 41503391-efa5-47ee-9282-4eff6131462c 대체).

규정 준수에서 NIST 800-53 표준에 대한 제어 업데이트가 이루어짐

2023년 6월 15일

NIST 800-53 표준(R4 및 R5 모두)은 최근 클라우드용 Microsoft Defender 규정 준수의 제어 변경 내용으로 업데이트되었습니다. Microsoft 관리형 컨트롤은 표준에서 제거되었으며 Microsoft 책임 구현에 대한 정보(클라우드 공유 책임 모델의 일부)는 이제 Microsoft Actions의 컨트롤 세부 정보 창에서만 사용할 수 있습니다.

이러한 컨트롤은 이전에 전달된 컨트롤로 계산되었으므로 2023년 4월부터 2023년 5월까지 NIST 표준의 준수 점수가 크게 하락할 수 있습니다.

규정 준수 컨트롤에 대한 자세한 내용은 자습서: 규정 준수 검사 - 클라우드용 Microsoft Defender를 참조하세요.

이제 Azure Migrate 비즈니스 사례를 사용한 클라우드 마이그레이션 계획에 클라우드용 Defender가 포함됨

2023년 6월 11일

이제 Azure Migrate 비즈니스 사례의 컨텍스트에서 클라우드용 Defender를 적용하여 잠재적 보안 비용을 절감할 수 있습니다.

이제 SQL용 Defender의 취약성 평가를 위한 빠른 구성 일반 공급

2023년 6월 7일

이제 SQL용 Defender의 취약성 평가를 위한 빠른 구성이 일반 공급됩니다. 빠른 구성은 원클릭 구성(또는 API 호출)을 사용하여 SQL 취약성 평가를 위한 간소화된 온보딩 환경을 제공합니다. 관리형 스토리지 계정에 대해 필요한 추가 설정이나 종속성은 없습니다.

빠른 구성에 대해 자세히 알아보려면 이 블로그를 확인하세요.

빠른 구성과 클래식 구성의 차이점을 알아볼 수 있습니다.

기존 Azure DevOps 커넥터에 더 많은 범위 추가

2023년 6월 6일

DevOps용 Defender는 ADO(Azure DevOps) 애플리케이션에 다음과 같은 추가 범위를 추가했습니다.

사전 보안 관리:

vso.advsec_manage. ADO를 위한 GitHub Advanced Security을 사용하거나 사용하지 않도록 설정하고 관리하는 데 필요합니다.컨테이너 매핑:

vso.extension_manage,vso.gallery_manager. ADO 조직과 데코레이터 확장을 공유할 수 있도록 하기 위해 필요합니다.

ADO 리소스를 클라우드용 Microsoft Defender에 온보딩하려는 새로운 DevOps용 Defender 고객만 이 변경 내용의 영향을 받습니다.

이제 Azure Arc 없이 서버용 Defender에 직접 온보딩할 수 있습니다.

2023년 6월 5일

이전에는 Azure 이외의 서버를 서버용 Defender에 온보딩하려면 Azure Arc가 필요했습니다. 그러나 최신 릴리스에서는 엔드포인트용 Microsoft Defender 에이전트만 사용하여 온-프레미스 서버를 서버용 Defender에 온보딩할 수도 있습니다.

이 새로운 방법은 핵심 엔드포인트 보호에 중점을 둔 고객을 위한 온보딩 프로세스를 간소화하고 클라우드 및 비클라우드 자산 모두에 대한 서버용 Defender의 소비 기반 청구를 활용할 수 있도록 합니다. 이제 엔드포인트용 Defender를 통한 직접 온보딩 옵션을 사용할 수 있으며 온보딩된 컴퓨터에 대한 요금은 7월 1일부터 청구됩니다.

자세한 내용은 엔트포인트용 Defender를 사용하여 비 Azure 컴퓨터를 클라우드용 Microsoft Defender에 연결을 참조하세요.

Defender CSPM에서 컨테이너 기능에 대한 에이전트 기반 검색을 에이전트 없는 검색으로 대체

2023년 6월 4일

Defender CSPM에서 에이전트 없는 컨테이너 태세 기능을 사용할 수 있게 되면서 이제 에이전트 기반 검색 기능은 사용 중지되었습니다. 현재 Defender CSPM 내에서 컨테이너 기능을 사용하는 경우 컨테이너 관련 공격 경로, 인사이트 및 인벤토리와 같은 새로운 에이전트 없는 기능의 컨테이너 관련 값을 계속 수신하려면 관련 확장을 사용하도록 설정해야 합니다. (확장 기능 사용 설정 효과를 확인하는 데 최대 24시간이 걸릴 수 있습니다.)

에이전트 없는 컨테이너 태세에 대해 자세히 알아보세요.

2023년 5월

5월 업데이트는 다음과 같습니다.

- Key Vault용 Defender의 새 경고입니다.

- AWS에서 암호화된 디스크의 에이전트 없는 검사를 지원합니다.

- 클라우드용 Defender JIT(Just-In-Time) 명명 규칙의 변경 내용입니다.

- 선택한 AWS 지역의 온보딩입니다.

- ID 권장 사항을 변경합니다.

- 규정 준수 대시보드에서 레거시 표준 사용 중단

- Azure DevOps 검사 결과를 포함하도록 두 개의 Defender for DevOps 권장 사항 업데이트

- 서버용 Defender 취약성 평가 솔루션에 대한 새로운 기본 설정입니다.

- 클라우드 보안 탐색기 쿼리 결과의 CSV 보고서를 다운로드하는 기능(미리 보기).

- Microsoft Defender 취약성 관리 사용한 컨테이너 취약성 평가 릴리스입니다.

- Qualys에서 제공하는 컨테이너 권장 사항의 이름 바꾸기

- Defender for DevOps GitHub 애플리케이션에 대한 업데이트입니다.

- 이제 인프라를 코드로 잘못 구성한 Azure DevOps 리포지토리에서 Defender for DevOps 끌어오기 요청 주석으로 변경합니다.

Key Vault용 Defender의 새 경고

| 경고(경고 유형) | 설명 | MITRE 전술 | 심각도 |

|---|---|---|---|

| 의심스러운 IP(비 Microsoft 또는 외부)에서 키 자격 증명 모음에 대한 비정상적인 액세스 (KV_UnusualAccessSuspiciousIP) |

사용자 또는 서비스 주체가 지난 24시간 동안 Microsoft가 아닌 IP에서 키 자격 증명 모음에 대한 비정상적인 액세스를 시도했습니다. 이 비정상적인 액세스 패턴은 합법적인 활동일 수 있습니다. 이는 키 자격 증명 모음 및 그 안에 포함된 비밀에 대한 액세스 권한을 얻으려는 시도가 있음을 나타낼 수 있습니다. 추가 조사를 권장합니다. | 자격 증명 액세스 | 중간 |

사용 가능한 모든 경고는 Azure Key Vault에 대한 경고를 참조하세요.

이제 에이전트 없는 검사가 AWS에서 암호화된 디스크 지원

이제 VM에 대한 에이전트 없는 검사는 CMK와 PMK를 모두 사용하여 AWS에서 암호화된 디스크가 있는 인스턴스 처리를 지원합니다.

이 확장된 지원은 실행 중인 워크로드에 영향을 주지 않고 클라우드 자산에 대한 적용 범위와 가시성을 높입니다. 암호화된 디스크에 대한 지원은 실행 중인 인스턴스에 미치는 영향이 없는 동일한 방법을 유지합니다.

- AWS에서 에이전트 없는 검사를 사용하도록 설정하는 새로운 고객의 경우 암호화된 디스크 검사가 기본 제공되고 지원됩니다.

- 에이전트 없는 검사를 사용하도록 설정된 AWS 커넥터가 이미 있는 기존 고객의 경우 암호화된 디스크를 처리하는 데 필요한 새 권한을 업데이트하고 추가하려면 온보딩된 AWS 계정에 CloudFormation 스택을 다시 적용해야 합니다. 업데이트된 CloudFormation 템플릿에는 클라우드용 Defender가 암호화된 디스크를 처리할 수 있는 새로운 할당이 포함되어 있습니다.

AWS 인스턴스를 검사하는 데 사용되는 권한에 대해 자세히 알아볼 수 있습니다.

CloudFormation 스택을 다시 적용하려면 다음을 수행합니다.

- 클라우드용 Defender 환경 설정으로 이동하여 AWS 커넥터를 엽니다.

- 액세스 구성 탭으로 이동합니다.

- CloudFormation 템플릿을 다운로드하려면 클릭을 선택합니다.

- AWS 환경으로 이동하여 업데이트된 템플릿을 적용합니다.

에이전트 없는 검사와 AWS에서 에이전트 없는 스캔 사용 설정에 대해 자세히 알아보세요.

클라우드용 Defender의 수정된 JIT(Just-In-Time) 규칙 명명 규칙

클라우드용 Microsoft Defender 브랜드에 맞게 JIT(Just-In-Time) 규칙을 수정했습니다. Azure Firewall 및 NSG(네트워크 보안 그룹) 규칙에 대한 명명 규칙을 변경했습니다.

변경 내용은 다음과 같습니다.

| 설명 | 이전 이름 | 새 이름 |

|---|---|---|

| NSG의 JIT 규칙 이름(허용 및 거부)(네트워크 보안 그룹) | SecurityCenter-JITRule | MicrosoftDefenderForCloud-JITRule |

| NSG의 JIT 규칙 설명 | ASC JIT 네트워크 액세스 규칙 | MDC JIT 네트워크 액세스 규칙 |

| JIT 방화벽 규칙 컬렉션 이름 | ASC-JIT | MDC-JIT |

| JIT 방화벽 규칙 이름 | ASC-JIT | MDC-JIT |

Just-In-Time 액세스를 사용하여 관리 포트를 보호하는 방법을 알아보세요.

선택한 AWS 지역 온보딩

이제 AWS CloudTrail 비용 및 규정 준수 요구 사항을 관리하는 데 도움이 되도록 클라우드 커넥터를 추가하거나 편집할 때 검색할 AWS 지역을 선택할 수 있습니다. 이제 AWS 계정을 클라우드용 Defender에 등록할 때 선택한 특정 AWS 지역 또는 사용 가능한 모든 지역(기본값)을 검사할 수 있습니다. 클라우드용 Microsoft Defender에 AWS 계정 연결에서 자세히 알아보세요.

ID 권장 사항에 대한 여러 변경 내용

다음 권장 사항은 이제 일반 공급(GA)으로 릴리스되었으며 현재 사용되지 않는 V1 권장 사항을 대체합니다.

ID 권장 사항 V2의 GA(일반 공급) 릴리스

ID 권장 사항의 V2 릴리스에는 다음과 같은 개선 사항이 도입되었습니다.

- 검사 범위가 구독뿐만 아니라 모든 Azure 리소스를 포함하도록 확장되었습니다. 이렇게 하면 보안 관리자가 계정당 역할 할당을 볼 수 있습니다.

- 이제 특정 계정은 평가에서 제외할 수 있습니다. 보안 관리자가 비상 또는 서비스 계정과 같은 계정을 제외할 수 있습니다.

- 검사 빈도가 24시간에서 12시간으로 증가하여 ID 권장 사항이 더욱 최신의 정확한 정보를 제공할 수 있게 되었습니다.

다음 보안 권장 사항은 GA에서 사용할 수 있으며 V1 권장 사항을 대체합니다.

| 추천 | 평가 키 |

|---|---|

| Azure 리소스에 대한 소유자 권한이 있는 계정은 MFA를 사용하도록 설정해야 함 | 6240402e-f77c-46fa-9060-a7ce53997754 |

| Azure 리소스에 대한 쓰기 권한이 있는 계정은 MFA를 사용하도록 설정해야 함 | c0cb17b2-0607-48a7-b0e0-903ed22de39b |

| Azure 리소스에 대한 읽기 권한이 있는 계정은 MFA를 사용하도록 설정해야 함 | dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c |

| Azure 리소스에 대한 소유자 권한이 있는 게스트 계정을 제거해야 함 | 20606e75-05c4-48c0-9d97-add6daa2109a |

| Azure 리소스에 대한 쓰기 권한이 있는 게스트 계정을 제거해야 함 | 0354476c-a12a-4fcc-a79d-f0ab7ffffdbb |

| Azure 리소스에 대한 읽기 권한이 있는 게스트 계정을 제거해야 함 | fde1c0c9-0fd2-4ecc-87b5-98956cbc1095 |

| Azure 리소스에 대한 소유자 권한이 있는 차단된 계정을 제거해야 함 | 050ac097-3dda-4d24-ab6d-82568e7a50cf |

| Azure 리소스에 대한 읽기 및 쓰기 권한이 있는 차단된 계정을 제거해야 함 | 1ff0b4c9-ed56-4de6-be9c-d7ab39645926 |

ID 권장 사항 V1 사용 중단

이제 다음 보안 권장 사항은 더 이상 사용되지 않습니다.

| 추천 | 평가 키 |

|---|---|

| 구독에 대한 소유자 권한이 있는 계정에서 MFA를 사용하도록 설정해야 합니다. | 94290b00-4d0c-d7b4-7cea-064a9554e681 |

| 구독에 대한 쓰기 권한이 있는 계정에서 MFA를 사용하도록 설정해야 합니다. | 57e98606-6b1e-6193-0e3d-fe621387c16b |

| 구독에 대한 읽기 권한이 있는 계정에서 MFA를 사용하도록 설정해야 합니다. | 151e82c5-5341-a74b-1eb0-bc38d2c84bb5 |

| 소유자 권한이 있는 외부 계정은 구독에서 제거해야 합니다. | c3b6ae71-f1f0-31b4-e6c1-d5951285d03d |

| 쓰기 권한이 있는 외부 계정은 구독에서 제거해야 합니다. | 04e7147b-0deb-9796-2e5c-0336343ceb3d |

| 읽기 권한이 있는 외부 계정은 구독에서 제거해야 합니다. | a8c6a4ad-d51e-88fe-2979-d3ee3c864f8b |

| 소유자 권한이 있는 사용되지 않는 계정은 구독에서 제거해야 합니다. | e52064aa-6853-e252-a11e-dffc675689c2 |

| 더 이상 사용되지 않는 계정을 구독에서 제거해야 합니다. | 00c6d40b-e990-6acf-d4f3-471e747a27c4 |

V2 권장 사항에 맞게 사용자 지정 스크립트, 워크플로, 거버넌스 규칙을 업데이트하는 것이 좋습니다.

규정 준수 대시보드의 레거시 표준 사용 중단

레거시 PCI DSS v3.2.1 및 레거시 SOC TSP는 클라우드용 Defender 규정 준수 대시보드에서 완전히 사용되지 않으며 SOC 2 유형 2 이니셔티브 및 PCI DSS v4 이니셔티브 기반 규정 준수 표준으로 대체되었습니다. 21Vianet이 운영하는 Microsoft Azure에서 PCI DSS 표준/이니셔티브에 대한 지원이 완전히 중단되었습니다.

규정 준수 대시보드에서 표준 집합을 사용자 지정하는 방법에 대해 알아보세요.

Defender for DevOps에는 Azure DevOps 검사 결과 포함

DevOps Code용 Defender와 IaC는 다음 두 가지 권장 사항에 대한 Azure DevOps 보안 결과를 포함하도록 클라우드용 Microsoft Defender의 권장 사항 범위를 확장했습니다.

Code repositories should have code scanning findings resolvedCode repositories should have infrastructure as code scanning findings resolved

이전에는 Azure DevOps 보안 검사에 대한 적용 범위에는 비밀 권장 사항만 포함되었습니다.

DevOps용 Defender에 대해 자세히 알아봅니다.

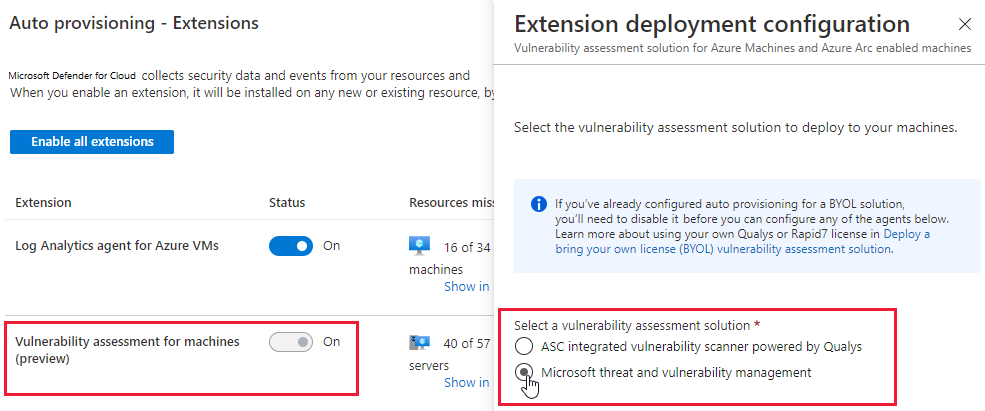

서버용 Defender 취약성 평가 솔루션에 대한 새로운 기본 설정

취약성 평가(VA) 솔루션은 사이버 공격과 데이터 위반으로부터 컴퓨터를 보호하는 데 필수적입니다.

이제 Microsoft Defender 취약성 관리 VA 솔루션을 선택하지 않은 서버용 Defender로 보호되는 모든 구독에 대한 기본 제공 솔루션으로 사용하도록 설정되었습니다.

구독에 해당 VM에서 VA 솔루션을 사용하도록 설정한 경우 변경되지 않으며 Microsoft Defender 취약성 관리 해당 구독의 나머지 VM에서 기본적으로 사용하도록 설정되지 않습니다. 구독의 나머지 VM에서 VA 솔루션을 사용하도록 설정할 수 있습니다.

에이전트 없는 검사를 통해 취약성을 찾고 소프트웨어 인벤토리를 수집하는 방법(미리 보기)을 알아보세요.

클라우드 보안 탐색기 쿼리 결과의 CSV 보고서 다운로드(미리 보기)

클라우드용 Defender에는 클라우드 보안 탐색기 쿼리 결과에 대한 CSV 보고서를 다운로드하는 기능이 추가되었습니다.

쿼리 검색을 실행한 후 클라우드용 Defender의 클라우드 보안 탐색기 페이지에서 CSV 보고서 다운로드(미리 보기) 단추를 선택할 수 있습니다.

클라우드 보안 탐색기로 쿼리 빌드 방법에 대해 알아보세요.

Microsoft Defender 취약성 관리 사용하여 컨테이너 취약성 평가 릴리스

Defender CSPM의 Microsoft Defender 취약성 관리 통해 구동되는 Azure 컨테이너 레지스트리의 Linux 이미지에 대한 취약성 평가 릴리스를 발표합니다. 이번 릴리스에는 이미지의 일일 검사가 포함됩니다. 보안 탐색기 및 공격 경로에서 사용되는 결과는 Qualys 스캐너 대신 Microsoft Defender 취약성 평가에 의존합니다.

기존 권장 사항은 새 권장 Container registry images should have vulnerability findings resolved 사항으로 대체됩니다.

| 추천 | 설명 | 평가 키 |

|---|---|---|

| 컨테이너 레지스트리 이미지에서 발견된 취약성이 해결되어야 함(Microsoft Defender 취약성 관리에서 구동함) | 컨테이너 이미지 취약성 평가는 레지스트리에서 CVE(일반적으로 알려진 취약성)을 검사하고 각 이미지에 대한 자세한 취약성 보고서를 제공합니다. 이 권장 사항은 현재 Kubernetes 클러스터에서 실행 중인 취약한 이미지에 대한 가시성을 제공합니다. 현재 실행 중인 컨테이너 이미지의 취약성을 수정하는 것은 보안 태세를 개선하고 컨테이너화된 워크로드에 대한 공격 표면을 크게 줄이는 데 중요합니다. | dbd0cb49-b563-45e7-9724-889e799fa648은 c0b7cfc6-3172-465a-b378-53c7ff2cc0d5로 대체됩니다. |

Defender CSPM의 에이전트 없는 컨테이너 태세에 대해 자세히 알아봅니다.

Microsoft Defender 취약성 관리 대해 자세히 알아보세요.

Qualys에서 제공하는 컨테이너 권장 사항 이름 바꾸기

컨테이너용 Defender의 현재 컨테이너 권장 사항은 다음과 같이 이름이 변경됩니다.

| 추천 | 설명 | 평가 키 |

|---|---|---|

| 컨테이너 레지스트리 이미지에는 취약성 발견이 해결되어야 합니다(Qualys에 의해 구동됨). | 컨테이너 이미지 취약성 평가는 레지스트리를 검사하여 보안 취약성을 확인하고 이미지마다 발견한 정보를 공개합니다. 취약성을 해결하면 컨테이너의 보안 상태가 크게 개선되며 공격으로부터 보호할 수 있습니다. | dbd0cb49-b563-45e7-9724-889e799fa648 |

| 컨테이너 이미지를 실행하면 취약성 결과가 해결되어야 함(Qualys 제공) | 컨테이너 이미지 취약성 평가는 Kubernetes 클러스터에서 실행되는 컨테이너 이미지에 보안 취약성이 있는지 검사하고 각 이미지에 대한 자세한 결과를 노출합니다. 취약성을 해결하면 컨테이너의 보안 상태가 크게 개선되며 공격으로부터 보호할 수 있습니다. | 41503391-efa5-47ee-9282-4eff6131462c |

DevOps용 Defender GitHub 애플리케이션 업데이트

DevOps용 Microsoft Defender는 클라우드용 Defender에 GitHub 환경을 등록한 DevOps 고객이 GitHub 조직에 배포된 애플리케이션의 일부로 권한을 제공하도록 요구하는 변경과 업데이트를 지속적으로 수행하고 있습니다. 이러한 권한은 DevOps용 Defender의 모든 보안 기능이 문제 없이 정상적으로 작동하도록 하는 데 필요합니다.

사용 가능한 모든 DevOps 기능에 계속 액세스할 수 있도록 최대한 빨리 권한을 업데이트하는 것이 좋습니다.

권한은 다음과 같은 두 가지 방법으로 부여할 수 있습니다.

조직에서 GitHub 앱을 선택합니다. 조직을 찾고 요청 검토를 선택합니다.

GitHub 지원으로부터 자동화된 메일을 받게 됩니다. 메일에서 이 변경 내용을 수락하거나 거부하려면 권한 요청을 검토를 선택합니다.

이러한 옵션 중 하나를 수행한 후에는 요청을 검토해야 하는 검토 화면으로 이동하게 됩니다. 새 권한 수락을 선택하여 요청을 승인합니다.

권한 업데이트에 도움이 필요한 경우 Azure 지원 요청을 만들 수 있습니다.

DevOps용 Defender에 대해 자세히 알아볼 수도 있습니다. 구독에 해당 VM에서 VA 솔루션을 사용하도록 설정한 경우 변경되지 않으며 Microsoft Defender 취약성 관리 해당 구독의 나머지 VM에서 기본적으로 사용하도록 설정되지 않습니다. 구독의 나머지 VM에서 VA 솔루션을 사용하도록 설정할 수 있습니다.

에이전트 없는 검사를 통해 취약성을 찾고 소프트웨어 인벤토리를 수집하는 방법(미리 보기)을 알아보세요.

이제 Azure DevOps 리포지토리의 DevOps 끌어오기 요청 주석에 대한 Defender에 코드 제공 인프라 구성 오류 포함

DevOps용 Defender는 Azure Resource Manager 및 Bicep 템플릿에서 탐지된 IaC(코드 제공 인프라) 구성 오류를 포함하도록 Azure DevOps의 PR(끌어오기 요청) 주석 적용 범위를 확장했습니다.

이제 개발자는 PR에서 직접 IaC 구성 오류에 대한 주석을 볼 수 있습니다. 또한 개발자는 인프라가 클라우드 워크로드에 프로비전되기 전에 중요한 보안 문제를 해결할 수 있습니다. 수정을 간소화하기 위해 개발자에게는 각 주석 내 심각도 수준, 잘못된 구성 설명, 수정 지침이 제공됩니다.

이전에는 Azure DevOps의 DevOps용 Defender PR 주석 적용 범위에는 비밀만 포함되었습니다.

DevOps용 Defender 및 끌어오기 요청 주석에 대해 자세히 알아보세요.

2023년 4월

4월의 업데이트는 다음과 같습니다.

- Defender CSPM의 에이전트 없는 컨테이너 태세(미리 보기)

- 새 미리 보기 통합 디스크 암호화 권장 사항

- 컴퓨터를 안전하게 구성해야 함 권장 사항 변경 내용

- App Service 언어 모니터링 정책 사용 중단

- Resource Manager용 Defender의 새로운 경고

- Resource Manager용 Defender 계획의 세 가지 경고는 더 이상 사용되지 않음

- Log Analytics 작업 영역으로 경고 자동 내보내기가 더 이상 사용되지 않음

- Windows 및 Linux 서버에 대해 선택한 경고의 사용 중단 및 개선

- Azure Data Services에 대한 새 Azure Active Directory 인증 관련 권장 사항

- 누락된 OS(운영 체제) 업데이트와 관련된 두 가지 권장 사항이 GA로 릴리스됨

- API용 Defender(미리 보기)

Defender CSPM의 에이전트 없는 컨테이너 태세(미리 보기)

새로운 에이전트 없는 컨테이너 태세(미리 보기) 기능은 Defender CSPM(클라우드 보안 태세 관리) 계획의 일부로 사용할 수 있습니다.

에이전트 없는 컨테이너 태세를 사용하면 보안 팀이 컨테이너 및 Kubernetes 영역에서 보안 위험을 식별할 수 있습니다. 에이전트 없는 접근 방식을 사용하면 보안 팀이 SDLC 및 런타임에서 Kubernetes 및 컨테이너 레지스트리에 대한 가시성을 확보하여 워크로드에서 마찰과 공간을 제거할 수 있습니다.

에이전트 없는 컨테이너 태세는 공격 경로 분석과 결합하여 보안 팀이 특정 컨테이너 취약성에 우선 순위를 지정하고 확대할 수 있도록 하는 컨테이너 취약성 평가를 제공합니다. 또한 클라우드 보안 탐색기를 사용하여 위험을 발견하고 취약한 이미지를 실행하거나 인터넷에 노출된 애플리케이션 검색과 같은 컨테이너 태세 인사이트를 찾을 수 있습니다.

에이전트 없는 컨테이너 태세(미리 보기)에 대해 자세히 알아보세요.

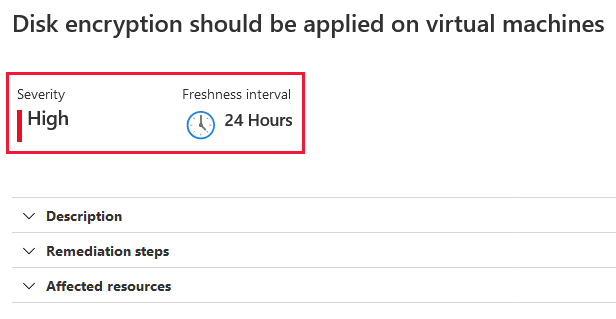

통합 디스크 암호화 권장 사항(미리 보기)

미리 보기에는 새로운 통합 디스크 암호화 권장 사항이 있습니다.

Windows virtual machines should enable Azure Disk Encryption or EncryptionAtHostLinux virtual machines should enable Azure Disk Encryption or EncryptionAtHost.

해당 권장 사항은 Azure Disk Encryption을 탐지한 Virtual machines should encrypt temp disks, caches, and data flows between Compute and Storage resources 및 EncryptionAtHost를 탐지한 정책 Virtual machines and virtual machine scale sets should have encryption at host enabled를 대체합니다. ADE와 EncryptionAtHost는 유사한 수준의 미사용 암호화 범위를 제공하며, 모든 가상 머신에서 이 중 하나를 사용하도록 설정하는 것이 좋습니다. 새로운 권장 사항은 ADE 또는 EncryptionAtHost의 사용 여부를 탐지하고 둘 중 하나가 사용되지 않는 경우에만 경고를 표시합니다. 또한 가상 머신의 모든 디스크가 아닌 일부 디스크에서 ADE를 사용하도록 설정한 경우에도 경고합니다(이 조건은 EncryptionAtHost에는 적용되지 않음).

새 권장 사항에는 Azure Automanage 컴퓨터 구성이 필요합니다.

해당 권장 사항은 다음 정책을 기반으로 합니다.

- (미리 보기) Windows 가상 머신은 Azure Disk Encryption 또는 EncryptionAtHost를 사용하도록 설정해야 함

- (미리 보기) Linux 가상 머신은 Azure Disk Encryption 또는 EncryptionAtHost를 사용하도록 설정해야 함

ADE 및 EncryptionAtHost와 둘 중 하나를 사용하도록 설정하는 방법에 대해 자세히 알아보세요.

컴퓨터를 안전하게 구성해야 함 권장 사항 변경 내용

권장 사항이 Machines should be configured securely 업데이트되었습니다. 이 업데이트는 권장 사항의 성능과 안정성을 향상시키고 클라우드용 Defender 권장 사항의 일반적인 동작에 맞게 환경을 조정합니다.

이 업데이트의 일부로 권장 사항의 ID가 .로 181ac480-f7c4-544b-9865-11b8ffe87f47 c476dc48-8110-4139-91af-c8d940896b98변경되었습니다.

고객 측에서 작업이 필요하지 않으며 보안 점수에 대한 예상되는 효과가 없습니다.

App Service 언어 모니터링 정책 사용 중단

다음 앱 서비스 언어 모니터링 정책은 거짓 부정을 발생시킬 수 있고 더 나은 보안을 제공하지 못하므로 더 이상 사용되지 않습니다. 항상 알려진 취약성이 없는 언어 버전을 사용하고 있는지 확인해야 합니다.

| 정책 이름 | Policy ID |

|---|---|

| Java를 사용하는 App Service 앱은 최신 'Java 버전'을 사용해야 함 | 496223c3-ad65-4ecd-878a-bae78737e9ed |

| Python을 사용하는 App Service 앱은 최신 'Python 버전'을 사용해야 함 | 7008174a-fd10-4ef0-817e-fc820a951d73 |

| Java를 사용하는 함수 앱은 최신 'Java 버전'을 사용해야 함 | 9d0b6ea4-93e2-4578-bf2f-6bb17d22b4bc |

| Python을 사용하는 함수 앱은 최신 'Python 버전'을 사용해야 함 | 7238174a-fd10-4ef0-817e-fc820a951d73 |

| PHP를 사용하는 App Service 앱은 최신 'PHP 버전'을 사용해야 함 | 7261b898-8a84-4db8-9e04-18527132abb3 |

고객은 대체 기본 제공 정책을 사용하여 App Services에 대해 지정된 언어 버전을 모니터링할 수 있습니다.

이러한 정책은 더 이상 클라우드용 Defender의 기본 제공 권장 사항에서 사용할 수 없습니다. 클라우드용 Defender가 모니터링하도록 사용자 지정 권장 사항으로 추가할 수 있습니다.

Resource Manager용 Defender의 새로운 경고

Resource Manager용 Defender에서는 다음과 같은 새로운 경고가 제공됩니다.

| 경고(경고 유형) | 설명 | MITRE 전술 | 심각도 |

|---|---|---|---|

| 미리 보기 - 의심스러운 컴퓨팅 리소스 만들기가 탐지됨 (ARM_SuspiciousComputeCreation) |

Resource Manager용 Microsoft Defender 구독에서 가상 머신/Azure 스케일링 집합을 사용하는 컴퓨팅 리소스의 의심스러운 만들기를 식별했습니다. 식별된 작업은 관리자가 필요할 때 새로운 리소스를 배포하여 환경을 효율적으로 관리할 수 있도록 설계되었습니다. 이 활동은 합법적일 수 있지만 위협 행위자가 이러한 작업을 활용하여 암호화 마이닝을 수행할 수 있습니다. 이 작업은 컴퓨팅 리소스 규모가 이전에 구독에서 관찰된 것보다 높으므로 의심스러운 것으로 간주됩니다. 이는 보안 주체가 손상되어 악의적인 의도로 사용되고 있음을 나타낼 수 있습니다. |

영향 | 중간 |

Resource Manager에 사용할 수 있는 모든 경고 목록을 볼 수 있습니다.

Resource Manager용 Defender 계획의 세 가지 경고는 더 이상 사용되지 않음

Resource Manager용 Defender 계획의 다음 세 가지 경고는 더 이상 사용되지 않습니다.

Activity from a risky IP address (ARM.MCAS_ActivityFromAnonymousIPAddresses)Activity from infrequent country (ARM.MCAS_ActivityFromInfrequentCountry)Impossible travel activity (ARM.MCAS_ImpossibleTravelActivity)

의심스러운 IP 주소의 작업이 검색된 시나리오에서는 Defender for Resource Manager 계획 경고 Azure Resource Manager operation from suspicious IP address 또는 Azure Resource Manager operation from suspicious proxy IP address 중 하나가 표시됩니다.

Log Analytics 작업 영역으로 경고 자동 내보내기가 더 이상 사용되지 않음

클라우드용 Defender 보안 경고는 리소스 수준에서 기본 Log Analytics 작업 영역으로 자동으로 내보내집니다. 이로 인해 불확정적인 동작이 발생하므로 이 기능은 더 이상 사용되지 않습니다.

대신 연속 내보내기를 사용하여 보안 경고를 전용 Log Analytics 작업 영역으로 내보낼 수 있습니다.

경고의 연속 내보내기를 Log Analytics 작업 영역으로 이미 구성한 경우 추가 작업이 필요하지 않습니다.

Windows 및 Linux 서버에 대해 선택한 경고의 사용 중단 및 개선

서버용 Defender의 보안 경고 품질 향상 프로세스에는 Windows 및 Linux 서버 모두에 대한 일부 경고의 사용 중단이 포함됩니다. 이제 사용되지 않는 경고는 엔드포인트용 Defender 위협 경고에서 소싱되고 적용됩니다.

엔드포인트용 Defender 통합을 이미 사용하도록 설정한 경우 추가 작업이 필요하지 않습니다. 2023년 4월에 경고 볼륨이 감소할 수 있습니다.

서버용 Defender에서 엔드포인트용 Defender 통합을 사용하도록 설정하지 않은 경우 엔드포인트용 Defender 통합을 사용하도록 설정하여 경고 범위를 유지 관리하고 개선해야 합니다.

모든 Defender for Servers 고객은 Defender for Servers 계획의 일부로 엔드포인트용 Defender 통합에 대한 모든 권한을 가짐.

엔드포인트용 Microsoft Defender 온보딩 옵션에 대해 자세히 알아볼 수 있습니다.

더 이상 사용되지 않는 것으로 설정된 경고의 전체 목록을 볼 수도 있습니다.

클라우드용 Microsoft Defender 블로그를 읽어보세요.

Azure Data Services에 대한 새 Azure Active Directory 인증 관련 권장 사항

Azure Data Services에 대한 4가지 새로운 Azure Active Directory 인증 권장 사항을 추가했습니다.

| 권장 사항 이름 | 권장 사항 설명 | 정책 |

|---|---|---|

| Azure SQL Managed Instance 인증 모드는 Azure Active Directory만이어야 합니다. | 로컬 인증 방법을 사용하지 않도록 설정 및 Azure Active Directory 인증만 허용하면 Azure ACTIVE Directory ID에서 Azure SQL Managed Instances에 단독으로 액세스할 수 있도록 하여 보안이 향상됩니다. | Azure SQL Managed Instance는 Azure Active Directory 전용 인증을 사용하도록 설정해야 함 |

| Azure Synapse 작업 영역 인증 모드는 Azure Active Directory 전용이어야 합니다. | Azure Active Directory 전용 인증 방법은 Synapse 작업 영역이 인증을 위해 Azure AD ID를 독점적으로 요구하도록 하여 보안을 향상시킵니다. 자세히 알아보기. | Synapse 작업 영역은 인증을 위해 Azure Active Directory ID만 사용해야 함 |

| Azure Database for MySQL에는 Azure Active Directory 관리자가 프로비전되어 있어야 합니다. | Azure AD 인증을 사용하도록 Azure Database for MySQL에 대한 Azure AD 관리자를 프로비전합니다. Azure AD 인증을 사용하면 데이터베이스 사용자 및 기타 Microsoft 서비스의 권한을 간편하게 관리하고 ID를 한 곳에서 집중적으로 관리할 수 있습니다. | MySQL 서버에 대해 Azure Active Directory 관리자를 프로비전해야 함 |

| Azure Database for PostgreSQL에는 Azure Active Directory 관리자가 프로비전되어 있어야 합니다. | Azure AD 인증을 사용하도록 Azure Database for PostgreSQL에 대한 Azure AD 관리자를 프로비전합니다. Azure AD 인증을 사용하면 데이터베이스 사용자 및 기타 Microsoft 서비스의 권한을 간편하게 관리하고 ID를 한 곳에서 집중적으로 관리할 수 있습니다. | PostgreSQL 서버에 대해 Azure Active Directory 관리자를 프로비전해야 함 |

누락된 OS(운영 체제) 업데이트와 관련된 두 가지 권장 사항이 GA로 릴리스됨

권장 사항 System updates should be installed on your machines (powered by Azure Update Manager) 및 Machines should be configured to periodically check for missing system updates는 일반 공급용으로 릴리스되었습니다.

새 권장 사항을 사용하려면 다음을 수행해야 합니다.

- Azure가 아닌 컴퓨터를 Arc에 연결합니다.

- 주기적 평가 속성을 사용하도록 설정합니다. 수정 단추를 사용하여

새 권장 사항

Machines should be configured to periodically check for missing system updates에서 권장 사항을 수정할 수 있습니다.

이러한 단계를 완료한 후 Azure 정책에서 클라우드용 Defender의 기본 제공 이니셔티브에서 사용하지 않도록 설정하여 이전 권장 사항 System updates should be installed on your machines를 제거할 수 있습니다.

권장 사항의 두 가지 버전은 다음과 같습니다.

System updates should be installed on your machinesSystem updates should be installed on your machines (powered by Azure Update Manager)

둘 다 Log Analytics 에이전트가 2024년 8월 31일에 더 이상 사용되지 않을 때까지 사용할 수 있으며, 이 경우 권장 사항의 이전 버전(System updates should be installed on your machines)도 더 이상 사용되지 않습니다. 두 권장 사항 모두 동일한 결과를 반환하며 동일한 컨트롤 Apply system updates에서 사용할 수 있습니다.

새 권장 사항에 System updates should be installed on your machines (powered by Azure Update Manager) 는 업데이트 관리자(미리 보기)를 통해 결과를 수정하는 데 사용할 수 있는 수정 단추를 통해 사용할 수 있는 수정 흐름이 있습니다. 이 수정 프로세스는 아직 미리 보기로 제공됩니다.

새 권장 사항은 이전 권장 System updates should be installed on your machines사항 System updates should be installed on your machines (powered by Azure Update Manager) 과 동일한 결과를 하므로 보안 점수에 영향을 주지 않을 것으로 예상됩니다.

필수 구성 요소 권장 사항(주기적 평가 속성 사용 설정)은 보안 점수에 부정적인 영향을 줍니다. 제공되는 수정 단추를 사용하여 부정적인 효과를 수정할 수 있습니다.

API용 Defender(미리 보기)

Microsoft의 클라우드용 Defender는 새로운 API용 Defender를 미리 보기로 사용할 수 있다고 발표했습니다.

API용 Defender는 API에 대한 전체 수명 주기 보호, 검색, 응답 범위를 제공합니다.

API용 Defender를 사용하면 비즈니스에 중요한 API에 대한 가시성을 확보하는 데 도움이 됩니다. API 보안 태세를 조사 및 개선하고, 취약성 수정의 우선 순위를 지정하고, 활성 실시간 위협을 신속하게 탐지할 수 있습니다.

API용 Defender에 대해 자세히 알아보세요.

2023년 3월

3월 업데이트는 다음과 같습니다.

- 거의 실시간으로 맬웨어 검색 및 중요한 데이터 위협 탐지를 포함하여 새로운 스토리지용 Defender 계획을 사용할 수 있습니다.

- 데이터 인식 보안 상태(미리 보기)

- 기본 Azure 보안 정책을 관리하기 위한 향상된 환경

- Defender CSPM(Cloud Security Posture Management)은 이제 GA(일반 공급)

- 클라우드용 Microsoft Defender 사용자 지정 권장 사항 및 보안 표준을 만드는 옵션

- MCSB(Microsoft 클라우드 보안 벤치마크) 버전 1.0은 이제 GA(일반 공급)입니다.

- 이제 정부 클라우드에서 일부 규정 준수 표준을 사용할 수 있습니다.

- Azure SQL Server에 대한 새 미리 보기 권장 사항

- Key Vault용 Defender의 새 경고

거의 실시간으로 맬웨어 검색 및 중요한 데이터 위협 탐지를 포함하여 새로운 스토리지용 Defender 계획을 사용할 수 있습니다.

클라우드 스토리지는 조직에서 중요한 역할을 하며 많은 양의 중요하고 중요한 데이터를 저장합니다. 오늘 새로운 Defender for Storage 계획을 발표합니다. 이전 계획(이제 "스토리지용 Defender(클래식)"으로 이름이 바뀐)을 사용하는 경우 새 기능과 혜택을 사용하려면 새 계획으로 사전에 마이그레이션해야 합니다.

새 플랜에는 악의적인 파일 업로드, 중요한 데이터 반출 및 데이터 손상으로부터 보호하는 데 도움이 되는 고급 보안 기능이 포함되어 있습니다. 또한 적용 범위 및 비용을 보다 효율적으로 제어할 수 있도록 보다 예측 가능하고 유연한 가격 책정 구조를 제공합니다.

새 계획에는 이제 공개 미리 보기에 새로운 기능이 있습니다.

중요한 데이터 노출 및 반출 이벤트 검색

모든 파일 형식에서 거의 실시간 Blob 업로드 맬웨어 검색

SAS 토큰을 사용하여 ID가 없는 엔터티 검색

이러한 기능은 제어 및 데이터 평면 로그 분석 및 동작 모델링을 기반으로 기존 활동 모니터링 기능을 향상시켜 위반의 초기 징후를 식별합니다.

이러한 모든 기능은 구독 및 리소스 수준 모두에서 데이터 보호를 세부적으로 제어하는 새로운 예측 가능하고 유연한 가격 책정 계획에서 사용할 수 있습니다.

스토리지용 Microsoft Defender 개요에서 자세히 알아보세요.

데이터 인식 보안 상태(미리 보기)

클라우드용 Microsoft Defender 보안 팀이 위험을 줄이고 클라우드의 데이터 위반에 대응할 때 생산성을 높일 수 있도록 도와줍니다. 이를 통해 데이터 컨텍스트를 사용하여 노이즈를 줄이고 가장 중요한 보안 위험의 우선 순위를 지정하여 비용이 많이 드는 데이터 위반을 방지할 수 있습니다.

- 클라우드 자산에서 데이터 리소스를 자동으로 검색하고 접근성, 데이터 민감도 및 구성된 데이터 흐름을 평가합니다. -횡적 이동 기술을 사용하여 데이터 리소스로 이어질 수 있는 중요한 데이터 리소스, 노출 또는 공격 경로의 데이터 침해에 대한 위험을 지속적으로 파악합니다.

- 중요한 데이터 리소스에 대한 지속적인 위협을 나타낼 수 있는 의심스러운 활동을 검색합니다.

데이터 인식 보안 태세에 대해 자세히 알아봅니다.

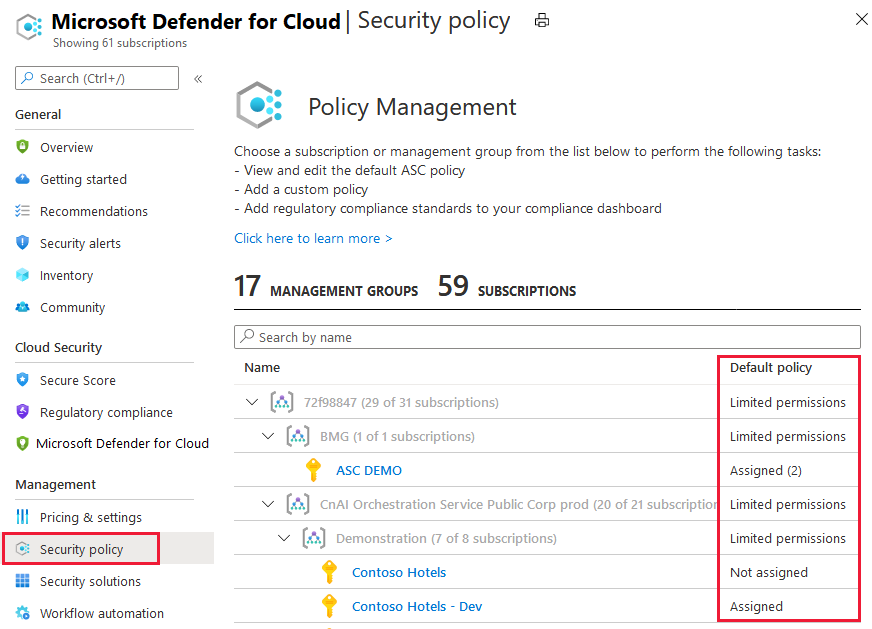

기본 Azure 보안 정책을 관리하기 위한 향상된 환경

고객이 보안 요구 사항을 미세 조정하는 방식을 간소화하는 기본 제공 권장 사항에 대한 향상된 Azure 보안 정책 관리 환경을 클라우드용 Defender 소개합니다. 새 환경에는 다음과 같은 새로운 기능이 포함됩니다.

- 간단한 인터페이스를 사용하면 클라우드용 Defender 내에서 기본 보안 정책을 관리할 때 성능과 환경이 향상됩니다.

- Microsoft 클라우드 보안 벤치마크(이전의 Azure 보안 벤치마크)에서 제공하는 모든 기본 제공 보안 권장 사항의 단일 보기입니다. 권장 사항은 논리 그룹으로 구성되므로 다루는 리소스의 유형과 매개 변수와 권장 사항 간의 관계를 더 쉽게 이해할 수 있습니다.

- 필터 및 검색과 같은 새로운 기능이 추가되었습니다.

보안 정책을 관리하는 방법을 알아봅니다.

클라우드용 Microsoft Defender 블로그를 읽어보세요.

Defender CSPM(Cloud Security Posture Management)은 이제 GA(일반 공급)

이제 Defender CSPM을 GA(일반 공급)로 출시한다고 발표했습니다. Defender CSPM은 기본 CSPM 기능에서 사용할 수 있는 모든 서비스를 제공하고 다음과 같은 이점을 추가합니다.

- 공격 경로 분석 및 ARG API - 공격 경로 분석은 클라우드 보안 그래프를 검색하여 공격 경로를 노출하는 그래프 기반 알고리즘을 사용하며, 공격 경로를 중단하고 성공적인 위반을 방지하는 문제를 가장 잘 해결하는 방법에 대한 권장 사항을 제안합니다. ARG(Azure Resource Graph) API를 쿼리하여 프로그래밍 방식으로 공격 경로를 사용할 수도 있습니다. 공격 경로 분석을 사용하는 방법 알아보기

- 클라우드 보안 탐색기 - 클라우드 보안 탐색 기를 사용하여 클라우드 보안 그래프에서 그래프 기반 쿼리를 실행하여 다중 클라우드 환경에서 보안 위험을 사전에 식별합니다. 클라우드 보안 탐색기에 대해 자세히 알아봅니다.

Defender CSPM에 대해 자세히 알아봅니다.

클라우드용 Microsoft Defender 사용자 지정 권장 사항 및 보안 표준을 만드는 옵션

클라우드용 Microsoft Defender KQL 쿼리를 사용하여 AWS 및 GCP에 대한 사용자 지정 권장 사항 및 표준을 만드는 옵션을 제공합니다. 쿼리 편집기를 사용하여 데이터에 대한 쿼리를 빌드하고 테스트할 수 있습니다. 이 기능은 Defender CSPM(Cloud Security Posture Management) 계획의 일부입니다. 사용자 지정 권장 사항 및 표준을 만드는 방법을 알아봅니다.

MCSB(Microsoft 클라우드 보안 벤치마크) 버전 1.0은 이제 GA(일반 공급)입니다.

클라우드용 Microsoft Defender MCSB(Microsoft 클라우드 보안 벤치마크) 버전 1.0이 이제 GA(일반 공급)임을 발표합니다.

MCSB 버전 1.0은 ASB(Azure Security Benchmark) 버전 3을 클라우드용 Defender 기본 보안 정책으로 대체합니다. MCSB 버전 1.0은 규정 준수 대시보드에서 기본 준수 표준으로 표시되며 모든 클라우드용 Defender 고객에 대해 기본적으로 사용하도록 설정됩니다.

MCSB(Microsoft 클라우드 보안 벤치마크)가 클라우드 보안 경험에서 성공하는 데 어떻게 도움이 되는지 알아볼 수도 있습니다.

MCSB에 대해 자세히 알아보세요.

이제 정부 클라우드에서 일부 규정 준수 표준을 사용할 수 있습니다.

21Vianet에서 운영하는 Azure Government 및 Microsoft Azure의 고객을 위해 이러한 표준을 업데이트하고 있습니다.

Azure Government:

21Vianet에서 운영하는 Microsoft Azure:

규정 준수 대시보드에서 표준 집합을 사용자 지정하는 방법을 알아봅니다.

Azure SQL Server에 대한 새 미리 보기 권장 사항

Azure SQL Server Azure SQL Server authentication mode should be Azure Active Directory Only (Preview)에 대한 새 권장 사항을 추가했습니다.

권장 사항은 기존 정책을 기반으로 합니다. Azure SQL Database should have Azure Active Directory Only Authentication enabled

이 권장 사항은 로컬 인증 방법을 사용하지 않도록 설정하고 Azure Active Directory 인증만 허용하므로 Azure ACTIVE Directory ID에서 Azure SQL Database에 독점적으로 액세스할 수 있도록 하여 보안을 향상시킵니다.

Azure SQL에서 Azure AD 전용 인증을 사용하도록 설정된 서버를 만드는 방법을 알아봅니다.

Key Vault용 Defender의 새 경고

Key Vault용 Defender에는 다음과 같은 새로운 경고가 있습니다.

| 경고(경고 유형) | 설명 | MITRE 전술 | 심각도 |

|---|---|---|---|