Azure Stack Edge Pro GPU 디바이스에서 kubectl을 통해 Kubernetes 클러스터에 연결하고 관리합니다.

적용 대상:  Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Azure Stack Edge Pro 디바이스에서 컴퓨팅 역할을 구성할 때 Kubernetes 클러스터가 만들어집니다. Kubernetes 클러스터가 생성되면 kubectl과 같은 네이티브 도구를 통해 클라이언트 머신에서 로컬로 클러스터에 연결하고 관리할 수 있습니다.

이 문서에서는 Azure Stack Edge Pro 디바이스에서 Kubernetes 클러스터에 연결하고 kubectl을 사용하여 관리하는 방법을 설명합니다.

필수 조건

시작하기 전에 다음 사항을 확인합니다.

Azure Stack Edge Pro 디바이스에 액세스할 수 있습니다.

Azure Stack Edge Pro 활성화에 설명된 대로 Azure Stack Edge Pro 디바이스를 활성화했습니다.

디바이스에 컴퓨팅 역할을 사용하도록 설정했습니다. Azure Stack Edge Pro 디바이스에서 컴퓨팅 구성의 지침에 따라 디바이스에서 컴퓨팅을 구성할 때 디바이스에 Kubernetes 클러스터도 만들었습니다.

디바이스 액세스용으로 PowerShell 5.0 이상을 실행하는 Windows 클라이언트 시스템에 액세스할 수 있습니다. 지원되는 운영 체제를 사용하는 다른 클라이언트도 있을 수 있습니다.

로컬 웹 UI의 디바이스 페이지에 Kubernetes API 엔드포인트가 있습니다. 자세한 내용은 Kubernetes API 엔드포인트 가져오기의 지침을 참조하세요.

PowerShell 인터페이스에 연결

Kubernetes 클러스터가 생성된 후 이 클러스터에 액세스하여 네임스페이스 및 사용자를 만들고 네임스페이스에 사용자를 할당할 수 있습니다. 이를 위해 디바이스의 PowerShell 인터페이스에 연결해야 합니다. PowerShell을 실행하는 Windows 클라이언트에서 다음 단계를 수행합니다.

클라이언트의 운영 체제에 따라 디바이스에 원격으로 연결하는 절차가 다릅니다.

Windows 클라이언트에서 원격으로 연결

필수 조건

시작하기 전에 다음 사항을 확인합니다.

Windows 클라이언트에서 Windows PowerShell 5.0 이상을 실행합니다.

Windows 클라이언트에 디바이스에 설치된 노드 인증서에 해당하는 서명 체인(루트 인증서)이 있습니다. 자세한 지침은 Windows 클라이언트에 인증서 설치를 참조하세요.

C:\Windows\System32\drivers\etc에 있는 Windows 클라이언트용hosts파일에 다음 형식으로 노드 인증서에 해당하는 항목이 있습니다.<Device IP> <Node serial number>.<DNS domain of the device>다음은

hosts파일의 예입니다.10.100.10.10 1HXQG13.wdshcsso.com

자세한 단계

다음 단계에 따라 Windows 클라이언트에서 원격으로 연결합니다.

관리자 권한으로 Windows PowerShell 세션을 실행합니다.

Windows 원격 관리 서비스가 클라이언트에서 실행되고 있는지 확인합니다. 명령 프롬프트에서 다음을 입력합니다.

winrm quickconfig자세한 내용은 Windows 원격 관리를 위한 설치 및 구성을 참조하세요.

hosts파일에 사용되는 연결 문자열에 변수를 할당합니다.$Name = "<Node serial number>.<DNS domain of the device>"<Node serial number>및<DNS domain of the device>를 디바이스의 노드 일련 번호 및 DNS 도메인으로 바꿉니다. 디바이스의 로컬 웹 UI에 있는 디바이스 페이지에서 인증서 페이지 및 DNS 도메인의 노드 일련 번호에 대한 값을 가져올 수 있습니다.디바이스의 연결 문자열을 클라이언트의 신뢰할 수 있는 호스트 목록에 추가하려면 다음 명령을 입력합니다.

Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -Force디바이스에서 Windows PowerShell 세션을 시작합니다.

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL신뢰 관계와 관련된 오류가 표시되는 경우 디바이스에 업로드된 노드 인증서의 서명 체인이 디바이스에 액세스하는 클라이언트에도 설치되어 있는지 확인합니다.

메시지가 표시되면 암호를 제공합니다. 로컬 웹 UI에 로그인하는 데 사용되는 것과 동일한 암호를 사용합니다. 기본 로컬 웹 UI 암호는 Password1입니다. 원격 PowerShell을 사용하여 디바이스에 성공적으로 연결하면 다음 샘플 출력이 표시됩니다.

Windows PowerShell Copyright (C) Microsoft Corporation. All rights reserved. PS C:\WINDOWS\system32> winrm quickconfig WinRM service is already running on this machine. PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com" PS C:\WINDOWS\system32> Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -Force PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing. Changes made through this interface without involving Microsoft Support could result in an unsupported configuration. [1HXQG13.wdshcsso.com]: PS>

-UseSSL 옵션을 사용하는 경우 https를 통해 PowerShell 원격 기능을 사용하게 됩니다. 항상 https를 사용하여 PowerShell을 통해 원격으로 연결하는 것이 좋습니다. 신뢰할 수 있는 네트워크 내에서 http를 통해 PowerShell을 통한 원격을 사용할 수 있습니다. 먼저 로컬 UI에서 http를 통해 원격 PowerShell을 사용하도록 설정합니다. 그런 다음 -UseSSL 옵션 없이 이전 절차를 사용하여 디바이스의 PowerShell 인터페이스에 연결할 수 있습니다.

인증서를 사용하지 않는 경우(인증서를 사용하는 것을 권장함) 세션 옵션 -SkipCACheck -SkipCNCheck -SkipRevocationCheck을 사용하여 인증서 유효성 검사를 건너뛸 수 있습니다.

$sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

인증서 검사를 건너뛸 때의 예시 출력은 다음과 같습니다.

PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com"

PS C:\WINDOWS\system32> $sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

PS C:\WINDOWS\system32> $sessOptions

MaximumConnectionRedirectionCount : 5

NoCompression : False

NoMachineProfile : False

ProxyAccessType : None

ProxyAuthentication : Negotiate

ProxyCredential :

SkipCACheck : True

SkipCNCheck : True

SkipRevocationCheck : True

OperationTimeout : 00:03:00

NoEncryption : False

UseUTF16 : False

IncludePortInSPN : False

OutputBufferingMode : None

MaxConnectionRetryCount : 0

Culture :

UICulture :

MaximumReceivedDataSizePerCommand :

MaximumReceivedObjectSize :

ApplicationArguments :

OpenTimeout : 00:03:00

CancelTimeout : 00:01:00

IdleTimeout : -00:00:00.0010000

PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please

engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing.

Changes made through this interface without involving Microsoft Support could result in an unsupported configuration.

[1HXQG13.wdshcsso.com]: PS>

Important

현재 릴리스에서는 Windows 클라이언트를 통해서만 디바이스의 PowerShell 인터페이스에 연결할 수 있습니다. -UseSSL 옵션은 Linux 클라이언트에서 작동하지 않습니다.

Kubernetes RBAC를 통해 클러스터 액세스 구성

Kubernetes 클러스터가 생성된 후 명령줄을 통해 kubectl을 사용하여 클러스터에 액세스할 수 있습니다.

이를 통해 네임스페이스와 사용자를 생성합니다. 그런 다음, 사용자를 네임스페이스와 연결합니다. 또한 Azure Stack Edge Pro 디바이스의 PowerShell 인터페이스에 연결하지 않고도 Kubernetes 클라이언트를 사용하여 Kubernetes 클러스터와 직접 통신할 수 있도록 구성 파일을 가져와야 합니다.

네임스페이스를 만듭니다. 유형:

New-HcsKubernetesNamespace -Namespace <string>참고 항목

네임스페이스와 사용자 이름 모두에 DNS 하위 도메인 명명 규칙이 적용됩니다.

샘플 출력은 다음과 같습니다.

[10.100.10.10]: PS> New-HcsKubernetesNamespace -Namespace "myasetest1"사용자를 만들고 구성 파일을 가져옵니다. 유형:

New-HcsKubernetesUser -UserName <string>참고 항목

aseuser는 Azure Stack Edge Pro 용 IoT 네임스페이스와 연결된 기본 사용자 용으로 사용되기 때문에 사용자 이름으로 사용할 수 없습니다.

구성 파일의 샘플 출력은 다음과 같습니다.

[10.100.10.10]: PS> New-HcsKubernetesUser -UserName "aseuser1" apiVersion: v1 clusters: - cluster: certificate-authority-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUN5RENDQWJDZ0F3SUJBZ0lCQURBTkJna3Foa2lHOXcwQkFRc0ZBREFWTVJNd0VRWURWUVFERXdwcmRXSmwKY201bGRHVnpNQjRYRFRJd01ERXlPVEUyTlRFeE4xb1hEVE13TURFeU5qRTJOVEV4TjFvd0ZURVRNQkVHQTFVRQpBeE1LYTNWaVpYSnVaWFJsY3pDQ0FTSXdEUVlKS29aSWh2Y05BUUVCQlFBRGdnRVBBRENDQVFvQ2dnRUJBTXNpCkdZUHB0U1VWcDhKZEdVcHE1MVBURWhsZm8wWkk3YXFBdUlrOHZWdUFCZHJQK1FBSzFxcEN1di93NjIwbUtpZ0QKak1aT3Q4QkREREppWHF6UDZRZm5Oc0U2VXBHMnh0YnYrcTZHV2R5K0t6WkxMbXlwWGY3VjlzZEJnejVKVDNvYQpIdzFja2NTUklHSlV3UWxTbklNaHJUS3JUNDZFUUp3d282TmlNUzZMZDZieVk3WkUrTGg3OS9aNEhLanhTRmhMClc5ZG8veThZR3FXUDZmZTFmMmVmSkhUeGtwR05HZE1UVjNuOFlCZ0pSRzdrNjh0N2MrZ1NhbUlVWVJpTUNSNFAKYlFxcFpscWYvV2REZEJHOFh6aDJ0M1l4SkVIMm00T0Z1cSsvUitMYm95aHdKbmNMdVJ5OEpNZWlwTEQ3UlN0QwpZTDNNR0EzN2JieTRyYm4zVzg4Q0F3RUFBYU1qTUNFd0RnWURWUjBQQVFIL0JBUURBZ0trTUE4R0ExVWRFd0VCCi93UUZNQU1CQWY4d0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNbzFwWlBtQzV1cmRPZUJhSWQ4eEQzRkxCMG8KTlErbXBXMWpDd0ZtY3h6dUtlWmRsNXc2N0tuS2JTcDR0TXo1cXg3bUtSc0UxcnBoWkh2VHlKUXg1ZFk2ZE1Kdgp5d2FQZjBpT05TNlU2cC9INE12U1dJaEtJZ1FuTnE1dDh4TjJCNnZpQW41RmZoRkx6WEQrUlZGSm42cnovWkZnCmV6MHpxTkNKYmcvelFucFROcmQ2cnFFRHpoSVFZOVdYVWQycFh3ZXRqUXJpMkpZamh4NmtEcTVoRkZTM0FLUnIKOWlQTVQxaWNkR1NUMFVvM1hIZ1k2ck45WGp3MHFrY2I0Sy83UlVVWlRvS3dKamROR3lNTnpad000L2puR0p5SwpQTE9ycU5Ddlkvb0lkVEM5eVZVY3VRbXVlR0VqT20xUnN1RDFHYVE0RTZwakppVWJpMVdrajJ1bFhOWT0KLS0tLS1FTkQgQ0VSVElGSUNBVEUtLS0tLQo= server: https://10.128.47.90:6443 name: kubernetes contexts: - context: cluster: kubernetes user: aseuser1 name: aseuser1@kubernetes current-context: aseuser1@kubernetes kind: Config preferences: {} users: - name: aseuser1 user: client-certificate-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUMwVENDQWJtZ0F3SUJBZ0lJWlFXcjY2cGFWSm93RFFZSktvWklodmNOQVFFTEJRQXdGVEVUTUJFR0ExVUUKQXhNS2EzVmlaWEp1WlhSbGN6QWVGdzB5TURBeE1qa3hOalV4TVRkYUZ3MHlNVEF4TWpneU1qVTJNVGRhTUJNeApFVEFQQmdOVkJBTVRDR0Z6WlhWelpYSXhNSUlCSWpBTkJna3Foa2lHOXcwQkFRRUZBQU9DQVE4QU1JSUJDZ0tDCkFRRUF4R3RDaXJ2cVhGYm5wVmtaYlVPRWQ3cXg2UzNVZ092MlhHRHNKM2VYWXN0bUxQVjMrQnlBcWwyN211L1AKaWdmaWt6MG9QSW1iYmtvcVJkamlYckxFZnk0N3dHcEhzdUhUOHNLY2tHTnJleFE2bXhaZ29xaU1nL2FuMUpMdwpiOFEvVnlQaWdVdUt6eVBseEhUZmlmSVM5MzR1VnZVZUc0dzlMRjAyZ2s2Nitpc0ZtanhsVmhseWRMNlc2UmZTCjl0OGpNMEFkdEpJL0xNbE13RHJJRVdFKzM4WDVNelJhQkJYNnlzNDFWSkZxekcwdW14dHdxN2pGOXp1UTE4ekIKalRZaDl3OWVKcDJwS2Fvak5tNE9SSDh4SzVSaUhocjJ2anFJWXkxRDd2WDh0b0U1K05HNmxHZjh5L1NvQnNRbQpmOG9vL1k3SEZmQXVGdlN6WUc1RUlQTFM4UUlEQVFBQm95Y3dKVEFPQmdOVkhROEJBZjhFQkFNQ0JhQXdFd1lEClZSMGxCQXd3Q2dZSUt3WUJCUVVIQXdJd0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNR1BxY0YzS1BCbHZ0K24KN1NOcGE3anhWYkhZVGxyNTgwVWxzek93WEwwVnVPUUlCYmN2djIzZk9HNkhDZlQ0bWxBU0JRWVNZcmpLMjJTTwpTWld4cjNQUDlhVzNHajkxc0ttSnc1ZUF1WFhQbUJpK1RWQzBvY0ZLaEQvZ0o1aC93YnBaVndpVjVyRWE5Kzc2CnhNcFAzRld6dG5tT1hPaEl6UFNlR3B4YWpwQXd3ZXd4QU0yb0xGRFZFcy9XTFFMODJZM3NFcE93NVNaSVJJNXMKUHhMUTVnV1ZPM2x2SXcwZ3IrdkJlanZSOUZKaWVuTWFRdGdjSVgyRmpDaDBRMHVYRkdsTVNXWEljbjRLRTR0TApQSFFMalRSVUwyVnRXcW1YZ1RBM3RzN01DcGNRTFdPZFJUYkpSejZCbkc1aXVwcDdOSlFvYW9YcWpNVk5DVDZCCllYMEd0Skk9Ci0tLS0tRU5EIENFUlRJRklDQVRFLS0tLS0K client-key-data: LS0tLS1CRUdJTiBSU0EgUFJJVkFURSBLRVktLS0tLQpNSUlFb2dJQkFBS0NBUUVBeEd0Q2lydnFYRmJucFZrWmJVT0VkN3F4NlMzVWdPdjJYR0RzSjNlWFlzdG1MUFYzCitCeUFxbDI3bXUvUGlnZmlrejBvUEltYmJrb3FSZGppWHJMRWZ5NDd3R3BIc3VIVDhzS2NrR05yZXhRNm14WmcKb3FpTWcvYW4xSkx3YjhRL1Z5UGlnVXVLenlQbHhIVGZpZklTOTM0dVZ2VWVHNHc5TEYwMmdrNjYraXNGbWp4bApWaGx5ZEw2VzZSZlM5dDhqTTBBZHRKSS9MTWxNd0RySUVXRSszOFg1TXpSYUJCWDZ5czQxVkpGcXpHMHVteHR3CnE3akY5enVRMTh6QmpUWWg5dzllSnAycEthb2pObTRPUkg4eEs1UmlIaHIydmpxSVl5MUQ3dlg4dG9FNStORzYKbEdmOHkvU29Cc1FtZjhvby9ZN0hGZkF1RnZTellHNUVJUExTOFFJREFRQUJBb0lCQUVVSUVXM2kxMTQycU5raQo5RjNEWWZZV1pscTJZYjRoc0FjTmhWSGxwUTN5d0dsQ3FEUktDQ3BZSVF3MkJqSFR6WnpEM0xWU0E0K0NmMUxuCkE4QVdnaHJVcStsWE1QVzhpcG9DTGJaTlNzUUord0x3bld2dFl0MHFQaGZtd0p2M1UrK1RUQkwyOHNVVUw3ZVkKLzh0aWlhbno3ZU5mNklIMENyZmgxcnQ3WWhsemtRd1hBVHNScVJja0dMaTgrdGN5WnVzdGFhbENUSzBGRTdCaQpBUGE5a2w1SG56eCs4TTcvNWladHkwTUIxYWpWMnlGblBkUmlKSFVCb1AxVVV0QUthYjVZU0RvNllkZ2pIUTRHCjNWN1l1YWZobnVFMXA0VVIvUkloVVdjRlVVaTFBOFpZMFdnd1BDTmhnMWpQZU5vb2Y1UHpRbEY1OTRBREVwUUYKOFR2bG92RUNnWUVBOWZZbUxyY0tlQ0JiMTFoQVhoTi91Z1RTbU5xNnpFL1pPSWl6M0xwckdjRDhvWDdCVW9GcgplelkxbktSS2tkczE5OERnVjlQZUhuNzllQTRoMjM5RkIwNFFhMUJBdUVMRzRsdHJ3VlNxaFBENUR6YkcrSEhSCnJtYThVMEpUSmVVS0tJVjRUUGxlTzFtK2tjbkRJVXY1ckpwZDVXU3RvcUhXdk9RZkEvRUF0VlVDZ1lFQXpHOTcKTitCZVVvbFNiREttVUNGdTdPZGhYSXJYR3RnSEorZ2JOMDlnSHRURG5PY0IxZ1NzNkpZa1FPQU9qbWFxK05lRAp5SUF1NytheWlFRmpyT2tzTGhkSTREUXNkWFZveFFGVko1V1JwWlk3UTVRaFZpYUR2enR4NDlzSDlKSkplM2U0Cnl3NWdpNGkxKy90MnY2eWRKcWdNQ0xxOHlEdFRrcE9PSitkbkp5MENnWUJwZ3lpcURaZU9KTU9CUTdpSkl2QSsKQ21lVmJ1K0hTaEd6TU9HSHBPamc2V3IybEh1Mk94S3lqblM5TjdWTmtLNDhGQitwVFpnUm1RUi9CZ0Q4T2tLUQplYXFOZnFYazViQ1AxZ3dKcVpwazRVTFdoZmNoQ1NLY0lESlZ2VFFTSTRrU0RQK29kYWs0Nkt6WnVhWGRtTXdJCmdVZ2FhZkFhdmpaeVhhSDRmT0NDNlFLQmdHVXJCaDh3dVh5KzJEc1RGWnF4OE9McjNoS2Q0clUyRXRSODJIc1cKbk1xbEgraVZxU0x3VFdFTWJBUnUzTVU3cVlCYnBxdWlRNWdVNG1UcmR4Z3FpK0tEUTEwd2RJL3IrbDBEdTlCTApCRGlkajlaeGg4M0tZWWhSTXBzLzJULys1TDVsRU4zcnozczl2RkZtcisxS3pycENqeklDdDBtZmtrd0hHV0pGCjhaWkJBb0dBVXB3aUIrcWlHbkpxU1FtZHNSZFVabGFBaTRpbGhaa01RYTRHem95ZFQ3OTVHTm44ZThBRjd3WHMKTGpyYjdEV1FwakdCMnZpUlkySUZBVmIyKzZsdDlwOVJRMTZnSmxpNU5ZRXVvQWRoWXBsVWdBZGFHWHNGNHdabwo3SHFHTHBGdmUxVU5Gb0dQdkxpWUNrUFVYdGduQ3dNb0R2SEpKNzVYMXl6ckh6cmxUS1k9Ci0tLS0tRU5EIFJTQSBQUklWQVRFIEtFWS0tLS0tCg== [10.100.10.10]: PS>구성 파일은 일반 텍스트로 표시됩니다. 이 파일을 복사하고 구성 파일로 저장합니다.

Important

구성 파일을 .txt 파일로 저장하지 말고 파일 확장자 없이 파일을 저장합니다.

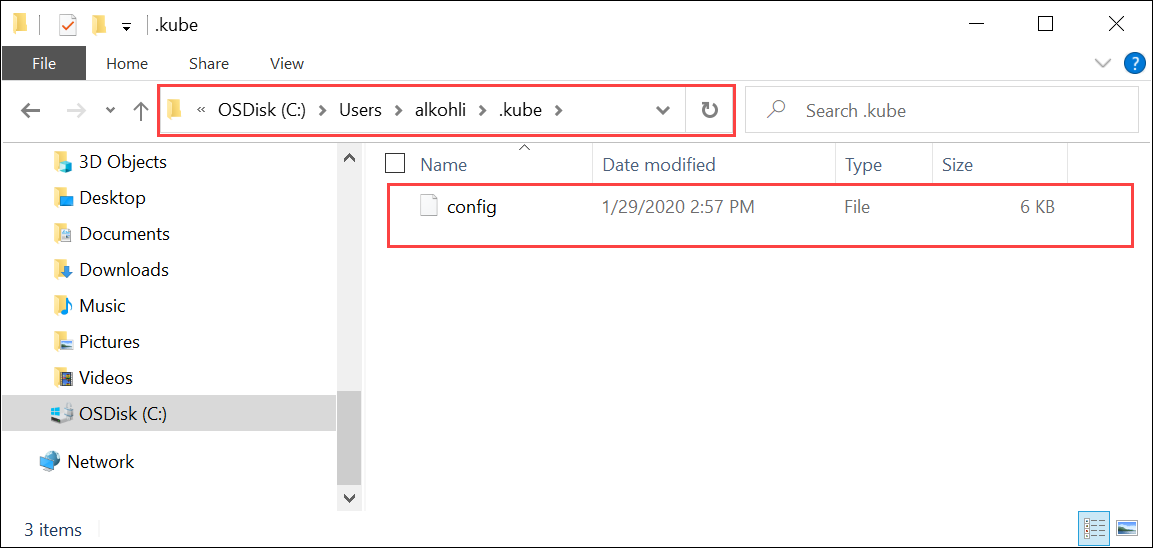

구성 파일은 로컬 컴퓨터에 있는 사용자 프로필의

.kube폴더에 있어야 합니다. 사용자 프로필의 해당 폴더에 파일을 복사합니다.

네임스페이스를 만든 사용자와 연결합니다. 유형:

Grant-HcsKubernetesNamespaceAccess -Namespace <string> -UserName <string>샘플 출력은 다음과 같습니다.

[10.100.10.10]: PS>Grant-HcsKubernetesNamespaceAccess -Namespace "myasetest1" -UserName "aseuser1"구성 파일을 만든 후에는 클러스터에 대한 물리적 액세스 권한이 필요하지 않습니다. 클라이언트에서 Azure Stack Edge Pro 디바이스 IP를 ping 할 수 있는 경우 kubectl 명령을 사용하여 클러스터를 보낼 수 있습니다.

클라이언트에서 새 PowerShell 세션을 시작합니다. 디바이스 인터페이스에 연결하지 않아도 됩니다. 이제 다음 명령을 사용하여 클라이언트에

kubectl을 설치할 수 있습니다.PS C:\windows\system32> curl.exe -LO "https://dl.k8s.io/release/v1.25.0/bin/windows/amd64/kubectl.exe" PS C:\windows\system32>예를 들어 Kubernetes 마스터 노드가 v1.25.0을 실행하는 경우 클라이언트에 v1.25.0을 설치합니다.

Important

마스터에서 부 버전이 두 개 이상 왜곡된 클라이언트를 다운로드합니다. 그러나 클라이언트 버전은 최대 하나의 부 버전으로 마스터를 이끌 수 있습니다. 예를 들어, v1.3 마스터는 v1.1, v1.2 및 v1.3 노드와 함께 사용해야 하며 v1.2, v1.3 및 v1.4 클라이언트에서 작동해야 합니다. Kubernetes client 버전에 대한 자세한 내용은 Kubernetes 버전 및 버전 차이 지원 정책을 참조하세요. Azure Stack Edge Pro의 Kubernetes 서버 버전에 대한 자세한 내용은 Kubernetes 서버 버전 가져오기를 참조하세요. Windows용 Docker 또는 다른 도구를 실행 중인 경우 시스템에

kubectl이 미리 설치 되어 있는 경우가 있습니다. 이 kubernetes 클러스터를 사용하려면 이 섹션에서 설명한 대로kubectl의 특정 버전을 다운로드해야 합니다.설치는 몇 분 정도 걸립니다.

설치한 버전이 다운로드한 버전인지 확인합니다. 시스템에

kubectl.exe가 설치된 위치에 대한 절대 경로를 지정해야 합니다.PS C:\Users\myuser> C:\windows\system32\kubectl.exe version Client Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.2", GitCommit:"f6278300bebbb750328ac16ee6dd3aa7d3549568", GitTreeState:"clean", BuildDate:"2019-08-05T09:23:26Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"windows/amd64"} Server Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.1", GitCommit:"4485c6f18cee9a5d3c3b4e523bd27972b1b53892", GitTreeState:"clean", BuildDate:"2019-07-18T09:09:21Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"linux/amd64"} PS C:\Users\myuser>Kubernetes 클러스터를 관리하는 데 사용되는

kubectl명령에 대한 자세한 내용은 kubectl 개요를 참조하세요.DNS 항목을 시스템의 호스트 파일에 추가합니다.

관리자 권한으로 메모장을 실행하고

hosts파일을C:\windows\system32\drivers\etc\hosts에서 엽니다.로컬 UI의 디바이스 페이지에서 저장한 정보를 사용하여 호스트 파일에 항목을 만듭니다.

예를 들어 이 엔드포인트

https://compute.asedevice.microsoftdatabox.com/[10.100.10.10]을 복사하여 디바이스 IP 주소 및 DNS 도메인으로 다음 항목을 작성합니다.10.100.10.10 compute.asedevice.microsoftdatabox.com

Kubernetes pod에 연결할 수 있는지 확인하려면 다음을 입력합니다.

PS C:\Users\myuser> kubectl get pods -n "myasetest1" No resources found. PS C:\Users\myuser>

이제 네임스페이스에 애플리케이션을 배포한 다음, 해당 애플리케이션 및 로그를 볼 수 있습니다.

Important

실행할 수 없는 명령이 많이 있습니다(예: 관리자 액세스 권한이 필요한 명령). 네임스페이스에서 허용되는 작업만 수행할 수 있습니다.

Kubernetes 클러스터 제거

Kubernetes 클러스터를 제거하려면 IoT Edge 구성을 제거해야 합니다.

자세한 지침은 IoT Edge 구성 관리를 참조하세요.