표준 가상 네트워크 삽입 방법

적용 대상:  Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

팁

기업용 올인원 분석 솔루션인 Microsoft Fabric의 Data Factory를 사용해 보세요. Microsoft Fabric은 데이터 이동부터 데이터 과학, 실시간 분석, 비즈니스 인텔리전스 및 보고에 이르기까지 모든 것을 다룹니다. 무료로 새 평가판을 시작하는 방법을 알아봅니다!

ADF(Azure Data Factory) 또는 Synapse Pipelines에서 SSIS(SQL Server Integration Services)를 사용하는 경우 Azure-SSIS IR(통합 런타임)을 가상 네트워크에 조인하는 두 가지 빠른 및 표준 방법이 있습니다. 표준 방법을 사용하는 경우 다음 요구 사항을 충족하도록 가상 네트워크를 구성해야 합니다.

Microsoft.Batch가 Azure-SSIS IR이 조인할 가상 네트워크가 있는 Azure 구독의 등록된 리소스 공급자인지 확인합니다. 자세한 지침은 Azure Batch를 리소스 공급자로 등록 섹션을 참조하세요.

Azure-SSIS IR을 만드는 사용자에게 가상 네트워크/서브넷을 조인하는 데 필요한 RBAC(역할 기반 액세스 제어) 권한이 부여되는지 확인합니다. 자세한 내용은 아래 가상 네트워크 권한 선택 섹션을 참조하세요.

Azure-SSIS IR이 조인할 가상 네트워크에서 적절한 서브넷을 선택합니다. 자세한 내용은 아래 서브넷 선택 섹션을 참조하세요.

특정 시나리오에 따라 필요한 경우 다음을 구성할 수 있습니다.

Azure-SSIS IR의 아웃바운드 트래픽에 대한 자체 고정 공용 IP 주소를 가져오려면(BYOIP) 고정 공용 IP 주소 구성 섹션을 참조하세요.

가상 네트워크에서 고유한 DNS(Domain Name System) 서버를 사용하려면 아래 사용자 지정 DNS 서버 구성 섹션을 참조하세요.

NSG(네트워크 보안 그룹)를 사용하여 서브넷의 인바운드/아웃바운드 트래픽을 제한하려면 아래 NSG 구성 섹션을 참조하세요.

UDR(사용자 정의 경로)을 사용하여 아웃바운드 트래픽을 감사/검사하려면 아래 UDR 구성 섹션을 참조하세요.

가상 네트워크의 리소스 그룹(또는 사용자 자체 공용 IP 주소를 가져오는 경우 공용 IP 주소의 리소스 그룹)이 특정 Azure 네트워크 리소스를 만들고 삭제할 수 있는지 확인합니다. 자세한 내용은 관련 리소스 그룹 구성을 참조하세요.

Azure-SSIS IR 사용자 지정 설정 문서에 설명된 대로 Azure-SSIS IR을 사용자 지정하는 경우 해당 노드를 관리하는 내부 프로세스는 미리 정의된 172.16.0.0~172.31.255.255 범위의 개인 IP 주소를 사용합니다. 따라서 가상 및/또는 온-프레미스 네트워크의 개인 IP 주소 범위가 이 범위와 충돌하지 않는지 확인하세요.

다음은 Azure-SSIS IR에 필요한 연결을 보여 주는 다이어그램입니다.

가상 네트워크 권한 선택

표준 가상 네트워크 삽입을 사용하려면 Azure-SSIS IR을 만드는 사용자에게 가상 네트워크/서브넷을 조인하는 데 필요한 RBAC 권한이 부여되어야 합니다.

Azure-SSIS IR을 Azure Resource Manager 가상 네트워크에 조인하는 경우 다음 두 가지 옵션이 있습니다.

기본 제공 ‘네트워크 참가자’ 역할을 사용합니다. 이 역할에는 필요한 것보다 훨씬 더 큰 범위의 Microsoft.Network/* 권한이 제공됩니다.

필요한 Microsoft.Network/virtualNetworks/*/join/action 권한만 포함하는 사용자 지정 역할을 만듭니다. 또한 Azure-SSIS IR을 Azure Resource Manager 가상 네트워크에 조인하면서 Azure-SSIS IR의 자체 고정 공용 IP 주소를 가져오려는 경우 역할에 Microsoft.Network/publicIPAddresses/*/join/action 권한을 포함하세요.

자세한 지침은 가상 네트워크 권한 부여 섹션을 참조하세요.

Azure-SSIS IR을 클래식 가상 네트워크에 조인하는 경우에는 기본 제공 클래식 가상 머신 참가자 역할을 사용하는 것이 좋습니다. 그렇지 않으면 가상 네트워크를 조인할 수 있는 권한이 포함된 사용자 지정 역할을 만들어야 합니다. 또한 기본 제공/사용자 지정 역할에 MicrosoftAzureBatch를 할당해야 합니다.

서브넷 선택

표준 가상 네트워크 삽입을 사용하려면 Azure-SSIS IR이 조인할 적절한 서브넷을 선택해야 합니다.

GatewaySubnet은 가상 네트워크 게이트웨이 전용이므로 선택하지 마세요.

선택한 서브넷에 있는 사용 가능한 IP 주소가 Azure-SSIS IR 노드 수의 2배 이상인지 확인합니다. Azure-SSIS IR에 대한 패치/업그레이드를 배포할 때 중단을 방지하려면 이러한 작업이 필요합니다. 또한 Azure는 각 서브넷에서 사용할 수 없는 일부 IP 주소를 예약합니다. 첫 번째와 마지막 IP 주소는 프로토콜 규정 준수용으로 예약되지만 3개의 추가 주소가 Azure 서비스용으로 예약됩니다. 자세한 내용은 서브넷 IP 주소 제한 사항 섹션을 참조하세요.

다른 Azure 서비스(예: Azure SQL Managed Instance, App Service 등)에서 독점 사용되는 서브넷은 사용하지 마세요.

고정 공용 IP 주소 구성

방화벽에서 허용할 수 있도록 Azure-SSIS IR을 가상 네트워크에 조인하면서 Azure-SSIS IR의 아웃바운드 트래픽에 대한 자체 고정 공용 IP 주소를 가져오려면 다음 요구 사항을 충족하는지 확인합니다.

다른 Azure 리소스에 아직 연결되지 않은 사용하지 않는 주소를 정확히 두 개 제공해야 합니다. 추가 주소 하나는 Azure-SSIS IR을 정기적으로 업그레이드할 때 사용됩니다. 하나의 공용 IP 주소는 활성 Azure SSIS IR 간에 공유할 수 없습니다.

둘 다 표준 형식의 고정 주소여야 합니다. 자세한 내용은 공용 IP 주소의 SKU 섹션을 참조하세요.

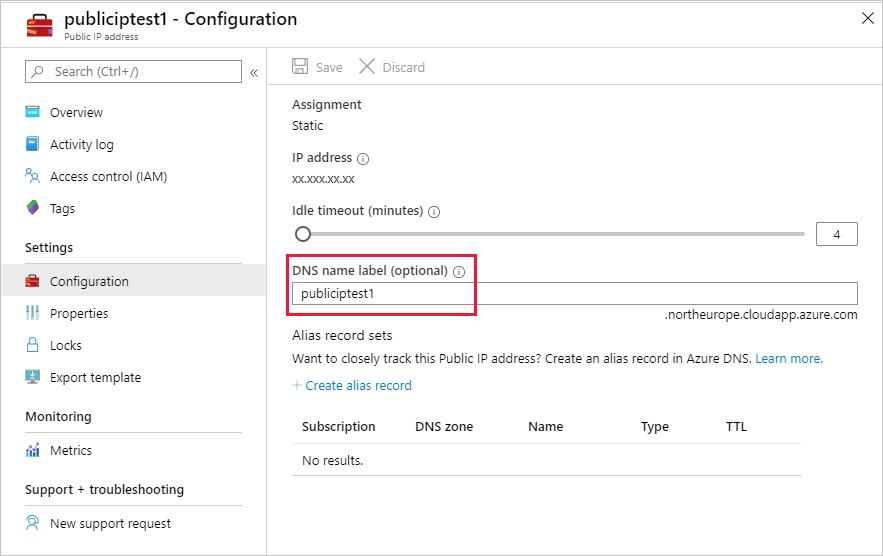

둘 다 DNS 이름이 있어야 합니다. 만들 때 DNS 이름을 제공하지 않은 경우 Azure Portal에서 DNS 이름을 제공할 수 있습니다.

공용 IP 주소와 가상 네트워크는 동일한 구독 및 동일한 지역에 속해야 합니다.

사용자 지정 DNS 서버 구성

가상 네트워크에서 자체 DNS 서버를 사용하여 프라이빗 호스트 이름을 확인하려는 경우 전역 Azure 호스트 이름(예: <your storage account>.blob.core.windows라는 Azure Blob Storage)도 확인할 수 있는지 확인합니다.

확인되지 않은 DNS 요청을 Azure 재귀 확인자의 IP 주소(168.63.129.16)로 전달하도록 자체 DNS 서버를 구성하는 것이 좋습니다.

자세한 내용은 DNS 서버 이름 확인 섹션을 참조하세요.

참고 항목

프라이빗 호스트 이름에 FQDN(정규화된 도메인 이름)을 사용하세요(예: <your_private_server> 대신 <your_private_server>.contoso.com 사용). 또는 Azure-SSIS IR에서 표준 사용자 지정 설정을 사용하여 자체 DNS 접미사(예: contoso.com)를 정규화되지 않은 단일 레이블 도메인 이름에 자동으로 추가하고 DNS 쿼리에 사용하기 전에 FQDN으로 전환할 수 있습니다. 표준 사용자 지정 설정 샘플 섹션을 참조하세요.

NSG 구성

Azure-SSIS IR이 조인하는 서브넷에서 NSG를 사용하려면 다음 인바운드 및 아웃바운드 트래픽을 허용합니다.

| Direction | 전송 프로토콜 | 원본 | 원본 포트 | 대상 | 대상 포트 | 설명 |

|---|---|---|---|---|---|---|

| 인바운드 | TCP | BatchNodeManagement | * | VirtualNetwork | 29876, 29877(SSIS IR을 Azure Resource Manager 가상 네트워크에 조인하는 경우) 10100, 20100, 30100(SSIS IR을 클래식 가상 네트워크에 조인하는 경우) |

Data Factory 서비스는 해당 포트를 사용하여 가상 네트워크의 Azure-SSIS IR 노드와 통신합니다. 서브넷에서 NSG를 만드는지 여부에 관계없이 Data Factory는 Azure-SSIS IR을 호스트하는 가상 머신에 연결된 NIC(네트워크 인터페이스 카드)에서 항상 NSG를 구성합니다. 지정된 포트에서 Data Factory IP 주소의 인바운드 트래픽만 해당 NIC 수준 NSG에서 허용됩니다. 서브넷 수준에서 인터넷 트래픽에 대해 해당 포트를 여는 경우라도 Data Factory IP 주소가 아닌 IP 주소의 트래픽은 NIC 수준에서 계속 차단됩니다. |

| 인바운드 | TCP | CorpNetSaw | * | VirtualNetwork | 3389 | (선택 사항) Microsoft 지원 엔지니어가 고급 문제 해결을 위해 포트 3389를 열도록 요청하고 문제 해결 후 바로 닫을 수 있는 경우에만 필요합니다. CorpNetSaw 서비스 태그는 Microsoft 회사 네트워크의 SAW(보안 액세스 워크스테이션) 컴퓨터만 RDP(원격 데스크톱 프로토콜)를 통해 Azure-SSIS IR에 액세스할 수 있도록 허용합니다. 이 서비스 태그는 Azure Portal에서 선택할 수 없으며 Azure PowerShell/CLI를 통해서만 사용할 수 있습니다. NIC 수준 NSG에서 포트 3389는 기본적으로 열려 있고 서브넷 수준 NSG를 사용하여 제어할 수 있지만, 해당 포트의 아웃바운드 트래픽은 기본적으로 Windows 방화벽 규칙을 사용하는 Azure-SSIS IR 노드에서 허용되지 않습니다. |

| Direction | 전송 프로토콜 | 원본 | 원본 포트 | 대상 | 대상 포트 | 설명 |

|---|---|---|---|---|---|---|

| 아웃바운드 | TCP | VirtualNetwork | * | AzureCloud | 443 | Azure-SSIS IR이 Azure Storage, Azure Event Hubs 등의 Azure 서비스에 액세스하는 데 필요합니다. |

| 아웃바운드 | TCP | VirtualNetwork | * | 인터넷 | 80 | (선택 사항) Azure-SSIS IR은 이 포트를 사용하여 인터넷에서 CRL(인증서 해지 목록)을 다운로드합니다. 이 트래픽을 차단하면 Azure-SSIS IR을 시작할 때 성능이 저하되고 인증서를 사용할 때 CRL을 확인하는 기능이 손실될 수 있으므로 보안 관점에서 권장되지 않습니다. 대상 범위를 특정 FQDN으로 좁히려면 아래 UDR 구성 섹션을 참조하세요. |

| 아웃바운드 | TCP | VirtualNetwork | * | Sql/VirtualNetwork | 1433, 11000-11999 | (선택 사항) Azure SQL Database 서버/Managed Instance를 사용하여 SSIS 카탈로그(SSISDB)를 호스트하는 경우에만 필요합니다. Azure SQL Database 서버/Managed Instance가 퍼블릭 엔드포인트/가상 네트워크 서비스 엔드포인트로 구성된 경우 Sql 서비스 태그를 대상으로 사용합니다. Azure SQL Database 서버/Managed Instance가 프라이빗 엔드포인트로 구성된 경우 VirtualNetwork 서비스 태그를 대상으로 사용합니다. 서버 연결 정책이 리디렉션 대신 프록시로 설정된 경우 포트 1433만 필요합니다. |

| 아웃바운드 | TCP | VirtualNetwork | * | Storage/VirtualNetwork | 443 | (선택 사항) Azure Storage Blob 컨테이너를 사용하여 표준 사용자 지정 설정 스크립트/파일을 저장하는 경우에만 필요합니다. Azure Storage가 퍼블릭 엔드포인트/가상 네트워크 서비스 엔드포인트로 구성된 경우 Storage 서비스 태그를 대상으로 사용합니다. Azure Storage가 프라이빗 엔드포인트로 구성된 경우 VirtualNetwork 서비스 태그를 대상으로 사용합니다. |

| 아웃바운드 | TCP | VirtualNetwork | * | Storage/VirtualNetwork | 445 | (선택 사항) Azure Files에 액세스해야 하는 경우에만 필요합니다. Azure Storage가 퍼블릭 엔드포인트/가상 네트워크 서비스 엔드포인트로 구성된 경우 Storage 서비스 태그를 대상으로 사용합니다. Azure Storage가 프라이빗 엔드포인트로 구성된 경우 VirtualNetwork 서비스 태그를 대상으로 사용합니다. |

UDR 구성

Azure-SSIS IR에서 아웃바운드 트래픽을 감사/검사하려는 경우 UDR(사용자 정의 경로)을 사용하여 BGP(Border Gateway Protocol) 경로 0.0.0.0/0을 가상 네트워크에 보급하는 Azure ExpressRoute 강제 터널링을 통해 온-프레미스 방화벽 어플라이언스로 리디렉션하거나, 방화벽으로 구성된 NVA(네트워크 가상 어플라이언스)로 리디렉션하거나, Azure Firewall 서비스로 리디렉션할 수 있습니다.

작동하게 하려면 다음을 확인해야 합니다.

Azure Batch 관리 서비스와 Azure-SSIS IR 간 트래픽은 방화벽 어플라이언스/서비스로 라우팅되면 안 됩니다.

방화벽 어플라이언스/서비스는 Azure-SSIS IR에 필요한 아웃바운드 트래픽을 허용해야 합니다.

Azure Batch 관리 서비스와 Azure-SSIS IR 간 트래픽이 방화벽 어플라이언스/서비스로 라우팅되면 비대칭 라우팅으로 인해 트래픽이 중단됩니다. 이 트래픽에 대한 UDR을 정의해야 트래픽이 들어오는 동일한 경로를 통해 나갈 수 있습니다. 다음 홉 형식을 인터넷으로 사용하여 Azure Batch 관리 서비스와 Azure-SSIS IR 간 트래픽을 라우팅하도록 UDR을 구성할 수 있습니다.

예를 들어, Azure-SSIS IR이 영국 남부에 있고 Azure Firewall을 사용하여 아웃바운드 트래픽을 검사하려는 경우 먼저 서비스 태그 IP 범위 다운로드 링크 또는 서비스 태그 검색 API에서 BatchNodeManagement.UKSouth 서비스 태그에 대한 IP 범위를 가져올 수 있습니다. 그러고 나서 다음 홉 형식이 인터넷인 관련 IP 범위 경로와 다음 홉 형식이 가상 어플라이언스인 0.0.0.0/0 경로에 대해 다음 UDR을 구성할 수 있습니다.

참고 항목

이 접근 방식에서는 Azure-SSIS IR 중단을 방지하기 위해 관련 IP 범위를 정기적으로 확인하고 새 IP 범위에 대한 UDR을 추가해야 하므로 추가 유지 관리 비용이 발생합니다. 관련 서비스 태그에 대한 새 IP 범위가 나타나는 경우 다음 달에 적용되기 때문에 매월 확인하는 것이 좋습니다.

다음 PowerShell 스크립트를 실행하여 Azure Batch 관리 서비스에 대한 UDR을 추가할 수 있습니다.

$Location = "[location of your Azure-SSIS IR]"

$RouteTableResourceGroupName = "[name of Azure resource group that contains your route table]"

$RouteTableResourceName = "[resource name of your route table]"

$RouteTable = Get-AzRouteTable -ResourceGroupName $RouteTableResourceGroupName -Name $RouteTableResourceName

$ServiceTags = Get-AzNetworkServiceTag -Location $Location

$BatchServiceTagName = "BatchNodeManagement." + $Location

$UdrRulePrefixForBatch = $BatchServiceTagName

if ($ServiceTags -ne $null)

{

$BatchIPRanges = $ServiceTags.Values | Where-Object { $_.Name -ieq $BatchServiceTagName }

if ($BatchIPRanges -ne $null)

{

Write-Host "Start adding UDRs to your route table..."

for ($i = 0; $i -lt $BatchIPRanges.Properties.AddressPrefixes.Count; $i++)

{

$UdrRuleName = "$($UdrRulePrefixForBatch)_$($i)"

Add-AzRouteConfig -Name $UdrRuleName `

-AddressPrefix $BatchIPRanges.Properties.AddressPrefixes[$i] `

-NextHopType "Internet" `

-RouteTable $RouteTable `

| Out-Null

Write-Host "Add $UdrRuleName to your route table..."

}

Set-AzRouteTable -RouteTable $RouteTable

}

}

else

{

Write-Host "Failed to fetch Azure service tag, please confirm that your location is valid."

}

위 NSG 구성 섹션의 지침에 따라 Azure-SSIS IR에서 아웃바운드 트래픽을 허용하도록 방화벽 어플라이언스/서비스에 대한 유사한 규칙을 구현해야 합니다.

Azure Firewall을 사용하는 경우:

AzureCloud 서비스 태그를 대상으로 사용하는 아웃바운드 TCP 트래픽에 대해 포트 443을 열어야 합니다.

Azure SQL Database 서버/Managed Instance를 사용하여 SSISDB를 호스트하는 경우 Sql/VirtualNetwork 서비스 태그를 대상으로 사용하는 아웃바운드 TCP 트래픽에 대해 포트 1433, 11000-11999를 열어야 합니다.

Azure Storage Blob 컨테이너를 사용하여 표준 사용자 지정 설정 스크립트/파일을 저장하는 경우 Storage/VirtualNetwork 서비스 태그를 대상으로 사용하는 아웃바운드 TCP 트래픽에 대해 포트 443을 열어야 합니다.

Azure Files에 액세스해야 하는 경우 Storage/VirtualNetwork 서비스 태그를 대상으로 사용하는 아웃바운드 TCP 트래픽에 대해 포트 445를 열어야 합니다.

다른 방화벽 어플라이언스/서비스를 사용하는 경우:

0.0.0.0/0 또는 다음 Azure 환경별 FQDN을 대상으로 사용하는 아웃바운드 TCP 트래픽에 대해 포트 443을 열어야 합니다.

Azure 환경 FQDN Azure 공용 - Azure Data Factory(관리)

- *.frontend.clouddatahub.net

- Azure Storage(관리)

- *.blob.core.windows.net

- *.table.core.windows.net

- Azure Container Registry(사용자 지정 설정)

- *.azurecr.io

- Event Hubs(로깅)

- *.servicebus.windows.net

- Microsoft 로깅 서비스(내부 사용)

- gcs.prod.monitoring.core.windows.net

- prod.warmpath.msftcloudes.com

- azurewatsonanalysis-prod.core.windows.net

Azure Government - Azure Data Factory(관리)

- *.frontend.datamovement.azure.us

- Azure Storage(관리)

- *.blob.core.usgovcloudapi.net

- *.table.core.usgovcloudapi.net

- Azure Container Registry(사용자 지정 설정)

- *.azurecr.us

- Event Hubs(로깅)

- *.servicebus.usgovcloudapi.net

- Microsoft 로깅 서비스(내부 사용)

- fairfax.warmpath.usgovcloudapi.net

- azurewatsonanalysis.usgovcloudapp.net

21Vianet에서 운영하는 Microsoft Azure - Azure Data Factory(관리)

- *.frontend.datamovement.azure.cn

- Azure Storage(관리)

- *.blob.core.chinacloudapi.cn

- *.table.core.chinacloudapi.cn

- Azure Container Registry(사용자 지정 설정)

- *.azurecr.cn

- Event Hubs(로깅)

- *.servicebus.chinacloudapi.cn

- Microsoft 로깅 서비스(내부 사용)

- mooncake.warmpath.chinacloudapi.cn

- azurewatsonanalysis.chinacloudapp.cn

- Azure Data Factory(관리)

Azure SQL Database 서버/Managed Instance를 사용하여 SSISDB를 호스트하는 경우 0.0.0.0/0 또는 Azure SQL Database 서버/Managed Instance FQDN을 대상으로 사용하는 아웃바운드 TCP 트래픽에 대해 포트 1433, 11000-11999를 열어야 합니다.

Azure Storage Blob 컨테이너를 사용하여 표준 사용자 지정 설정 스크립트/파일을 저장하는 경우 0.0.0.0/0 또는 Azure Blob Storage FQDN을 대상으로 사용하는 아웃바운드 TCP 트래픽에 대해 포트 443을 열어야 합니다.

Azure Files에 액세스해야 하는 경우 0.0.0.0/0 또는 Azure Files FQDN을 대상으로 사용하는 아웃바운드 TCP 트래픽에 대해 포트 445를 열어야 합니다.

서브넷에서 각각 Microsoft.Storage/Microsoft.ContainerRegistry/Microsoft.EventHub/Microsoft.Sql 리소스를 사용하도록 설정하여 Azure Storage/Container Registry/Event Hubs/SQL에 대한 가상 네트워크 서비스 엔드포인트를 구성하는 경우 Azure-SSIS IR과 동일한/쌍을 이루는 지역의 해당 서비스 간 모든 트래픽은 방화벽 어플라이언스/서비스 대신 Azure 백본 네트워크로 라우팅됩니다.

다음 CRL(인증서 해지 목록) 다운로드 사이트를 대상으로 사용하는 아웃바운드 TCP 트래픽에 대해 포트 80을 열어야 합니다.

- crl.microsoft.com:80

- mscrl.microsoft.com:80

- crl3.digicert.com:80

- crl4.digicert.com:80

- ocsp.digicert.com:80

- cacerts.digicert.com:80

다른 CRL과 함께 인증서를 사용하는 경우 해당 다운로드 사이트도 대상으로 추가해야 합니다. 자세한 내용은 인증서 해지 목록 문서를 참조하세요.

이 트래픽을 차단하면 Azure-SSIS IR을 시작할 때 성능이 저하되고 인증서를 사용할 때 CRL을 확인하는 기능이 손실될 수 있으므로 보안 관점에서 권장되지 않습니다.

Azure-SSIS IR에서 아웃바운드 트래픽을 감사/검사할 필요가 없는 경우 UDR을 사용하여 다음 홉 형식이 인터넷인 모든 트래픽을 적용할 수 있습니다.

Azure ExpressRoute를 사용하는 경우 다음 홉 형식이 인터넷인 서브넷의 0.0.0.0/0 경로에 대한 UDR을 구성할 수 있습니다.

NVA를 사용하는 경우 서브넷의 0.0.0.0/0 경로에 대한 기존 UDR을 수정하여 다음 홉 형식을 가상 어플라이언스에서 인터넷으로 전환할 수 있습니다.

참고 항목

다음 홉 형식이 인터넷인 UDR을 구성해도 모든 트래픽이 인터넷을 통해 이동하는 것은 아닙니다. 대상 주소가 Azure 서비스 중 하나에 속하는 한 Azure는 모든 트래픽을 인터넷 대신 Azure 백본 네트워크를 통해 해당 주소로 라우팅합니다.

관련 리소스 그룹 구성

표준 가상 네트워크 삽입을 사용하려면 Azure-SSIS IR은 가상 네트워크와 동일한 리소스 그룹에서 특정 네트워크 리소스를 만들어야 합니다. 해당 리소스는 다음과 같습니다.

- 이름이 <Guid>-azurebatch-cloudserviceloadbalancer인 Azure Load Balancer입니다.

- 이름이 <Guid>-azurebatch-cloudservicepublicip인 Azure 공용 IP 주소입니다.

- 이름이 <Guid>-azurebatch-cloudservicenetworksecuritygroup인 NSG입니다.

참고 항목

이제 Azure-SSIS IR의 자체 고정 공용 IP 주소를 가져올 수 있습니다. 이 시나리오에서는 가상 네트워크 대신 고정 공용 IP 주소와 동일한 리소스 그룹에서 Azure 부하 분산 장치 및 NSG를 만듭니다.

해당 리소스는 Azure-SSIS IR이 시작될 때 생성됩니다. Azure-SSIS IR이 중지될 때 삭제됩니다. Azure-SSIS IR의 자체 고정 공용 IP 주소를 가져오는 경우에는 Azure-SSIS IR이 중지될 때 해당 IP 주소가 삭제되지 않습니다. Azure-SSIS IR의 중지 차단을 방지하려면 해당 리소스를 다른 용도로 다시 사용하지 마세요.

가상 네트워크/고정 공용 IP 주소가 속한 리소스 그룹/구독에 리소스 잠금이 없는지 확인합니다. 읽기 전용/삭제 잠금을 구성하는 경우 Azure-SSIS IR 시작 및 중지에 실패하거나 응답이 중지됩니다.

가상 네트워크/고정 공용 IP 주소가 속한 리소스 그룹/구독에서 다음 리소스를 만들 수 없도록 하는 Azure Policy 할당이 없는지 확인합니다.

- Microsoft.Network/LoadBalancers

- Microsoft.Network/NetworkSecurityGroups

- Microsoft.Network/PublicIPAddresses

구독에 대한 리소스 할당량이 해당 리소스에 충분한지 확인합니다. 특히 가상 네트워크에 만들어진 각 Azure-SSIS IR의 경우 Azure-SSIS IR을 주기적으로 업그레이드할 때 추가 리소스가 사용되므로 해당 리소스 수의 두 배를 예약해야 합니다.

FAQ

인바운드 연결의 경우 내 Azure-SSIS IR에서 노출되는 공용 IP 주소를 보호하려면 어떻게 해야 하나요? 공용 IP 주소를 제거할 수 있나요?

지금은 Azure-SSIS IR이 가상 네트워크에 조인할 때 공용 IP 주소가 자동으로 생성됩니다. Azure Batch 관리 서비스만 Azure-SSIS IR에 인바운드 연결하도록 허용하는 NIC 수준 NSG가 있습니다. 인바운드 보호를 위해 서브넷 수준 NSG를 지정할 수도 있습니다.

공용 IP 주소를 노출하지 않으려면 가상 네트워크에 Azure-SSIS IR를 조인하는 대신 자체 호스팅 IR을 Azure-SSIS IR의 프록시로 구성하는 것이 좋습니다.

내 데이터 원본의 방화벽 허용 목록에 내 Azure-SSIS IR의 공용 IP 주소를 추가할 수 있나요?

이제 Azure-SSIS IR의 자체 고정 공용 IP 주소를 가져올 수 있습니다. 이 경우 데이터 원본의 방화벽 허용 목록에 IP 주소를 추가할 수 있습니다. 또는 시나리오에 따라 Azure-SSIS IR의 데이터 액세스를 보호하는 아래와 같은 다른 옵션도 고려할 수 있습니다.

온-프레미스 네트워크에 가상 네트워크를 연결하고 Azure-SSIS IR을 가상 네트워크 서브넷에 조인한 후 데이터 원본이 온-프레미스에 있는 경우 해당 서브넷의 개인 IP 주소 범위를 데이터 원본의 방화벽 허용 목록에 추가할 수 있습니다.

데이터 원본이 가상 네트워크 서비스 엔드포인트를 지원하는 Azure 서비스인 경우 가상 네트워크 서브넷에서 가상 네트워크 서비스 엔드포인트를 구성하고 해당 서브넷에 Azure-SSIS IR을 조인할 수 있습니다. 그런 다음 해당 서브넷을 사용하여 가상 네트워크 규칙을 데이터 원본의 방화벽에 추가할 수 있습니다.

데이터 원본이 Azure 클라우드 서비스가 아닌 경우 UDR을 사용하여 NVA/Azure Firewall을 통해 Azure-SSIS IR에서 고정 공용 IP 주소로 아웃바운드 트래픽을 라우팅할 수 있습니다. 그런 다음, NVA/Azure Firewall의 고정 공용 IP 주소를 데이터 원본의 방화벽 허용 목록에 추가할 수 있습니다.

위의 옵션 중 요구 사항을 충족하는 옵션이 없는 경우 자체 호스팅 IR을 Azure-SSIS IR 프록시로 구성하는 것을 고려해 보세요. 그러면 자체 호스팅 IR을 호스트하는 컴퓨터의 고정 공용 IP 주소를 데이터 원본의 방화벽 허용 목록에 추가할 수 있습니다.

Azure-SSIS IR의 자체 고정 공용 IP 주소를 가져오려면 두 개의 고정 공용 주소를 제공해야 하는 이유는 무엇인가요?

Azure SSIS IR은 정기적으로 자동 업데이트됩니다. 업그레이드하는 동안 새 노드가 만들어지고 이전 노드가 삭제됩니다. 그러나 가동 중지 시간을 방지하기 위해 새 노드가 준비될 때까지 이전 노드가 삭제되지 않습니다. 따라서 이전 노드에 사용되는 첫 번째 고정 공용 IP 주소를 즉시 해제할 수 없고, 새 노드를 만들려면 두 번째 고정 공용 IP 주소가 필요합니다.

Azure-SSIS IR의 자체 고정 공용 IP 주소를 가져왔지만 여전히 내 데이터 원본에 액세스할 수 없는 이유는 무엇인가요?

데이터 원본의 방화벽 허용 목록에 두 개의 고정 공용 IP 주소가 모두 추가되었는지 확인하세요. Azure-SSIS IR이 업그레이드될 때마다 고정 공용 IP 주소는 사용자가 가져온 두 IP 주소 간에 전환됩니다. 둘 중 하나만 허용 목록에 추가하면 업그레이드 후 Azure-SSIS IR의 데이터 액세스가 중단됩니다.

데이터 원본이 Azure 서비스인 경우 가상 네트워크 서비스 엔드포인트를 사용하여 구성했는지 여부를 확인하세요. 이와 같이 구성한 경우 Azure-SSIS IR에서 데이터 원본으로 이동하는 트래픽은 Azure 서비스에서 관리하는 개인 IP 주소를 사용하도록 전환되고 자체 고정 공용 IP 주소는 데이터 원본의 방화벽 허용 목록에 추가되지 않습니다.

관련 콘텐츠

Azure-SSIS IR에 대한 자세한 내용은 다음 문서를 참조하세요.

- Azure SSIS IR. 이 문서에서는 Azure-SSIS IR 등 IR에 대한 일반적인 개념적 정보를 제공합니다.

- 자습서: Azure에 SSIS 패키지 배포. 이 자습서에서는 Azure-SSIS IR을 만드는 단계별 지침을 제공합니다. Azure SQL Database 서버를 사용하여 SSISDB를 호스트합니다.

- Azure-SSIS IR 만들기. 이 문서는 자습서를 더 자세히 설명합니다. 가상 네트워크 서비스 엔드포인트/IP 방화벽 규칙/프라이빗 엔드포인트 또는 가상 네트워크를 조인하여 SSISDB를 호스트하는 Azure SQL Managed Instance로 구성된 Azure SQL Database 서버를 사용하는 방법에 대한 지침을 제공합니다. Azure-SSIS IR을 가상 네트워크에 조인하는 방법을 보여 줍니다.

- Azure-SSIS IR 모니터링. 이 문서에서는 Azure-SSIS IR에 대한 정보를 검색하고 이해하는 방법을 보여줍니다.

- Azure-SSIS IR 관리. 이 문서에서는 Azure-SSIS IR을 중지하거나, 시작하거나, 삭제하는 방법을 설명합니다. 또한 노드를 추가하여 Azure-SSIS IR 규모를 확장하는 방법도 설명합니다.