기밀 컴퓨팅의 배포 모델

Azure 기밀 컴퓨팅은 여러 배포 모델을 지원합니다. 이러한 모델은 최신 클라우드 컴퓨팅에 대한 다양한 고객 보안 요구 사항을 지원합니다.

IaaS(Infrastructure as a Service)

클라우드 컴퓨팅의 IaaS(Infrastructure as a Service) 배포 모델에서 다음을 사용할 수 있습니다.

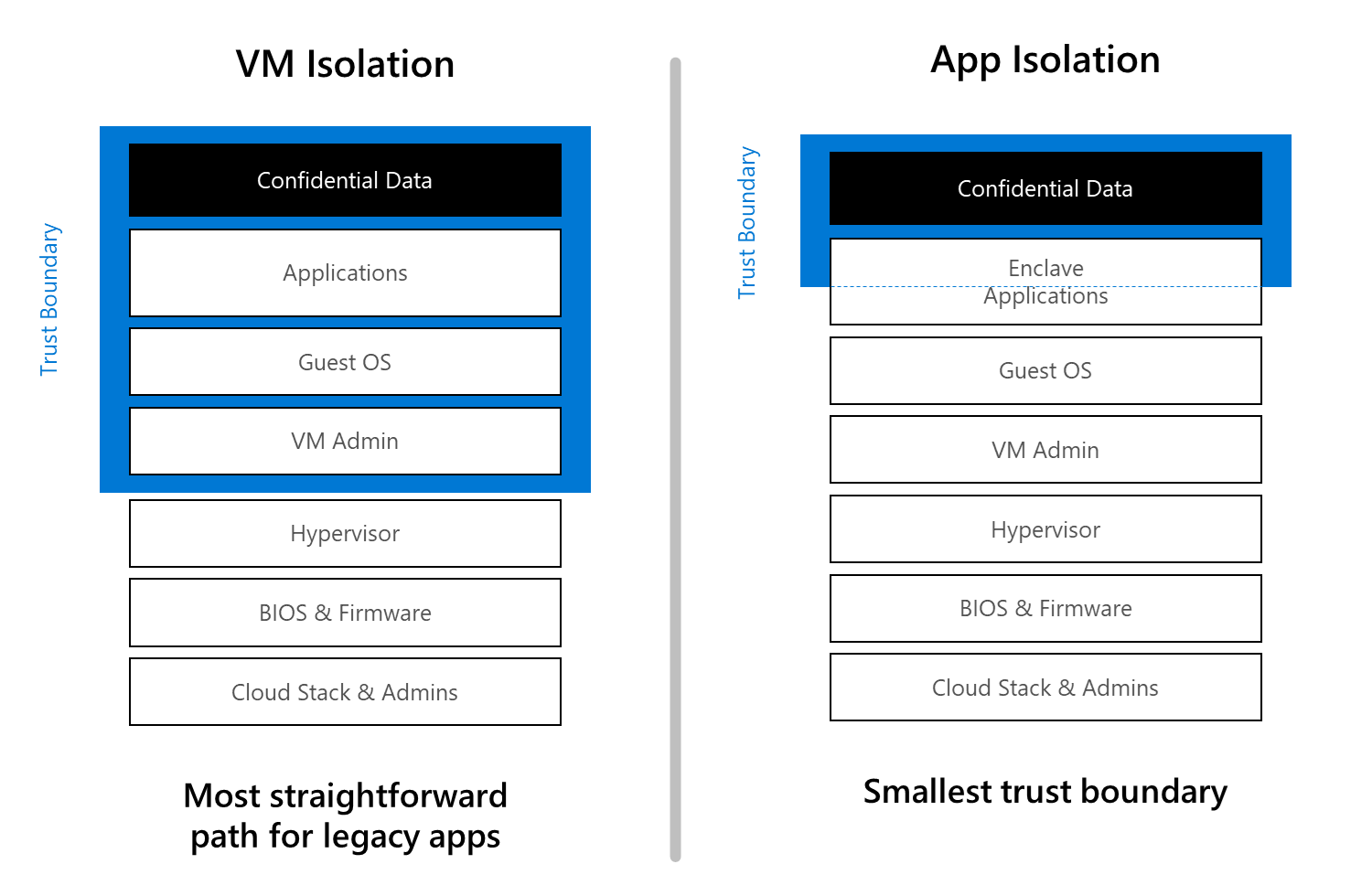

- VM 격리를 위해 AMD SEV-SNP 또는 Intel TDX를 기반으로 하는 기밀 VM(가상 머신)

- 앱 격리를 위해 Intel SGX를 사용하는 애플리케이션 enclave입니다.

이러한 옵션은 조직의 신뢰 경계 또는 원하는 배포 용이도에 따라 서로 다른 배포 모델을 제공합니다.

IaaS 배포 모델은 요청 시 확장 가능한 컴퓨팅 리소스(예: 서버, 스토리지, 네트워킹 및 가상화)에 대한 액세스 권한을 부여합니다. 조직은 IaaS 배포 모델을 채택하여 자체 인프라를 조달, 구성 및 관리하는 프로세스를 포기할 수 있습니다. 대신 사용하는 리소스에 대해서만 비용을 지불합니다. 이 기능을 통해 IaaS는 비용 효율적인 솔루션이 됩니다.

클라우드 컴퓨팅 도메인에서 IaaS 배포 모델을 사용하면 기업이 Azure와 같은 CSP(클라우드 서비스 공급자)의 개별 서비스를 임대할 수 있습니다. Azure는 조직이 소프트웨어를 설치, 구성 및 관리하는 데 집중할 수 있도록 인프라를 관리하고 유지 관리하는 책임을 맡습니다. 또한 Azure는 포괄적인 청구 관리, 로깅, 모니터링, 스토리지 복원력 및 보안과 같은 추가 서비스를 제공합니다.

확장성은 클라우드 컴퓨팅에서 IaaS 배포 모델의 또 다른 이점입니다. 기업은 요구 사항에 따라 신속하게 리소스를 확장 및 축소할 수 있습니다. 이러한 유연성은 더 빠른 개발 수명 주기를 용이하게 하여 신제품 및 아이디어를 출시하는 시간을 가속화합니다. 또한 IaaS 배포 모델은 단일 실패 지점을 제거하여 안정성을 보장하는 데 도움이 됩니다. 하드웨어 구성 요소가 실패하더라도 서비스를 계속 사용할 수 있습니다.

요약하자면, IaaS 배포 모델은 Azure 기밀 컴퓨팅과 함께 비용 절감, 효율성 향상, 혁신 기회, 안정성 및 높은 확장성과 같은 이점을 제공합니다. 매우 중요한 데이터를 보호하도록 설계된 강력하고 포괄적인 보안 솔루션을 활용합니다.

PaaS(Platform as a Service)

PaaS(Platform as a Service)의 경우 기밀 컴퓨팅에서 기밀 컨테이너를 사용할 수 있습니다. 이 제품에는 AKS(Azure Kubernetes Service)의 Enclave 인식 컨테이너가 포함됩니다.

올바른 배포 모델을 선택하는 것은 여러 요인에 따라 달라집니다. 레거시 애플리케이션의 존재, 운영 체제 기능 및 온-프레미스 네트워크로부터의 마이그레이션을 고려해야 할 수 있습니다.

VM을 사용하는 데는 여전히 여러 가지 이유가 있지만 컨테이너는 최신 IT의 많은 소프트웨어 환경에 추가적인 유연성을 제공합니다. 컨테이너는 다음과 같은 앱을 지원할 수 있습니다.

- 여러 클라우드에서 실행합니다.

- 마이크로서비스에 연결합니다.

- 다양한 프로그래밍 언어와 프레임워크를 사용합니다.

- CI/CD(연속 통합 및 지속적인 배포) 구현을 포함하여 자동화 및 Azure Pipelines를 사용합니다.

또한 컨테이너는 Azure 클라우드의 탄력성을 적용하여 애플리케이션의 이식성을 높이고 리소스 사용량을 향상시킵니다.

일반적으로 다음과 같은 경우 기밀 VM에 솔루션을 배포할 수 있습니다.

- 수정하거나 컨테이너화할 수 없는 레거시 애플리케이션이 있습니다. 그러나 데이터가 처리되는 동안 메모리의 데이터를 보호해야 합니다.

- 단일 인프라에서 여러 OS(운영 체제)가 필요한 여러 애플리케이션을 실행하고 있습니다.

- 모든 OS 리소스를 포함하여 전체 컴퓨팅 환경을 에뮬레이션하려고 합니다.

- 온-프레미스에서 Azure로 기존 VM을 마이그레이션하고 있습니다.

다음과 같은 경우 기밀 컨테이너 기반 방식을 선택할 수 있습니다.

- 비용 및 리소스 할당에 대해 우려하고 있습니다. 그러나 독점 앱 및 데이터 세트를 배포하려면 보다 민첩한 플랫폼이 필요합니다.

- 최신 클라우드 네이티브 솔루션을 빌드하고 있습니다. 또한 소스 코드와 배포 프로세스를 완전히 제어할 수 있습니다.

- 다중 클라우드 지원이 필요합니다.

두 옵션 모두 Azure 서비스에 가장 높은 보안 수준을 제공합니다.

보안 경계 비교

기밀 VM 및 기밀 컨테이너의 보안 태세에는 몇 가지 차이점이 있습니다.

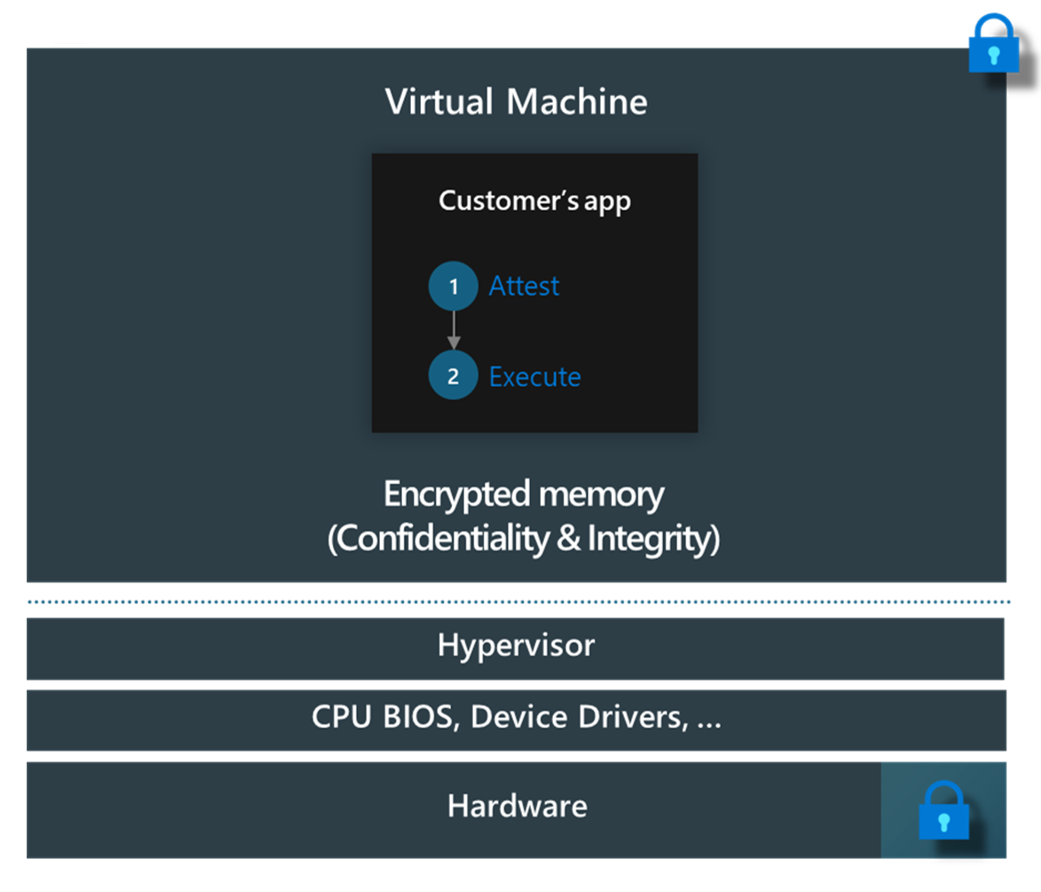

기밀 VM

기밀 VM은 호스트 관리자의 무단 액세스로부터 전체 VM의 하드웨어 암호화 보호를 제공합니다. 이 수준에는 일반적으로 CSP가 관리하는 하이퍼바이저가 포함됩니다. 이러한 유형의 기밀 VM을 사용하여 CSP가 VM 내에서 실행되는 데이터 및 코드에 액세스하지 못하도록 할 수 있습니다.

VM 관리자 또는 VM 내에서 실행되는 다른 앱 또는 서비스는 보호된 경계를 넘어 작동합니다. 이러한 사용자 및 서비스는 VM 내의 데이터 및 코드에 액세스할 수 있습니다.

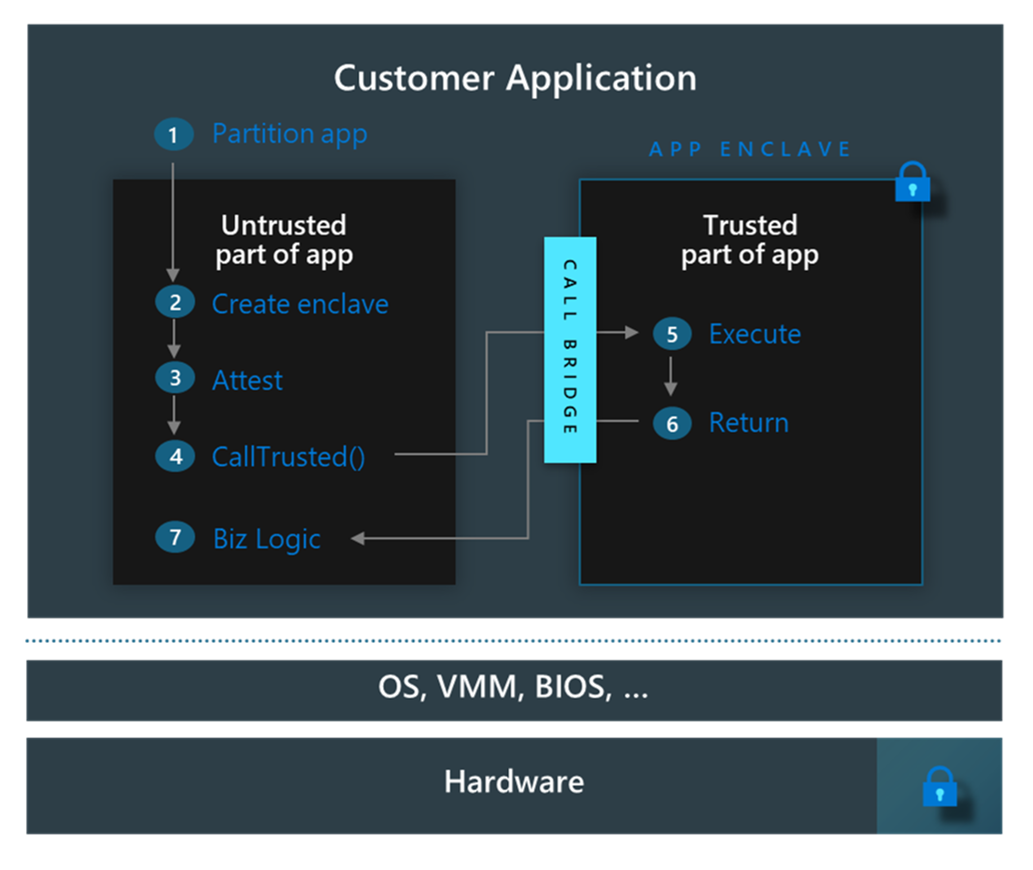

애플리케이션 enclave

애플리케이션 enclave는 하드웨어 기반 암호화를 사용하여 VM 내의 메모리 공간을 보호하는 데 도움이 됩니다. 애플리케이션 Enclave의 보안 경계는 기밀 VM의 경계보다 더 제한됩니다. Intel SGX의 경우 보안 경계는 VM 내의 메모리 부분에 적용됩니다. VM 내에서 실행되는 게스트 관리자, 앱 및 서비스는 Enclave 내에서 실행되는 데이터 및 코드에 액세스할 수 없습니다.

Intel SGX는 사용 중인 데이터를 격리하여 애플리케이션 보안을 강화합니다. 권한 있는 코드만 액세스할 수 있도록 선택한 코드 및 데이터에 대한 수정을 방지하는 보안 Enclave를 만듭니다. 높은 수준의 사용 권한이 있더라도 Enclave 외부의 엔터티(OS 및 하이퍼바이저 포함)는 표준 호출을 통해 enclave 메모리에 액세스할 수 없습니다. Enclave 함수에 액세스하려면 여러 보안 검사를 포함하는 특정 Intel SGX CPU 지침이 필요합니다.