Azure의 기밀 컨테이너

기밀 컨테이너는 더 높은 데이터 보안, 데이터 개인 정보 보호 런타임 코드 무결성 목표를 달성하기 위해 표준 컨테이너 워크로드를 더욱 안전하게 보호하는 기능 세트를 제공합니다. 기밀 컨테이너는 데이터 무결성, 데이터 기밀성 및 코드 무결성과 같은 기본 기능을 제공하는 하드웨어 지원 TEE(신뢰할 수 있는 실행 환경)에서 실행됩니다. Azure는 아래에 설명된 대로 다양한 기밀 컨테이너 서비스 옵션을 통해 기능 포트폴리오를 제공합니다.

이점

Azure의 기밀 컨테이너는 Enclave 기반 TEE 또는 VM 기반 TEE 환경 내에서 실행됩니다. 두 배포 모델 모두 하드웨어 기반 보증을 통해 높은 격리 및 메모리 암호화를 달성하는 데 도움이 됩니다. 기밀 컴퓨팅은 암호화를 통해 메모리 공간을 보호하여 Azure 클라우드에서 제로 트러스트 배포 보안 태세를 유지하도록 지원합니다.

기밀 컨테이너의 품질은 다음과 같습니다.

- TEE 내에서 코드 변경(리프트 앤 시프트) 없이 기존 표준 컨테이너 이미지를 실행할 수 있습니다.

- 기밀 컴퓨팅 인식이 있는 새 애플리케이션을 확장/빌드하는 기능

- 보안 프로세서에서 보고한 대로 시작된 내용을 나타내는 암호화 증명을 위해 런타임 환경에 원격으로 이의를 제기할 수 있습니다.

- 하드웨어 기반 기밀 컴퓨팅 제품을 통해 클라우드 환경에서 데이터 기밀성, 코드 무결성 및 데이터 무결성에 대한 강력한 보증을 제공합니다.

- VM 노드 OS 커널뿐만 아니라 다른 컨테이너 그룹/Pod에서 컨테이너를 격리하는 데 도움이 됩니다.

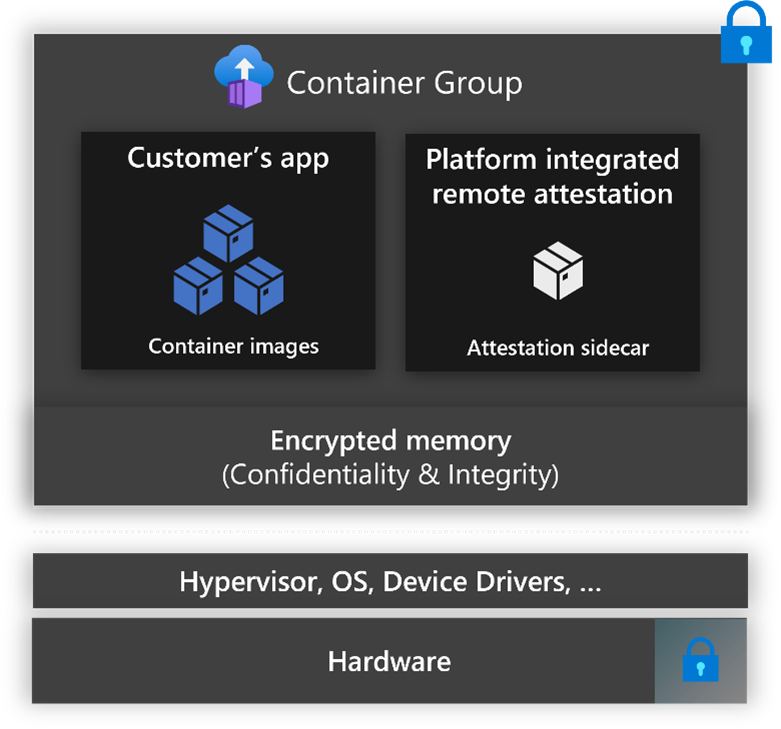

ACI(Azure Container Instances)의 VM 격리된 기밀 컨테이너

ACI의 기밀 컨테이너를 사용하면 기본적으로 Azure에서 컨테이너를 빠르고 쉽게 배포할 수 있으며 기밀 컴퓨팅 기능을 갖춘 AMD EPYC™ 프로세서 덕분에 사용 중인 데이터 및 코드를 보호할 수 있습니다. 컨테이너가 전문 프로그래밍 모델을 채택할 필요 없이 인프라 관리 오버헤드 없이 하드웨어 기반의 증명된 TEE(신뢰할 수 있는 실행 환경)에서 실행되기 때문입니다. 이 시작을 사용하면 다음을 얻을 수 있습니다.

- TCB(신뢰할 수 있는 컴퓨팅 베이스) 내에서 실행되는 모든 하드웨어 및 소프트웨어 구성 요소의 암호화 측정을 반영하는 전체 게스트 증명입니다.

- 신뢰할 수 있는 실행 환경에서 적용할 정책을 생성하는 도구입니다.

- 보안 키 릴리스 및 암호화된 파일 시스템을 위한 오픈 소스 사이드카 컨테이너입니다.

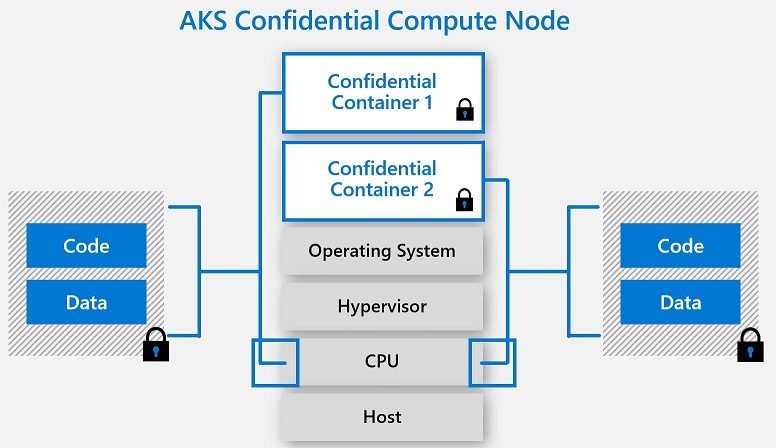

OSS 또는 파트너 소프트웨어를 통한 Intel SGX Enclave의 기밀 컨테이너

AKS(Azure Kubernetes Service)는 Intel SGX 기밀 컴퓨팅 VM 노드를 클러스터의 에이전트 풀로 추가할 수 있습니다. 이러한 노드를 통해 하드웨어 기반 TEE(신뢰 실행 환경) 내에서 중요한 워크로드를 실행할 수 있습니다. TEE를 사용하면 CPU를 통해 코드를 직접 실행하기 위해 컨테이너의 사용자 수준 코드에서 메모리의 프라이빗 영역을 할당할 수 있습니다. CPU를 통해 직접 실행되는 이러한 프라이빗 메모리 영역을 enclave라고 합니다. Enclave는 동일한 노드뿐만 아니라 Azure Operator에서 실행되는 다른 프로세스로부터 데이터 기밀성, 데이터 무결성 및 코드 무결성을 보호하는 데 도움이 됩니다. 또한 Intel SGX 실행 모델은 게스트 OS, 호스트 OS 및 하이퍼바이저의 중간 계층을 제거하여 공격 노출 영역을 줄입니다. 노드의 컨테이너 격리 실행별 하드웨어 기반 모델을 사용하면 컨테이너별로 암호화된 특수 메모리 블록을 유지하면서 애플리케이션에서 CPU를 통해 직접 실행할 수 있습니다. 기밀 컨테이너를 사용하는 기밀 컴퓨팅 노드는 제로 트러스트 보안 계획 및 심층 방어 컨테이너 전략에 매우 적합한 추가 요소입니다. 이 기능에 대한 자세한 내용은 여기를 참조하세요.

궁금한 점이 더 있나요?

컨테이너 제품에 대한 질문이 있는 경우 acconaks@microsoft.com에 문의하세요.