Android 및 iOS용 Outlook에서 하이브리드 최신 인증 사용

iOS 및 Android용 Outlook 앱은 Microsoft 서비스를 사용하여 일상 생활과 작업을 찾고, 계획하고, 우선 순위를 지정하는 데 도움이 되므로 모바일 장치에서 Microsoft 365 또는 Office 365 경험하는 가장 좋은 방법으로 설계되었습니다. Outlook은 Microsoft Entra 조건부 액세스 및 Intune 앱 보호 정책과 같은 기능을 통해 회사 데이터를 보호하는 동안 필요한 보안, 개인 정보 및 지원을 제공합니다. 다음 섹션에서는 하이브리드 최신 인증 아키텍처, 배포에 필요한 필수 구성 요소, iOS용 Outlook 및 Exchange용 Android 온-프레미스 사서함을 안전하게 배포하는 방법에 대한 개요를 제공합니다.

하이브리드 Exchange Server 고객을 위한 Microsoft 클라우드 아키텍처

iOS 및 Android용 Outlook은 클라우드 지원 애플리케이션입니다. 이 특성은 환경이 Microsoft 클라우드에서 실행되는 안전하고 확장 가능한 서비스에서 제공하는 로컬로 설치된 앱으로 구성됨을 나타냅니다.

Exchange Server 사서함의 경우 iOS 및 Android용 Outlook 아키텍처는 Microsoft 클라우드에 직접 구축되어 Microsoft 보안 센터 및 Azure 보안 센터에서 Microsoft가 커밋하는 보안, 개인 정보 보호, 기본 제공 규정 준수 및 투명한 작업과 같은 더 많은 이점을 고객에게 제공합니다.

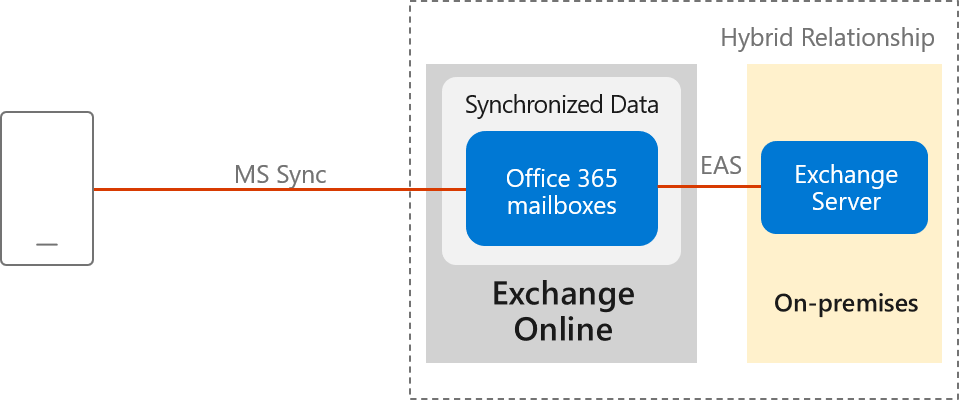

Microsoft 365 또는 Office 365 기반 아키텍처 내에서 iOS 및 Android용 Outlook은 Microsoft 365 또는 Office 365 및 앱 간에 TLS 보안 연결 엔드투엔드로 보호되는 데이터 동기화에 네이티브 Microsoft 동기화 기술을 사용합니다.

Exchange Online 온-프레미스 환경 간의 EXCHANGE ACTIVESYNC(EAS) 연결을 통해 사용자의 온-프레미스 데이터를 동기화할 수 있으며 4주간의 전자 메일, 모든 일정 데이터, 모든 연락처 데이터 및 Exchange Online 테넌트의 외부 상태 포함됩니다. 이 데이터는 Microsoft Entra ID 계정이 삭제된 후 30일 후에 Exchange Online 자동으로 제거됩니다.

온-프레미스 환경과 Exchange Online 간의 데이터 동기화는 사용자 동작과 관계없이 발생합니다. 이러한 불연속성은 디바이스에 새 메시지를 신속하게 보낼 수 있도록 합니다.

Microsoft Cloud에서 정보를 처리하면 중요 받은 편지함의 전자 메일 분류, 여행 및 일정에 대한 사용자 지정된 환경, 향상된 검색 속도와 같은 고급 기능과 기능이 가능합니다. 집중적인 처리를 위해 클라우드를 사용하고 사용자의 디바이스에서 필요한 리소스를 최소화하면 앱의 성능과 안정성이 향상됩니다. 마지막으로 Outlook은 기본 서버의 기술 기능(예: 다른 버전의 Exchange Server, Microsoft 365 또는 Office 365)에 관계없이 모든 전자 메일 계정에서 작동하는 기능을 빌드할 수 있습니다.

특히 이 새로운 아키텍처에는 다음과 같은 개선 사항이 있습니다.

Enterprise Mobility + Security 지원: 고객은 Microsoft Intune 및 Microsoft Entra ID P1 또는 P2를 포함한 EMS(Microsoft Enterprise Mobility + Security)를 활용하여 조건부를 사용하도록 설정할 수 있습니다. 모바일 디바이스에서 회사 메시징 데이터를 제어하고 보호하는 앱 보호 정책에 액세스하고 Intune.

Microsoft Cloud에서 완전히 지원: 온-프레미스 사서함 데이터는 Microsoft 보안 센터에서 Microsoft가 커밋하는 보안, 개인 정보 보호, 규정 준수 및 투명한 작업의 이점을 제공하는 Exchange Online 동기화됩니다.

OAuth는 사용자의 암호를 보호합니다. Outlook은 OAuth(하이브리드 최신 인증)를 사용하여 사용자의 자격 증명을 보호합니다. 하이브리드 최신 인증은 사용자의 자격 증명을 터치하거나 저장하지 않고도 Exchange 데이터에 액세스할 수 있는 보안 메커니즘을 Outlook에 제공합니다. 로그인 시 사용자는 ID 플랫폼(Microsoft Entra ID 또는 ADFS와 같은 온-프레미스 ID 공급자)에 대해 직접 인증하고 액세스 토큰을 수신하여 Outlook에 사용자의 사서함 또는 파일에 대한 액세스 권한을 부여합니다. 서비스는 언제든지 사용자의 암호에 액세스할 수 없습니다.

고유한 디바이스 ID 제공: 각 Outlook 연결은 Microsoft Intune 고유하게 등록되므로 고유한 연결로 관리할 수 있습니다.

iOS 및 Android의 새로운 기능 잠금 해제: 이 업데이트를 통해 Outlook 앱은 전체 Exchange Online 검색 및 중요 받은 편지함 사용과 같이 현재 Exchange 온-프레미스에서 지원되지 않는 네이티브 Microsoft 365 또는 Office 365 기능을 활용할 수 있습니다. 이러한 기능은 iOS 및 Android용 Outlook을 사용하는 경우에만 사용할 수 있습니다.

참고

온-프레미스 EAC(Exchange 관리 센터)를 통한 디바이스 관리는 불가능합니다. 모바일 디바이스를 관리하려면 Intune 필요합니다.

데이터 보안, 액세스 및 감사 컨트롤

온-프레미스 데이터가 Exchange Online 동기화되는 경우 고객은 Exchange Online 데이터가 어떻게 보호되는지에 대한 질문이 있습니다. Microsoft Cloud의 암호화는 볼륨 수준 암호화에 BitLocker를 사용하는 방법을 설명합니다. Microsoft Purview 고객 키를 사용한 서비스 암호화는 iOS 및 Android용 Outlook 아키텍처에서 지원되지만, set-mailuser cmdlet을 사용하여 암호화 정책을 할당하려면 사용자에게 Office 365 Enterprise E5 라이선스(또는 정부 또는 교육용 해당 계획의 해당 버전)가 있어야 합니다.

기본적으로 Microsoft 엔지니어는 Microsoft 365 또는 Office 365 고객 콘텐츠에 대한 0개의 상임 관리 권한과 0개의 스탠딩 액세스 권한을 갖습니다. 관리 액세스 제어는 직원 심사, 신원 조회, Lockbox 및 고객 Lockbox 등에 대해 설명합니다.

Service Assurance에 대한 ISO 감사 컨트롤 설명서에서는 Microsoft 365 및 Office 365 구현한 글로벌 정보 보안 표준 및 규정에서 감사된 컨트롤의 상태 제공합니다.

연결 흐름

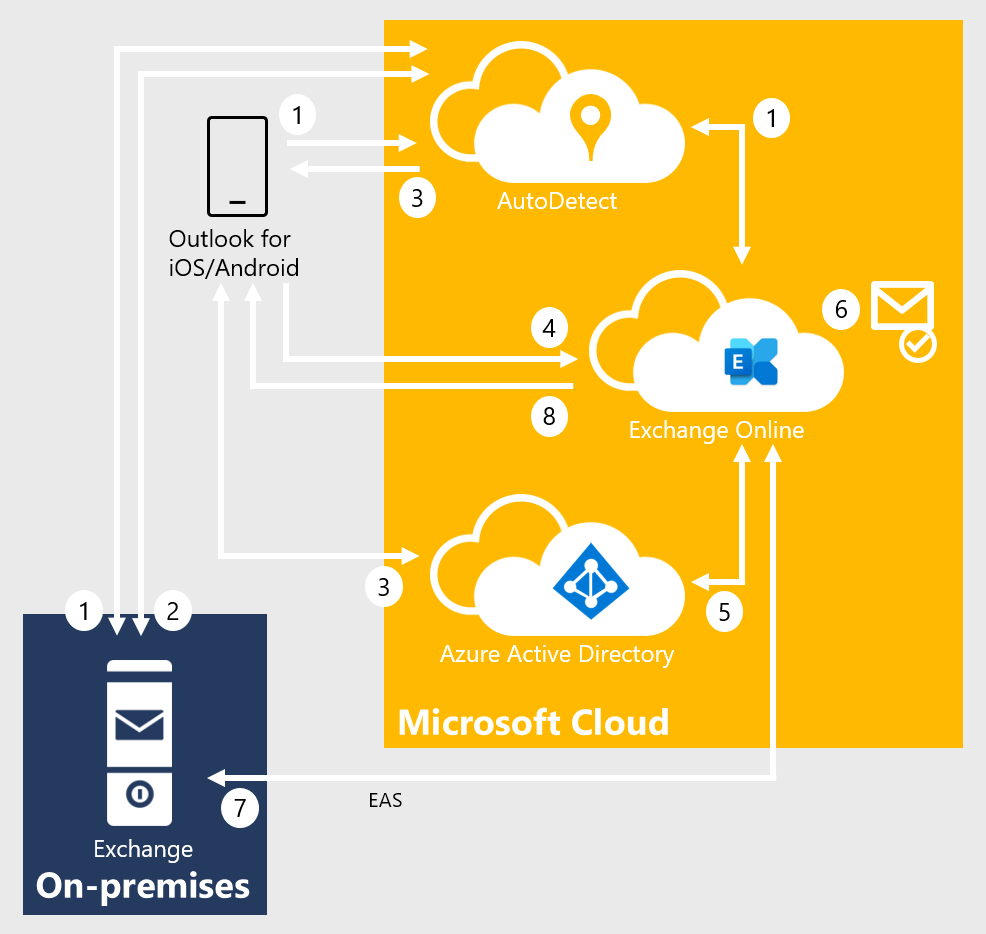

iOS 및 Android용 Outlook을 하이브리드 최신 인증으로 사용하도록 설정하면 연결 흐름은 다음과 같습니다.

사용자가 전자 메일 주소를 입력하면 iOS 및 Android용 Outlook이 자동 검색 서비스에 연결됩니다. 자동 검색은 자동 검색 쿼리를 시작하여 Exchange Online 사서함 유형을 결정합니다. Exchange Online 사용자의 사서함이 온-프레미스인지 확인하고 온-프레미스 자동 검색 URL을 사용하여 302 리디렉션을 AutoDetect로 반환합니다. 자동 검색은 온-프레미스 자동 검색 서비스에 대한 쿼리를 시작하여 이메일 주소에 대한 ActiveSync 엔드포인트를 확인합니다. 온-프레미스에서 시도한 URL은 이 예제

<https://autodiscover.contoso.com/autodiscover/autodiscover.json?Email=test%40contoso.com&Protocol=activesync&RedirectCount=3>와 유사합니다.자동 검색은 위의 1단계에서 반환된 온-프레미스 ActiveSync URL에 대한 연결을 빈 전달자 챌린지와 함께 시작합니다. 빈 전달자 챌린지는 온-프레미스 ActiveSync에 클라이언트가 최신 인증을 지원한다는 것을 알려줍니다. 온-프레미스 ActiveSync는 401 챌린지 응답으로 응답하며 WWW-Authenticate: Bearer 헤더를 포함합니다. WWW-Authenticate: 전달자 헤더는 OAuth 토큰을 가져오는 데 사용해야 하는 Microsoft Entra 엔드포인트를 식별하는 authorization_uri 값입니다.

AutoDetect는 클라이언트에 Microsoft Entra 엔드포인트를 반환합니다. 클라이언트가 로그인 흐름을 시작하고 사용자에게 웹 양식(또는 Microsoft Authenticator 앱으로 리디렉션됨)이 표시되고 자격 증명을 입력할 수 있습니다. ID 구성에 따라 이 프로세스는 온-프레미스 ID 공급자로 페더레이션된 엔드포인트 리디렉션을 포함하거나 포함하지 않을 수 있습니다. 궁극적으로 클라이언트는 AT1/RT1이라는 액세스 및 새로 고침 토큰 쌍을 얻습니다. 이 액세스 토큰은 Exchange Online 엔드포인트의 대상 그룹이 있는 iOS 및 Android용 Outlook 클라이언트로 범위가 지정됩니다.

iOS 및 Android용 Outlook은 Exchange Online 대한 연결을 설정하고 사용자의 AT1(액세스 토큰) 및 온-프레미스 ActiveSync 엔드포인트를 포함하는 프로비저닝 요청을 실행합니다.

Exchange Online 내 MRS 프로비저닝 API는 AT1을 입력으로 사용하고 두 번째 액세스 및 새로 고침 토큰 쌍(AT2/RT2)을 획득하여 Active Directory에 대한 온-프레미스 사서함에 액세스합니다. 이 두 번째 액세스 토큰은 클라이언트가 Exchange Online 온-프레미스 ActiveSync 네임스페이스 엔드포인트의 대상 그룹으로 범위가 지정됩니다.

사서함이 프로비전되지 않은 경우 프로비전 API는 사서함을 만듭니다.

MRS 프로비저닝 API는 온-프레미스 ActiveSync 엔드포인트에 대한 보안 연결을 설정하고 AT2 액세스 토큰을 인증 메커니즘으로 사용하여 사용자의 메시징 데이터를 동기화합니다. RT2는 사용자가 개입하지 않고 백그라운드에서 데이터를 동기화할 수 있도록 새 AT2를 생성하기 위해 주기적으로 사용됩니다.

데이터가 클라이언트에 반환됩니다.

기술 및 라이선스 요구 사항

하이브리드 최신 인증 아키텍처에는 다음과 같은 기술 요구 사항이 있습니다.

참고

Outlook 모바일에서 하이브리드 최신 인증을 활용하는 온-프레미스 계정은 Office 365 미국 정부 커뮤니티 및 국방 테넌트, Office 365 독일 테넌트 및 21Vianet 테넌트가 운영하는 중국 Office 365 지원되지 않습니다.

Exchange 온-프레미스 설정:

Exchange Server 2019 CU1(누적 업데이트 1) 이상은 모든 Exchange 서버에서 2016 CU8(누적 업데이트 8) 이상 또는 Exchange Server 2013 CU19 이상을 Exchange Server. 하이브리드 배포(온-프레미스 Exchange 및 Exchange Online) 또는 온-프레미스 Exchange 배포와 함께 EOA(Exchange Online Archiving)를 사용하는 조직에서는 최신 CU 또는 최신 버전 전에 하나의 CU를 배포해야 합니다.

모든 Exchange 2007 또는 Exchange 2010 서버는 환경에서 제거해야 합니다. 이러한 버전의 Exchange는 일반 지원을 받지 못하며 iOS 및 Android용 Intune 관리되는 Outlook에서는 작동하지 않습니다. 이 아키텍처에서 iOS 및 Android용 Outlook은 OAuth를 인증 메커니즘으로 사용합니다. 발생하는 온-프레미스 구성 변경 중 하나를 통해 OAuth 엔드포인트를 기본 권한 부여 엔드포인트로 Microsoft 클라우드에 사용할 수 있습니다. 이 변경이 수행되면 클라이언트는 OAuth 사용 협상을 시작할 수 있습니다. 이 변경 내용은 전체 organization 걸쳐 있으므로 Exchange 2013 또는 2016에서 앞에 있는 Exchange 2010 사서함은 OAuth를 수행할 수 있다고 잘못 생각하고(수행할 수 없음) 연결이 끊어진 상태로 끝납니다(Exchange 2010은 인증 메커니즘으로 OAuth를 지원하지 않음).

Active Directory 동기화. Microsoft Entra Connect를 통해 전체 온-프레미스 메일 받는 사람 디렉터리를 Microsoft Entra ID Active Directory 동기화 Microsoft Entra Connect 구성에서 Microsoft Entra 앱 및 특성 필터링을 사용하도록 설정한 경우 다음 애플리케이션이 선택되어 있는지 확인합니다.

- Office 365 ProPlus

- Exchange Online

- Azure RMS

- Intune

Microsoft Entra Connect 구성에서 Microsoft Entra 앱 및 특성 필터링을 사용하도록 설정하지 않은 경우 모든 필수 애플리케이션이 기본적으로 이미 선택되어 있습니다.

중요

iOS 및 Android용 Outlook은 하이브리드 최신 인증을 활용하는 온-프레미스 사서함에 테넌트의 Exchange Online 전역 주소 목록을 사용합니다. 모든 메일 받는 사람이 Microsoft Entra ID 동기화되지 않으면 메일 흐름 문제가 발생합니다.

Exchange 하이브리드 설정: exchange 온-프레미스와 Exchange Online 간의 완전한 하이브리드 관계가 필요합니다.

하이브리드 Microsoft 365 또는 Office 365 organization Exchange 클래식 하이브리드 토폴로지 모드를 사용하여 전체 하이브리드 구성으로 구성되며 Exchange 배포 도우미에 지정된 대로 설정됩니다.

참고

하이브리드 최신 인증은 하이브리드 에이전트에서 지원되지 않습니다.

Microsoft 365 또는 Office 365 Enterprise, 비즈니스 또는 교육 organization 필요합니다.

온-프레미스 사서함 데이터는 Microsoft 365 또는 Office 365 organization 설정된 동일한 데이터 센터 지역 또는 계정의 PreferredDataLocation에 정의된 데이터 센터 지역에 동기화됩니다. Microsoft 365 및 Office 365 데이터가 있는 위치에 대한 자세한 내용은 Microsoft 보안 센터를 방문하세요. PreferredDataLocation에 대한 자세한 내용은 다중 지역 기능을 참조하세요.

하이브리드 구성 마법사를 통해 Microsoft Entra ID 위해 Exchange ActiveSync 및 자동 검색에 대한 외부 URL 호스트 이름을 서비스 주체로 게시해야 합니다.

자동 검색 및 Exchange ActiveSync 네임스페이스는 인터넷에서 액세스할 수 있어야 하며 사전 인증 솔루션으로는 앞에 섰을 수 없습니다.

이 설정은 OAuth 토큰 사용에 영향을 주기 때문에 부하 분산 장치와 Exchange 서버 간에 SSL 또는 TLS 오프로드가 사용되지 않는지 확인합니다. SSL 및 TLS 브리징(종료 및 다시 암호화)이 지원됩니다.

Intune 설정: Intune 독립 실행형 배포와 공동 관리 배포가 모두 지원됩니다(Microsoft 365용 기본 이동성 및 보안 지원되지 않음).

Microsoft 365 및 Office 365 라이선스:

- iOS 및 Android용 Outlook은 iOS 앱 스토어 및 Google Play에서 소비자용으로 무료로 사용할 수 있습니다. 그러나 상업용 사용자는 Office 데스크톱 응용 프로그램(비즈니스용 Microsoft 365 앱, Microsoft 365 Business Standard, 엔터프라이즈용 Microsoft 365 앱)을 포함하는 Microsoft 365 또는 Office 365 구독이 필요합니다. Office 365 Enterprise E3, Office 365 Enterprise E5 또는 해당 버전의 정부 또는 교육 계획입니다. 다음 구독을 사용하는 상용 사용자는 통합 화면이 10.1" 대각선 이하인 디바이스에서 Outlook 모바일 앱을 사용할 수 있습니다. Office 365 Enterprise E1, Office 365 F1, Office 365 A1, Microsoft 365 Business Basic 및 Exchange Online 라이선스(Office 없음). Exchange 온-프레미스(Exchange Server) 라이선스만 있는 경우 앱을 사용할 수 있는 라이선스가 없습니다.

- 고급 Exchange Online 기능(예: 고객 키 또는 다중 지역 기능을 사용한 서비스 암호화)을 사용하려면 온-프레미스 사용자에게 Microsoft 365 관리 센터 내에서 해당 Office 365 또는 Microsoft 365 구독 라이선스를 할당해야 합니다.

라이선스를 할당하는 방법에 대한 자세한 내용은 개별적으로 또는 대량으로 사용자 추가를 참조하세요.

EMS 라이선스: 각 온-프레미스 사용자에게는 다음 라이선스 중 하나가 있어야 합니다.

- 독립 실행형 + Microsoft Entra ID P1 또는 P2 또는 Microsoft Entra ID P1 또는 P2 Microsoft Entra ID Intune

- Enterprise Mobility + Security E3, Enterprise Mobility + Security E5

구현 단계

organization 하이브리드 최신 인증을 지원하려면 다음 섹션에 자세히 설명된 각 단계가 필요합니다.

- 조건부 액세스 정책 만들기

- Intune 앱 보호 정책 만들기

- 하이브리드 최신 인증 사용

조건부 액세스 정책 만들기

organization 최종 사용자를 위한 유일한 전자 메일 앱으로 iOS 및 Android용 Outlook을 사용하여 사용자가 Exchange 데이터에 액세스하는 방법을 표준화하기로 결정하면 다른 모바일 액세스 방법을 차단하는 조건부 액세스 정책을 구성할 수 있습니다. iOS 및 Android용 Outlook은 Microsoft Entra ID 개체를 통해 인증한 다음 Exchange Online 연결합니다. 따라서 모바일 디바이스 연결을 Exchange Online 제한하는 Microsoft Entra 조건부 액세스 정책을 만들어야 합니다. 이 작업을 수행하려면 각 정책이 모든 잠재적 사용자를 대상으로 하는 두 가지 조건부 액세스 정책이 필요합니다. 이러한 정책 만들기에 대한 자세한 내용은 조건부 액세스: 승인된 클라이언트 앱 또는 앱 보호 정책 필요에서 찾을 수 있습니다.

모바일 디바이스에서 승인된 클라이언트 앱 또는 앱 보호 정책 필요의 단계를 따릅니다. 이 정책은 iOS 및 Android용 Outlook을 허용하지만 모바일 클라이언트가 Exchange Online 연결할 수 Exchange ActiveSync OAuth 및 기본 인증을 차단합니다.

참고

이 정책을 사용하면 모바일 사용자가 해당 앱을 사용하여 모든 Office 엔드포인트에 액세스할 수 있습니다.

모든 디바이스에서 Exchange ActiveSync 차단의 단계를 수행하여 비모바일 디바이스에서 기본 인증을 사용하는 Exchange ActiveSync 클라이언트가 Exchange Online 연결할 수 없도록 합니다.

위의 정책은 권한 부여 컨트롤 앱 보호 필요 정책을 사용하여 액세스 권한을 부여하기 전에 Intune 앱 보호 정책이 iOS 및 Android용 Outlook 내의 연결된 계정에 적용되도록 합니다. 사용자가 Intune 앱 보호 정책에 할당되지 않았거나, Intune 대한 라이선스가 없거나, 앱이 Intune 앱 보호 정책에 포함되지 않은 경우 이 정책은 사용자가 액세스 토큰을 가져오고 메시징 데이터에 액세스할 수 없도록 합니다.

마지막으로, Microsoft Entra 조건부 액세스로 레거시 인증 차단에 따라 iOS 및 Android 디바이스의 다른 Exchange 프로토콜에 대한 레거시 인증을 차단합니다. 이 정책은 Microsoft 365 또는 Office 365 Exchange Online 클라우드 앱 및 iOS 및 Android 디바이스 플랫폼만 대상으로 지정해야 합니다. 이 방법을 사용하면 기본 인증이 있는 Exchange Web Services, IMAP4 또는 POP3 프로토콜을 사용하는 모바일 앱이 Exchange Online 연결할 수 없습니다.

중요

앱 기반 조건부 액세스 정책을 활용하려면 iOS 디바이스에 Microsoft Authenticator 앱을 설치해야 합니다. Android 디바이스의 경우 Intune 회사 포털 앱이 필요합니다. 자세한 내용은 Intune 앱 기반 조건부 액세스를 참조하세요.

다른 모바일 디바이스 클라이언트(예: 모바일 운영 체제에 포함된 네이티브 메일 클라이언트)가 온-프레미스 환경(온-프레미스 Active Directory 대한 기본 인증을 통해 인증)에 연결하지 못하도록 차단하려면 다음을 수행합니다.

기본 제공 Exchange 모바일 디바이스 액세스 규칙을 사용하고 Exchange 관리 셸에서 다음 명령을 설정하여 모든 모바일 디바이스의 연결을 차단할 수 있습니다.

Set-ActiveSyncOrganizationSettings -DefaultAccessLevel Block

참고

이 명령은 모바일 디바이스를 사용하여 Exchange 온-프레미스에 연결하는 사용자에게 영향을 미칠 수 있습니다.

Intune 앱 보호 정책 만들기

하이브리드 최신 인증을 사용하도록 설정한 후 모든 온-프레미스 모바일 사용자는 Microsoft 365 또는 Office 365 기반 아키텍처를 사용하여 iOS 및 Android용 Outlook을 사용할 수 있습니다. 따라서 Intune 앱 보호 정책을 사용하여 회사 데이터를 보호하는 것이 중요합니다.

앱 보호 정책을 만들고 할당하는 방법에 설명된 단계를 사용하여 iOS 및 Android 모두에 대한 Intune 앱 보호 정책을 만듭니다. 최소한 각 정책은 다음 조건을 충족해야 합니다.

여기에는 Word, Excel 또는 PowerPoint와 같은 모든 Microsoft 모바일 애플리케이션이 포함됩니다. 이 포함은 사용자가 안전한 방식으로 모든 Microsoft 앱 내에서 회사 데이터에 액세스하고 조작할 수 있도록 합니다.

Exchange에서 모바일 디바이스에 제공하는 보안 기능은 다음과 같습니다.

- 액세스에 PIN 필요(유형 선택, PIN 길이, 단순 PIN 허용, 지문 허용 포함)

- 앱 데이터 암호화

- 관리되는 앱이 "탈옥" 및 루팅된 디바이스에서 실행되지 않도록 차단

모든 사용자에게 할당됩니다. 이 광범위한 할당을 통해 iOS 및 Android용 Outlook을 사용하는지 여부에 관계없이 모든 사용자가 보호됩니다.

위의 최소 정책 요구 사항 외에도 회사 데이터 유출을 방지하기 위해 다른 앱에 잘라내기, 복사 및 붙여넣기 제한과 같은 고급 보호 정책 설정을 배포하는 것이 좋습니다. 사용 가능한 설정에 대한 자세한 내용은 Microsoft Intune 및 iOS 앱 보호 정책 설정의 Android앱 보호 정책 설정을 참조하세요.

중요

Intune에 등록되지 않은 Android 디바이스의 앱에 대해 Intune 앱 보호 정책을 적용하려면 사용자가 Intune 회사 포털을 설치해야 합니다. 자세한 내용은 Microsoft Intune Android 앱 보호 정책 설정을 참조하세요.

하이브리드 최신 인증 사용

하이브리드 최신 인증을 사용하도록 설정하지 않은 경우 하이브리드 최신 인증 개요 및 온-프레미스 비즈니스용 Skype 및 Exchange 서버에서 사용하기 위한 필수 구성 요소에 설명된 대로 필수 구성 요소를 검토합니다. 필수 구성 요소를 완료한 후 하이브리드 최신 인증을 사용하도록 온-프레미스에서 Exchange Server 구성하는 방법의 단계를 수행합니다.

Exchange Online ActiveSync 프로토콜을 사용하여 온-프레미스 환경에 연결할 수 있도록 Exchange 온-프레미스 디바이스 액세스 허용 규칙을 만듭니다.

If ((Get-ActiveSyncOrganizationSettings).DefaultAccessLevel -ne "Allow") {New-ActiveSyncDeviceAccessRule -Characteristic DeviceType -QueryString "OutlookService" -AccessLevel Allow}참고

온-프레미스 Exchange 관리 센터를 통한 디바이스 관리는 불가능합니다. 모바일 디바이스를 관리하려면 Intune 필요합니다.

사용자가 Exchange ActiveSync 프로토콜을 통해 기본 인증을 사용하여 iOS 및 Android용 Outlook을 사용하여 온-프레미스 환경에 연결할 수 없도록 하는 Exchange 온-프레미스 디바이스 액세스 규칙을 만듭니다.

New-ActiveSyncDeviceAccessRule -Characteristic DeviceModel -QueryString "Outlook for iOS and Android" -AccessLevel Block참고

이 규칙이 만들어지면 기본 인증 사용자가 있는 iOS 및 Android용 Outlook이 차단됩니다.

온-프레미스 Exchange ActiveSync maxRequestLength가 전송 구성의 MaxSendSize/MaxReceiveSize와 일치하도록 구성되어 있는지 확인합니다.

- 길:

%ExchangeInstallPath%\FrontEnd\HttpProxy\Sync\web.config - 재산:

maxRequestLength - 값: KB 크기로 설정됨(예: 10MB는 10240)

- 길:

지원되지 않는 클라이언트 기능

iOS 및 Android용 Outlook에서 하이브리드 최신 인증을 사용하는 온-프레미스 사서함에는 다음 기능이 지원되지 않습니다.

- 초안 폴더 및 초안 메시지 동기화

- 메시지 목록 맨 아래에 있는 "추가 메시지 로드" 링크를 사용하여 4주 이상의 전자 메일 보기

- 공유 일정 액세스 및 일정 액세스 위임

- 사서함 데이터 액세스 공유 및 위임

- Cortana 휴가 시간/이동 시간

- 다양한 모임 위치

- Microsoft To Do를 사용하여 작업 관리

- 추가 기능

- 흥미로운 일정

- 내 전자 메일 재생

- 민감도 레이블 지정

- S/MIME

- 보내기 예약

다음 기능은 온-프레미스 인프라가 Exchange Server 2016 이상을 사용하는 경우에만 지원됩니다.

- 일정 첨부 파일

연결 흐름 FAQ

Q: 내 organization 인터넷 인바운드 연결을 승인된 IP 주소 또는 FQDN으로 제한해야 하는 보안 정책이 있습니다. 이 아키텍처에서 구성이 가능합니까?

A: Microsoft는 자동 검색 및 ActiveSync 프로토콜에 대한 온-프레미스 엔드포인트를 제한 없이 인터넷에서 열고 액세스할 수 있도록 권장합니다. 특정 상황에서는 불가능할 수 있습니다. 예를 들어 다른 타사 UEM(통합 엔드포인트 관리) 솔루션과 공존하는 기간에 있는 경우 사용자가 Intune 및 iOS 및 Android용 Outlook으로 마이그레이션하는 동안 사용자가 UEM 솔루션을 우회하지 못하도록 ActiveSync 프로토콜에 제한을 두는 것이 좋습니다. 온-프레미스 방화벽 또는 게이트웨이 에지 디바이스에 제한을 두어야 하는 경우 FQDN 엔드포인트를 기반으로 필터링하는 것이 좋습니다. FQDN 엔드포인트를 사용할 수 없는 경우 IP 주소를 필터링합니다. 다음 IP 서브넷 및 FQDN이 허용 목록에 포함되어 있는지 확인합니다.

Microsoft 365 또는 Office 365 IP 주소 및 URL 웹 서비스에 포함되지 않은 추가 엔드포인트에 정의된 모든 Exchange Online FQDN 및 IP 서브넷 범위입니다.

Microsoft 365 또는 Office 365 IP 주소 및 URL 웹 서비스에 포함되지 않은 추가 엔드포인트에 정의된 자동 검색 FQDN 및 IP 서브넷 범위입니다. 자동 검색 서비스가 온-프레미스 인프라에 대한 연결을 설정하기 때문에 이러한 IP 서브넷 및 FQDN이 필요합니다.

Microsoft 365 및 Office 365 URL 및 IP 주소 범위에 정의된 모든 Outlook iOS 및 Android 및 Office 모바일 앱 FQDN

Q: 내 organization 현재 타사 UEM 솔루션을 사용하여 모바일 디바이스 연결을 제어합니다. 인터넷에 Exchange ActiveSync 네임스페이스를 노출하면 사용자가 공존 기간 동안 타사 UEM 솔루션을 우회할 수 있습니다. 이 상황을 방지하려면 어떻게 해야 하나요?

A: 이 문제를 해결할 수 있는 세 가지 잠재적 솔루션이 있습니다.

- Exchange 모바일 디바이스 액세스 규칙을 구현하여 연결이 승인된 디바이스를 제어합니다.

- 일부 타사 UEM 솔루션은 사용자의 ActiveSyncAllowedDeviceIDs 속성에 승인된 디바이스를 추가하는 동시에 승인되지 않은 액세스를 차단하는 Exchange 모바일 디바이스 액세스 규칙과 통합됩니다.

- Exchange ActiveSync 네임스페이스에서 IP 제한을 구현합니다.

Q: Azure ExpressRoute를 사용하여 Microsoft 클라우드와 온-프레미스 환경 간의 트래픽을 관리할 수 있나요?

A: Microsoft Cloud에 연결하려면 인터넷 연결이 필요합니다. Microsoft는 자동 검색 및 Exchange ActiveSync 인터넷에 직접 노출하는 것이 좋습니다. 자세한 내용은 Microsoft 365 및 Office 365 네트워크 연결 원칙을 참조하세요. 그러나 Azure ExpressRoute는 Exchange 하이브리드 시나리오에서 지원됩니다. 자세한 내용은 Microsoft 365용 Azure ExpressRoute 및 Office 365 참조하세요.

ExpressRoute를 사용하면 ExpressRoute 연결에 대한 개인 IP 공간이 없으며 "프라이빗" DNS 확인도 있을 수 없습니다. 회사에서 ExpressRoute를 통해 사용하려는 모든 엔드포인트는 공용 DNS에 resolve 합니다. 해당 엔드포인트가 ExpressRoute 회로와 연결된 보급된 접두사에 포함된 IP로 확인되면(ExpressRoute 연결에서 Microsoft 피어링을 사용하도록 설정할 때 회사에서 Azure Portal 해당 접두사를 구성해야 합니다) Exchange Online 온-프레미스 환경으로의 아웃바운드 연결은 ExpressRoute 회로를 통해 라우팅됩니다. 회사에서 이러한 연결과 연결된 반환 트래픽이 ExpressRoute 회로를 통과하도록 해야 합니다(비대칭 라우팅 방지).

중요

Android, iOS 및 Mac용 Outlook은 Azure ExpressRoute(및 모바일 네이티브 메일 클라이언트)를 지원할 수 없으므로 모바일 또는 Mac 디바이스에서 전자 메일에 액세스하려는 경우 Azure ExpressRoute를 사용하지 않는 것이 좋습니다. ExpressRoute 회로에서 Microsoft에 보급된 공용 IP 공간과 인터넷 회로에 보급된 공용 IP 공간이 겹칠 수 없기 때문입니다.

Q: 메시지 데이터가 Exchange Online 4주만 동기화되는 경우 iOS 및 Android용 Outlook에서 실행된 검색 쿼리가 로컬 디바이스에서 사용할 수 있는 데이터 이외의 정보를 반환할 수 없음을 의미하나요?

A: iOS 및 Android용 Outlook에서 검색 쿼리가 수행되면 검색 쿼리와 일치하는 항목이 디바이스에 있는 경우 반환됩니다. 또한 검색 쿼리는 Exchange Online 통해 Exchange 온-프레미스에 전달됩니다. Exchange 온-프레미스는 온-프레미스 사서함에 대해 검색 쿼리를 실행하고 결과를 Exchange Online 반환하여 결과를 클라이언트에 릴레이합니다. 온-프레미스 쿼리 결과는 삭제되기 전에 하루 동안 Exchange Online 저장됩니다.

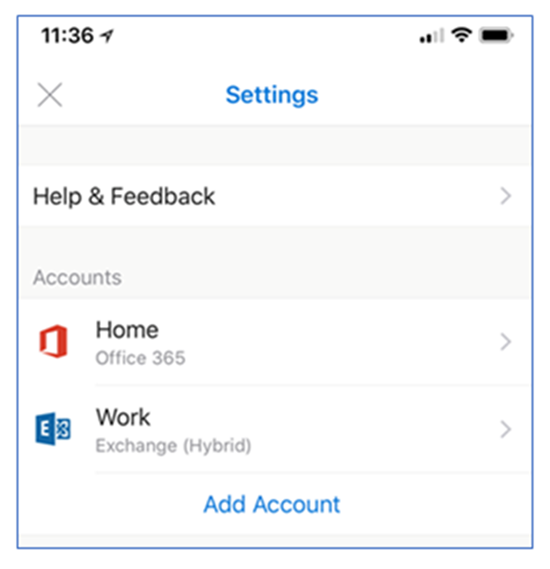

Q: 어떻게 할까요? 전자 메일 계정이 iOS 및 Android용 Outlook에서 올바르게 추가되었는지 알고 있나요?

A: 하이브리드 최신 인증을 통해 추가되는 온-프레미스 사서함은 다음 예제와 유사하게 iOS 및 Android용 Outlook의 계정 설정에서 Exchange(하이브리드) 로 레이블이 지정됩니다.

인증 FAQ

Q: iOS 및 Android용 하이브리드 최신 인증 및 Outlook에서 지원되는 ID 구성은 무엇인가요?

A: Microsoft Entra ID 포함된 다음 ID 구성은 하이브리드 최신 인증에서 지원됩니다.

- Microsoft Entra ID 지원하는 온-프레미스 ID 공급자와 페더레이션 ID

- Microsoft Entra Connect를 통한 암호 해시 동기화

- Microsoft Entra Connect를 통한 통과 인증

Q: iOS 및 Android용 Outlook에 사용되는 인증 메커니즘은 무엇인가요? 자격 증명이 Microsoft 365 또는 Office 365 저장되어 있나요?

A: Exchange Online 최신 인증을 사용한 계정 설정을 참조하세요.

Q: iOS 및 Android용 Outlook 및 기타 Microsoft Office 모바일 앱에서 Single Sign-On을 지원합니까?

A: Exchange Online 최신 인증을 사용한 계정 설정을 참조하세요.

Q: iOS 및 Android용 Outlook의 ADAL(Active Directory 인증 라이브러리)에서 생성 및 사용하는 토큰의 수명은 어떻게 됩니까?

A: Exchange Online 최신 인증을 사용한 계정 설정을 참조하세요.

Q: 사용자의 암호가 변경되면 액세스 토큰은 어떻게 되나요?

A: Exchange Online 최신 인증을 사용한 계정 설정을 참조하세요.

Q: 사용자가 iOS 및 Android용 Outlook에 계정을 추가할 때 자동 검색을 무시할 수 있는 방법이 있나요?

A: 예, 사용자는 언제든지 자동 검색을 우회하고 Exchange ActiveSync 프로토콜을 통해 기본 인증을 사용하여 연결을 수동으로 구성할 수 있습니다. 사용자가 Microsoft Entra 조건부 액세스 또는 Intune 앱 보호 정책을 지원하지 않는 메커니즘을 통해 온-프레미스 환경에 대한 연결을 설정하지 않도록 하려면 온-프레미스 Exchange 관리자가 ActiveSync 연결을 차단하는 Exchange 디바이스 액세스 규칙을 구성해야 합니다. 이 작업을 수행하려면 Exchange 관리 셸에 다음 명령을 입력합니다.

New-ActiveSyncDeviceAccessRule -Characteristic DeviceModel -QueryString "Outlook for iOS and Android" -AccessLevel Block

Q: organization iOS 및 Android용 Outlook의 기본 인증에서 하이브리드 최신 인증으로 이동하면 어떻게 되나요?

A: 위의 구현 단계에 따라 organization 하이브리드 최신 인증을 사용하도록 설정한 후 최종 사용자는 프로필이 기본 인증을 사용하므로 iOS 및 Android용 Outlook에서 기존 계정 프로필을 삭제해야 합니다. 그런 다음 최종 사용자는 하이브리드 최신 인증을 사용하는 새 프로필을 만들 수 있습니다.

문제 해결

이 섹션에서는 iOS 및 Android용 Outlook에서 하이브리드 최신 인증을 사용하는 온-프레미스 사서함의 가장 일반적인 문제 또는 오류에 대해 설명합니다.

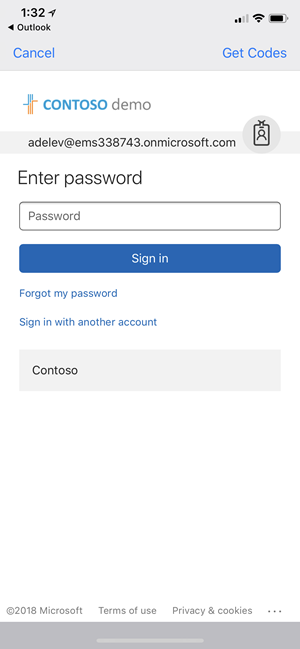

자동 검색 및 ActiveSync

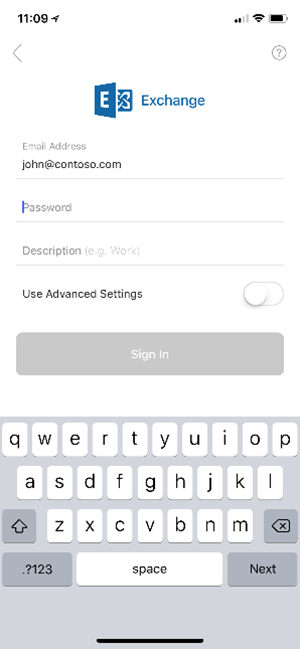

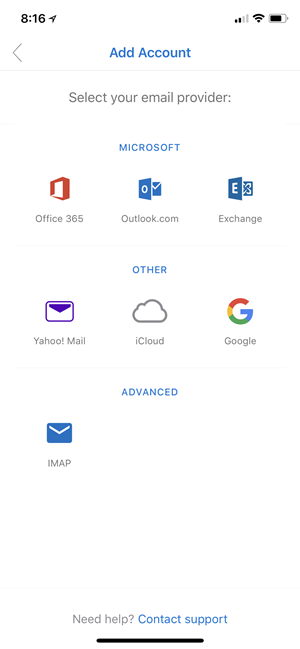

프로필을 만드는 동안 사용자에게 다음 스크린샷과 유사한 최신 인증 대화 상자가 표시됩니다.

대신 사용자에게 다음 대화 상자 중 하나가 표시되는 경우 자동 검색 또는 ActiveSync 온-프레미스 엔드포인트에 문제가 있습니다.

레거시 기본 인증 Exchange ActiveSync 환경을 제공하는 사용자의 예는 다음과 같습니다.

다음은 AutoDetect가 사용자의 온-프레미스 사서함에 대한 구성을 검색할 수 없을 때 표시되는 내용의 예입니다.

두 시나리오 모두 온-프레미스 환경이 올바르게 구성되었는지 확인합니다. 이 작업을 수행하려면 TechNet 갤러리에서 iOS 및 Android용 Outlook에 대한 하이브리드 최신 인증 설정의 유효성 검사 스크립트를 다운로드하고 실행합니다.

스크립트의 출력을 검토할 때 자동 검색에서 다음 출력이 표시됩니다.

{

"Protocol": "activesync",

"Url": "https://mail.contoso.com/Microsoft-Server-ActiveSync"

}

온-프레미스 ActiveSync 엔드포인트는 WWW-Authenticate 헤더에 authorization_uri 포함하는 다음 응답을 반환해야 합니다.

Content-Length →0

Date →Mon, 29 Jan 2018 19:51:46 GMT

Server →Microsoft-IIS/10.0 Microsoft-HTTPAPI/2.0

WWW-Authenticate →Bearer client_id="00000002-0000-0ff1-ce00-000000000000", trusted_issuers="00000001-0000-0000-c000-000000000000@5de110f8-2e0f-4d45-891d-bcf2218e253d,00000004-0000-0ff1-ce00-000000000000@contoso.com", token_types="app_asserted_user_v1 service_asserted_app_v1", authorization_uri="https://login.windows.net/common/oauth2/authorize"

Www-Authenticate →Basic realm="mail.contoso.com"

X-Powered-By →ASP.NET

request-id →5ca2c827-5147-474c-8457-63c4e5099c6e

AutoDiscover 또는 ActiveSync 응답이 위의 예제와 유사하지 않은 경우 다음과 같은 원인을 조사할 수 있습니다.

자동 검색 엔드포인트에 연결할 수 없는 경우 방화벽 또는 부하 분산 장치 구성 문제가 있을 수 있습니다(예: IP 제한이 구성되고 필요한 IP 범위가 없음). 또한 Exchange 앞에 자동 검색 엔드포인트에 액세스하기 위해 사전 인증이 필요한 디바이스가 있을 수 있습니다.

자동 검색 엔드포인트가 올바른 URL을 반환하지 않는 경우 ActiveSync 가상 디렉터리의 ExternalURL 값에 대한 구성 문제가 있습니다.

ActiveSync 엔드포인트에 연결할 수 없는 경우 방화벽 또는 부하 분산 장치 구성 문제가 있습니다. 한 가지 예는 IP 제한이 구성되고 필요한 IP 범위가 존재하지 않는다는 것입니다. 또한 Exchange 앞에 ActiveSync 엔드포인트에 액세스하기 위해 사전 인증이 필요한 디바이스가 있을 수 있습니다.

ActiveSync 엔드포인트에 authorization_uri 값이 없는 경우 EvoSTS 인증 서버가 Exchange 관리 셸을 사용하여 기본 엔드포인트로 구성되어 있는지 확인합니다.

Get-AuthServer EvoSts | Format-List IsDefaultAuthorizationEndpointActiveSync 엔드포인트에 WWW-Authenticate 헤더가 없는 경우 Exchange 앞의 디바이스가 쿼리에 응답할 수 있습니다.

클라이언트 동기화 문제

iOS 및 Android용 Outlook에서 데이터가 부실할 수 있는 몇 가지 시나리오가 있습니다. 일반적으로 이 데이터 조건은 두 번째 액세스 토큰(데이터를 온-프레미스 환경과 동기화하기 위해 Exchange Online MRS에서 사용하는 토큰)과 관련된 문제로 인해 발생합니다. 이 문제의 가장 일반적인 두 가지 이유는 다음과 같습니다.

- 온-프레미스에서 SSL/TLS 오프로드.

- EvoSTS 인증서 메타데이터 문제.

SSL/TLS 오프로드를 사용하면 특정 URI에 대한 토큰이 발급되고 해당 값에는 프로토콜 값("https://")이 포함됩니다. 부하 분산 장치가 SSL/TLS를 오프로드하면 Exchange에서 수신한 요청이 HTTP를 통해 들어오고 프로토콜 값이 http:// 클레임이 일치하지 않습니다. 다음 예제에서는 Fiddler 추적의 응답 헤더를 보여 줍니다.

Content-Length →0

Date →Mon, 29 Jan 2018 19:51:46 GMT

Server →Microsoft-IIS/10.0 Microsoft-HTTPAPI/2.0

WWW-Authenticate →Bearer client_id="00000002-0000-0ff1-ce00-000000000000", trusted_issuers="00000001-0000-0000-c000-000000000000@00c118a9-2de9-41d3-b39a-81648a7a5e4d", authorization_uri="https://login.windows.net/common/oauth2/authorize", error="invalid_token"

WWW-Authenticate →Basic realm="mail.contoso.com"

X-Powered-By →ASP.NET

request-id →2323088f-8838-4f97-a88d-559bfcf92866

x-ms-diagnostics →2000003;reason="The hostname component of the audience claim value is invalid. Expected 'https://mail.contoso.com'. Actual 'http://mail.contoso.com'.";error_category="invalid_resource"

기술 및 라이선스 요구 사항 섹션에서 위에서 지정한 대로 SSL/TLS 오프로드는 OAuth 흐름에 대해 지원되지 않습니다.

EvoSTS 인증서 메타데이터의 경우 EvoSTS에서 사용하는 인증서 메타데이터가 Microsoft 365 또는 Office 365 업데이트되는 경우도 있습니다. "OrganizationCapabilityManagement"의 organization 기능이 있는 Exchange 온-프레미스 중재 사서함은 변경 내용을 검색하고 해당 메타데이터를 온-프레미스에서 업데이트합니다. 이 프로세스는 8시간마다 실행됩니다.

Exchange 관리자는 Exchange 관리 셸을 사용하여 다음 cmdlet을 실행하여 이 사서함을 찾을 수 있습니다.

$x=Get-mailbox -arbitration | ? {$_.PersistedCapabilities -like "OrganizationCapabilityManagement"};Get-MailboxDatabaseCopyStatus $x.database.name

OrganizationCapabilityManagement 중재 사서함에 대한 데이터베이스를 호스팅하는 서버에서 MSExchange AuthAdmin 원본이 있는 이벤트에 대한 애플리케이션 이벤트 로그를 검토합니다. 이벤트는 Exchange가 메타데이터를 새로 고칠 수 있는지 알려야 합니다. 메타데이터가 만료된 경우 이 cmdlet을 사용하여 수동으로 새로 고칠 수 있습니다.

Set-AuthServer EvoSts -RefreshAuthMetadata

24시간마다 위의 명령을 실행하는 예약된 작업을 만들 수도 있습니다.

Exchange Online 통계

다음 Exchange Online cmdlet을 사용하여 동기화된 각 온-프레미스 사서함에 대한 통계 정보를 볼 수 있습니다.

먼저 테넌트에서 동기화된 온-프레미스 사서함의 위치를 가져와 온-프레미스 사서함의 ID(예:

jane@contoso.com)를 지정합니다.$m = Get-MailboxLocation <identity>사서함 관련 통계를 보려면

Get-MailboxStatistics $m.id모바일 장치 통계(예: iOS용 Outlook 및 Android가 Exchange Online 마지막으로 동기화된 경우 표시)를 보려면 를 사용합니다.

Get-MobileDeviceStatistics -Mailbox $m.id

자세한 내용은 Get-MailboxStatistics 및 Get-MobileDeviceStatistics를 참조하세요.

기타 문제

하이브리드 최신 인증이 제대로 작동하지 않을 수 있는 다른 문제가 있습니다. 자세한 내용은 Exchange 온-프레미스에 대한 하이브리드 최신 인증 발표의 문제 해결 섹션을 참조하세요.