Exchange Online에서 최신 인증으로 계정 설정

요약: 최신 인증 사용 계정을 사용하는 사용자가 Exchange Online iOS 및 Android용 Outlook 계정을 신속하게 설정할 수 있는 방법입니다.

최신 인증 사용 계정(하이브리드 최신 인증을 사용하는 Microsoft 365 또는 Office 365 계정 또는 온-프레미스 계정)을 사용하는 사용자는 iOS 및 Android용 Outlook 계정을 설정하는 두 가지 방법인 자동 검색 및 Single Sign-On을 사용할 수 있습니다. 또한 iOS 및 Android용 Outlook은 IT 관리자에게 Microsoft 365 및 Office 365 사용자에게 계정 구성을 "푸시"하고 iOS 및 Android용 Outlook에서 개인 계정을 지원하는지 여부를 제어할 수 있는 기능을 제공합니다.

최신 인증

최신 인증은 다음을 포함하는 인증 및 권한 부여 방법의 조합에 대한 우산 용어입니다.

인증 방법: 다단계 인증; 클라이언트 인증서 기반 인증.

권한 부여 방법: Microsoft의 OAuth(Open Authorization) 구현.

최신 인증은 MSAL(Microsoft 인증 라이브러리)을 사용하여 사용하도록 설정됩니다. MSAL 기반 인증은 iOS 및 Android용 Outlook이 Microsoft 365 또는 Office 365 Exchange Online 사서함에 액세스하는 데 사용하는 인증입니다. 데스크톱 및 모바일 장치에서 Office 앱에서 사용하는 MSAL 인증에는 사용자가 Outlook에 자격 증명을 제공하는 대신 Microsoft 365 및 Office 365 대한 ID 공급자인 Microsoft Entra ID 직접 로그인하는 작업이 포함됩니다.

MSAL 기반 인증은 최신 인증 사용 계정(하이브리드 최신 인증을 사용하는 Microsoft 365 또는 Office 365 계정 또는 온-프레미스 계정)에 OAuth를 사용합니다. 또한 사용자 자격 증명에 액세스할 필요 없이 iOS 및 Android용 Outlook에서 전자 메일에 액세스할 수 있는 보안 메커니즘을 제공합니다. 로그인 시 사용자는 Microsoft Entra ID 사용하여 직접 인증하고 그 대가로 액세스/새로 고침 토큰 쌍을 받습니다. 액세스 토큰은 iOS 및 Android용 Outlook에 Microsoft 365 또는 Office 365 적절한 리소스에 대한 액세스 권한을 부여합니다(예: 사용자의 사서함). 새로 고침 토큰은 현재 액세스 토큰이 만료되면 새 액세스 또는 새로 고침 토큰 쌍을 가져오는 데 사용됩니다. OAuth는 사용자의 자격 증명을 필요하거나 저장하지 않고도 Microsoft 365 또는 Office 365 액세스할 수 있는 보안 메커니즘을 Outlook에 제공합니다.

토큰 수명에 대한 자세한 내용은 Microsoft ID 플랫폼 구성 가능한 토큰 수명을 참조하세요. 토큰 수명 값을 조정할 수 있습니다. 자세한 내용은 조건부 액세스를 사용하여 인증 세션 관리 구성을 참조하세요. 토큰 수명을 줄이려면 수명이 작을수록 애플리케이션이 새 액세스 토큰을 획득해야 하는 횟수가 증가하므로 iOS 및 Android용 Outlook의 성능을 줄일 수도 있습니다.

이전에 부여한 액세스 토큰은 만료될 때까지 유효합니다. 인증에 활용되는 ID 모델은 암호 만료가 처리되는 방식에 영향을 미칩니다. 세 가지 시나리오가 있습니다.

페더레이션 ID 모델의 경우 온-프레미스 ID 공급자는 암호 만료 클레임을 Microsoft Entra ID 보내야 합니다. 그렇지 않으면 Microsoft Entra ID 암호 만료에 대해 작업할 수 없습니다. 자세한 내용은 암호 만료 클레임을 보내도록 AD FS 구성을 참조하세요.

암호 해시 동기화는 암호 만료를 지원하지 않습니다. 이 시나리오는 이전에 액세스 및 새로 고침 토큰 쌍을 가져온 앱이 토큰 쌍의 수명을 초과하거나 사용자가 암호를 변경할 때까지 계속 작동한다는 것을 의미합니다. 자세한 내용은 Microsoft Entra Connect Sync를 사용하여 암호 동기화 구현을 참조하세요.

통과 인증을 사용하려면 Microsoft Entra Connect에서 암호 쓰기 저장을 사용하도록 설정해야 합니다. 자세한 내용은 통과 인증 Microsoft Entra: 질문과 대답을 참조하세요.

토큰이 만료되면 클라이언트는 새로 고침 토큰을 사용하여 새 액세스 토큰을 가져오려고 하지만 사용자의 암호가 변경되어 새로 고침 토큰이 무효화됩니다(온-프레미스와 Microsoft Entra ID 간에 디렉터리 동기화가 발생한 것으로 가정). 무효화된 새로 고침 토큰은 사용자가 새 액세스 토큰 및 새로 고침 토큰 쌍을 얻기 위해 다시 인증하도록 강제합니다.

자동 검색

iOS 및 Android용 Outlook은 최종 사용자가 계정을 신속하게 설정하는 데 도움이 되는 자동 검색이라는 솔루션을 제공합니다. AutoDetect는 먼저 SMTP 도메인에 따라 사용자가 가진 계정 유형을 결정합니다. 이 서비스에서 다루는 계정 유형에는 Microsoft 365, Office 365, Outlook.com, Google, Yahoo 및 iCloud가 포함됩니다. 다음으로 AutoDetect는 해당 계정 유형에 따라 사용자의 디바이스에서 앱에 적절한 구성을 만듭니다. 이 솔루션은 사용자의 시간을 절약하고 호스트 이름 및 포트 번호와 같은 구성 설정의 수동 입력이 필요하지 않습니다.

하이브리드 최신 인증을 사용하는 모든 Microsoft 365 또는 Office 365 계정 및 온-프레미스 계정에서 사용하는 최신 인증의 경우 자동 검색은 사용자의 계정 정보에 대한 Exchange Online 쿼리한 다음, 앱이 Exchange Online 연결할 수 있도록 사용자 디바이스에서 iOS 및 Android용 Outlook을 구성합니다. 이 프로세스 중에 사용자에게 필요한 유일한 정보는 해당 SMTP 주소 및 자격 증명입니다.

다음 이미지는 자동 검색을 통한 계정 구성의 예를 보여 줍니다.

사용자에 대해 자동 검색이 실패하는 경우 다음 이미지는 수동 구성을 사용하는 대체 계정 구성 경로를 보여 줍니다.

Single Sign-On

MSAL(Microsoft 인증 라이브러리)을 사용하는 모든 Microsoft 앱은 Single Sign-On을 지원합니다. 또한 Microsoft Authenticator 또는 Microsoft 회사 포털 앱에서 앱을 사용하는 경우에도 Single Sign-On이 지원됩니다.

토큰은 다음 시나리오에서 다른 Microsoft 앱(예: Word mobile)에서 공유하고 재사용할 수 있습니다.

앱이 동일한 서명 인증서로 서명되고 동일한 서비스 엔드포인트 또는 대상 URL(예: Microsoft 365 또는 Office 365 URL)을 사용하는 경우 이 경우 토큰은 앱 공유 스토리지에 저장됩니다.

앱이 Broker 앱에서 Single Sign-On을 사용하거나 지원하는 경우 토큰은 broker 앱 내에 저장됩니다. Microsoft Authenticator는 브로커 앱의 예입니다. 브로커 앱 시나리오에서 iOS 및 Android용 Outlook에 로그인하려고 하면 MSAL이 Microsoft Authenticator 앱을 시작합니다. 그러면 Microsoft Entra ID 연결하여 토큰을 가져옵니다. 그런 다음 구성된 토큰 수명이 허용하는 한 토큰을 유지하고 다른 앱의 인증 요청에 다시 사용합니다.

자세한 내용은 macOS 및 iOS에서 SSO 구성을 참조하세요.

사용자가 이미 디바이스의 다른 Microsoft 앱(예: Word 또는 회사 포털)에 로그인한 경우 iOS 및 Android용 Outlook에서 해당 토큰을 감지하고 자체 인증에 사용합니다. 이러한 토큰이 검색되면 iOS 및 Android용 Outlook에서 계정을 추가하는 사용자는 설정 메뉴의 계정 아래에서 검색된 계정을 "찾은"으로 볼 수 있습니다. 새 사용자는 초기 계정 설정 화면에서 자신의 계정을 볼 수 있습니다.

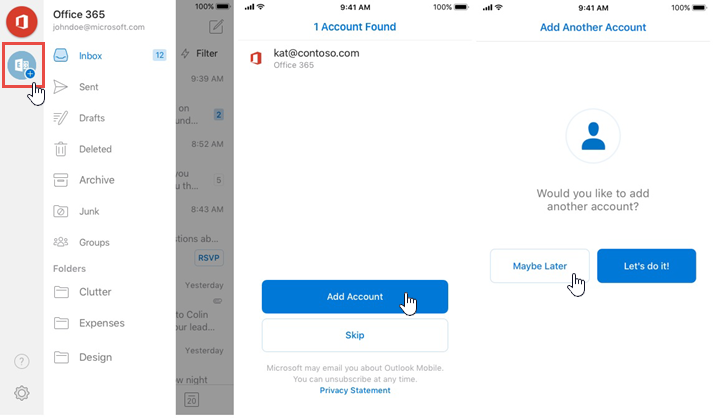

다음 이미지는 처음 사용자에 대한 Single Sign-On을 통한 계정 구성의 예를 보여 줍니다.

사용자에게 이미 iOS 및 Android용 Outlook(예: 개인 계정)이 있지만 최근에 등록했기 때문에 Microsoft 365 또는 Office 365 계정이 검색된 경우 Single Sign-On 경로는 다음 이미지와 유사합니다.

엔터프라이즈 모바일 관리를 통한 계정 설정 구성

iOS 및 Android용 Outlook은 IT 관리자에게 하이브리드 최신 인증을 사용하여 Microsoft 365 또는 Office 365 계정 또는 온-프레미스 계정에 계정 구성을 "푸시"하는 기능을 제공합니다. 이 기능은 iOS용 관리형 App Configuration 채널을 사용하는 UEM(통합 엔드포인트 관리) 공급자 또는 Android용 엔터프라이즈 채널의 Android에서 작동합니다.

Microsoft Intune에 등록된 사용자의 경우, Azure Portal에서 Intune을 사용하여 계정 구성 설정을 배포할 수 있습니다.

UEM 공급자에서 계정 설정 구성이 설정되고 사용자가 디바이스를 등록하면 iOS 및 Android용 Outlook에서 계정이 "발견됨"인 것을 감지한 다음 사용자에게 계정을 추가하라는 메시지를 표시합니다. 설치 프로세스를 완료하기 위해 사용자가 입력해야 하는 유일한 정보는 암호입니다. 그런 다음 사용자의 사서함 콘텐츠가 로드되고 사용자가 앱을 사용할 수 있습니다.

이 기능을 사용하도록 설정하는 데 필요한 계정 설정 구성 키에 대한 자세한 내용은 iOS 및 Android용 Outlook App Configuration 설정 배포의 계정 설정 구성 섹션을 참조하세요.

조직 허용 계정 모드

가장 크고 규제가 높은 고객의 데이터 보안 및 규정 준수 정책을 존중하는 것은 Microsoft 365 및 Office 365 가치의 핵심 요소입니다. 일부 회사는 회사 환경 내에서 모든 통신 정보를 캡처하고 디바이스가 회사 통신에만 사용되는지 확인해야 합니다. 이러한 요구 사항을 지원하기 위해 회사 관리 디바이스의 iOS 및 Android용 Outlook은 iOS 및 Android용 Outlook 내에서 단일 회사 계정만 프로비전되도록 구성할 수 있습니다. 계정 설정 구성과 마찬가지로 이 기능은 iOS용 관리형 App Configuration 채널을 사용하는 UEM 공급자 또는 Android용 엔터프라이즈 채널의 Android에서 작동합니다. 이 기능은 하이브리드 최신 인증을 사용하여 Microsoft 365 및 Office 365 계정 또는 온-프레미스 계정에서 지원되지만 iOS 및 Android용 Outlook에는 단일 회사 계정만 추가할 수 있습니다.

조직 허용 계정 모드를 배포하도록 구성해야 하는 설정에 대한 자세한 내용은 iOS 및 Android용 Outlook App Configuration 설정 배포의 조직 허용 계정 모드 섹션을 참조하세요.

참고

계정 설정 구성 및 조직 허용 계정 모드를 함께 구성하여 계정 설정을 간소화할 수 있습니다.

이러한 사용자가 Intune을 사용하여 등록된 디바이스(iOS 또는 Android Enterprise 등)에서만 회사 전자 메일에 액세스할 수 있도록 하려면 권한 부여 컨트롤과 함께 Microsoft Entra 조건부 액세스 정책을 사용해야 디바이스를 준수로 표시하고승인된 클라이언트 앱이 필요합니다. 이러한 유형의 정책을 만드는 방법에 대한 자세한 내용은 Microsoft Entra 앱 기반 조건부 액세스에서 찾을 수 있습니다.

중요

디바이스를 준수 권한 부여 제어로 표시하려면 Intune에서 디바이스를 관리해야 합니다.

첫 번째 정책은 iOS 및 Android용 Outlook을 허용하고 OAuth 지원 Exchange ActiveSync 클라이언트가 Exchange Online 연결하지 못하도록 차단합니다. "1단계 - Exchange Online 대한 Microsoft Entra 조건부 액세스 정책 구성"을 참조하세요. 하지만 다섯 번째 단계에서는 "디바이스를 규격으로 표시해야 함", "승인된 클라이언트 앱 필요" 및 "선택한 모든 컨트롤 필요"를 선택합니다.

두 번째 정책은 기본 인증을 사용하는 Exchange ActiveSync 클라이언트가 Exchange Online 연결하는 것을 방지합니다. "2단계 - EAS(활성 동기화)를 사용하여 Exchange Online 대한 Microsoft Entra 조건부 액세스 정책 구성"을 참조하세요.