システムのセキュリティ

トラステッド ブート (セキュア ブート + メジャー ブート)

Windows 11では、すべての PC で統合拡張ファームウェア インターフェイス (UEFI) のセキュア ブート機能を使用する必要があります。 Windows 11 デバイスが起動すると、セキュア ブートとトラステッド ブートが連携して、マルウェアと破損したコンポーネントの読み込みを防ぎます。 セキュア ブートは初期保護を提供し、トラステッド ブートはプロセスを選択します。

セキュア ブートは、Windows カーネルのトラステッド ブート シーケンスを介して、統合拡張ファームウェア インターフェイス (UEFI) から安全で信頼されたパスを作成します。 Windows ブート シーケンスに対するマルウェア攻撃は、UEFI、ブートローダー、カーネル、およびアプリケーション環境間のブート シーケンス全体を通して、署名強制ハンドシェイクによってブロックされます。

ファームウェア ルートキットのリスクを軽減するために、PC はブート プロセスの開始時にファームウェアのデジタル署名を検証します。 次に、セキュア ブートは、OS ブートローダーのデジタル署名とオペレーティング システムが起動する前に実行されるすべてのコードをチェックし、セキュア ブート ポリシーに従って署名とコードが妥協されておらず信頼されていないことを確認します。

トラステッド ブートは、セキュア ブートで始まるプロセスを選択します。 Windows ブートローダーは、読み込む前に Windows カーネルのデジタル署名を検証します。 Windows カーネルは、ブート ドライバー、スタートアップ ファイル、マルウェア対策製品の早期起動マルウェア対策 (ELAM) ドライバーなど、Windows スタートアップ プロセスの他のすべてのコンポーネントを検証します。 これらのファイルのいずれかが改ざんされている場合、ブートローダーは問題を検出し、破損したコンポーネントの読み込みを拒否します。 多くの場合、Windows は破損したコンポーネントを自動的に修理して、Windows の整合性を復元し、PC が正常に起動できるようにします。

詳細情報

Cryptography

暗号化は、ユーザーとシステムのデータを保護するように設計されています。 Windows 11の暗号化スタックは、チップからクラウドまで拡張され、Windows、アプリケーション、およびサービスがシステムシークレットとユーザー シークレットを保護できるようにします。 たとえば、一意のキーを持つ特定のリーダーのみがデータを読み取ることができるように、データを暗号化できます。 データセキュリティの基礎として、暗号化は、目的の受信者を除くすべてのユーザーがデータを読み取るのを防ぎ、データが改ざんされないように整合性チェックを実行し、通信が安全であることを確認するために ID を認証するのに役立ちます。 Windows 11暗号化は、連邦情報処理Standard (FIPS) 140 を満たすために認定されています。 FIPS 140 認定により、米国政府が承認したアルゴリズムが正しく実装されます。

詳細情報

- FIPS 140 検証

Windows 暗号化モジュールは、次のような低レベルのプリミティブを提供します。

- 乱数ジェネレーター (RNG)

- XTS、ECB、CBC、CFB、CCM、GCMの動作モードを備えたAES 128/256のサポート。RSA および DSA 2048、3072、および 4,096 キー サイズ。曲線上の ECDSA P-256、P-384、P-521

- ハッシュ (SHA1、SHA-256、SHA-384、SHA-512 のサポート)

- 署名と検証 (OAEP、PSS、PKCS1 の埋め込みサポート)

- キー アグリーメントとキー派生 (NIST 標準素曲線 P-256、P-384、P-521、HKDF に対する ECDH のサポート)

アプリケーション開発者は、これらの暗号化モジュールを使用して、低レベルの暗号化操作 (Bcrypt)、キー ストレージ操作 (NCrypt)、静的データ (DPAPI) の保護、シークレットの安全な共有 (DPAPI-NG) を実行できます。

詳細情報

- 暗号化と証明書の管理

開発者は、Microsoft のオープンソース暗号化ライブラリ SymCrypt を利用する暗号化次世代 API (CNG) を使用して、Windows 上のモジュールにアクセスできます。 SymCrypt では、オープンソース コードによる完全な透明性がサポートされています。 さらに、SymCrypt は、使用可能な場合にアセンブリとハードウェアの高速化を利用して、暗号化操作のパフォーマンスの最適化を提供します。

SymCrypt は、Microsoft の透明性に対する Microsoft のコミットメントの一部であり、Microsoft の製品とサービスを信頼するために必要な機密情報とリソースを提供することを目的としたグローバルな Microsoft Government セキュリティ プログラムが含まれています。 このプログラムは、ソース コード、脅威と脆弱性の情報交換、Microsoft の製品とサービスに関する技術的なコンテンツに関与する機会、および 5 つのグローバルに分散された透明性センターへのアクセスを制御されたアクセスを提供します。

証明書

情報の保護と認証を支援するために、Windows では証明書と証明書の管理を包括的にサポートしています。 組み込みの証明書管理コマンド ライン ユーティリティ (certmgr.exe) または Microsoft Management Console (MMC) スナップイン (certmgr.msc) を使用して、証明書、証明書信頼リスト (CTL)、証明書失効リスト (CRL) を表示および管理できます。 Windows で証明書が使用されるたびに、リーフ証明書とその信頼チェーン内のすべての証明書が失効または侵害されていないことが検証されます。 マシン上の信頼されたルート証明書と中間証明書と一般に失効した証明書は、公開キー 基盤 (PKI) 信頼の参照として使用され、Microsoft 信頼されたルート プログラムによって毎月更新されます。 信頼された証明書またはルートが取り消されると、すべてのグローバル デバイスが更新されます。つまり、ユーザーは、公開キー インフラストラクチャの脆弱性から Windows が自動的に保護されることを信頼できます。 クラウドおよびエンタープライズ展開の場合、Windows では、Active Directory の証明書をグループ ポリシーで自動登録および更新して、証明書の有効期限切れや構成ミスによる潜在的な停止のリスクを軽減する機能も提供します。

コードの署名と整合性

Windows ファイルが改ざんされていないことを確認するために、Windows コード整合性プロセスでは、Windows 内の各ファイルの署名が検証されます。 コード署名は、Windows プラットフォーム全体でファームウェア、ドライバー、ソフトウェアの整合性を確立するためのコアです。 コード署名では、コード署名証明書の秘密キー部分でファイルのハッシュを暗号化し、署名をファイルに埋め込むことで、デジタル署名が作成されます。 Windows コード整合性プロセスでは、署名を復号化して署名を検証し、ファイルの整合性をチェックし、信頼できる発行元からのファイルであることを確認し、ファイルが改ざんされていないことを確認します。

デジタル署名は、Windows ブート コード、Windows カーネル コード、および Windows ユーザー モード アプリケーションで Windows 環境全体で評価されます。 セキュア ブートとコードの整合性により、ブートローダー、オプション ROM、およびその他のブート コンポーネントの署名が信頼され、信頼できる発行元から確実に検証されます。 Microsoft によって公開されていないドライバーの場合、カーネル コード整合性はカーネル ドライバーの署名を検証し、ドライバーが Windows によって署名されているか、 Windows ハードウェア互換性プログラム (WHCP) によって認定されている必要があります。 このプログラムは、サードパーティ製のドライバーがさまざまなハードウェアと Windows と互換性があり、ドライバーが検証済みのドライバー開発者からのものであることを保証します。

デバイス正常性構成証明

Windows デバイス正常性構成証明プロセスでは、静的なネットワーク ベースの境界からユーザー、資産、リソースにフォーカスをシフトするゼロ トラスト パラダイムがサポートされています。 構成証明プロセスは、デバイス、ファームウェア、ブート プロセスが良好な状態であり、企業リソースにアクセスする前に改ざんされていないことを確認します。 これらの決定は、セキュリティで保護された信頼のルートを提供する TPM に格納されたデータで行われます。 この情報は、デバイスが信頼された状態にあることを確認するために、Azure Attestationなどの構成証明サービスに送信されます。 次に、Microsoft Intune[4] のようなクラウドネイティブデバイス管理ソリューションは、デバイスの正常性を確認し、条件付きアクセスのためにこの情報をMicrosoft Entra ID[4] に接続します。

Windows には、マルウェアや攻撃からユーザーを保護するのに役立つ多くのセキュリティ機能が含まれています。 ただし、セキュリティ コンポーネントは、プラットフォームが想定どおりに起動し、改ざんされていない場合にのみ信頼できます。 前述のように、Windows は、Unified Extensible Firmware Interface (UEFI) Secure Boot、ELAM、DRTM、Trusted Boot、およびその他の低レベルのハードウェアとファームウェアのセキュリティ機能に依存して、PC を攻撃から保護します。 PC の電源を入れた瞬間からマルウェア対策が開始されるまで、Windows には、安全な状態を保つために役立つ適切なハードウェア構成が用意されています。 ブートローダーと BIOS によって実装された測定ブートは、ブートの各ステップをチェーン方式で検証し、暗号化的に記録します。 これらのイベントは、ハードウェアの信頼のルートとして機能する TPM にバインドされます。 リモート構成証明は、これらのイベントがサービスによって読み取られ、検証され、検証可能で偏りのない、改ざんに対する回復性の高いレポートを提供するメカニズムです。 リモート構成証明は、システムのブートの信頼された監査者であり、依存する当事者が信頼をデバイスとそのセキュリティにバインドできるようにします。

Windows デバイスでの構成証明と Zero-Trust に関連する手順の概要を次に示します。

- ファイルの読み込み、特別な変数の更新など、ブート プロセスの各手順では、ファイル ハッシュや署名などの情報が TPM プラットフォーム構成レジスタ (PCR) で測定されます。 測定値は、記録できるイベントと各イベントの形式を決定するトラステッド コンピューティング グループの仕様によってバインドされます。 このデータは、電源投入時のデバイス セキュリティに関する重要な情報を提供します

- Windows が起動すると、構成証明 (または検証ツール) は TPM に対して、測定ブート ログと共に PCR に格納されている測定値を取得するように要求します。 これらを組み合わせることで、Azure Attestation サービスに送信される構成証明の証拠が形成されます

- TPM は、Azure Certificate Service でチップセットで利用可能なキーまたは暗号化資料を使用して検証されます

- 上記の情報は、デバイスが信頼された状態にあることを確認するために、Azure Attestation サービスに送信されます。

詳細情報

Windows セキュリティ ポリシーの設定と監査

セキュリティ ポリシー設定は、全体的なセキュリティ戦略の重要な部分です。 Windows には、IT 管理者がorganization内の Windows デバイスやその他のリソースを保護するために使用できる堅牢なセキュリティ設定ポリシーのセットが用意されています。 セキュリティ ポリシーの設定は、デバイスまたは複数のデバイスで構成して制御できる規則です。

- ネットワークまたはデバイスへのユーザー認証

- ユーザーがアクセスを許可されているリソース

- ユーザーまたはグループのアクションをイベント ログに記録するかどうか

- グループのメンバーシップ

セキュリティ監査は、ネットワークと資産の整合性を維持するために使用できる最も強力なツールの 1 つです。 監査は、攻撃、ネットワークの脆弱性、価値の高いターゲットに対する攻撃を特定するのに役立ちます。 セキュリティ関連イベントのカテゴリを指定して、構成サービス プロバイダー (CSP) またはグループ ポリシーを使用して、organizationのニーズに合わせて調整された監査ポリシーを作成できます。

Windows が最初にインストールされると、すべての監査カテゴリが無効になります。 有効にする前に、次の手順に従って、効果的なセキュリティ監査ポリシーを作成します。

- 最も重要なリソースとアクティビティを特定します。

- 追跡する必要がある監査設定を特定します。

- 各リソースまたは設定に関連する利点と潜在的なコストを評価します。

- これらの設定をテストして、選択内容を検証します。

- 監査ポリシーを展開および管理するための計画を作成します。

詳細情報

Windows セキュリティ

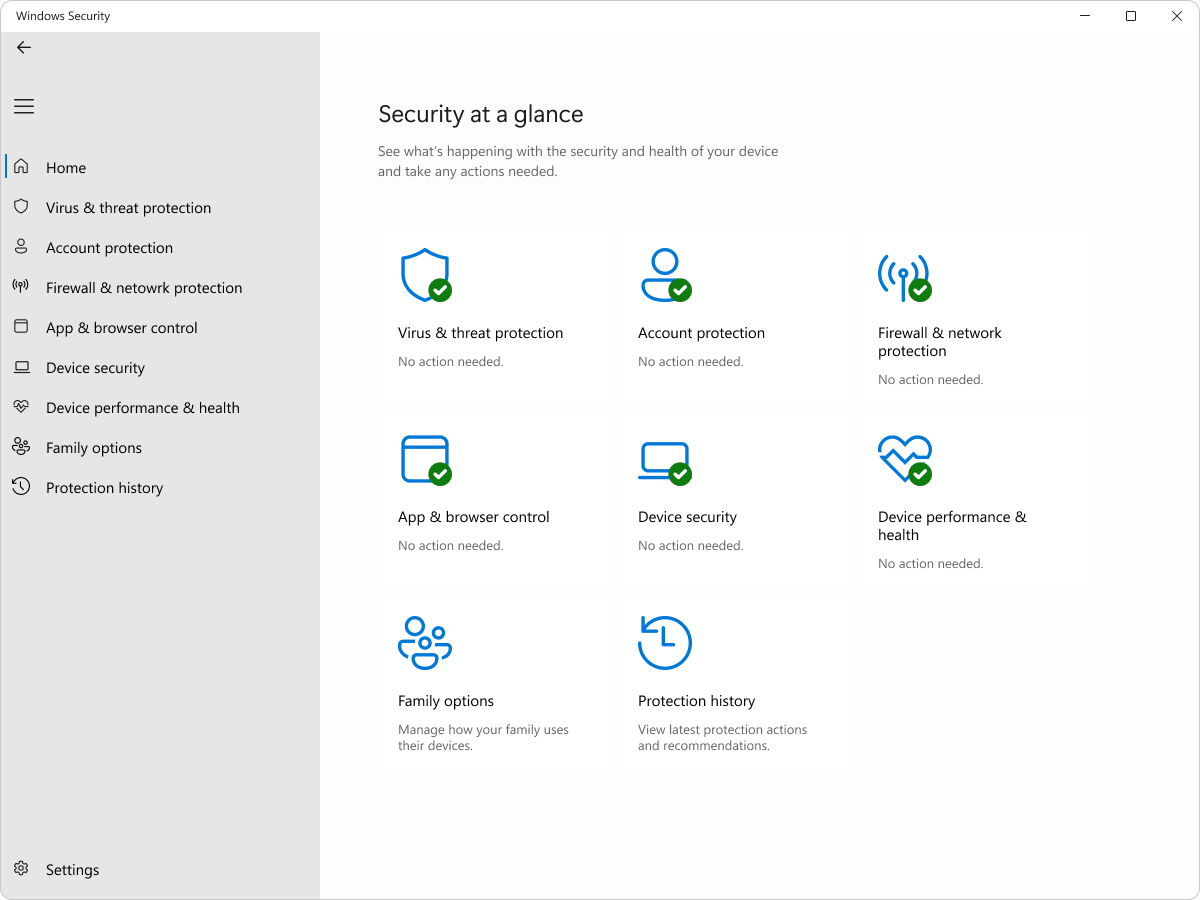

デバイスのセキュリティと正常性の可視性と認識は、実行されたアクションの鍵です。 Windows セキュリティ アプリは、デバイスのセキュリティ状態と正常性をひとめで確認できます。 これらの分析情報は、問題を特定し、保護されていることを確認するために行動するのに役立ちます。 ウイルスと脅威の保護、ファイアウォールとネットワークのセキュリティ、デバイスのセキュリティ制御などの状態をすばやく確認できます。

詳細情報

構成の更新

構成の更新

従来のグループ ポリシーでは、ユーザーがサインインするときに PC でポリシー設定が更新され、既定では 90 分ごとに更新されます。 管理者は、ポリシー設定が IT によって設定された管理設定に準拠するように、そのタイミングを短く調整できます。

一方、Microsoft Intune[4]のようなデバイス管理ソリューションでは、ユーザーがサインインするとポリシーが更新され、既定では 8 時間間隔で更新されます。 ただし、ポリシー設定は GPO からデバイス管理ソリューションに移行されます。残りの 1 つのギャップは、変更されたポリシーの再適用間の期間が長くなります。

構成更新を使用すると、ポリシー構成サービス プロバイダー (CSP) の設定で、PC の構成ミス、レジストリの編集、または悪意のあるソフトウェアによるドリフトを、既定で 90 分ごとに管理者が意図した値にリセットできます。 必要に応じて、30 分ごとに更新するように構成できます。 ポリシー CSP では、従来はグループ ポリシーで設定されていた数百の設定がカバーされており、現在は Mobile デバイス管理 (MDM) プロトコルを使用して設定されています。

構成の更新は、構成可能な期間一時停止することもできます。その後、再び有効になります。 これは、ヘルプデスク技術者がトラブルシューティングのためにデバイスを再構成する必要がある場合があるシナリオをサポートするためです。 管理者がいつでも再開することもできます。

詳細情報

キオスク モード

Windows では、組み込みの機能を使用して特定のアプリケーションに機能を制限できるため、キオスクなどの一般向けデバイスや共有デバイスに最適です。 Windows は、デバイス上でローカルに、または Microsoft Intune[7] のようなクラウドベースのデバイス管理ソリューションを使用してキオスクとして設定できます。 キオスク モードは、1 つのアプリ、複数のアプリ、または全画面表示の Web ブラウザーを実行するように構成できます。 また、起動時に指定されたキオスク アプリに自動的にサインインして起動するようにデバイスを構成することもできます。

詳細情報

Windows で保護された印刷

Windows で保護された印刷

Windows で保護された印刷は、互換性を最大限に高め、ユーザーを優先する、よりモダンで安全な印刷システムを提供するために構築されています。 これにより、Windows モダン 印刷スタックを使用してデバイスが排他的に印刷できるようにすることで、印刷エクスペリエンスが簡素化されます。

Windows で保護された印刷の利点は次のとおりです。

- PC のセキュリティの強化

- PC アーキテクチャに関係なく、簡素化された一貫性のある印刷エクスペリエンス

- 印刷ドライバーを管理する必要がなくなります

Windows で保護された印刷は、Mopria 認定プリンターでのみ動作するように設計されています。 既存のプリンターの多くは既に互換性があります。

詳細情報

Windows 用 Rust

Windows 用 Rust

Rust は、安全性、パフォーマンス、コンカレンシーに焦点を当てることで知られる最新のプログラミング言語です。 これは、null ポインター逆参照やバッファー オーバーフローなどの一般的なプログラミング エラーを防ぐために設計されており、セキュリティの脆弱性やクラッシュにつながる可能性があります。 Rust は、ガベージ コレクターを必要とせずにメモリの安全性を確保する独自の所有権システムを通じてこれを実現します。 Windows のコードベースの安全性と信頼性を高めるために、Windows カーネルへの Rust の統合を拡張しています。 この戦略的な動きは、Windows の品質とセキュリティを向上させるために最新のテクノロジを採用するという当社のコミットメントを強調しています。

詳細情報