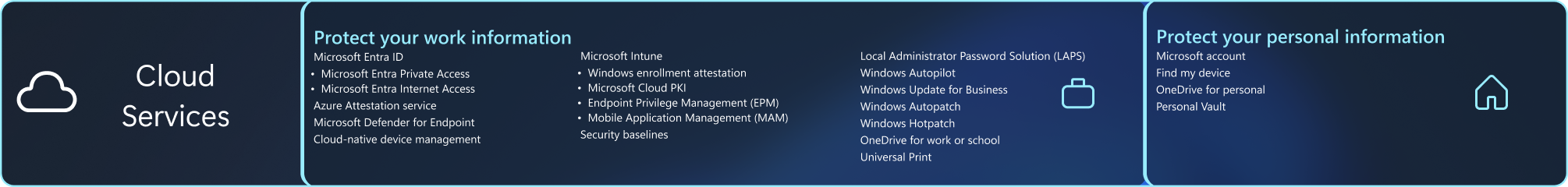

作業情報を保護する

Microsoft Entra ID

Microsoft Entra ID

Microsoft Entra IDは、アプリケーション、ネットワーク、その他のリソースへの安全なアクセスを可能にし、脅威から保護するのに役立つ包括的なクラウドベースの ID 管理ソリューションです。 Microsoft Entra IDは、企業のセキュリティ ポリシーで事前構成されたデバイスのゼロタッチ プロビジョニングにも Windows Autopilot で使用できます。

組織は、Microsoft Entra ID参加済みデバイスをデプロイして、クラウドとオンプレミスの両方のアプリとリソースへのアクセスを有効にすることができます。 リソースへのアクセスは、Microsoft Entra ID アカウントとデバイスに適用される条件付きアクセス ポリシーに基づいて制御できます。 最もシームレスで快適なエンド ツー エンド シングル サインオン (SSO) エクスペリエンスのために、ユーザーは、Entra ID への簡単なパスワードレス サインインのために、既定のエクスペリエンス中にWindows Hello for Businessを構成することをお勧めします。

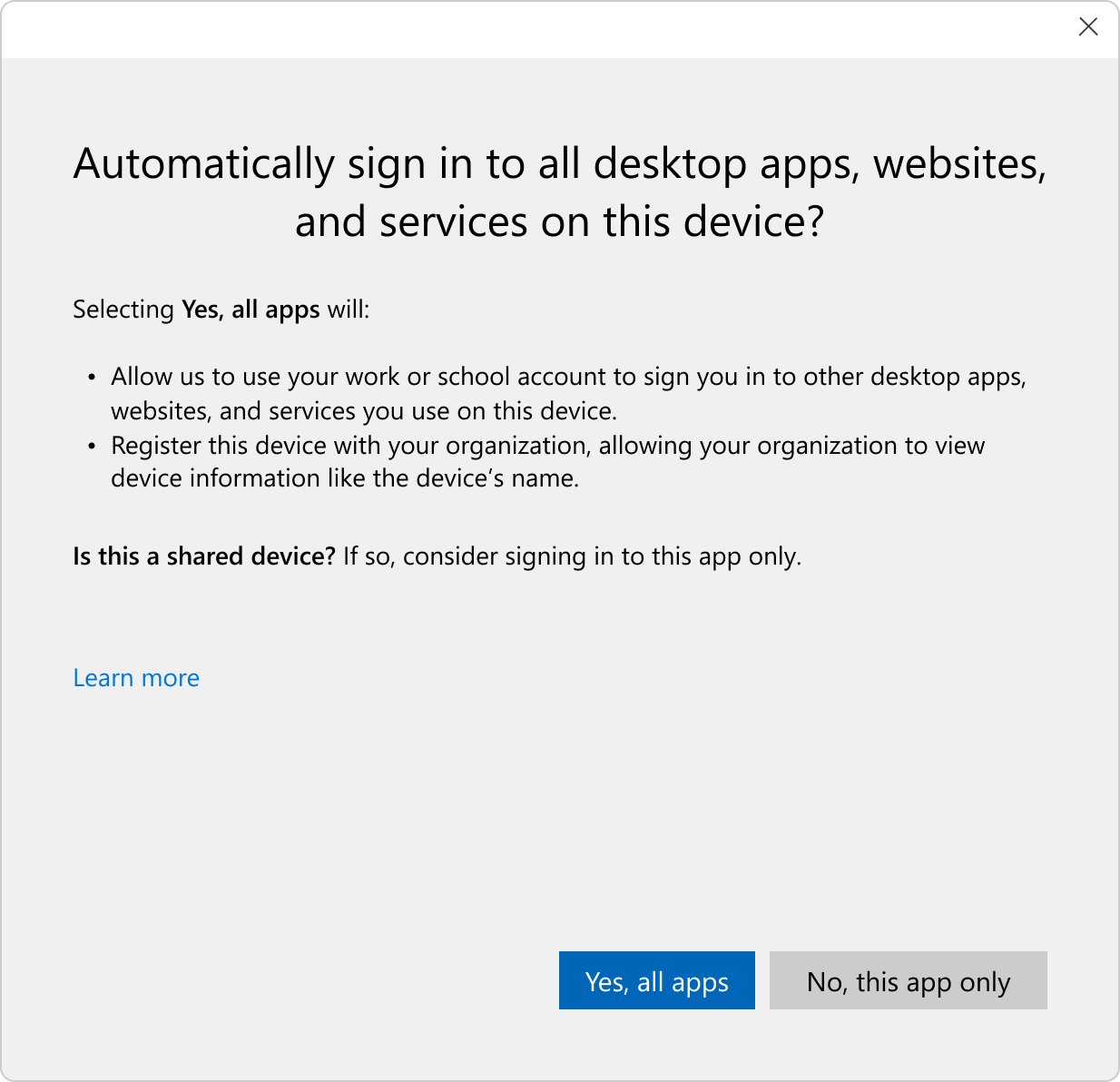

個人のデバイスでMicrosoft Entraに接続するユーザーは、職場または学校アカウントを Windows に追加することで接続できます。 このアクションにより、ユーザーの個人用デバイスがMicrosoft Entra IDに登録され、IT 管理者は、ユーザーが独自のデバイスを持ち込む (BYOD) シナリオでユーザーをサポートできるようになります。 資格情報は認証され、参加しているデバイスにバインドされ、明示的なリヴェリフィケーションなしで別のデバイスにコピーすることはできません。

IT のセキュリティと制御を強化し、ユーザーにシームレスなエクスペリエンスを提供するために、Microsoft Entra IDは、オンプレミスのソフトウェアや何千ものサービスとしてのソフトウェア (SaaS) アプリケーションなど、アプリやサービスと連携します。 Microsoft Entra ID保護には、シングル サインオン、多要素認証、条件付きアクセス ポリシー、ID 保護、ID ガバナンス、特権 ID 管理が含まれます。

Windows 11は、Microsoft Entra IDと連携して、どこからでもアプリやサービスに安全なアクセス、ID 管理、シングル サインオンを提供します。 Windows には、デバイス構成を Active Directory ドメインまたはMicrosoft Entra ID テナントに同期することで、職場または学校アカウントを追加する設定が組み込まれています。

![[設定] の [職場または学校アカウントの追加] のスクリーンショット。](images/access-work-or-school.png)

デバイスが Microsoft Intune[4] で参加および管理Microsoft Entra ID場合、次のセキュリティ上の利点が得られます。

- 既定のマネージド ユーザーとデバイスの設定とポリシー

- すべての Microsoft Online Services へのシングル サインイン

- Windows Hello for Businessを使用した認証管理機能の完全なスイート

- エンタープライズおよび SaaS アプリケーションへのシングル サインオン (SSO)

- コンシューマー Microsoft アカウント ID を使用しない

組織とユーザーは、ネイティブ アプリケーションと Web アプリケーションの両方にシームレスなエクスペリエンスを提供するために、Microsoft Entra IDに Windows デバイスに参加または登録できます。 さらに、ユーザーは、Microsoft Entra IDを使用してWindows Hello for Businessまたは FIDO2 セキュリティ キーを設定でき、パスワードレス認証によるセキュリティ強化の恩恵を受けることができます。

Microsoft Intuneと組み合わせることで、Microsoft Entra IDは条件付きアクセスによる強力なセキュリティ制御を提供し、組織のリソースへのアクセスを正常で準拠したデバイスに制限します。 Microsoft Entra IDは、Windows Pro および Enterprise エディションでのみサポートされることに注意してください。

すべての Windows デバイスには、Pass-the-Hash (PtH) 攻撃と横トラバーサル攻撃を軽減するためにセキュリティで保護および保護する必要がある組み込みのローカル管理者アカウントがあります。 多くのお客様は、スタンドアロンのオンプレミスの Windows ローカル管理者パスワード ソリューション (LAPS) を使用して、ドメインに参加している Windows マシンを管理しています。 多くのお客様から、MICROSOFT ENTRA IDに直接参加するために Windows 環境を最新化する LAPS サポートが必要であると聞きました。

詳細情報

Microsoft Entra Private Access

Microsoft Entra Private Accessは、組織がプライベートまたは内部の完全修飾ドメイン名 (FQDN) と IP アドレスへのアクセスを管理および付与する機能を提供します。 プライベート アクセスを使用すると、organizationのユーザーがプライベート アプリやリソースにアクセスする方法を最新化できます。 リモート ワーカーは、グローバル セキュリティで保護されたアクセス クライアントがインストールされている場合、これらのリソースにアクセスするために VPN を使用する必要はありません。 クライアントは、必要なリソースに静かにシームレスに接続します。

詳細情報

Microsoft Entra Internet Access

Microsoft Entra Internet Accessは、サービスとしてのソフトウェア (SaaS) アプリケーションやその他のインターネット トラフィック用の ID 中心の Secure Web Gateway (SWG) ソリューションを提供します。 これは、クラス最高のセキュリティ制御とトラフィック ログによる可視性を使用して、インターネットの広範な脅威環境からユーザー、デバイス、およびデータを保護します。

注

Microsoft Entra Private AccessとMicrosoft Entra Internet Accessの両方で、展開にMicrosoft Entra IDおよび参加済みデバイスMicrosoft Entra必要があります。 2 つのソリューションでは、機能をセキュリティで保護および制御する、Windows 用のグローバル セキュリティで保護されたアクセス クライアントを使用します。

詳細情報

- Microsoft Entra Internet Access

- Windows 用のグローバル セキュリティで保護されたアクセス クライアント

- Microsoft Entra Internet Access概念実証のための Microsoft のセキュリティ サービス エッジ ソリューション展開ガイド

エンタープライズ状態ローミング

Microsoft Entra ID Premium[4] ライセンスを持つ任意のorganizationで利用できる Enterprise State Roaming は、ユーザーに Windows デバイス全体で統合された Windows 設定エクスペリエンスを提供し、新しいデバイスの構成に必要な時間を短縮します。

詳細情報

Azure Attestation サービス

Azure Attestation サービス

リモート構成証明は、デバイスがセキュリティ ポリシーに準拠しており、リソースへのアクセスを許可される前に信頼された状態で動作していることを確認するのに役立ちます。 Microsoft Intune[4] Azure Attestation サービスと統合して、Windows デバイスの正常性を包括的に確認し、この情報を Microsoft Entra ID[4] 条件付きアクセスに接続します。

構成証明ポリシーは、Azure Attestation サービスで構成され、次のことができます。

- 署名を検証し、プラットフォーム構成レジスタ (PCR) が、測定されたブート ログを再生して再計算された値と一致することを確認することで、Windows 構成証明コンポーネントによって提供される証拠の整合性を確認します

- TPM に、認証された TPM によって発行された有効な構成証明 ID キーがあることを確認します

- セキュリティ機能が想定された状態であることを確認する

この検証が完了すると、構成証明サービスは、セキュリティ機能状態の署名済みレポートを証明書利用者 (Microsoft Intune など) に返して、管理者が構成したデバイスコンプライアンス仕様に対するプラットフォームの信頼性を評価します。 その後、デバイスのコンプライアンスに基づいて条件付きアクセスが許可または拒否されます。

詳細情報

Microsoft Defender for Endpoint

Microsoft Defender for Endpoint

Microsoft Defender for Endpoint[4] は、セキュリティ チームが高度な脅威を検出、中断、調査、対応するのに役立つエンタープライズ エンドポイントの検出と対応ソリューションです。 組織は、Defender for Endpoint が提供する豊富なイベント データと攻撃分析情報を使用して、インシデントを調査できます。

Defender for Endpoint では、セキュリティ インシデントのより完全な画像を提供するために、次の要素がまとめられています。

- エンドポイント動作センサー: Windows に埋め込まれたこれらのセンサーは、オペレーティング システムから動作信号を収集して処理し、このセンサー データをMicrosoft Defender for Endpointのプライベートで分離されたクラウド インスタンスに送信します。

- 自動攻撃中断では、AI、機械学習、Microsoft セキュリティ インテリジェンスを使用して、攻撃全体を分析し、インシデント レベルで対応します。このレベルでは、デバイスや、ランサムウェア、人間が操作する攻撃、その他の高度な攻撃などの攻撃の影響を軽減するユーザーを含めることができます。

- クラウド セキュリティ分析: 行動シグナルは、高度な脅威に対する分析情報、検出、推奨される応答に変換されます。 これらの分析は、Windows エコシステム、Microsoft 365[4]などのエンタープライズ クラウド製品、およびオンライン資産全体でビッグ データ、デバイス学習、および独自の Microsoft 光学を活用します

- 脅威インテリジェンス: Microsoft は 24 時間ごとに 43 兆を超えるセキュリティ信号を処理し、進化する脅威の状況を深く広く見ています。 セキュリティエキスパートと最先端の人工知能と機械学習のグローバルチームと組み合わせることで、他の人が見逃している脅威を見ることができます。 この脅威インテリジェンスは、お客様に比類のない保護を提供するのに役立ちます。 プラットフォームと製品に組み込まれている保護により、310 億件の ID 脅威と 320 億件の電子メールの脅威を含む攻撃がブロックされました

- 豊富な応答機能: Defender for Endpoint を使用すると、SecOps チームがマシンに分離、修復、リモート操作を行い、環境内のアクティブな脅威をさらに調査および停止したり、ファイル、ネットワークの宛先をブロックしたり、アラートを作成したりできます。 さらに、自動調査と修復は、修復に対する手動の手順を自動的に実行し、詳細な調査結果を提供することで、SOC の負荷を軽減するのに役立ちます

Defender for Endpoint は、エンド ツー エンドのクラウドネイティブ拡張検出および応答 (XDR) ソリューションである Microsoft Defender XDRの一部でもあり、最高のエンドポイント、電子メール、ID セキュリティ製品を組み合わせたソリューションです。 これにより、組織は、Microsoft 365 環境やその他のプラットフォーム全体で利用される生信号から生成された詳細な可視性、詳細なコンテキスト、実用的な分析情報を提供することで、攻撃を防止、検出、調査、修復できます。すべて 1 つのダッシュボードに合成されます。 このソリューションは、あらゆる規模の組織、特に複数のポイント ソリューションの複雑さを解消し、高度な攻撃から保護し、IT チームとセキュリティ チームの時間とリソースを節約しようとしている組織に大きな価値を提供します。

詳細情報

クラウドネイティブデバイス管理

Microsoft では、企業または従業員が所有するデバイスのユーザー プライバシーを損なうことなく、IT プロフェッショナルが会社のセキュリティ ポリシーとビジネス アプリケーションを管理できるように、クラウドベースのデバイス管理を推奨しています。 Microsoft Intune[4]のようなクラウドネイティブのデバイス管理ソリューションを使用すると、IT は業界標準のプロトコルを使用してWindows 11を管理できます。 ユーザーのセットアップを簡略化するために、管理機能は Windows に直接組み込まれているため、別のデバイス管理クライアントが不要になります。

Windows 11組み込みの管理機能は次のとおりです。

- エンタープライズ デバイス管理サーバーと安全に通信するようにデバイスを登録して構成する登録クライアント。

- 管理クライアント。管理サーバーと定期的に同期して更新プログラムをチェックし、IT によって設定された最新のポリシーを適用します

詳細情報

リモート ワイプ

デバイスが紛失または盗難された場合、IT 管理者はメモリとハード ディスクに格納されているデータをリモートでワイプしたい場合があります。 ヘルプデスク エージェントは、リモート ワーカーによって発生した問題を解決するためにデバイスをリセットすることもできます。 リモート ワイプを使用して、以前に使用したデバイスを新しいユーザー用に準備することもできます。

Windows 11は、デバイス管理ソリューションが次のいずれかの操作をリモートで開始できるように、リモート ワイプ構成サービス プロバイダー (CSP) をサポートしています。

- デバイスをリセットし、ユーザー アカウントとデータを削除する

- デバイスをリセットしてドライブをクリーンする

- デバイスをリセットするが、ユーザー アカウントとデータを保持する

詳細情報

Microsoft Intune

Microsoft Intune

Microsoft Intune[4] は、ユーザー、アプリ、デバイスのセキュリティ保護、デプロイ、管理に役立つ包括的なクラウド ネイティブ エンドポイント管理ソリューションです。 Intuneは、Microsoft Configuration Managerや Windows Autopilot などのテクノロジを組み合わせて、organization全体のプロビジョニング、構成管理、ソフトウェア更新プログラムを簡略化します。

Intune Microsoft Entra IDと連携して、多要素認証や条件付きアクセスなど、セキュリティ機能とプロセスを管理します。

組織は、会社のポリシーに準拠してクラウドを通じてリモート デバイスをセキュリティで保護および管理しながらコストを削減できます[11]。 たとえば、組織は、Windows Autopilot を使用して構成済みのデバイスをリモート従業員にプロビジョニングすることで、時間とコストを節約できます。

Windows 11により、IT プロフェッショナルは一貫してセキュリティ ポリシーを適用しながらクラウドに移行できます。 Windows 11では、Microsoft Intuneなどのクラウド ネイティブ デバイス管理ソリューションでグループ ポリシー管理テンプレート (ADMX がサポートするポリシー) のサポートが拡張され、IT 担当者はオンプレミスとリモートの両方のデバイスに同じセキュリティ ポリシーを簡単に適用できます。

お客様は、インストーラーの管理を長い間サポートするために、App Control for Business (以前 は Windows Defender アプリケーション コントロールと呼ばれる) を求めていました。 これで、Win32 アプリの許可リストを有効にして、マルウェア感染の数を事前に減らすことができます。

詳細情報

Windows 登録構成証明

デバイスがデバイス管理に登録されると、管理者は、PC をセキュリティで保護および管理するための適切なポリシーを受け取ると想定します。 ただし、場合によっては、悪意のあるアクターが登録証明書を削除し、管理されていない PC で使用して、目的のセキュリティと管理ポリシーがなくても登録済みのように見えることがあります。

Windows 登録構成証明では、信頼されたプラットフォーム モジュール (TPM) を使用して、Microsoft Entra証明書とMicrosoft Intune証明書がデバイスにバインドされます。 これにより、証明書をあるデバイスから別のデバイスに転送できなくなります。これにより、登録プロセスの整合性が維持されます。

詳細情報

Microsoft クラウド PKI

Microsoft クラウド PKIは、組織の公開キー 基盤 (PKI) の管理を簡素化および自動化する、Microsoft Intune Suite [4] に含まれるクラウドベースのサービスです。 オンプレミスのサーバー、ハードウェア、コネクタが不要になり、たとえば、Microsoft Active Directory Certificate Services (AD CS) と証明書コネクタ for Microsoft Intuneを組み合わせた場合と比較して、PKI の設定と管理が容易になります。

主な機能は次のとおりです。

- 証明書ライフサイクル管理: Intuneによって管理されるすべてのデバイスに対して、発行、更新、失効などの証明書のライフサイクルを自動化します。

- マルチプラットフォームのサポート: Windows、iOS/iPadOS、macOS、および Android デバイスの証明書管理をサポートします

- セキュリティの強化: Wi-Fi、VPN などのシナリオで証明書ベースの認証を有効にし、従来のパスワードベースの方法よりもセキュリティを強化します。 すべての証明書要求は、簡易証明書登録プロトコル (SCEP) を利用し、秘密キーが要求側クライアントから離れることがないことを確認します

- 簡素化された管理: 証明機関 (CA)、登録機関 (RU)、証明書失効リスト (CRL)、監視、およびレポートの管理が容易になります

Microsoft クラウド PKIを使用すると、組織はデジタル変革を加速し、最小限の労力でフル マネージドのクラウド PKI サービスを実現できます。

詳細情報

エンドポイント特権管理 (EPM)

Intune Endpoint Privilege Management は、最小限の特権で実行される広範なユーザー ベースを実現しながら、organizationが生産性を維持できる管理者特権タスクをユーザーが実行できるようにすることで、組織のゼロ トラスト体験をサポートします。

詳細情報

モバイル アプリケーション管理 (MAM)

Intuneを使用すると、組織は MAM App Config、MAM App Protection、App Protection の条件付きアクセス機能を Windows に拡張することもできます。 これにより、IT によってデバイスを管理することなく、保護された組織のコンテンツにアクセスできます。 Mam for Windows をサポートする最初のアプリケーションは Microsoft Edge です。

詳細情報

セキュリティ ベースライン

今や数多くの組織がセキュリティの脅威に直面しています。 ただし、さまざまな組織が、さまざまな種類のセキュリティの脅威に関心を持つ場合があります。 たとえば、電子商取引会社は、インターネットに接続する Web アプリの保護に焦点を当てる一方で、病院は患者の機密情報を保護することに焦点を当てる可能性があります。 そのうえで、すべての組織に共通することは、アプリとデバイスのセキュリティ保護です。 これらのデバイスは、組織によって指定されたセキュリティ基準 (またはセキュリティ基本計画) に準拠する必要があります。

セキュリティ ベースラインは、セキュリティへの影響を説明する Microsoft が推奨する構成設定のグループです。 これらの設定は、Microsoft セキュリティのエンジニアリングチーム、製品グループ、パートナー、および顧客のフィードバックに基づいています。

詳細情報

クラウドベースのデバイス管理ソリューションのセキュリティ ベースライン

Windows 11は、Microsoft Intune[4]のようなクラウドベースのデバイス管理ソリューション用に設計された Microsoft のセキュリティ ベースラインで構成できます。 これらのセキュリティ ベースラインは、グループ ポリシー ベースのセキュリティ ベースラインと同様に機能し、既存のデバイス管理ツールに簡単に統合できます。

セキュリティ ベースラインには、次のポリシーが含まれています。

- BitLocker、Microsoft Defender SmartScreen、仮想化ベースのセキュリティ、Exploit Guard、Microsoft Defender ウイルス対策、Windows ファイアウォールなどの Microsoft 受信トレイ セキュリティ テクノロジ

- デバイスへのリモート アクセスの制限

- パスワードと PIN の資格情報要件の設定

- レガシ テクノロジの使用を制限する

詳細情報

Windows ローカル管理者パスワード ソリューション (LAPS)

Windows ローカル管理者パスワード ソリューション (LAPS) は、参加しているデバイスと Active Directory に参加しているデバイス上のローカル管理者アカウントのパスワードMicrosoft Entra自動的に管理およびバックアップする機能です。 これにより、ローカル管理者アカウントのパスワードを定期的にローテーションおよび管理し、パスザハッシュ攻撃や横トラバーサル攻撃から保護することで、セキュリティを強化できます。

Windows LAPS は、グループ ポリシーを使用するか、Microsoft Intune[4]のようなデバイス管理ソリューションを使用して構成できます。

Windows 11 バージョン 24H2 の新機能

管理性とセキュリティを向上させるために、いくつかの機能強化が行われています。 管理者は、マネージド ローカル アカウントを自動的に作成するように LAPS を構成し、既存のポリシーと統合してセキュリティと効率を高めることができます。 ポリシー設定が更新され、特定の文字を無視して読みやすいパスワードが生成され、読み取り可能なパスフレーズの生成がサポートされます。オプションでは、3 つの個別の単語ソース リストから選択し、パスフレーズの長さを制御できます。 さらに、LAPS は、コンピューターが前のイメージにロールバックするタイミングを検出し、コンピューターと Active Directory の間のパスワードの一貫性を確保できます。

詳細情報

Windows Autopilot

従来、IT プロフェッショナルは、後でデバイスにデプロイされるイメージの構築とカスタマイズに多くの時間を費やしてきました。 新しいデバイスを購入する場合、またはデバイスの更新サイクルを管理する場合は、Windows Autopilot を使用して新しいデバイスを設定および事前構成し、生産性の高い使用に備えることができます。 Autopilot を使用すると、デバイスがロックダウンされて配信され、企業のセキュリティ ポリシーに準拠していることを確認できます。 また、このソリューションを使用して、IT チームがゼロタッチでデバイスをリセット、再利用、回復し、管理するインフラストラクチャを使用せず、簡単でシンプルなプロセスで効率を高めることもできます。

Windows Autopilot では、ユーザーにデバイスを提供する前に、デバイスを再イメージ化または手動で設定する必要はありません。 ハードウェア ベンダーは、ユーザーに直接出荷できます。 ユーザーの観点から見ると、デバイスの電源を入れ、オンラインになり、Windows Autopilot によってアプリと設定が提供されます。

Windows Autopilot では、次のことを実行できます。

- ハイブリッド参加を使用してデバイスをMicrosoft Entra IDまたは Active Directory に自動的Microsoft Entra参加させる

- Microsoft Intune[4] のようなデバイス管理ソリューションにデバイスを自動登録する (構成にはMicrosoft Entra ID Premium サブスクリプションが必要)

- デバイスのプロファイルに基づく構成グループへのデバイスの作成と自動割り当て

- organizationに固有のすぐに使用できるエクスペリエンス (OOBE) コンテンツのカスタマイズ

既存のデバイスは、Windows Autopilot Reset を使用して新しいユーザーに対して迅速に準備することもできます。 リセット機能は、デバイスをビジネス対応状態にすばやく戻すための中断/修正シナリオでも役立ちます。

詳細情報

Windows Update for Business

Windows Update for Business を使用すると、IT 管理者は、organizationの Windows クライアント デバイスが最新のセキュリティ更新プログラムと機能で常に最新の状態に保たれます。 これらのシステムをWindows Updateサービスに直接接続することで、管理者は高度なセキュリティと機能を維持できます。

管理者は、グループ ポリシーまたは Microsoft Intune [4] などのデバイス管理ソリューションを利用して、ビジネス設定のWindows Updateを構成できます。 これらの設定は、更新プログラムを適用するタイミングと方法を制御し、organization全体に更新プログラムを展開する前に、デバイスのサブセットで完全な信頼性とパフォーマンス テストを行うことができます。

この方法は、更新プロセスを制御するだけでなく、organization内のすべてのユーザーにシームレスで肯定的な更新エクスペリエンスを提供します。 Windows Update for Business を使用することで、組織はより安全で効率的な運用環境を実現できます。

詳細情報

Windows 自動パッチ

サイバー犯罪者は、一般的に、古いソフトウェアやパッチが適用されていないソフトウェアを悪用してネットワークに侵入します。 セキュリティギャップを埋めるためには、現在の更新プログラムを維持することが不可欠です。 Windows 自動パッチは、組織全体でのセキュリティと生産性を向上させる Windows、Microsoft 365 Apps for enterprise、Microsoft Edge、Microsoft Teams の更新プログラムを自動化するクラウド サービスです。 自動パッチを使用すると、更新プログラムの計画と展開における不足している IT リソースの関与を最小限に抑え、IT 管理者が他のアクティビティやタスクに集中できるようにします。

Windows Autopatch については、さらに詳しく説明します。この Forrester Consulting Total Economic Impact™ Study は、Microsoft によって委託され、Windows Autopatch を展開したお客様からの分析情報とその組織への影響を提供します。 また、定期的に公開されている Windows IT Pro ブログと Windows Autopatch コミュニティで、新しい自動パッチ機能とサービスの将来に関する詳細情報を確認することもできます。

詳細情報

Windows ホットパッチ

Windows ホットパッチ

Windows ホットパッチは、セキュリティを強化し、中断を最小限に抑えるように設計された機能です。 Windows ホットパッチを使用すると、組織はシステムの再起動を必要とせずに重要なセキュリティ更新プログラムを適用できるため、更新プログラムが提供された時点からセキュリティ更新プログラムを採用する時間を 60% 短縮できます。 ホットパッチ更新プログラムは、インストール プロセスを合理化し、コンプライアンス効率を高め、すべてのデバイスの更新状態のポリシーごとのレベル ビューを提供します。

Windows Autopatch によるホットパッチを利用することで、Windows 更新プログラムのシステム再起動回数を年 12 回からわずか 4 回に減らし、一貫した保護と中断のない生産性を確保できます。 これは、ダウンタイムの短縮、ユーザーの合理化されたエクスペリエンス、セキュリティ リスクの削減を意味します。 Azure Server 環境で実証されているこのテクノロジは、現在、Windows 11に拡大し、再起動を必要とせずに、1 日目から即時のセキュリティを提供しています。

詳細情報

職場または学校用の OneDrive

職場または学校用の OneDrive

職場または学校向けの OneDrive は、ユーザーがファイルを保存、共有、共同作業できるクラウド ストレージ サービスです。 これは Microsoft 365 の一部であり、組織がデータを保護し、規制に準拠できるように設計されています。 職場または学校用の OneDrive は、輸送中と保存中の両方で保護されます。

データがクライアントからサービスに転送されるか、データセンター間で転送される場合、トランスポート層セキュリティ (TLS) 暗号化を使用して保護されます。 OneDrive では、セキュリティで保護されたアクセスのみが許可されます。

認証された接続は HTTP 経由では許可されず、代わりに HTTPS にリダイレクトされます。

職場または学校用の OneDrive は、保存時に保護されるいくつかの方法があります。

- 物理的な保護: Microsoft は、顧客データを保護することの重要性を理解し、それを含むデータセンターのセキュリティ保護に取り組んでいます。 Microsoft データセンターは、お客様のデータが格納されている領域への物理的なアクセスを厳密に制限するように設計、構築、運用されています。 データセンターでの物理的なセキュリティは、多層防御の原則と整合しています。 未承認のユーザーがデータやその他のデータセンター リソースにアクセスするリスクを軽減するために、複数のセキュリティ対策が実装されています。 こちらをご覧ください。

- ネットワーク保護: ネットワークと ID は、企業ネットワークから分離されます。 ファイアウォールは、未承認の場所からの環境へのトラフィックを制限します

- アプリケーション セキュリティ: 機能を構築するエンジニアは、セキュリティ開発ライフサイクルに従います。 自動分析と手動分析は、考えられる脆弱性を特定するのに役立ちます。 Microsoft セキュリティ応答センターは、受信した脆弱性レポートをトリアージし、軽減策を評価するのに役立ちます。 Microsoft Cloud バグ報奨金条項を通じて、世界中のユーザーが脆弱性を報告することで収益を得ることができます

- コンテンツ保護: 各ファイルは、一意の AES-256 キーを使用して保存時に暗号化されます。 これらの一意のキーは、Azure Key Vaultに格納されているマスター キーのセットで暗号化されます。

詳細情報

ユニバーサル 印刷

ユニバーサル 印刷

ユニバーサル印刷では、オンプレミスのプリント サーバーが不要になります。 また、ユーザーの Windows デバイスからドライバーを印刷する必要がなくなり、デバイスが安全になり、通常はドライバー モデルの脆弱性を悪用するマルウェア攻撃が軽減されます。 これにより、ユニバーサル印刷対応プリンター (ネイティブ サポート) が Microsoft Cloud に直接接続できます。 すべての主要なプリンター OEM は、これらの モデルを持っています。 また、ユニバーサル プリントに付属するコネクタ ソフトウェアを使用して、既存のプリンターもサポートします。

Windows プリント サーバーに依存する従来の印刷ソリューションとは異なり、Universal Print は、ユニバーサル 印刷対応プリンターを使用する場合にゼロ トラストセキュリティ モデルをサポートする Microsoft がホストするクラウド サブスクリプション サービスです。 お客様は、organizationのリソースの残りの部分から、ユニバーサル プリント コネクタ ソフトウェアを含むプリンターのネットワーク分離を有効にすることができます。 ユーザーとそのデバイスは、プリンターまたはユニバーサル印刷コネクタと同じローカル ネットワーク上にある必要はありません。

ユニバーサル印刷では、次のことが要求され、ゼロ トラストセキュリティがサポートされます。

- Universal Print クラウド サービスへの各接続と API 呼び出しには、Microsoft Entra ID[4]によって検証された認証が必要です。 ハッカーは、ユニバーサル プリント サービスに正常に接続するために、適切な資格情報に関する知識を持っている必要があります

- ユーザーのデバイス (クライアント)、プリンター、またはユニバーサル プリント クラウド サービスへの別のクラウド サービスによって確立されたすべての接続では、TLS 1.2 保護を使用して SSL が使用されます。 これにより、トラフィックのネットワーク スヌーピングが保護され、機密データにアクセスできるようになります

- Universal Print に登録されている各プリンターは、顧客のMicrosoft Entra ID テナントにデバイス オブジェクトとして作成され、独自のデバイス証明書を発行します。 プリンターからの接続はすべて、この証明書を使用して認証されます。 プリンターは独自のデータにのみアクセスでき、他のデバイスのデータにはアクセスできません

- アプリケーションは、ユーザー、デバイス、またはアプリケーション認証を使用してユニバーサルプリントに接続できます。 データセキュリティを確保するために、クラウド アプリケーションのみがアプリケーション認証を使用することを強くお勧めします

- 各動作するアプリケーションは、Microsoft Entra IDに登録し、必要なアクセス許可スコープのセットを指定する必要があります。 Microsoft 独自の動作するアプリケーション (ユニバーサル印刷コネクタなど) は、Microsoft Entra ID サービスに登録されます。 顧客管理者は、アプリケーションをテナントにオンボードする一環として、必要なアクセス許可スコープに同意する必要があります

- 動作しているアプリケーションからのMicrosoft Entra IDを使用した各認証では、動作するクライアント アプリで定義されているアクセス許可スコープを拡張することはできません。 これにより、アプリが侵害された場合にアプリが追加のアクセス許可を要求できなくなります。

さらに、Windows 11には、ユーザーのプリンターのセットアップを簡略化するためのデバイス管理のサポートが含まれています。 Microsoft Intune[4]のサポートにより、管理者はユーザーの Windows デバイスに特定のプリンターをプロビジョニングするようにポリシー設定を構成できるようになりました。

ユニバーサルプリントは、他の Microsoft 365 製品で使用されているのと同じストレージである Office Storage に、クラウドに印刷データを安全に格納します。

Microsoft 365 データ (ユニバーサル印刷データを含む) の処理の詳細については、 こちらを参照してください。

ユニバーサル 印刷のセキュリティで保護されたリリース プラットフォームは、ユーザーのプライバシーを確保し、組織のデータをセキュリティで保護し、印刷の無駄を減らします。 これにより、印刷ジョブを送信するとすぐに共有プリンターに急ぐ必要がなくなります。これにより、プライベートコンテンツや機密コンテンツが誰にも表示されないようにします。 場合によっては、印刷された文書が他の人によって受け取られたり、まったく拾われずに破棄されたりすることがあります。 詳細なサポートと構成情報については、 こちらを参照してください。

ユニバーサル 印刷では、organization内の特定のチームへのプリンター管理者ロールの割り当てを有効にするために、Microsoft Entra IDの管理単位がサポートされています。 割り当てられたチームは、同じ管理単位の一部であるプリンターのみを構成できます。

プリント サーバーに留まりたいお客様には、Microsoft IPP プリント ドライバーを使用することをお勧めします。 標準 IPP ドライバーで説明されている機能以外の機能については、それぞれのプリンター OEM の Windows 用印刷サポート アプリケーション (PSA) を使用します。

詳細情報